Linux操作系统信息收集

攻击机用户名密码:root/toor,靶机用户名密码:root/123456

| 攻击机场景: | 00-Ubuntu--4 172.16.105.7 02-AttWinXp--5 172.16.105.8 |

| 靶机场景: | 02-CentOS5.5--4 172.16.105.249 02-WinServ2003--3 172.16.105.250 |

1、在服务器场景CentOS5.5上通过Linux命令行开启HTTP服务,并将开启该服务命令字符串作为FLAG值提交;

![]()

flag[service httpd start]

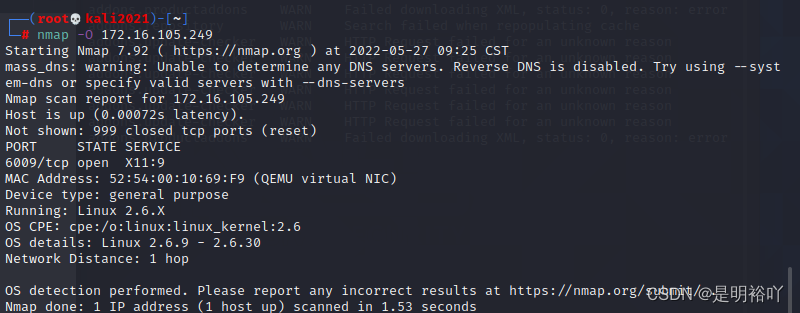

2、通过攻击机Ubuntu(BT5)渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;

flag[O]

3、通过攻击机Ubuntu(BT5)渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作显示结果“OS Details:”之后的字符串作为FLAG提交;

由上题得出flag

flag[Linux 2.6.9 - 2.6.30]

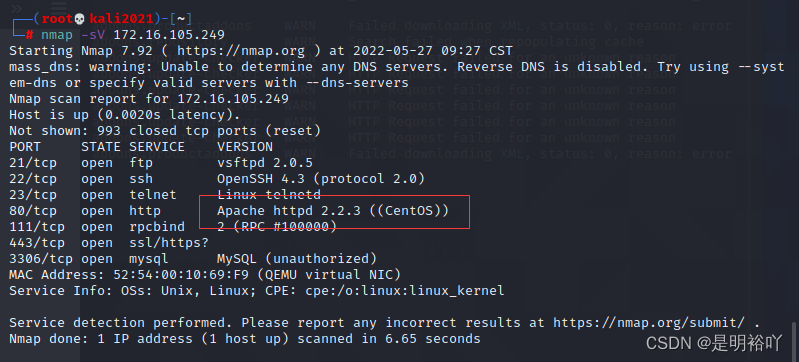

4、通过攻击机Ubuntu(BT5)渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;

flag[sV]

Linux服务信息收集

1、通过攻击机Ubuntu(BT5)渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作显示结果的HTTP服务版本信息字符串作为FLAG提交;

Flag[Apache httpd 2.2.3 ((CentOS))]

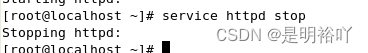

2、在服务器场景CentOS5.5上通过Linux命令行关闭HTTP服务,并将关闭该服务命令字符串作为FLAG值提交;

flag[service httpd stop]

3、再次通过攻击机Ubuntu(BT5)渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具NMAP,使用必须要使用的参数),并将该操作显示结果的第2项服务的PORT信息字符串作为FLAG提交。

Flag[22/tcp]

Flag[22/tcp]

网络协议渗透测试

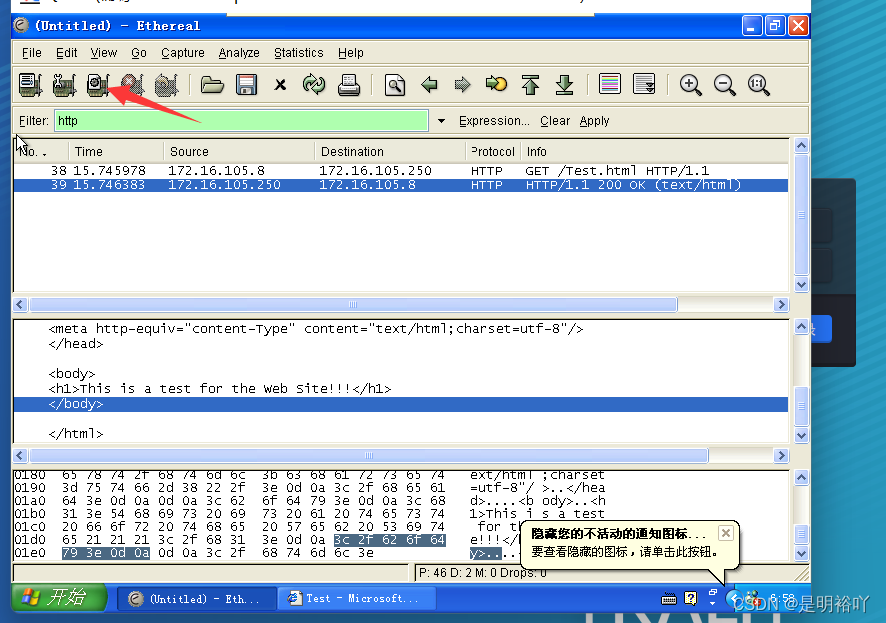

1、攻击机操作系统WindowsXP打开Ethereal,验证监听攻击机操作系统WindowsXP通过Internet Explorer访问WinServ2003服务器场景的Test.html页面内容,并将Ethereal监听到的Test.html页面内容在Ethereal程序当中的显示结果倒数第3行内容作为FLAG值提交

打开攻击机中的工具

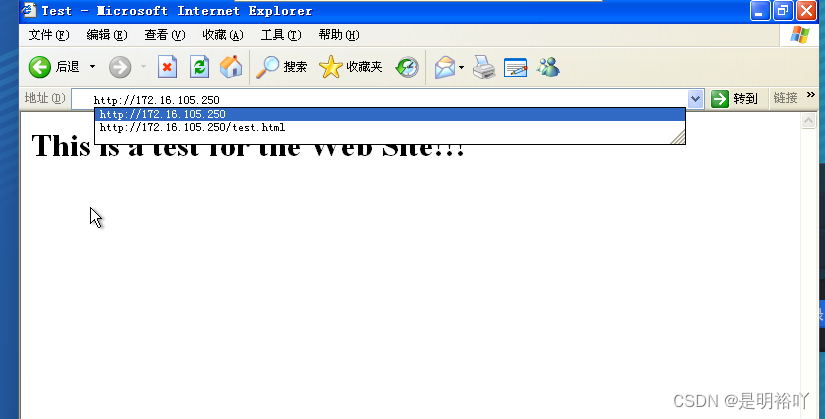

我们访问172.16.105.250靶机地址

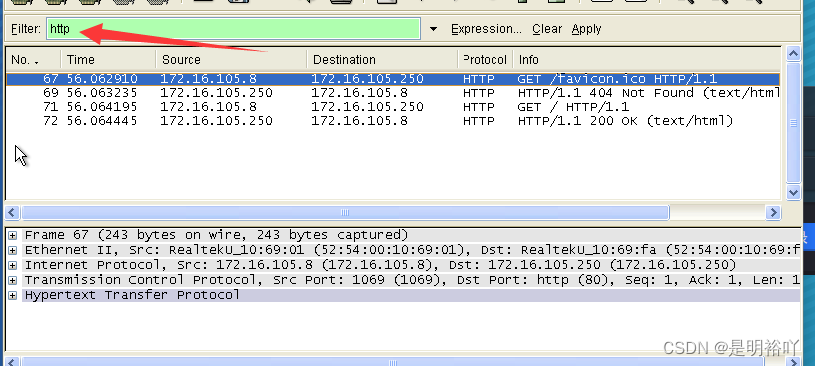

设置过滤

我们选择网站回复的数据包由172.16.105.250---à172.16.105.8

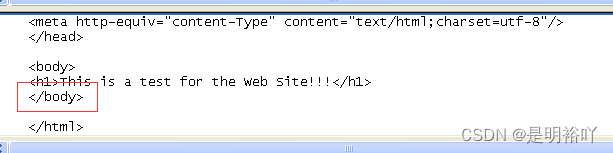

我们选择最后一个html

展开它

拉到最底可以看到倒数第三行

此时我们得出flag值

Flag[</body>]

网络协议加固

1、通过攻击机虚拟机操作系统WindowsXP和WinServ2003服务器场景之间建立SSL VPN,须通过CA服务颁发证书;WinServ2003服务器的域名为www.test.com,并将WinServ2003服务器个人证书信息中的“颁发给:”内容作为FLAG值提交;

我们打开winserv2003中的证书颁发机构

Flag[www.test.com]

2、在攻击机虚拟机操作系统WindowsXP和WinServ2003服务器场景之间建立SSL VPN,再次打开Ethereal,监听Internet Explorer访问WinServ2003服务器场景流量,验证此时Ethereal无法明文监听到Internet Explorer访问WinServ2003服务器场景的HTTP流量,并将WinServ2003服务器场景通过SSL Record Layer对Internet Explorer请求响应的加密应用层数据长度(Length)值作为FLAG值提交。

Flag(505)

网络协议扫描脚本编写

1、进入攻击机虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG1字符串,将该字符串作为FLAG值

Flag(optparse.socket.time)

2、进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG2字符串,将该字符串作为FLAG值

Flag(AF_INET.SOCK_STREAM.)

3、进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG3字符串,将该字符串作为FLAG值

Flag(IP.UDP.ICMP)

4、进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG4字符串,将该字符串作为FLAG值

Flag(socket)

5、进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG5字符串,将该字符串作为FLAG值

Flag(haslayer)

6、进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG6字符串,将该字符串作为FLAG值

Flag(port)

7、进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG7字符串,将该字符串作为FLAG值

Flag(parser.tgtHost)

8、在虚拟机操作系统:Ubuntu Linux 32bit下执行tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,将该文件执行后的显示结果中,包含TCP 80端口行的全部字符作为FLAG值提交。

Flag([+]80/tcp open)

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?