一、this_is_flag

这一题是一个新手友好送分题,所以flag就是

flag{th1s_!s_a_d4m0_4la9}

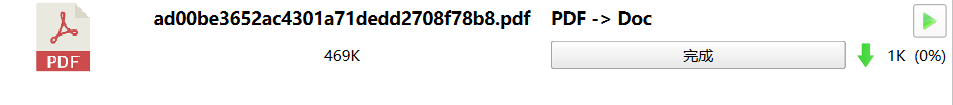

二、pdf

pdf文件打开后是一张图

题目说的是下面什么都没有,那么flag可能就在图片的下面。

把pdf转化为doc,

移走图片得到

flag{security_through_obscurity}

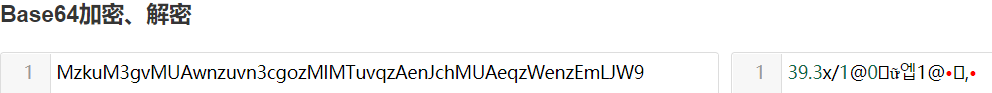

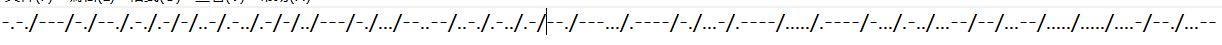

三、如来十三掌

打开文件得到一堆密文

很显然这是经典的与佛论禅加密

把密文前面加上“佛曰:”然后解密

得到一堆字符串:MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9

首先想到的是base64,然并卵

结合题目如来十三掌,那自然是传统加密宜点到为止,rot13加密

然后一个复制,一个粘贴,一个base64,就得出了

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab}

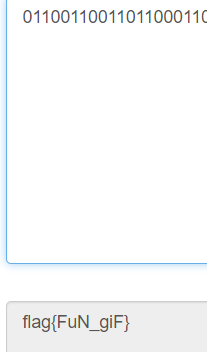

四、give_you_flag

打开是一个gif图,

果断逐帧分析,

在49处可以看到有一张残缺二维码,我们就拿ps把他补齐,

差不多补补把,手是真的残。。。。

扫描得到flag{e7d478cf6b915f50ab1277f78502a2c5}

五、坚持60s

是一个java程序,

哎呀,弹幕游戏我直接秒杀好么!!!

玩了几把后。。。

打开java反编译程序JD-GUI

显然是base64解码,flag{DajiDali_JinwanChiji}

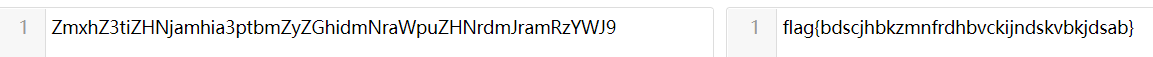

六、gif

打开文件夹,一堆图片

首先我想到的是摩斯电码,但是又不是。

尝试把白框换为0,黑框换位1可以得到一串二进制字符

二进制转字符串得到

flag{FuN_giF}

七、掀桌子

给的一串十六进制字符c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2

每两组表示一个字节,所有字节都大于128,都知道ASCII码表示范围是0-127,所以每个字节减去128再转字符,于是这一题我找了大佬的脚本(菜狗一个,刚学习misc不久,python一点不会),

str="c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2"

flag=""

for i in range(0,len(str),2):

flag+=chr(int(str[i:i+2],16)-128)

print (flag)

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

八、stegano

pdf文件打开是一篇令人头皮发麻的文章,我们直接ctrl+a然后复制它,粘贴在文本当中

可以看到“ABABAB”一组一组的字符串,开始以为是培根密码,但又不是,因为它们不规则。然后自然是摩斯密码

B换成-,A换成.

结的

flag小写,flag{1nv151bl3m3554g3}

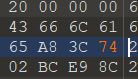

九、SimpleRAR

这题用winrar打开

rar 文件块的开头是 A8 3C 74

所以

保存后打开

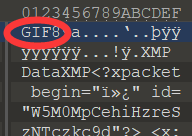

把这张图片用010或者winhex打开

可以看到这是一张gif,改后缀为.gif,放到ps中(直接放ps中没有双图层)

然后分离出图层,得到的两个图层都用StegSolve分析

得到

用ps拼到一块再补齐得到

扫码得到flag{yanji4n_bu_we1shi}

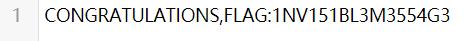

十、base64stego

打开文件

了解到这是base64隐写,于是又又找了师傅们的脚本

# -*- coding: cp936 -*-

import base64

b64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

with open('stego.txt', 'rb') as f:

bin_str = ''

for line in f.readlines():

stegb64 = str(line, "utf-8").strip("\n")

rowb64 = str(base64.b64encode(base64.b64decode(stegb64)), "utf-8").strip("\n")

offset = abs(b64chars.index(stegb64.replace('=','')[-1])-b64chars.index(rowb64.replace('=','')[-1]))

equalnum = stegb64.count('=')

if equalnum:

bin_str += bin(offset)[2:].zfill(equalnum * 2)

print (''.join([chr(int(bin_str[i:i + 8], 2)) for i in range(0, len(bin_str), 8)]))

运行得flag{Base_sixty_four_point_five}

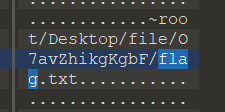

十一、ext3

改成.zip,直接把它扔到010,搜索flag

找到一个路径,那么直接打开它

base64解码得flag{sajbcibzskjjcnbhsbvcjbjszcszbkzj}

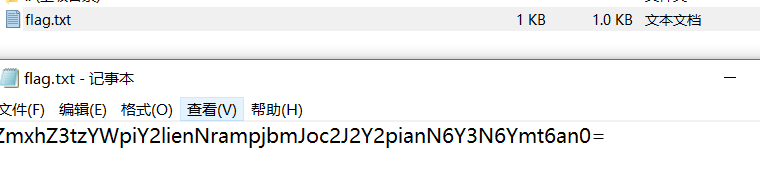

十二、功夫再高也怕菜刀

之前没见过.pcapng格式的题,所以看师傅们的blog学习之后才会这道题。

首先拿foremost分离一下

得到的压缩包需要密码

用Wireshark打开流量包,搜索flag

可以看到1150处有一张jpg格式的照片6666.jpg

那么右键,追踪TCP流,得到

我们看到FFD8FF,jpg格式的文件头,FFD9文件尾,直接复制FFD8FF到FFD9,然后粘贴到010或者winhex

保存为jpg

得到一张图片

这就是压缩包的密码

打开得flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

总结:有关脚本的题目统统不会写,实在是太菜了。。。还有就是题目了解的太少,还有没见过的。现在跟着师傅们学习,相信我会越来越强,奥里给!!!

502

502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?