MISC

0、图片中的flag

图片的名称为:flag_red

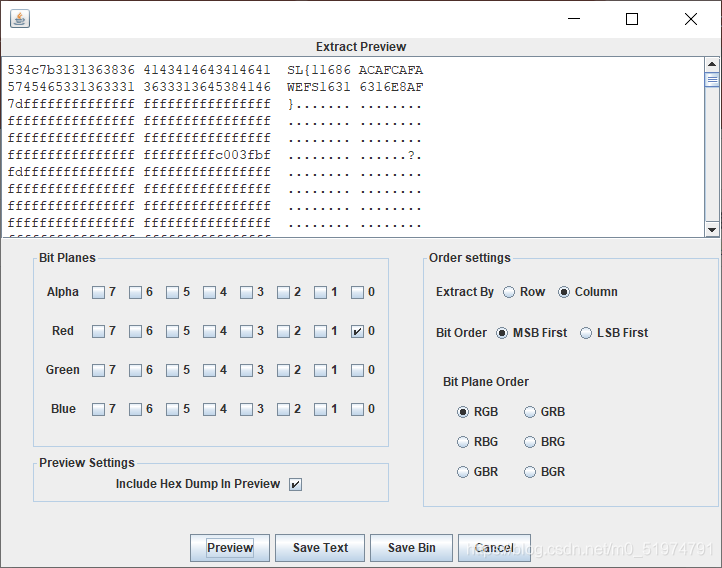

首先就想到Stegsolve

调到red 0位,Extract by 调为Colunm

SL{11686ACAFCAFAWEFS16316316E8AF}

1、The goddess of regression of

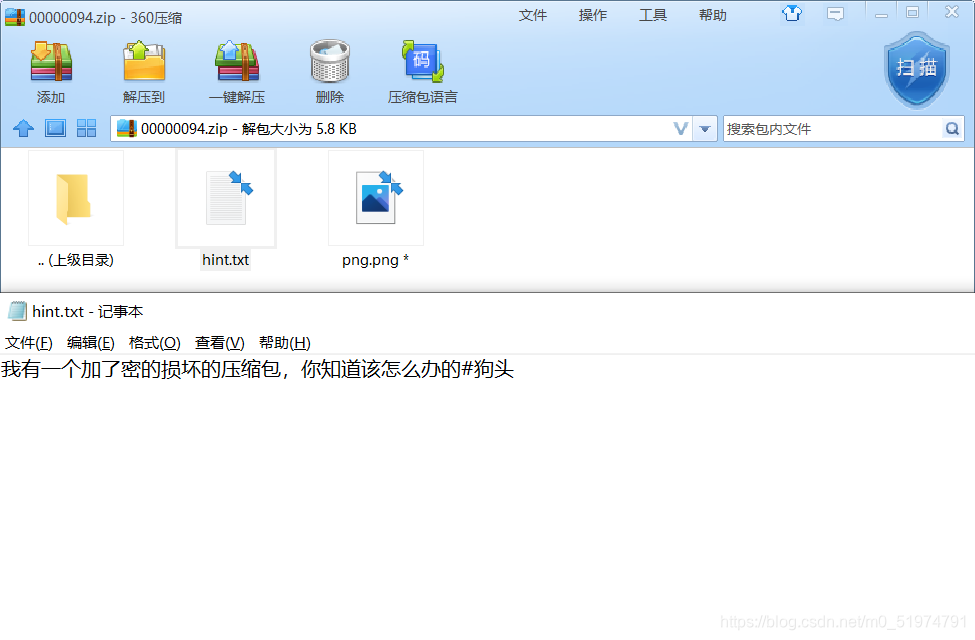

打开一张图片

binwalk分析提取出来压缩包

这一个hint成功的误导了我

以为是伪加密,修压缩包这类的,结果不是。

真加密所以需要找到key,这个key非常阴间,需要百度识图

key:Dilraba

得到

flag{You_are_right_!}

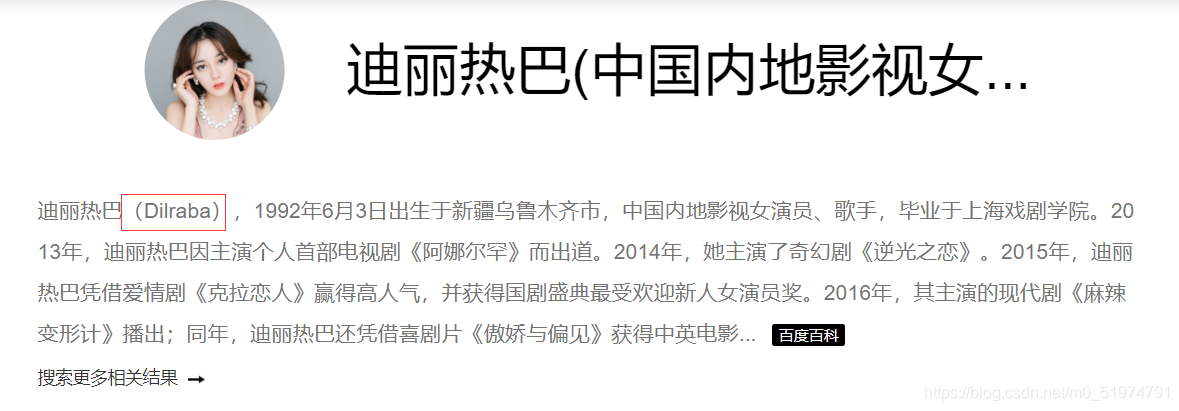

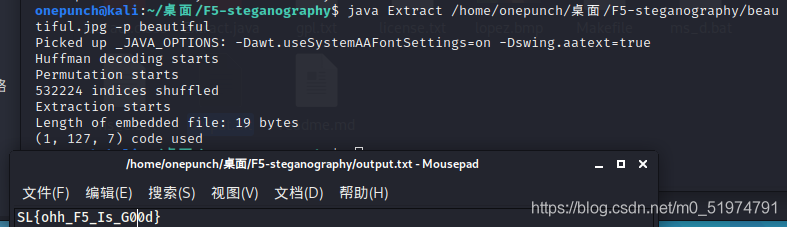

二、看看你的刷新键是什么?

下载得到图片

题目说的很清楚了F5隐写

SL{ohh_F5_Is_G00d}

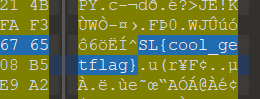

三、字节中遇见你

没什么好说的,010搜索关键字符串

SL{cool_getflag}

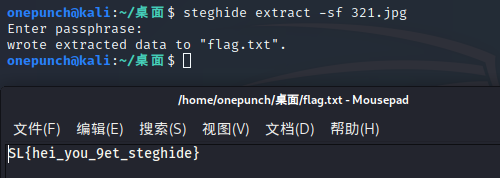

四、你知道什么是steghide吗?

显然,stehide隐写

key已经给出了:wuhuqifei

SL{hei_you_9et_steghide}

五、签到

右键属性

SL{You_are_gO0d}

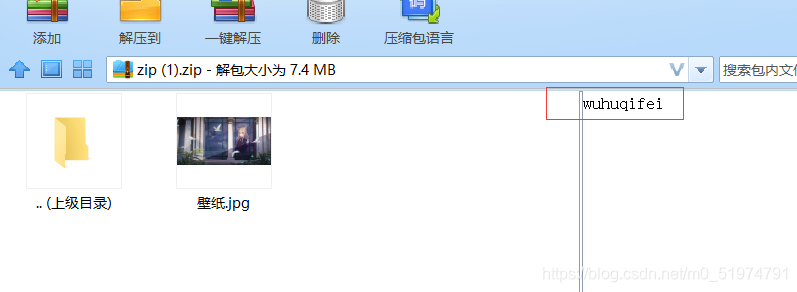

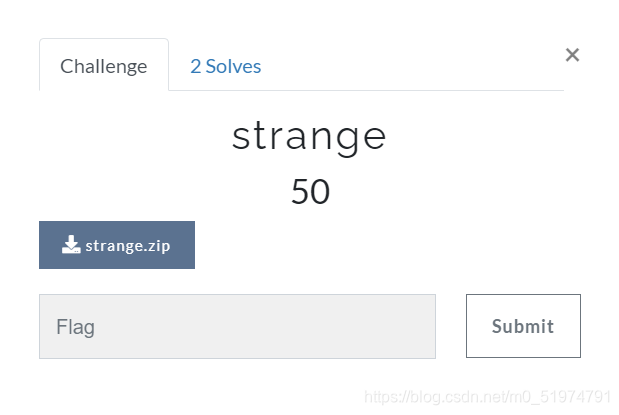

六、strange

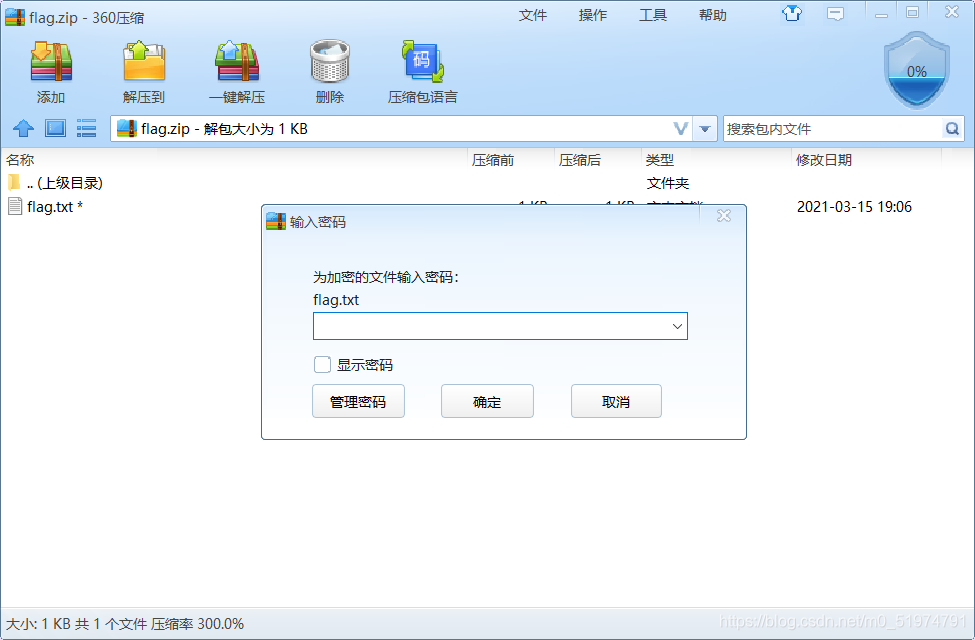

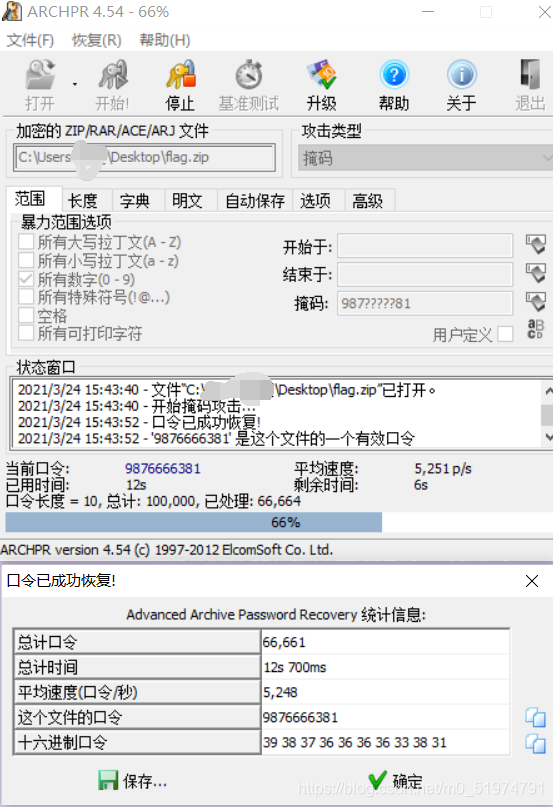

掩码攻击,这边给了掩码提示

base64解出来:\x39\x38\x37*****\x38\x31

转化为ascll码:987???81

接下来就是掩码攻击了

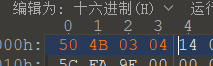

但是发现这个flag.zip缺少头文件打不开

所以需要补全:

掩码攻击:

口令:9876666381

SL{easy_a11Ack}

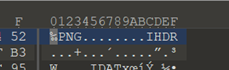

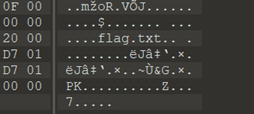

七、Easy

未知文件类型,扔进010分析

这是一张PNG文件,,里面藏有压缩包,压缩包里有flag,直接后缀改为.zip

密文:W^T[p[XkrYH-pa|

经过分析,每一个字符的ascll码位移成为"flag"的ascll码都有规律的变化。

编写脚本:

str1 = [ "W","^","T","[","p","[","X","k","r","Y","H","-","p","a","|" ]

flag = ""

j = 15

for i in range(0,len(str1)):

flag += chr(ord(str1[i])+j)

j -= 1

print(flag)

运行得flag

flag{easy_M1sc}

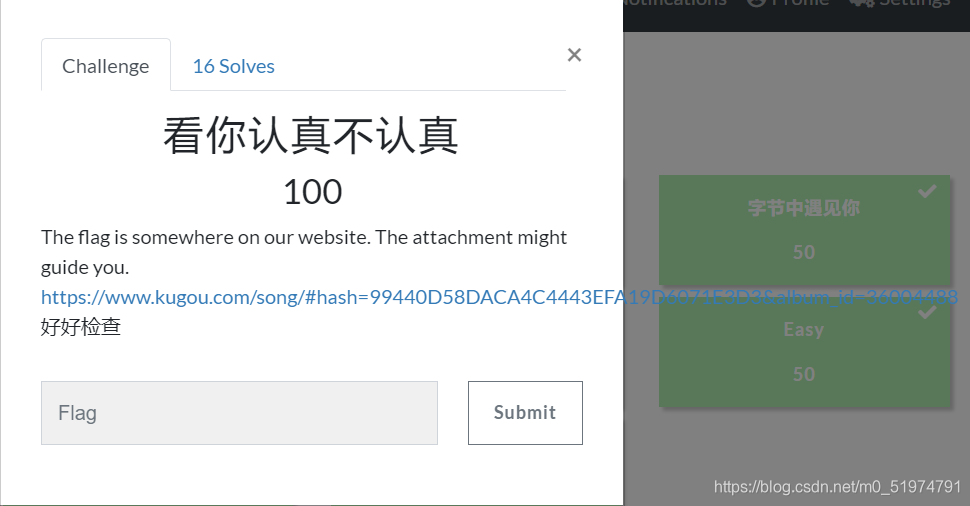

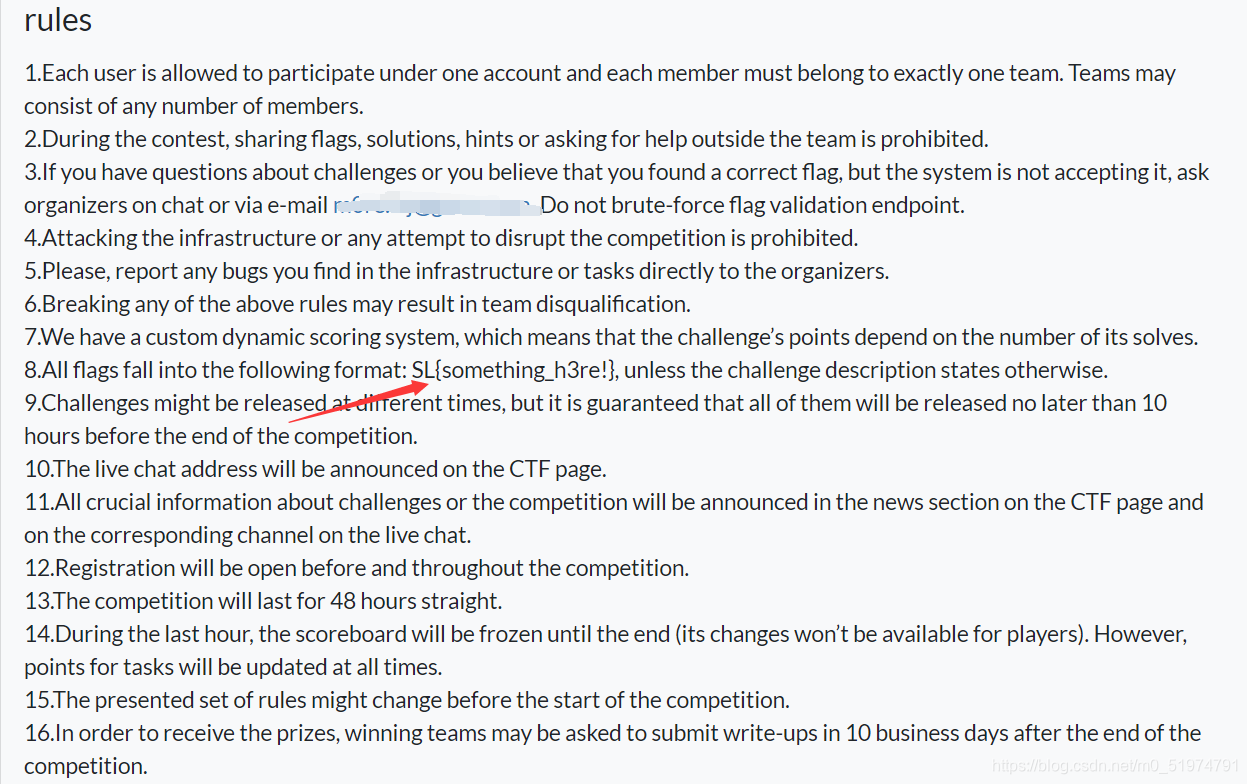

八、看你认真不认真

点进去是一首歌,名字为:RULES

这让我想到了平台Nottifications

SL{something_h3re!}

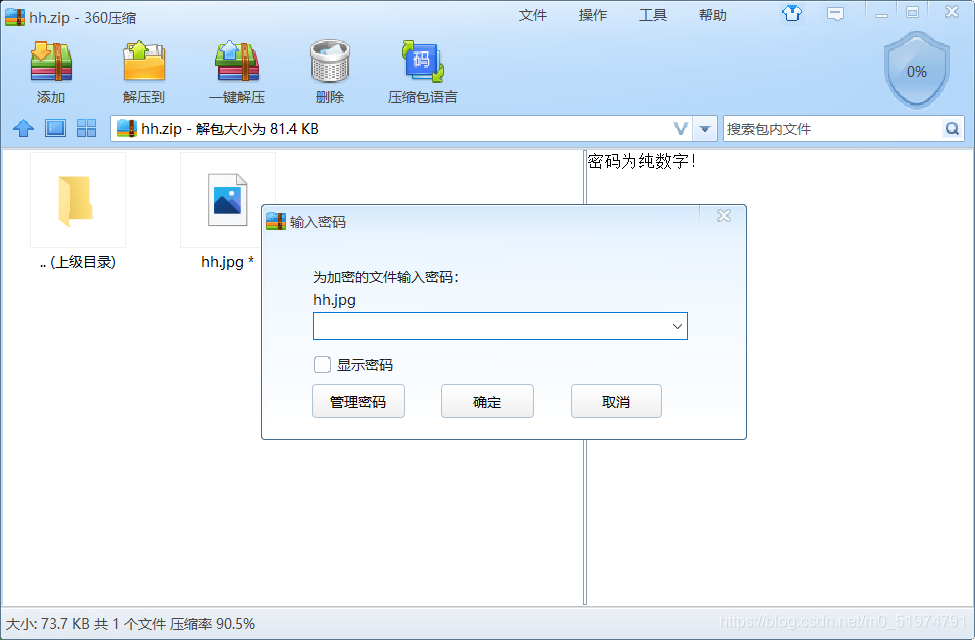

九、听说你们很喜欢猜

上来压缩包需要爆破

纯数字直接爆:

口令:210319,得到图片

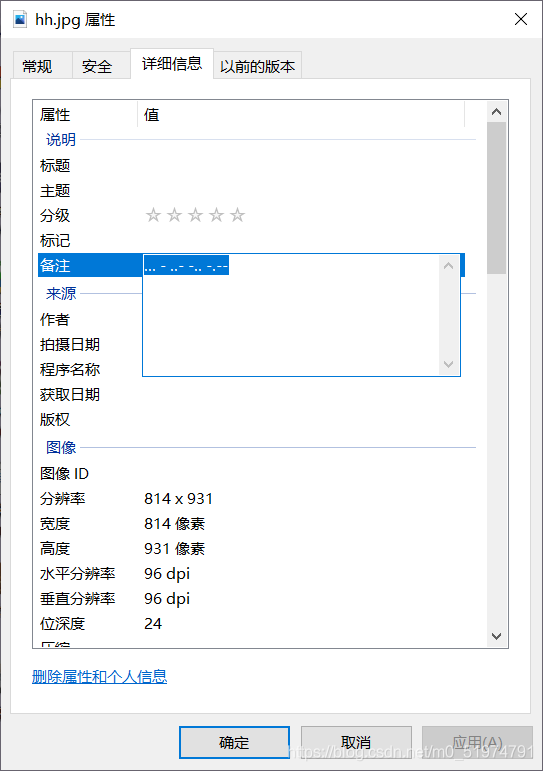

属性里面藏有信息:

摩斯电码解密,

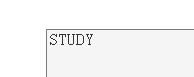

大部分解出来的为“STUDY”

但是实际上key为“study”

真的是醉了

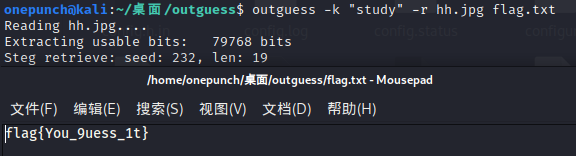

既然是猜,那么很显然这题为outguess隐写

flag{You_9uess_1t}

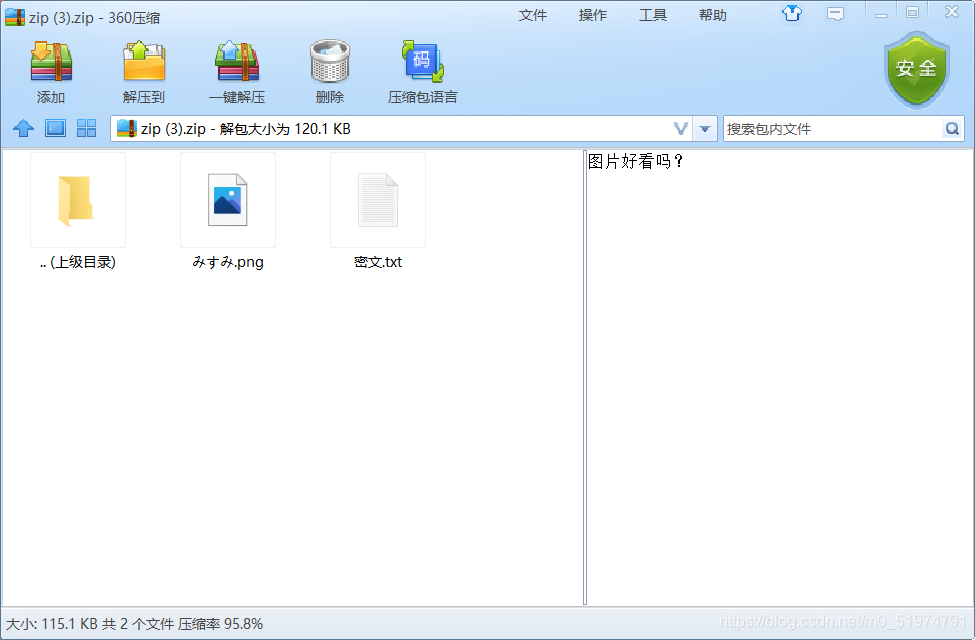

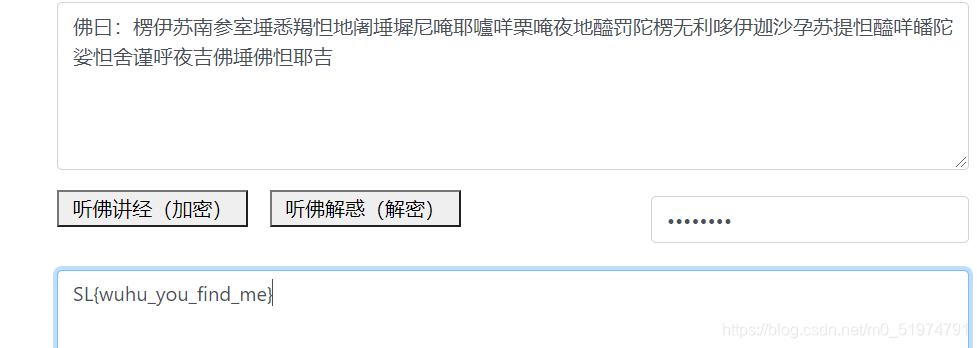

十、老和尚和熊二斗地主

大脑洞题

先看密文

显然与佛论禅

这个根据特点可以看出来为熊语

几波套娃之后得到

再也解不出来了,然后分析图片

没什么东西,唯一有特点的就是图片的名字

:みすみ

百度搜索它,在B站找到

75395336想必就是key了

与佛论禅解密

SL{wuhu_you_find_me}

RE

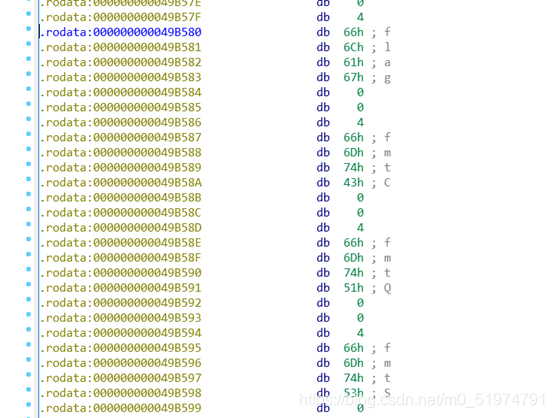

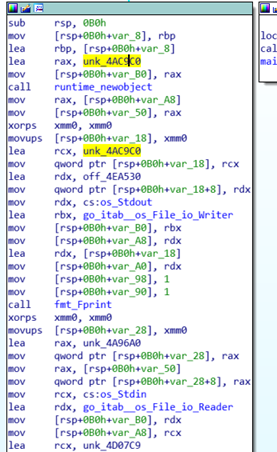

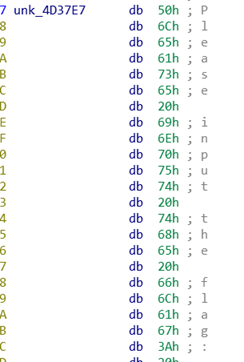

一、re1

后缀改为.exe,无壳用ida打开,搜索字符串的话什么都搜不到。

那么只能找主函数来分析

主函数main_main,开头找到几个函数,点进去查看

先看头部

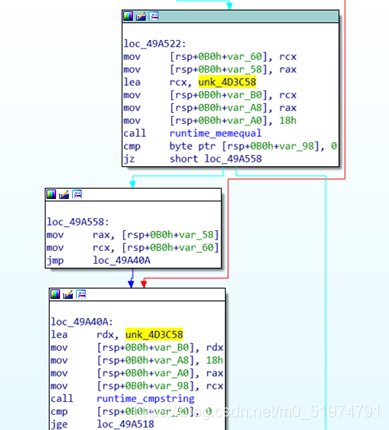

unk_4AC9C0这里跟进去没什么东西,接着跟进off_4EA530,在unk_4D37E7发现程序的开头Please input the flag:

接着往下,跟进unk_4D3C58

flag{hello_world_gogo}

二、re2

buu原题

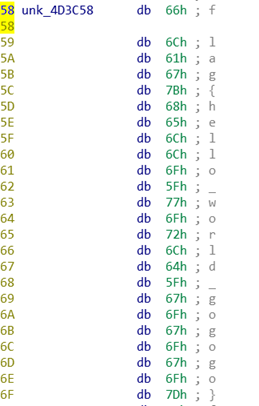

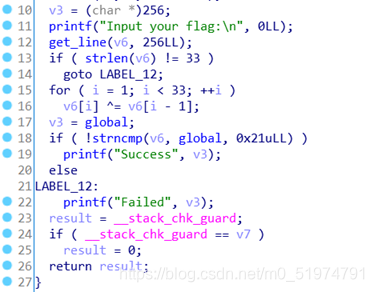

无壳,用ida打开,找到主函数F5看伪代码

意思大概为:

输入的v6的长度为33,也就是flag的长度。从第二项开始,每一项都与前一项异或之后得到的v6再和v3比较,相同得Success。

现在查看v3是什么

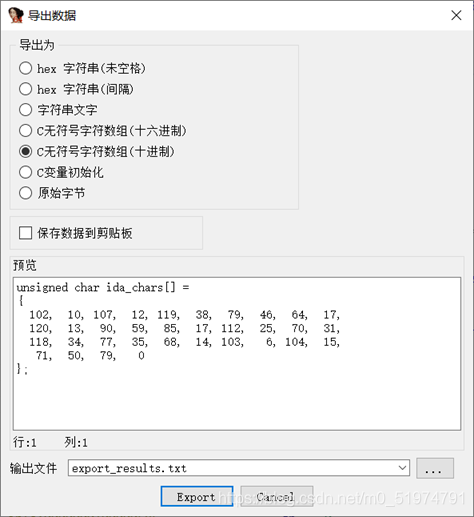

给了一堆字符串,将他们导出正好为33个

根据题意编写脚本:

s = [102,10,107,12,119, 38, 79, 46, 64, 17,

120, 13, 90, 59, 85, 17, 112, 25, 70, 31,

118, 34, 77, 35, 68, 14, 103, 6, 104, 15,

71,50,79,0]

flag = "f"

for i in range(1,len(s)):

flag += chr(s[i]^s[i-1])

print(flag)

运行得flag

flag{QianQiuWanDai_YiTongJiangHu}

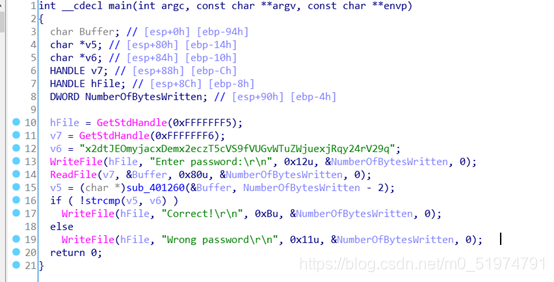

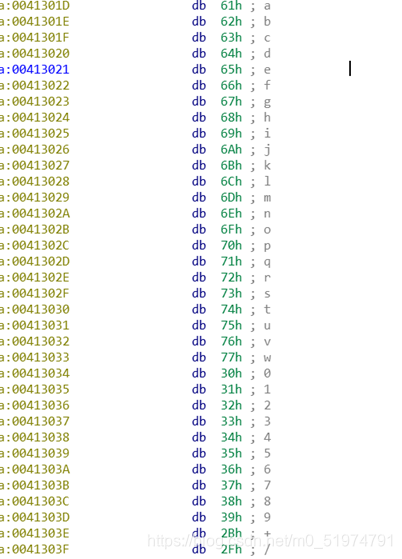

三、re3

无壳,用ida打开,找到主函数,看伪代码

意思就是要v5和v6相等输出Correct!,输入的v5是要经过变换的,跟进sub_401260,在byte_41300发现疑似base64

想到之前看到的逆向base64换表,利用脚本

import base64

import string

str1 = "x2dtJEOmyjacxDemx2eczT5cVS9fVUGvWTuZWjuexjRqy24rV29q"

string1 = "ZYXABCDEFGHIJKLMNOPQRSTUVWzyxabcdefghijklmnopqrstuvw0123456789+/"

string2 = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"

print (base64.b64decode(str1.translate(str.maketrans(string1,string2))))

Flag{sh00ting_phish_in_a_barrel@flare-on.com}

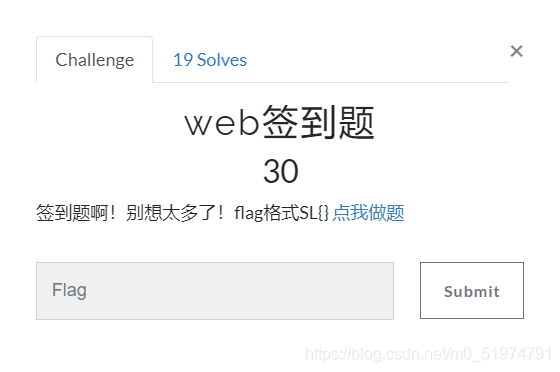

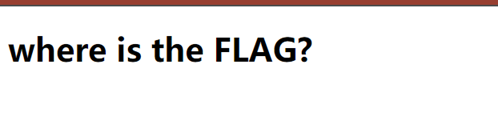

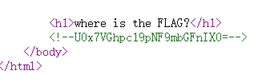

WEB

首先直接想到看源码,然而F12和右键都被禁用了

于是只能使用view-source:,找到base64加密的数据

解得

SL{This_i4_flag!}

Crypto

一、古典密码

属性藏着:lrgm{Yzdeen}

凯撒位移6位

flag{Stxyyh}

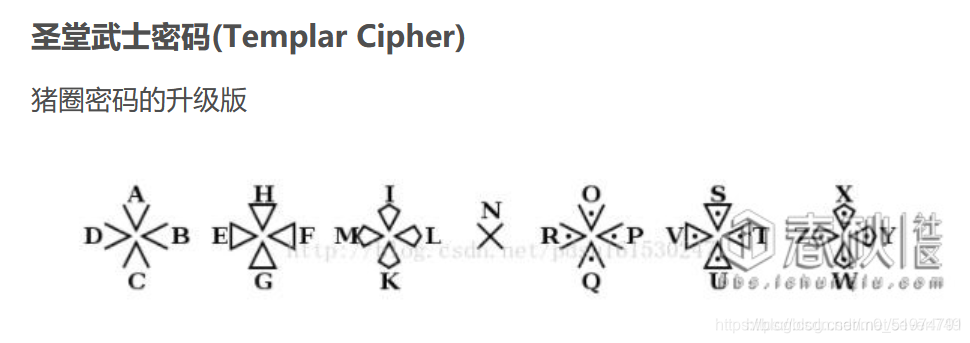

二、变形的猪圈密码

这个是猪圈密码的魔改,圣堂武士密码

flag{IMKNIGHTSTEMPLAR}

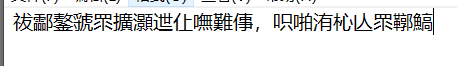

三、文字的秘密

这种常见题型,不是什么密码,复杂的汉字,需要转化为拼音才能发现关键信息。

脑洞也大

转换为拼音:

fu ling ao guo da kuo hao zhi shang mu nan zi ,qi pa wei xin wu da kuo hao

其中“da kuo hao”很显然是“{}”

那么可以尝试:

祓酃鏊虢{迣仩嘸難倳,呮啪洧杺亾}

不行

flag{迣仩嘸難倳,呮啪洧杺亾}

不行

那么

flag{世上无难事,只怕有心人}

四、一道简单的加密

.- .- -… -… .- -… .- -… -… -… -… .- .- -… .- .- .- -… .- .- -… -… .- .- .- .- -… .- .- .- -… .- .- .- -… -… .- -… .- -… .- -… -… -… -… -… .- -… -… -… .- -… .- -… .- .- .- -… .- .-

首先摩斯解码:

AABBABABBBBAABAAABAABBAAAABAAABAAABBABABABBBBBABBBABABAAABAA

培根解码:

gxseyirvpxke

栅栏(W型)位移4,凯撒位移4:

congratulate

flag{congratulate}

五、ROT(不仅仅是base)

显然栅栏,每组6字,转为

ZnVuYXRrdm5ibGhuYW5hcXRobmF5aHlo

Base64解码

Funatkvnblhnanaqthnayhyh

Rot13位移

Shangxiaoyuanandguanlulu

flag{shangxiaoyuanandguanlulu}

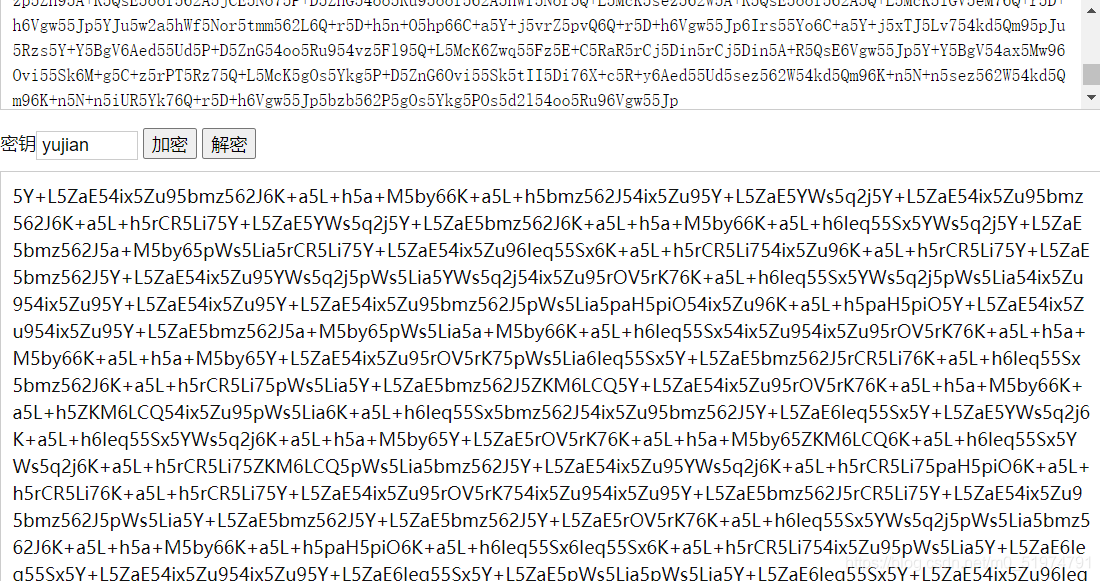

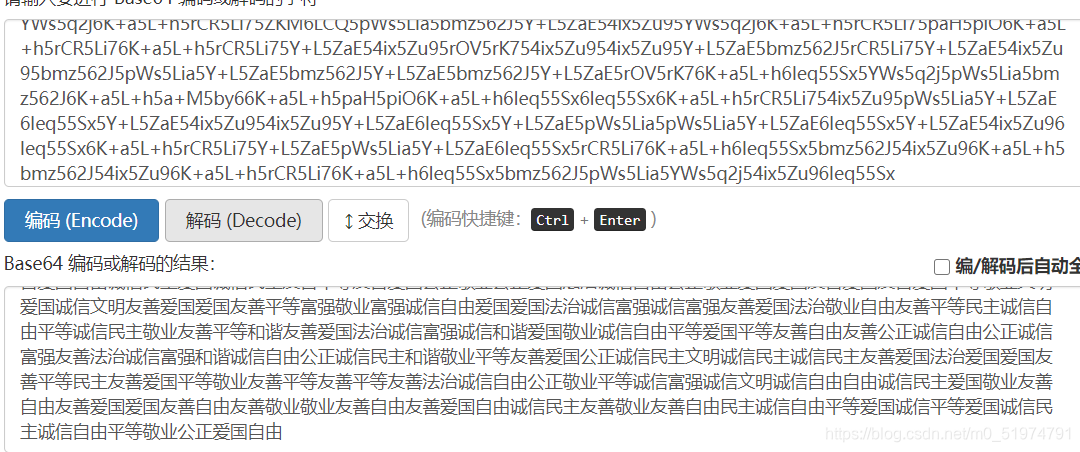

六、不只是维吉尼亚

维吉尼亚解码2次(key在后面):

base64:

社会主义核心价值观解码:

富强民主文明和谐自由平等公正法治爱国敬业诚信友善

flag{富强民主文明和谐自由平等公正法治爱国敬业诚信友善}

七、base家族

Base16解码:

KEZE4SDEKY2DKWTNJZJFE2TMJ5EW4SJYJZCU252ZKZ3TQULZGA6Q====

Base32解码:

Q2NHdV45ZmNRRjlOInI8NEMwYVw8Qy0=

Base64解码:

CcGu^9fcQF9N"r<4C0a<C-

Base85解码:

l8e3M:]@LRWz<^1oUB

base91解码:

yuujianandsoso

flag{yuujianandsoso}

八、不仅仅是MD5

提示兔子,其实不用提示也应该可以看得出来,rabbit解密:

a7fcb22a88038f35a8f39d503e7f0062

MD5解码:

good-luck

flag{good-luck}

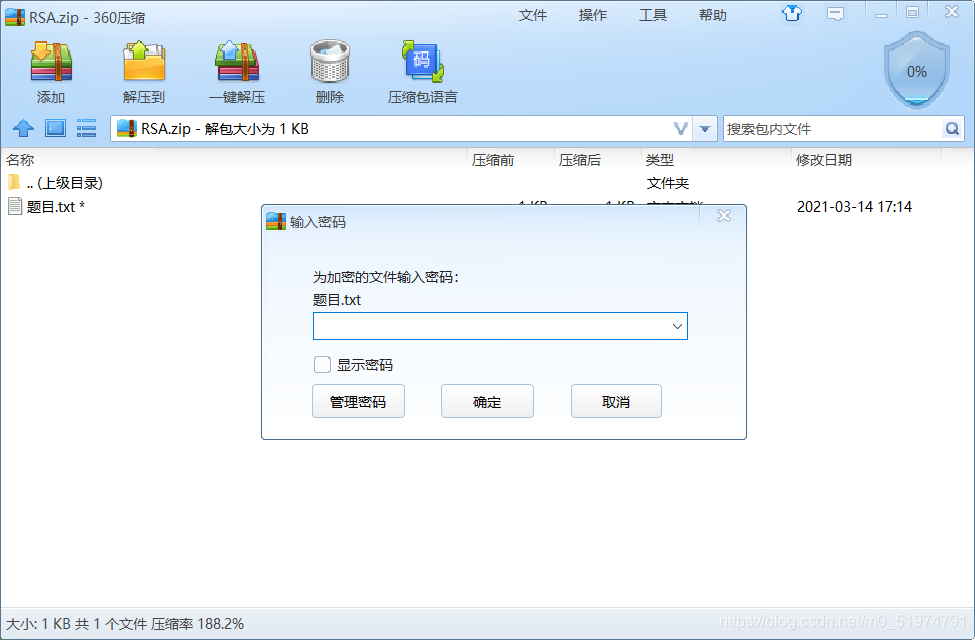

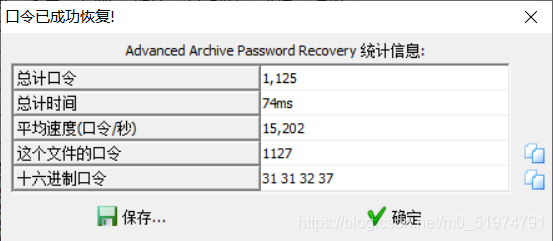

九、RSA

上来一个加密压缩包

不是伪加密,所以只能爆破

口令:1127

e=17

p=473398607160

q=4501491

求d

简单的rsa不谈了,脚本:

import gmpy2

p = 473398607160

q = 4501491

e = 17

s = (p-1)*(q-1)

d = gmpy2.invert(e,s)

print ("dec: " + str(d))

print ("hex: " + hex(d))

运行得

flag{1754940432115431573}

4084

4084

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?