Windows Server - 建设篇

第三章 Radius+深信服行为管理+无线控制器 部署无线802.1X认证

系列文章回顾

第一章 Windows Server 2016搭建企业CA证书服务

第二章 自建CA给内部网站颁发SSL证书

下章内容

前言

为实现内网无线用户的单点登录+实名认证,计划使用无线控制器的802.1X协议和Radius协议,配合深信服行为管理器做Radius单点登录的实名认证上线无线用户。

- ESXi底层:VMware VMvisor 6.7.0

- Radius服务器操作系统平台:Windows Server 2016

- 无线控制器型号版本:H3C WX2540H V7

- 行为管理器型号版本:SangforAC 12.0.44

- 无线用户VLAN:80

- 无线用户网段:10.0.50.0/22

实现原理

1. 认证方式:H3C无线控制器做SSID的802.1X EAP认证

2. 认证协议:Radius协议

3. 认证源:CA证书服务器(ESXi虚拟机,IP地址:1.1.1.1),NPS策略同步至LDAP目录

4. 认证对象:公司的无线用户

5. 认证上线:AC行为管理做Radius协议单点登录

实现方式

1. Radius认证源部署Radius服务(NAPS)

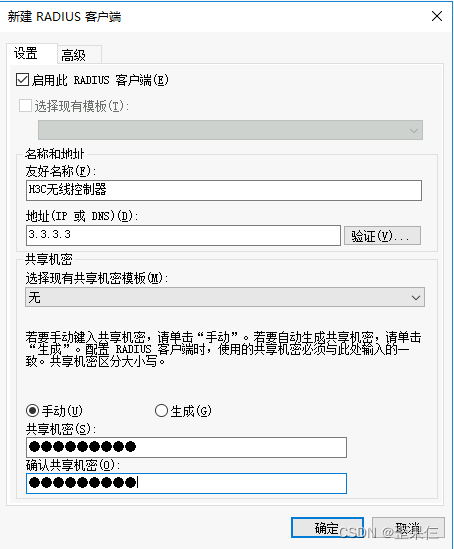

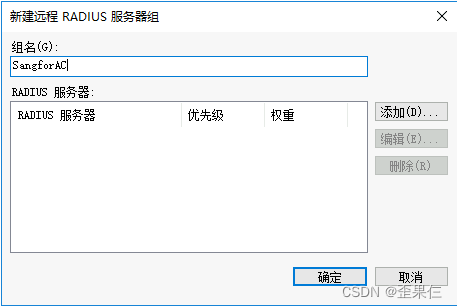

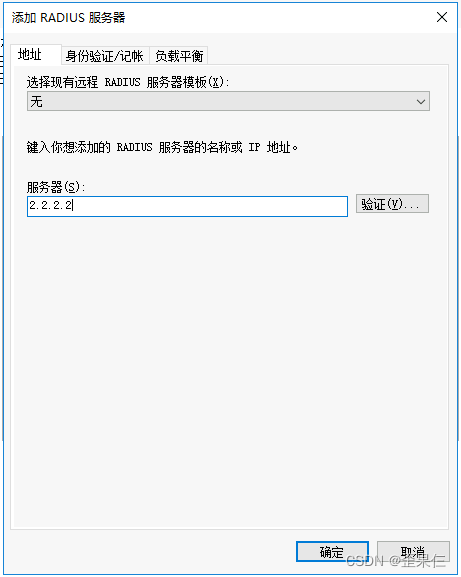

2. Radius认证源配置NPS策略,添加3.3.3.3(无线控制器)作为Radius客户端;添加AC行为管理作为远程Radius服务器,认证共享密钥保持一致

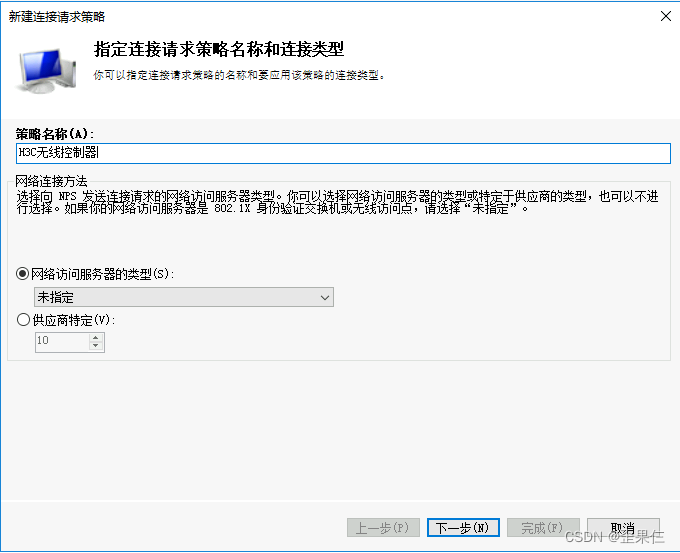

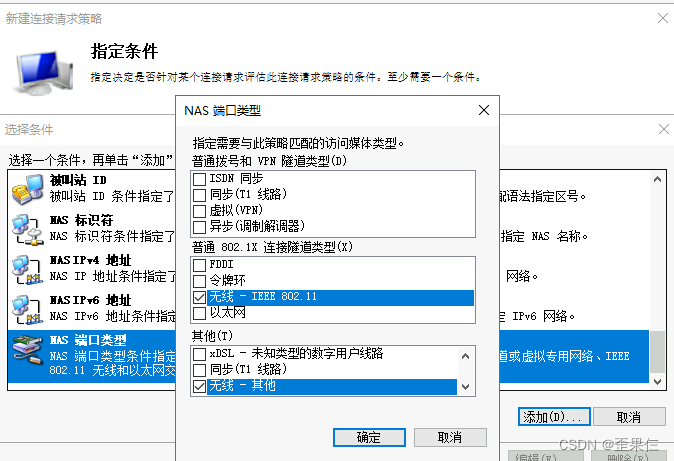

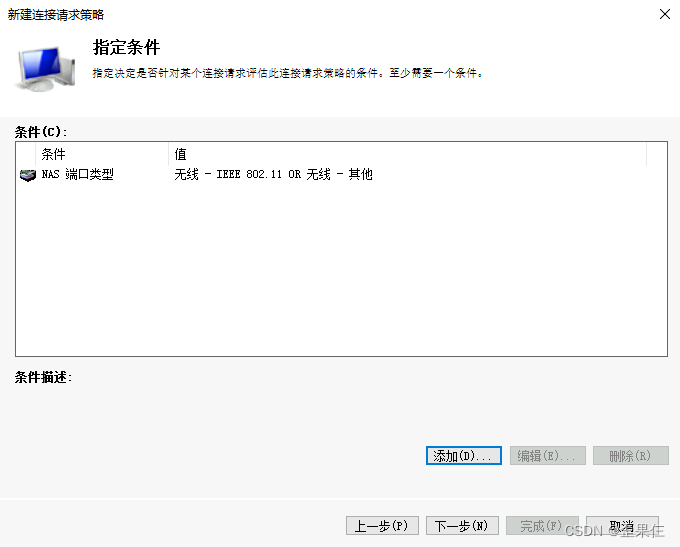

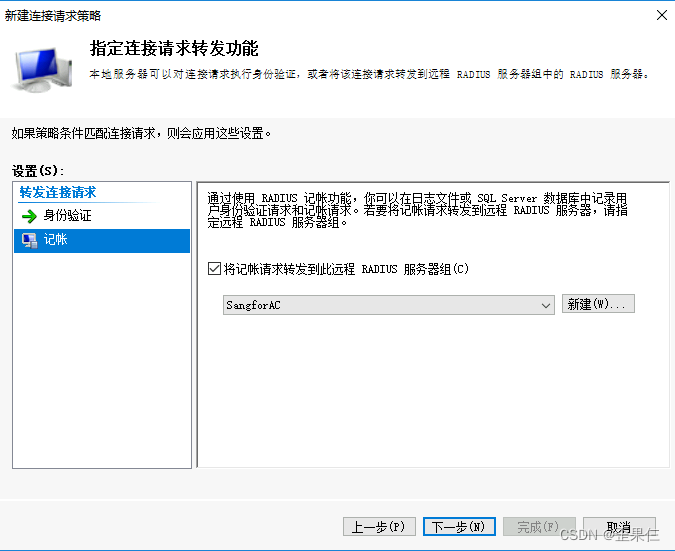

3. Radius认证源配置Radius的连接请求策略、网络策略。计费数据转发给2.2.2.2的UDP1813端口(SangforAC的计费端口)

4. 无线控制器新增RADIUS方案,认证源指向1.1.1.1的UDP1812和UDP1813(Radius服务器),认证共享密钥跟认证源保持一致

5. 无线控制器新增ISP域,认证、授权和计费均使用Radius,接入方式使用LAN接入

6. 无线控制器的802.1X认证方法配置为EAP,分隔符为@

7. 无线控制器新增SSID,本地转发、二层隔离、快速关联AP、链路层认证采用802.1X认证,WPA或WPA2、加密套件TKIP或CCMP

8. 无线控制器给所有AP组绑定802.1X认证的SSID到Radio射频

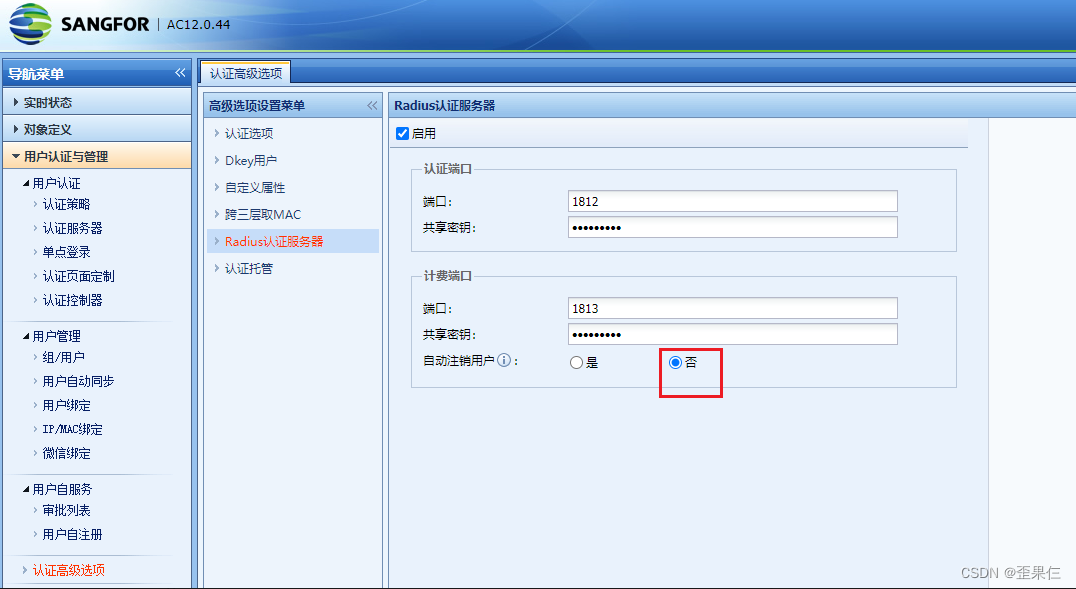

9. AC行为管理启用Radius服务

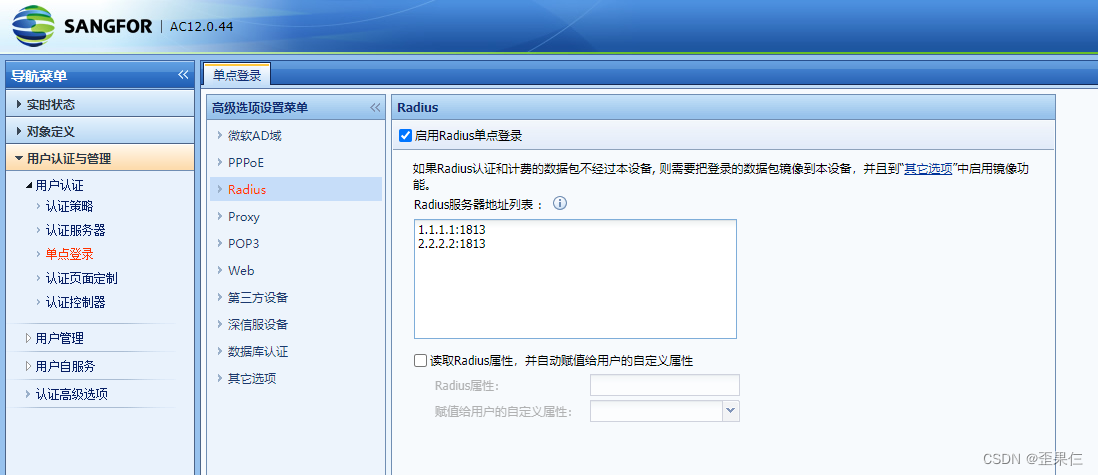

10. AC行为管理启用Radius单点登录功能,监听AC本地的UDP1813端口和Radius认证源的UDP1813端口

11. AC行为管理查看在线用户列表,验证无线用户使用802.1X认证的实名上线

1.1.1.1:udp1813是Radius服务器的Radius计费端口,2.2.2.2:udp1813是SangforAC的Radius计费端口,3.3.3.3是无线控制器IP

行为管理Radius单点登录监听端口的作用:

13. 监听Radius认证源的UDP1813计费端口 即 监听无线用户认证上线的数据包;

14. 监听SangforAC本地的UDP1813计费端口 即 监听无线用户认证成功的数据包。

前置条件

- Radius认证服务器必须加域,Radius用户将同步LDAP用户做认证

- 内网必须有CA证书服务,独立CA或企业CA都可,建议部署企业CA

- Radius认证服务器可选部署在CA证书服务器上或其他加域服务器上,建议部署在CA证书服务器上

RADIUS认证服务器搭建及配置部分

此案例的Radius认证服务器搭建在企业根CA证书服务器上。以1.1.1.1为Radius服务器IP,2.2.2.2为行为管理器IP,3.3.3.3为无线控制器IP

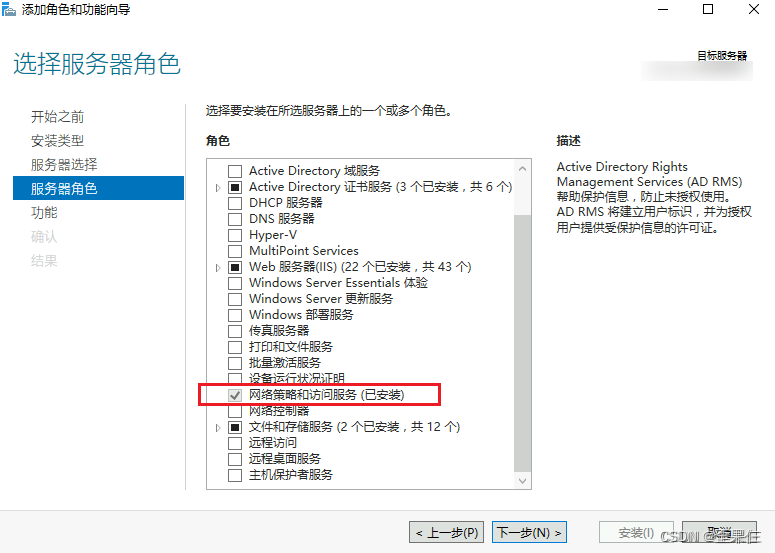

Radius认证源部署Radius服务(NAPS)

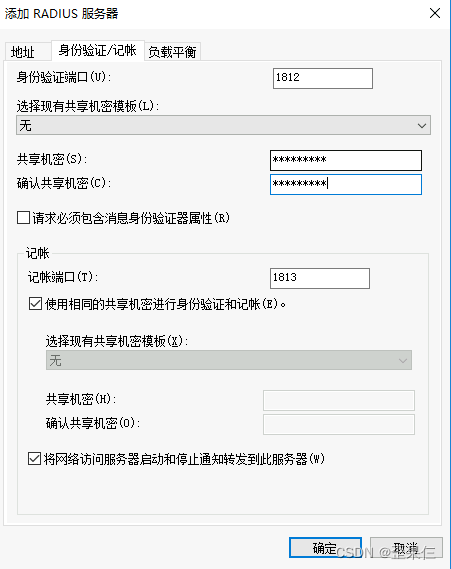

Radius认证源配置NPS策略,添加无线控制器作为Radius客户端;添加AC行为管理作为远程Radius服务器,认证共享密钥保持一致

新建RADIUS客户端

新建远程RADIUS服务器组

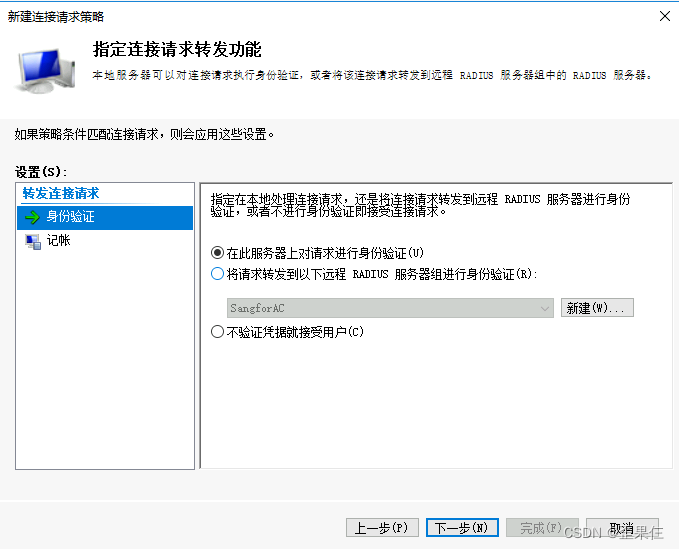

Radius认证源配置Radius的连接请求策略、网络策略

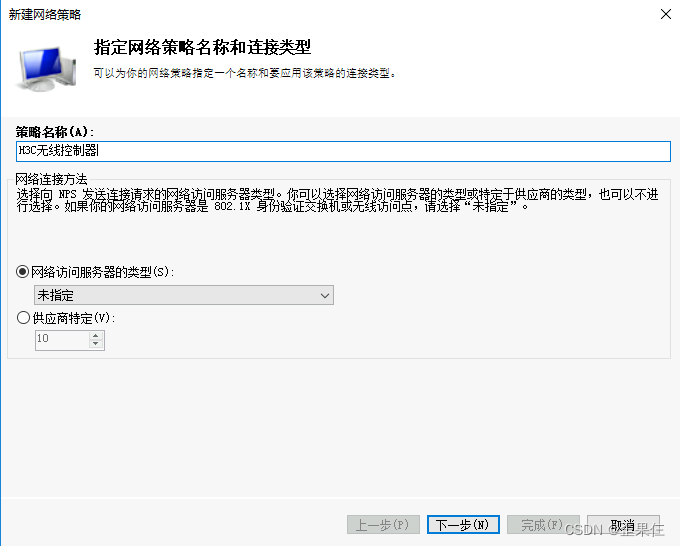

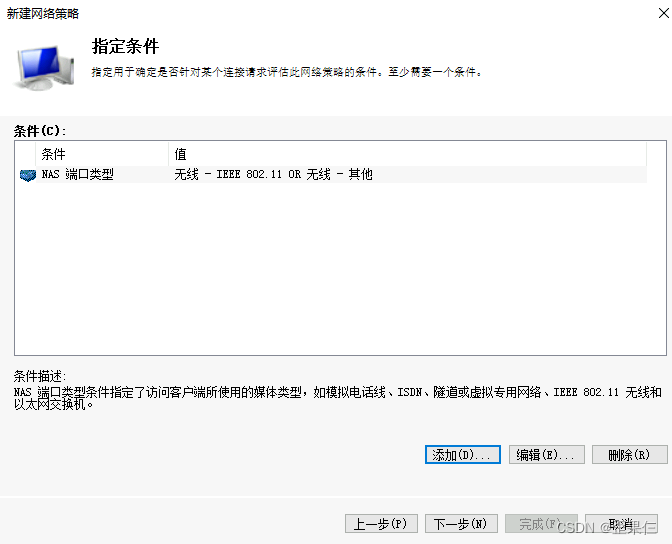

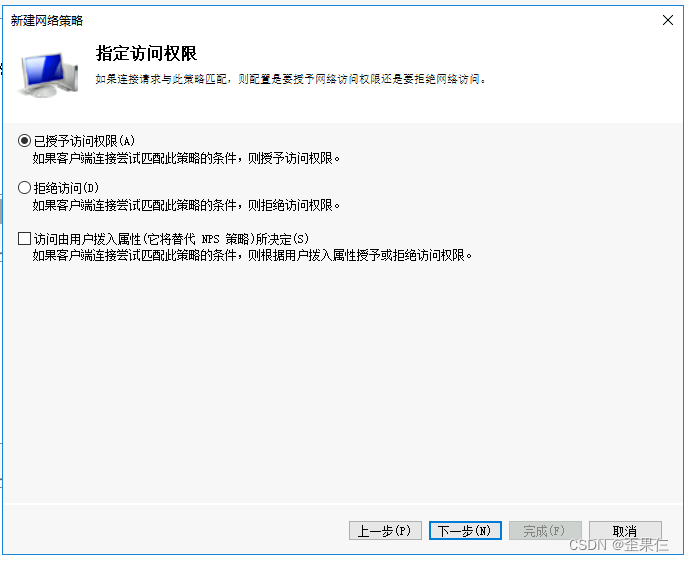

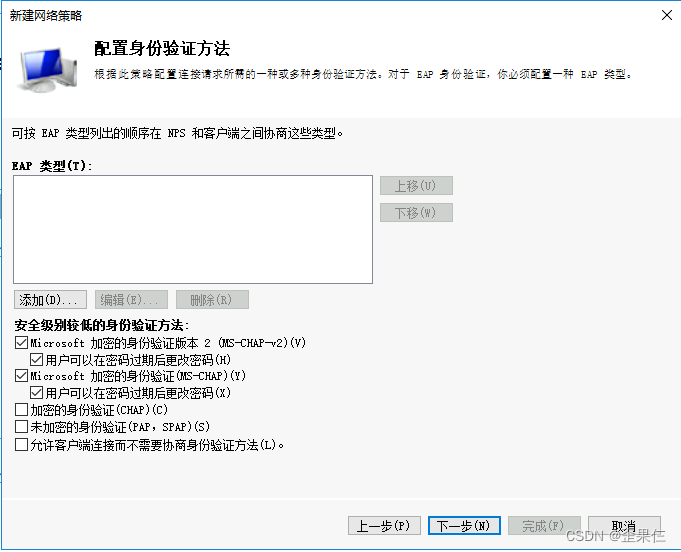

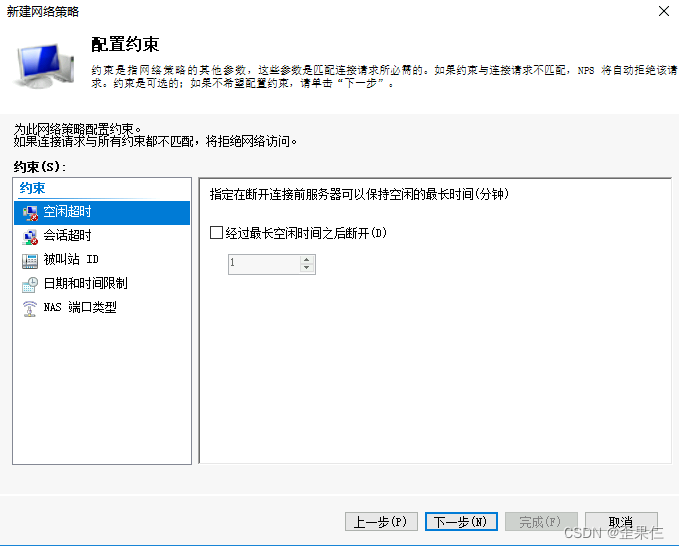

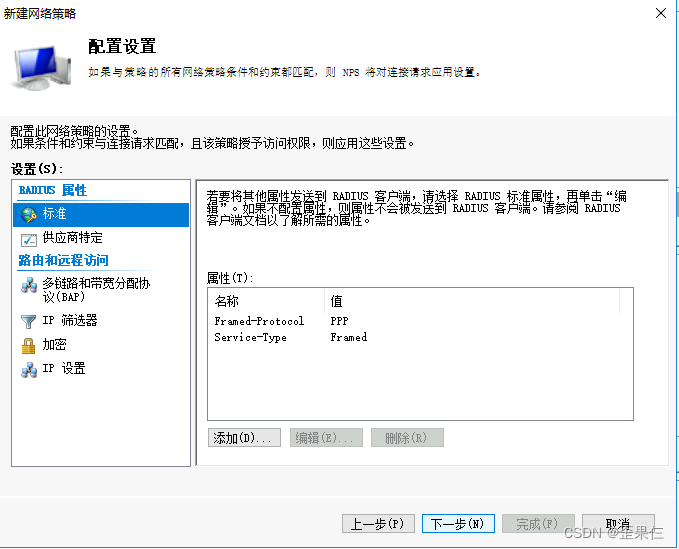

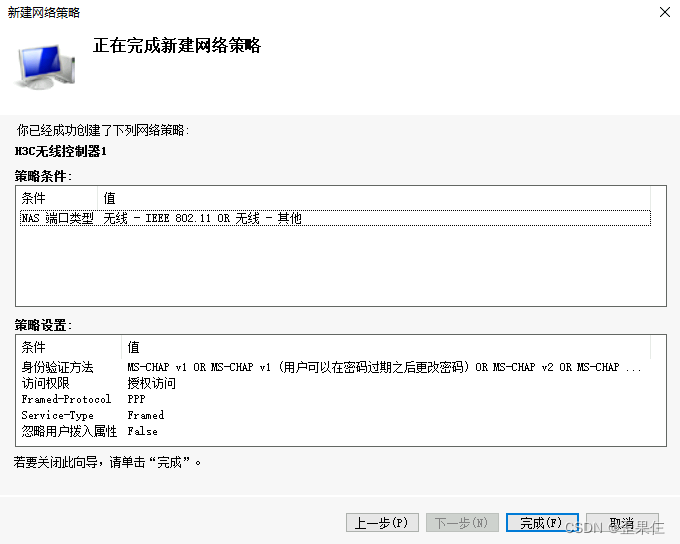

配置网络策略

无线控制器配置部分

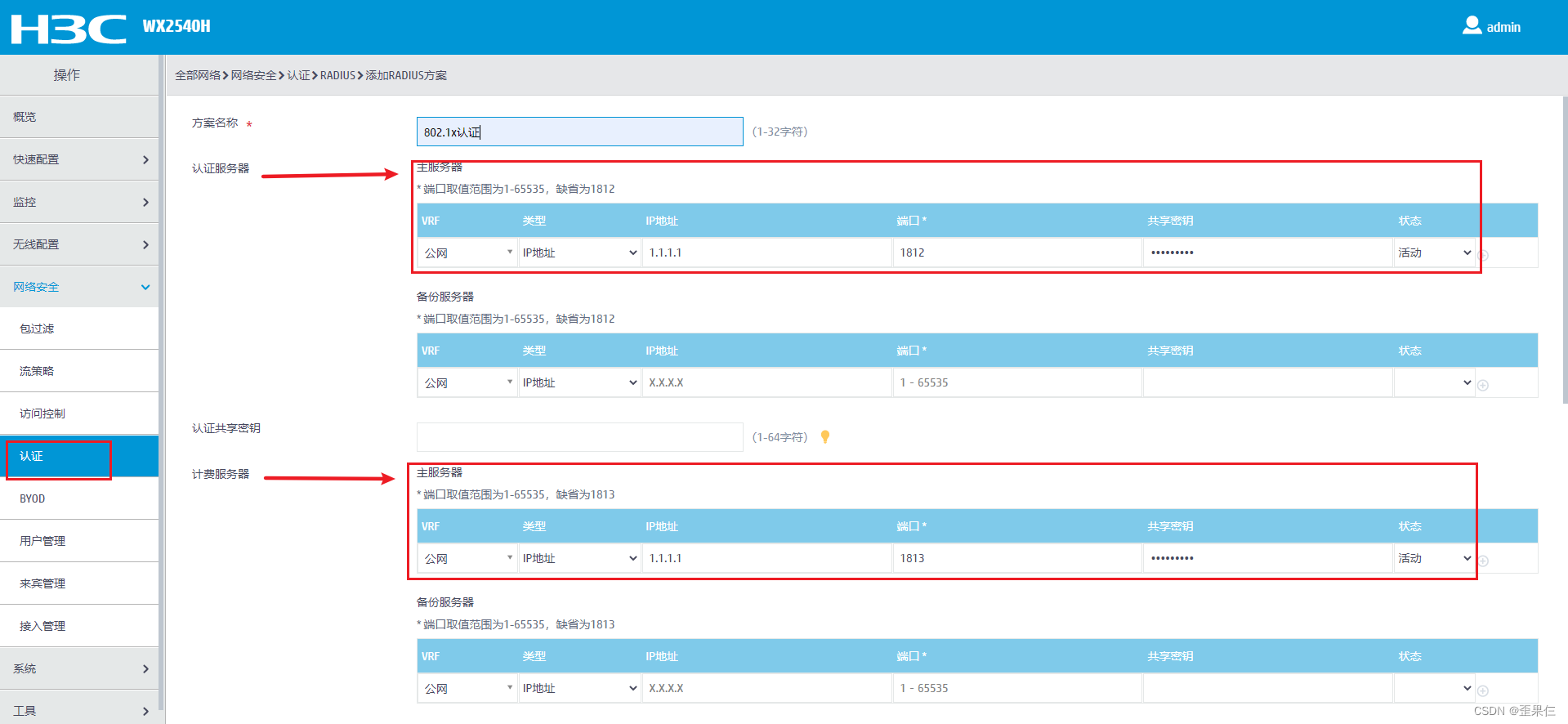

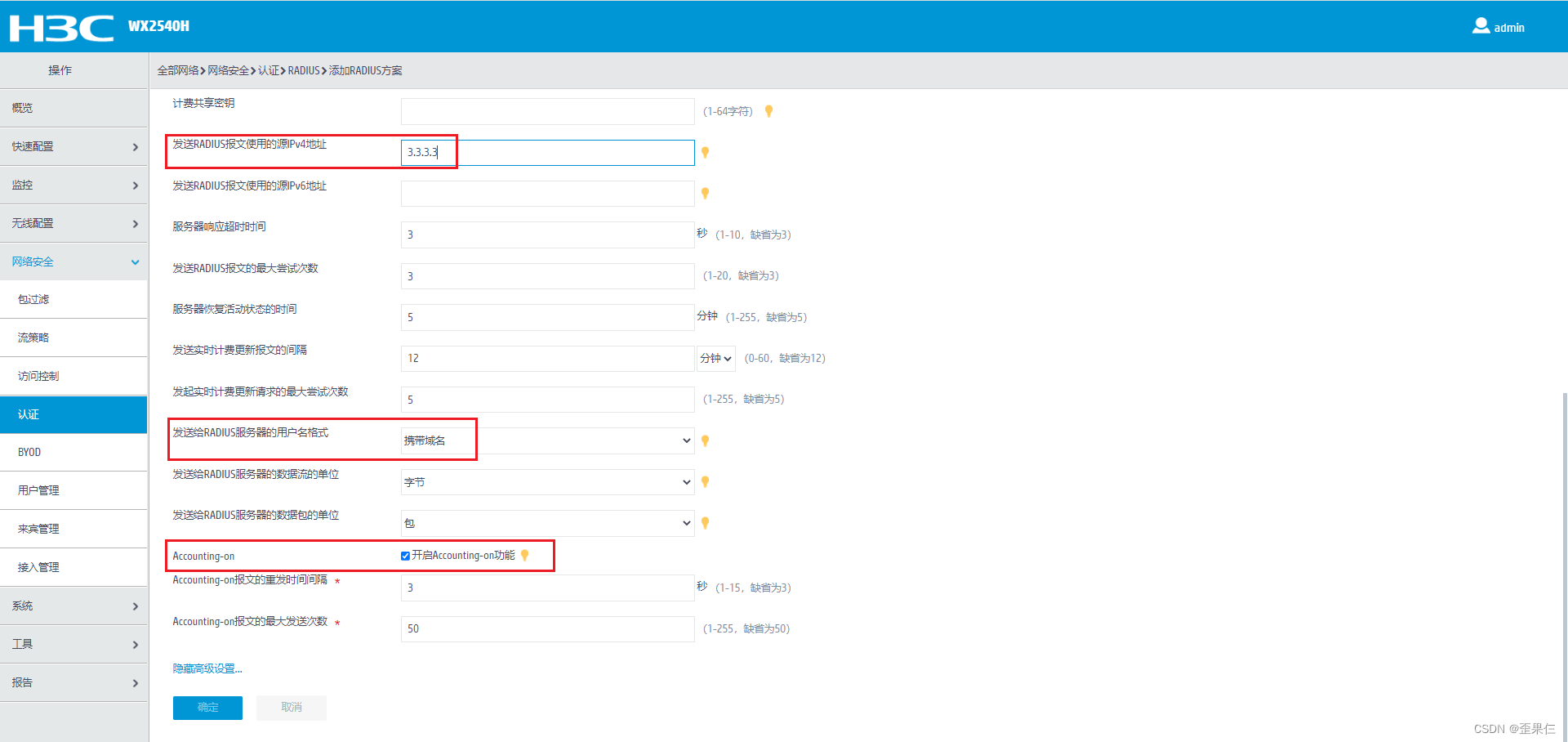

无线控制器新增RADIUS方案,认证源指向1.1.1.1(CA证书服务器),认证共享密钥跟认证源保持一致

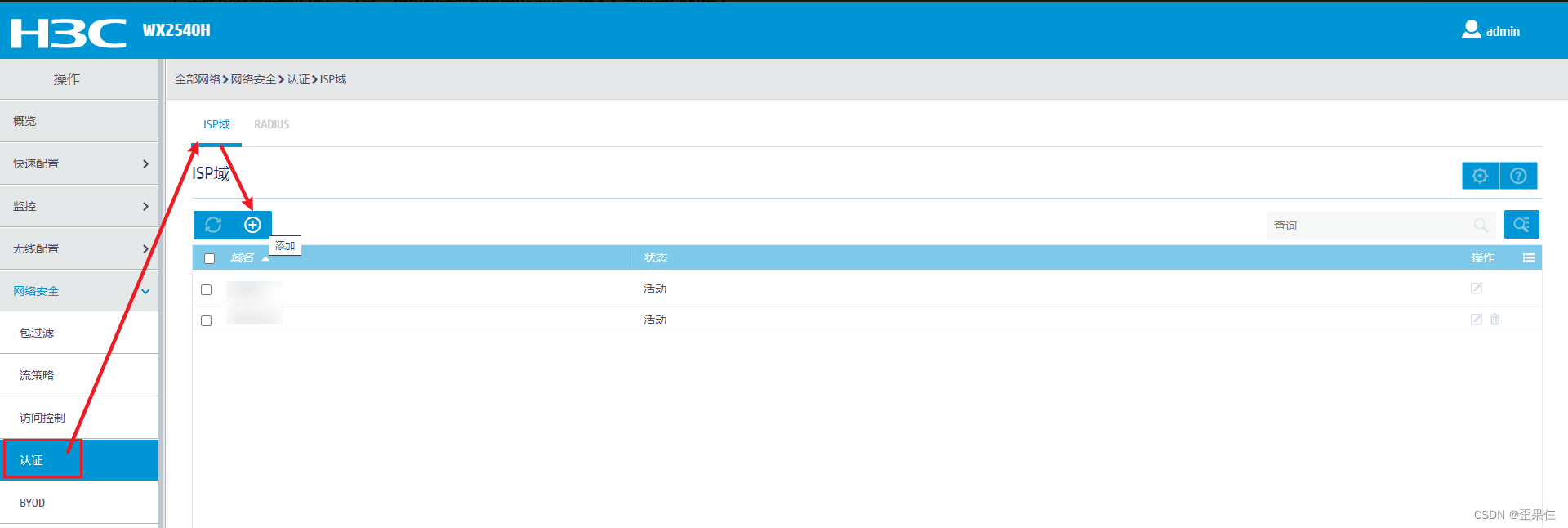

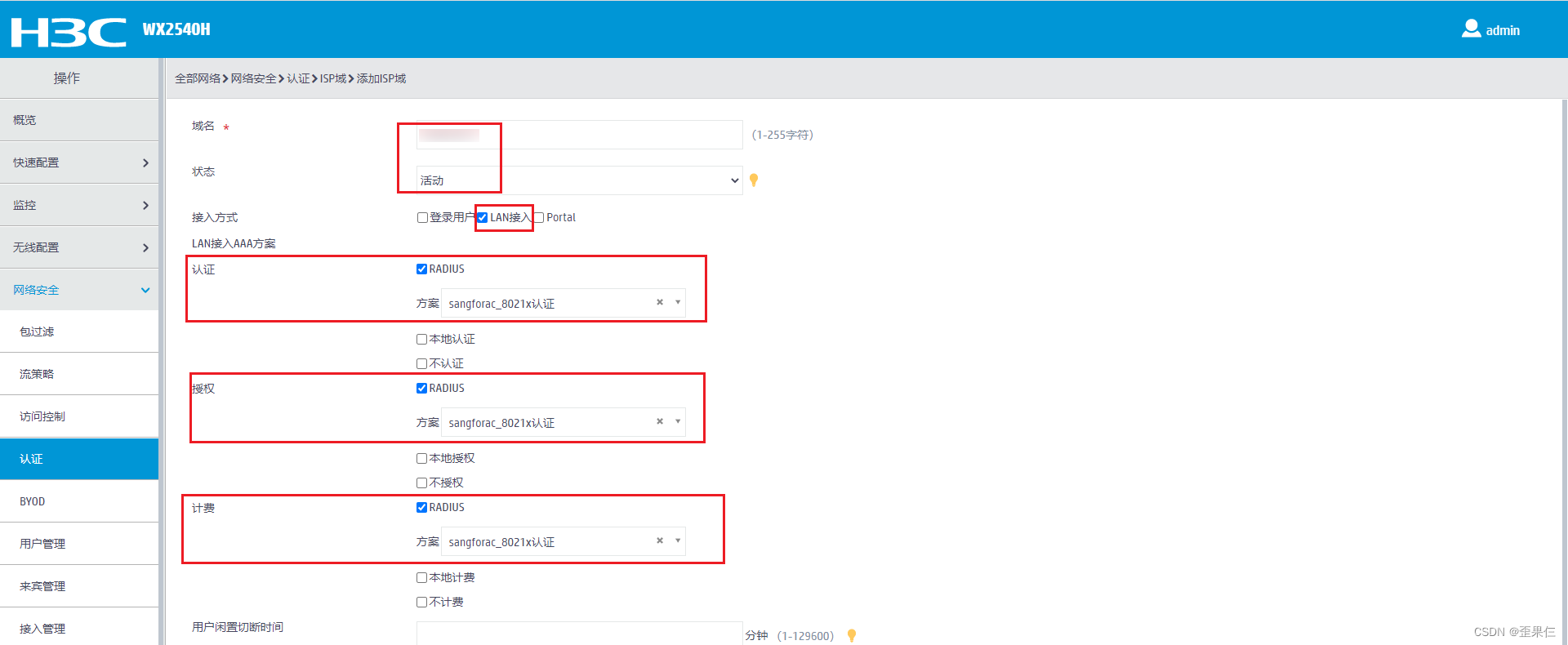

无线控制器新增ISP域,认证、授权和计费均使用Radius,接入方式使用LAN接入

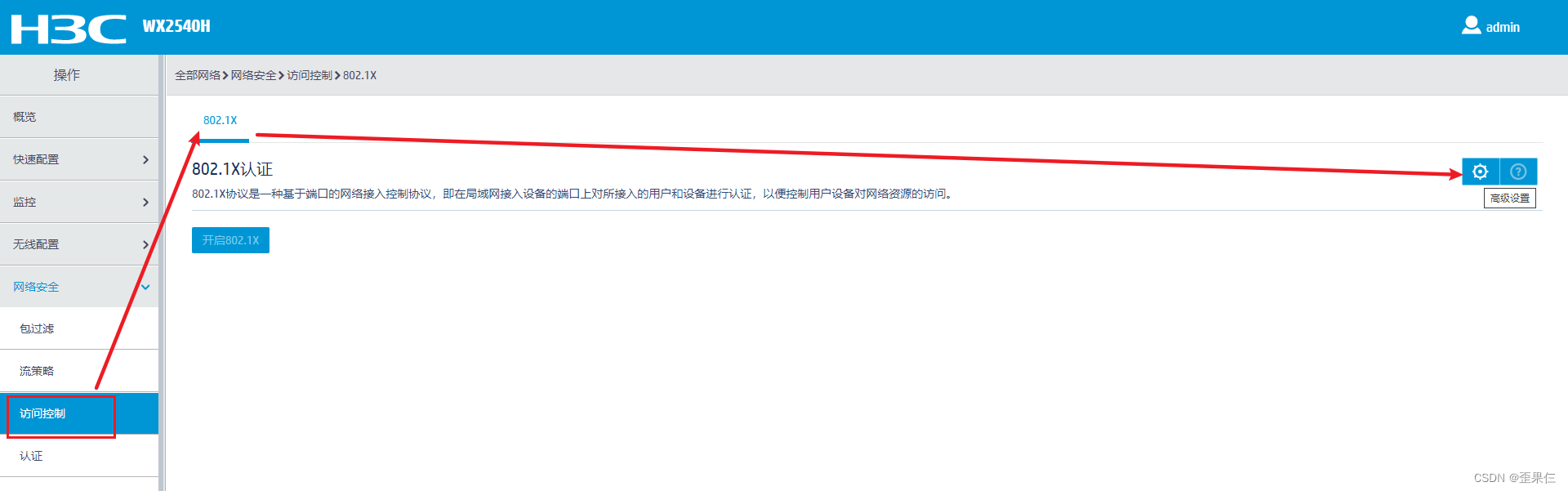

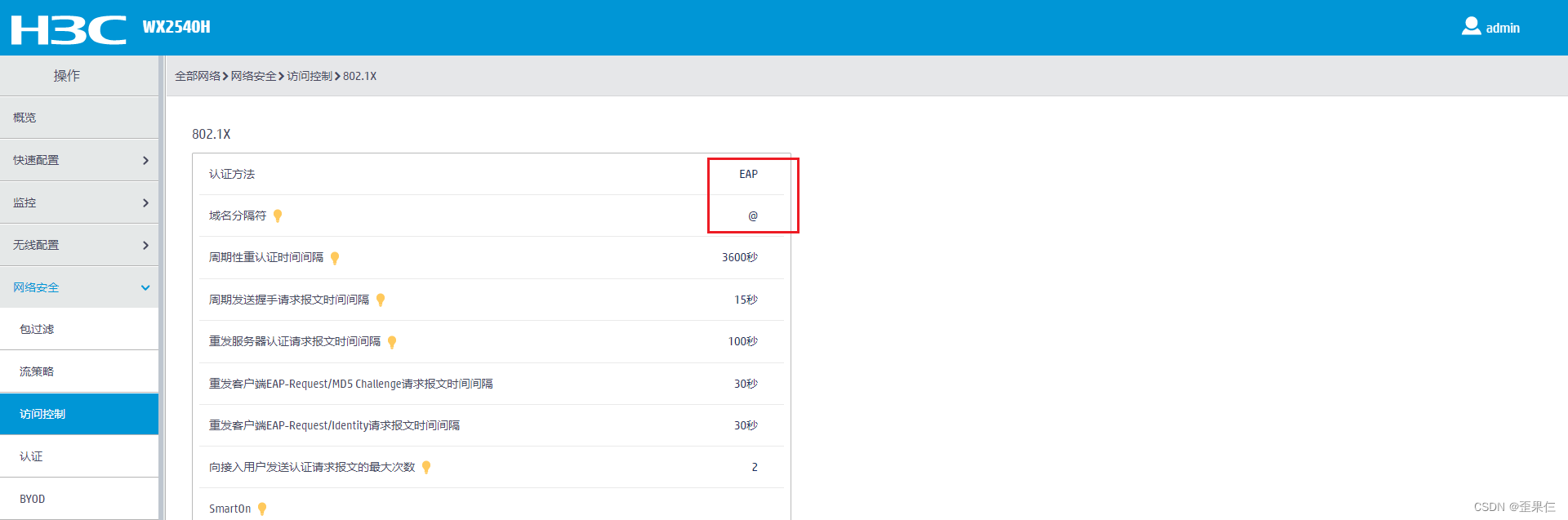

无线控制器的802.1X认证方法配置为EAP,分隔符为@

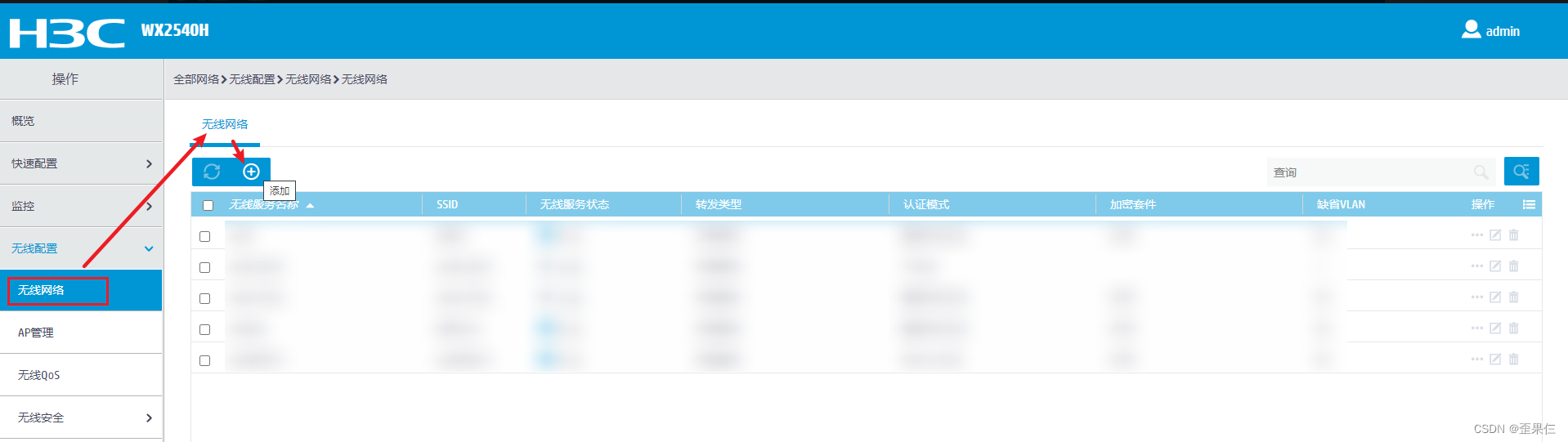

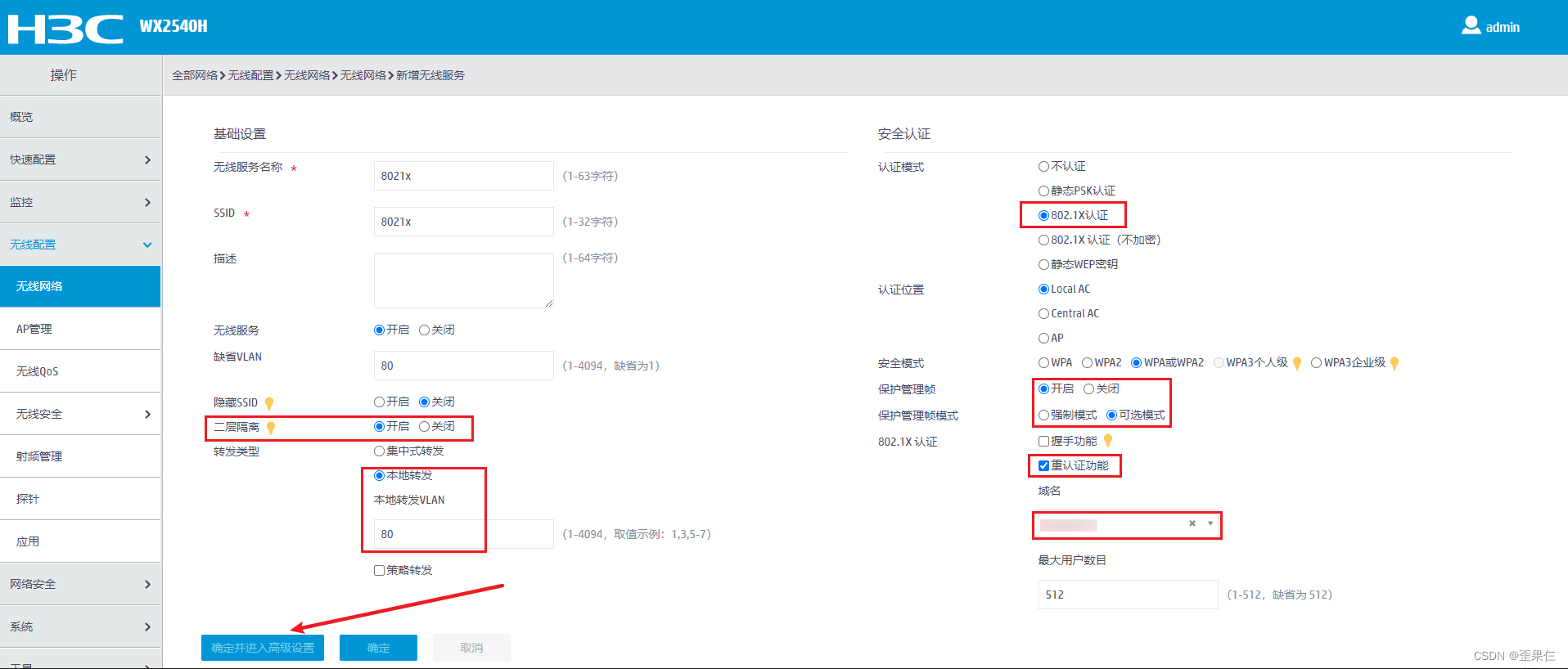

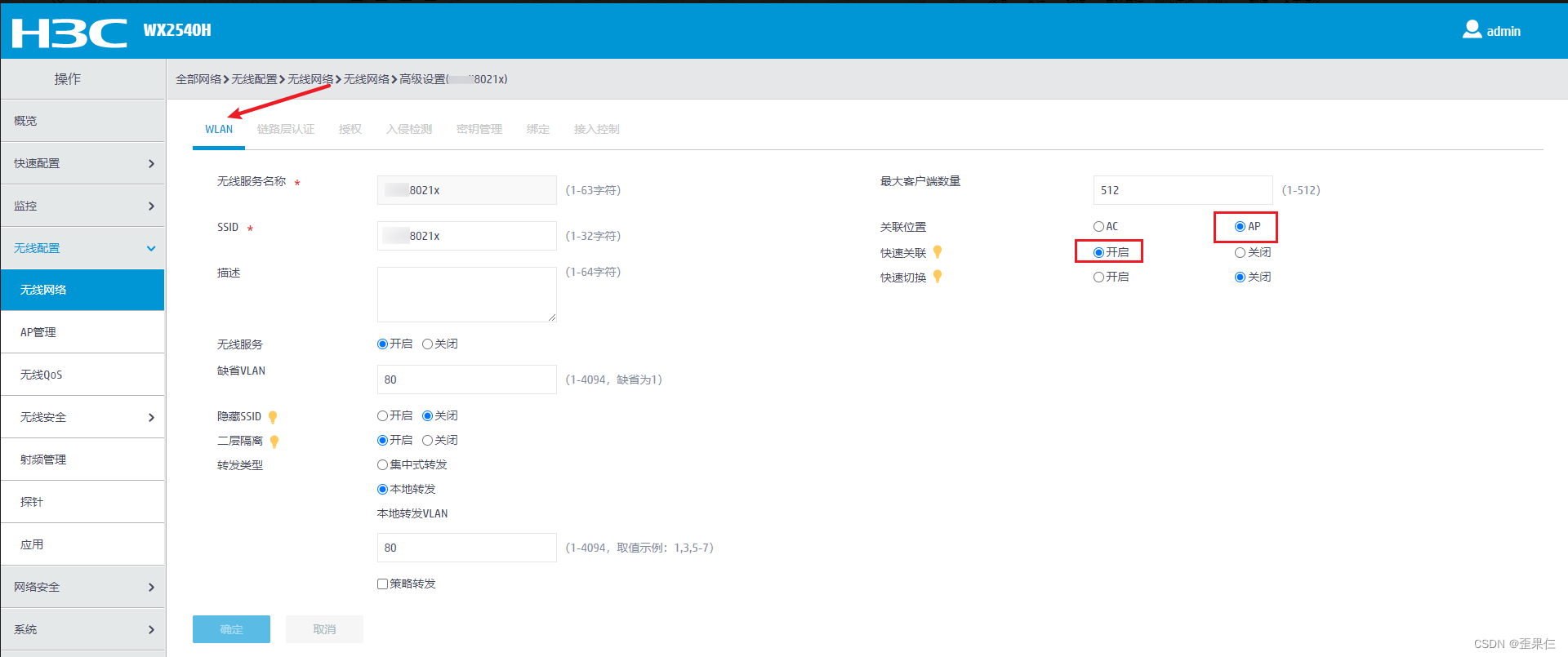

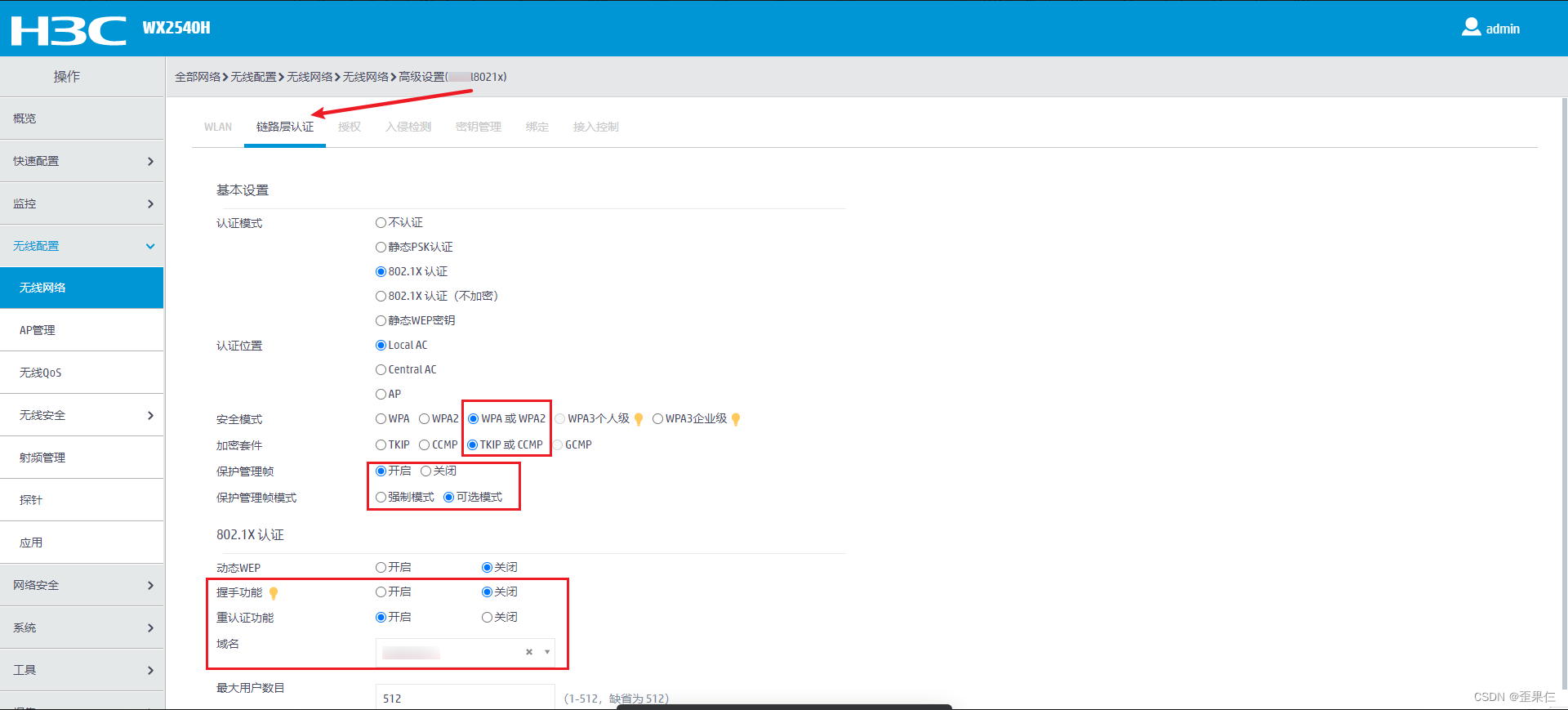

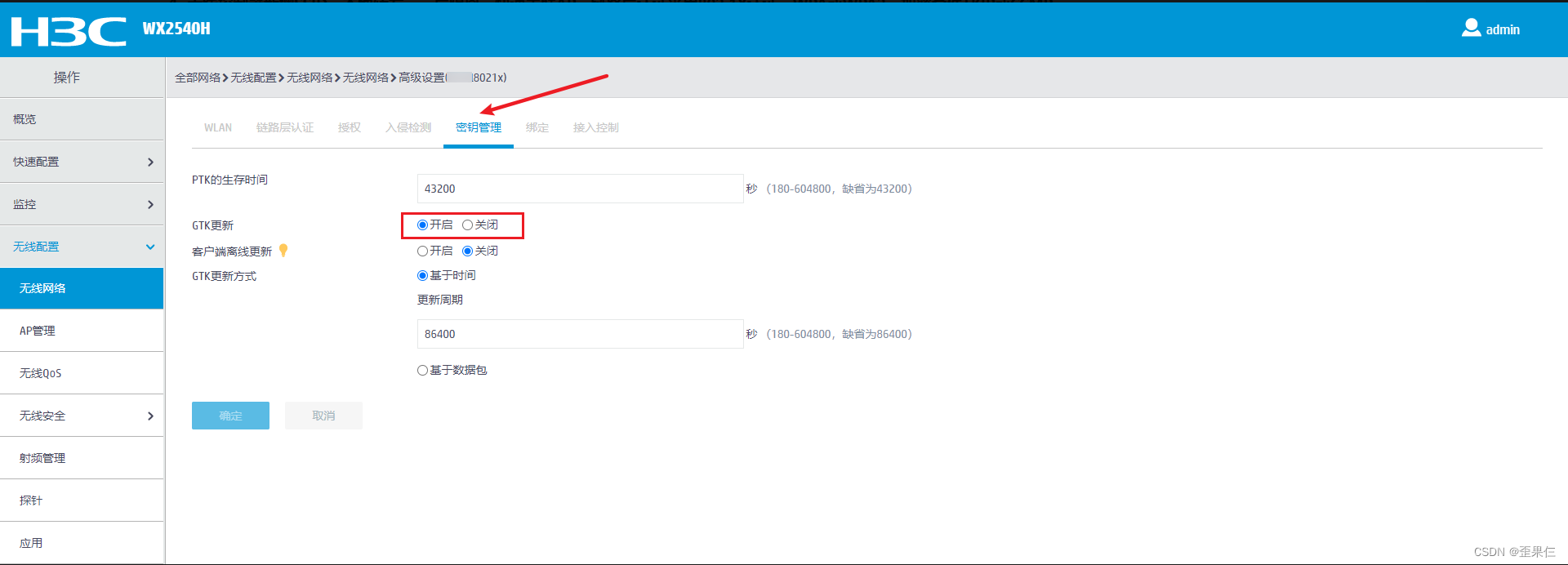

无线控制器新增SSID,本地转发、二层隔离、快速关联AP、链路层认证采用802.1X认证,WPA或WPA2、加密套件TKIP或CCMP

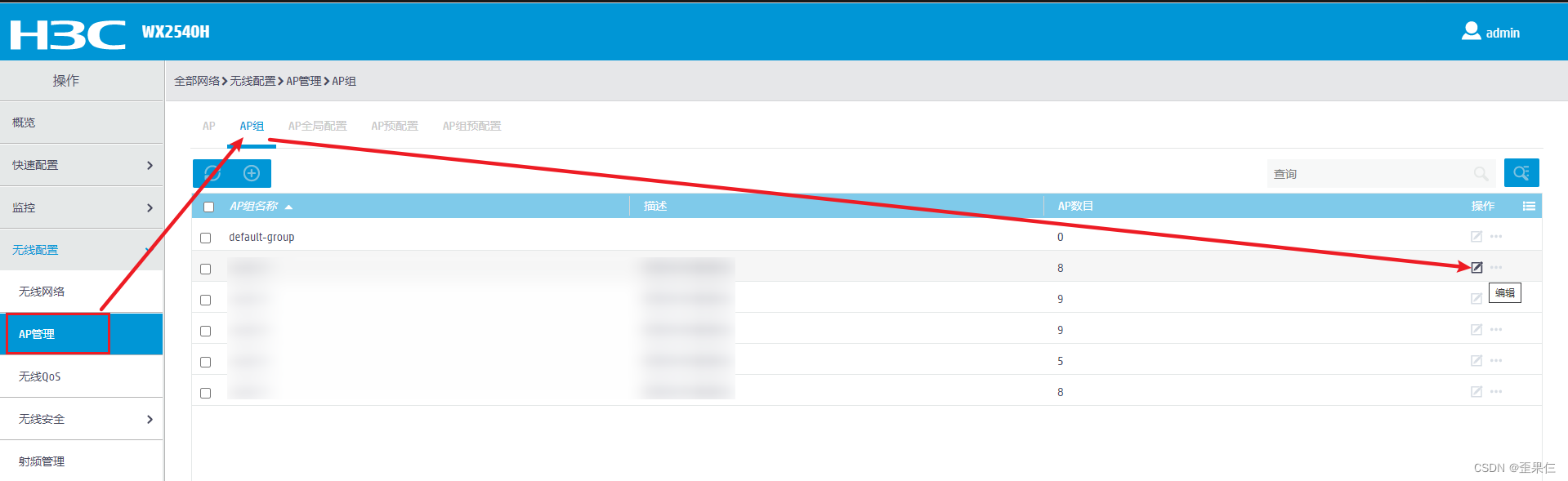

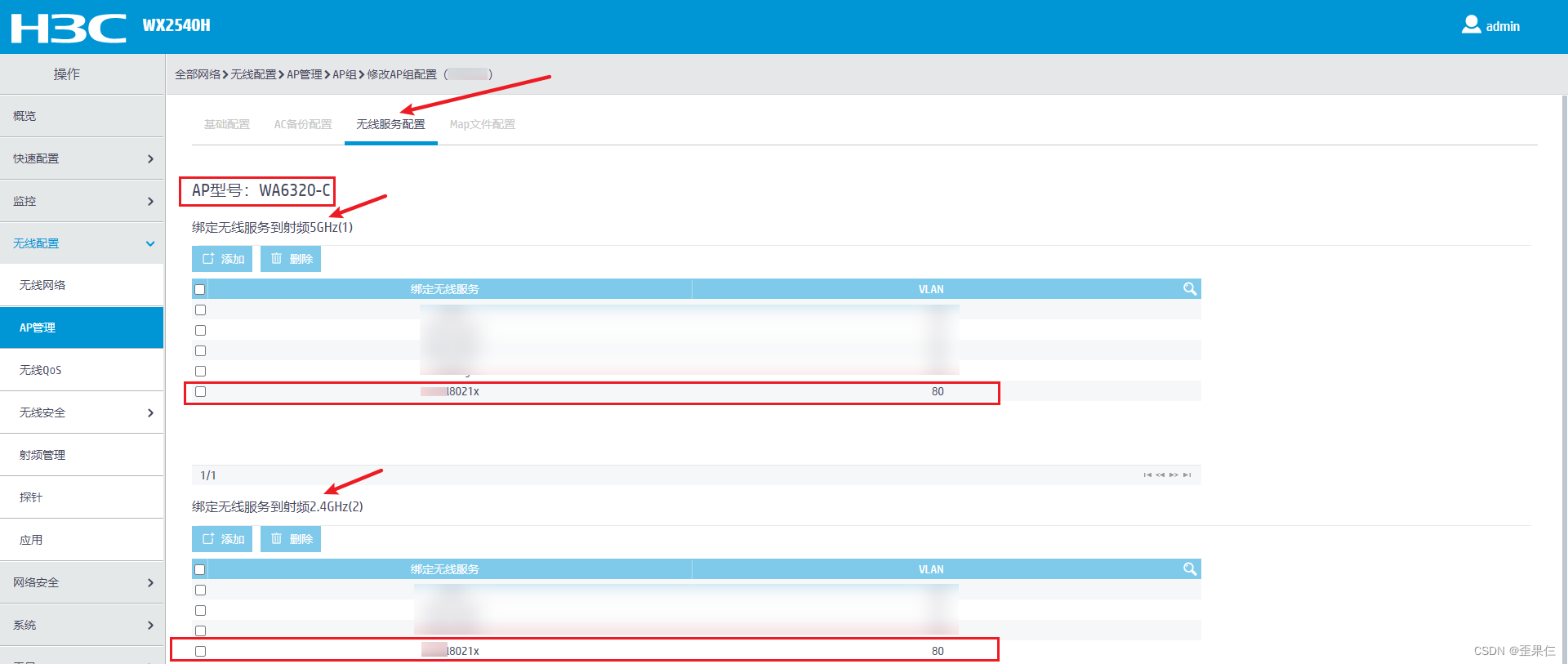

无线控制器给所有AP组绑定802.1X认证的SSID到Radio射频

行为管理器配置部分

启用Radius服务

启用Radius单点登录

监听Radius认证源(1.1.1.1)的1813端口和AC行为管理(2.2.2.2)本地的1813端口

AC行为管理查看在线用户列表,验证无线802.1X用户的实名上线

10.0.50.0/22网段为无线用户网段,认证方式是单点登录(Radius已认证),登录名显示为实名用户,所属组显示为LDAP的组织架构

(略)

743

743

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?