1、靶机下载链接:

2、挑战内容:

黑客的IP地址

遗留下的三个flag

3、相关账户密码:

defend/defend

root/defend

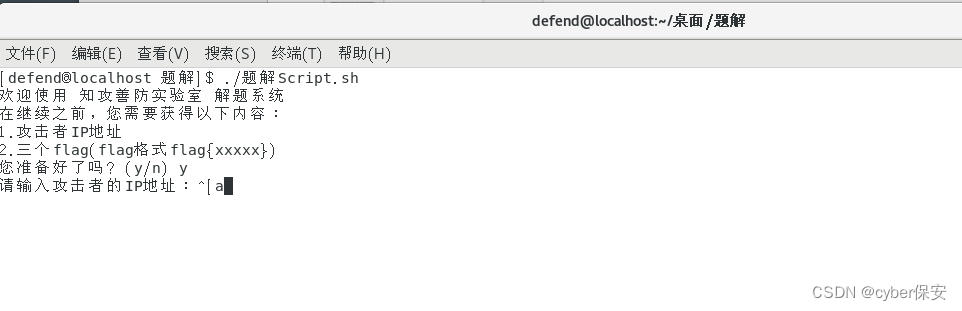

4、关于解题

桌面内上解题文件夹,运行"./题解Script.sh"即可

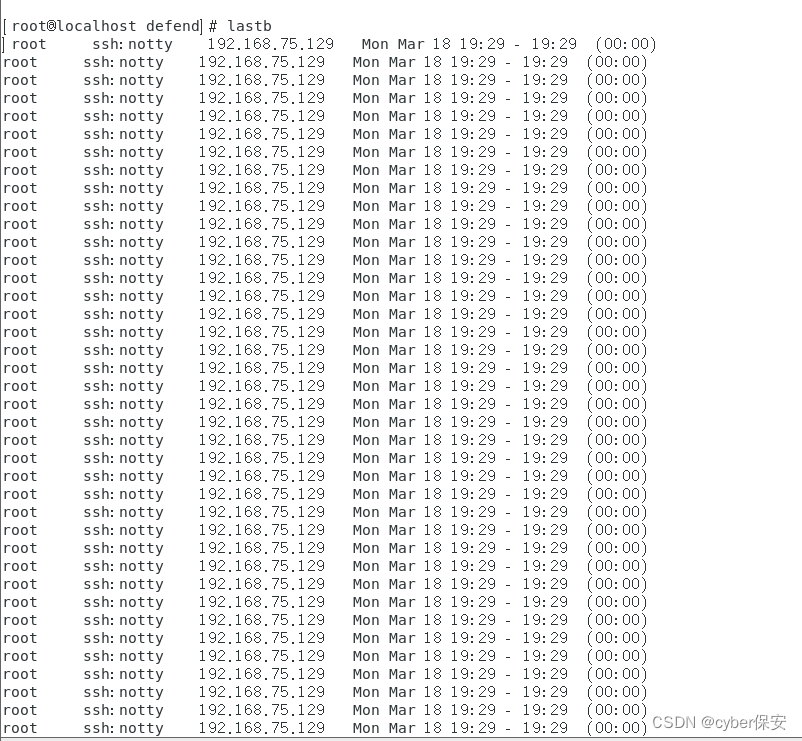

5、攻击者IP地址

使用lastb命令查看错误的登录列表

发现192.168.75.129多次尝试ssh登录

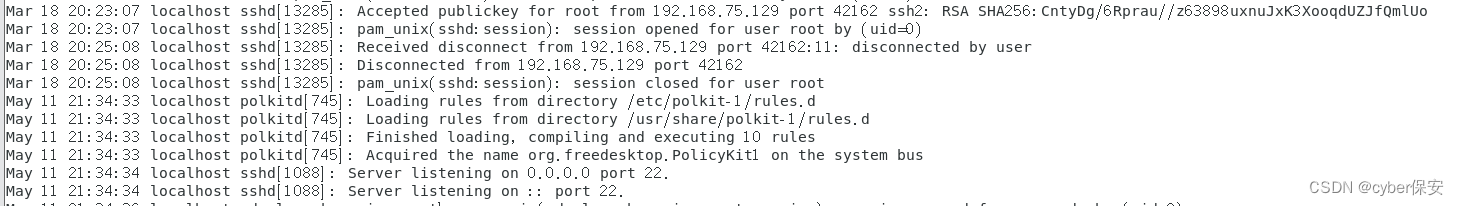

cat /var/log/secure 查看系统安全日志

发现192.168.75.129成功登录记录

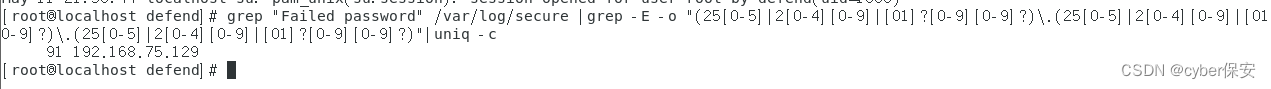

查询存在爆破记录的IP

可以看到192.168.75.129进行了91次爆破

grep "Failed password" /var/log/secure |grep -E -o "(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq -c

可以确定攻击IP为 192.168.75.129

6、Flag

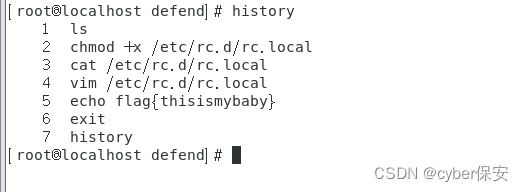

history 查看历史执行命令,发现第一个flag

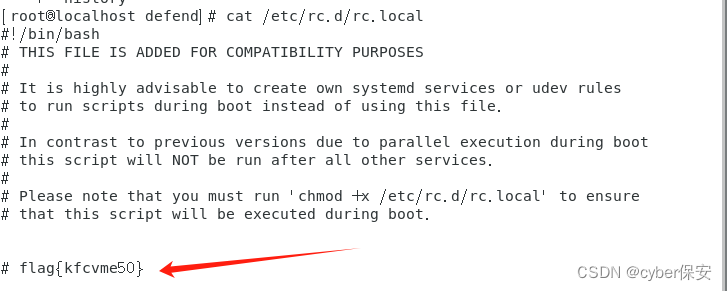

可以看到 rc.local 开机自启配置文件被编辑过,cat /etc/rc.d/rc.local 查看文件内容,找到第二个flag

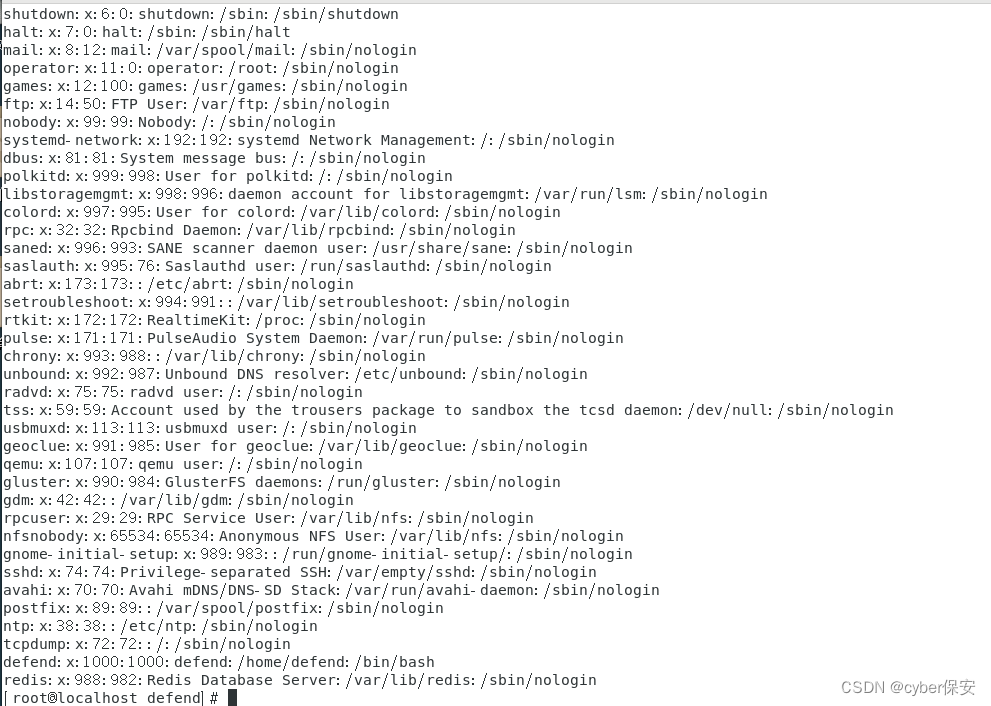

cat /etc/passwd 查看是否存在可以用户

存在一个redis用户,说明服务器存在redis服务

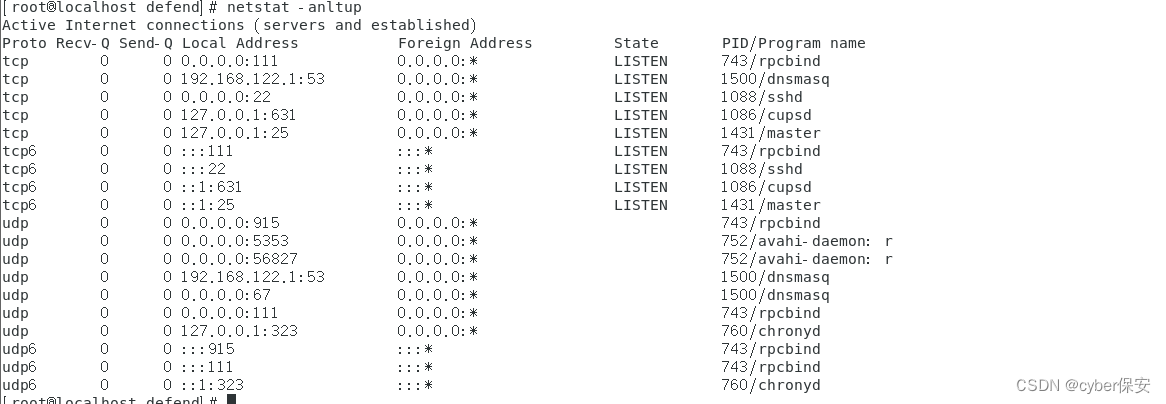

查看网络连接,发现6379端口并未开放

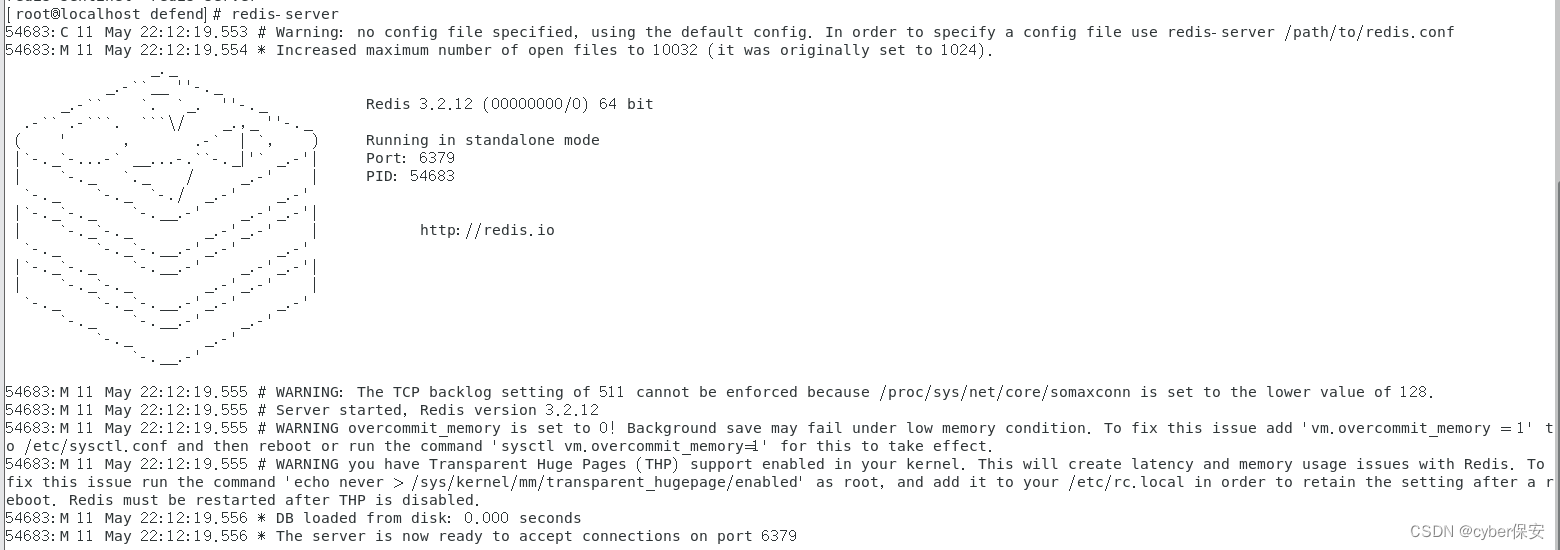

运行redis服务,redis-server

存在redis未授权访问

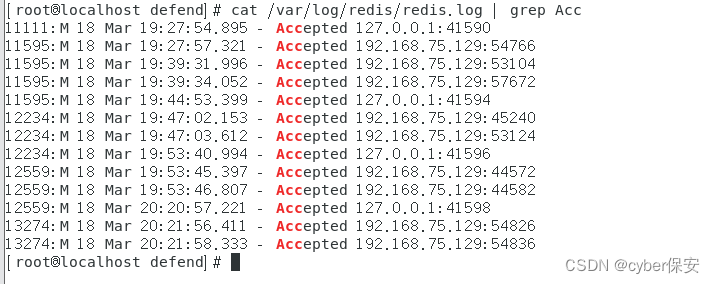

查看redis连接日志

cat /var/log/redis/redis.log | grep Acc

推断攻击者是通过redis未授权进入

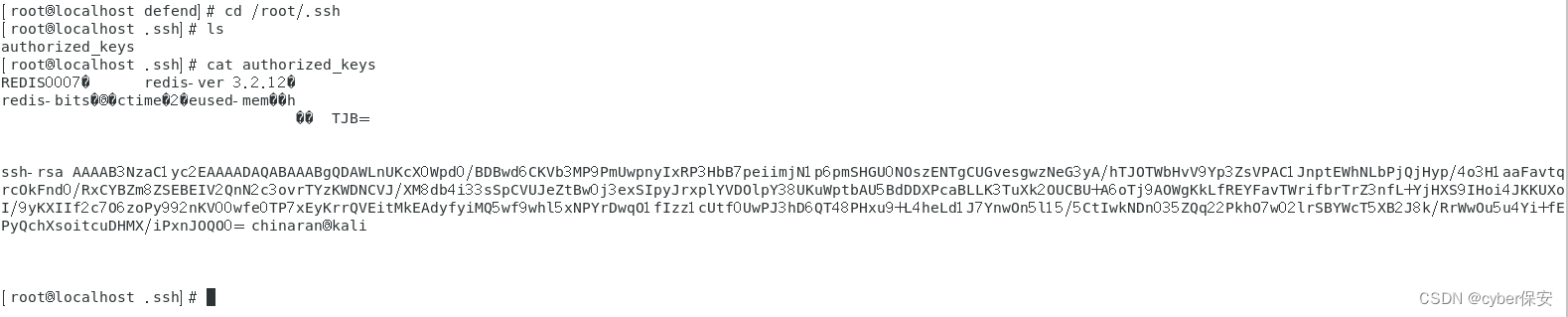

查看/root/.ssh是否被写入密钥

基本可以判定攻击者通过redis未授权写入ssh密钥进行登录

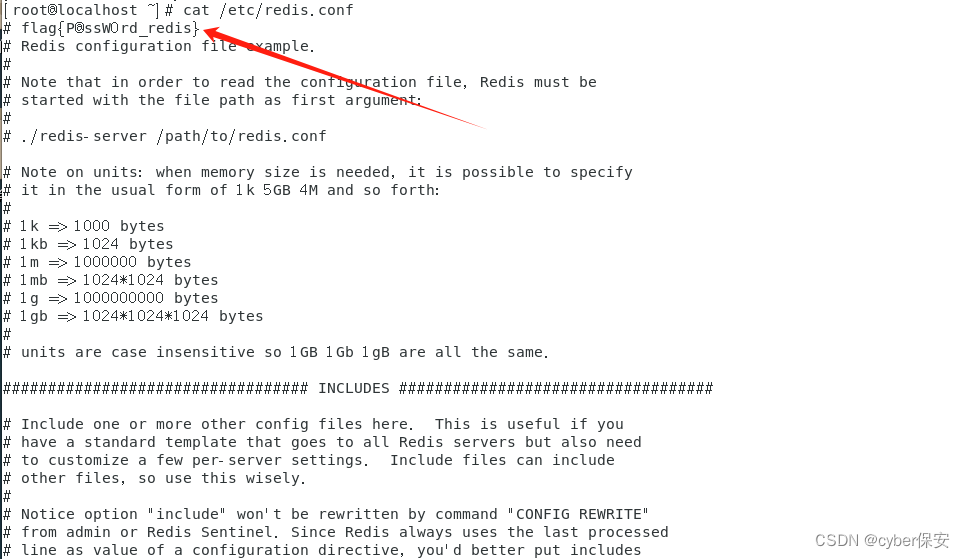

cat /etc/redis.conf 查看redis配置文件,发现第三个flag

926

926

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?