1.背景介绍

物联网(Internet of Things,

IoT)是指通过互联网将物体和日常生活中的各种设备(如传感器、电子标签、智能手机、电子产品等)互联互通,实现人机交互、物物交互和人物交互的大规模网络。随着物联网技术的发展,物联网设备的数量日益增加,这些设备在各个行业中扮演着越来越重要的角色。然而,物联网设备的数量和覆盖范围的扩大也带来了一系列安全问题。

物联网安全是指在物联网环境下,保护物联网设备、通信数据和信息系统的安全。物联网安全的核心在于保护物联网设备和通信数据的安全性,确保数据传输的安全性,以及保护用户隐私和个人信息的安全性。

在物联网安全中,数据传输安全是一个重要的环节。数据传输安全的实现需要依靠一系列的加密算法和安全技术,以确保数据在传输过程中的完整性、机密性和可信性。

本文将介绍一些实现数据传输安全的关键技术,包括密码学算法、安全协议和加密技术等。

2.核心概念与联系

在物联网安全中,数据传输安全的核心概念包括:

-

密码学算法:密码学算法是一种用于保护信息的算法,它可以确保信息在传输过程中的机密性、完整性和可信性。常见的密码学算法有对称密钥加密算法(如AES、DES、3DES等)和非对称密钥加密算法(如RSA、ECC等)。

-

安全协议:安全协议是一种规范,它定义了在物联网设备之间进行安全通信的规则和过程。常见的安全协议有TLS/SSL、DTLS、Zigbee安全协议等。

-

加密技术:加密技术是一种用于保护数据在传输过程中的技术,它可以确保数据的机密性、完整性和可信性。常见的加密技术有哈希算法(如SHA-256、MD5等)、数字签名算法(如DSA、ECDSA等)等。

3.核心算法原理和具体操作步骤以及数学模型公式详细讲解

3.1 对称密钥加密算法

对称密钥加密算法是一种在加密和解密过程中使用相同密钥的加密算法。常见的对称密钥加密算法有AES、DES、3DES等。

3.1.1 AES算法

AES(Advanced Encryption

Standard,高级加密标准)是一种对称密钥加密算法,它是一种替代DES的加密算法。AES算法的核心是使用了一个名为“分组密码”的加密方法,它将明文分组加密为密文,然后再将密文解密为明文。

AES算法的主要步骤如下:

- 加密:将明文分组加密为密文。

- 解密:将密文解密为明文。

AES算法的具体操作步骤如下:

- 加密:

1. 将明文分组加密为密文。

2. 使用密钥和初始向量(IV)进行加密。 - 解密:

1. 使用密钥和初始向量(IV)进行解密。

2. 将密文解密为明文。

AES算法的数学模型公式如下:

E K ( P ) = C E_K(P) = C EK(P)=C

D K ( C ) = P D_K(C) = P DK(C)=P

其中, E K ( P ) E _K(P) EK(P)表示使用密钥 K K K对明文 P P P进行加密的密文, D K ( C ) D_ K(C) DK(C)表示使用密钥 K K K对密文 C C C进行解密的明文。

3.1.2 DES算法

DES(Data Encryption

Standard,数据加密标准)是一种对称密钥加密算法,它是一种替代AES的加密算法。DES算法的核心是使用了一个名为“分组密码”的加密方法,它将明文分组加密为密文,然后再将密文解密为明文。

DES算法的主要步骤如下:

- 加密:将明文分组加密为密文。

- 解密:将密文解密为明文。

DES算法的具体操作步骤如下:

- 加密:

1. 将明文分组加密为密文。

2. 使用密钥和初始向量(IV)进行加密。 - 解密:

1. 使用密钥和初始向量(IV)进行解密。

2. 将密文解密为明文。

DES算法的数学模型公式如下:

E K ( P ) = C E_K(P) = C EK(P)=C

D K ( C ) = P D_K(C) = P DK(C)=P

其中, E K ( P ) E _K(P) EK(P)表示使用密钥 K K K对明文 P P P进行加密的密文, D K ( C ) D_ K(C) DK(C)表示使用密钥 K K K对密文 C C C进行解密的明文。

3.1.3 3DES算法

3DES(Triple Data Encryption

Standard,三重数据加密标准)是一种对称密钥加密算法,它是一种替代DES的加密算法。3DES算法的核心是使用了一个名为“分组密码”的加密方法,它将明文分组加密为密文,然后再将密文解密为明文。

3DES算法的主要步骤如下:

- 加密:将明文分组加密为密文。

- 解密:将密文解密为明文。

3DES算法的具体操作步骤如下:

- 加密:

1. 将明文分组加密为密文。

2. 使用密钥 K 1 K_1 K1和初始向量(IV)进行加密。

3. 将密文分组分成两部分,分别使用密钥 K 2 K _2 K2和密钥 K 3 K_ 3 K3进行再次加密。 - 解密:

1. 使用密钥 K 3 K _3 K3、 K 2 K_ 2 K2和初始向量(IV)进行解密。

2. 将密文分组分成两部分,分别使用密钥 K 2 K _2 K2和密钥 K 3 K_ 3 K3进行再次解密。

3. 将解密的密文组合成原始的明文。

3DES算法的数学模型公式如下:

E K 1 ( E K 2 ( E K 3 ( P ) ) ) = C E _{K_ 1}(E _{K_ 2}(E _{K_ 3}(P))) = C EK1(EK2(EK3(P)))=C

D K 3 ( D K 2 ( D K 1 ( C ) ) ) = P D _{K_ 3}(D _{K_ 2}(D _{K_ 1}(C))) = P DK3(DK2(DK1(C)))=P

其中, E K 1 ( E K 2 ( E K 3 ( P ) ) ) E _{K_ 1}(E _{K_ 2}(E _{K_ 3}(P))) EK1(EK2(EK3(P)))表示使用密钥 K 1 K _1 K1、 K 2 K_ 2 K2和 K 3 K _3 K3对明文 P P P进行加密的密文, D K 3 ( D K 2 ( D K 1 ( C ) ) ) D_ {K _3}(D_ {K _2}(D_ {K _1}(C))) DK3(DK2(DK1(C)))表示使用密钥 K 1 K_ 1 K1、 K 2 K _2 K2和 K 3 K_ 3 K3对密文 C C C进行解密的明文。

3.2 非对称密钥加密算法

非对称密钥加密算法是一种在加密和解密过程中使用不同密钥的加密算法。常见的非对称密钥加密算法有RSA、ECC等。

3.2.1 RSA算法

RSA(Rivest-Shamir-Adleman,里斯曼-沙密尔-

阿德兰)是一种非对称密钥加密算法,它是一种替代DES的加密算法。RSA算法的核心是使用了一个名为“分组密码”的加密方法,它将明文分组加密为密文,然后再将密文解密为明文。

RSA算法的主要步骤如下:

- 生成密钥对:生成一个公钥和一个私钥。

- 加密:使用公钥对明文进行加密,生成密文。

- 解密:使用私钥对密文进行解密,生成明文。

RSA算法的具体操作步骤如下:

- 生成密钥对:

1. 选择两个大素数 p p p和 q q q。

2. 计算 n = p × q n=p\times q n=p×q。

3. 计算 ϕ ( n ) = ( p − 1 ) × ( q − 1 ) \phi(n)=(p-1)\times(q-1) ϕ(n)=(p−1)×(q−1)。

4. 选择一个大素数 e e e,使得 1 < e < ϕ ( n ) 1 < e < \phi(n) 1<e<ϕ(n),并满足 g c d ( e , ϕ ( n ) ) = 1 gcd(e,\phi(n))=1 gcd(e,ϕ(n))=1。

5. 计算 d = e − 1 m o d ϕ ( n ) d=e^{-1}\bmod\phi(n) d=e−1modϕ(n)。

6. 公钥为 ( n , e ) (n,e) (n,e),私钥为 ( n , d ) (n,d) (n,d)。 - 加密:

1. 将明文 M M M模 n n n取模,得到 M ′ = M m o d n M'=M\bmod n M′=Mmodn。

2. 计算密文 C = M ′ × e r m o d n C=M'\times e^{r}\bmod n C=M′×ermodn,其中 r r r是一个随机整数。 - 解密:

1. 计算 C ′ = C × d r m o d n C'=C\times d^{r}\bmod n C′=C×drmodn。

2. 计算明文 M ′ = C ′ × d − 1 m o d n M'=C'\times d^{-1}\bmod n M′=C′×d−1modn。

3. 如果$M’

RSA算法的数学模型公式如下:

E e ( M ) = C E_e(M) = C Ee(M)=C

D d ( C ) = M D_d(C) = M Dd(C)=M

其中, E e ( M ) E _e(M) Ee(M)表示使用公钥 ( n , e ) (n,e) (n,e)对明文 M M M进行加密的密文, D d ( C ) D_ d(C) Dd(C)表示使用私钥 ( n , d ) (n,d) (n,d)对密文 C C C进行解密的明文。

3.2.2 ECC算法

ECC(Elliptic Curve

Cryptography,椭圆曲线密码学)是一种非对称密钥加密算法,它是一种替代RSA的加密算法。ECC算法的核心是使用了一个名为“椭圆曲线”的加密方法,它将明文分组加密为密文,然后再将密文解密为明文。

ECC算法的主要步骤如下:

- 生成密钥对:生成一个公钥和一个私钥。

- 加密:使用公钥对明文进行加密,生成密文。

- 解密:使用私钥对密文进行解密,生成明文。

ECC算法的具体操作步骤如下:

- 生成密钥对:

1. 选择一个椭圆曲线 E E E和一个大素数 a a a。

2. 计算 n = a × p n=a\times p n=a×p。

3. 选择一个大素数 b b b,使得 1 < b < n 1 < b < n 1<b<n,并满足 g c d ( b , n ) = 1 gcd(b,n)=1 gcd(b,n)=1。

4. 计算 G G G是 E E E上的一个生成点。

5. 选择一个随机整数 k k k,计算公钥 Q = k × G Q=k\times G Q=k×G。

6. 私钥为 k k k,公钥为 ( n , b , E , G , Q ) (n,b,E,G,Q) (n,b,E,G,Q)。 - 加密:

1. 将明文 M M M转换为一个点 P P P在椭圆曲线 E E E上。

2. 选择一个随机整数 k k k,计算密文 C = k × P C=k\times P C=k×P。 - 解密:

1. 计算 C ′ = C − Q C'=C-Q C′=C−Q。

2. 计算明文 M = k − 1 × C ′ M=k^{-1}\times C' M=k−1×C′。

ECC算法的数学模型公式如下:

E b ( M ) = C E_b(M) = C Eb(M)=C

D k ( C ) = M D_k(C) = M Dk(C)=M

其中, E b ( M ) E _b(M) Eb(M)表示使用公钥 ( n , b , E , G , Q ) (n,b,E,G,Q) (n,b,E,G,Q)对明文 M M M进行加密的密文, D k ( C ) D_ k(C) Dk(C)表示使用私钥 k k k对密文 C C C进行解密的明文。

3.3 安全协议

安全协议是一种规范,它定义了在物联网设备之间进行安全通信的规则和过程。常见的安全协议有TLS/SSL、DTLS、Zigbee安全协议等。

3.3.1 TLS/SSL协议

TLS/SSL(Transport Layer Security/Secure Sockets

Layer,传输层安全/安全套接字层)协议是一种用于保护网络通信的安全协议,它可以确保数据在传输过程中的完整性、机密性和可信性。TLS/SSL协议主要由以下几个部分组成:

- 握手阶段:在通信过程中,客户端和服务器器进行身份验证和密钥交换。

- 数据传输阶段:客户端和服务器器之间进行加密传输的数据。

- 连接终止:当通信完成后,客户端和服务器器终止连接。

TLS/SSL协议的主要步骤如下:

- 客户端向服务器器发送客户端随机数和支持的密码套件。

- 服务器器选择一个密码套件,并向客户端发送服务器端随机数、服务器端证书和服务器端支持的密码套件。

- 客户端验证服务器端证书,并生成会话密钥。

- 客户端向服务器器发送会话密钥加密的客户端随机数。

- 服务器器验证客户端随机数,并生成会话密钥。

- 客户端和服务器器进行数据传输。

- 连接终止。

3.3.2 DTLS协议

DTLS(Datagram Transport Layer

Security,数据报层安全套接字)协议是一种用于保护UDP(用户数据报协议)通信的安全协议,它可以确保数据在传输过程中的完整性、机密性和可信性。DTLS协议主要由以下几个部分组成:

- 握手阶段:在通信过程中,客户端和服务器器进行身份验证和密钥交换。

- 数据传输阶段:客户端和服务器器之间进行加密传输的数据。

- 连接终止:当通信完成后,客户端和服务器器终止连接。

DTLS协议的主要步骤如下:

- 客户端向服务器器发送客户端随机数和支持的密码套件。

- 服务器器选择一个密码套件,并向客户端发送服务器端随机数、服务器端证书和服务器端支持的密码套件。

- 客户端验证服务器端证书,并生成会话密钥。

- 客户端向服务器器发送会话密钥加密的客户端随机数。

- 服务器器验证客户端随机数,并生成会话密钥。

- 客户端和服务器器进行数据传输。

- 连接终止。

3.3.3 Zigbee安全协议

Zigbee安全协议是一种用于保护Zigbee通信的安全协议,它可以确保数据在传输过程中的完整性、机密性和可信性。Zigbee安全协议主要由以下几个部分组成:

- 加密:使用AES算法对数据进行加密。

- 完整性检查:使用SHA-1算法对数据进行完整性检查。

- 密钥管理:使用EAP(Extensible Authentication Protocol,可扩展身份验证协议)进行密钥管理。

Zigbee安全协议的主要步骤如下:

- 初始化:客户端和服务器器进行身份验证和密钥交换。

- 数据传输:客户端和服务器器之间进行加密传输的数据。

- 连接终止:当通信完成后,客户端和服务器器终止连接。

3.4 加密技术

加密技术是一种用于保护数据在传输过程中的技术,它可以确保数据的机密性、完整性和可信性。常见的加密技术有哈希算法、数字签名算法等。

3.4.1 哈希算法

哈希算法是一种用于生成固定长度哈希值的算法,它可以确保数据在传输过程中的完整性。常见的哈希算法有SHA-256、MD5等。

哈希算法的主要步骤如下:

- 生成哈希值:将输入数据通过哈希算法生成固定长度的哈希值。

- 完整性检查:使用哈希值对比原始数据是否完整。

哈希算法的数学模型公式如下:

H ( M ) = h H(M) = h H(M)=h

其中, H ( M ) H(M) H(M)表示使用哈希算法对输入数据 M M M生成的哈希值, h h h表示哈希值。

3.4.2 数字签名算法

数字签名算法是一种用于生成数字签名的算法,它可以确保数据在传输过程中的完整性和可信性。常见的数字签名算法有RSA、ECDSA等。

数字签名算法的主要步骤如下:

- 生成公钥和私钥:使用非对称密钥加密算法生成公钥和私钥。

- 生成数字签名:使用私钥对数据生成数字签名。

- 验证数字签名:使用公钥对数字签名进行验证,确保数据完整性和可信性。

数字签名算法的数学模型公式如下:

S i g n d ( M ) = S Sign_d(M) = S Signd(M)=S

V e r i f y e ( S ) = M Verify_e(S) = M Verifye(S)=M

其中, S i g n d ( M ) Sign _d(M) Signd(M)表示使用私钥 d d d对输入数据 M M M生成的数字签名, V e r i f y e ( S ) Verify_ e(S) Verifye(S)表示使用公钥 e e e对数字签名 S S S进行验证,确保数据完整性和可信性。

4 具体代码实例

在这里,我们将提供一些具体的代码实例,以帮助读者更好地理解如何实现物联网数据传输安全性的关键技术。

4.1 AES加密示例

在这个示例中,我们将使用Python的pycryptodome库来实现AES加密和解密。

bytes from Crypto.Util.Padding import pad, unpad

## 生成密钥

key = get _random_ bytes(16)

## 生成初始化向量

iv = get _random_ bytes(16)

## 明文

plaintext = b"Hello, World!"

## 加密

cipher = AES.new(key, AES.MODE _CBC, iv) ciphertext =

cipher.encrypt(pad(plaintext, AES.block_ size))

## 解密

cipher = AES.new(key, AES.MODE _CBC, iv) plaintext =

unpad(cipher.decrypt(ciphertext), AES.block_ size)

print("明文:", plaintext) print("密文:", ciphertext) ```

### 4.2 RSA加密示例

在这个示例中,我们将使用Python的`pycryptodome`库来实现RSA加密和解密。

```python from Crypto.PublicKey import RSA from Crypto.Cipher import PKCS1

_OAEP from Crypto.Random import get_ random_bytes

## 生成密钥对

key = RSA.generate(2048)

## 公钥

public_key = key.publickey().exportKey()

## 私钥

private_key = key.exportKey()

## 明文

plaintext = get _random_ bytes(128)

## 加密

cipher = PKCS1 _OAEP.new(public_ key) ciphertext = cipher.encrypt(plaintext)

## 解密

cipher = PKCS1 _OAEP.new(private_ key) plaintext = cipher.decrypt(ciphertext)

print("明文:", plaintext) print("密文:", ciphertext) ```

### 4.3 TLS/SSL加密示例

在这个示例中,我们将使用Python的`ssl`库来实现TLS/SSL加密。

```python import socket import ssl

## 服务器端

context = ssl.create _default_ context(ssl.Purpose.CLIENT _AUTH) context.load_

cert _chain("server.crt") context.load_ privatekey("server.key")

server = socket.socket(socket.AF _INET, socket.SOCK_ STREAM)

server.bind(("localhost", 12345)) server.listen(5)

while True: client, address = server.accept() print("连接来自:", address) while

True: data = client.recv(1024) if not data: break client.sendall(data)

client.close()

## 客户端

context = ssl.create _default_ context(ssl.Purpose.SERVER _AUTH) context.load_

verify_locations("client.pem")

client = socket.socket(socket.AF _INET, socket.SOCK_ STREAM)

client.connect(("localhost", 12345)) client.wrap _socket(context, server_

hostname="localhost")

while True: data = client.recv(1024) if not data: break client.sendall(data)

client.close() ```

## 5 未来挑战与趋势

在物联网安全性方面,未来面临的挑战主要有以下几点:

1. 大规模部署:物联网设备的数量将继续增长,这将导致安全漏洞的数量也增加,从而增加安全风险。

2. 数据保护:随着物联网设备生成的数据量不断增加,保护这些数据的安全性和隐私变得越来越重要。

3. 标准化:物联网设备之间的通信需要遵循一定的标准,以确保安全性和互操作性。

4. 实时性:物联网设备需要实时传输数据,这将增加对安全性和可靠性的需求。

5. 智能家居和工业物联网:随着智能家居和工业物联网的发展,安全性将成为关键问题。

为了应对这些挑战,我们需要进行以下工作:

1. 提高安全意识:物联网设备的安全性取决于设计、开发和部署过程中的安全意识。

2. 持续改进安全技术:随着物联网设备的不断发展,我们需要持续改进安全技术,以确保其安全性。

3. 合作与标准化:各国和行业需要合作,共同制定安全标准,以确保物联网设备的安全性。

4. 教育与培训:我们需要提高物联网安全知识的传播,通过教育与培训,提高人们对物联网安全的认识。

5. 研究与创新:我们需要持续进行安全性相关的研究和创新,以应对未来的挑战。

## 6 附录

在这里,我们将提供一些常见的安全性问题的解答,以帮助读者更好地理解物联网安全性。

### 6.1 常见问题

#### 问题1:物联网设备如何防止重放攻击?

**答案:**

重放攻击是一种恶意攻击,攻击者将捕获的通信数据重新使用,以获得不正当的利益。为了防止重放攻击,我们可以采用以下措施:

1. 使用随机数:在通信过程中,使用随机数生成会话密钥,以防止攻击者根据捕获的数据进行攻击。

2. 使用时间戳:在通信过程中,使用时间戳,以确保数据在特定时间内有效。

3. 使用密码学技术:使用密码学技术,如HMAC,来确保数据的完整性和可信性。

#### 问题2:物联网设备如何防止篡改攻击?

**答案:**

篡改攻击是一种恶意攻击,攻击者修改通信数据,以获得不正当的利益。为了防止篡改攻击,我们可以采用以下措施:

1. 使用完整性检查:使用完整性检查算法,如SHA-256,来确保数据在传输过程中的完整性。

2. 使用数字签名:使用数字签名算法,如RSA或ECDSA,来确保数据的完整性和可信性。

3. 使用密码学技术:使用密码学技术,如AES,来加密数据,以防止篡改。

#### 问题3:物联网设备如何防止窃取攻击?

**答案:**

窃取攻击是一种恶意攻击,攻击者窃取设备的数据或控制设备。为了防止窃取攻击,我们可以采用以下措施:

1. 使用加密技术:使用加密技术,如AES或RSA,来保护设备的数据和通信。

2. 使用访问控制:实施访问控制,限制设备的访问权限,以防止未经授权的访问。

3. 使用安全协议:使用安全协议,如TLS/SSL或DTLS,来保护设备的通信。

#### 问题4:物联网设备如何防止恶意软件攻击?

**答案:**

恶意软件攻击是一种恶意攻击,攻击者通过植入恶意软件来损害设备或获取数据。为了防止恶意软件攻击,我们可以采用以下措施:

1. 使用安全软件:使用安全软件,如防火墙或抗病毒软件,来保护设备免受恶意软件的影响。

2. 使用更新机制:实施更新机制,定期更新设备的软件和固件,以防止恶意软件利用已知漏洞。

3. 使用安全配置:使用安全配置,如禁用不必要的服务和端口,以减少恶意软件攻击的面向。

## 参考文献

[1] 《密码学基础》,作者:王立军,出版社:机械工业出版社,2014年。

[2] 《网络安全与密码学》,作者:韩炜,出版社:清华大学出版社,2012年。

[3] 《物联网安全技术与应用》,作者:刘宪梓,出版社:机械工业出版社,2016年。

[4] 《物联网安全标准与实践》,作者:蔡立伟,出版社:电子工业出版社,2015年。

[

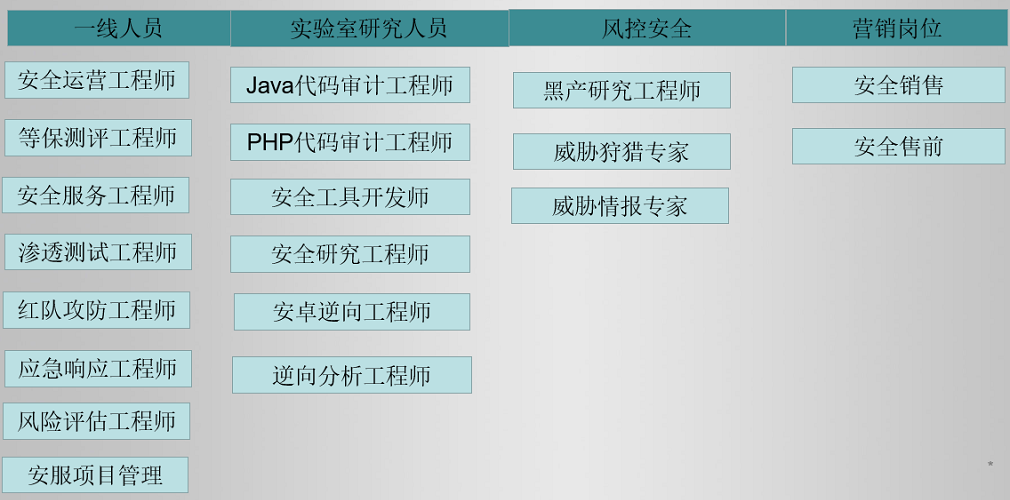

**学习网络安全技术的方法无非三种:**

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里**👉**[网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!](https://mp.weixin.qq.com/s/BWb9OzaB-gVGVpkm161PMw)

第三种就是去找培训。

接下来,我会教你零基础入门快速入门上手网络安全。

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

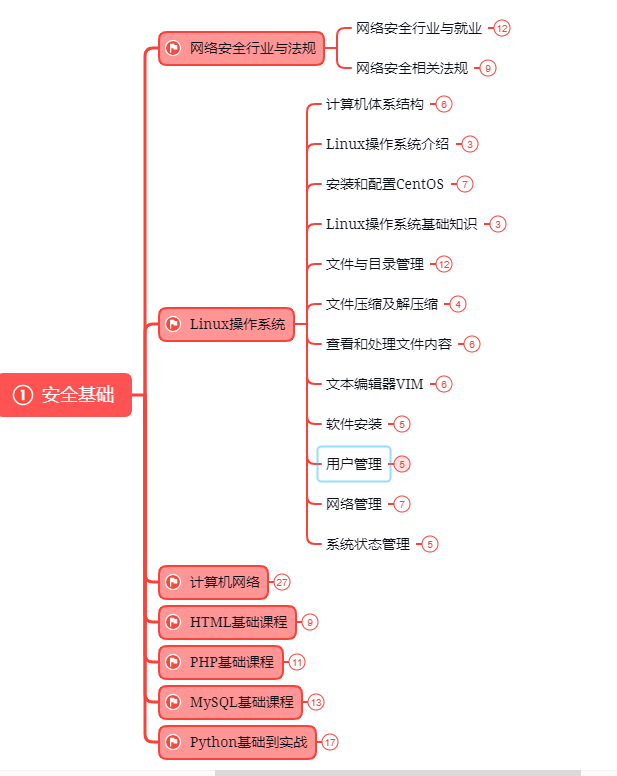

### 第一阶段:基础准备 4周~6周

这个阶段是所有准备进入安全行业必学的部分,俗话说:基础不劳,地动山摇

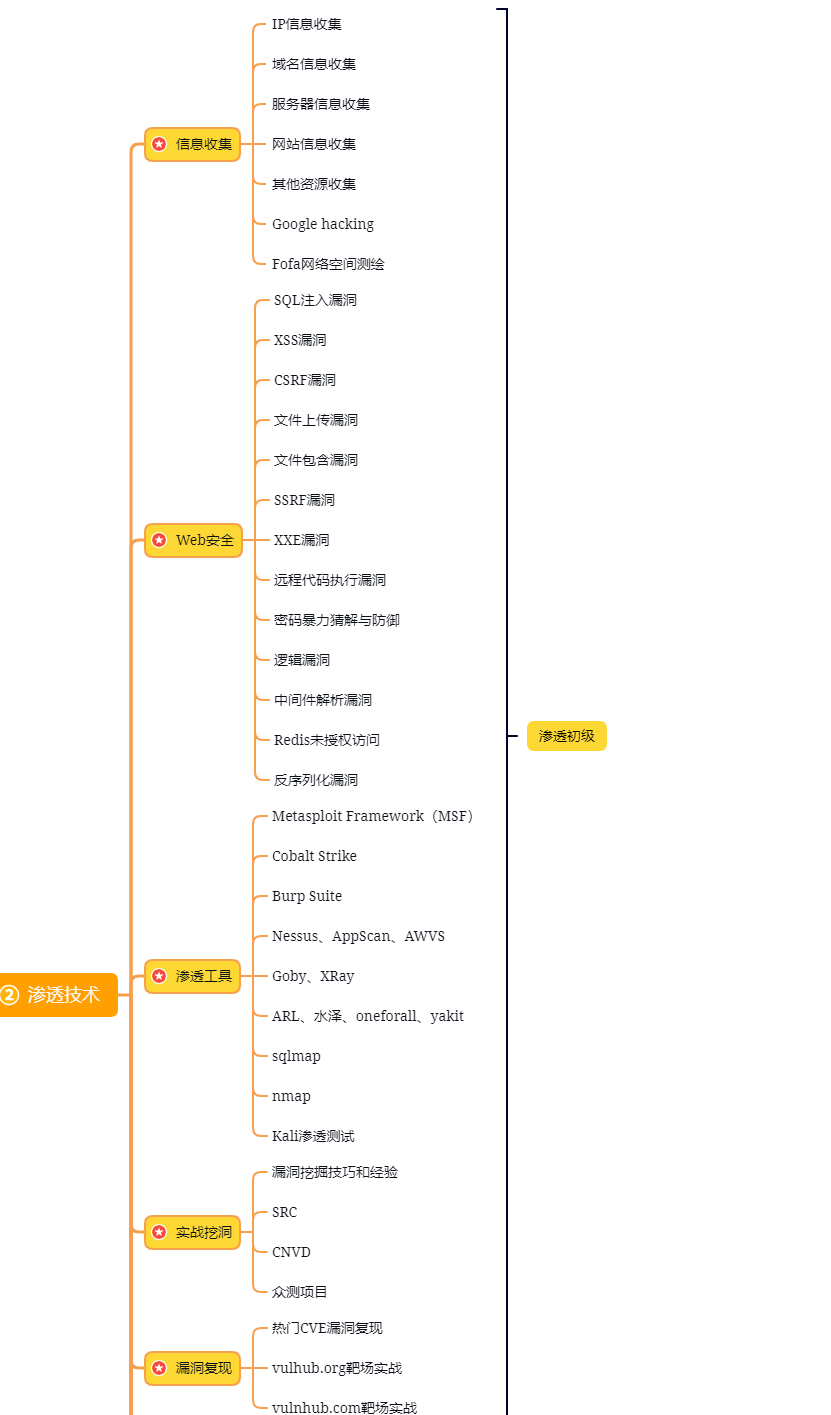

### 第二阶段:web渗透

**学习基础 时间:1周 ~ 2周:**

① 了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等)为之后的WEB渗透测试打下基础。

② 查看一些论坛的一些Web渗透,学一学案例的思路,每一个站点都不一样,所以思路是主要的。

③ 学会提问的艺术,如果遇到不懂得要善于提问。

**配置渗透环境 时间:3周 ~ 4周:**

① 了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)。

② 下载这些工具无后门版本并且安装到计算机上。

③ 了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

### **渗透实战操作 时间:约6周:**

① 在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

② 自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

③ 懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

④ 深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

⑤ 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

⑥ 了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

⑦ 了解一句话木马,并尝试编写过狗一句话。

⑧ 研究在Windows和Linux下的提升权限,Google关键词:提权

以上就是入门阶段

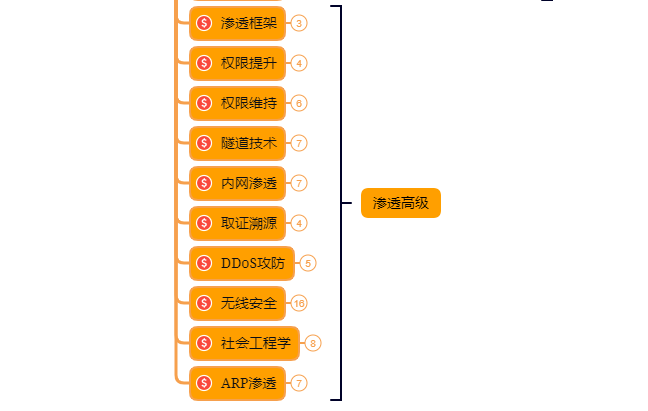

### 第三阶段:进阶

已经入门并且找到工作之后又该怎么进阶?详情看下图

给新手小白的入门建议:

新手入门学习最好还是从视频入手进行学习,视频的浅显易懂相比起晦涩的文字而言更容易吸收,这里我给大家准备了一套网络安全从入门到精通的视频学习资料包免费领取哦!

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里**👉**[网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!](https://mp.weixin.qq.com/s/BWb9OzaB-gVGVpkm161PMw)

<img src="https://hnxx.oss-cn-shanghai.aliyuncs.com/official/1704422730502.jpg?t=0.4356032330026762" />

954

954

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?