网络安全

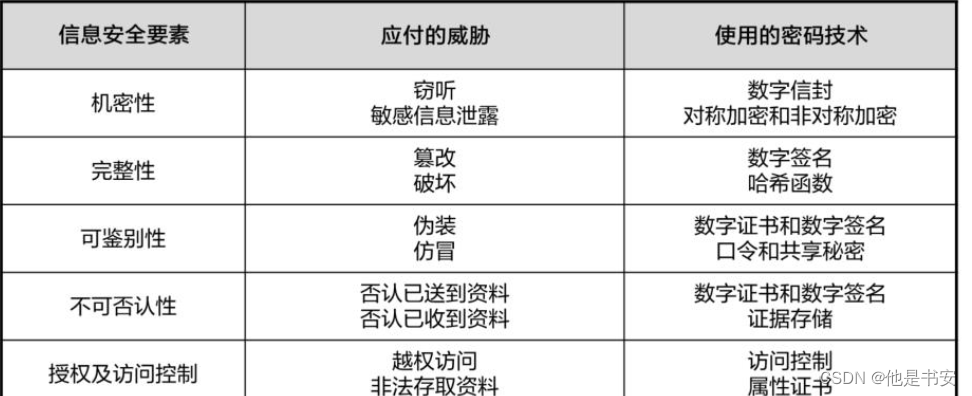

信息安全的主要目标是信息的完整性,可用性和保密性

可控性和不可否认性是另外两个焦点

信息安全与网络空间安全之间的关系

建设网络安全的意义:重要性、合规性、效益性

漏洞扫描可以模拟攻击实验和安全审计

漏洞扫描过程:Ping扫描确定目标主机地址,端口扫描确定目标主机开放的端口,然

后基于端口扫描的结果,进行操作系统探测,最后根据掌握的信息进行漏洞扫描。

网络安全威胁:黑客,漏洞,勒索攻击,信息泄露,DDos攻击,供应链攻击

零信任安全:分为网络中心化和身份中心化,网络中心化是外部网络不可信,内部网络可信,外部网络访问需要做认证;身份中心化是外部与内部都不可信,每一次访问都需要认证

信息安全标准组织:ISO,IEC,ITU,IETF,NIST,TC260,CCSA

常见信息安全及标准规范

| 网络安全等级保护制度 | 对信息和信息载体按照重要性分级别保护的一种制度 |

| ISO 27001 | 信息安全管理体系的国际标准 |

| 美国标准 TCSEC | 计算机安全系统评估的第一个正式标准 |

| 欧盟 ITSEC | 欧洲的安全评价标准 |

信息安全管理体系(ISMS)的执行流程 PDCA

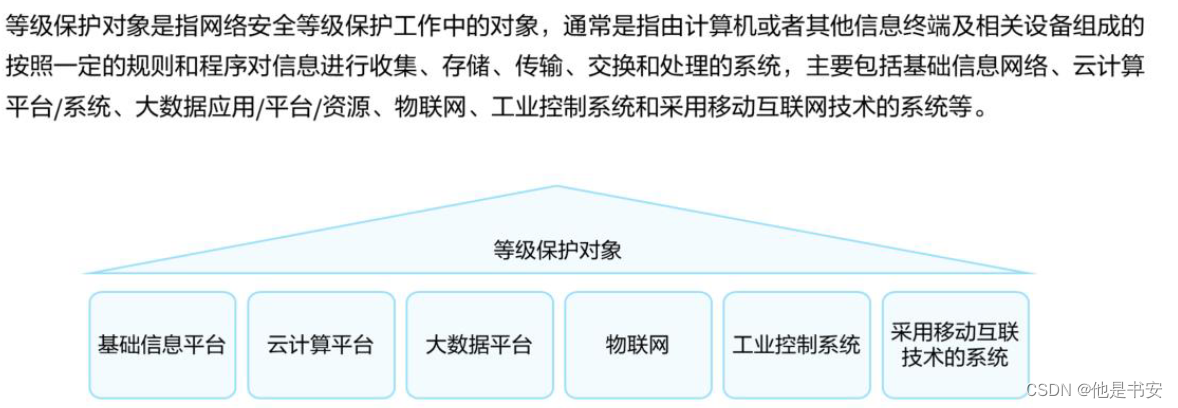

等级保护对象

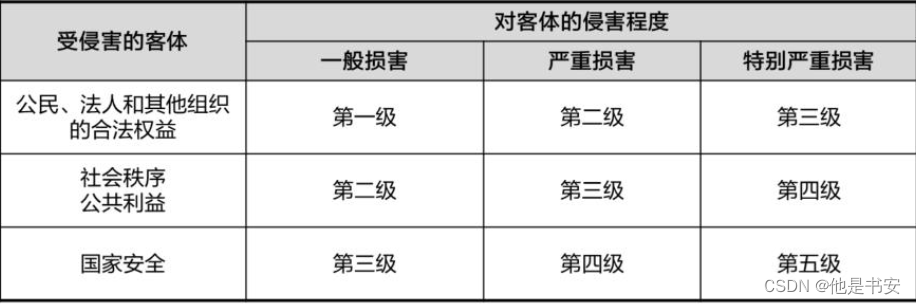

等级保护系统定级

安全保护等级初步确定为第一级的等级保护对象,其网络运营者可依据定级标准自行

确定最终安全保护等级,可不进行专家评审,主管部门核准和备案审核。安全保护等

级初步确定为第二级及以上的等级保护对象,其网络运营者需依据定级标准组织进行

专家评审,主管部门核准和备案审核,最终确定其安全保护等级。

防火墙

按照发展历史看,可以分为包过滤防火墙,状态监测防火墙,下一代防火墙

常见网络安全威胁与防范

DDOS攻击:

DDOS的攻击种类:TCP/UDP/ICMP/HTTP/GRE Flood

单包攻击:发送有缺陷的报文,让主机或服务器处理的时候崩溃

- 扫描型攻击:IP SCAN,扫描目标系统地址,进一步扫描开放的端口

- 畸形报文攻击:比如Teardrop,Smurf,Land攻击

- 特殊报文控制类攻击:不具备直接的破坏行为,通过发送TTL=0或ICMP不可达报文探测目标网络拓扑结构

单包攻击和DDOS都属于DOS攻击

扫描型攻击的防范方式:

发起IP报文次数超过阈值就拉入黑名单

终端软件漏洞的应对方式

对系统软件和应用软件及时打补丁,使用NAC(Network Admission Control)方案对自身终端和外部连接终端检查,使用漏洞扫描工具,渗透测试

防火墙安全策略

没有什么好笑的 你殊不知所有人都是这样过来的

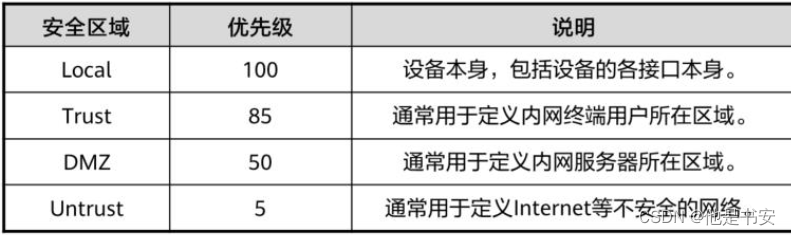

安全区域

Trust区域,网络的受信任度高,通常用来定义内部用户所在的网络

DMZ区域,收信任度一般,用来定义内部服务器所在的网络

Untrust区域,受信任程度低,一般用来定义不安全的网络

Local安全区域

指防火墙自己,从防火墙发出的报文都认为是Local安全区域发出的报文,防火墙接收的报文都转发给Local处理;此外Local区域不添加任何端口,凡是区域上的端口都属于该区域;

受信任程度

一个网络被表示为安全区域后,都会有一个唯一的优先级,从1-100,越大受信任程度越高

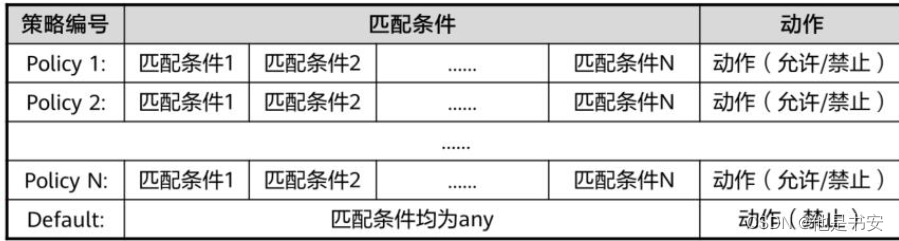

安全策略

防火墙收到流量后,对流量的五元组,用户,时间段进行识别,并将属性与安全策略的匹配条件进行匹配

匹配机制是:没有被允许的都默认禁止

安全域间

两个安全区域之间实现通信的唯一通道,包括入方向与出方向

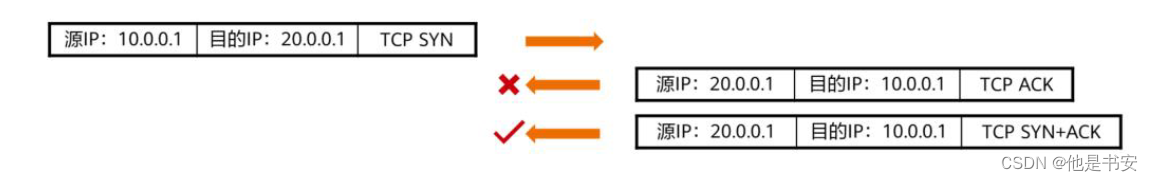

状态检测机制

基于连接状态的连接机制,开启状况下,只有首包设备才能建立会话表项后,后序包直接匹配会话表项进行转发

会话机制

将属于同一连接的所有报文作为一个整体的数据流对待

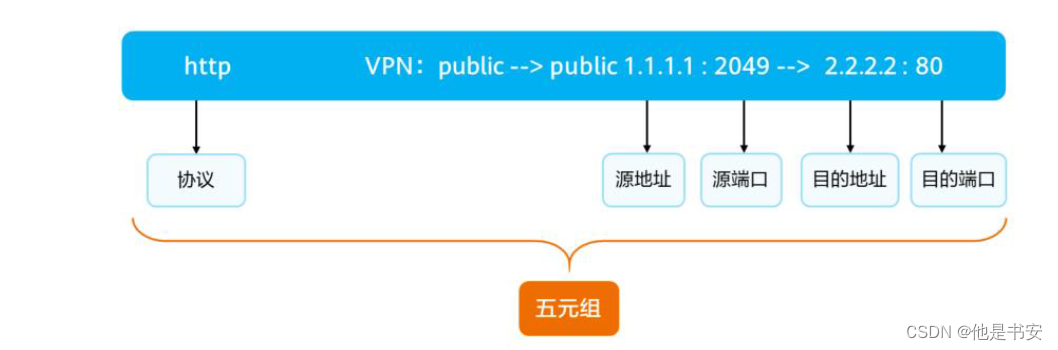

五元组信息

ASPF协议

应用层协议按照占用的端口数量可以分为单通道应用层协议和多通道应用层协议

ASPF在应用层包过滤中的作用,并不是固定的做安全策略,而是根据报文携带的应用层信息及端口等动态地建立安全策略

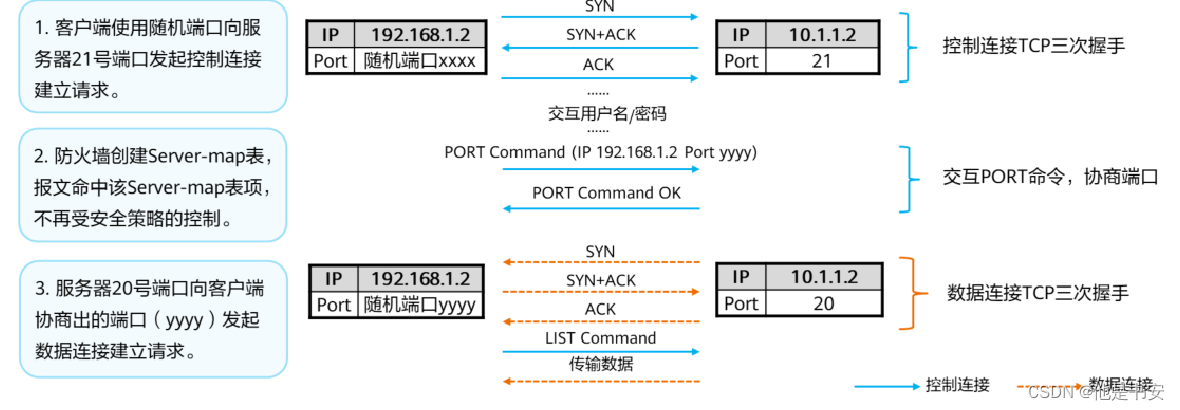

FTP主动模式的ASPF

主动模式下,客户端使用随机端口xxxx向服务器的21端口发起连接请求建立控制通道,然后使用PORT命令协商两者建立数据通道的端口号,协商得出的端口是yyyy。然后服务器主动向客户端的yyyy端口发起连接请求,建立数据通道。数据通道建立成功后再进行数据传输

所以可以看出Server-Map表和会话标的区别,Server-Map表是对当前报文分析后对即将到来的报文进行的预测,而会话表表示双方连接状态的具体表现。

防火墙收到报文后,先检查是否命中会话表,如果命中直接转发,如果没有命中就观察是否命中Server-Map表,如果命中就建立会话表然后转发,如果没有命中就匹配安全策略(命中Server-Map表的报文不需要匹配安全策略)

防火墙地址转换技术

NAT的分类

源NAT:用户通过私网访问Internet

目的NAT:用户通过公网访问私网服务器

双向NAT:双方都不是公网地址

防火墙收到NAT报文处理流程:判断是否命中Server-Map表,命中直接转换出源地址,否则判断是否目标NAT表,命中则转换出源地址,否则查找路由表,观察表项是否存在,不存在直接丢弃,存在则匹配安全策略,之前没有匹配过NAT(查看NAT表求源地址那一步)就先转换源地址再创建会话,之前匹配过NAT就直接创建对话,最后防火墙发送报文

源NAT技术

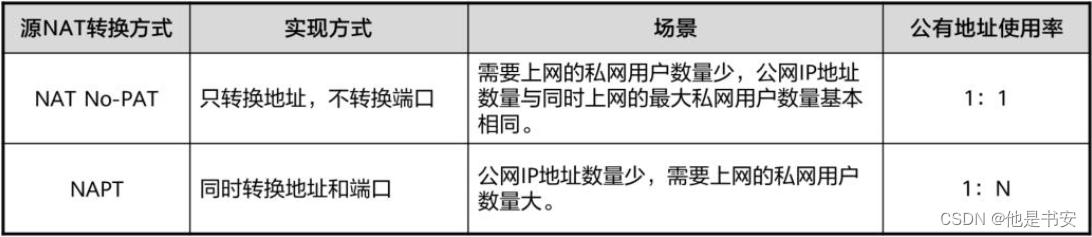

分为NAT No-PAT NAPT 三元组NAT EASY IP

NAT设置No-PAT功能后,就不再提供端口转换功能,内网端口与外网端口都是一对一的,因此外网用户也能主动向内网用户发起请求

源NAT的两种方式对比

EASY-IP

与NAPT相似,只是做外网地址的是出口地址,适用于没有固定公网IP地址的情况

三元组NAT

能同时转换地址和端口

当Host A访问Host B时,防火墙收到报文将源地址转换成为1.1.1.10,建立会话表项和Server-Map表,然后将报文发送给Host B,Host B收到报文后通过会话表将目标IP地址1.1.1.10替换成192.168.1.2,然后发送报文给Host A

正向的Server-Map表是保证PC转换后的地址和端口不变,反向的Server-Map表是为了让外网的主机能够访问PC

目的NAT技术

可以分为静态NAT和动态NAT

双向NAT技术

实现场景:外网用户访问内部服务器、私网用户访问内网服务器

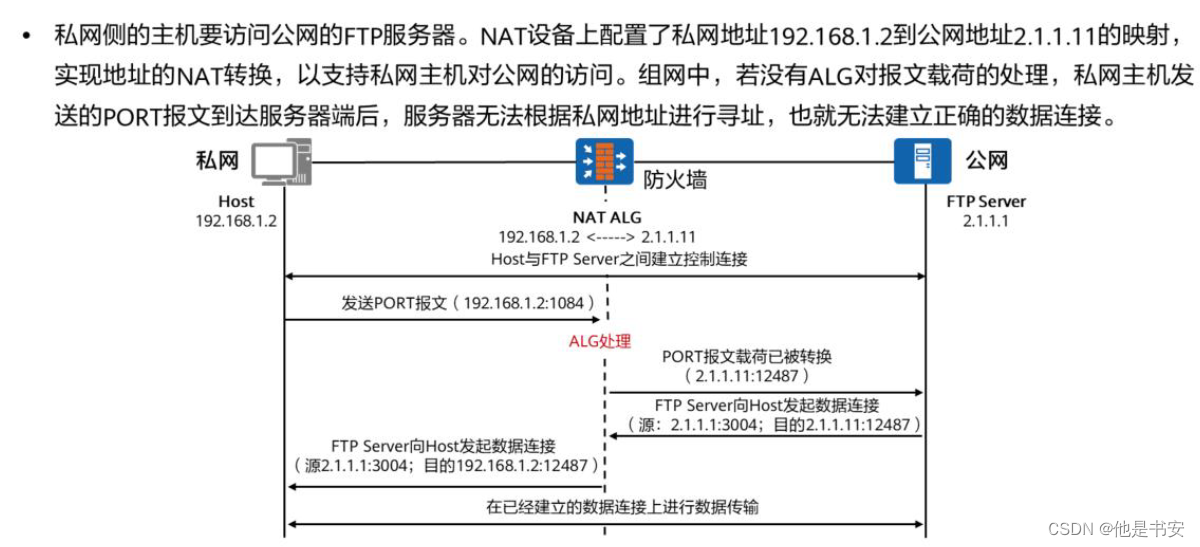

NAT ALG

通常配合ASPF使用,为ASPF开方相应的规则

NAT Server

也称为静态映射,让外网用户能够访问内网服务器

防火墙双机热备技术

双击热备技术VRRP

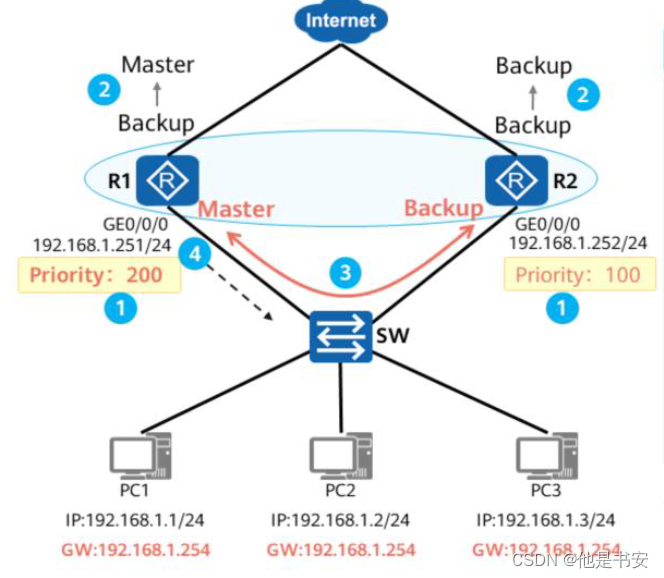

VRRP协议允许主机的默认网关出现故障的时候,由默认路由器代替出故障的路由器完成报文转发任务;VRRP中的路由器角色由Master设备和Backup设备

Master设备选举规则:首先比较优先级,优先级越大越优先;其次比较接口IP地址,接口地址越大越优先;

主路由器定期地向从路由器发送组播Hello报文,从路由器负责监听,当从路由器感受到VRRP超时就会选举主路由器;

VRRP在防火墙应用中的缺陷:无法实现主、备防火墙信的一致性和VRRP备份组的一致性

VGMP管理组

将多个VRRP备份组加入到一个VRRP管理组中,由管理组对所有的备份组进行统一管理

基本原理:防火墙VGMP组通过对Hello报文的优先级决定主备设备,主设备的VGMP组状态为Active,备设备的VGMP组状态为standby。

VGMP Hello报文用于选举主/备设

VGMP HRP Hello报文是对端探测是否存活的报文,当standby方五个周期没有检测到对端,自己则变成Active状态

HRP

用来实现防火墙双机之间状态信息和关键配置命令的动态备份;支持备份的配置命令只能在配置主设备上执行

备份通道(心跳线):通常配置和状态数据需要网络管理员指定备份通道接口进行备份

HRP Hello报文:检测对端是否存活

防火墙备份方式:自动备份,手工批量备份,设备重启主备防火墙配置自自同步,会话快速备份

会话快速备份:对于ICMP报文,收到ICMP Echo Request生成会话后开始备份;对于TCP报文,收到SYN生成会话后就开始备份;对于UDP,收到首个正向报文后就开始备份;会话备份凡是用于负载均衡的情况

心跳线

可以发送HRP Hello报文,VGMP Hello报文,HRP数据报文,心跳链路探测报文,配置一致性检查报文

心跳线接口的五种状态:Invalid(协议出错)

down(物理端口与协议都是关闭)

peerdown(端口与协议开启,但是对端没有响应心跳链路探测报文)

ready (对端能够响应)

running(选举一个ready出来,承担报文转发)

防火墙入侵防御

入侵破坏了信息系统的完整性,机密性,可用性以及可控性

入侵防御机制:重组应用数据,协议识别和协议解析,特征匹配以及响应处理

防火墙用户管理技术

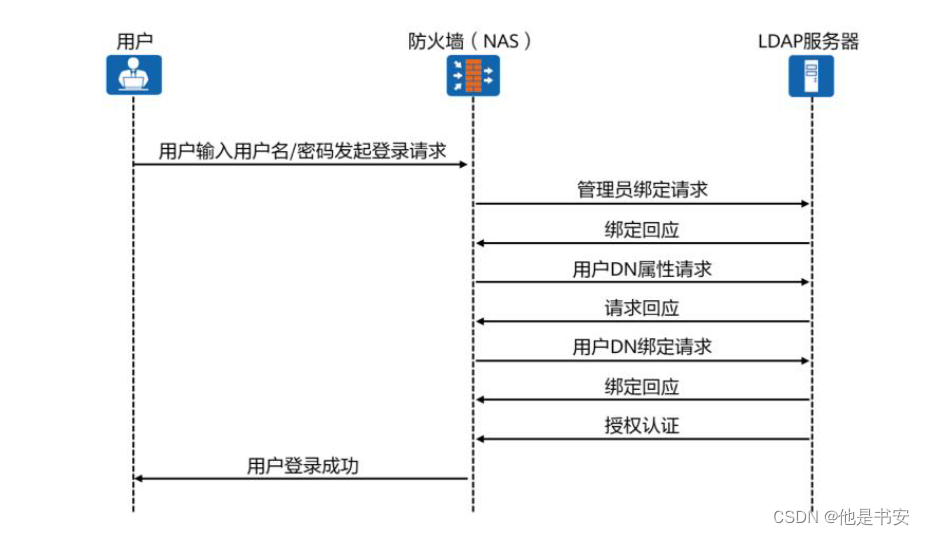

AAA常用技术方案:RADIUS,HWTACACS,LDAP,AD等

LDAP:轻量级目录访问协议的简称,对来自应用服务器的请求认证,同时还指定用户访问的资源范围

LADP认证过程

用户组织架构:

认证域,用户组,安全组

认证域决定了用户的认证方式以及用户的组织方式,如果用户是缺省认证域,则只需要认证用户名

设备认证用户方式:Web,FTP,SSH,Console,Telnet

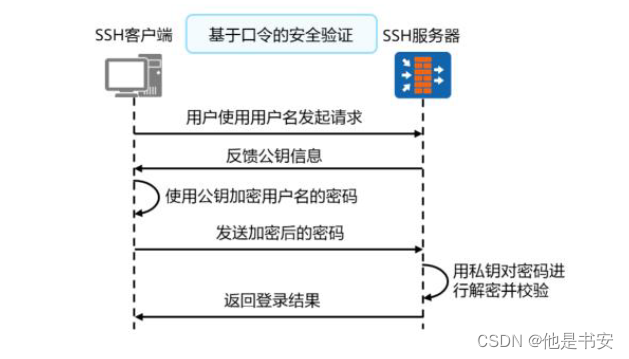

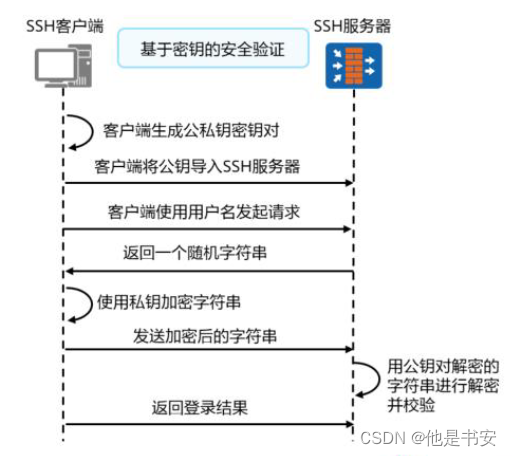

SSH的验证方式:基于口令和基于密钥

上网用户认证方式:

单点登录:会话认证,认证前先访问https链接,重定向至认证页面完成认证;事先认证,事先向防火墙发起认证

内置Portal认证

用户自定义Portal认证

用户免认证

接入用户认证方式:

SSL VPN:用户访问SSL VPN提供的认证模块

L2TP VPN:隧道技术,用于远程办公

IPSec VPN:设备之间建立IPSec隧道进行通信

PPPoE:多台主机可以远程接入到服务器

加解密技术原理

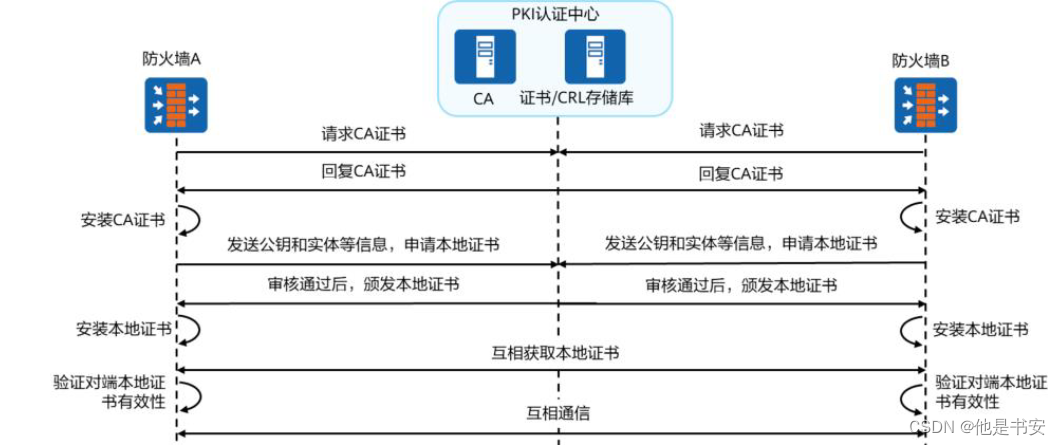

PKI证书体系

数字证书,经证书授权中心数字签名的文件,包含拥有这的公钥和相关信息

数字证书分类:

CA证书:CA自己的证书

本地证书:CA颁发给申请者的证书

自签名证书:设备给自己颁发的证书

PKI体系结构:终端实体,证书注册机构,证书认证机构,证书存储库

PKI认证机制

加密技术应用

加密学应用

VPN

把现有的物理网络分割成为多个逻辑上的隔离的网络

两大基本特征:专用和虚拟,专用是指专供VPN用户使用,虚拟是指VPN用户获得的只是一个逻辑上的网络

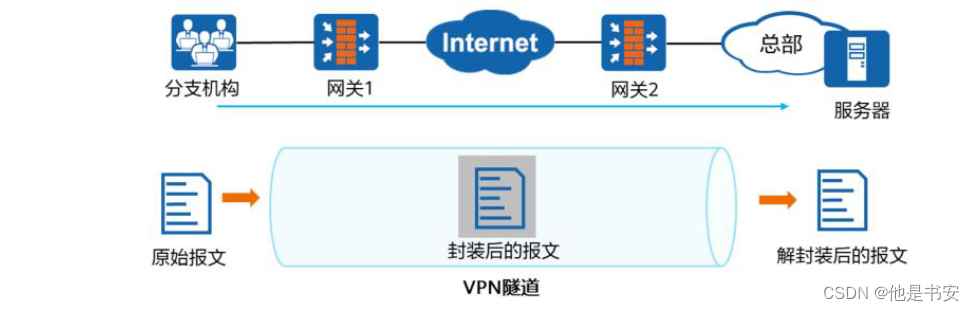

VPN封装原理:隧道技术;隧道是VPN节点之间建立用于传输VPN数据的虚拟连接,

应用场景:Client-to-Site VPN,远程出差的员工拨号接入的场景;Site-to-Site VPN,公司两个异地机构的局域网互连

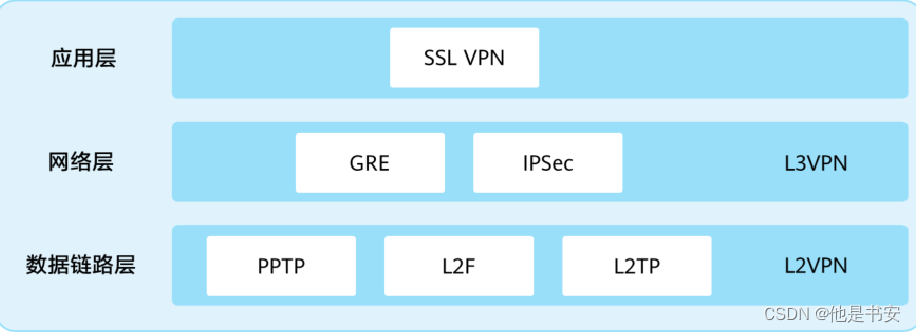

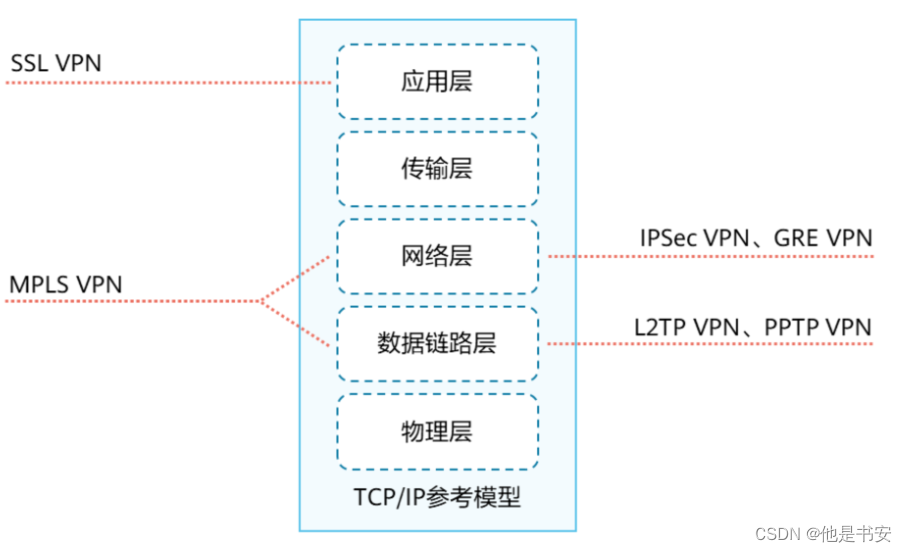

VPN的网络层次分类:

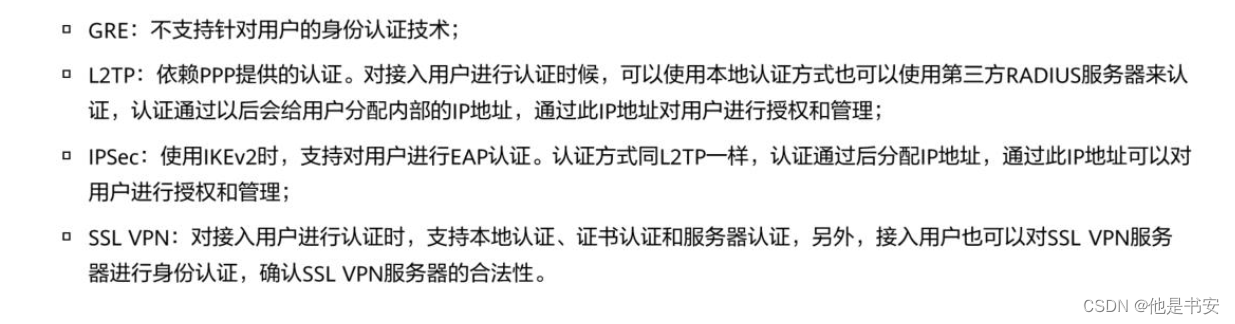

VPN的身份认证技术

SSL VPN的主要功能:端口转发,网络扩展,文件共享,Web代理

L2TP VPN的主要功能:远程办公员工拨号

IPSec VPN:建立IPSec 隧道建立网络层VPN

GRE VPN:解决跨异种网络的报文传输问题

VPN技术

根据应用场景划分:

租用运营商MPLS VPN专线

基于Internet建立企业VPN网络,常见的如IPSec VPN,L2TP VPN,SSL VPN

根据组网方式不同:

远程访问VPN,员工远程拨号接入

局域网到局域网的VPN

VPN实现的网络层次:

IPSec

一般部署在企业出口设备之间,实现数据来源验证,数据加密,数据完整性和抗重放

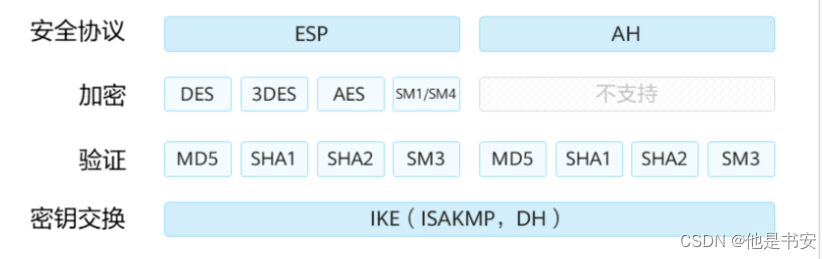

IPSec协议族包括安全协议,加密,验证,密钥交换

认证头AH和封装安全载荷ESP两种安全协议来传输和封装数据,提供认证和加密等

AH和ESP协议提供的安全功能依赖于协议采用的验证、加密算法

AH仅支持认证功能,不支持加密功能;ESP支持加密和认证功能

密钥交换的两种方式

带外共享密钥:发送和接收设备上手工配置静态的加密,验证密钥

通过IKE协议自动协商密钥,IKE建立在Internet安全联盟和密钥管理协议ISAKMP定义的框架上,采用DH算法在不安全的网络上安全地分发密钥

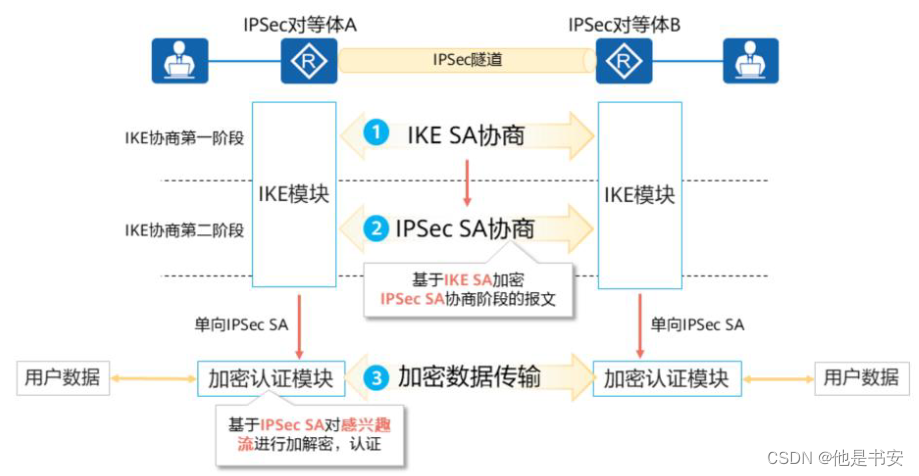

IPSec基本原理

SA由一个三元组来唯一标识,这个三元组包括安全参数索引SPI +目的IP地址+使用的安全协议号(AH或ESP);SA是一个单向的逻辑连接,因此两个IPSec对等体之间的双向通信,至少要建立两个SA

IKE V1协商的的第一阶段:建立IKE SA,建立后对等体间的所有ISAKMP消息都将经过加密和验证,这条安全通道可以保证IKEv1第二阶段安全进行。IKE SA是双向的,两个IPSec对等体间只建立一个IKE SA

IKE V1协商的第二阶段:建立传输数据的IPSec SA,并为数据传输衍生出密钥

GRE基本原理

解决跨越异种网络的传输问题

GRE有封装报文的能力,在需要传递组播路由数据的时候经常被用到

构成要素:乘客协议、封装协议、运输协议;乘客协议是指用户在传输数据时的原始网络协议;

GRE传输过程:路由器收到传来的数据包,经过查表后发现出接口是隧道接口,于是交由隧道接口,加上GRE的头部(隧道源地址和目的地址),在网络中传输,到达对方后去掉GRE头部得到数据包

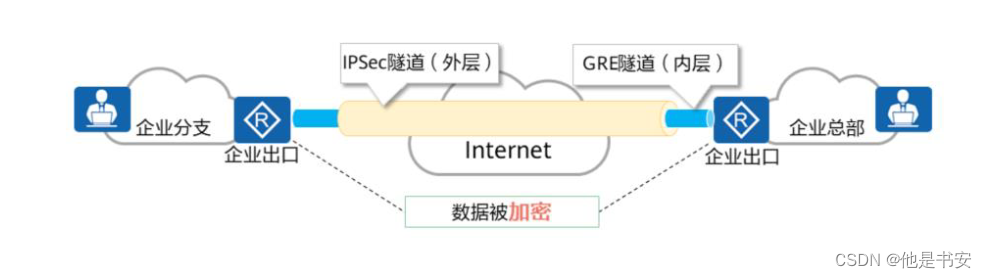

GRE Over IPSec

GRE不支持加密和认证,IPSec不支持组播;两者结合后的工作原理如下所示

L2TP基本原理

虚拟私有拨号网VPDN隧道协议的一种,扩展了PPP协议的应用,员工远程出差访问企业内部资源接入服务的VPN

组网结构LAC(L2Tp访问集中器)和LNS(L2TP网络服务器)

L2TP消息

控制消息:用于L2TP隧道和会话连接的建立,维护与拆除

数据消息:封装PPP帧并在隧道上传输

工作场景

NAS-Initiated场景:由远程拨号用户发起,远程系统通过PSTN/ISDN拨入LAC,由LAC Internet向LNS发起隧道建立请求;拨号用户地址由LNS分配,对用户的计费与验证在LAC和LNS两方可以同时完成

用户必须以PPP或者PPPoE接入到Internet

Client-Initialized场景:直接由LAC用户向LNS发起,中间不经过LAC设备;建立过程:1.建立L2TP隧道,建立L2TP会话(用于管理PPP状态)、建立PPP连接,移动用户访问企业内部网络

Call-LNS场景:用于企业分支与企业总部之间的内部互联,实现分支用户与总部用户之间的互访。一般是由分支路由器充当LAC与LNS建立联系。

L2TP Over IPSec

在出差用户的PC终端上运行拨号软件,将数据报文先进行L2TP封装,再进行IPSec封装,发往总部。在总部网关,部署IPSec策略,最终还原数据。

MPLS基本原理

利用标签进行转发的技术,根据部署的不同可以分为MPLS L2 VPN和MPLS L3 VPN

MPLS服务,一般是由运营商搭建,VPN用户购买VPN服务从而实现网络服务

组网架构:CE(用户网络边缘设备)、PE(运营商边缘路由器)、P(运营商网络中的骨干路由器)

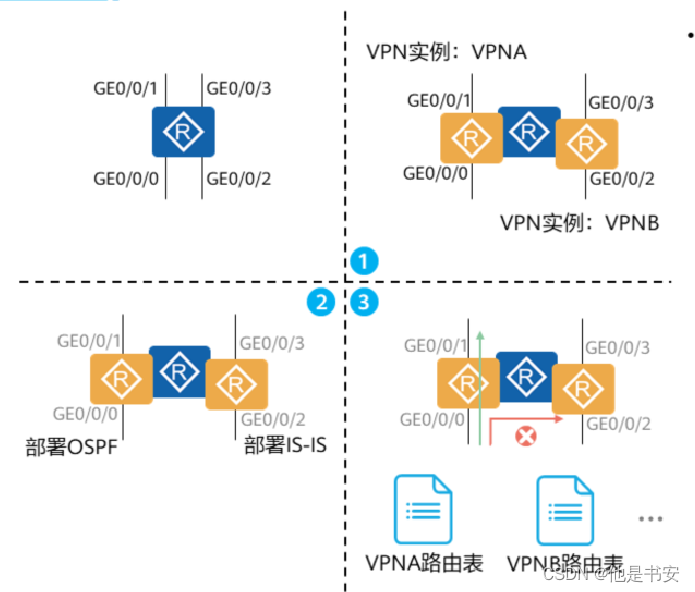

VRF基本概述

又叫做VPN实例,是一种虚拟化技术

实现过程:每个逻辑单元都是一个逻辑划分,每个逻辑单元都被称为一个VPN实例。需要先创建实例,将三层接口划分绑定到实例,配置与实例绑定的路由协议,创建路由表并转发数据

常见应用场景:

防火墙虚拟系统:将一台物理设备上划分出多台相互独立的逻辑设备,实现资源独立化和路由独立化

BGP/MPLS IP VPN:BGP/MPLS IP VPN是一种基于PE的L3VPN技术,使用BPG在·骨干网上发布VPN路由,使用MPLS在骨干网上转发VPN报文

IP组播基础

RPF(反向路径转发)路由选举规则

可以从单播路由,MBGP路由,组播静态路由中选举产生

优选RPF的原则:掩码最长转发,其次路由优先级较大者优先,其次组播静态路由、MBGP路由、单播路由依次择优

BFD基本概念与作用

提供轻负荷,快速检测机制;BFD是一种简单的“Hello”协议,两个系统建立BFD会话隧道,病周期性发送BFD检测报文,如果在某个规定的时间没有收到对短的检测报文,救认为该通道发生了故障

工作原理

BFD会话建立:静态建立BFD会话,动态建立BFD会话

静态建立BFD会话是指命令行手工配置BFD会话参数,包括配置本地标识符和远端标识符,然后手工下发BFD会话建立请求

动态建立BFD会话的本地表示符由触发创建BFD会话的系统动态分配,远端标识符从收到对端BFD消息的Local Discriminator学习

BFD会话状态:有四种状态Down,Init,Up和AdminDown,会话状态的改变通过BFD报文的state字段改变。

状态改变图

Down状态表示会话是出于Down状态,当收到对端State包为Down时转变成Init,当收到Init包时转变成Up,当收到Up时仍然处于Down

Init说明与对端正在通信,并且本地希望进入到Up状态,但是远端还没有回应。Init状态会一直维持,直到收到Init或Up包转换成Init状态,超时后将自动转换成Down

Up状态说明BFD会话建立成功,会一直维持Up状态,直到莲路故障或收到管理Down包,自动转换成Down状态

管理Down,将导致远端系统进入Down状态

BFD检测模式

异步模式:系统之间周期性地发送BFD控制包,超过一段时间没有收到对端的BFD控制报文就说明发生了故障,宣布会话为Down

查询模式:系统一次性连续发送多个BFD控制包,等待一段时间没有收到回复就宣布会话为Down

异步模式是本端周期性地发送控制包,由对端检测;查询模式是由本端检测对端

BFD检测时间

本地BFD报文实际发送时间间隔:MAX { 本地配置的发送时间间隔,对端配置的发送时间间隔 }

本地BFD报文实际接收时间间隔:MAX { 对端配置的发送时间间隔,本地配置的接收时间间隔 }

BDF会话检测时长由TX(发送时间间隔),RX(接收时间间隔),DM(检测倍数)三个参数决定;

本地BFD报文实际检测时间:

异步模式:本地BFD报文实际接收时间间隔×对端配置的BFD检测倍数

查询模式:本地BFD报文实际接收时间间隔×本端配置的BFD检测倍数

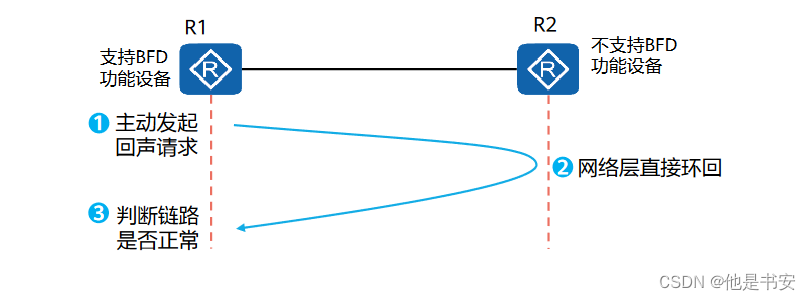

BFD Echo功能

本地发送BFD Echo报文,远端系统将报文环回的一种检测机制

BFD应用场景

联动功能:由检测模块、track、应用模块组成

track模块负责检查链路状态,并通知Track模块

Track模块收到检测模块的探测结果后,及时改变Track项的状态,并同时应用模块

应用模块收到后进行相应的处理,从而达到联动

静态路由与BFD联动:静态路由本身没有检测机制,如果存在冗余链路,如果主用路径发生故障,那么会及时地切换

OSPF与BFD联动:解决Hello报文检测的长时间问题,达到毫秒级

VRRP原理与配置

Master路由器:路由器共有一个VRID在逻辑上形成一台虚拟路由器,虚拟路由器有自己的虚拟IP地址和MAC地址,Master路由器负责报文的转发,同时会响应其他主机对该虚拟路由器的ARP Request

Backup路由器:实时监听Master路由器发来的VRRP报文,并且随时准备接替Master路由器的工作

Priority:选举主从设备,首先比较优先级,然后比较IP地址;两者都是越大越优

VRRP报文只有一种叫做advertisement ,基于组播的方式转发,目的组播地址是224.0.0.18

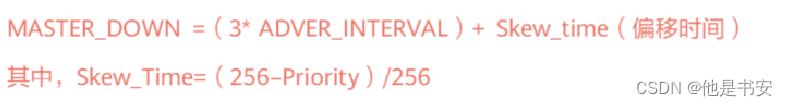

VRRP的两种定时器:

ADVER_INTERVAL:Master发送VRRP通告报文的时间周期

MASTER_DOWN:Backup设备监听定时器超时后,会变为Master状态

工作原理

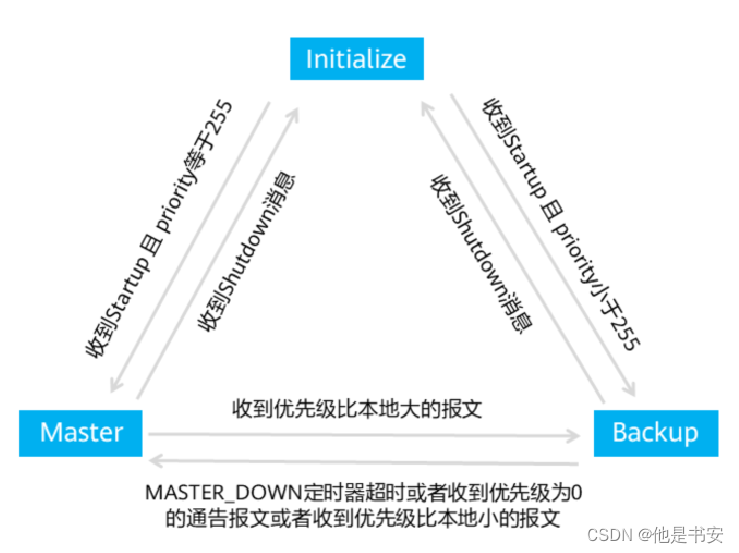

三种状态:Initialize,Master,Backup

三状态转换图

Master状态:定期按照ADVER_INTERVAL发送VRRP通告,以虚拟MAC地址响应对虚拟IP地址的请求,魔腾允许ping通虚拟IP地址,当有多台Master设备时,首先比较优先级再比较IP地址,选出主从设备

Backup状态:接收Master设备发送的VRRP报文,判断Master设备的状态是否正确;收到对虚拟IP地址的ARP请求不做响应;收到优先级比自己高或者大的报文,会重置MASTER_DOWN计时器

主从设备选举过程

首先设备初始化,并变成Backup状态,等待MASTER_DOWN定时器超时变成Master状态,因为R1的优先级比R2更大,所以它会更先变成Master状态

双方互相发送VRRP报文,比较优先级和IP地址后确定主从设备;R2从Master状态变成Backup状态

初始创建VRRP的设备工作在Initialize状态,收到接口Up的消息后,若此设备的优先级小于

255,则会先切换至Backup状态,等待MASTER_DOWN定时器超时后再切换至Master状态。

如果优先级高的设备先启动,优先级低的设备后启动,则优先级高的设备先进入Master状

态,优先级低的设备收到高优先级的VRRP通告报文,自己仍处于Backup状态。

如果优先级低的先启动,优先级高的后启动,则优先级低的先由Backup状态切换为Master

状态,优先级高的设备收到优先级低的VRRP通告报文,重新进行选举,将优先级高的设备

切换为Master状态

当Master设备主动退出VRRP组的时候,会发送一个优先级为0通告报文,然后从设备收到后能够从Backup状态转换成Master状态

当Master设备发生故障的时候,从设备只能等待MASTER_DOWN计时器超时后才能选举成为Master

当VRRP主备切换,优先级较高的设备进入VRRP组时,VRRP抢占有两种方式:抢占模式。非抢占模式

抢占模式:当Backup设备激活了抢占功能,发现Master设备的优先级比自己更低的时候,它将立即切换到Master状态

非抢占模式:Backup设备发现Master的优先级比自己更低,依旧会保持Backup状态,直到Master路由器失效

VRRP典型应用

VRRP负载分担

监视上行端口:发现上行链路出现故障的时候,主动降低VRRP优先级,保证Backup设备能够及时切换到Master状态

VRRP和BFD结合:在Master设备和Backup设备之间建立BFD会话并与VRRP备份组进行绑定,由BFD机制快速检测VRRP备份组之间的通信故障;检测到故障后能够快速进行主备切换

同时在实际应用中,Master设备配置延时抢占,Backup设备配置立即抢占,当Backup设备检测到BFD会话状态出现DOWN时,会增加自己的优先级实现快速切换;当BFD会话出现UP时,新的Master会减小自己的优先级,并发送VRRP通告报文,自己再切换成Backup状态

DHCP原理与配置

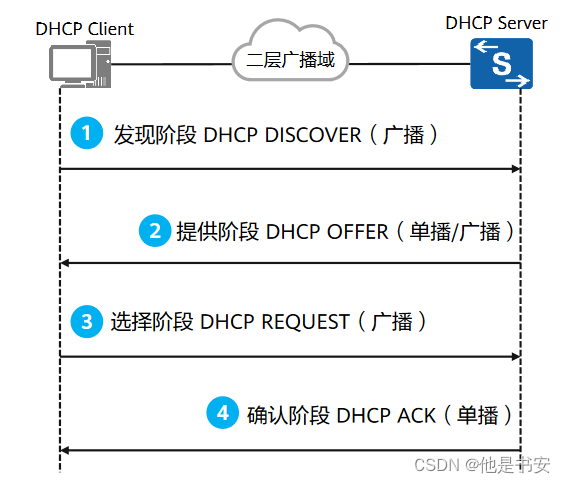

工作原理

DHCP是采用C/S架构,客户端通过发送DHCP Discovery广播报文,DHCP服务器收到后再从地址池中选择一个地址并相应DHCP Offer报文,客户端收到许多的DHCP Offer,通常会选择第一个收到的DHCP Offer,然后发送一个DHCP Request广播报文告知所有服务器自己选择了哪个服务器的哪个IP地址,该服务器收到后响应一个DHCP ACK单播报文

DHCP服务器在分配给客户端IP地址之前,通常自己会先Ping该地址,如果能Ping通就标识地址不可用,然后选择其他的地址

客户端收到IP地址后,会做一个免费ARP请求,如果收到响应。那么就给服务器发送一个DHCP DECLINE报文,然后服务器标识该地址不可用,然后客户端重新发送DHCP Discovery报文

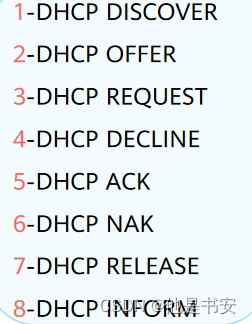

DHCP消息类型

当Type=53,Length=1时代表8种不同类型的DHCP报文

DHCP续租

租期到达50%的时候,DHCP客户端会自动以单播的方式向DHCP服务器发送DHCP Request报文,请求更新IP地址租期

当租期到达87.5%的时候,如果仍然没有收到DHCP服务器的响应。DHCP客户端会自动地以广播方式向DHCP服务器发送DHCP Request报文,如果收到服务器的DHCP ACk响应报文,租期更新成功

租期到期都没有收到服务器的响应,客户端停止使用

DHCP客户端重新使用原来使用过的IP地址

客户端发送Option 50 (带有原来使用过的IP地址)的DHCP Request报文给服务器

服务器收到后查询该MAC地址有没有租用记录,如果有就返回DHCP ACK报文,如果没有找到就不租用

DHCP分配地址顺序

MAC静态绑定的IP

已使用过的IP

空闲状态的IP

超过租期的IP

产生冲突的IP

DHCP Relay工作原理

为了解决DHCP服务器和客户端不在同一个局域网所提出的,提出了对DHCP广播报文的中继转发功能

DHCP Relay报文中的Hops代表经过多少个DHCP中继,Giaddr代表经过的第一个DHCP中继地址。

DHCP Relay工作原理

发现阶段:DHCP中继收到客户端的DHCP Discovery广播报文后,首先会检查Hops是否大于16,大于16直接丢弃;然后检查Giaddr字段,如果是0,就修改为接受DHCP Discovery的接口IP地址;将DHCP源地址修改为与客户端连接的端口的IP地址,然后以单播的形式转发给下一跳DHCP中继或DHCP服务器

提供阶段:服务器根据报文的Giaddr字段的网段信息提供IP地址,并发送DHCP Offer报文给DHCP中继,DHCP中继代为转发

选择阶段和确认阶段DHCp都是充当一个转发的角色;

网络管理协议

网络管理的四大模型

组织结构模型、信息模型、通信模型、功能模型

网络管理的五大功能

配置、性能、故障、安全、计费管理

网络管理协议分类

1.配置管理类:CLI、SNMP、NETCONF

2.性能管理类+故障管理类:CLI、SNMP、NETCONF、NetStream...

NETCONF

使用SSH实现安全传输,使用RPC远程调用的机制实现客户端和服务器端的通信。NETCONF消息以XML格式呈现

NETSTREAM

基于网络流信息的统计技术,支持IP报文和MPLS报文的统计

构成:网络流数据输出器NDE+网络流数据收集器NSC+网络流数据分析器NDA

NETSTREAM流输出方式:原始流输出方式,每条流的统计信息都要输出到NSC,NSC可以统计每条流的详细统计信息;聚合流输出方式,对原始流聚合后输出,明显减少带宽

sFlow

基于报文采样的网络流量监控技术,基于Flow采样可以截取到原始报文的全部,也可以截取到一部分报头

构成:嵌入在设备的sFlow Agent和远端的sFlow Collector,其中sFlow Agent通过sFlow采样获取接口统计信息和数据信息,将信息封装成sFlow报文发送给指定的sFlow Collector

Flow采样是在指定接口上按照特定的采样方向和采样比对报文进行采样

Counter采样是指sFlow Agent设备周期性的获取接口上的流量信息

Telemetry

网络遥测技术,主要负责监控网络,包括报文检查和分析,安全侵入和攻击检测,智能收集数据

三种角色:采集器,分析器,控制器(通过NETCONF等方式向设备下发配置)

采用“推模式”,达到亚秒级

Syslog

三种角色:采集器,中继,发送者

LLDP

将本端设备的管理地址,设备标识等组织起来发送给邻居设备,邻居设备收到后将其以标准的信息管理库MIB存储起来

两种典型管理模式:

单邻居组网模式:交换机设备的接口之间直接相连,而且接口只有一个邻居设备的情况

链路聚合组网模式:交换机设备的接口之间存在链路聚合,接口之间是直接相连,链路聚合之间的每个接口只有一个邻居设备

镜像

三种角色:镜像端口、观察端口、观察端口组

两种管理方式:端口镜像、流镜像

端口镜像是指设备复制一份从镜像端口流经的报文,并将此报文传送到执行的概念擦汗端口进行分析和监控

流镜像是指将镜像端口上特定业务流的报文复制到观察端口进行分析和观察

大型WLAN组网部署

VLAN Pool分配VLAN的算法:

顺序分配:按照上线顺序分配到不同的VLAN中

HASH分配:用户多次上线可分配相同的VLAN

WLAN三层子网AC发现机制:当AC和AP是三层组网时,AP通过发送广播请求报文的方式无法发现AC啊,需要通过DHCP服务器回应给AP的报文中携带的Option43字段(IPV4)或Option52(IPV6)来通告AC的IP地址

漫游

指STA在不同AP覆盖范围之间移动且保持用户业务不中断的行为;实现WLAN漫游的两个AP必须使用相同的SSID和安全模板

WLAN漫游转发模型

二层漫游直接转发

二层漫游隧道转发

三层漫游直接转发

三层漫游隧道转发

AC高可靠性

VRRP双机热备

双链路热备份:单个AP与主备AC建立CAPWAP链路,一条主链路,一条备链路;主AC只备份STA信息,通过HSB主备服务将信息同步给备AC,主AC发生故障后,AP切换到备链路上,备AC开始工作

双链路冷备份:单个AP分别与主备AC建立CAPWAP链路,一条主链路,一条备链路;AC不备份同步信息,主AC故障后,AP切换到备链路上,备AC接替工作

N+1备份:单个AP只和一个AC建立CAPWAP链路;主AC发生故障后,AP与AC之间重新建立隧道

HSB主备服务

建立主备备份通道:根据配置主备服务本端和对端的IP地址和端口号,从而建立主备机制的TCP通道

维护主备通道的链路状态

双机热备数据同步的方式:实时备份,批量备份,定时同步

准入接入控制

称为网络接入控制,通过对接入网络的客户端和用户的认证保证网络的安全

负责控制用户的接入方式:802.1X,MAC或Portal

PIM原理与配置

组播网络的构成:组播源+组播组成员+组播路由器

组播源:发送组播数据

组播组成员:接收组播数据,需要通过IGMP让组播网络感知组成员位置和加组信息

组播路由器的主要作用:将数据从组播源发送到组播组成员,组播数据转发需要依赖组播分分发树,因此组播路由器需要通过协议来构建组播分发树

PIM的主要作用就是构建组播分发树

PIM基本介绍

从架构上组播网络分为源端网络,组播转发网络,成员端网络

工作在组播转发网络的协议主要是PIM,MSDP,MBGP

PIM:生成AS域内的组播分发树

MSDP:组播源发现协议,帮助生成AS域间的组播分发树

MBGP:组播BGP,主要帮助跨域组播流进行RDF校验

PIM直接封装在IP报文中,协议号是103,PIMv2的组播地址是224.0.0.13

PIM的两种工作模式:

PIM-DM:PIM密集模式,主要使用在组成员较少且相对密集的组播网络中,基本思想是“扩散-剪枝”,将组播流量在全网扩散,然后剪枝没有组成员的路径

PIM-SM:PIM稀疏模式,按照组播服务模型又可以分为PIM-SM(ASM),为任意源组播构建组播分发树和PIM-SM(SSM),为指定源构建组播分发树;主要用在组成员较多且相对稀疏的组播网络中,基本思想是先收集组成员信息,然后形成组播分发树;使用PIM-SM不需要全网洪泛组播,现实中多使用PIM-SM模式

组播分发树的分类

以组播源为根,组播组成员为叶子的组播分发树称为SPT,在PIM-DM和PIM-SM中均有使用,被称为源树

以RP为根,组播组成员为叶子的组播分发树成为RPT,在PIM-SM中使用,被称为共享树

PIM路由表项的分类

(S,G)用于在PIM网络中建立SPT,在PIM-DM和PIM-SM适用

(*,G)用于在PIM网络中建立RPT,在PIM-SM中适用

PIM路由器收到源地址为S,组地址为G的组播报文,首先会查是否存在(S,G)路由表项,如果存在就由(S,G)路由表项指导转发

如果不存在(S,G)路由表项,只存在(*,G)路由表项,就先按照(*,G)路由表项创建(S,G)路由表项的,再按照(S,G)路由表项转发(组播路由项只能由(S,G)生成,(*,G)缺少入口)

不同的组播路由器上,组播路由表项不同;最后一跳路由器的组播路由表项爱那个主要基于PIM路由表项,IGMP组表项,IGMP路由表项

其余组播路由器的组播路由表项主要基于PIM路由表项形成

PIM-DM

协议报文采用IP报文封装,目的地址224.0.0.13,协议号1033

使用的五大报文:

Hello:用于PIm邻居发现,参数协商

Join/Prune(加入/剪枝):加入报文用于加入组播分发树,剪枝用于修建组播分发树

Graft(嫁接):将设备所在的分支嫁接到组播分发树

Graft-ACK(嫁接确认):对邻居发送的Graft报文确认

Asset(断言)

邻居发现

组播路由器之间通过发送Hello报文建立邻居关系,目的IP地址是224.0.0.13,每隔30s发送一个Hello报文;邻居超时时间是105s,超过时间收不到邻居的Hello包就删除邻居关系

首次形成组播分发树主要依靠,扩散机制,断言机制,剪枝机制

扩散:用于向所有PIM邻居洪泛,并产生组播路由表项;组播路由器收到组播报文后首先会进行RPF检查,在该路由器上建立(S,G)路由表项

断言:如果组播转发过程存在多路访问网络,则需要选举出一个组播转发路由器,避免重复组播报文;当路由器接收到邻居路由器发送的相同组播报文后,会向该网段发送断言报文,进行Assert选举;单播路由协议优先级较高的胜出,优先级相同比较到组播源的开销,再者比较下游接口IP地址最大的胜出

剪枝:如果组播路由器下没有组成员,将源到该组播路由器的组播路径剪枝;剪枝的组播路由器仍然会保留(S,G)路由表项,新成员加入后可以添加出接口地址;被剪枝的组播路由器等待剪枝计时器超时后能够恢复转发

维护组播分发树的两种方式

持续发送组播报文,保证组播路由表项能一直存在

发送状态刷新报文,保证下行接口状态不发生改变

状态刷新机制

为了避免因为剪枝计时器超时后。被剪裁的接口继续转发,离组播源最近的第一跳路由器会周期性地触发State Refresh报文在全网内扩散;收到State Refresh报文的PIM路由器会刷新剪枝计时器的状态

PIM-SM

ASM形成组播分发树的方法是:

将组成员的位置实现告知某台组播路由器RP,形成RPT

组播源在发送数据的时候,组播网络先将组播数据发送至组播路由器RP,再由RP将组播数据发送至组成员

对于次优路径,ASM能够自动优化成为最优路径SPT

使用的七大协议报文:

Hello,用于邻居发现,参数协商

Register,用于事先源的注册过程,是一种单播报文

Register-Stop,注册停止报文,RP使用该报文通知第一条路由器停止各国注册报文发送组播流量

Join/Prune,加入/剪枝报文

Assert,断言

Bootstrap,自举报文,用于BSR选举

Candidate-RP-Advertisement,候选RP(C-RP)使用该报文向BSR发送通告,通告中包含C-RP的IP地址与优先级等等

RP

汇聚点RP是网络中一台重要的PIM路由器,用于处理源端DR注册信息及组成员加入请求,网络中所有的PIM路由器必须知道RP的地址

RP的配置:静态RP,在网络中所有PIM路由器上配置相同的RP地址;动态RP,在多个C-RP中选举出RP

动态选举RP

动态选举RP涉及到C-BSR和C-RP

BSR:收集C-RP的信息并形成RP-Set信息,BSR通过PIM报文将RP-Set信息扩散给所有PIM路由器;PIM收到RP-Set消息后,根据RP选举顾泽选举出合适的RP

BSR选举规则:优先级较高和IP地址较大者获胜

RP选举规则:C-RP服务的组范围掩码最长者,优先级较高,Hash函数值较大,IP地址较大者获胜

ASM首次形成组播分发树

主要依赖RPT构建机制,组播源注册机制和DR选举机制

RPT构建机制:组播叶子路由器主动建立到RP的组播分发树(RPT)

组播源注册机制:通过该机制形成组播源到RP的组播分发树(SPT)

DR选举机制:DR负责源端或组成员端的报文转发,成员端DR还负责发送Join报文

RPT构建

组成员端DR向RP发送Join报文,并在通向RP的路径上逐跳构建(*,G)表项,生成一颗以RP为根的RPT

组播源注册机制:当组播源信息注册到RP后,就形成了组播源到RP的SPT,RP通过使用Register-Stop报文通知源端DR后续报文可以以组播报文形式发送

次优路径会用prune报文进行剪枝

DR选举规则

各路由器比较Hello消息上携带的优先级和IP地址,选举指定路由器DR

当组播分发树(RPT/SPT)稳定后,成员端会定期发送join、Prune报文用于维持分发树

SSM

接收者主机在加入组播组时,可以指定只接收哪些数据或指定拒绝接收那些源的数据。加入组播组后,主机只会收到指定源发送到该组的数据

SSM对组地址不在要求全网唯一,只需要每个组播源唯一

SSM上提前定义了组播的源地址,所以SSM可以在成员端基于组播源地址反向建立SPT,SSM无需维护RP,无需构建RPT,无需注册组播源

关键机制包括邻居发现,DR竞选,构建SPT

SSM模型构建组播分发树的形成主要依赖IGMPv3报文和Join报文,SSM模型形成的组播分发树会一直存在,不会因为没有组播流量而消失

组播防止重复报文的机制有:RPF(反向路径转发)机制,Assert断言机制,DR选举机制

IGMP原理与配置

用于感知组播组成员

IGMP v1

查询和响应机制由两种报文实现:普遍组查询报文,查询哪些组播组存在成员;成员关系报告报文,用于申请加入某个组播组或者应答查询报文

普遍组查询与响应过程:查询器发送224.0.0.1的组播地址,组播成员收到后响应报告报文,描述自己组播组的成员,查询器收到报文后,了解到该组播组的成员,建立IGMP组表项

查询器的选举规则:依赖PIM选举

离组机制:没有专门定义离组消息,离开组播组后将不会对查询器的响应报文作出响应。当一个网段内的所有成员都离组,IGMP查询器接收不到该查询组的特定成员组的报告报文,将在一定时间内删除特定组的组播路由表项

IGMP v2

改善了IGMP v1离组时依靠超时机制,成员只能静默离组;以及选取查询器只能使用PIM的缺点

增加的两种报文:成员离开报文(成员离开时主动向查询器发送的报文,目的地址是224.0.0.2);特定组查询报文(用于查询某个特定组中是否存在成员)

查询器选举机制:IP地址最小的最优

组成员离开机制:组成员离开时会发送离开报文,查询器收到此报文后使用特定组查询报文查询该组播组是否还存在成员,组播组内还存在成员,这些成员会发送响应报文;如果组播组内不存在成员,在超时后将删除IGMP组表项

IGMP v3

增加了特定源组查询报文

成员关系报告报文:通告组成员的加组信息,通告组成员希望接收的组播源信息;两种模式:INCLUDE,希望接收来自特定组播源的组播流量;EXCLUDE,希望过滤来自特定组播源的组播流量;成员关系报告报文的目的地址是224.0.0.22

注意IGMP v3中没有成员关系报告报文抑制机制

组成员离组机制:需要依靠组成员关系报告报文实现,查询器收到改变源组对应关系的成员关系报告报文后会发送特定源组查询报文,确认是否还有组成员

IGMP特性介绍

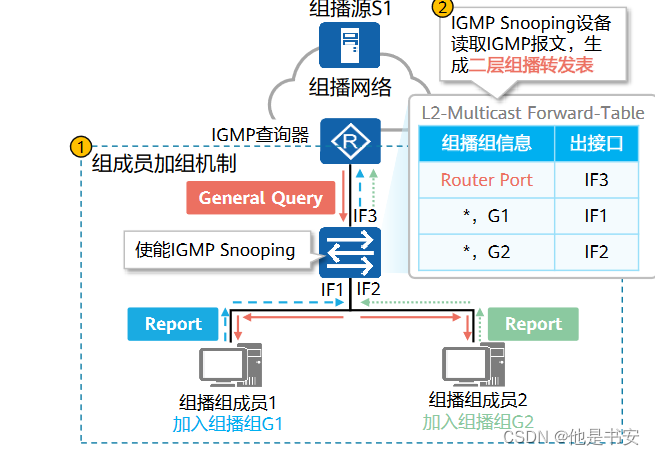

IGMP Snooping:实现组播数据在数据链路层的转发与控制,二层交换机收到报文后,根据二层组播转发表,按需转发

二层组播转发表项中存在的两类接口

路由器接口:二层设备上朝三层设备的接口

成员端口:向组播成员转发数据的端口

建立路由表项和维护表项的机制同IGMP v3一致,只是经过的是路由接口和成员端口

IGMP SSM Mapping:解决现网中部分老旧终端只能运行IGMPv1和IGMPv2的问题,将组播源和组播组进行绑定,使得IGMPv1和IGMPv2的组成员也能接入到组播网络;所以成员在发送成员关系报告报文的时候就不需要再携带组播源

工作原理:将IGMPv1和IGMPv2的成员关系报告的组信息映射为源组信息

IGMP代理

IGMP代理功能可以减少IGMP查询器接收IGMP成员关系报告/离开报文的数量,减少IGMP查询器压力

IGMP Proxy功能会将成员关系报告/离开报告报文汇总后再发送给IGMP查询器上,IGMP代理设备也能代替IGMP查询器向成员发送查询报文

IGMP Proxy定义的两类接口:主机接口,面向IGMP查询器,配置IGMP Proxy功能;路由器接口,面向组成员,配置IGMP功能

当有组成员离开时,IGMP通过特定离组机制确定特定组播组是否还有成员,当确定没有组成员后才发送离开报文给上游IGMP查询器

网络设备特性

本地防攻击

CPU防攻击:针对上行到CPU的报文进行约束和限制,使单位时间内上送到CPU报文的数量限制在一定的范围内

攻击溯源:针对DoS攻击进行防御

CPU防攻击

多级安全机制,通过黑名单、CPCAR对上行CPU的报文按照协议类型进行限制、按协议优先级进行限制、对上行报文进行统一限速

攻击溯源

报文解析、流量分析、攻击源识别、发送日志告警&实施惩罚

RSTP

P/A机制

RSTP拓扑变更机制:一旦检测到拓扑变更,所有非边缘端口会启动一个TC While Timer计时器,时间为两个Hello的时间,在这个时间内清空所有学习到的MAC地址。并由非边缘端口和根端口向外发送一个TC置位的RST BPDU,其他设备收到报文后同样给自己设置一个TC While Timer,在此同时清除自己学习到的所有MAC地址,并继续向外转发RST报文

保护功能:边缘端口保护:边缘端口收到RST BPDU的时候,边缘端口将被error-down,但是边缘端口属性不变;根端口保护:保护的对象是指定端口,收到优先级更高的 RST BPDU将端口转换成Discading状态;防TC-BDPU攻击:防止端口不断地转换,不停地清楚学习到的MAC地址

MSTP

CST:连接交换网络所有MST域的一颗生成树

IST:内部生成树,实例号为0,缺省所有的VLAN都分布在IST中

CIST:整个域内没有环产生的总树

SST:单生成树,MST域内只有一个交换机

总根:CIST的根桥

域根:MSTI域根,域内的根桥;IST域根,距离总根最近的设备,一般是指域边缘设备

352

352

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?