前言

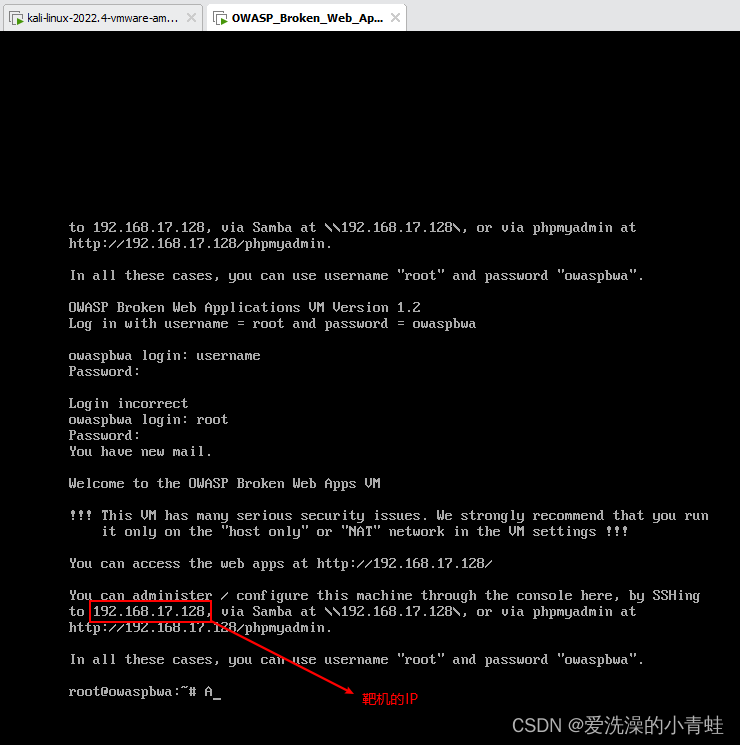

1.环境配置:OWAS靶机IP为:192.168.17.128

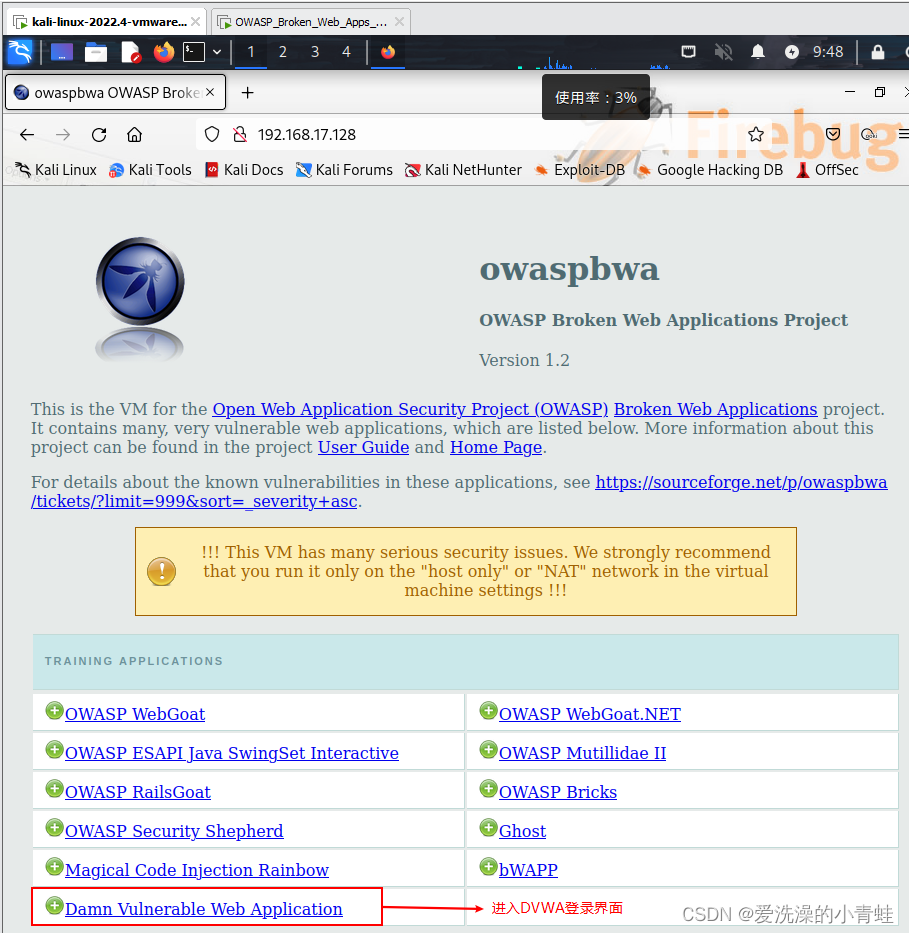

2.先在kali linux中打开firefox浏览器,在浏览器中打开靶场,点击进入DVWA登录界面

6.输入的字符串,如果引入一些特殊字符或者数字而不是一个有效的名称字符串,看看会发生什么?试试:<‘this is the first test’>

7.点击F12. 现在,看到在文本框输入的任何内容都将出现在响应中,检查页面的源代码:

心得体会:跨站脚本漏洞是Web应用程序中最常见的安全问题之一,正确识别和防止跨站脚本漏洞至关重要,以下是我的一些心得和体会:

前言

跨站脚本攻击漏洞,英文名称Cross Site Scripting,简称CSS又叫XSS。Web 站点中的脚本不预先加以清理直接将用户输入(通常是参数值)返回, 当在响应页面中返回用户输入的 JavaScript 代码时,浏览器便会执行该代码。攻击者往往利用该原理向网页中插入恶意代码,并生成恶意链接诱使用户点击。当用户点击该连接时,便会生成对 Web 站点的请求,其中的参数值含有恶意的 JavaScript 代码。 如果 Web 站点将这个参数值嵌入在响应的 HTML 页面中(这正是站点问题的本质所在),恶意代码便会在用户浏览器中运行,达到攻击者的目的。

危害:

Web 站点中所包含的脚本直接将用户在 HTML 页面中的输入(通常是参数值)返回,而不预先加以清理。 如果脚本在响应页面中返回由 JavaScript 代码组成的输入,浏览器便可以执行此输入。 因此,有可能形成指向站点的若干链接,且其中一个参数包含恶意的 JavaScript 代码。 该代码将在站点上下文中(由用户浏览器)执行,这使得该代码有权访问用户在该站点中具有访问权的 cookie,以及站点中其他可通过用户浏览器访问的窗口。

攻击依照下列方式继续进行:攻击者诱惑合法用户单击攻击者生成的链接。 用户单击该链接时,便会生成对于 Web 站点的请求,其中的参数值含有恶意的 JavaScript 代码。 如果 Web 站点将这个参数值嵌入在响应的 HTML 页面中(这正是站点问题的本质所在),恶意代码便会在用户浏览器中运行。

一、使用步骤

1.环境配置:OWAS靶机IP为:192.168.17.128

2.先在kali linux中打开firefox浏览器,在浏览器中打开靶场,点击进入DVWA登录界面

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

835

835

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?