博客主页:christine-rr-CSDN博客

专栏主页:软考中级网络工程师笔记

大家好,我是christine-rr !目前《软考中级网络工程师》专栏已经更新三十多篇文章了,每篇笔记都包含详细的知识点,希望能帮助到你!

今天的笔记是防火墙技术、IDS入侵检测系统和IPS入侵防御系统。

一、防火墙技术

1. 防火墙

1)防火墙的定义与作用

- 逻辑隔离功能: 实现内部信任网络与外部不可信任网络(Internet)之间或内部网络不同区域的逻辑隔离与访问控制

- 部署位置: 可部署在网络出口(连接内外网)或内部不同区域之间(如PC区与服务器区)

- 访问控制机制: 必须通过访问控制策略放行的流量才能通信,未放行流量将被阻断

2)防火墙的主流功能

- 基础功能:

- 访问控制: 基于五元组(源/目IP、源/目端口、协议)进行流量检测

- NAT转换: 将私网IP转换为公网IP实现互联网访问

- 路由功能: 支持静态路由、默认路由及RIP/OSPF等动态路由协议

- 扩展功能:

- VLAN支持: 能识别802.1Q帧,可作为VLAN网关设备

- 链路聚合: 提供端口捆绑提升带宽

- 状态监控: 实时监测网络连接状态

- 考试注意: 教材规定防火墙不包含应用层功能,只包含五元组:源IP、目的IP、源端口、目的端口、协议(实际设备普遍支持)

3)防火墙的模式

- 路由模式:

- 特征: 接口需配置IP地址,作为三层设备工作

- 应用场景: 需要路由转发的网络边界

- 透明模式:

- 特征: 接口不配IP,类似二层交换机工作

- 应用场景: 需要保持原有网络拓扑的改造项目

- 混合模式:

- 特征: 部分接口配IP(路由模式),部分不配IP(透明模式)

- 应用场景: 复杂网络环境中需要同时实现路由和透明功能

2. 防火墙区域划分

- 区域类型: 华为防火墙默认包含本地区域Local、信任区域Trust、非信任区域Untrust、DMZ军事缓冲区四个固定区域

- 不可修改性: 默认区域及其安全级别数值不可删除或修改(但可创建自定义区域)

1)本地区域(Local)

- 安全级别: 100(华为默认值)

- 防火墙本身。

2)信任区域(Trust)

- 安全级别: 85(华为默认值)

- 典型设备: 内部文件服务器、数据库服务器等仅供内网访问的关键设备

- 网络特征: 不对外公开,仅限内部员工访问

3)非信任区域(Untrust)

- 安全级别: 5(华为默认值)

- 典型连接: 运营商链路、互联网等外部网络

- 防护重点: 需严格限制从此区域进入的访问请求

4)军事缓冲区域(DMZ)

- 安全级别: 50(华为默认值)

- 服务特征: 放置公共服务设备,对外提供服务的设备(如Web服务器)

- 访问特点: 同时允许内外部用户访问,但需进行严格访问控制

5)安全级别与受信任程度

- 级别排序: Local(100) > Trust(85) > DMZ(50) > Untrust(5)

- 数值意义: 数值越大表示区域越安全/受信任程度越高

- 特殊说明: 上述四个区域在华为的设备中默认存在,不可改变。Local区域包含设备自身及各接口

6)Inbound与Outbound定义

- Inbound方向: 从低安全级别区域访问高安全级别区域(如Untrust→Trust)

- Outbound方向: 从高安全级别区域访问低安全级别区域(如DMZ→Untrust)

- 判断标准: 完全依据安全级别数值变化方向,与物理接口方向无关

3. 应用案例

1)例题#防火墙安全区域

安全区域优先级排序

- 默认区域:防火墙默认划分Local、Trust、Untrust、DMZ四个安全区域

- 优先级数值:

- Local:100(最高)

- Trust:85

- DMZ:50

- Untrust:5(最低)

- 自定义区域:管理员新建Server区域优先级为90时,完整排序为:

-

(2)Local(100)>(3)Server(90)>(4)Trust(85)>(5)DMZ(50)>(6)Untrust(5)

-

- 重要考点:

- 默认区域的优先级固定不可修改

- 数值越大优先级越高,Local始终为最高优先级区域

- 六分题需完整记忆各区域默认优先级数值

2)例题#防火墙策略配置代码作用

策略配置解析

- inbound方向:从低安全级别区域(Untrust优先级5)访问高安全级别区域(Trust优先级85)

- 策略作用:

- 放行Untrust到Trust的HTTPS流量(加密web流量)

- 拒绝ICMP流量(如ping测试)

- 配置语法要点:

- policy interzone trust untrust inbound 确定流量方向

- policy service service-set https 指定服务类型

- action permit/deny 决定允许/拒绝

- 易错点:必须明确inbound是从低到高的流量方向(3分题每项1分)

3)例题#配置trust到local

OSPF邻居建立配置

- 配置目标:实现NGFW-2与NGFW-1、CORE-2的OSPF邻居建立

- 关键配置项:

- (4) destination-zone:local(OSPF协议运行在本地)

- (5) source-address:10.0.0.0 29(合并两个/30接口地址)

- (6) service protocol:89(OSPF协议号,不可写"OSPF",但可以写成service OSPF)

- (7) action:permit(必须放行OSPF流量)

- 特殊要求:

- OSPF协议号必须写数字89,直接写协议名称不得分

- 地址范围需正确聚合(10.0.0.2/30 + 10.0.0.5/30 → 10.0.0.0/29)

- 配置逻辑:Trust区域接口(G0/0/1、G0/0/2)到Local区域的OSPF流量放行

4)例题#防火墙配置问题

故障现象分析

- 典型现象:终端能获取IP地址且可访问校内业务,但无法访问Internet,路由跟踪可至NGFW-2防火墙

- 测试方法:

- 使用ping 114.114.114.114测试(电信DNS地址)显示"请求超时"

- 检查防火墙会话表显示有出站流量但无返回数据包(packets:0 bytes:0)

排查思路

- 关键判断:问题集中在出口防火墙,需检查三大核心功能:

- NAT配置:查看会话表是否显示地址转换(正常应显示转换后公网IP)

- 访问控制策略:确认策略名称PolicyName:out-to-internet是否放行流量

- 路由配置:验证下一跳地址NextHop:61.2.7.1是否正确可达

解决方案

- 根本原因:未配置源IP地址NAT转换

- 修复措施:

- 配置基于源IP的NAT转换

- 补充安全策略放行转换后流量

- 验证方法:检查会话表应显示类似10.1.1.1:43982[1.1.1.1:2107]的地址转换记录

5)例题#防火墙技术描述

基础功能辨析(网工2020年11月第41题)

- 选项分析:

- A项:错误,防火墙支持NAT是基本功能

- B项:正确,企业网络典型部署位置

- C/D项:实际设备可能支持,但考试范围仅考虑基础功能

- 考试重点:区分实际功能与教材定义,考试用防火墙不含应用层功能

- 答案:B

6)例题#防火墙过滤依据

五元组过滤原理(网工2021年5月第42题)

- 核心考点:包过滤防火墙工作层次

- 可过滤字段:源/目的IP、端口号、协议号(构成五元组)

- 不可过滤字段:负载内容(应用层数据)

- 记忆要点:五元组具体组成需牢记,可能以填空题形式考查

- 答案:D

7)例题#访问控制配置功能

安全功能选择(网工2022年5月第41题)

- 功能对比:

- ACL:实现基础访问控制(正确答案)

- SNAT:地址转换不解决授权问题

- 入侵检测:仅监测不阻断

- 防病毒:超出考试范围

- 实践提示:企业级防火墙可能集成更多功能,但考试以教材定义为准

- 答案:A(ACL)

8)例题#防火墙安全策略配置

- 源地址选择:局域网用户通过防火墙访问互联网时,源地址应为局域网地址段。题目中两个/25子网合并后应为/24网段(10.0.1.0/24),虽然选项给出的是10.0.1.1/24,但防火墙配置时会自动转换为标准网络地址。

- 目的区域确认:访问互联网时目的安全区域应为Untrust区域,这是防火墙中对外部不可信网络的默认命名。

- 配置技巧:实际配置时输入非标准IP格式(如10.0.1.1/24)会被防火墙自动转换为标准格式(10.0.1.0/24),这是防火墙的智能转换功能。

- 答案:(48)C (49)B

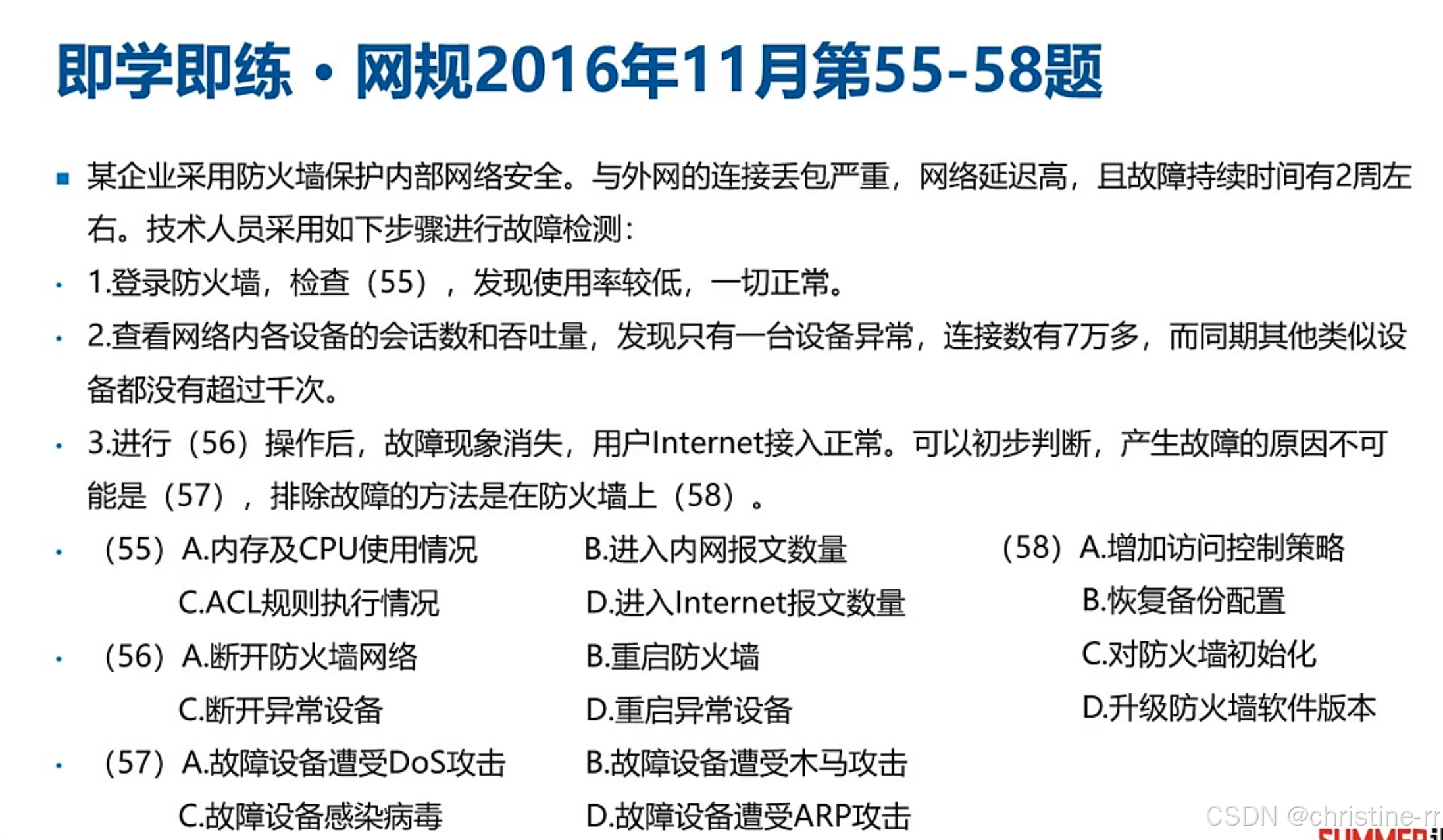

9)例题#防火墙故障检测

- 检测步骤:

- 资源检查:首先检查防火墙CPU和内存使用率(选项A),确认基础资源是否正常

- 会话分析:发现单台设备异常(7万+连接数),远超正常值(<1000次)

- 处置措施:立即断开异常设备(选项C)是最有效的临时解决方案

- 攻击类型排除:

- 非ARP攻击:TCP连接数异常与ARP攻击无关,因ARP属于网络层,不建立传输层连接

- 可能攻击:DoS攻击、木马攻击、病毒感染都会导致TCP连接数暴增

- 长期解决方案:

- 在防火墙上添加访问控制策略(选项A),如限制单设备最大连接数

- 典型值可设置为500-1000个连接/设备

- 这是防范资源耗尽型攻击的有效方法

- 标准处理流程:发现异常→资源检查→定位异常源→立即隔离→制定防护策略

- 技术要点:TCP连接数监控是诊断DDoS/病毒攻击的重要指标,正常设备不应超过1000个并发连接

- 答案:(55)A (56)C (57)D (58)A

4.知识小结

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| 防火墙基础功能 | 实现逻辑隔离与访问控制(基于五元组:源/目IP、源/目端口、协议),支持NAT、路由(静态/RIP/OSPF)、VLAN识别 | 考试防火墙不包含应用层功能(实际设备支持) | ⭐⭐ |

| 防火墙部署场景 | 1. 网络出口(信任/非信任区域隔离); 2. 内部区域间(如PC区与服务器区) | 区分trust(内部)、untrust(外部)、DMZ(对外服务)用途 | ⭐⭐ |

| 防火墙安全区域 | 华为默认四区域: - Local(100,防火墙自身); - Trust(85,内部网络); - DMZ(50,对外服务器); - Untrust(5,外部网络) | 区域优先级不可修改,自定义区域可调整 | ⭐⭐⭐ |

| Inbound/Outbound定义 | - Inbound:低安全级→高安全级(如Untrust→Trust); - Outbound:高安全级→低安全级(如DMZ→Untrust) | 流量方向判定依赖区域优先级比较 | ⭐⭐⭐ |

| 防火墙模式 | 1. 路由模式(接口配IP); 2. 透明模式(类似二层交换机); 3. 混合模式(部分接口配IP) | 透明模式接口无需IP,仅转发流量 | ⭐⭐ |

| 故障排查案例 | 1. 无法访问互联网:检查NAT配置、策略放行、默认路由; 2. 高延迟/丢包:检查设备会话数(异常连接可能为DoS/病毒) | 优先隔离异常设备(如断网/ACL拦截) | ⭐⭐⭐⭐ |

| 考试易错点 | 1. 防火墙五元组检测(非应用层); 2. OSPF策略需放行协议号89(非直接写OSPF); 3. Local区域需显式配置策略(如OSPF邻居建立) | 实际设备支持应用层功能,但考试以教材为准 | ⭐⭐⭐⭐ |

二、入侵检测系统

如果想了解入侵检测系统snort和其在Ubuntu上的部署和使用,可以看我之前的文章:

Ubuntu22.04上Snort3的安装与基本配置 _snort3安装-CSDN博客

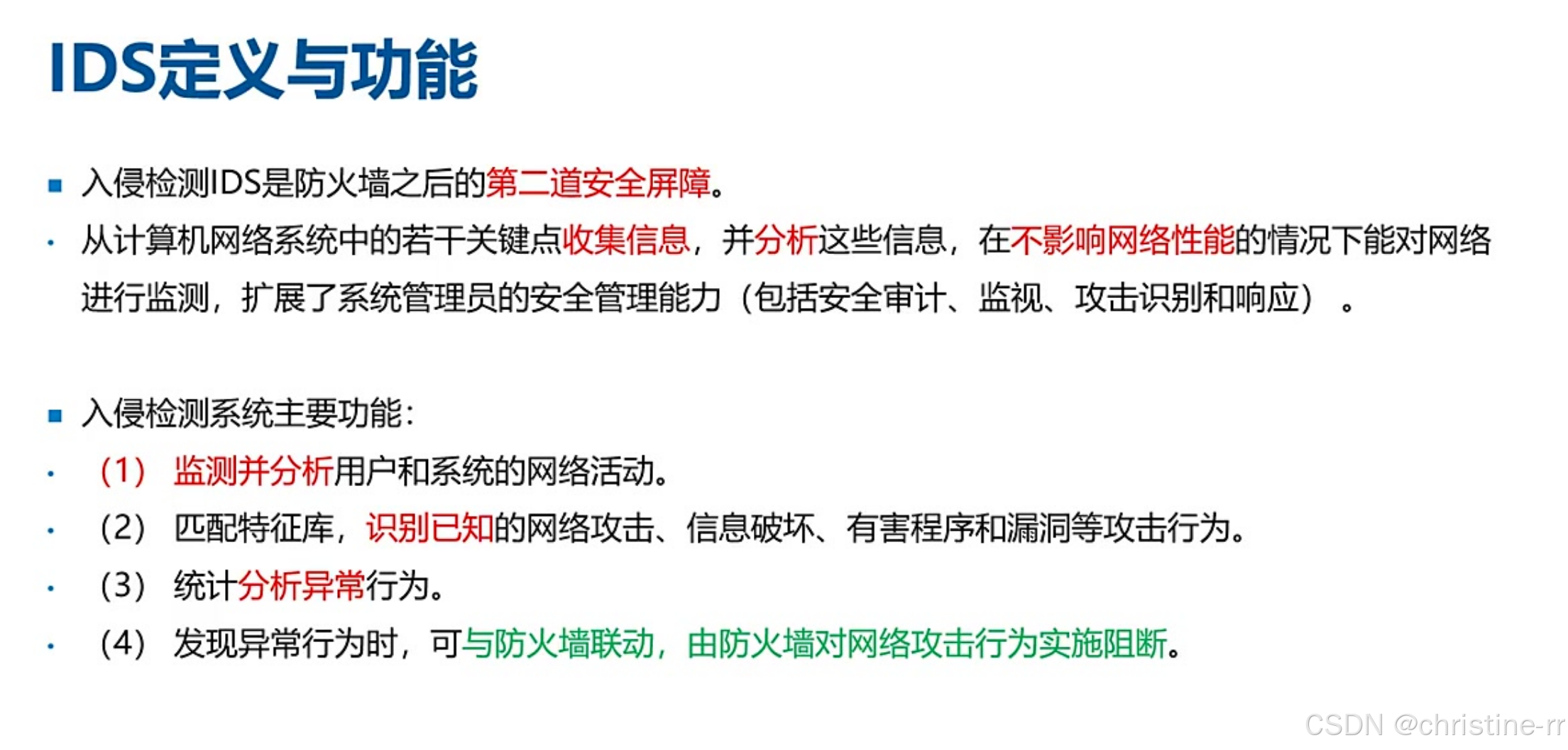

1. 入侵检测系统IDS的定义与功能

- 定位:防火墙之后的第二道安全屏障,类比小区巡逻人员(防火墙相当于门口保安)

- 工作原理:从网络关键节点收集信息并分析,不影响网络性能(旁挂部署)的情况下能对网络进行监测。

- 扩展能力:增强管理员的安全管理能力(包括安全审计、监控、攻击识别和响应能力)

- 核心功能:

- 监测分析:监测并分析用户和系统的网络活动监控

- 特征匹配:匹配特征库,识别已知网络的攻击、信息破坏、有害程序(依赖特征库)和漏洞等攻击行文。

- 异常统计:统计分析异常行为模式

- 联动响应:发现异常时,与防火墙联动,由防火墙对网络攻击新闻进行阻断实施(自身仅检测不阻断)

2. 入侵检测系统的数据源

- 日志数据:

- 操作系统审计记录/日志(PC、服务器、交换机等)

- 网络数据:

- 核心交换机端口镜像(复制关键流量,由IDS进行分析)

- 服务器接入交换机端口镜像

部署特点:

- 旁路部署不影响网络性能(检测复制流量)

- 镜像流量包含入方向(inbound)/出方向(outbound)/双向(both)

3. 华为交换机端口镜像配置

- 配置流程:

- 进入系统模式:system-view

- 定义索引号为1的观察端口g1/0/1:observe-port 1 interface gigabitethernet1/0/1

- 进入流量采集接口:interface gigabitethernet1/0/2

- 配置镜像规则,将g1/0/2入方向的流量镜像到g1/0/1:port-mirroring to observe-port 1 inbound

- 关键参数:

- 观察端口索引号(逻辑接口标识)

- 流量方向选择(inbound/outbound/both)

4. 入侵检测分类

- 按数据来源分:

- HIDS:主机型(检测终端/服务器行为)

- NIDS:网络型(检测交换机镜像流量)

- DIDS:分布式(多节点采集集中分析)

- 按响应方式分:

- 实时检测(即时分析)

- 非实时检测(延迟分析)

- 按检测技术分:

- 异常检测:

- 建立正常行为轮廓(如每日7点起床)

- 超过阈值报警(检测未知攻击但误报率高)

- 误报率高,漏报率低

- 检测技术:统计分析技术

- 误用检测/特征检测:

- 匹配特征库(如杀毒软件原理)

- 已知攻击准确率高,依赖特征库更新

- 误报率低,漏报率高

- 检测技术:专家系统/模式匹配

- 混合检测:结合两种技术优势

- 异常检测:

三、入侵防御系统

1. 基本概念

- 定义:入侵防御系统是一种抢先的网络安全检测和防御系统,能检测出攻击并积极响应。

- 特点:

- 集成入侵威胁特征库

- 对网络流量进行检测,发现异常流量时,实时阻断

- 抢先防御特性: 是一种能主动检测并实时阻断攻击的网络安全系统,相比IDS具备响应能力

- 核心功能:

- 监测并分析用户和系统的网络活动

- 通过特征库匹配,识别已知攻击(包括网络攻击、信息破坏、有害程序和漏洞等工攻击行为)并阻断攻击

- 统计分析异常行为

- 技术实现:

- 基于特征的匹配技术

- 协议分析技术

- 抗DoS/DDoS技术

- 智能化检测技术

- 蜜罐技术(主动防御技术,通过设置陷阱捕获攻击者)

2. 系统特点

- 部署方式: 串行部署(直接影响网络流量路径)

- 主要优势: 实时阻断能力是区别于IDS的核心特征

- 现存问题:

- 单点故障风险

- 可能产生性能瓶颈

- 存在漏报/误报现象

- 依赖持续更新的特征库(旧特征库会导致检测失效)

四、入侵防御系统与入侵检测系统对比

1. 核心差异

- 部署位置:

- IPS:串行部署(直接接入网络流量路径)

- IDS:旁路部署(通过流量镜像检测)

- 响应能力:

- IPS:具备检测+阻断双重功能

- IDS:仅能检测记录日志和发出警报,阻断需联动其他设备

2. 考试重点

- 简答题要点: 部署方式和响应能力差异是高频考点

- 记忆技巧: "串行阻断"(IPS)vs "旁路报警"(IDS)的对比口诀

- 典型场景:

- Internet出口:防火墙+IPS组合

- 核心交换机:部署IDS进行监控

- 接入层:保持基础防护

3.应用案例

1)例题:入侵检测系统作用

- 选项分析:

- A项:实现内外网隔离与访问控制是防火墙的功能,不是入侵检测系统(IDS)的作用

- B项:正确描述了IDS的核心功能——实时监测网络流量并与攻击特征库比对,发现攻击行为

- C项:隐藏内部网络拓扑是NAT(网络地址转换)的功能,通常由出口防火墙实现

- D项:IDS可以检测攻击行为但无法消除病毒,阻断和消除需要依赖其他安全设备

- 核心区别:

- IDS与防火墙:IDS仅检测不阻断,防火墙实现访问控制

- IDS与IPS:IPS(入侵防御系统)具备阻断能力,而IDS只能报警

- 正确答案:B

2) 例题:入侵检测技术

- 技术分类:

- 专家系统:基于规则库的检测方法

- 模型检测:建立正常行为模型进行异常检测

- 简单匹配:特征字符串匹配技术

- 排除项:

- 漏洞扫描是独立的安全评估手段,不属于入侵检测技术范畴

- 漏洞扫描设备通常单独部署,用于主动发现系统弱点

- 记忆要点:

- 入侵检测三大核心技术:专家系统、模型检测、模式匹配

- 漏洞管理流程:扫描→发现问题→修复,属于安全管理层面

- 正确答案:D

3)例题:SQL注入防御手段

- 有效防御措施:

- 输入过滤:对用户提交的特殊字符和SQL关键字进行过滤

- WAF防护:Web应用防火墙可识别和拦截注入攻击

- 漏洞修复:定期扫描并修补系统漏洞是管理层面的有效手段

- 无效措施:

- IDS无法阻断攻击,题目中"阻断"描述错误

- IPS可替代IDS实现防御,但题目明确指定是IDS

- 考试应用:

- 案例题常要求写出2-3点防御措施,需熟记有效方法

- 标准答案组合:输入过滤+WAF+漏洞管理(对应选项ABD)

- 正确答案:C

4.知识小结

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| IDS定义与功能 | 入侵检测系统(IDS)是继防火墙后的第二道安全屏障,通过收集关键节点信息监测网络异常,不直接影响网络性能(旁挂部署)。 功能包括:监测用户/系统活动、匹配特征库识别攻击、统计分析异常行为、联动防火墙等设备响应(自身不能阻断)。 | 与防火墙的类比:防火墙如小区保安(入口检查),IDS如巡逻人员(内部监测)。; 核心考点:IDS仅检测,需联动其他设备阻断攻击。 | ⭐⭐ |

| IDS数据来源 | 1. 各类日志(操作系统、服务器、交换机等); 2. 网络流量(通过端口镜像复制流量至IDS分析)。; 技术实现:在核心/接入交换机配置端口镜像(如华为交换机命令示例)。 | 端口镜像原理:复制流量不影响原网络性能。; 易混淆点:IDS检测的是镜像流量,非真实流量。 | ⭐⭐ |

| IDS分类 | 1. 按来源:主机IDS(监测单机)、网络IDS(监测交换机流量)、分布式IDS(多节点汇总)。; 2. 按响应:实时/非实时检测。; 3. 按技术: - 异常检测:建立正常行为轮廓,超阈值报警(可检测未知攻击,误报率高)。; - 误用检测:匹配特征库(如杀毒软件),依赖已知攻击特征(准确率高,无法检测未知攻击)。 | 考试重点:异常检测与误用检测的原理与差异。; 案例题高频考点:异常检测的误报率问题。 | ⭐⭐⭐ |

| IPS定义与功能 | 入侵防御系统(IPS)可主动阻断攻击,集成特征库实时检测并响应。 功能与IDS类似,但增加阻断能力(如阻断SQL注入、DDoS等)。; 技术扩展:特征匹配、协议分析、蜜罐技术(主动诱捕攻击者)。 | 与IDS核心区别: 1. 部署方式:IPS串行(可能引发单点故障/性能瓶颈),IDS旁路。; 2. 能力:IPS可阻断,IDS仅报警。; 简答题标准答案需明确两点差异。 | ⭐⭐⭐⭐ |

| IPS局限性 | 1. 串行部署导致单点故障/性能瓶颈。; 2. 依赖特征库更新(老旧库易漏报)。; 3. 可能存在误报或漏报。 | 案例分析高频考点:IPS的部署风险与解决方案(如冗余部署、定期更新特征库)。 | ⭐⭐⭐ |

| 防御SQL注入的无效措施 | IDS不能防御SQL注入(仅检测,无法阻断)。 有效措施包括:输入过滤、部署WAF、定期漏洞扫描修复。 | 选择题陷阱:混淆IDS与IPS的阻断能力。; 案例题答案模板:过滤/WAF/扫描修复。 | ⭐⭐⭐ |

297

297

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?