#知识点:

1、XSS 跨站-原理&攻击&分类等

2、XSS 跨站-反射型&存储型&DOM 型等

3、XSS 跨站-攻击手法&劫持&盗取凭据等

4、XSS 跨站-攻击项目&XSS 平台&Beef-XSS

一、原理

指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响

的 HTML 代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵

害的一种攻击方式。通过在用户端注入恶意的可执行脚本,若服务器对用户的输入不进行

处理或处理不严,则浏览器就会直接执行用户注入的脚本。

-数据交互的地方

get、post、headers

反馈与浏览

富文本编辑器

各类标签插入和自定义

-数据输出的地方

用户资料

关键词、标签、说明

文件上传

二、分类

反射型(非持久型)

存储型(持久型)

DOM 型

mXSS(突变型 XSS)

UXSS(通用型 xss)

Flash XSS

UTF-7 XSS

MHTML XSS

CSS XSS

VBScript XSS

三、危害

网络钓鱼,包括获取各类用户账号;

窃取用户 cookies 资料,从而获取用户隐私信息,或利用用户身份对网站执行操作;

劫持用户(浏览器)会话,从而执行任意操作,例如非法转账、发表日志、邮件等;

强制弹出广告页面、刷流量等;

网页挂马;

演示案例:

Ø XSS 跨站-原理&分类&手法&探针

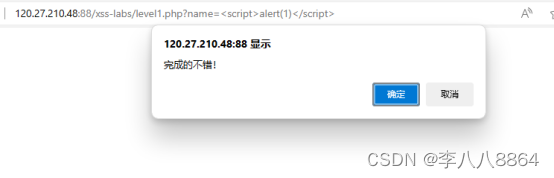

反射型:

Dom型

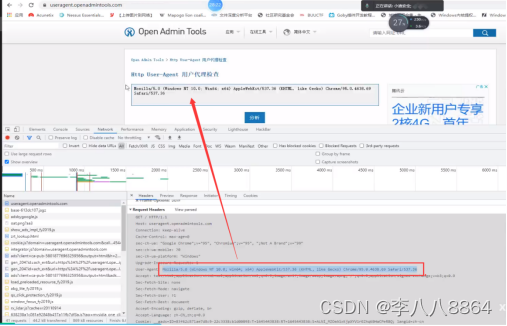

Ø 反射型实例-UA 查询平台数据输出

UA头接收数据包内信息,在页面存在输出

攻击方法:可以修改回显内容为js语句,造成反射性XSS

总结:略微鸡肋,无法让受害者触发修改的数据包

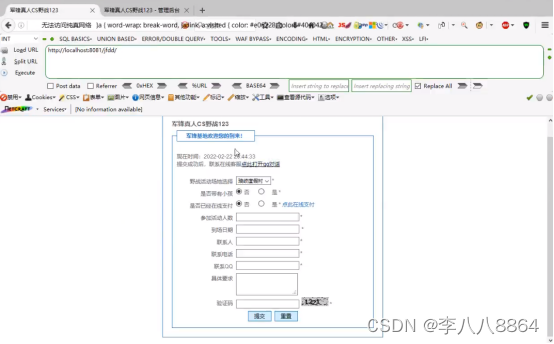

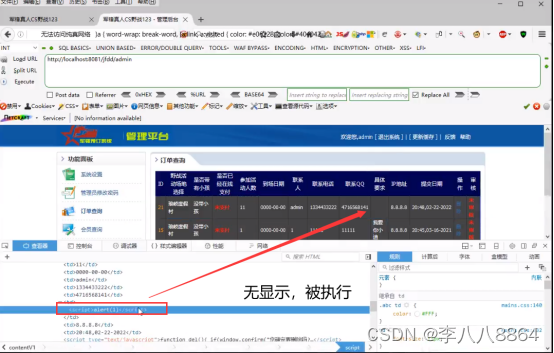

Ø 存储型实例-订单系统 CMS 权限获取

Jfddcdm订单存在XSS存储型漏洞

漏洞成因:订单页面有提交功能,由于订单提交是存储在数据库内,并且管理员会查看订单内容,当管理员查看订单内容时,会触发从数据库取出的XSS语句,造成存储型XSS

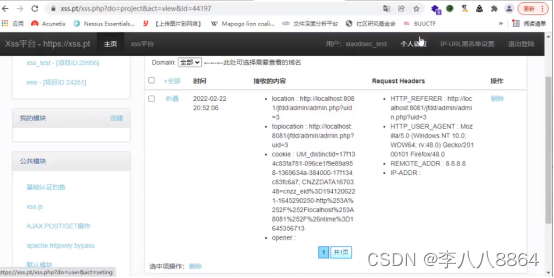

XSS平台创建项目,复制XSS攻击语句:

可能造成登录失败、获取内容不完整

XSS平台的缺点:无法获取完整,取决于防护和验证方式(session验证等)

![]()

解决办法:使用Beef-XSS

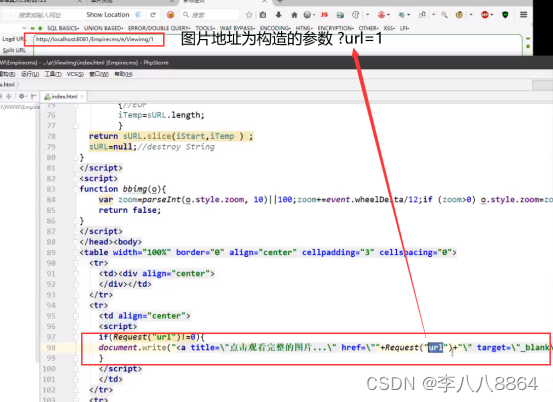

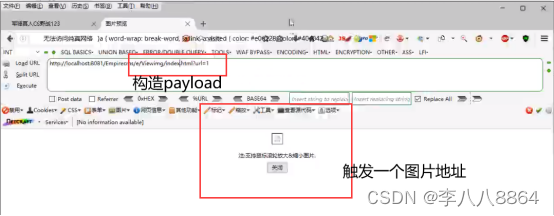

Ø DOM 型实例-EmpireCMS 前端页面审计

构造语句: http://your-ip:port/Empirecms/e/Viewimg/index.html?url=javascript:alert(1)

点击图片后触发JS语句,造成反射性XSS

Ø XSS 利用环境-XSS 平台&Beef-XSS 项目

xss平台:xss.pt

一般只是用来获取cookie信息

Beef-XSS

搭建:https://blog.csdn.net/qq_40624810/article/details/110958036

下载完docker后,运行命令docker run --rm -p 3000:3000 janes/beef

4650

4650

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?