一、www-authenticate简介

www-authenticate是早期的一种简单的,有效的用户身份认证技术。

很多网站验证都采用这种简单的验证方式来完成对客户端请求的数据的合法性进行验证。尤其在嵌入式领域中,此方法使用较多。

缺点:这种认证方式在传输过程中是明码传输的,采用的用户名密码加密方式为BASE-64,其解码过程非常简单,网络上很容易搜索到编解码的源码。采用这种认证方式对于普通用户是较安全的,但稍懂TCP/IP协议和HTTP传输协议和验证过程的,破解这种验证用户名和密码是非常简单的。所以其认证技术并不是很安全。

二、认证过程

其基本认证过程如下(以下事例假设服务端开启了www-authenticate认证功能):

1、首先客户端(一般情况为用户操作的WEB浏览器)会根据用户输入的信息向服务端发送HTTP请求,比如用户要访问www.baidu.com网站,浏览器根据此信息向该网站的服务器发送一个(可能是多个)WEB请求。

2、 服务端收到请求后,首先会解析发送来的数据中是否包含有:

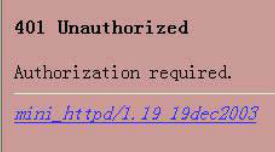

“Authorization: Basic YWRtaW46YWRtaW4=”这种格式的数据,如果没有这样的数据,则服务端会发送HTTP信息头“WWW-Authenticate: Basic realm=“.””到客户端,要求客户端发送合法的用户名和密码到服务端。(在发送此信息头的同时也附带验证失败时显示的页面提示信息,如:、

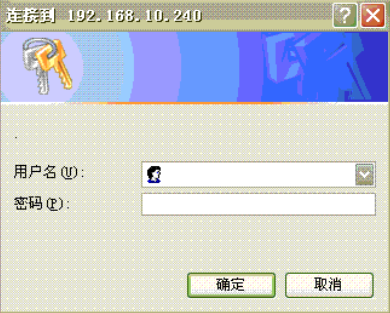

3、当客户端(浏览器)收到带有类似“WWW-Authenticate: Basic realm=“.””的信息后,将会弹出一个对话框,要求用户输入验证信息。

4、用户输入用户名:admin 密码:admin后,浏览器将以下面这种格式将数据发送给服务器端:

“Authorization: Basic YWRtaW46YWRtaW4=”(以上均不包含双引号)Authorization: Basic为www-authenticate认证的标准HTTP信息头,YWRtaW46YWRtaW4=是经BASE-64加密后的用户名和密码,经解密后的格式为 admin:admin

5、服务器收到带有用户验证信息的数据后,就会解析数据,将用户名和密码提取出来进行验证其有效性,如果用户名和密码全部合法,则将用户请求的页面数据发送给客户端,浏览器将收到的数据还原为网页内容。如果用户验证信息不合法,则返回错误信息。

三、使用www-authenticate认证的优缺点

优点:使用www-authenticate认证,在服务端做的事情较少,有一部分验证处理都是在客户端的浏览器完成的。像是否需要二次输入用户信息,弹出怎样的用户信息对话框,这些都是浏览器做的事,服务端并不需要再编写用户对话框之类的东西,也不需要判断客户端IP是否是同一个。

缺点:验证方式太简单,容易被破解。

www-authenticate认证解析

www-authenticate认证解析

本文介绍了www-authenticate认证技术的基本原理及其在网络应用中的工作流程。此外还探讨了该技术的优点和缺点,尤其是在安全性方面的问题。

本文介绍了www-authenticate认证技术的基本原理及其在网络应用中的工作流程。此外还探讨了该技术的优点和缺点,尤其是在安全性方面的问题。

2544

2544

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?