1.加密技术和认证技术

1.1 加密技术

1.1.1 对称加密技术

对称加密技术:文件加密和解密使用相同的密钥,或者虽然不同,也可以从其中一个很容易地推导出另一个。

代表算法:DES、3DES、RC-5、IDEA、AES

1.1.2 非对称加密技术

非对称加密技术:同样使用两个密钥:加密密钥和解密密钥,一个是公开的,一个是非公开的私有

密钥。他们是一对,只有使用对应的密钥才能解密。

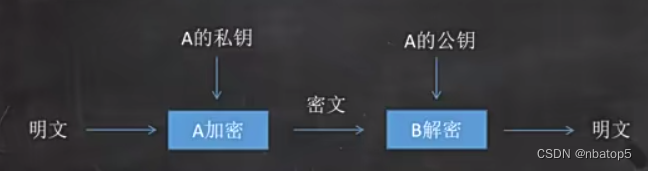

非对称加密有两个不同的体制:加密模型和认证模型。

(1)加密模型

(2) 认证模型

区分(在于若中途截获了密文):

加密模型:若截获了B公钥加密后的密文,没有B私钥也不能解密密文,所以叫加密模型。

认证模型:若截获了A私钥加密后的密文,有A公钥就能解密密文且得到发送者信息,所以是认证模型。(可能不太准确,帮助记忆)

非对称加密算法的保密性较好,它消除了最终用户频繁交换密钥的需要,但加密和解密花费时间

长、速度慢,不适合于对文件加密,而只适用于对少量数据加密。

代表算法:RSA,基于大素数分解的困难性。

2.认证技术

2.1 信息摘要

摘要:对主要内容进行描述

Hash函数:输入一个长度不固定的字符串,返回一串固定长度的字符串,又称Hash值。

单向Hash函数用于产生信息摘要,单向指原文单方面指向hash值,而由hash值不能推导得到原文。

对于特定的文件而言,信息摘要是唯一的。

在某一特定的时间内,无法查找经Hash操作后生成特定Hash值的原报文,也无法查找两个经Hash操作后生成相同Hash值的不同报文。

在数字签名中,可以解决验证签名和用户身份验证、不可抵赖性的问题。

MD2、MD4、MD5是被广泛使用的Hash函数,它们产生一种128位的信息摘要。

SHA-1和上面的hash函数都是信息摘要算法,SHA-1生成160位信息摘要。

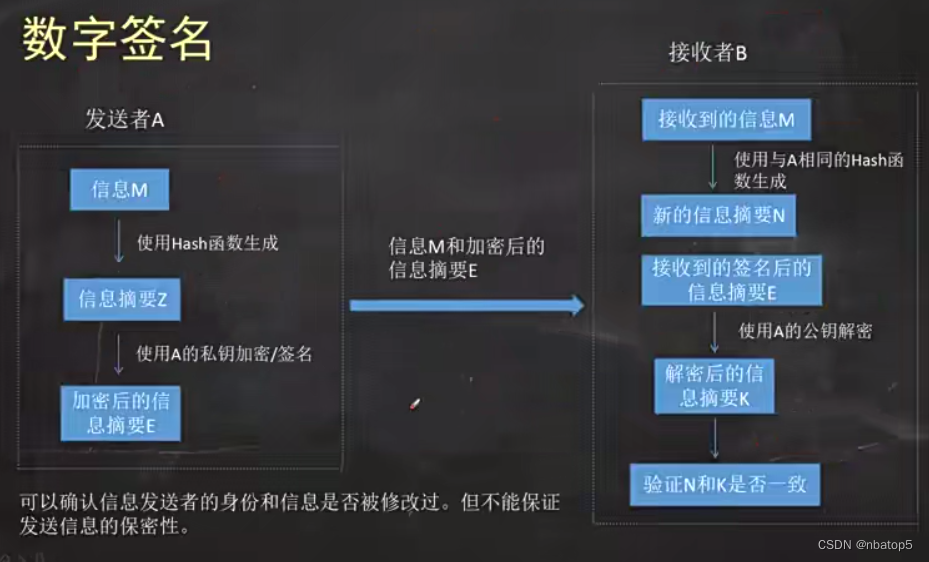

2.2 数字签名

数字签名简述:发送者a将信息M使用Hash函数生成信息摘要Z,然后使用A的私钥进行加密/签名得到加密后的信息摘要E,然后将信息M和加密后的信息摘要E一并发给接收者B,接收者B将接收到的信息M使用与A相同的Hash函数生成新的信息摘要N,然后将接受到的加密后的信息摘要E使用A的公钥解密后得到解密后的信息摘要K,最后验证N和K是否一致。

数字签名特点:签名顾名思义,可以确认信息发送者的身份及信息是否被修改过,但不能保证发送信息的保密性。(因为是用A的私钥进行加密,当你用A的公钥进行解密是就已经确定了是A发的)

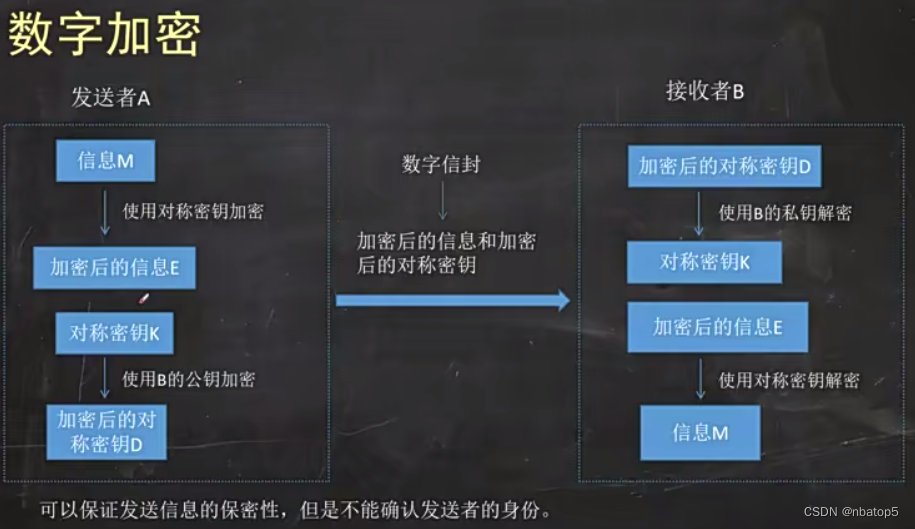

2.3 数字加密

数字加密简述:发送者A使用简单的对称加密技术将信息M处理成加密后的信息E,并使用B的公钥将对称密钥K加密成加密后的对称密钥D,发送者通过数字信封将加密后的信息和加密后的对称密钥发送给接收者B后,接收者B先用B的私钥将加密后的对称密钥D解密成对称密钥K,然后再用对称密钥K将加密后的信息E揭密成信息M。

数字加密简述:可以保证发送信息的保密性,但不能确认发送者的身份。(只有B才能用私钥解密,所以能保证信息的保密性。)

数字签名和数字加密的区别和联系

数字签名使用的是发送方的密钥对,任何拥有发送方公开密钥的人都可以验证数字签名的正确性。数字加密使用的是接收方的密钥对,是多对一的关系,任何知道接收方公开密钥的人都可以向接收方发送数据,但只有唯一拥有接收方私有密钥的人才能对信息解密。

数字签名只采用了非对称加密算法,它能保证发送信息的完整性、身份认证和不可否认性,但不能保证发送信息的保密性。

数字加密采用了对称密钥算法和非对称密钥算法相结合的方法,它能保证发送信息的保密性。

2.计算机可靠性

(1)计算机系统的可靠性:是指从它开始运行(t=0) 到某时刻t这段时间内能正常运行的概率,用R(t) 表示。

(2)计算机系统的失效率:是指单位时间内失效的元件数与元件总数的比例,用λ表示。

(3)平均无故障时间(MTBF): 两次故障之间能正常工作的时间的平均值称为平均无故障时间MTBF=1/ λ。

(4)计算机系统的可维修性:一般平均修复时间(MTRF) 表示,指从故障发生到机器修复平均所需的时间。

(5)计算机系统的可用性:指计算机的使用效率,它以系统在执行任务的任意时刻能正常工作的概率A表示。

A=MTBF/ (MTBF +MTRF)

(6) 串联系统的可靠性:

R=R1XR2XR3X ...Rn

(7)并联系统的可靠性:

R=1-(1-R1)X(1-R2)X(1-R3)X...(1-Rn)

---------------------------------------------------------------------------------------

“加密模型和认证模型”与“数字加密和数字签名”之间的关联(来自chatgpt,仅供参考)

- 加密模型主要与数字加密相关,两者都关注于数据的机密性保护。

- 认证模型主要通过数字签名(以及其他技术如MAC)来实现,两者都关注于验证数据的完整性和来源。

因此,加密模型和认证模型为数字加密和数字签名提供了理论基础和实际应用框架,而数字加密和数字签名则是这些模型在实际中的具体执行技术。这些技术和模型共同作用,形成了综合的网络安全策略,以保护数据的机密性、完整性和验证数据来源的真实性。

------------------------------------------------------------------------------------------------------------------

例题

1. 以下关于字典攻击的说法中,不正确的是(D)。

A.字典攻击比暴力破解更加高效

B.使用密码盐技术可以大大增加字典攻击的搜索空间

C.字典攻击主要用于破解密码

D.如果密码盐泄露,字典攻击就会和不加盐时的效果一样

为了保护我们的密码,客户端会将密码使用hash函数对密码转换成hash值。例(123456----6s13ns)

字典攻击:骇客可能会收集一些常用的密码,并hash成相应的hash值,把这些hash值构成一个字典来尝试破解这些密码,所以比暴力破解高效。

密码盐技术(salt):密码123456加入盐abc,abc可以放在密码的任意位置,由客户端决定,然后生成带上盐的密码的hash值,来防止字典攻击。就算盐被泄露了,骇客也要尝试多次破解来寻找盐加入密码哪个位置,从而加大骇客的工作量。

2.以下关于哈希函数的说法中,不正确的是(D)

A.哈希表是根据键值直接访间的数据结构

B.随机预言机是完美的哈希函数

C.哈希函數具有单向性

D.哈希函数把固定长度输入转换为变长输出

对于D,hash函数应该是把变长输入得到固定长输出。

3.在安全通信中,s将所发送的信息使用(B) 进行数字签名,T收到该消息后可利用(A) 验证该消息的真实性。

A. S的公钥 B.S的私钥 C.T的公钥 D.T的私钥

A. S的公钥 B.S的私钥 C.T的公钥 D.T的私钥

数字签名能确定发送者身份,对应到认证模型,那么就是先用s的私钥对发送内容加密,然后接收方用s的公钥解密,就能确定是s发过来的。

4.假定用户A、B分别从I1、I2两个CA取得了各自的证书,下面(D)是A、B互信的必要条件。

A A、B互换私钥

B. A、B互换公钥

C. I1、I2互换私钥

D. I1、I2互换公钥

解释by chatgpt

这个选项意味着两个证书颁发机构(CA),即 I1 和 I2,彼此认可对方的公钥。在数字证书体系中,CA的公钥是用来验证由其签发的证书的有效性。如果两个不同的CA(如 I1 和 I2)互相信任对方的公钥,那么由这两个CA签发的证书将可以在对方的系统或网络中被认可和信任。

A、B用户互换公钥或私钥与CA的信任关系无直接关联。因此,选项 A 和 B 都不是A、B互信的必要条件。而选项 C,即 I1 和 I2 互换私钥,是不安全的做法,因为私钥必须保密,只能由私钥的持有者知道。公钥则可以公开,用于验证签名或加密信息。因此,正确的选项是 D,这确保了两个CA的互信,从而使得它们各自的用户也能在对方的系统中建立信任。

630

630

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?