关于缓冲区溢出攻击

在本一章,将给出一个例子,讨论如何准备一些特殊的数据,将这些数据传给没有做溢出检测的函数,从而获得程序的控制权。不多说,先上代码

#include <stdio.h>

#include <string.h>

void B()

{

printf("Function B has been called\n");

}

void A(char* pData)

{

char a[10] = {0};

strcpy(a, pData);

printf("Function A has been called\n");

}

void main()

{

char data[] = {0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01, 0x05, 0x10, 0x40, 0x00};

A(data);

}程序运行结果如下:

显然,函数B已经被调用了,而实际上我们并没有显式的调用B,而是通过缓冲区溢出漏洞,把函数A返回地址改写为我们自己的函数地址(函数B)。

上文可知,我们只要把精心准备好的数据,传给有缓冲区溢出漏洞的程序,就能让程序按着我们的意愿运行。下面我们来讨论如何准备这些数据。

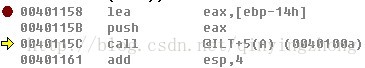

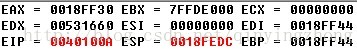

单步跟踪上述的程序,在调用函数A之前,我们查看此时的寄存器状态及栈状态,如下图所示

寄存器状态:

栈状态:

此时栈顶的值(四字节)为函数A的参数地址,即代码中data数组的起始地址;函数A的返回地址是0x00401161(call指令的下一个指令地址),继续往下执行,我们将看到如下的寄存器状态和栈状态:

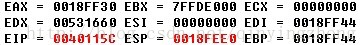

寄存器状态:

栈状态:

聪明的你估计已经注意到,在执行call指令之后,函数A的返回地址(0x00401161)已经入栈了,我们只要能把这个地址改为我们自己的函数地址,就能把程序引到我们自己的函数,从而获得程序的控制权。

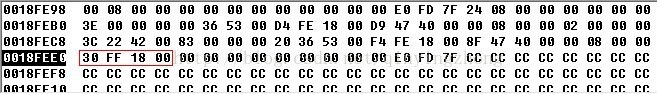

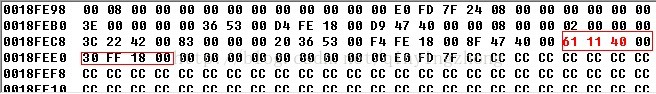

让程序继续往下执行,直到执行到字符拷贝前,我们查看此时的栈状态,如下图所示:

图中红框内就是缓冲区a的局域,它占了10个字节,由于字符拷贝(strcpy)没有做边界检测,所以只要我们传入的字符长度大于10个字节,那么,我们传入的数据将会覆盖缓冲区后面的内容,例如上面的例子中我们传入:

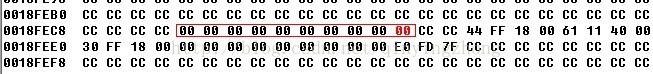

{0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01,0x01, 0x05, 0x10, 0x40, 0x00}这时候这些数据就会覆盖缓存区后面的数据,而(a[9] + 6)正好就是函数A的返回地址值的其实地址,我们只要在传入数据中的正确的位置加入我们我们函数的地址值,那么在函数A返回时,将会跳转到我们自己的函数。字符拷贝完成后,栈状态如下所示:

如上图所示,函数A的返回地址已经由原来的(0x00401161)变成了现在的(0x00401005),即为函数B的地址,所以当函数A返回的时候,程序将会跳到函数B继续执行,这样我们就取得了程序的运行权限。

关于软件安全

缓冲区溢出问题的准则是:总是确保做边界检查。

C 和 C++ 不能够自动地做边界检查,这实在不好,但确实有很好的原因,来解释不这样做的理由。边界检查的代价是效率。一般来讲,C 在大多数情况下注重效率。然而,获得效率的代价是,C 程序员必须十分警觉,并且有极强的安全意识,才能防止他们的程序出现问题,而且即使这些,使代码不出问题也不容易。

在现在,变量检查不会严重影响程序的效率。大多数应用程序不会注意到这点差异。所以,应该总是进行边界检查。在将数据复制到您自己的缓冲区之前,检查数据长度。同样,检查以确保不要将过大的数据传递给另一个库,因为您也不能相信其他人的代码!

1063

1063

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?