近年来,网络安全迅速发展,以应对日益复杂的威胁。然而,网络犯罪分子不断寻找新的方法来绕过组织的防御。

最近的一个例子是在有针对性的攻击中使用易受攻击的驱动程序,这种技术称为自带易受攻击的驱动程序 ( BYOVD )。在这种情况下,名为RansomHub的勒索软件组织利用我们最近报道的名为 EDRKillShifter 的工具,利用易受攻击的驱动程序来禁用端点检测和响应 (EDR) 系统。

勒索软件攻击者将新的 EDR 杀手引入其武器库

Sophos 发现 RansomHub 勒索软件背后的威胁行为者在攻击中使用 EDRKillShifter

https://news.sophos.com/en-us/2024/08/14/edr-kill-shifter/EDRKillShifter 绕过 RansomHub 的 EDR 防御引入勒索软件

RansomHub 组织已开始使用新的恶意软件,禁用设备上的 EDR 解决方案,以绕过安全机制并完全控制系统。该工具名为EDRKillShifter, 是 Sophos 在 2024 年 5 月一次失败的攻击后发现的。

EDRKillShifter 是一种恶意软件,允许您进行自带漏洞驱动程序 ( BYOVD ) 攻击,使用合法但易受攻击的驱动程序来升级权限、禁用安全控制并获得对系统的完全控制。

Sophos 发现了2 个不同的 EDRKillShifter 样本,这两个样本都使用GitHub 上公开提供的PoC漏洞。其中一个示例利用了易受攻击的RentDrv2驱动程序,另一个示例利用了ThreatFireMonitor驱动程序,该驱动程序是过时的系统监控包的一个组件。

EDRKillShifter 还能够根据攻击者的需求加载不同的驱动程序。

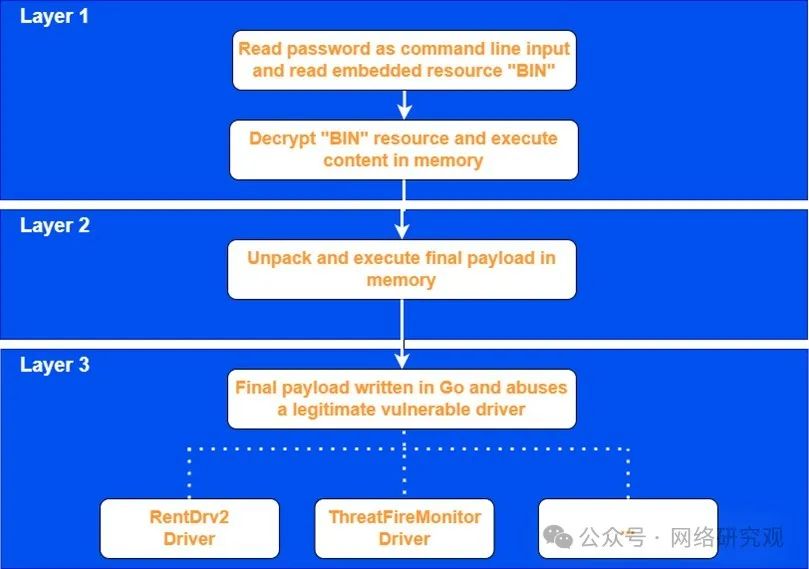

EDRKillShifter 攻击链

运行 EDRKillShifter 的过程包括三个步骤。首先,攻击者执行带有密码的二进制文件,解密并执行内存中嵌入的BIN资源。然后,代码解压缩并执行最终的有效负载,该有效负载会加载易受攻击的驱动程序以提升权限并杀死 EDR 系统上的活动进程。

恶意软件为驱动程序创建一个新服务,启动它并加载驱动程序,然后进入无限循环,不断检查正在运行的进程,如果进程名称与加密的目标列表匹配,则终止它们。

Sophos 建议在端点安全产品中启用防篡改保护,保持用户权限和管理权限之间的分离,以防止攻击者下载易受攻击的驱动程序,并定期更新系统,因为 Microsoft 会定期吊销先前攻击中使用的签名驱动程序的证书。

漏洞驱动程序描述

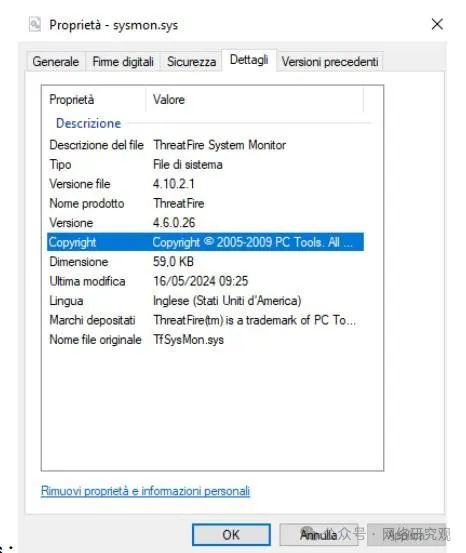

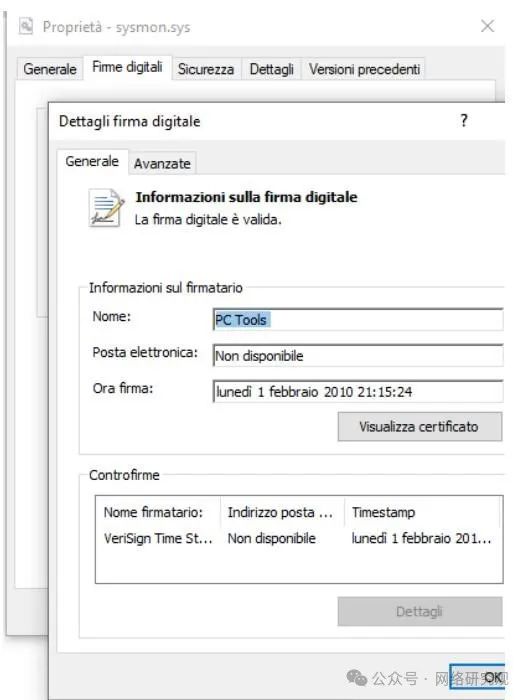

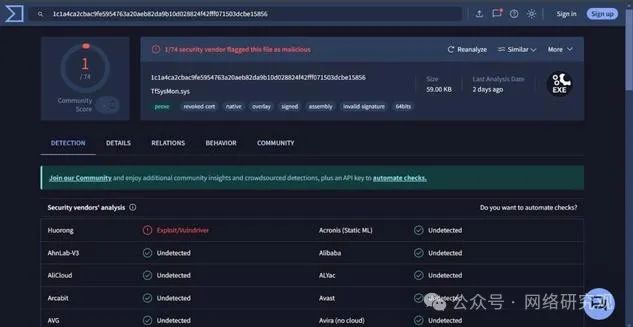

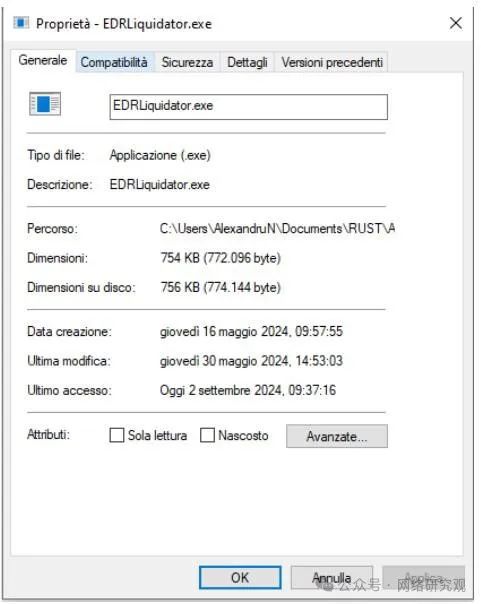

RansomHub 使用的驱动程序是TFSysMon(据Sophos报道),由ThreatFire System Monitor开发,根据 ACS Data System SpA 的安全研究员Alex Necula进行的分析,他向 Red Hot Cyber 提供了他的分析报告预览。

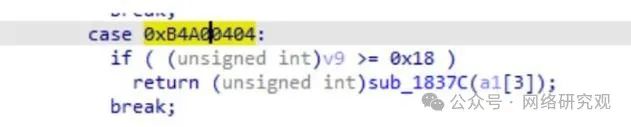

由于 IOCTL 调用 (0xB4A00404) 中缺乏适当的访问控制,该驱动程序存在严重漏洞。

驱动程序的 SHA256 哈希值为

1c1a4ca2cbac9fe5954763a20aeb82da9b10d028824f42fff071503dcbe15856

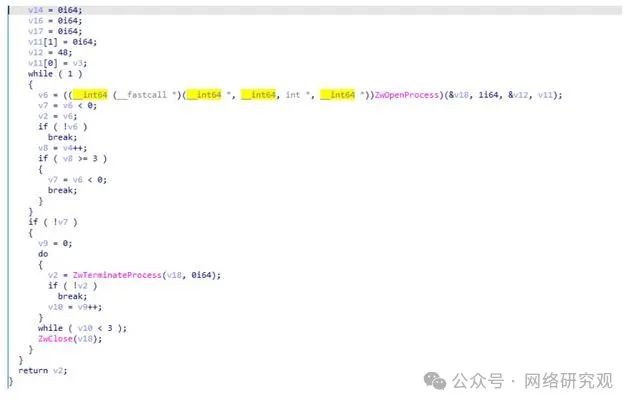

主要问题在于 IOCTL 函数调用的子例程,该子例程使用ZwTerminateProcess API而不检查调用用户的权限。

EDRKillShifter 的工作原理

EDRKillShifter是RansomHub用来利用此漏洞的工具。它利用了访问驱动程序的 sub_1837C 函数时缺乏控制的问题,该函数接受 a1[3] 参数,而不检查调用该函数的人是否具有终止进程所需的权限。换句话说,恶意行为者可以调用 IOCTL 代码来不当终止 EDR 进程,从而绕过安全措施。

RansomHub 对 EDRKillShifter 的使用构成了重大的网络安全威胁。禁用 EDR 系统的能力使攻击者能够逃避检测并在不被发现的情况下执行恶意操作。

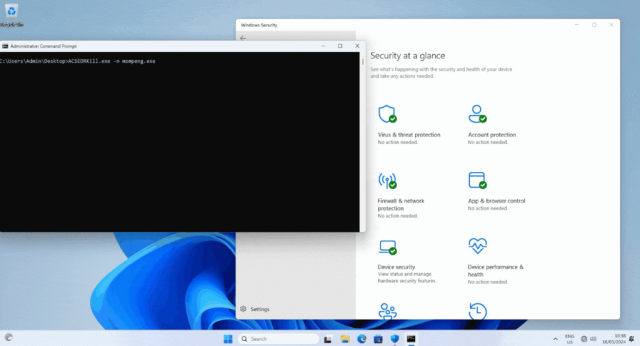

在一次有记录的攻击中,RansomHub 利用此漏洞危害多个系统,成功禁用了所测试的 7 个 EDR 软件中的 5 个。

POC(概念验证)

在发现 TFSysMon 驱动程序中的漏洞后,开发了概念验证 (POC) 以证明该漏洞的可行性和影响。创建此 POC 是为了测试对不同 EDR 软件的攻击的有效性。

在 5 月份(RansomHub 开始使用易受攻击的驱动程序前三个月)进行的测试中,POC 展示了成功终止测试的 7 个 EDR 软件中的 5 个的能力。

POC 利用 IOCTL 调用 (0xB4A00404),如上所述,该调用调用 sub_1837C 函数而不执行权限检查。由于缺乏访问控制,POC 可以不当终止 EDR 进程,这清楚地表明恶意行为者如何利用此漏洞来禁用系统的安全防御。

出于安全原因,概念验证代码尚未发布。然而,实验提供了具体证据,表明该漏洞对企业安全系统构成严重威胁。EDRKillShifter 等工具的存在能够利用此类弱点,要求组织采取有效的预防措施,例如定期更新驱动程序并验证其基础设施的安全性。

POC 实验还强调了安全研究人员和软件供应商之间持续合作的重要性,以在漏洞被用于实际攻击之前及时识别和修补漏洞。

开发的 POC 不仅证明了TFSysMon驱动程序中存在漏洞,而且还证明了其被恶意行为者利用的危险性。该实验强调了采取主动方法进行漏洞管理的重要性,包括定期测试和及时更新。在安全社区中分享发现对于防止未来的攻击和保护关键基础设施免受日益复杂的威胁至关重要。

RansomHub 使用的 EDRKillShifter 案例令人不安地提醒我们网络犯罪分子的创造力和持久性。目前,驱动程序中缺乏访问控制可能会产生灾难性后果,使恶意行为者能够破坏最先进的安全系统。组织保持主动的安全方法至关重要,包括持续评估漏洞并及时应用补丁和更新以减轻这些风险。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?