程序语言

编译器工作过程

词法分析:非法字符、单词拼写错误

语法分析:标点符合错误、表达式中缺少操作数、括号不匹配等有关语言结构上的错误

语义分析:运算符与运算对象类型不合法

目标代码生成(执行阶段)处理的错误:多态语义错误,包括陷入死循环、0做被除数、数组下标越界。

硬件基础(6分)

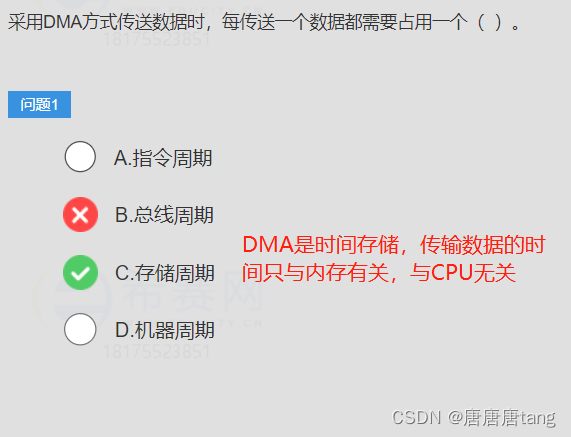

DMA (直接内存存取)

在内存与I/O传输数据块的过程中,不需要CPU的任何干涉,只需要CPU在过程开始启动与过程结束处理,实际操作由DMA硬件直接执行完成,由DMAC控制系统总线完成数据传输,在此期间CPU不能使用总线。

在微机系统中,BIOS(基本输入输出系统),是一个固化到计算机主板上一个ROM芯片上的程序,用来保存计算机最重要的输入输出程序、开机自检程序、系统自动启动程序,可以从CMOS中读取系统配置的具体信息。

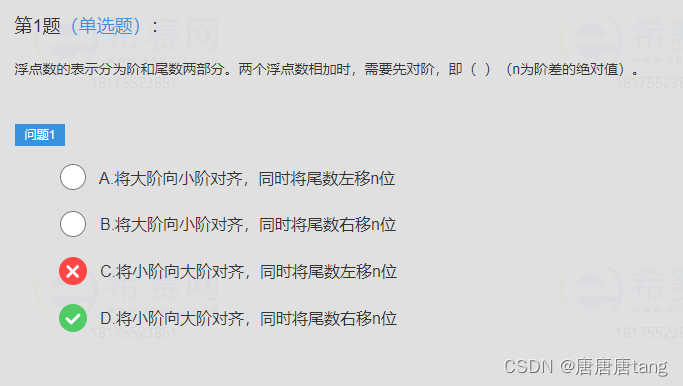

浮点数的运算

程序中断

中断是一种非常重要的技术,输入输出设备和主机交换数据、分时操作、实时系统、计算机网络和分布式计算机系统中都要用到中断技术。为了提高响应中断的速度,通常把所有中断服务程序的入口地址(中断向量)汇集为中断向量表。

程序中断: 程序运行时,CPU暂时终止现行程序,而转去处理更紧迫的事件,在处理完成后CPU将自动返回原程序继续执行。

进行中断处理时,为了能够返回到被中断的程序继续执行,需要保护现场。实现多级中断嵌套时,可以使用堆栈来保护断点和现场。

中断响应时间: 从发出中断请求到开始进入中断服务程序所需的时间。

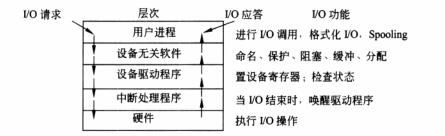

输入输出

常用的输入输出方式有:无条件传输、中断、程序查询、DMA方式

流水线

流水线在处理执行指令时,把执行过程分为若干个流水级,若流水级所需时间不同,则选择时间最长的作为流水及的处理时间。

计算机网络

URL

URL组成:请求方式、存放资源的主机域名、资源文件名

URL的一般语法格式为:Protocol://hostname [:port] :/path/filename

其中,protocol为传输协议(HTTP、HTTPS、file、ftp、gopher、mms、ed2k)

hostname是主机名,即存放资源的服务器域名或者IP地址

一般情况下,一个URL可以采用“主机名.域名”的形式打开一个页面,也可以单独使用域名打开指定页面,但前提是需要进行相应的设置和对应。

信息安全

网络安全

各个网络层次的安全保障

安全措施

物理安全措施:设备安全

网络安全措施:入侵检测(专家系统、模型检测、简单匹配)、流量控制

系统安全措施:漏洞发现、补丁管理

应用安全措施:数据库管理

PGP:用于信息加密、验证的应用程序,可以用于加密电子邮件内容

HTTPS安全超文本传输协议 : 它是一个安全通信通道,基于HTTP开发,用于在客户计算机和服务器之间交换信息。HTTPS采用安全套接字层(SSL)进行信息交换

网络威胁与攻击

主动攻击:重复攻击、IP地址欺骗、拒绝服务攻击、分布式拒绝服务(DDos)、信息篡改、资源使用。

被动攻击:流量分析、系统干涉

防火墙技术

是一种放置在网络边界上,用于保护内部网络安全的网络设备。

主要由服务访问规则、验证工具、包过滤、应用网关组成。

通过对流经数据流进行分析和检查,可实现对数据包的过滤、保存用户访问网络记录和、服务器代理功能。

通过防火墙把网络划分三个区域:内网、外网、DMZ区域(放给用户提供服务的服务器)

代理机制:具有内部信息隐藏的特点,安全性高、效率低。

过滤机制:对应用与用户是透明的,效率高、安全性低。

屏蔽子网:是复制内部攻击的防火墙,安全性最高。

病毒防护

木马程序(Trogan)

通过特定的程序(木马程序)来控制另一台计算机。分为服务端和客户端。

服务端:在目标机器上,用来监听等待客户端连接过来。

客户端:用来控制目标机器。

木马程序通常被伪装成游戏或应用工具,当你连接到互联网时,这个程序久会通知黑客用户的IP地址以及被预先设定的端口。

黑客收到这些资料后,再利用潜伏其中的程序就可以任意修改用户的计算机设定、复制任何文件、窥视用户整个磁盘资料,从而达到控制用户计算机的目的。

常见的国外木马程序:Back Office、NetBus

常见的国内木马程序:SetServen、YAI、NetSpy、冰河、场外女王、灰鸽子

Sniffer(嗅探器)

基于被动侦听原理的网络分析软件。可以监视网络的状态、数据流动情况、网络上传输的信息。

病毒

编制或者再计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的遗嘱计算机指令或程序代码。

特性:潜伏性、繁殖性、传染性、隐蔽性、可触发性、破坏性

包括:蠕虫病毒、系统病毒、脚本病毒、宏病毒、病毒种植者程序、破坏性程序病毒

蠕虫病毒:红色代码、爱虫病毒、熊猫烧香、Nimda病毒、爱丽兹病毒、震网病毒

3819

3819

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?