文章目录

1.文件操作与隐写

1.1.文件类型识别

(1)使用File命令识别文件类型,格式:file 文件名

(2)使用010Editor二进制查看文件头手动判断

1.2.文件头残缺|错误

首先使用file判断文件类型,然后使用010Editor进行头部添加或者头部替换。

1.3.文件分离操作

(1)Binwalk工具

分析文件:binwalk filename

分离文件:binwalk -e filename

(2)foremost(推荐)

如果binwalk无法正确分离出文件,可以使用foremost。

用法:foremost 文件名 -o 输出目录名

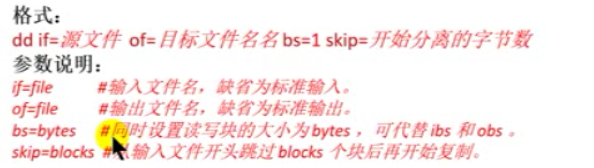

(3)dd

当文件自动分离出错或者因为其他原因无法自动分离时,可以使用dd实现文件手动分离。

用法:

还有一个参数为count=块数

1.4.文件合并

cat 合并的文件 > 输出的文件

1.5.完整性检测

md5sum 文件名

1.6.文件内容隐写

直接将key以十六进制的形式写在文件中,通常在文件的开头或结尾部分,分析时通常重点观察文件开头和结尾部分,如果在文件中间部分,通常搜索关键字key或flag来查找隐藏内容。

2.图片隐写术

2.1.Filework

使用010Editor打开文件时会看到文件头部包含firework的标识,通过firework可以找到隐藏图片。

使用场景:查看隐写的图片文件

2.2.Exif

有时候信息会直接在exif中,图片右键属性,查看exif或者查看详细信息,在相关选项卡中查找flag信息。

使用exiftool filename也能查看。

2.3.Stegsolve

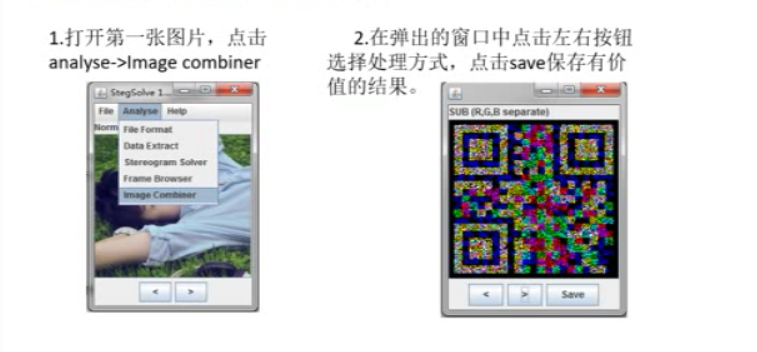

当两张jpg图片外观大小像素基本相同时,可以考虑结合分析,即对像素点进行XOR、ADD、SUB等在操作(记得比较的先后顺序不同也会导致操作的结果不同。)

作用有:通道分离、LSB分离、图像对比

得出二维码如果被反色了使用电脑图片编辑工具进行反色还原。

2.4.LSB(最低有效位Least Significant Bit)

1.像素三原色(RGB)

2.通过修改像素中最低位的1bit来达到隐藏的效果

3.工具: stegsolve(Data Extract )、zsteg、wbstego4、python脚本

2.5.TweakPNG

TweakPNG是一款简单易用的PNG图像浏览工具,它允许查看和修改一些PNG图像文件的元信息存储。

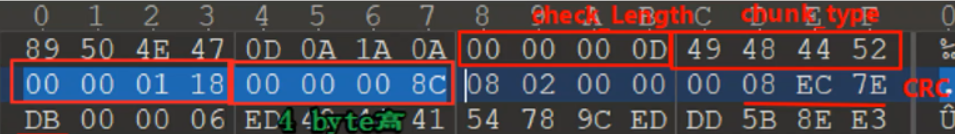

图像头部不止是文件类型的标识;还包含了长度(或者叫宽度)、高度以及校验值。

通常情况下,一个图像的产生,就会被赋予各种文件头部信息;一般情况下图像刚产生的时候,长宽高等信息会被校验,产生一个值X1。

如果这个图像被修改了,有可能产生图像无法打开或者显示不全:

(1)校验值被修改为X2:使用Tweak去检验的时候,通过长宽高算出来的值是X1跟现在的X2不一致,产生报错。

(2)高度被修改,比如减半:通过错误的长宽高,算出错误的校验值X3

使用场景:文件头正常却无法打开文件,利用TweakPNG修改CRC

例如当PNG文件头正常但无法打开文件,可能是CRC校验出错,可以尝试通过TweakPNG打开PNG,会弹出校验错误的提示,这里显示CRC是fe1a5ab6,正确的是b0a7a9f1。打开winhex搜索fe1a5ab6将其改为b0a7a9f1。

又例如有时cRc没有错误,但是图片的高度或者宽度发生了错误,需要通过CRc计算出正确的高度或者宽度。

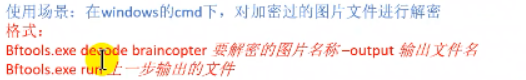

2.6.加密图片的解密

(1)BFtools工具

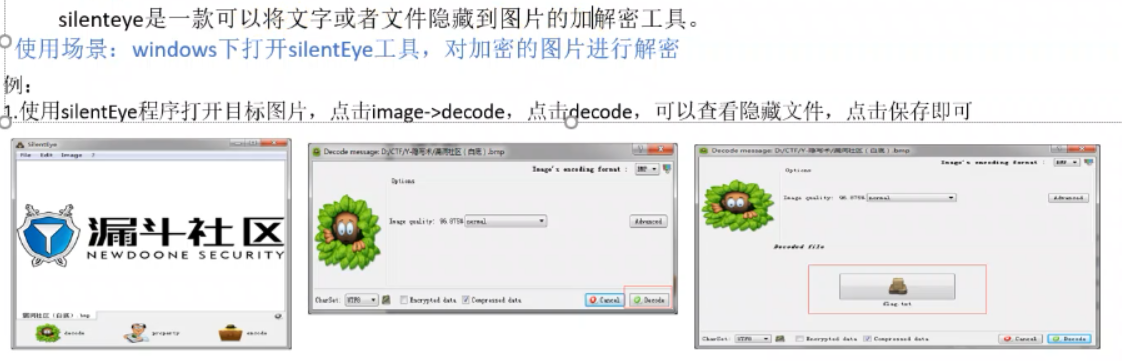

(2)SilentEye

(3)Stegdetect工具探测加密方式

windows使用

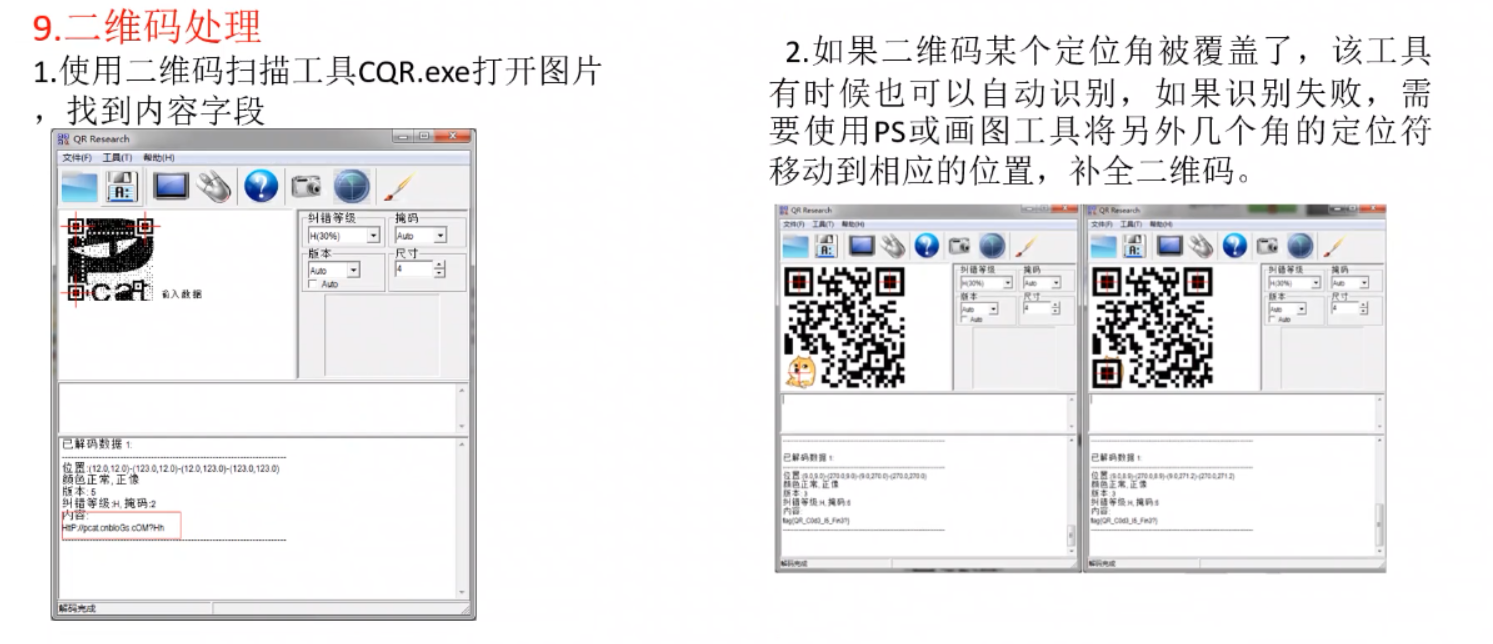

2.7.二维码处理

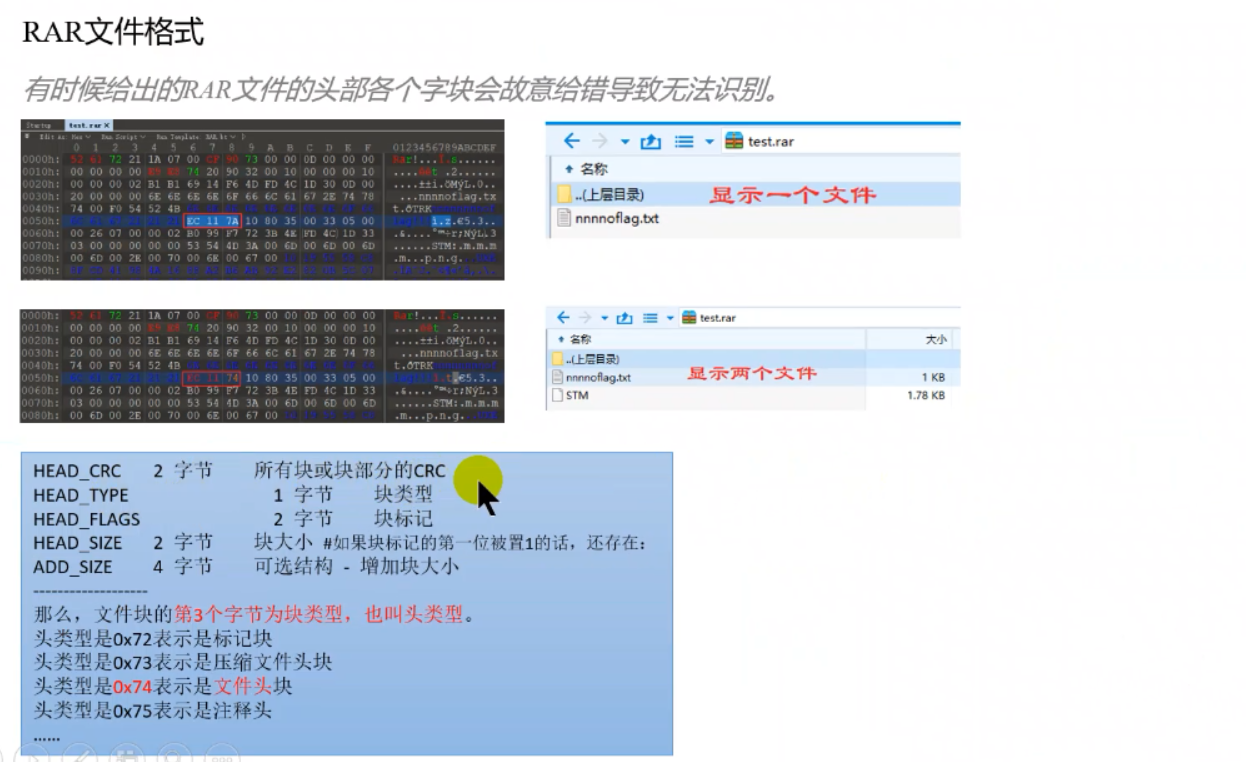

3.压缩文件分析

3.1.伪加密

如果压缩文件是加密的,或文件头正常但解压缩错误,首先尝试文件是否为伪加密。zip文件是否加密是通过标识符来显示的,在每个文件的文件目录字段有一位专门标识了文件是否加密,将其设置为oo表示该文件未加密,如果成功解压则表示文件为伪加密,如果解压出错说明文件为真加密。

操作方法:使用winhex打开压缩文件,找到文件头(从一开始数 )第九第十个字符,将其修改为0000。

使用winhex打开文件搜索16进制504B0102,可以看到每个加密文件的文件头字段。

3.2.暴力破解

通常我们可以使用ARCHPR.exe上具来破解zip文件使用场景: windows下加密过的zip文件

攻击类型选择暴力破解,在范围位置根据提示选择暴力破解范围选项设置暴力破解包含的类型、开始于和结束于选项具体范围,如果没有定义则全范制暴力破解。点击打开选择要破解的文件,点击开始进行破解。建议使用1~9位的数字密码,以及系统自带的英文字典作为密码字典。

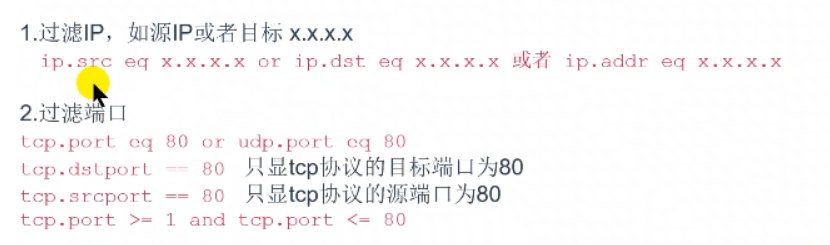

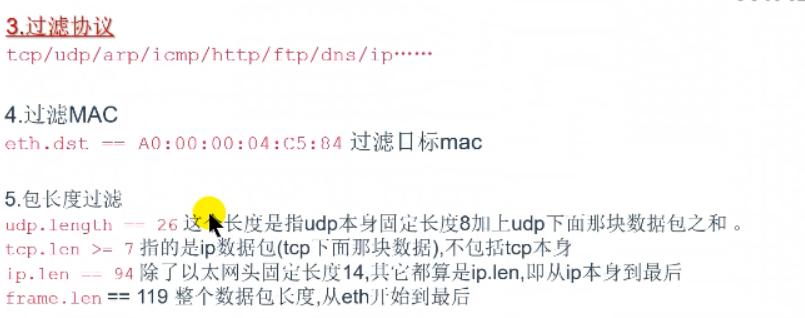

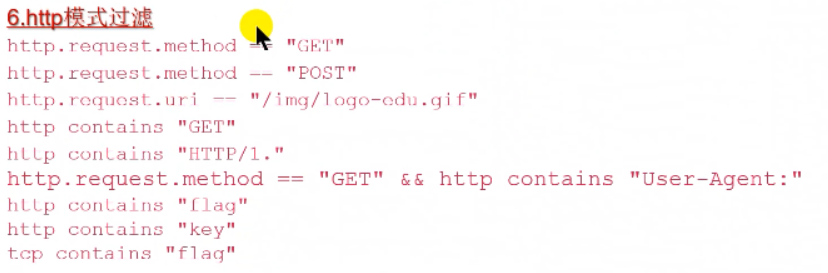

4.流量取证技术(WireShark过滤器)

利用wireshark本身的强大的报文过滤器,帮助我们筛选出想要的报文。

首先统计分级,可以将关注的数据包设置成过滤器

然后在关注的http数据报或tcp数据报中选择流汇聚,可以将HTTP流或TCP流汇聚或还原数据。

使用wireshark还可以自动提取通过http传输的文件内容。(文件->导出对象->HTTP)

4.1.流量包文件分析

4.2.无限流量包跑密码

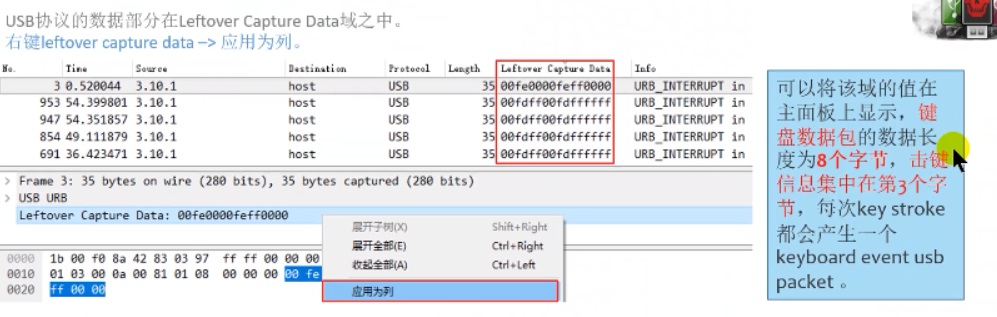

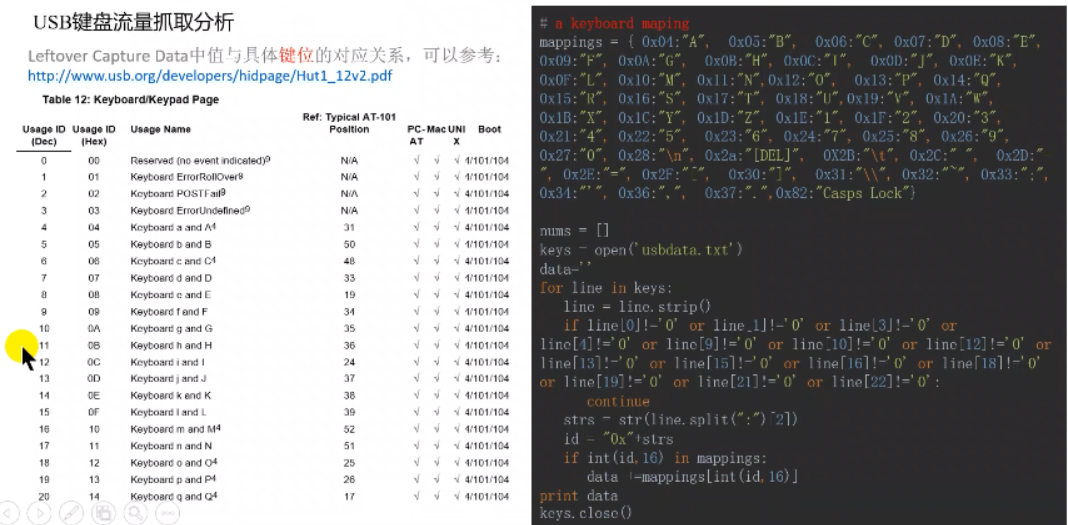

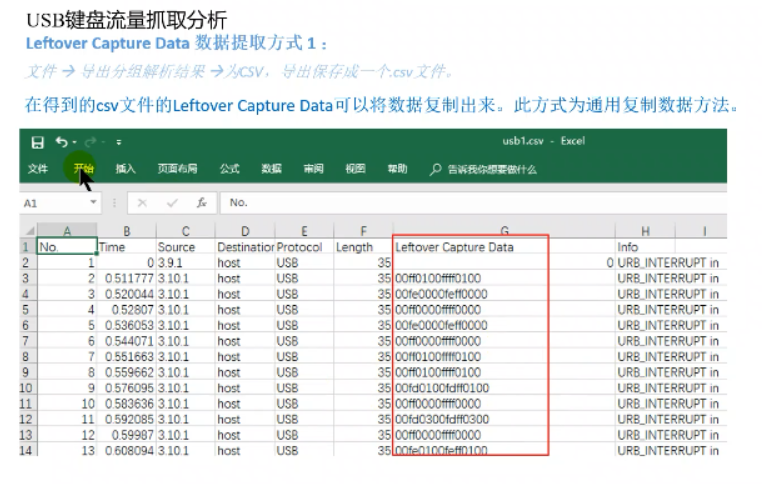

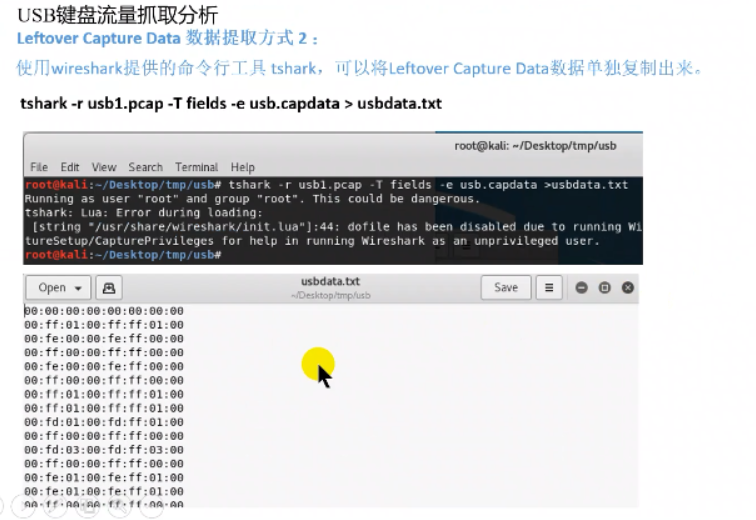

4.3.键盘流量包文件分析

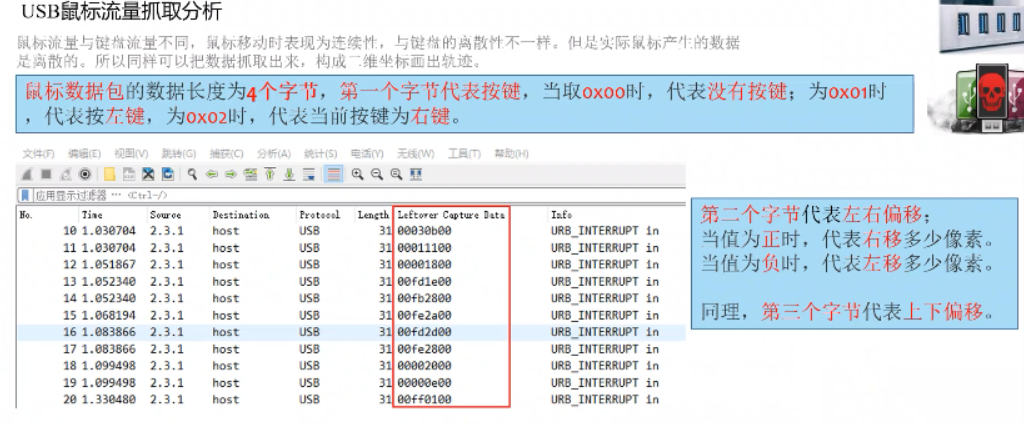

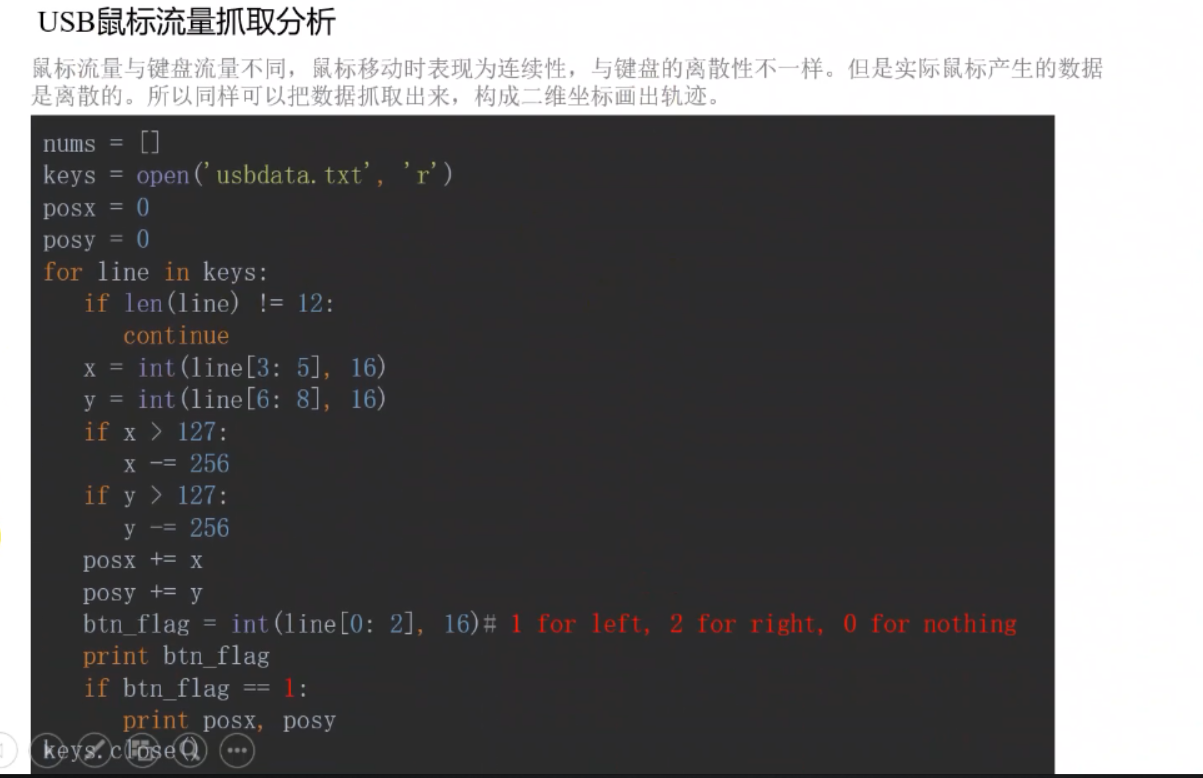

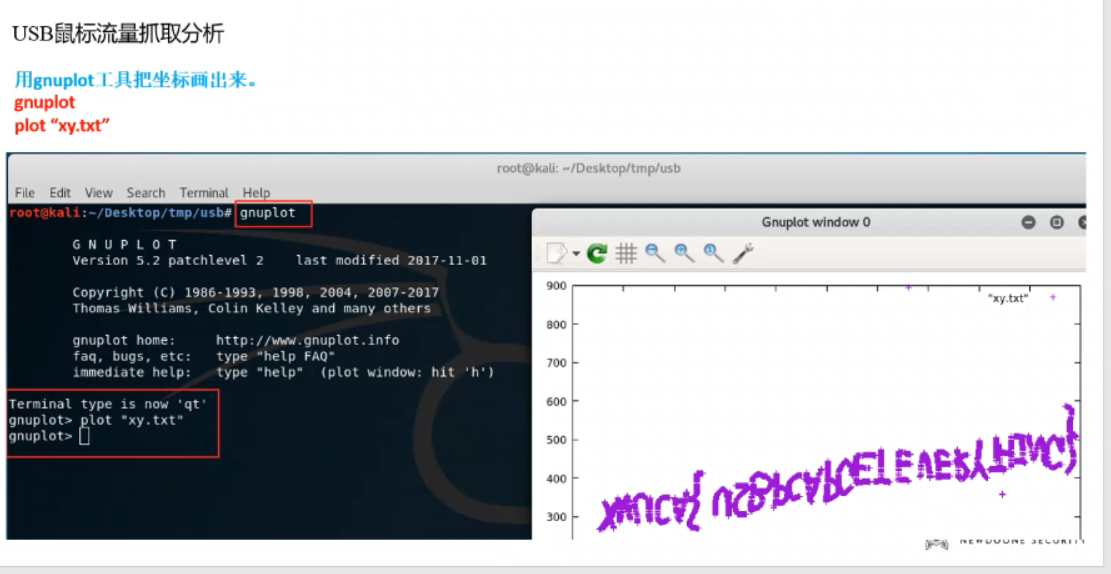

4.4.鼠标流量包文件分析

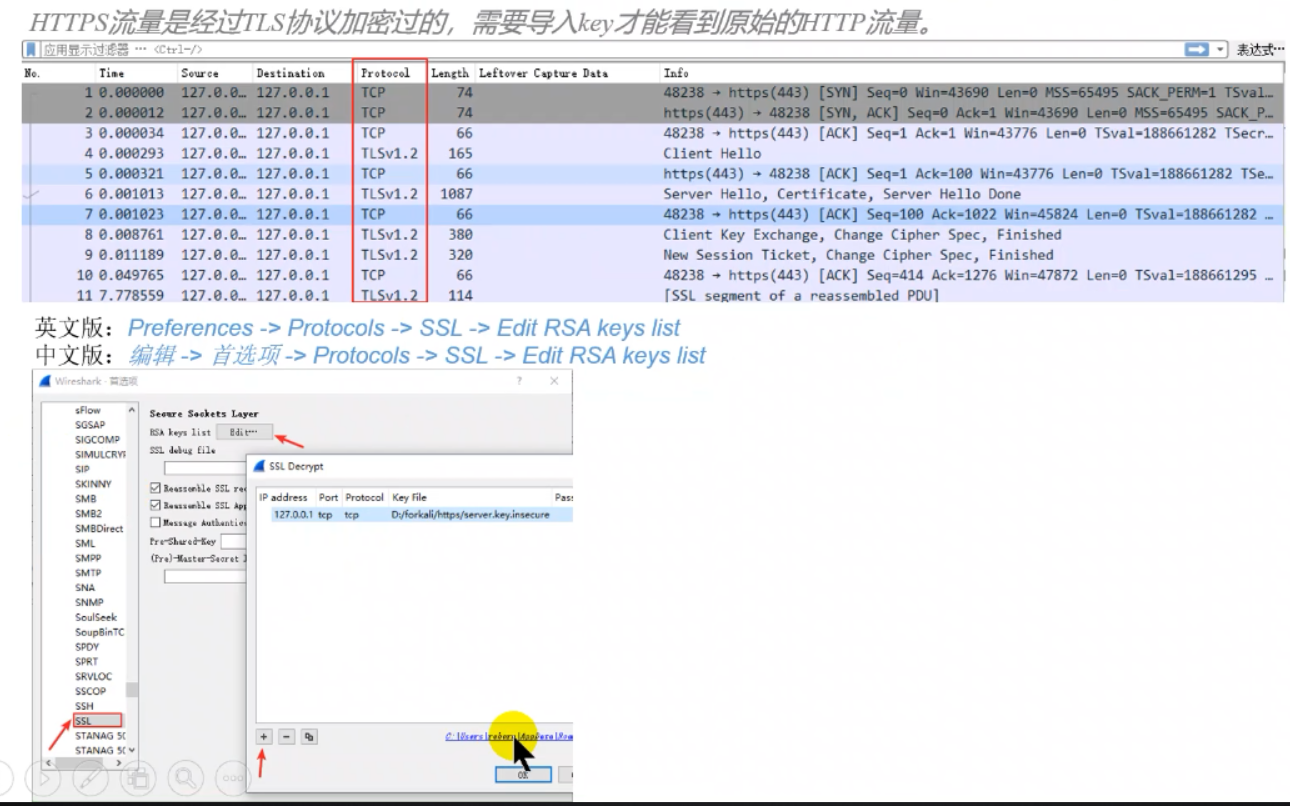

4.5.HTTPS流量包文件分析

4292

4292

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?